Bitlocker windows 10 что это

Bitlocker windows 10 что это

Скрытые возможности Windows. Как BitLocker поможет защитить данные?

По мнению специалистов, именно кража ноутбука является одной из основных проблем в сфере информационной безопасности (ИБ).

В отличие от других угроз ИБ, природа проблем «украденный ноутбук» или «украденная флешка» довольно примитивна. И если стоимость исчезнувших устройств редко превышает отметку в несколько тысяч американских долларов, то ценность сохраненной на них информации зачастую измеряется в миллионах.

По данным Dell и Ponemon Institute, только в американских аэропортах ежегодно пропадает 637 тысяч ноутбуков. А представьте сколько пропадает флешек, ведь они намного меньше, и выронить флешку случайно проще простого.

Когда пропадает ноутбук, принадлежащий топ-менеджеру крупной компании, ущерб от одной такой кражи может составить десятки миллионов долларов.

Как защитить себя и свою компанию?

Мы продолжаем цикл статей про безопасность Windows домена. В первой статье из цикла мы рассказали про настройку безопасного входа в домен, а во второй — про настройку безопасной передачи данных в почтовом клиенте:

В этой статье мы расскажем о настройке шифрования информации, хранящейся на жестком диске. Вы поймете, как сделать так, чтобы никто кроме вас не смог прочитать информацию, хранящуюся на вашем компьютере.

Мало кто знает, что в Windows есть встроенные инструменты, которые помогают безопасно хранить информацию. Рассмотрим один из них.

Наверняка, кто-то из вас слышал слово «BitLocker». Давайте разберемся, что же это такое.

Что такое BitLocker?

BitLocker (точное название BitLocker Drive Encryption) — это технология шифрования содержимого дисков компьютера, разработанная компанией Microsoft. Она впервые появилась в Windows Vista.

С помощью BitLocker можно было шифровать тома жестких дисков, но позже, уже в Windows 7 появилась похожая технология BitLocker To Go, которая предназначена для шифрования съемных дисков и флешек.

BitLocker является стандартным компонентом Windows Professional и серверных версий Windows, а значит в большинстве случаев корпоративного использования он уже доступен. В противном случае вам понадобится обновить лицензию Windows до Professional.

Как работает BitLocker?

Эта технология основывается на полном шифровании тома, выполняемом с использованием алгоритма AES (Advanced Encryption Standard). Ключи шифрования должны храниться безопасно и для этого в BitLocker есть несколько механизмов.

Самый простой, но одновременно и самый небезопасный метод — это пароль. Ключ получается из пароля каждый раз одинаковым образом, и соответственно, если кто-то узнает ваш пароль, то и ключ шифрования станет известен.

Чтобы не хранить ключ в открытом виде, его можно шифровать либо в TPM (Trusted Platform Module), либо на криптографическом токене или смарт-карте, поддерживающей алгоритм RSA 2048.

TPM — микросхема, предназначенная для реализации основных функций, связанных с обеспечением безопасности, главным образом с использованием ключей шифрования.

Использование смарт-карты или токена для снятия блокировки диска является одним из самых безопасных способов, позволяющих контролировать, кто выполнил данный процесс и когда. Для снятия блокировки в таком случае требуется как сама смарт-карта, так и PIN-код к ней.

Схема работы BitLocker:

При запуске с зашифрованного загрузочного диска система опрашивает все возможные хранилища ключей — проверяет наличие TPM, проверяет USB-порты или, если необходимо, запрашивает пользователя (что называется восстановлением). Обнаружение хранилища ключа позволяет Windows расшифровать ключ VMK, которым расшифровывается ключ FVEK, уже которым расшифровываются данные на диске.

Каждый сектор тома шифруется отдельно, при этом часть ключа шифрования определяется номером этого сектора. В результате два сектора, содержащие одинаковые незашифрованные данные, будут в зашифрованном виде выглядеть по-разному, что сильно затруднит процесс определения ключей шифрования путем записи и расшифровки заранее известных данных.

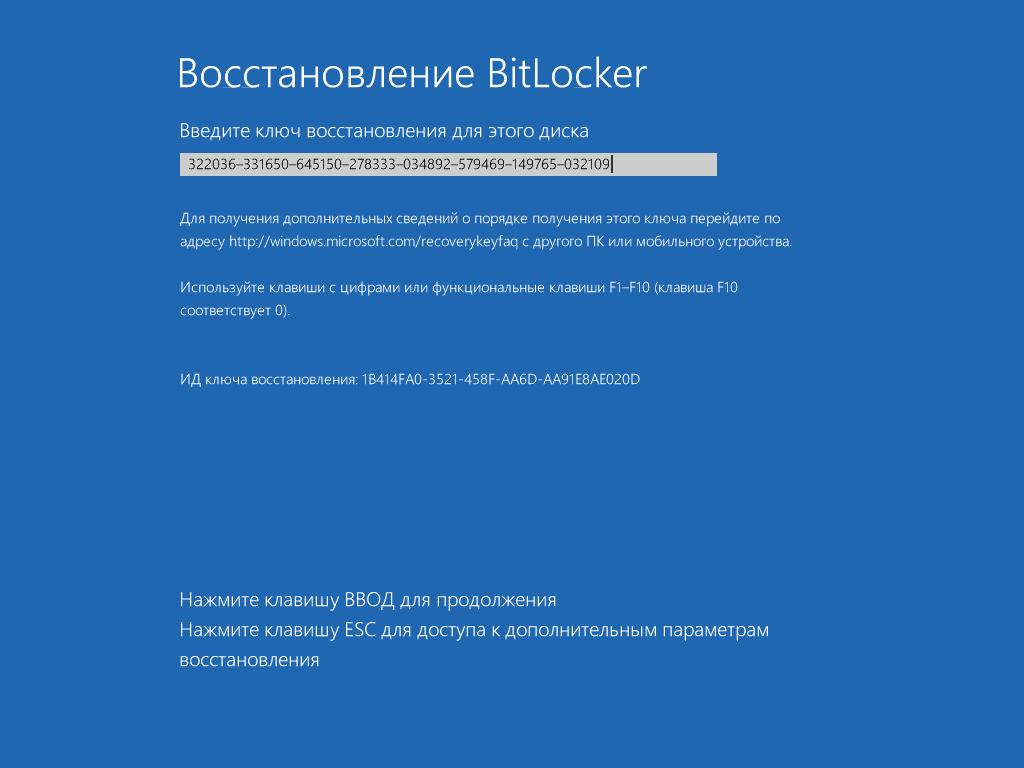

Помимо FVEK, VMK и SRK, в BitLocker используется еще один тип ключей, создаваемый «на всякий случай». Это ключи восстановления.

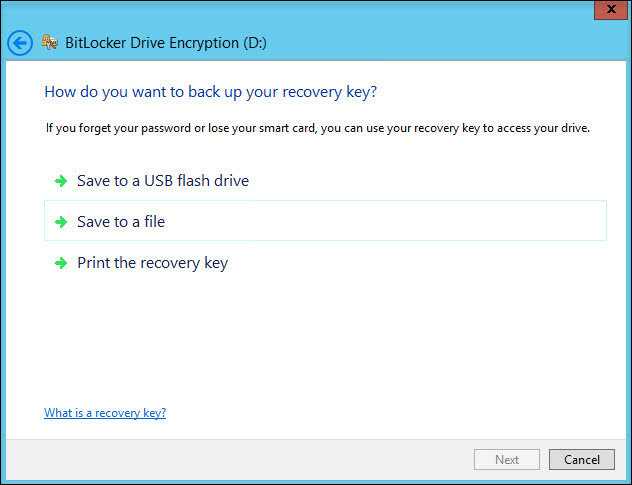

Для аварийных случаев (пользователь потерял токен, забыл его PIN-код и т.д.) BitLocker на последнем шаге предлагает создать ключ восстановления. Отказ от его создания в системе не предусмотрен.

Как включить шифрование данных на жестком диске?

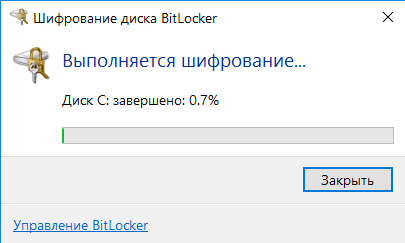

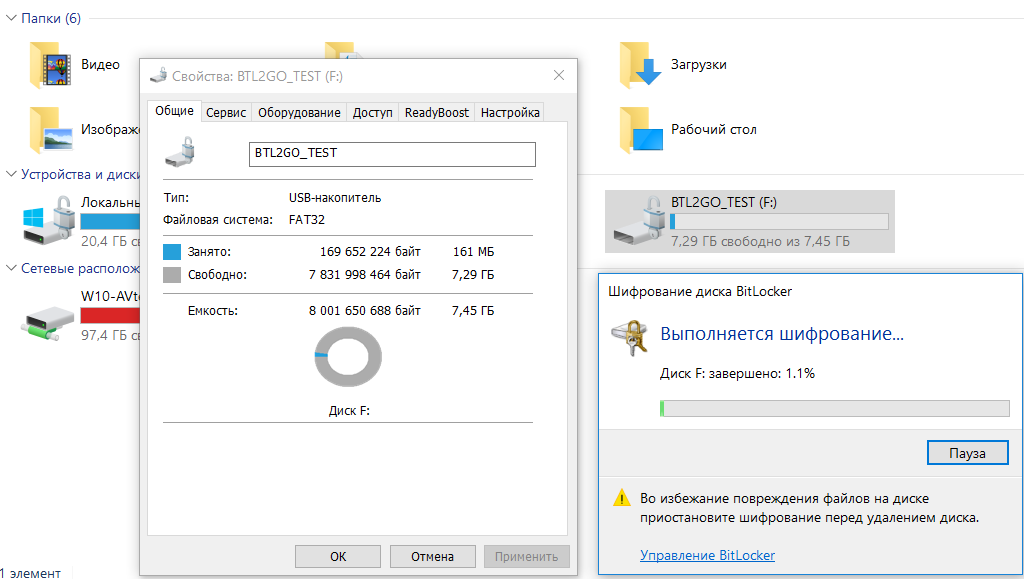

Прежде чем приступить к процессу шифрованию томов на жестком диске, важно учесть, что эта процедура займет какое-то время. Ее продолжительность будет зависеть от количества информации на жестком диске.

Если в процессе шифрования или расшифровки компьютер выключится или перейдет в режим гибернации, то эти процессы возобновятся с места остановки при следующем запуске Windows.

Даже в процессе шифрования системой Windows можно будет пользоваться, но, вряд ли она сможет порадовать вас своей производительностью. В итоге, после шифрования, производительность дисков снижается примерно на 10%.

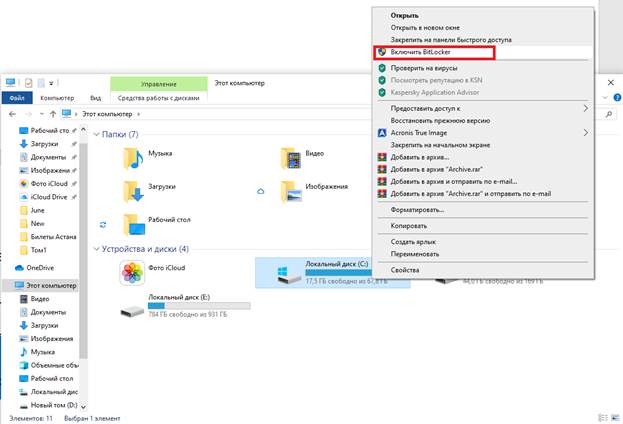

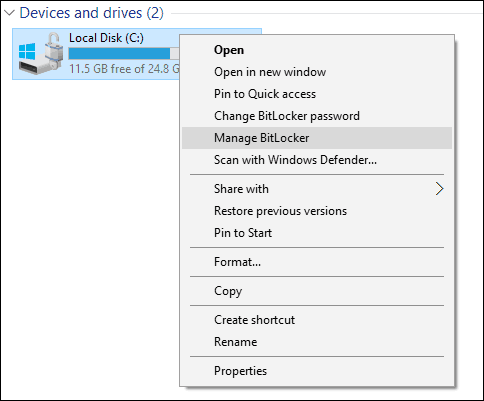

Если BitLocker доступен в вашей системе, то при клике правой кнопкой на названии диска, который необходимо зашифровать, в открывшемся меню отобразится пункт Turn on BitLocker.

На серверных версиях Windows необходимо добавить роль BitLocker Drive Encryption.

Приступим к настройке шифрования несистемного тома и защитим ключ шифрования с помощью криптографического токена.

Мы будем использовать токен производства компании «Актив». В частности, токен Рутокен ЭЦП PKI.

I. Подготовим Рутокен ЭЦП PKI к работе.

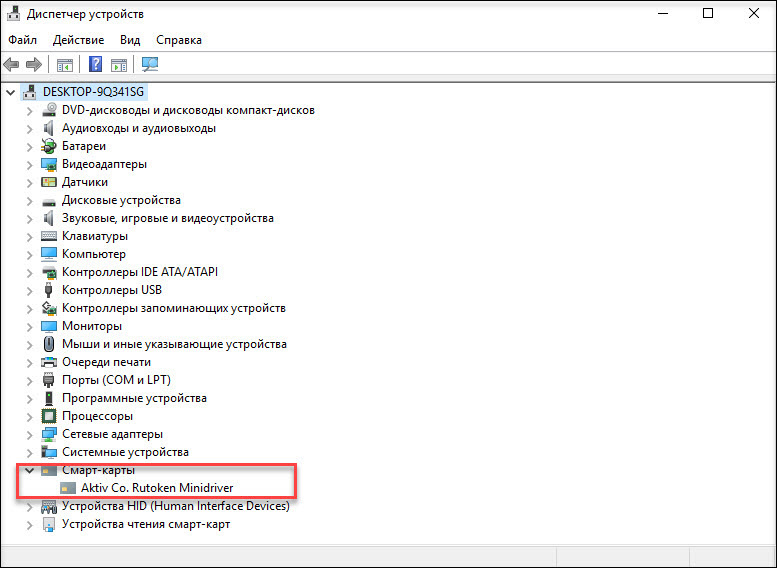

В большинстве нормально настроенных системах Windows, после первого подключения Рутокен ЭЦП PKI автоматически загружается и устанавливается специальная библиотека для работы с токенами производства компании «Актив» — Aktiv Rutoken minidriver.

Процесс установки такой библиотеки выглядит следующим образом.

Наличие библиотеки Aktiv Rutoken minidriver можно проверить через Диспетчер устройств.

Если загрузки и установки библиотеки по каким-то причинам не произошло, то следует установить комплект Драйверы Рутокен для Windows.

II. Зашифруем данные на диске с помощью BitLocker.

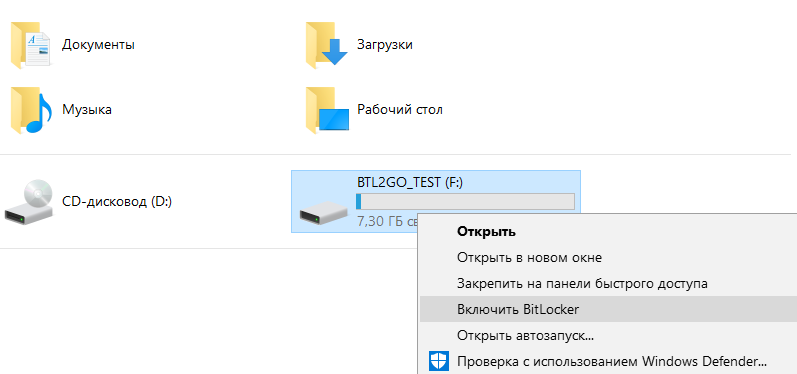

Щелкнем по названию диска и выберем пункт Turn on BitLocker.

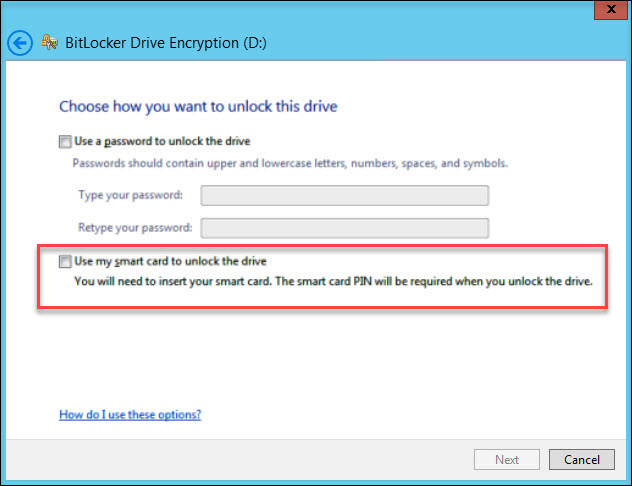

Как мы говорили ранее, для защиты ключа шифрования диска будем использовать токен.

Важно понимать, что для использования токена или смарт-карты в BitLocker, на них должны находиться ключи RSA 2048 и сертификат.

Если вы пользуетесь службой Certificate Authority в домене Windows, то в шаблоне сертификата должна присутствовать область применения сертификата «Disk Encryption» (подробнее про настройку Certificate Authority в первой части нашего цикла статей про безопасность Windows домена).

Если у вас нет домена или вы не можете изменить политику выдачи сертификатов, то можно воспользоваться запасным путем, с помощью самоподписанного сертификата, подробно про то как выписать самому себе самоподписанный сертификат описано здесь.

Теперь установим соответствующий флажок.

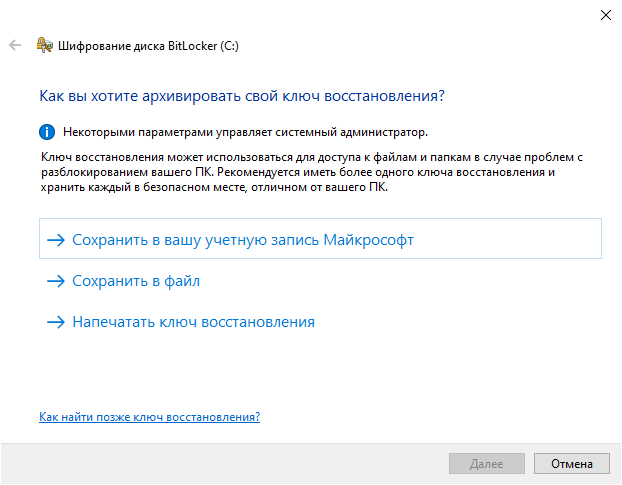

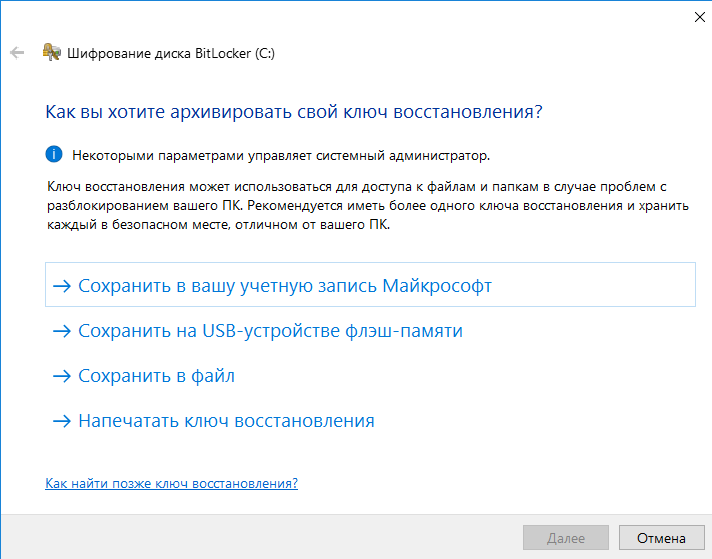

На следующем шаге выберем способ сохранения ключа восстановления (рекомендуем выбрать Print the recovery key).

Бумажку с напечатанным ключом восстановления необходимо хранить в безопасном месте, лучше в сейфе.

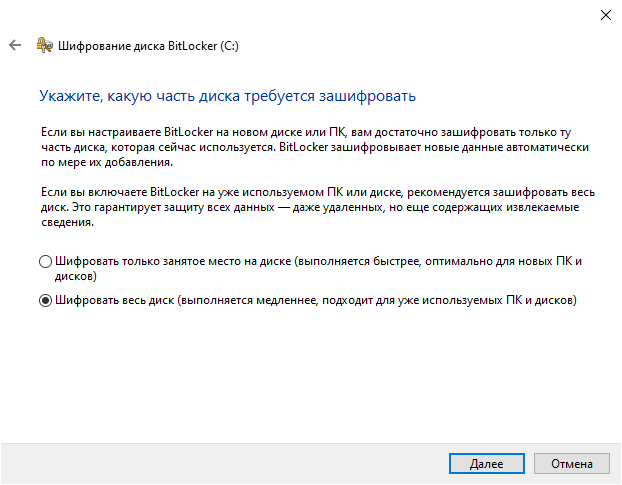

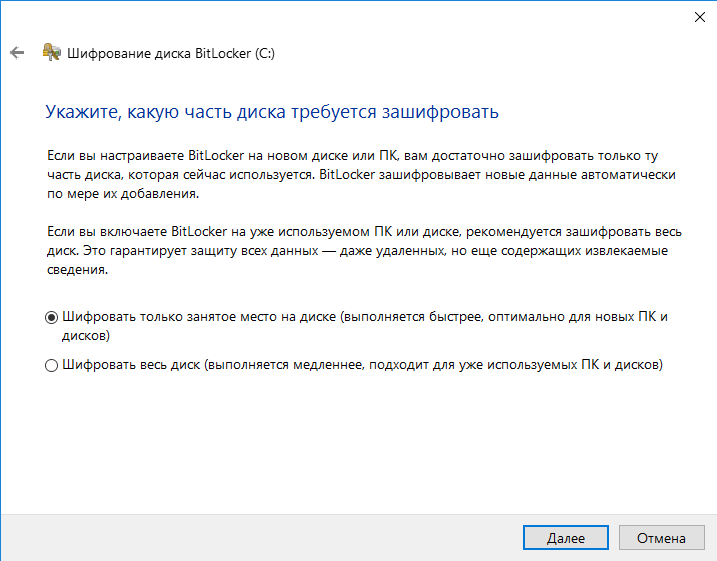

Далее выберем, какой режим шифрования будет использоваться, для дисков, уже содержащих какие-то ценные данные (рекомендуется выбрать второй вариант).

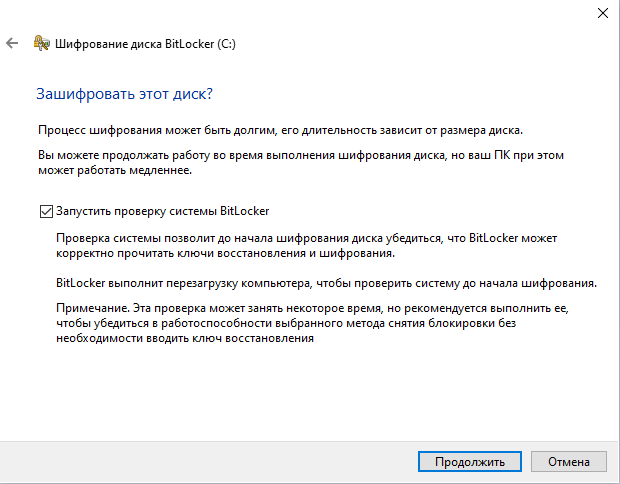

На следующем этапе запустим процесс шифрования диска. После завершения этого процесса может потребоваться перезагрузить систему.

При включении шифрования иконка зашифрованного диска изменится.

И теперь, когда мы попытаемся открыть этот диск, система попросит вставить токен и ввести его PIN-код.

Развертывание и настройку BitLocker и доверенного платформенного модуля можно автоматизировать с помощью инструмента WMI или сценариев Windows PowerShell. Способ реализации сценариев будет зависеть от среды. Команды для BitLocker в Windows PowerShell описаны в статье.

Как восстановить данные, зашифрованные BitLocker, если токен потеряли?

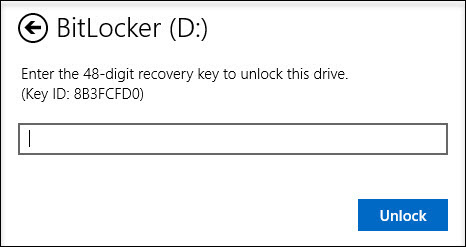

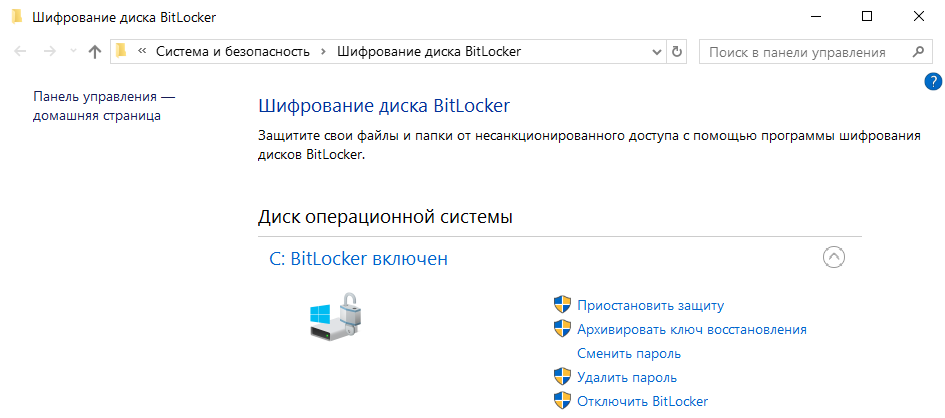

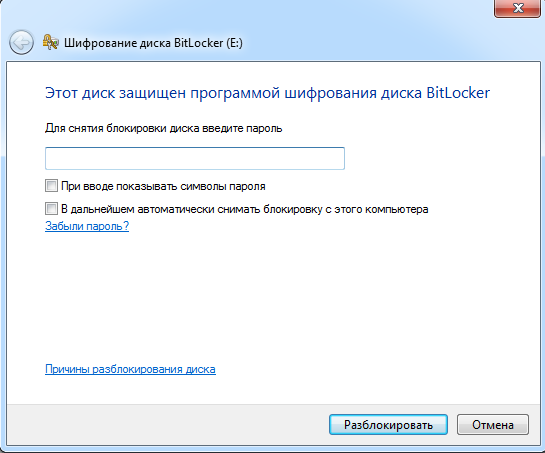

Если вы хотите открыть зашифрованные данные в Windows

Для этого понадобится ключ восстановления, который мы распечатали ранее. Просто вводим его в соответствующее поле и зашифрованный раздел откроется.

Если вы хотите открыть зашифрованные данные в системах GNU/Linux и Mac OS X

Для этого необходима утилита DisLocker и ключ восстановления.

Утилита DisLocker работает в двух режимах:

Для примера мы будем использовать операционную систему Linux и режим утилиты FUSE.

В последних версиях распространенных дистрибутивов Linux, пакет dislocker уже входит в состав дистрибутива, например, в Ubuntu, начиная с версии 16.10.

Если пакета dislocker по каким-то причинам не оказалось, тогда нужно скачать утилиту DisLocker и скомпилировать ее:

Откроем файл INSTALL.TXT и проверим, какие пакеты нам необходимо доустановить.

В нашем случае необходимо доустановим пакет libfuse-dev:

Приступим к сборке пакета. Перейдем в папку src и воспользуемся командами make и make install:

Когда все скомпилировалось (или вы установили пакет) приступим к настройке.

Перейдем в папку mnt и создадим в ней две папки:

Найдем зашифрованный раздел. Расшифруем его с помощью утилиты и переместим его в папку Encrypted-partition:

Выведем на экран список файлов, находящихся в папке Encrypted-partition:

Введем команду для монтирования раздела:

Для просмотра расшифрованного раздела перейдем в папку Encrypted-partition.

Резюмируем

Включить шифрование тома при помощи BitLocker очень просто. Все это делается без особых усилий и бесплатно (при условии наличия профессиональной или серверной версии Windows, конечно).

Для защиты ключа шифрования, которым шифруется диск, можно использовать криптографический токен или смарт-карту, что существенно повышает уровень безопасности.

BitLocker

Относится к:

В этой статье представлен общий обзор BitLocker, включая список требований к системе, а также сведения об устаревших функциях и практическом применении.

Обзор BitLocker

Шифрование диска BitLocker — это функция защиты данных, которая интегрируется в операционную систему и предотвращает угрозы хищения данных или раскрытия информации на потерянных, украденных или неправильно выведенных из эксплуатации компьютерах.

BitLocker обеспечивает максимальную защиту при использовании с доверенным платформенным модулем (TPM) версии 1.2 или выше. Доверенный платформенный модуль — это аппаратный компонент, который производители устанавливают на многих новых компьютерах. Совместно с BitLocker он обеспечивает защиту данных пользователей и предотвращает несанкционированный доступ к компьютеру, пока система находится вне сети.

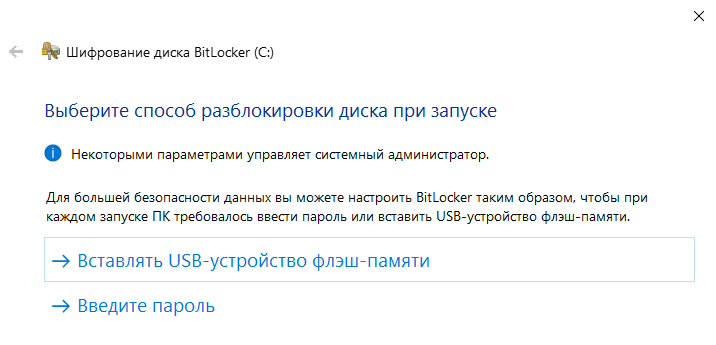

На компьютерах без доверенного платформенного модуля версии 1.2 или более поздней все равно можно зашифровать диск операционной системы Windows с помощью BitLocker. Но при такой реализации пользователь должен вставить USB-накопитель с ключом запуска, чтобы запустить компьютер или вывести его из режима гибернации. В Windows 8 и более поздних версий вы можете с помощью пароля защитить том операционной системы на компьютере без доверенного платформенного модуля. Ни один из этих вариантов не обеспечивает проверку целостности системы перед запуском, которая возможна при использовании BitLocker вместе с доверенным платформенным модулем.

В дополнение к возможностям доверенного платформенного модуля компонент BitLocker позволяет блокировать обычный процесс запуска до тех пор, пока пользователь не введет ПИН-код или не вставит съемное устройство (например, USB-накопитель) с ключом запуска. Эти дополнительные меры безопасности обеспечивают многофакторную проверку подлинности и предотвращают запуск компьютера или его выведение из режима гибернации, если не указан правильный ПИН-код или не предоставлен ключ запуска.

Практическое применение

Данные на потерянном или украденном компьютере уязвимы к несанкционированному доступу в результате программной атаки или передачи жесткого диска на другой компьютер. BitLocker помогает предотвратить несанкционированный доступ к данным, усиливая защиту файлов и системы. Кроме того, BitLocker помогает сделать данные недоступными при выводе из эксплуатации защищенных при помощи этого компонента компьютеров или передаче таких компьютеров другим пользователям.

В средствах удаленного администрирования сервера есть еще два инструмента, с помощью которых можно управлять BitLocker.

Средство просмотра паролей восстановления BitLocker. Средство просмотра паролей восстановления BitLocker позволяет находить и просматривать пароли восстановления для шифрования дисков BitLocker, резервные копии которых созданы в доменных службах Active Directory (AD DS). С помощью этого средства можно восстанавливать данные на диске, зашифрованном с помощью BitLocker. Средство просмотра паролей восстановления BitLocker — дополнение к оснастке «Пользователи и компьютеры Active Directory» для консоли управления (MMC). С помощью этого средства можно изучить диалоговое окно Свойства объекта-компьютера, чтобы просмотреть соответствующие пароли восстановления BitLocker. Кроме того, вы можете щелкнуть контейнер домена правой кнопкой мыши, а затем искать пароль восстановления BitLocker на всех доменах в лесу Active Directory. Просматривать пароли восстановления может администратор домена или пользователь, которому этот администратор делегировал соответствующие разрешения.

Средства шифрования диска BitLocker. В средства шифрования диска BitLocker входят программы командной строки manage-bde и repair-bde, а также командлеты Windows PowerShell для BitLocker. Как manage-bde, так и командлеты для BitLocker позволяют решить любую задачу, выполнимую с помощью панели управления BitLocker. Кроме того, они подойдут для автоматического развертывания и других сценариев, в которых применяются сценарии. Программа командной строки repair-bde предназначена для аварийного восстановления в тех случаях, когда защищенный с помощью BitLocker диск не удается разблокировать обычным способом или с помощью агента восстановления.

Новые и измененные функции

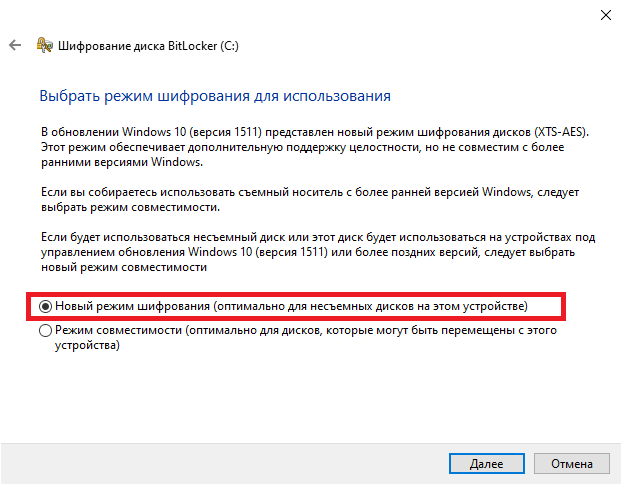

Сведения об изменениях в BitLocker для Windows, такие как поддержка алгоритма шифрования XTS-AES, см. в разделе BitLocker в теме «Новые возможности Windows 10».

Системные требования

Требования BitLocker к аппаратному обеспечению

Чтобы компонент BitLocker мог использовать проверку целостности системы, которая выполняется с помощью доверенного платформенного модуля (TPM), на компьютере должен быть установлен TPM 1.2 или более поздней версии. Если на вашем компьютере не установлен доверенный платформенный модуль, то для включения BitLocker необходимо сохранить ключ запуска на съемном устройстве, например USB-устройстве флэш-памяти.

На компьютере с TPM также должно быть встроенное ПО BIOS или UEFI, отвечающее стандартам организации TCG. Встроенное ПО BIOS или UEFI устанавливает цепочку сертификатов перед запуском операционной системы и должно предусматривать поддержку метода SRTM (Static Root of Trust Measurement), описанного в спецификации TCG. Для компьютера без TPM не требуется встроенное ПО, отвечающее стандартам организации TCG.

Встроенное ПО BIOS или UEFI системы (для компьютеров с TPM и без него) должно поддерживать класс запоминающих устройств для USB, а также считывание небольших файлов с USB-устройства флэш-памяти в среде до запуска операционной системы.

Начиная с Windows 7 можно шифровать диск ОС без TPM и USB-накопителя. Эта процедура описана в статье Совет дня: Bitlocker без TPM или USB.

TPM 2.0 не поддерживается в устаревших режимах и режимах CSM BIOS. Устройства с TPM 2.0 должны иметь режим BIOS, настроенный только как «Встроенный UEFI». Параметры модуля поддержки устаревших версий и совместимости (CSM) должны быть отключены. Для обеспечения безопасности включите функцию безопасной загрузки.

Установленная операционная система на оборудовании в устаревшем режиме остановит загрузку ОС при смене режима BIOS на UEFI. Используйте средство MBR2GPT перед изменением режима BIOS, который подготовит ОС и диск к поддержке UEFI.

Жесткий диск должен быть разбит как минимум на два диска.

Раздел, который подвергается шифрованию, не может быть помечен как активный раздел (это относится к операционной системе, фиксированным данным и съемным дискам с данными).

При установке Windows на новом компьютере автоматически создадутся разделы, необходимые для BitLocker.

При установке необязательного компонента BitLocker на сервере вам также потребуется установить компонент Enhanced Storage, который используется для поддержки аппаратно зашифрованных дисков.

FaQ безопасности BitLocker

Относится к:

Какой формат шифрования применяется в BitLocker? Можно ли его настроить?

BitLocker использует Расширенный стандарт шифрования (AES) в качестве алгоритма шифрования с настраиваемыми длинами ключей 128 или 256 битов. По умолчанию задано шифрование AES-128, но можно настроить параметры с помощью групповой политики.

Как лучше всего использовать BitLocker на диске с операционной системой?

Рекомендуемой практикой для конфигурации BitLocker на диске операционной системы является реализация BitLocker на компьютере с TPM-версией 1.2 и более высокой, а также с программным кодом BIOS или микропрограммы UEFI. Обязательный ввод ПИН-кода, заданного пользователем, в дополнение к проверке доверенного платформенного модуля, не позволяет злоумышленнику, получившему доступ к компьютеру, просто запустить его.

Какие могут быть последствия при использовании параметров управления питанием (спящий режим и режим гибернации)?

BitLocker на дисках операционной системы в базовой конфигурации (с TPM, но без другой проверки подлинности запуска) обеспечивает дополнительную безопасность для режима спящий режим. Однако BitLocker обеспечивает большую безопасность при настройке для использования другого фактора проверки подлинности запуска (TPM+PIN, TPM+USB или TPM+PIN+USB) в режиме hibernate. Этот метод является более безопасным, так как для возвращения из спячки требуется проверка подлинности. В режиме сна компьютер уязвим для прямых атак доступа к памяти, так как в оперативной памяти остаются незащищенные данные. Поэтому для повышения безопасности рекомендуется отключить режим сна и использовать TPM+PIN для метода проверки подлинности. Проверка подлинности при запуске может быть настроена с помощью групповой политики или управления мобильными устройствами с помощью CSP BitLocker.

Каковы преимущества доверенного платформенного модуля?

В большинстве операционных систем используется общее пространство памяти, а за управление физической памятью отвечает операционная система. Доверенный платформенный модуль — это аппаратный компонент, который использует собственное встроенное ПО и внутренние логические схемы для обработки инструкций, обеспечивая защиту от уязвимости внешнего ПО. Для взлома доверенного платформенного модуля необходим физический доступ к компьютеру. Кроме того, для взлома аппаратной защиты обычно требуются более дорогостоящие средства и навыки, которые не столь распространены, как средства взлома программ. Так как доверенный платформенный модуль на каждом компьютере уникален, то для взлома нескольких компьютеров с доверенными платформенными модулями потребуется много времени и сил.

Настройка BitLocker с дополнительным фактором проверки подлинности обеспечивает еще больше защиты от атак оборудования TPM.

Общие сведения о функции шифровании устройств BitLocker в Windows

Область применения

В этой статье объясняется, как шифрование устройств BitLocker помогает защитить данные на устройствах под управлением Windows. Общие сведения и список статей о BitLocker см. в разделе BitLocker.

Когда пользователи путешествуют, конфиденциальные данные их организации путешествуют вместе с ними. Где бы ни хранились конфиденциальные данные, их необходимо защитить от несанкционированного доступа. В Windows давно успешно реализуются механизмы защиты данных на хранении, позволяющие оградить информацию от атак злоумышленников, начиная с файловой системы шифрования файлов в ОС Windows 2000. Недавно BitLocker предоставил шифрование для полных и переносимых дисков. Windows постоянно улучшает защиту данных, улучшая существующие параметры и предоставляя новые стратегии.

В таблице 2 перечислены конкретные проблемы защиты данных и способы их решения в Windows 11, Windows 10 и Windows 7.

Таблица2. Защита данных в Windows 11, Windows 10 и Windows 7

| Windows 7; | Windows 11 и Windows 10 |

|---|---|

| Если BitLocker используется с ПИН-кодом для защиты запуска, компьютеры, такие как киоски, нельзя перезапустить удаленно. | Современные устройства Windows все чаще защищены с помощью шифрования устройств BitLocker и поддерживают единый вход для бесперебойной защиты ключей шифрования BitLocker от атак с холодной загрузкой. Сетевая разблокировка позволяет выполнять автоматический запуск ПК при наличии подключения к внутренней сети. |

| Если BitLocker включен, процедура подготовки может занять несколько часов. | Предварительная подготовка BitLocker, шифрование жестких дисков и шифрование только используемого пространства позволяет администраторам быстро включать BitLocker на новых компьютерах. |

| Использование BitLocker с самозашифрователем дисков (SED) не поддерживается. | BitLocker поддерживает разгрузку шифрования на зашифрованные жесткие диски. |

| Администраторы должны использовать для управления зашифрованными жесткими дисками специальные средства. | BitLocker поддерживает зашифрованные жесткие диски благодаря встроенному оборудованию для шифрования, что позволяет администраторам использовать знакомые инструменты администрирования BitLocker для управления ими. |

| Шифрование нового флеш-диска может занять более 20 минут. | Шифрование только используемого пространства в BitLocker To Go позволяет пользователям шифровать съемные диски данных в секундах. |

| BitLocker может потребовать от пользователей ввода ключа восстановления при внесении изменений в конфигурацию системы. | BitLocker требует, чтобы пользователь введет ключ восстановления только при повреждении диска или при потере ПИН-кода или пароля. |

| Пользователи должны ввести ПИН-код для запуска ПК, а затем пароль для входа в Windows. | Современные устройства Windows все чаще защищены с помощью шифрования устройств BitLocker и поддерживают единый вход для защиты ключей шифрования BitLocker от атак с холодной загрузкой. |

Подготовка к шифрованию дисков и файлов

Наилучший тип мер безопасности является прозрачным для пользователя во время реализации и использования. Каждый раз при возникновении возможной задержки или сложности из-за функции безопасности существует надежная вероятность того, что пользователи попытались обойти безопасность. Это особенно актуально, если речь идет о защите данных, и организациям нужно всеми способами обезопасить себя от этого. Независимо от того, планируете ли вы шифровать целые тома, съемные устройства или отдельные файлы, Windows 11 и Windows 10 в соответствии с вашими потребностями, предоставляя упрощенные и полезные решения. Можно предпринять определенные меры заранее, чтобы подготовиться к шифрованию данных и сделать развертывание максимально простым и быстрым.

Предварительная подготовка TPM

В Windows 7 подготовка TPM к работе была сопряжена с некоторыми сложностями.

Как правило, все это было сопряжено с большими сложностями. Если ИТ-специалисты занимаются подготовкой новых ПК, они могут выполнить все вышеперечисленное, но если требуется добавить BitLocker на устройства, с которыми уже работают пользователи, последним придется справляться с техническими сложностями и либо обращаться к ИТ-специалистам за поддержкой, либо не включать BitLocker.

Корпорация Майкрософт включает инструментирование Windows 11 и Windows 10, которые позволяют операционной системе полностью управлять доверенным платформенного модуля. В BIOS нет необходимости, и все сценарии, для которых требуется перезагрузка, были устранены.

Шифрование жесткого диска

BitLocker может шифровать жесткие диски полностью, включая системные диски и диски с данными. Предварительная подготовка BitLocker позволяет существенно сократить время, необходимое для включения BitLocker на новых ПК. С Windows 11 и Windows 10 администраторы могут включить BitLocker и TPM в среде предварительной установки Windows перед установкой Windows или в рамках последовательности задач автоматического развертывания без вмешательства пользователя. В сочетании с шифрованием только используемого места на диске и в основном пустым диском (так как Windows еще не установлена), включение BitLocker занимает всего несколько секунд.

В предыдущих версиях Windows администраторам приходилось включать BitLocker после установки Windows. Хотя этот процесс можно автоматизировать, BitLocker потребуется зашифровать весь диск— процесс, который может занять от нескольких часов до более чем одного дня в зависимости от размера диска и производительности, отложенного развертывания. Корпорация Майкрософт улучшила этот процесс за счет нескольких функций Windows 11 и Windows 10.

Шифрование устройства с помощью BitLocker

Начиная с Windows 8.1 Windows автоматически включает шифрование устройств BitLocker на устройствах, поддерживающих современный резервный режим. Благодаря Windows 11 и Windows 10 майкрософт предлагает поддержку шифрования устройств BitLocker на гораздо более широком диапазоне устройств, включая современные резервные, а также устройства под управлением Windows 10 Домашняя или Windows 11.

Корпорация Майкрософт ожидает, что большинство устройств в будущем будут проходить требования к тестированию, что делает шифрование устройств BitLocker более распространенным на современных устройствах Windows. Шифрование устройства BitLocker дополнительно защищает систему путем прозрачной реализации шифрования данных на уровне устройства.

В отличие от стандартной реализации BitLocker шифрование устройства BitLocker включается автоматически, чтобы устройство всегда было защищено. В следующем списке изложено, как это происходит.

Корпорация Майкрософт рекомендует включить шифрование устройств BitLocker в любых системах, которые его поддерживают, но процесс автоматического шифрования устройств BitLocker можно предотвратить, изменив следующий параметр реестра:

Администраторы могут управлять присоединенными к домену устройствами, для которых включено шифрование устройств BitLocker с помощью администрирования и мониторинга Microsoft BitLocker (MBAM). В этом случае шифрование устройства BitLocker автоматически делает доступными дополнительные параметры BitLocker. Преобразование или шифрование не требуется, и если нужно внести какие-либо изменения в конфигурацию, MBAM может осуществлять управление всем набором политик BitLocker.

Шифрование устройства BitLocker использует 128-разрядный метод шифрования XTS-AES. Если необходимо использовать другой метод шифрования и (или) стойкость шифра, сначала необходимо настроить и расшифровать устройство (если оно уже зашифровано). После этого можно применить другие параметры BitLocker.

Шифрование только занятого места на диске

Шифрование диска в BitLocker в более ранних версиях Windows может занять много времени, так как он шифрует каждый байт тома (включая части без данных). Это по-прежнему самый безопасный способ шифрования диска, особенно если диск ранее содержал конфиденциальные данные, которые с тех пор были перемещены или удалены. В этом случае трассировки конфиденциальных данных могут оставаться на части диска, помеченные как неиспользуемые. Зачем шифровать новый диск, если можно просто шифровать данные по мере записи? Чтобы сократить время шифрования, BitLocker в Windows 11 и Windows 10 разрешить пользователям шифровать только свои данные. В зависимости от объема данных на диске это позволяет сократить время шифрования более, чем на 99 процентов. Соблюдайте осторожность при шифровании только используемого пространства на существующем томе, на котором конфиденциальные данные могут уже храниться в незашифрованном состоянии, так как эти секторы можно восстановить с помощью средств восстановления диска, пока они не будут перезаписаны новыми зашифрованными данными. Напротив, шифрование только используемого пространства на новом томе может значительно сократить время развертывания без риска безопасности, так как все новые данные будут зашифрованы при записи на диск.

Поддержка шифрования жесткого диска

SED доступны уже многие годы, однако Майкрософт не удавалось обеспечить поддержку этой технологии в более ранних версиях Windows, потому что на дисках отсутствовали важные функции управления ключами. Корпорация Майкрософт совместно с поставщиками ресурсов хранения сделала многое для совершенствования аппаратных возможностей, и теперь BitLocker поддерживает SED нового поколения, которые называются зашифрованными жесткими дисками. Зашифрованные жесткие диски имеют встроенные криптографические возможности, что позволяет шифровать данные на дисках, повышает производительность дисков и системы благодаря переносу криптографических вычислений с процессора ПК на сам диск и быстрому шифрованию диска с использованием специального выделенного оборудования. Если вы планируете использовать шифрование на всем диске с Windows 11 или Windows 10, корпорация Майкрософт рекомендует изучить изготовителей и моделей жестких дисков, чтобы определить, соответствует ли какой-либо из зашифрованных жестких дисков требованиям к безопасности и бюджету. Дополнительные сведения о зашифрованных жестких дисках см. в статье Зашифрованный жесткий диск.

Защита информации на этапе предварительной загрузки

Эффективная реализация защиты информации, как и большинство элементов управления безопасностью, определяет удобство использования и безопасность. Как правило, пользователи предпочитают простые системы безопасности. По сути, чем более прозрачным является решение безопасности, тем охотнее пользователи будут его применять. Очень важно, чтобы организации защищают информацию на своих компьютерах независимо от состояния компьютера или намерения пользователей. Эта защита не должна быть сложной для пользователей. Одна из нежелательных и распространенных ситуаций — когда пользователю предлагается ввести данные во время предварительной перезагрузки, а затем снова во время входа в Windows. Следует избегать такой ситуации, когда пользователю приходится несколько раз вводить данные, чтобы войти в систему. Windows 11 и Windows 10 позволяют обеспечить единый вход из среды предварительной перезагрузки на современных устройствах, а в некоторых случаях даже на старых устройствах, когда имеются надежные конфигурации защиты информации. TPM в изоляции способен обеспечить надежную защиту ключа шифрования BitLocker в состоянии покоя и безопасно разблокировать диск операционной системы. Если ключ используется и, следовательно, находится в памяти, аппаратные функции в сочетании с возможностями Windows обеспечивают безопасность ключа и защищают от несанкционированного доступа в результате атак методом холодной загрузки. Хотя доступны и другие контрмеры, такие как разблокировка на основе ПИН-кода, они не являются удобными для пользователя. В зависимости от конфигурации устройств они могут не предлагать дополнительную безопасность при защите ключей. Дополнительные сведения см. в разделе «Счетчики BitLocker».

Управление паролями и ПИН-кодами

Если BitLoслук включен на системном диске и ПК оснащен модулем TPM, можно потребовать от пользователей ввода ПИН-кода, прежде чем BitLocker разблокирует диск. Такое требование ПИН-кода может помешать злоумышленнику, который имеет физический доступ к компьютеру, даже получить доступ к входу в Windows, что делает его практически невозможным для доступа или изменения данных пользователя и системных файлов.

Требование ввода ПИН-кода при запуске — полезный механизм обеспечения безопасности, потому что он выступает в качестве второго фактора проверки подлинности («что-то, что вы знаете»). Тем не менее, есть и другая сторона медали. Во-первых, необходимо регулярно менять ПИН-код. В организациях, где BitLocker использовался с ОС Windows 7 и Windows Vista, пользователям приходилось обращаться к системным администраторам, чтобы обновить ПИН-код или пароль BitLocker. Это требование не только увеличивает затраты на управление, но и позволяет пользователям реже регулярно изменять ПИН-код или пароль BitLocker. Windows 11 и Windows 10 пользователи могут самостоятельно обновлять свои ПИН-коды и пароли BitLocker без учетных данных администратора. Это не только позволяет снизить затраты на поддержку, но и повысить безопасность, потому что поощряется регулярная смена ПИН-кодов и паролей пользователями. Кроме того, современные резервные устройства не требуют ПИН-кода для запуска: они предназначены для редкого запуска и имеют другие меры по устранению рисков, которые еще больше уменьшают уязвимое место системы. Дополнительные сведения о том, как работает безопасность запуска и Windows 11 и Windows 10, см. в статье «Защита BitLocker от атак перед загрузкой».

Настройка сетевой разблокировки

В некоторых организациях действуют требования к безопасности данных в зависимости от расположения. Это наиболее распространено в средах, где на ПК хранятся очень ценные данные. Сетевая среда может обеспечивать важную защиту данных и принудительно применять обязательную проверку подлинности. Поэтому политика указывает, что эти компьютеры не должны выходить из здания или отключаться от корпоративной сети. Меры безопасности, такие как физические блокировки безопасности и использование геозон, позволяют реализовывать эту политику в форме реактивных мер контроля. Помимо этого, необходимо реализовать проактивный контроль безопасности: доступ к данным может быть предоставлен, только когда ПК подключен к сети организации.

Сетевая разблокировка позволяет автоматически запускать ПК под защитой BitLocker, если они подсоединены к проводной сети организации, в которой выполняются службы развертывания Windows. Каждый раз, когда компьютер не подключен к корпоративной сети, пользователь должен ввести ПИН-код для разблокировки диска (если включена разблокировка на основе ПИН-кода). Для использования сетевой разблокировки требуется следующая инфраструктура.

Дополнительные сведения о настройке функции разблокировки сети см. в разделе BitLocker: включение сетевой разблокировки.

Администрирование и мониторинг Microsoft BitLocker

Часть пакета оптимизации рабочего стола Майкрософт, администрирование и мониторинг Microsoft BitLocker (MBAM) упрощает управление и поддержку BitLocker и BitLocker To Go. MBAM 2.5 с пакетом обновления 1 (последняя версия) имеет следующие ключевые функции:

Предприятия могут использовать MBAM для управления клиентскими компьютерами с помощью BitLocker, присоединенных к домену в локальной среде до окончания основной поддержки в июле 2019 г., или они могут получить расширенную поддержку до апреля 2026 г.

В дальнейшем функции MBAM будут включены в Configuration Manager. Дополнительные сведения см. в разделе «Configuration Manager Technical Preview версии 1909».

Предприятия, не использующие Configuration Manager могут использовать встроенные функции Azure AD и Microsoft Intune microsoft Endpoint Manager для администрирования и мониторинга. Дополнительные сведения см. в разделе «Мониторинг шифрования устройств с помощью Intune».

Шифрование диска BitLocker в Windows 10 для изготовителей оборудования

Шифрование диска BitLocker обеспечивает защиту автономных данных и операционной системы, гарантируя, что диск не несанкционированен, пока операционная система находится в автономном режиме. Шифрование диска BitLocker использует доверенный платформенный модуль (дискретный или встроенное ПО), поддерживающий статический корень измерения доверия, определенный группой доверенных вычислений.

Требования к оборудованию шифрования диска BitLocker

Шифрование диска BitLocker использует системную секцию, отделяемую от Windows секции. Системный раздел BitLocker должен соответствовать следующим требованиям.

Автоматическое шифрование устройств BitLocker

Автоматическое шифрование устройств BitLocker использует технологию шифрования дисков BitLocker для автоматического шифрования внутренних дисков после того, как пользователь завершит OOBE в современном резервном или HSTI-совместимом оборудовании.

Примечание: Автоматическое шифрование устройств BitLocker начинается во время встроенного запуска (OOBE). Однако защита включена (вооружена) только после входа пользователей с помощью учетной записи Майкрософт или учетной записи Azure Active Directory. До этого защита будет приостановлена, а данные не защищены. Автоматическое шифрование устройств BitLocker не включено с локальными учетными записями, в этом случае BitLocker можно включить вручную с помощью панель управления BitLocker.

Требования к оборудованию для автоматического шифрования устройств BitLocker

Автоматическое шифрование устройств BitLocker включено, если:

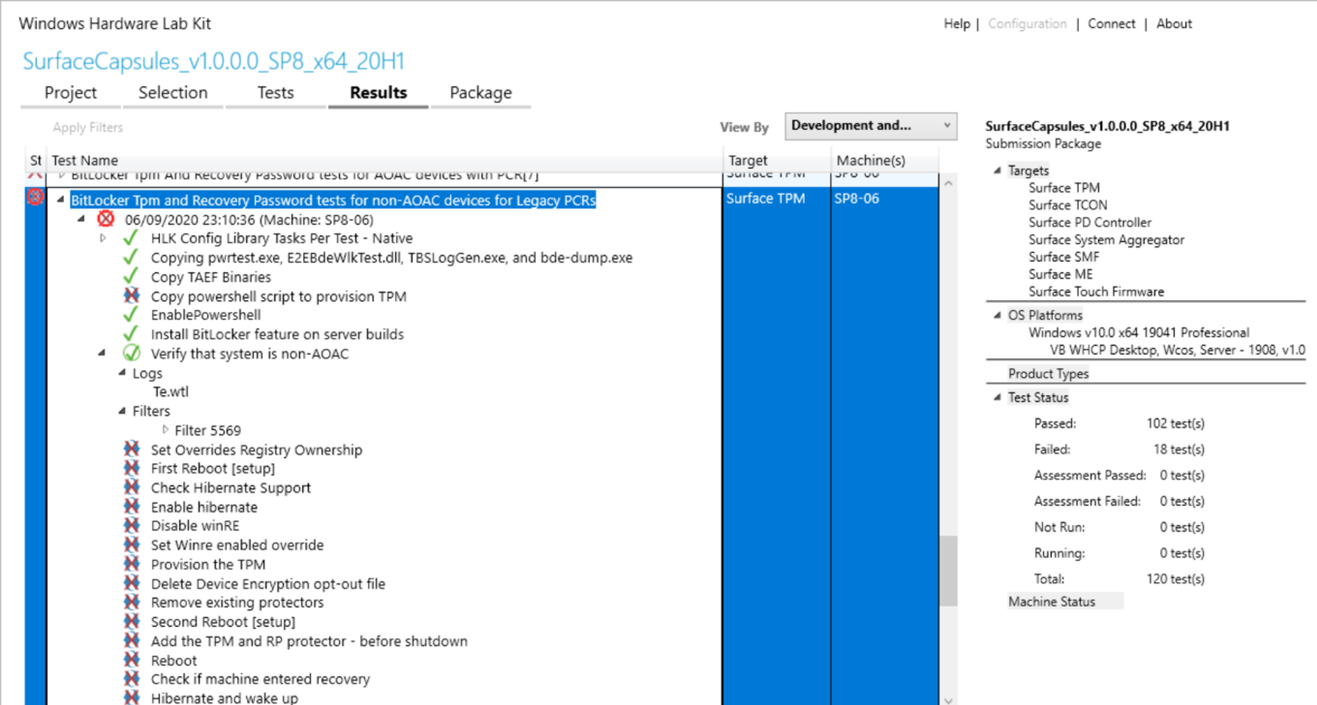

Следующие тесты должны пройти, прежде чем Windows 10 включите автоматическое шифрование устройств BitLocker. Если вы хотите создать оборудование, поддерживающее эту возможность, необходимо убедиться, что устройство проходит эти тесты.

В системном разделе должно быть 250 МБ свободного места на всех необходимых для загрузки (и восстановления Windows, если вы поместите WinRE в системный раздел). Дополнительные сведения см. в разделе System.Client.SystemPartition.

Когда выполняются требования, указанные выше, Сведения о системе указывает, что система поддерживает автоматическое шифрование устройств BitLocker. Эта функция доступна в Windows 10 версии 1703 или более поздней. Вот как проверить Сведения о системе.

Применение обновлений встроенного ПО к устройствам

Помимо выполнения тестов HLK, изготовители оборудования должны тестировать обновления встроенного ПО с включенной функцией BitLocker. Чтобы запретить устройствам начать восстановление без необходимости, следуйте приведенным ниже рекомендациям, чтобы применить обновления встроенного ПО:

Обновление встроенного ПО должно требовать, чтобы устройство приостанавливалось только в течение короткого времени, и устройство должно перезапуститься как можно скорее. BitLocker можно приостановить программным способом непосредственно перед завершением работы с помощью метода DisableKeyProtectors в Windows инструментарии управления (WMI).

Обнаружена недопустимая шина или устройства с поддержкой DMA

Это состояние Сведения о системе в службе поддержки шифрования устройств означает, что Windows обнаружена по крайней мере одна потенциальная внешняя шина или устройство с поддержкой DMA, которые могут представлять угрозу DMA.

Чтобы устранить эту проблему, обратитесь к IHV,чтобы определить, не имеет ли у этого устройства внешних портов DMA. Если поставщики IHV подтвердили, что шина или устройство имеют только внутреннюю DMA, изготовитель оборудования может добавить его в список разрешенных.

Перейдите к разделу реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DmaSecurity\AllowedBuses

Щелкните правой кнопкой мыши раздел реестра и выберите «Разрешения».

Нажмите кнопку «Дополнительно«, щелкните ссылку «Изменить » в поле «Владелец «, введите имя учетной записи пользователя, нажмите кнопку «Проверить имена» и нажмите кнопку «ОК» три раза, чтобы закрыть все диалоги разрешений.

Щелкните правой кнопкой мыши раздел реестра и выберите «Разрешения» еще раз.

Нажмите кнопку «Добавить. «, добавьте учетную запись пользователя, нажмите кнопку «Проверить имена», а затем нажмите кнопку «ОК». Затем установите флажок в разделе «Разрешить полный доступ». Затем нажмите кнопку ОК.

Затем под ключом AllowedBuses добавьте пары имен и значений строки (REG_SZ) для каждой помеченной шины DMA, которая определяется как безопасная:

Убедитесь, что идентификаторы соответствуют выходным данным теста HLK. Например, если у вас есть безопасное устройство с понятным именем Contoso PCI Express Root Port, идентификатор поставщика 1022 и идентификатор устройства 157C, вы создадите запись реестра с именем Contoso PCI Express Root Port в качестве REG_SZ типа данных в:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DmaSecurity\AllowedBuses

Где значение = «PCI\VEN_1022 DEV_157C&»

Отключение автоматического шифрования устройств BitLocker

Изготовители оборудования могут отключить шифрование устройств и вместо этого реализовать собственную технологию шифрования на устройстве. Чтобы отключить автоматическое шифрование устройств BitLocker, можно использовать автоматический файл и задать для Параметра PreventDeviceEncryption значение True. Кроме того, можно обновить этот раздел реестра: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\BitLocker значение: PreventDeviceEncryption равно True (1).

Устранение неполадок с тестами HLK BitLocker

Рекомендуемые предварительные требования

Триаж гораздо проще, если вы знаете следующие фрагменты информации об устройстве, на которое выполняется тестирование:

Обратите внимание, что эта информация рекомендуется, но не требуется для выполнения анализа.

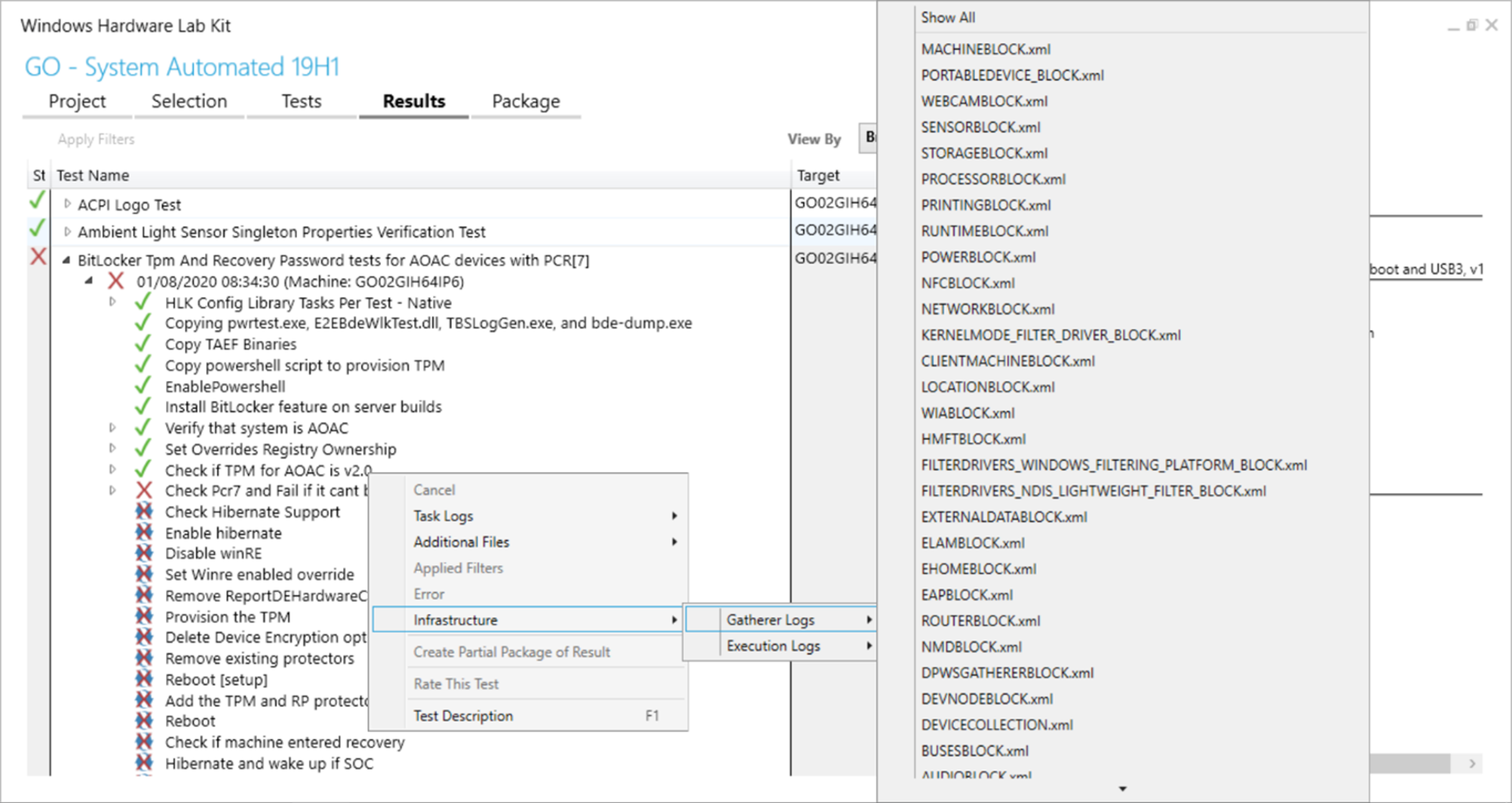

Проблемы с HLK BitLocker обычно связаны с одним из следующих: неправильное интерпретация результатов теста или проблемы привязки PCR7.

Неправильное интерпретация результатов теста

Тест HLK состоит из нескольких этапов тестирования. Некоторые этапы тестирования могут завершиться ошибкой, не влияя на успешность или сбой общего теста. Дополнительные сведения о интерпретации страницы результатов см. здесь. Если некоторые шаги теста завершились неудачно, но общий тест проходит (как указано зеленой проверкой рядом с именем теста), остановите здесь. Тест успешно выполнен, и с вашей стороны больше не требуется никаких действий.

Убедитесь, что вы выполняете правильный тест на компьютере. Щелкните правой кнопкой мыши любой шаг неудачных журналов > средства сбора инфраструктуры > тестирования > в RUNTIMEBLOCK.xml элемента IsAOAC. Если IsAOAC=true и выполняется тест, отличный от AOAC, игнорируйте сбой и не выполняйте этот тест на компьютере. При необходимости обратитесь к команде служба поддержки Майкрософт за ошибкой для передачи плейлиста.

Определите, применяется ли фильтр к тесту. HLK может автоматически предлагать фильтр для неправильно сопоставленного теста. Фильтр отображается как зеленая галочка внутри круга рядом с этапом теста. (Обратите внимание, что некоторые фильтры могут показать, что последующие шаги теста завершились неудачно или были отменены.) Изучите расширенные сведения о фильтре, разверив шаг теста с помощью специального значка. Если фильтр игнорирует сбой теста, остановите его.

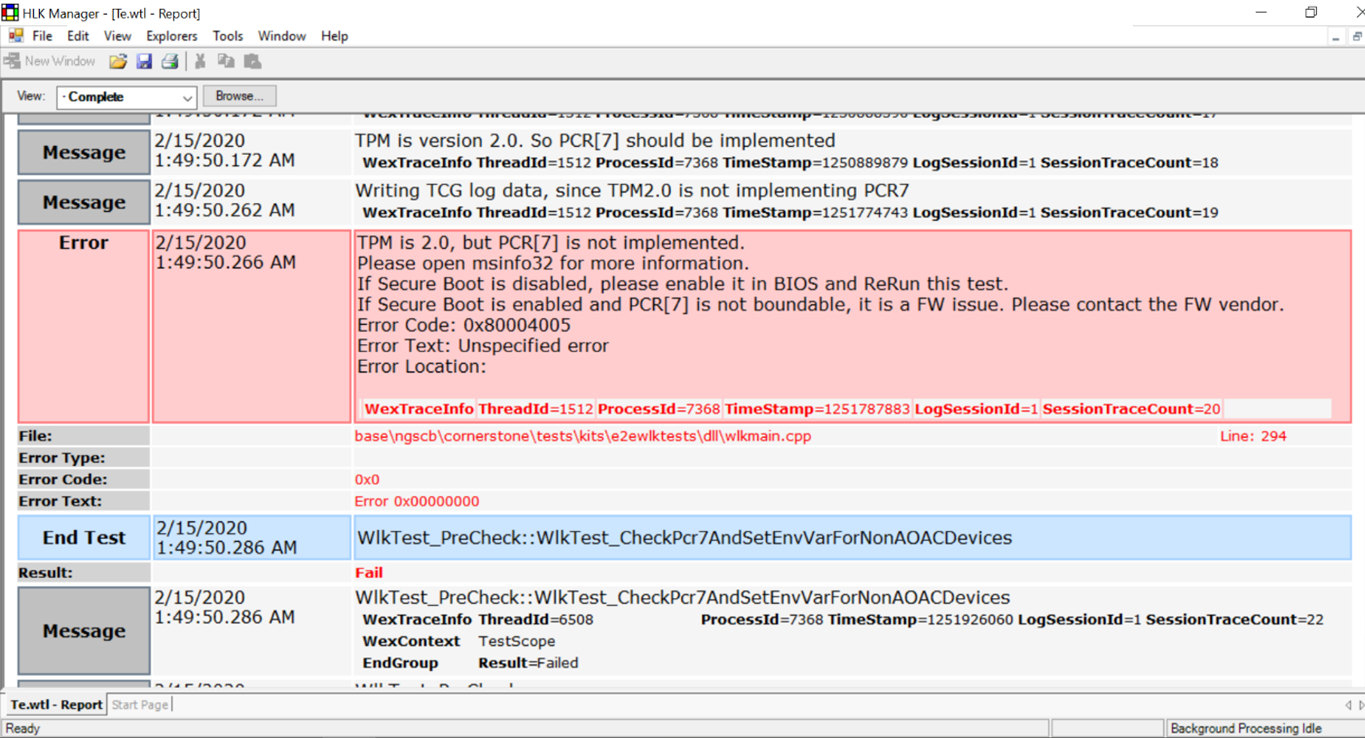

Проблемы PCR7

Распространенная проблема BitLocker, связанная с двумя тестами PCR7, — это сбой привязки к PCR7.

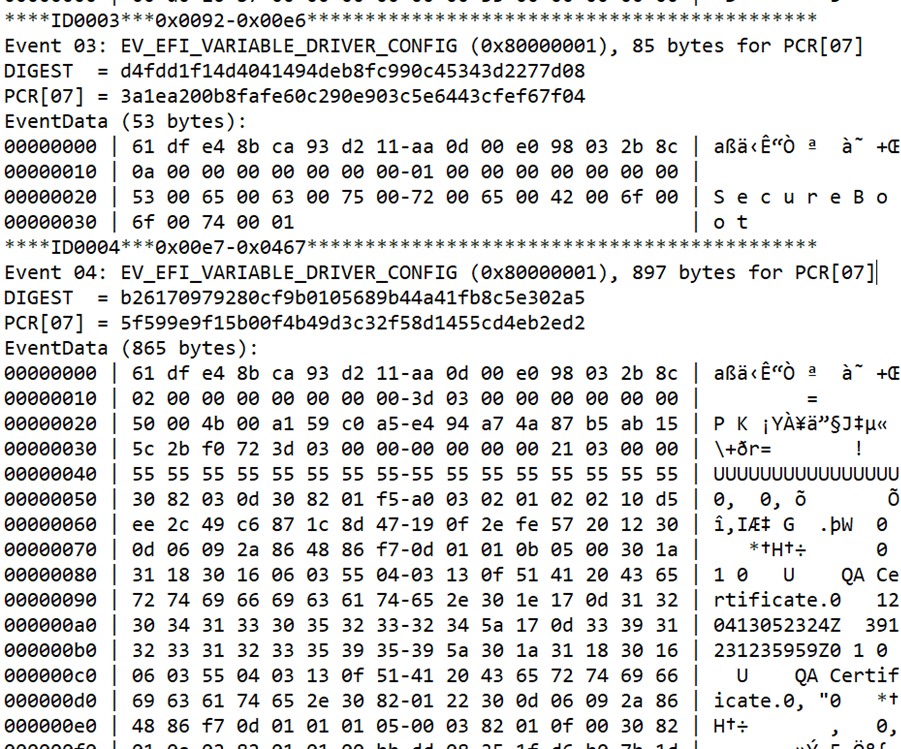

BitLocker ожидает определенный статический корень измерений доверия статический корень измерений доверия в PCR7, а любые изменения в этих измерениях часто запрещают привязку к PCR7. Следующие значения следует измерять (в порядке и без лишних измерений между ними) в PCR7:

Распространенные проблемы с измеряемым журналом загрузки:

Некоторые измеряемые проблемы загрузки, такие как запуск в режиме отладки UEFI, могут быть устранены тестировщиком. Для других проблем может потребоваться ошибка, в этом случае вы должны обратиться к команде служба поддержки Майкрософт для получения рекомендаций.

Руководство по использованию шифрования BitLocker в Windows 10 Pro/Enterprise

Проблема защиты данных в случае физической утраты компьютера или внешнего носителя (флешки) особенно актуальна для мобильных пользователей, число которых непрерывно растет.

Безмалый В.Ф.

Windows Insider MVP

Проблема защиты данных в случае физической утраты компьютера или внешнего носителя (флешки) особенно актуальна для мобильных пользователей, число которых непрерывно растет.

С момента выпуска Windows Vista компания Microsoft представила новую функцию безопасности под названием BitLocker Drive Encryption. В составе Windows 7 была представлена функция BitLockerToGoдляпортативныхустройствхранения, таких как флэш-накопители и SD-карты.

В случае если вы используете Windows 10, для использования шифрования вам необходимо использовать версию Pro или Enterprise. Почему Microsoft не сделает это стандартной функцией во всех версиях операционной системы, все еще непонятно, учитывая, что шифрование данных является одним из наиболее эффективных способов обеспечения безопасности. Если вы используете Windows 10 Home, вам нужно выполнить Easy Upgrade до Windows 10 Pro, чтобы провести обновление.

Что такое шифрование?

Шифрование — это способ сделать читаемую информацию неузнаваемой для неавторизованных пользователей. Если вы отправите зашифрованный документ Word другу, ему сначала потребуется его расшифровать. Windows 10 включает в себя различные типы технологий шифрования: шифрованнуюфайловуюсистему(EFS) и шифрование диска BitLocker.

Что вы должны знать и сделать заранее

· Начиная с версии 1809 для шифрования используется новый более безопасный стандарт, которым вы можете воспользоваться, но обратите внимание, что он совместим только с системами Windows 10 1809 и выше.

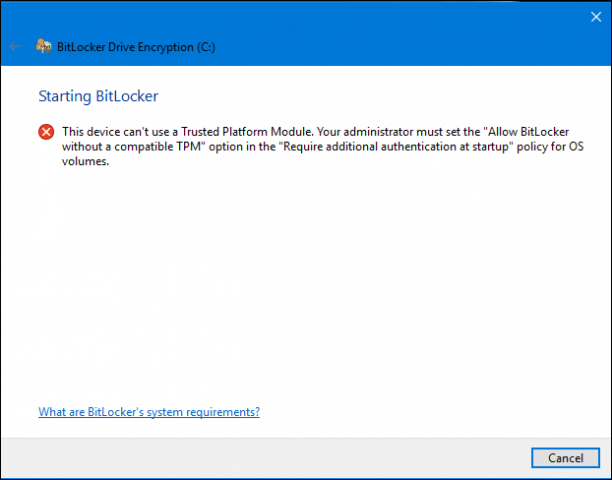

· Если вы используете Windows 10 на более старом компьютере без чипа Trusted Platform Module (TPM 1.2), вы не сможете настроить BitLocker. Пожалуйста, помните об этом. Как выйти из этой ситуации, мы рассмотрим ниже в этой статье.

Включение шифрования диска BitLocker в Windows 10

Нажмите Проводник>Этоткомпьютер. Затем щелкните правой кнопкой мыши системный диск, на котором установлена Windows 10, затем нажмите «ВключитьBitLocker».

Рисунок 1 Включить BitLocker

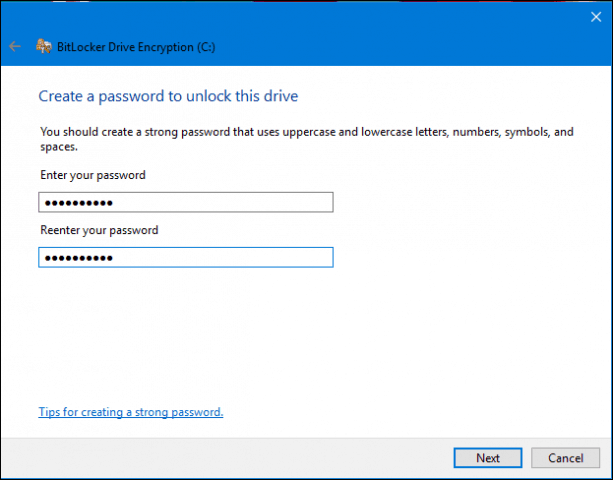

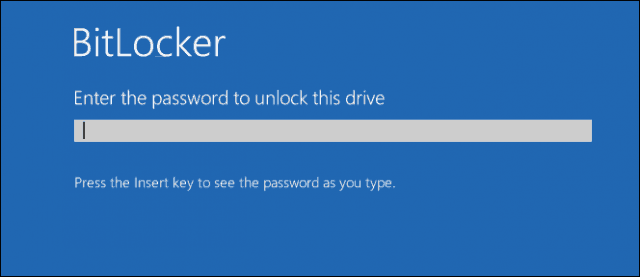

Введите пароль, чтобы разблокировать диск; это будет важный тест, чтобы убедиться, что вы можете загрузить систему, если вы потеряли ключ восстановления.

Рисунок 2 Создание пароля расшифровки диска

Выберите способ резервного копирования ключа восстановления, вы можете использовать свою учетную запись Microsoft, если она у вас есть, сохранить его на флэш-накопителе USB, сохранить в другом месте, кроме локального диска, или распечатать копию.

Рисунок 3 Сохранить ключ восстановления

У вас есть два варианта шифрования локального диска, если это новый компьютер, только что извлеченный из коробки, используйте только Шифровать использованное местонадиске. Если он уже используется, выберите второй вариант Зашифроватьвесьдиск. Поскольку я уже использовал этот компьютер, я воспользуюсь вторым вариантом. Обратите внимание, что это займет некоторое время, особенно если это большой диск. Убедитесь, что ваш компьютер работает от ИБП в случае сбоя питания.

Рисунок 4 Шифровать весь диск

Если вы используете Windows 10 November Update, он включает более надежный режим шифрования под названием XTS-AES, обеспечивающий дополнительную поддержку целостности с улучшенным алгоритмом. Если это жесткий диск, выберите эту опцию.

Рисунок 5 Выбор режима шифрования

Когда вы будете готовы к шифрованию, нажмите «Продолжить».

Рисунок 6 Проверка системы до начала шифрования

Перезагрузите компьютер при появлении соответствующего запроса.

Помните тот пароль, который вы создали ранее? Сейчас самое время ввести его.

Рисунок 7 Ввод пароля

После входа в Windows 10 вы заметите, что ничего особенного не происходит. Щелкните правой кнопкой мыши на системном диске и выберите «УправлениеBitLocker».

Рисунок 8 Управление BitLocker

Вы увидите текущее состояние.Это займет некоторое время, поэтому вы можете продолжать пользоваться компьютером, пока шифрование выполняется в фоновом режиме, и вы получите уведомление, когда оно будет завершено.

Когда шифрование BitLocker завершено, вы можете использовать компьютер как обычно. Любой контент, записываемый на такой диск, будет защищен.

Если в любой момент вы захотите приостановить шифрование, вы можете сделать это с помощью элемента панели управления шифрованием BitLocker. Нажмите на ссылку Приостановить. Данные, созданные в режиме ожидания, не шифруются. Рекомендуется приостанавливать шифрование BitLocker при обновлении Windows, изменении прошивки компьютера или внесении изменений в оборудование.

Устранение неполадок при установке BitLocker

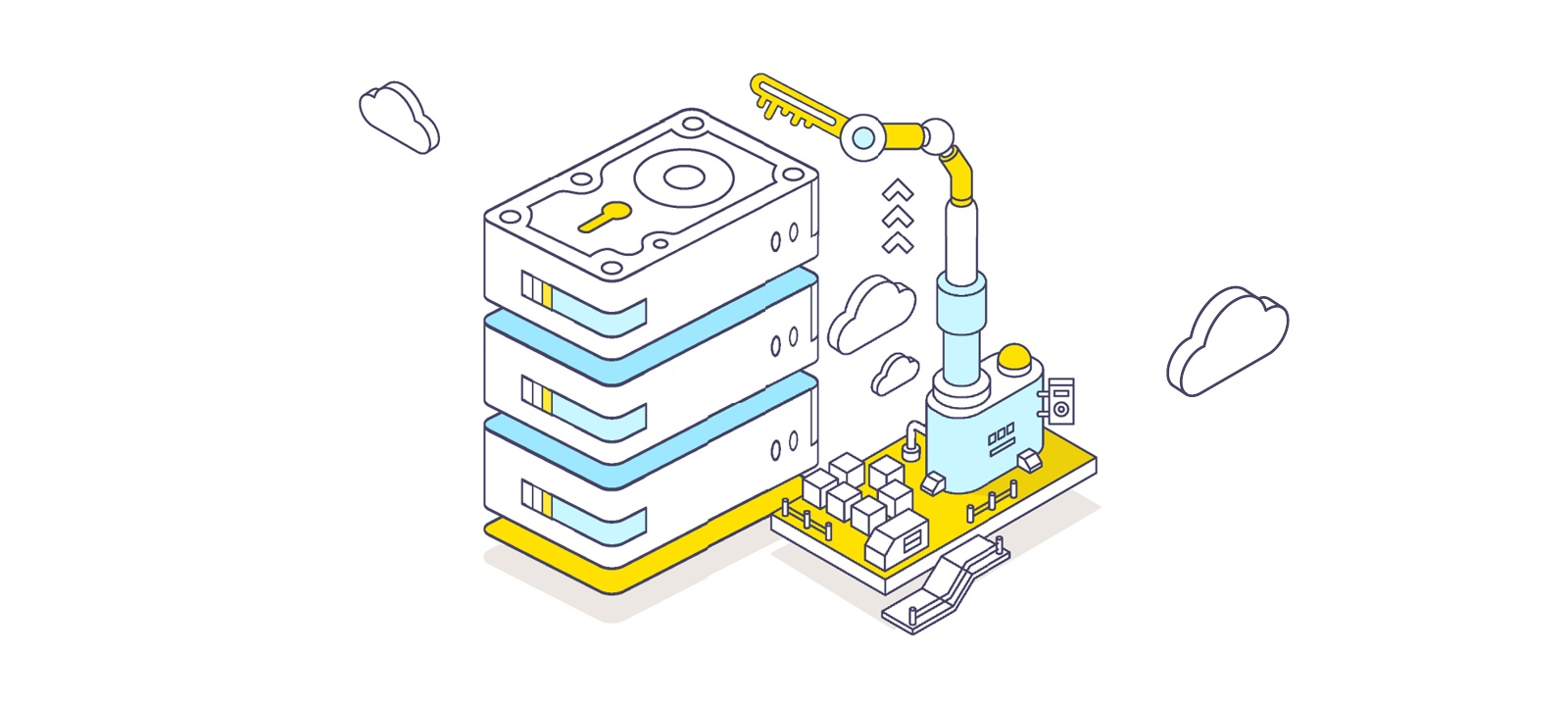

Если при попытке установить BitLocker появляется следующая ошибка, это, вероятно, означает, что ваш компьютер не поддерживает микросхему Trusted Platform Module (1.2).

Рисунок 9 Ваш компьютер не оборудован Trusted Platform Module

На самом деле, прежде чем идти дальше в групповые политики, рекомендую вначале зайти в BIOS и проверить, а включена ли там поддержка ТРМ. В моем случае решение было именно таким.

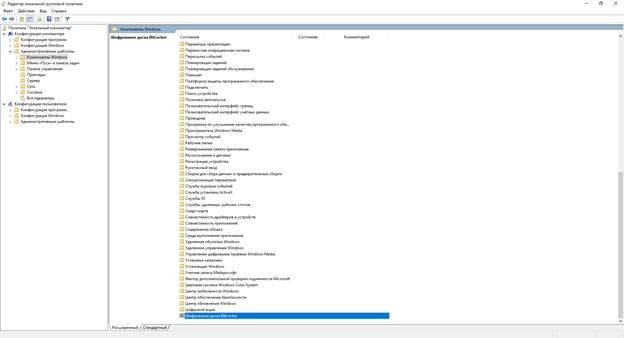

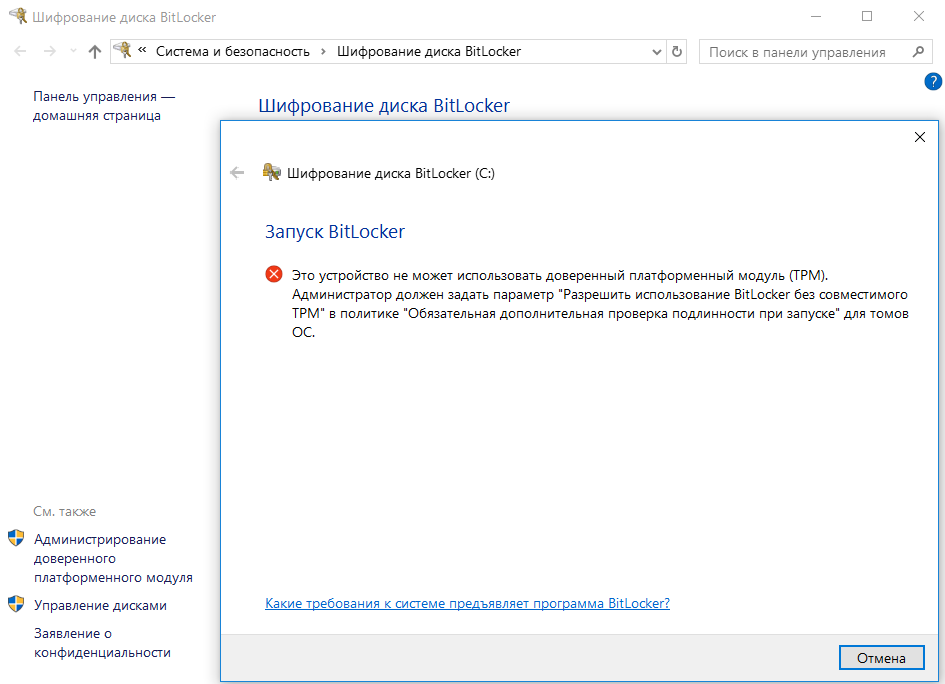

Если же ваш компьютер действительно не оборудован ТРМ, то в групповой политике вы сможете задать исключение. Для этого нажмите клавиши Windows+R, а затем введите gpedit.msc и нажмите Enter. Выберите Административные шаблоны – Компоненты Windows – Шифрование BitLocker – Диски операционной системы.

Рисунок 10 Редактор групповой политики

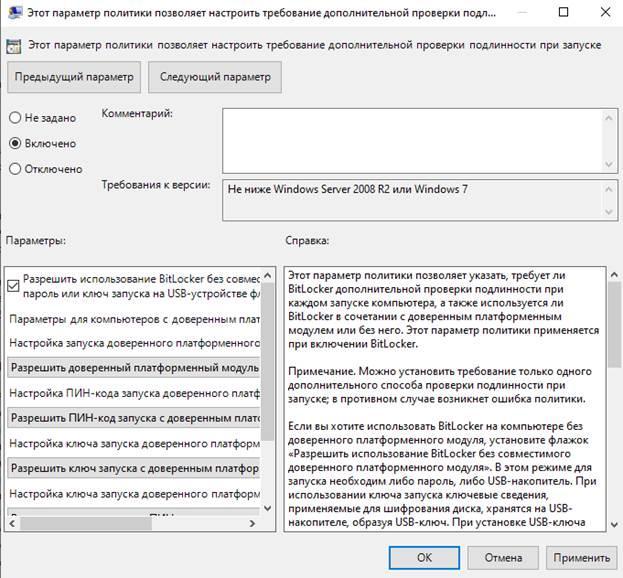

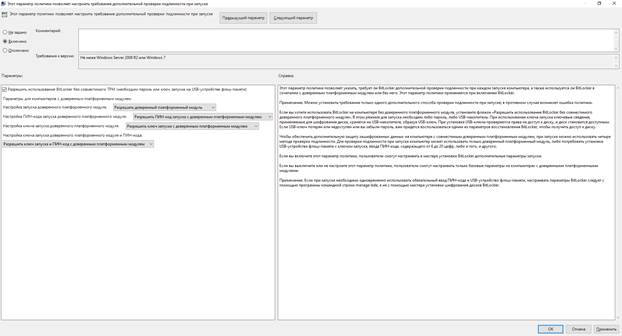

Выберите параметр «Этот параметр позволяет настроить требование дополнительной проверки подлинности при запуске»

Рисунок 11 Разрешить шифрование без ТРМ

Щелкните правой кнопкой мыши « Требоватьдополнительнуюаутентификациюпризапуске»инажмите « Изменить».

Выберите «Включено»,а затем установите флажок, чтобы разрешить BitLocker без совместимого доверенного платформенного модуля в разделе «Параметры».

Подтвердите изменения

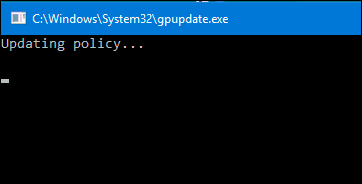

Нажмите Пуск, затем введите:gpforce.exe/update,чтобы убедиться, что изменения вступили в силу. Я также рекомендовал бы перезагрузить компьютер после выполнения этой команды.

Рисунок 12 Обновление политики

Помните, что вы также можете шифровать флэш-диски и SD-диски.

BitLocker: AES-XTS (новый тип шифрования)

Bitlocker использует AES (Advanced Encryption Standard)для шифрования данных на дисках. AES — это блочный шифр(в отличие от потокового шифра), который делит простой текст на блоки одинакового размера и затем шифрует каждый блок отдельно. Если данные больше, чем размер блока, они должны быть разделены. Проще всего, данные разделяются на отдельные блоки, а последний блок расширяется битами заполнения. Это самый простой метод преобразования, называемый режимом электронной кодовой книги (ECB), который можно легко перевернуть (одинаковые блоки открытого текста всегда генерируют одинаковые зашифрованные блоки).

Вот почему математики разработали несколько других, более безопасных и менее предсказуемых блочных режимов, называемых «режимами работы блочного шифра», таких как CBC, XTS, LRW, CFB, CCM, OFB и OCB. Общая концепция этих режимов состоит в том, чтобы ввести рандомизацию незашифрованных данных на основе дополнительного ввода (вектора инициализации).

В BitLockerAES работает в 2 режимах:

1.CBC— цепочка зашифрованных блоков (CBC) — в этом режиме открытый текст текущего блока передается XOR с зашифрованным текстом предыдущего блока перед шифрованием. Это дает уверенность в том, что одни и те же данные в разных секторах будут давать разные результаты после шифрования. Первый блок в этом режиме получит случайный вектор инициализации (IV). Режим CBC для Bitlocker был введен в Windows Vista.2.XTS— основанный на XEX режим твик-кодовой книги — в этом режиме мы по-прежнему выполняем функцию XOR между блоками, но также добавляем дополнительный твик-ключ для улучшения перестановки. Этот ключ настройки может быть адресом сектора или комбинацией адреса сектора и его индекса. Режим XTS для Bitlocker был введен в Windows 10 (сборка 1511).

Оба режима поддерживают длину ключа 128 и 256 бит.

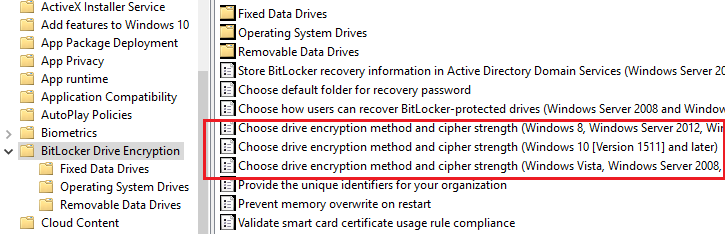

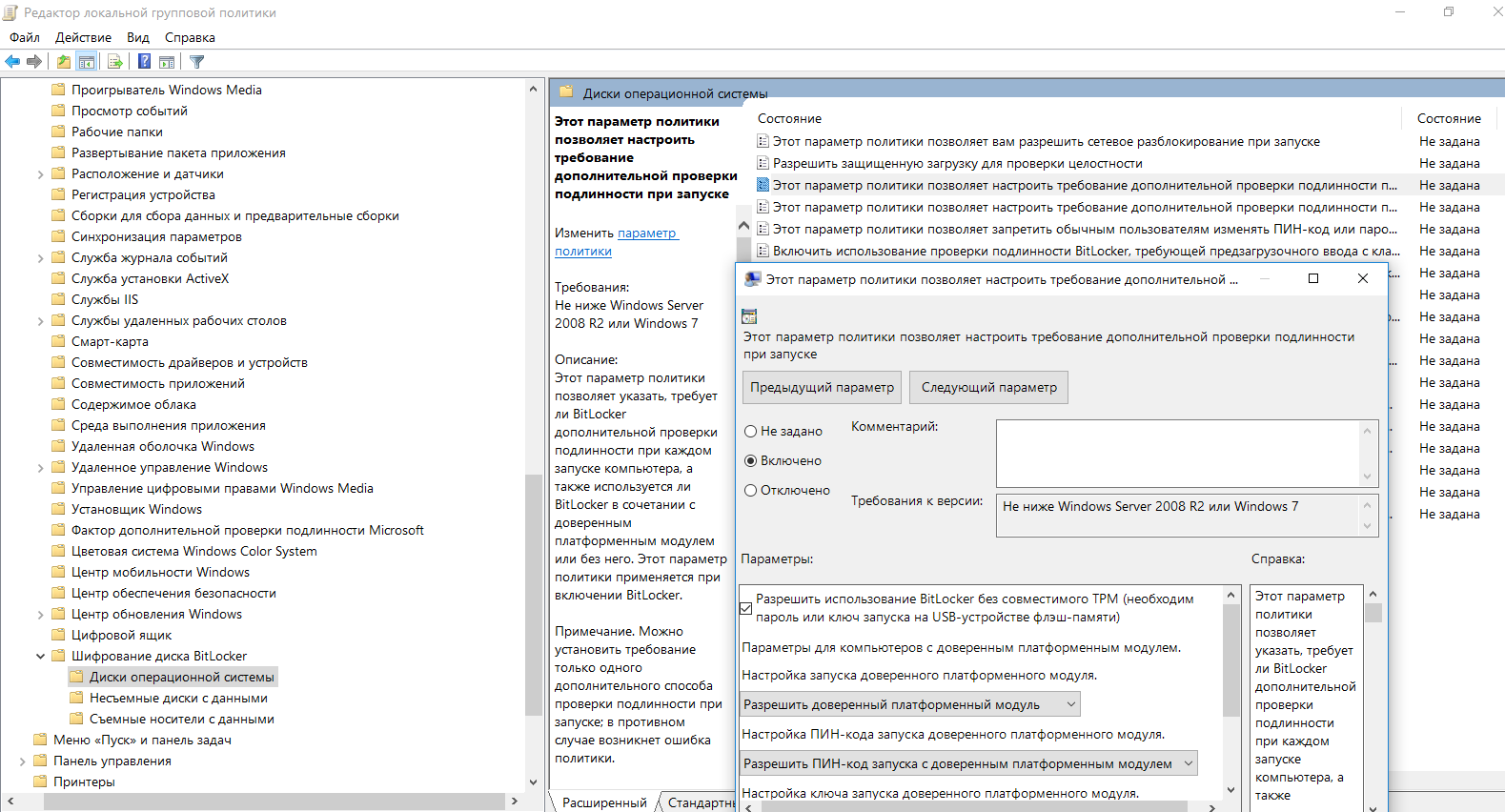

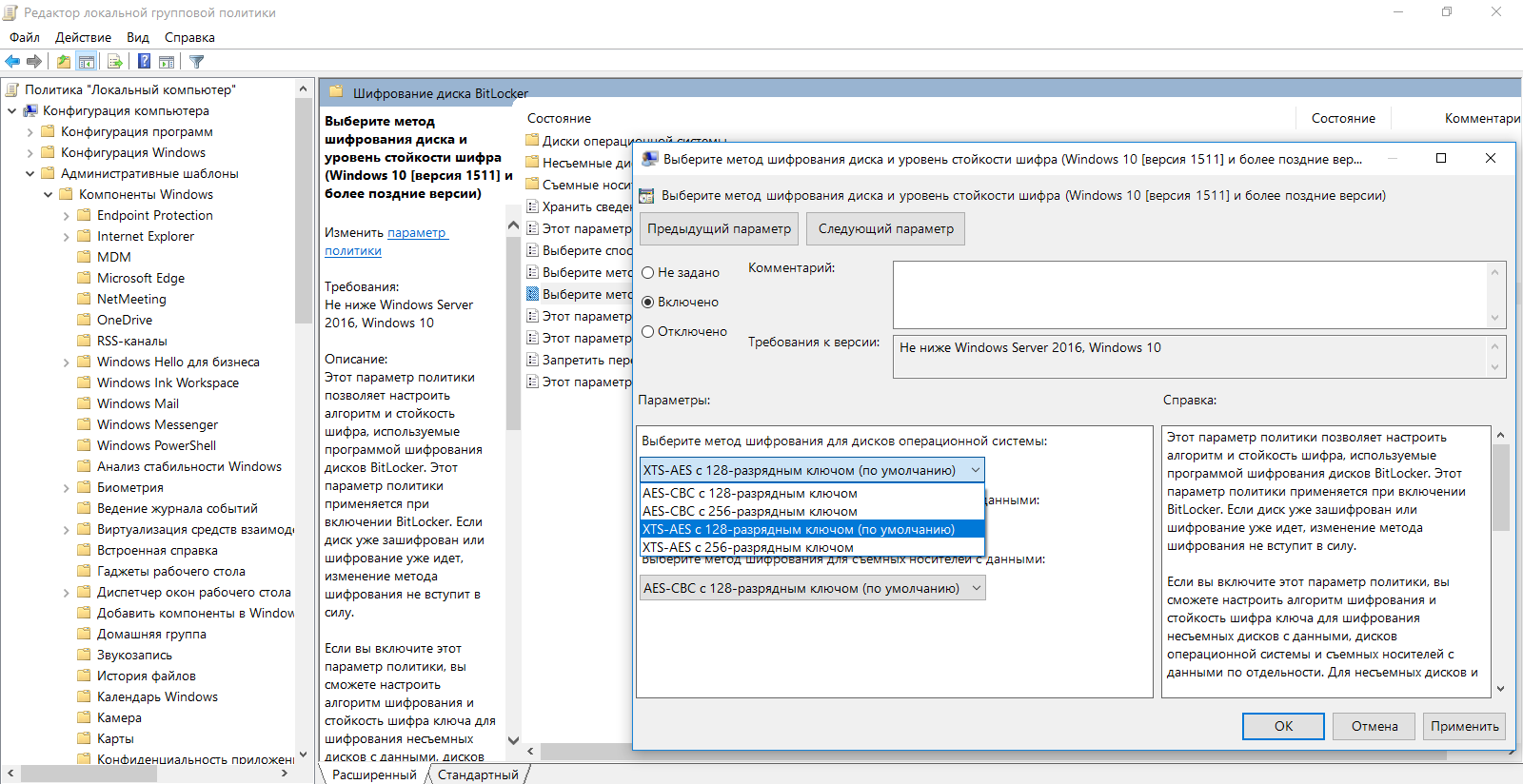

Выбор этих двух может быть проконтролирован через объект групповой политики в разделе Конфигурация компьютера Административные шаблоны Компоненты Windows Шифрование диска BitLocker Выберите метод шифрования диска и надежность шифра:

Рисунок 13 Выбор режима шифрования

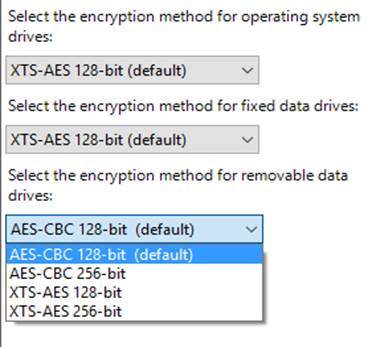

Для версии Windows 10 1511 и выше мы можем выбрать разные алгоритмы для каждого типа диска (ОС, диск с данными, съемный диск с данными):

Рисунок 14 Выбор алгоритма шифрования

Примечание: в Windows 7 был также AES CBC с Elephant Diffuser, который был удален в Windows 8.

Вышеуказанная конфигурация алгоритмов для Windows 10 (сборка 1511) хранится как REG_DWORDс:

HKLM SOFTWARE Policies Microsoft FVE

Диски с операционной системой: EncryptionMethodWithXtsOs

Фиксированные диски данных: EncryptionMethodWithXtsFdv

Съемные диски с данными: EncryptionMethodWithXtsRdv

Возможные значения:

AES-CBC 128bit — значение 3

AES-CBC 128bit — значение 4

AES-XTS 128bit — значение 6

AES-XTS 256 бит — значение 7

Тип шифрования для Windows 8 и Windows 10 (ранее 1511) сохраняется как REG_DWORDв:

HKLM SOFTWARE Policies Microsoft FVE

AES CBC 128 бит — значение 3

AES CBC 256bit — значение 4

Тип шифрования для Windows Vista и Windows 7 сохраняется как REG_DWORDв:

HKLM SOFTWARE Policies Microsoft FVE

AES CBC 128 бит — значение 3

AES CBC 256bit — значение 4

AES CBC 128 бит с рассеивателем — значение 1

AES CBC 256 бит с диффузором — значение 2

Так в чем же режим безопасности XTS лучше, чем CBC? Если мы говорим о Bitlocker, мы ясно видим преимущество в производительности:

Начальное время шифрования тома 10 ГБ

| Режим AES: | время шифрования: |

| CBC 128bit | 11м 49с |

| CBC 256bit | 11м 44с |

| XTS 128bit | 11м 15 с |

| XTS 256bit | 11м 16с |

Ваш индивидуальный тест может отличаться, поскольку производительность шифрования Bitlocker зависит от нескольких факторов, таких как: тип диска (SSD / HDD), прошивка, рабочая нагрузка и многое другое.

Вместе с тем необходимо отметить, что далеко не всегда вы можете доверять BitLocker для шифрования вашего SSD в Windows 10. Почему? Увы, причина достаточно проста.

Некоторые SSD объявляют о поддержке «аппаратного шифрования». Если вы включите BitLocker в Windows, Microsoft доверяет вашему SSD и ничего не делает. Но исследователи обнаружили, что многие твердотельные накопители выполняют шифрование просто ужасно, а это означает, что BitLocker не обеспечивает безопасное шифрование.

Microsoft выпустила уведомление по безопасности об этой проблеме. И сегодня для того чтобы проверить используете ли вы аппаратное или программное шифрование вам необходимо сделать следующее:

Рисунок 15 Сведения о шифровании томов

Для дисков, которые зашифрованы с использованием уязвимой формы аппаратного шифрования, вы можете уменьшить уязвимость, переключившись на программное шифрование с помощью Bitlocker с групповой политикой.

Примечание. После того, как диск был зашифрован с использованием аппаратного шифрования, для переключения на программное шифрование на этом диске потребуется сначала его дешифрование, а затем повторное шифрование с использованием программного шифрования. Если вы используете шифрование диска BitLocker, изменение значения групповой политики для принудительного использования только программного шифрования недостаточно для повторного шифрования существующих данных.

Увы, но многие твердотельные накопители не выполняют шифрование должным образом

Это вывод из новой статьи исследователей из Radbound University. Они пересмотрели микропрограммы многих твердотельных накопителей и обнаружили множество проблем с «аппаратным шифрованием», обнаруженным во многих твердотельных накопителях.

Исследователи протестировали диски Crucial и Samsung, но нет гарантии, что у других производителей нет серьезных проблем с шифрованием.

Например, Crucial MX300 по умолчанию содержит пустой мастер-пароль. Да, все верно — у него мастер-пароль не установлен, и этот пустой пароль дает доступ к ключу шифрования, который шифрует ваши файлы.

Как заставить BitLocker использовать только программное шифрование?

Конфигурация компьютера Административные шаблоны Компоненты Windows Шифрование диска BitLocker Фиксированные диски с данными

Дважды щелкните параметр «Этот параметр политики позволяет настроить использование аппаратного шифрования для несъемных дисков с данными» на правой панели.

Рисунок 16 Использование аппаратного шифрования

Выберите опцию «Отключено» и нажмите «ОК».

Если у вас использовалось аппаратное шифрование, то вы должны расшифровать и повторно зашифровать диск после того, как это изменение вступит в силу.

Почему BitLocker доверяет твердотельным накопителям?

При наличии аппаратного шифрования, процесс шифрования может происходить быстрее, чем используя программное шифрование. Таким образом, если SSD имеет надежную аппаратную технологию шифрования, использование SSD приведет к повышению производительности.

К сожалению, оказывается, что многим производителям твердотельных накопителей нельзя доверять. Мы не можем быть уверены в правильной реализации шифрования.

Но ваш ПК с Windows не использует подобную технологию — у него есть SSD от производителя, который, вероятно, не слишком много думал о безопасности. И это не плохо.

Еще один часто задаваемый вопрос, а не является ли нарушением приватности хранение ключей шифрования BitLocker в облаке?

В последнее время масса публикаций о конфиденциальности в Windows 10 заполонила Интернет. Microsoft обвиняют в нарушении конфиденциальности, в хранении в облаке ключей шифрования, в отслеживании географических координат нахождения смартфона (планшета) и т. д. Проблема же главным образом в том, что пользователи не читают документацию и тем более не готовы настраивать параметры конфиденциальности. Хотя есть данные, что Windows 10 может отправлять в Microsoft некоторые сведения о пользователе и при включенном в настройках конфиденциальности запрете.

Для сравнения, iOS пока позволяет только частично управлять приватностью, а Android вообще шлёт всё, не учитывая пожелания пользователей на этот счёт (не считая варианта «не пользоваться», конечно).

Что касается ключей шифрования BitLocker, то на самом деле в облаке Microsoft хранятся не ключи шифрования, а ключ для расшифровки в том случае, если по какой-то причине вы не можете расшифровать диск стандартным способом. Единственный сценарий, для которого этот ключ понадобится, это если вас остановят на границе и потребуют расшифровать ваш диск. Если вы подозреваете Microsoft в краже ваших данных, то BitLocker от такого сценария не спасёт в любом случае, ведь когда ОС включена, он ничего не защищает.

При шифровании вам предлагают:

• Сохранить резервный ключ в облаке.

• Сохранить резервный ключ в файле на другом носителе.

• Распечатать резервный ключ.

Запомните, вы сами выбираете что вы будете делать! Единственное — помните, что вы должны его не потерять, следовательно, наиболее оптимальным является сохранить его в нескольких местах.

Запомните: существует несколько мест, в которых может храниться ключ восстановления BitLocker. Вот что нужно проверить:

•Сохраненную копию ключа восстановления.Возможно, копия ключа восстановления BitLocker сохранена в файле, на USB-флэшке либо имеется печатная бумажная копия.

•Если ключ сохранен в файл или напечатан, найдите эту копию, следуйте инструкциям на заблокированном компьютере и введите ключ при отображении запроса.

•Если ключ сохранен на флэшке, вставьте ее и следуйте инструкциям на экране компьютера. Если ключ восстановления сохранен в качестве файла на флэшке, потребуется открыть файл и ввести ключ вручную.

Что же касается того, что некоторые пользователи считают, что хранение ключа BitLocker в облаке является нарушением закона о персональных данных, спешу их огорчить и порекомендовать прочесть ФЗ «О персональных данных».

Согласно п.1 ст.3 152-ФЗ «персональные данные — любая информация, относящаяся к прямо или косвенно определенному или определяемому физическому лицу (субъекту персональных данных)», а ключ расшифрования BitLocker относится в первую очередь к ПК, а не к его пользователю.

Использование ключа восстановления BitLocker

В ходе использования шифрования BitLocker ключевым вопросом является хранение ключа восстановления. В Windows 7 ключ восстановления мы могли хранить либо в текстовом файле на внешнем носителе, либо распечатать его и хранить на бумаге. И тот и другой способ были явно недостаточно безопасны. Безусловно, у вас мог быть и третий путь – хранить файл с ключом восстановления в облаке. Но снова-таки, этот файл нужно было бы заархивировать с паролем. А пароли пользователи имеют обыкновение просто забывать. Итак, круг замкнулся. Для того, чтобы не забыть – нужно хранить. Для того чтобы хранить – нужно зашифровать с паролем. Для того чтобы зашифровать – нужно не забыть. Короче – замкнутый круг.

В Windows 10 пользователям при использовании BitLocker на не доменном компьютере предложили другой вариант. Хранить ключ восстановления в облаке. Этот вариант можно использовать наряду с традиционным распечатыванием или хранением в файле на внешнем носителе.

Вариант хранить ключ восстановления в файле на том же жестком диске не рассматривается ввиду явной небезопасности.

Если вы решите включить шифрование, то вам предложат создать ключ восстановления

Безусловно, лучше хранить ключ восстановления в нескольких местах.

Итак, мы выбираем «Сохранить в вашу учетную запись Майкрософт». При этом в вашем облачном хранилище будет создан текстовый файл, содержащий ваш ключ восстановления. Стоит отметить, что, просматривая ваш OneDrive, вы не увидите этот файл. То есть дать общий доступ к файлу ключа восстановления невозможно ни случайно, ни специально.

Для того чтобы получить доступ к файлу восстановления, который вам может потребоваться в экстренной ситуации, вы можете войти в вашу учетную запись Microsoft на любом другом ПК (планшете, смартфоне) и выбрать ссылку Ключ восстановления BitLocker.

Эту информацию вы можете скопировать в файл и затем использовать для расшифровывания ключ восстановления.

Для многих из моих читателей, как и для некоторых экспертов, написавших вот это, такой способ хранения ключа восстановления оказался новостью. Почему? Не знаю.

Да. Если вы так храните ваши ключи восстановления, вам нужно

позаботиться о надежности вашего пароля к учетной записи Microsoft. Я

рекомендую использовать 2FA (2 factor authentication – двухэтапную

аутентификацию), об этом я уже говорил. Но все же хранить ключи восстановления

таким образом гораздо удобнее, что я вам и рекомендую.

Изучаем и вскрываем BitLocker. Как устроена защита дисков Windows и как ее взломать

Партнер

Содержание статьи

Технология шифрования BitLocker впервые появилась десять лет назад и менялась с каждой версией Windows. Однако далеко не все изменения в ней были призваны повысить криптостойкость. В этой статье мы подробно разберем устройство разных версий BitLocker (включая предустановленные в последние сборки Windows 10) и покажем, как обойти этот встроенный механизм защиты.

WARNING

Статья написана в исследовательских целях. Вся информация в ней носит ознакомительный характер. Она адресована специалистам по безопасности и тем, кто хочет ими стать.

Офлайновые атаки

Технология BitLocker стала ответом Microsoft на возрастающее число офлайновых атак, которые в отношении компьютеров с Windows выполнялись особенно просто. Любой человек с загрузочной флешкой может почувствовать себя хакером. Он просто выключит ближайший компьютер, а потом загрузит его снова — уже со своей ОС и портативным набором утилит для поиска паролей, конфиденциальных данных и препарирования системы.

В конце рабочего дня с крестовой отверткой и вовсе можно устроить маленький крестовый поход — открыть компы ушедших сотрудников и вытащить из них накопители. Тем же вечером в спокойной домашней обстановке содержимое извлеченных дисков можно анализировать (и даже модифицировать) тысячью и одним способом. На следующий день достаточно прийти пораньше и вернуть все на свои места.

Впрочем, необязательно вскрывать чужие компьютеры прямо на рабочем месте. Много конфиденциальных данных утекает после утилизации старых компов и замены накопителей. На практике безопасное стирание и низкоуровневое форматирование списанных дисков делают единицы. Что же может помешать юным хакерам и сборщикам цифровой падали?

Как пел Булат Окуджава: «Весь мир устроен из ограничений, чтобы от счастья не сойти с ума». Основные ограничения в Windows задаются на уровне прав доступа к объектам NTFS, которые никак не защищают от офлайновых атак. Windows просто сверяет разрешения на чтение и запись, прежде чем обрабатывает любые команды, которые обращаются к файлам или каталогам. Этот метод достаточно эффективен до тех пор, пока все пользователи работают в настроенной админом системе с ограниченными учетными записями. Однако стоит повысить права или загрузиться в другой операционке, как от такой защиты не останется и следа. Пользователь сам себя сделает админом и переназначит права доступа либо просто проигнорирует их, поставив другой драйвер файловой системы.

Есть много взаимодополняющих методов противодействия офлайновым атакам, включая физическую защиту и видеонаблюдение, но наиболее эффективные из них требуют использования стойкой криптографии. Цифровые подписи загрузчиков препятствуют запуску постороннего кода, а единственный способ по-настоящему защитить сами данные на жестком диске — это шифровать их. Почему же полнодисковое шифрование так долго отсутствовало в Windows?

От Vista до Windows 10

В Microsoft работают разные люди, и далеко не все из них кодят задней левой ногой. Увы, окончательные решения в софтверных компаниях давно принимают не программисты, а маркетологи и менеджеры. Единственное, что они действительно учитывают при разработке нового продукта, — это объемы продаж. Чем проще в софте разобраться домохозяйке, тем больше копий этого софта удастся продать.

«Подумаешь, полпроцента клиентов озаботились своей безопасностью! Операционная система и так сложный продукт, а вы тут еще шифрованием пугаете целевую аудиторию. Обойдемся без него! Раньше ведь обходились!» — примерно так мог рассуждать топ-менеджмент Microsoft вплоть до того момента, когда XP стала популярной в корпоративном сегменте. Среди админов о безопасности думали уже слишком многие специалисты, чтобы сбрасывать их мнение со счетов. Поэтому в следующей версии Windows появилось долгожданное шифрование тома, но только в изданиях Enterprise и Ultimate, которые ориентированы на корпоративный рынок.

Новая технология получила название BitLocker. Пожалуй, это был единственный хороший компонент Vista. BitLocker шифровал том целиком, делая пользовательские и системные файлы недоступными для чтения в обход установленной ОС. Важные документы, фотки с котиками, реестр, SAM и SECURITY — все оказывалось нечитаемым при выполнении офлайновой атаки любого рода. В терминологии Microsoft «том» (volume) — это не обязательно диск как физическое устройство. Томом может быть виртуальный диск, логический раздел или наоборот — объединение нескольких дисков (составной или чередующийся том). Даже простую флешку можно считать подключаемым томом, для сквозного шифрования которого начиная с Windows 7 есть отдельная реализация — BitLocker To Go (подробнее — во врезке в конце статьи).

С появлением BitLocker сложнее стало загрузить постороннюю ОС, так как все загрузчики получили цифровые подписи. Однако обходной маневр по-прежнему возможен благодаря режиму совместимости. Стоит изменить в BIOS режим загрузки с UEFI на Legacy и отключить функцию Secure Boot, и старая добрая загрузочная флешка снова пригодится.

Как использовать BitLocker

Разберем практическую часть на примере Windows 10. В сборке 1607 BitLocker можно включить через панель управления (раздел «Система и безопасность», подраздел «Шифрование диска BitLocker»).

Xakep #216. Копаем BitLocker

Однако если на материнской плате отсутствует криптопроцессор TPM версии 1.2 или новее, то просто так BitLocker использовать не удастся. Чтобы его активировать, потребуется зайти в редактор локальной групповой политики (gpedit.msc) и раскрыть ветку «Конфигурация компьютера —> Административные шаблоны —> Компоненты Windows —> Шифрование диска BitLocker —> Диски операционной системы» до настройки «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске». В нем необходимо найти настройку «Разрешить использование BitLocker без совместимого TPM. » и включить ее.

В соседних секциях локальных политик можно задать дополнительные настройки BitLocker, в том числе длину ключа и режим шифрования по стандарту AES.

После применения новых политик возвращаемся в панель управления и следуем указаниям мастера настройки шифрования. В качестве дополнительной защиты можно выбрать ввод пароля или подключение определенной USB-флешки.

На следующем этапе нам предложат сохранить копию ключа на случай восстановления.

По умолчанию предлагается отправить ее на серверы Microsoft, записать в файл или даже напечатать.

Хотя BitLocker и считается технологией полнодискового шифрования, она позволяет выполнять частичное шифрование только занятых секторов. Это быстрее, чем шифровать все подряд, но такой способ считается менее надежным. Хотя бы потому, что при этом удаленные, но еще не перезаписанные файлы какое-то время остаются доступными для прямого чтения.

После настройки всех параметров останется выполнить перезагрузку. Windows потребует ввести пароль (или вставить флешку), а затем запустится в обычном режиме и начнет фоновый процесс шифрования тома.

В зависимости от выбранных настроек, объема диска, частоты процессора и поддержки им отдельных команд AES, шифрование может занять от пары минут до нескольких часов.

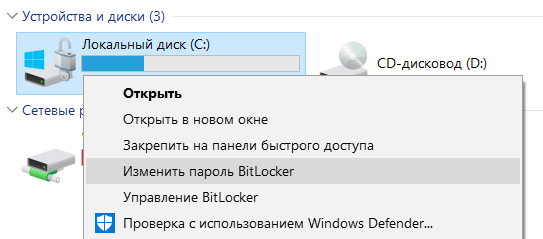

После завершения этого процесса в контекстном меню «Проводника» появятся новые пункты: изменение пароля и быстрый переход к настройкам BitLocker.

Обрати внимание, что для всех действий, кроме смены пароля, требуются права администратора. Логика здесь простая: раз ты успешно вошел в систему, значит, знаешь пароль и имеешь право его сменить. Насколько это разумно? Скоро выясним!

Как устроен BitLocker

О надежности BitLocker не следует судить по репутации AES. Популярный стандарт шифрования может и не иметь откровенно слабых мест, а вот его реализации в конкретных криптографических продуктах ими часто изобилуют. Полный код технологии BitLocker компания Microsoft не раскрывает. Известно лишь, что в разных версиях Windows она базировалась на разных схемах, а изменения никак не комментировались. Более того, в сборке 10586 Windows 10 он просто исчез, а спустя два билда появился вновь. Впрочем, обо всем по порядку.

Первая версия BitLocker использовала режим сцепления блоков шифртекста (CBC). Уже тогда были очевидны его недостатки: легкость атаки по известному тексту, слабая стойкость к атакам по типу подмены и так далее. Поэтому в Microsoft сразу решили усилить защиту. Уже в Vista к схеме AES-CBC был добавлен алгоритм Elephant Diffuser, затрудняющий прямое сравнение блоков шифртекста. С ним одинаковое содержимое двух секторов давало после шифрования одним ключом совершенно разный результат, что усложняло вычисление общего паттерна. Однако сам ключ по умолчанию использовался короткий — 128 бит. Через административные политики его можно удлинить до 256 бит, но стоит ли это делать?

Для пользователей после изменения ключа внешне ничего не изменится — ни длина вводимых паролей, ни субъективная скорость выполнения операций. Как и большинство систем полнодискового шифрования, BitLocker использует несколько ключей. и ни один из них пользователи не видят. Вот принципиальная схема BitLocker.

Такая общая схема работы BitLocker сохранялась и в последующих выпусках Windows вплоть до настоящего времени. Однако способы генерации ключей и режимы шифрования в BitLocker менялись. Так, в октябре 2014 года Microsoft по-тихому убрала дополнительный алгоритм Elephant Diffuser, оставив только схему AES-CBC с ее известными недостатками. Поначалу об этом не было сделано никаких официальных заявлений. Людям просто выдали ослабленную технологию шифрования с прежним названием под видом обновления. Туманные объяснения этого шага последовали уже после того, как упрощения в BitLocker заметили независимые исследователи.

Формально отказ от Elephant Diffuser потребовался для обеспечения соответствия Windows требованиям федеральных стандартов обработки информации США (FIPS), однако один аргумент опровергает эту версию: Vista и Windows 7, в которых использовался Elephant Diffuser, без проблем продавались в Америке.

Еще одна мнимая причина отказа от дополнительного алгоритма — это отсутствие аппаратного ускорения для Elephant Diffuser и потеря в скорости при его использовании. Однако в прежние годы, когда процессоры были медленнее, скорость шифрования почему-то устраивала. Да и тот же AES широко применялся еще до того, как появились отдельные наборы команд и специализированные чипы для его ускорения. Со временем можно было сделать аппаратное ускорение и для Elephant Diffuser или хотя бы предоставить клиентам выбор между скоростью и безопасностью.

Более реалистичной выглядит другая, неофициальная версия. «Слон» мешал сотрудникам АНБ, которым хотелось тратить меньше усилий при расшифровке очередного диска, а Microsoft охотно взаимодействует с органами власти даже в тех случаях, когда их запросы не вполне законны. Косвенно подтверждает теорию заговора и тот факт, что до Windows 8 при создании ключей шифрования в BitLocker применялся встроенный в Windows генератор псевдослучайных чисел. Во многих (если не во всех) выпусках Windows это был Dual_EC_DRBG — «криптографически стойкий ГПСЧ», разработанный Агентством национальной безопасности США и содержащий ряд изначально заложенных в него уязвимостей.

Разумеется, тайное ослабление встроенного шифрования вызвало мощную волну критики. Под ее давлением Microsoft вновь переписала BitLocker, заменив в новых выпусках Windows ГПСЧ на CTR_DRBG. Дополнительно в Windows 10 (начиная со сборки 1511) схемой шифрования по умолчанию стала AES-XTS, иммунная к манипуляциям с блоками шифртекста. В последних сборках «десятки» были устранены и другие известные недочеты BitLocker, но главная проблема по-прежнему осталась. Она настолько абсурдна, что делает бессмысленными остальные нововведения. Речь идет о принципах управления ключами.

Лос-аламосский принцип

Задачу дешифрования дисков BitLocker упрощает еще и то, что в Microsoft активно продвигают альтернативный метод восстановления доступа к данным через Data Recovery Agent. Смысл «Агента» в том, что он шифрует ключи шифрования всех накопителей в пределах сети предприятия единым ключом доступа. Заполучив его, можно расшифровать любой ключ, а значит, и любой диск, используемый в той же компании. Удобно? Да, особенно для взлома.

Криптоконтейнеры BitLocker сами по себе достаточно надежны. Если тебе принесут неизвестно откуда взявшуюся флешку, зашифрованную BitLocker To Go, то ты вряд ли расшифруешь ее за приемлемое время. Однако в реальном сценарии использования зашифрованных дисков и съемных носителей полно уязвимостей, которые легко использовать для обхода BitLocker.

Потенциальные уязвимости

Наверняка ты заметил, что при первой активации BitLocker приходится долго ждать. Это неудивительно — процесс посекторного шифрования может занять несколько часов, ведь даже прочитать все блоки терабайтных HDD быстрее не удается. Однако отключение BitLocker происходит практически мгновенно — как же так?

Дело в том, что при отключении BitLocker не выполняет расшифровку данных. Все секторы так и останутся зашифрованными ключом FVEK. Просто доступ к этому ключу больше никак не будет ограничиваться. Все проверки отключатся, а VMK останется записанным среди метаданных в открытом виде. При каждом включении компьютера загрузчик ОС будет считывать VMK (уже без проверки TPM, запроса ключа на флешке или пароля), автоматически расшифровывать им FVEK, а затем и все файлы по мере обращения к ним. Для пользователя все будет выглядеть как полное отсутствие шифрования, но самые внимательные могут заметить незначительное снижение быстродействия дисковой подсистемы. Точнее — отсутствие прибавки в скорости после отключения шифрования.

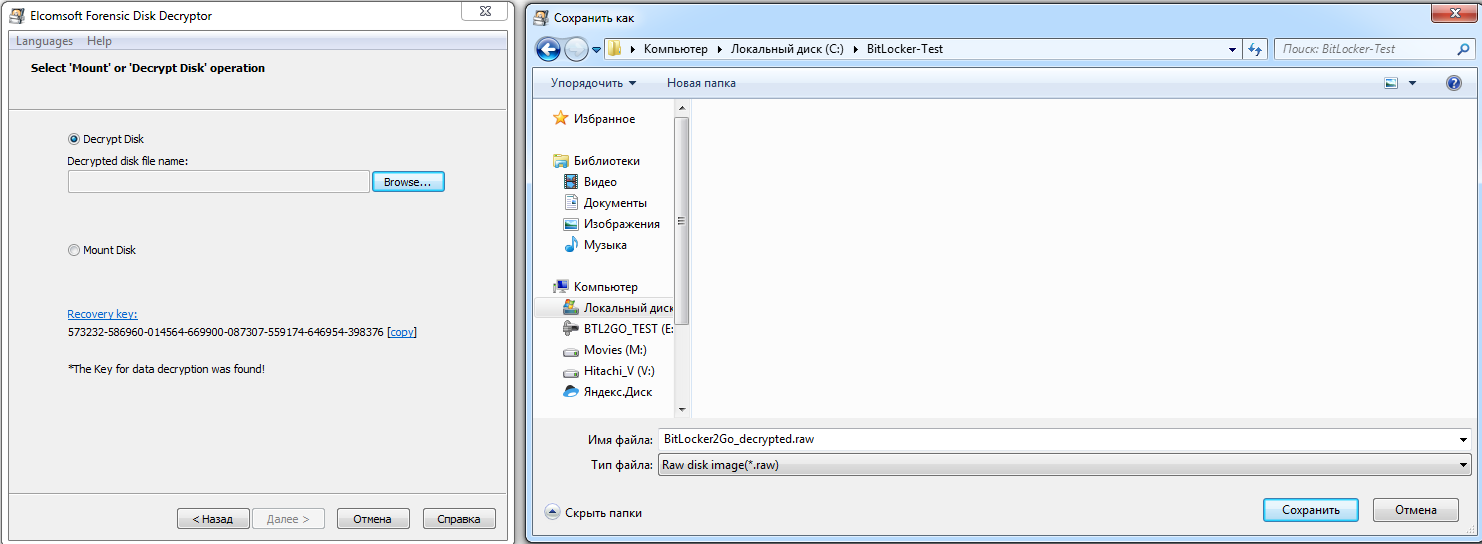

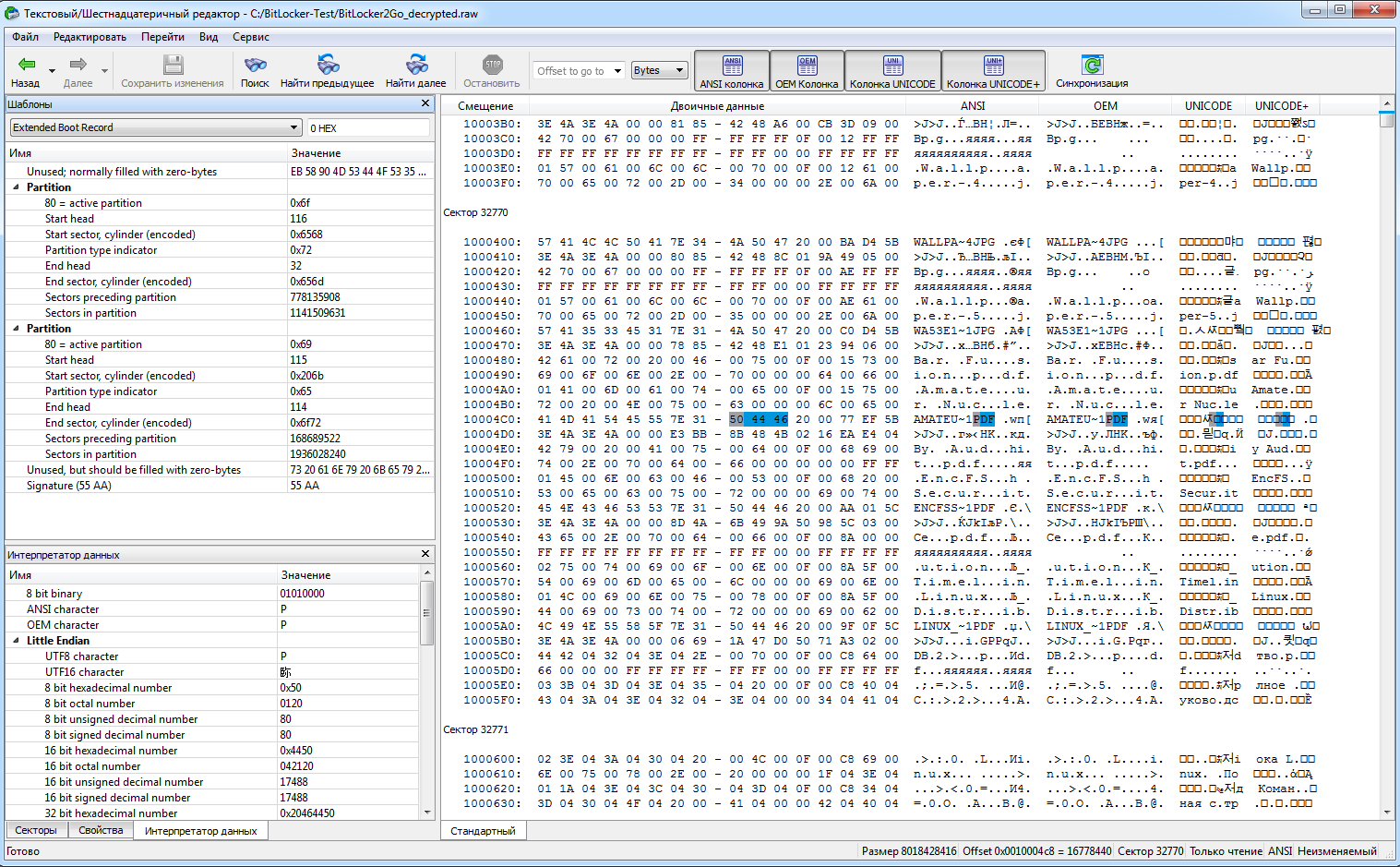

Интересно в этой схеме и другое. Несмотря на название (технология полнодискового шифрования), часть данных при использовании BitLocker все равно остается незашифрованной. В открытом виде остаются MBR и BS (если только диск не был проинициализирован в GPT), поврежденные секторы и метаданные. Открытый загрузчик дает простор фантазии. В псевдосбойных секторах удобно прятать руткиты и прочую малварь, а метаданные содержат много всего интересного, в том числе копии ключей. Если BitLocker активен, то они будут зашифрованы (но слабее, чем FVEK шифрует содержимое секторов), а если деактивирован, то просто будут лежать в открытом виде. Это всё потенциальные векторы атаки. Потенциальные они потому, что, помимо них, есть куда более простые и универсальные.

Ключ восстановления

Помимо FVEK, VMK и SRK, в BitLocker используется еще один тип ключей, создаваемый «на всякий случай». Это ключи восстановления, с которыми связан еще один популярный вектор атаки. Пользователи боятся забыть свой пароль и потерять доступ к системе, а Windows сама рекомендует им сделать аварийный вход. Для этого мастер шифрования BitLocker на последнем этапе предлагает создать ключ восстановления. Отказ от его создания не предусмотрен. Можно только выбрать один из вариантов экспорта ключа, каждый из которых очень уязвим.

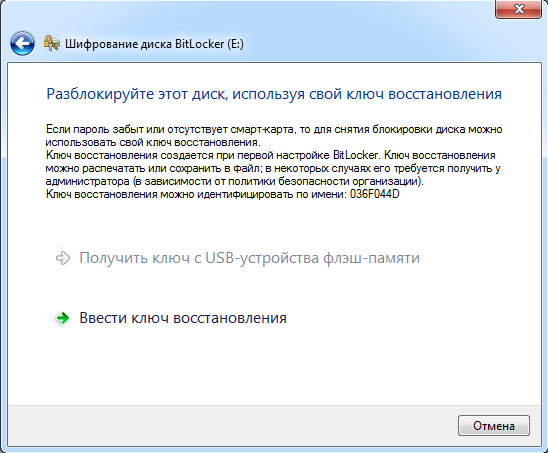

В настройках по умолчанию ключ экспортируется как простой текстовый файл с узнаваемым именем: «Ключ восстановления BitLocker #», где вместо # пишется идентификатор компьютера (да, прямо в имени файла!). Сам ключ выглядит так.

Если ты забыл (или никогда не знал) заданный в BitLocker пароль, то просто поищи файл с ключом восстановления. Наверняка он будет сохранен среди документов текущего пользователя или на его флешке. Может быть, он даже напечатан на листочке, как это рекомендует сделать Microsoft. Просто дождись, пока коллега уйдет на перерыв (как всегда, забыв заблокировать свой комп) и приступай к поискам.

Для быстрого обнаружения ключа восстановления удобно ограничить поиск по расширению (txt), дате создания (если представляешь, когда примерно могли включить BitLocker) и размеру файла (1388 байт, если файл не редактировали). Найдя ключ восстановления, скопируй его. С ним ты сможешь в любой момент обойти стандартную авторизацию в BitLocker. Для этого достаточно нажать Esc и ввести ключ восстановления. Ты залогинишься без проблем и даже сможешь сменить пароль в BitLocker на произвольный, не указывая старый! Это уже напоминает проделки из рубрики «Западлостроение».

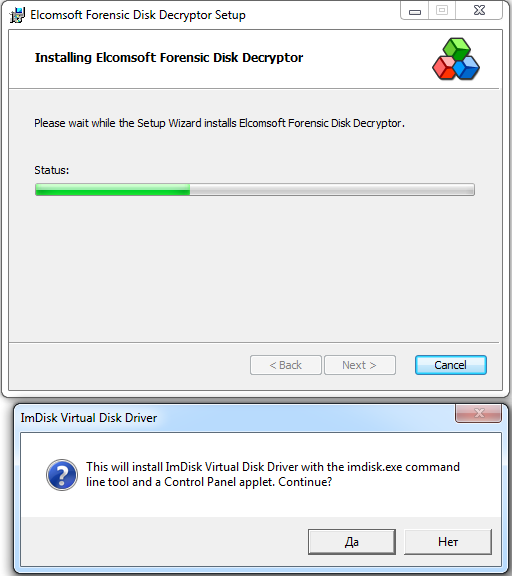

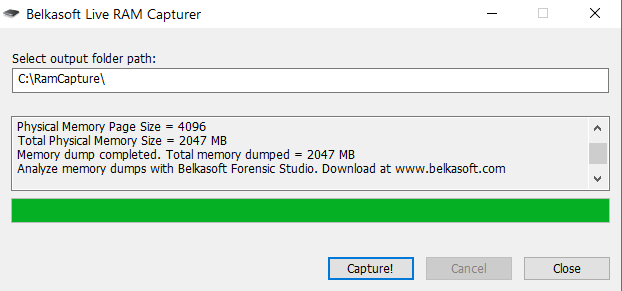

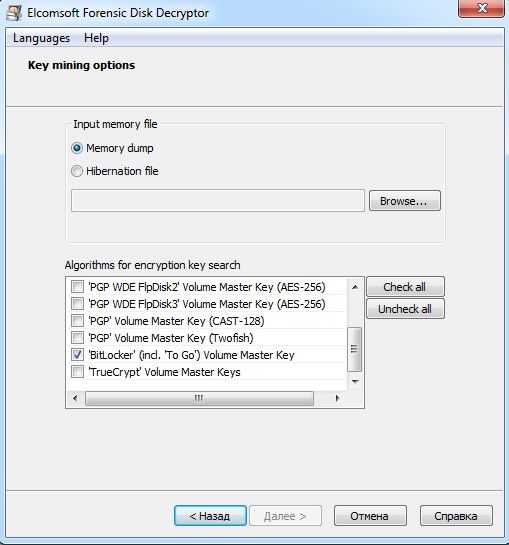

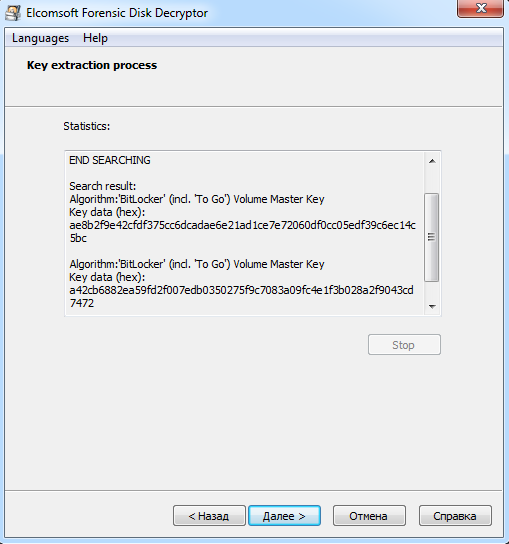

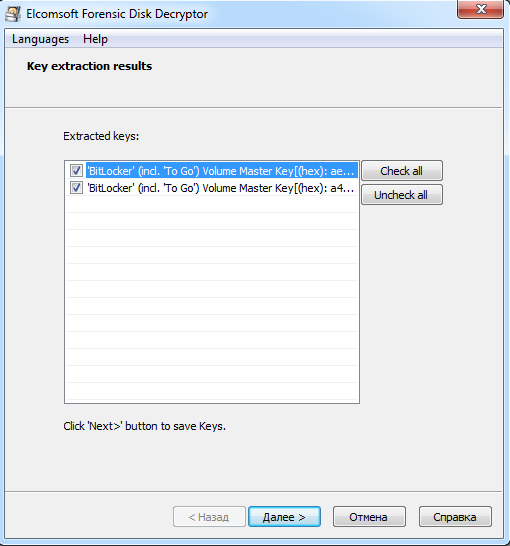

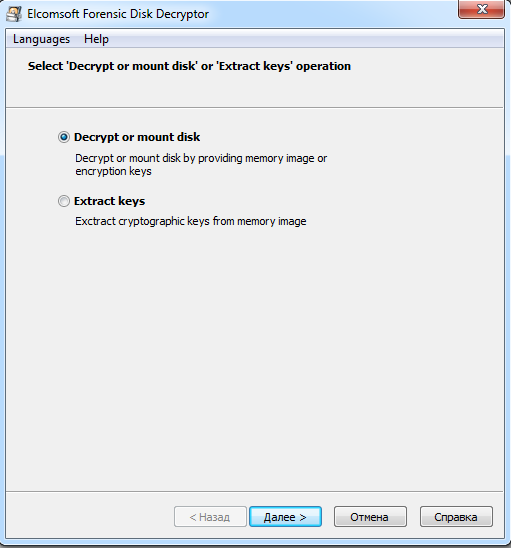

Вскрываем BitLocker