Firewall что это

Firewall что это

ИТ База знаний

Курс по Asterisk

Полезно

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Что такое Firewall?

Очень простыми словами

Sup! Сейчас я объясню тебе, что такое фаэрволл, он же брандмауэр и межсетевой экран. Давай сразу учиться говорить правильно!

Онлайн курс по Кибербезопасности

Изучи хакерский майндсет и научись защищать свою инфраструктуру! Самые важные и актуальные знания, которые помогут не только войти в ИБ, но и понять реальное положение дел в индустрии

Видео: Что такое Firewall? | Простыми словами за 5 минут

Почему он так странно называется?

Всё дело в том, что это название пришло в мир сетевых технологий откуда бы вы, думали? Из пожарной безопасности, где фаэрволлом называется стена здания, из негорючих материалов, предназначенная для препятствования распространению огня на соседние части здания или другие строения. Фаэрволл, наряду с коммутаторами и роутерами является активным сетевым устройством и обеспечивает безопасность инфраструктуры.

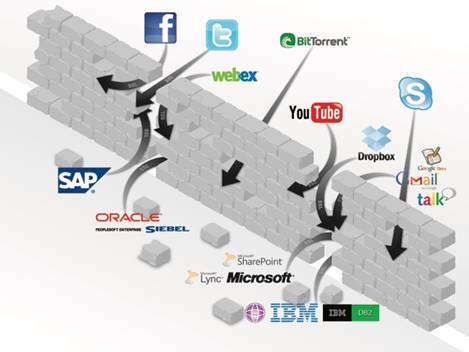

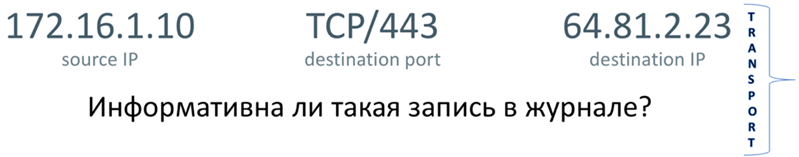

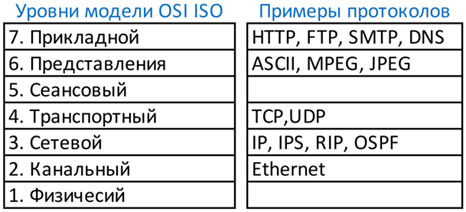

Он работает на 3 уровне модели OSI и защищает локальную сеть от неавторизованного доступа из внешних недоверенных сетей, таких как например этот ваш Интернет.

В Интернете полно ужасов, там много хакеров, вредоносных файлов и ресурсов, там постоянно кто-то кого-то пытается взломать и происходят всякие кибератаки. Мы же не хотим, чтобы всё это беспрепятственно проникало в нашу сеть? В то же время, мы хотим, чтобы нормальный трафик мог свободно как входить в нашу сеть, так и покидать её.

Тут нам и помогает Firewall. Он блокирует нежелательный трафик (как на вход, так и на выход) и пропускает разрешенный трафик.

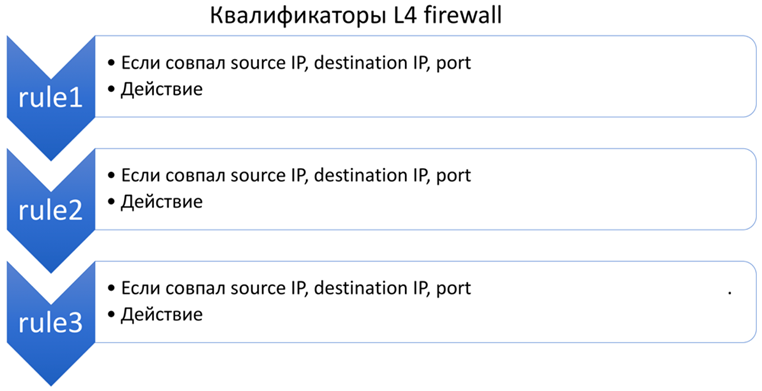

Делает он это с помощью специальных правил, которые называются списками контроля доступа или ACL.

Рассмотрим простенький пример

Допустим сисадмин не нашёл ответа на свой вопрос в нашей базе знаний wiki.merionet.ru и решил заблочить её на фаэрволле для всего IT отдела, который живет в подсети 10.15.15.0/24.

Для этого он создал примерно такой ACL:

Теперь инженер Фёдор с адресом 10.15.15.5 не может прочитать как настроить BGP на нашем ресурсе. В тоже время для отдела разработки, живущего в подсети 10.15.20.0/24 таких запретов нет, поэтому разработчик Илья спокойно может читать наши статьи дальше.

Stateful фаэрволлы более крутые. Они понимают весь контекст траффика и следят за состоянием соединения.

Если Stateful фаэрволл получает пакет, он также проверяет метаданные этого пакета, такие как порты и IP-адреса, принадлежащие источнику и получателю, длину пакета, информацию уровня 3, флаги и многое другое. Таким образом, Stateful фаэрволл анализирует пакет в потоке и может принимать решения основываясь на множестве параметров.

Stateless фаэрволлы более простые, они исследуют каждый пришедший пакет изолированно и принимают решение на основании того, что сказано ACL. А на содержимое пакета и что было до него им пофиг.

Почти во всех остальных случаях фаэрволл защищает всю сеть. Таким образом, обеспечивается двойной уровень защиты, на уровне сети и на уровне хоста.

Кстати, если ты хочешь реально хочешь научиться общаться с сетевыми железками, освоить настройку сетевых протоколов и построить свою собственную сеть, то не пропусти наш большой курс по сетевым технологиям:

Кстати, еще, по промокоду PRIVET_YA_PODSYADU ты получишь скидку 10% на весь ассортимент нашего магазина shop.merionet.ru!

Онлайн курс по Кибербезопасности

Изучи хакерский майндсет и научись защищать свою инфраструктуру! Самые важные и актуальные знания, которые помогут не только войти в ИБ, но и понять реальное положение дел в индустрии

Межсетевой экран: что это такое и как он защищает корпоративные сети и сайты от злоумышленников

Внутрь корпоративной сети или на сервер с сайтом могут проникнуть злоумышленники — и украсть данные, удалить важную информацию или что-то сломать.

Чтобы этого не случилось, нужен специальный защитный инструмент. Он называется сетевым или межсетевым экраном, брандмауэром или файрволом. Расскажем, что такое межсетевой экран, как он работает, зачем нужен и каким может быть.

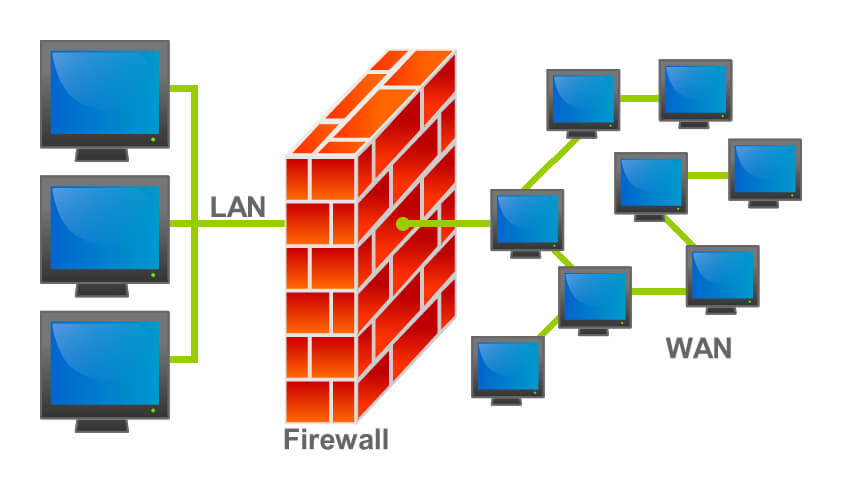

Что такое межсетевой экран и как он работает

Сначала разберемся с терминами. Межсетевой экран, МЭ, сетевой экран, файрвол, Firewall, брандмауэр — все это названия одного и того же инструмента. Главная задача файрвола — защита от несанкционированного доступа из внешней сети. Например, он может стоять между сетью компании и интернетом и следить, чтобы злоумышленники не попали в защищенную корпоративную сеть. Либо он может защищать от доступа из сети только отдельно взятый компьютер или устройство (в этой роли его чаще называют просто сетевым, а не межсетевым экраном).

Межсетевой экран может быть отдельной программой, а может входить в состав какого-либо приложения. Многие современные антивирусные программы включают в себя МЭ как компонент, защищающий компьютер. Иногда МЭ выполнен в виде ПАК (программно-аппаратного комплекса, то есть «железки»).

Для защиты брандмауэр следит за параметрами входящего и исходящего трафика. Классические брандмауэры, так называемые пакетные фильтры, оценивают трафик по параметрам сетевого уровня и принимают решение о том, пропускать или не пропускать каждый IP-пакет, по его свойствам, например:

Кроме того, МЭ умеют учитывать контекст передачи трафика. Например, часто МЭ настроен так, что трафик, который инициирован из внешней сети, блокируется, но если трафик из внешней сети является ответом на запрос из внутренней сети, то он будет пропущен.

Упрощенная схема работы файрвола

Помимо пакетных фильтров, которые фильтруют трафик на основании свойств IP-пакетов, то есть на сетевом уровне модели OSI, к МЭ также относят:

На сегодняшний день МЭ как отдельно стоящий инструмент сетевой защиты не используется. С момента появления этой технологии появились дополнительные подходы по сканированию трафика, включая DPI, IPS/IDS, защиту anti-DDoS, антивирусы потокового сканирования и другие. Но фильтрация по параметрам трафика сетевого уровня была и остается важным базовым уровнем сетевой защиты, эдаким «домофоном» в мире корпоративных сетей.

Для чего нужен межсетевой экран

Главная задача межсетевого экрана — не пропускать трафик, которого быть не должно. Это базовая защита от сканирования сети организации, от доставки на компьютеры вредоносных программ, осуществления сетевых атак, а также от несанкционированного доступа к закрытой корпоративной информации.

Например, МЭ может:

Межсетевой экран может быть установлен внутри корпоративной сети, например перед сетевым сегментом с особо секретными данными, чтобы допускать к нему запросы с компьютеров только определенных сотрудников. Это еще больше повышает сетевую безопасность.

Типы межсетевых экранов

Межсетевые экраны делят на две группы — аппаратные и программные.

Аппаратный МЭ. Это оборудование, на который уже установлено ПО для экранирования. Этот прибор нужно купить, подключить к своей сети, настроить — и все будет работать. Считается, что такие МЭ удобнее и надежнее. Во-первых, их «железо» специально заточено под задачи фильтрации трафика. А во-вторых, на них уже никто не сможет поставить ничего лишнего, что могло бы создать конфликты, нехватку дискового пространства и другие проблемы. Это же позволяет именно аппаратным МЭ соответствовать более строгим требованиям по сертификации. Но стоят они дороже.

Программный МЭ. Это программное обеспечение, которое нужно установить на сервер. Это может быть железный или облачный сервер — главное, чтобы именно через него шел весь трафик внутрь вашей корпоративной сети.

Межсетевой экран: что такое и как работает

В тексте определим базовое понятие межсетевого экрана и на примерах рассмотрим его функции и виды.

Что такое межсетевой экран

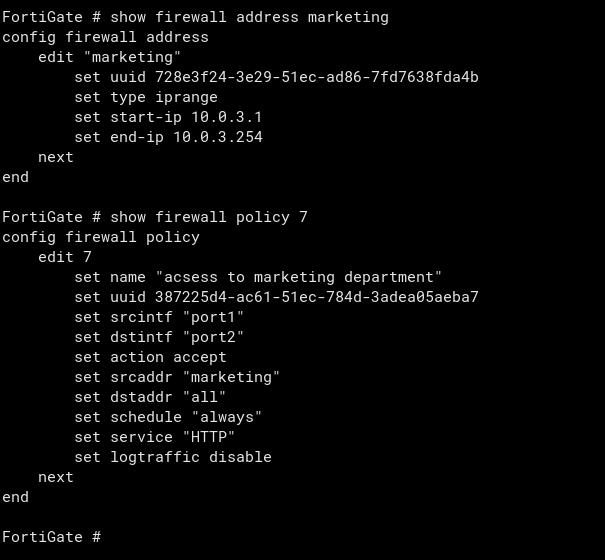

Межсетевой экран (МЭ, брандмауэр или Firewall) представляет собой программно-аппаратный или программный комплекс, который отслеживает сетевые пакеты, блокирует или разрешает их прохождение. В фильтрации трафика брандмауэр опирается на установленные параметры — чаще всего их называют правилами МЭ.

Современные межсетевые экраны располагаются на периферии сети, ограничивают транзит трафика, установку нежелательных соединений и подобные действия за счет средств фильтрации и аутентификации.

Для чего нужен межсетевой экран и как он работает

Главная задача МЭ – это фильтрация трафика между зонами сети. Он может использоваться для разграничения прав доступа в сеть, защиты от сканирования сети компании, проведения сетевых атак. Проще говоря, межсетевой экран – это одно из устройств, при помощи которого обеспечивается сетевая безопасность компании.

Функции межсетевого экрана

Правила МЭ

Сетевой трафик, проходящий через брандмауэр, сопоставляется с правилами, чтобы определить, пропускать его или нет.

Правило межсетевого экрана состоит из условия (IP-адрес, порт) и действия, которое необходимо применить к пакетами, подходящим под заданное условие. К действиям относятся команды разрешить (accept), отклонить (reject) и отбросить (drop). Эти условия указывают МЭ, что именно нужно совершить с трафиком:

Для лучшего понимания рассмотрим пример. Допустим, у нас есть три правила:

Если к сети попытается подключиться сотрудник отдела технической поддержки, он получит сообщение об ошибке соединения (см. правило 3). При этом если сотрудник отдела маркетинга попробует подключиться по SSH, то также получит сообщение об ошибке, поскольку использует 22-й порт (см. правило 1).

Типы межсетевых экранов

МЭ делятся на два основных типа: аппаратные и программные.

Аппаратный межсетевой экран

Аппаратный МЭ – это, как правило, специальное оборудование, составляющие которого (процессоры, платы и т.п.) спроектированы специально для обработки трафика.

Работает они на специальном ПО — это необходимо для увеличения производительности оборудования. Примерами аппаратного межсетевого экрана выступают такие устройства, как Cisco ASA, FortiGate, Cisco FirePower, UserGate и другие.

Аппаратные МЭ более мощные по сравнению с программными, однако это влияет на стоимость решений. Нередко она в разы выше, чем у программных аналогов.

Программный межсетевой экран

Программный МЭ – это программное обеспечение, которое устанавливается на устройств, реальное или виртуальное.

Через такой межсетевой экран перенаправляется весь трафик внутрь рабочей сети. К программным относятся брандмауэр в Windows и iptables в Linux.

Программные МЭ, как правило, дешевле и могут устанавливаться не только на границах сети, но и на рабочих станциях пользователей. Из основных недостатков — более низкая пропускная способность и сложность настройки в ряде случаев.

Контроль состояния сеансов на уровне МЭ

Межсетевой экран с контролем состояния сеансов анализирует всю активность пользователей от начала и до конца — каждой установленной пользовательской сессии. На основе этих данных он определяет типичное и нетипичное поведение пользователя. Если поведение в рамках сессии показалась ему нетипичной, МЭ может заблокировать трафик.

Получается, решение об одобрении или блокировке входящего трафика принимается не только на основании заданных администратором правил, но и с учетом контекста — сведений, полученных из предыдущих сессий. Брандмауэры с отслеживанием состояния сеансов считаются гораздо более гибкими, чем классические межсетевые экраны.

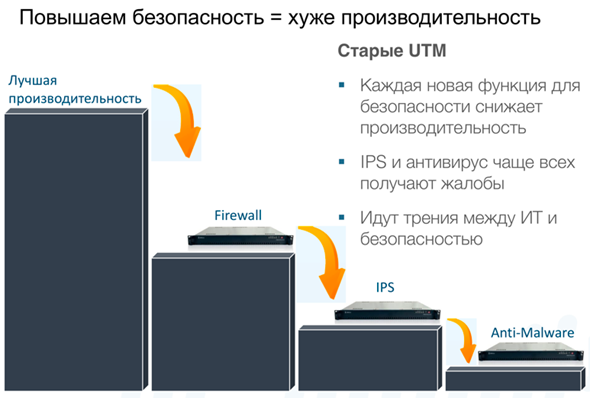

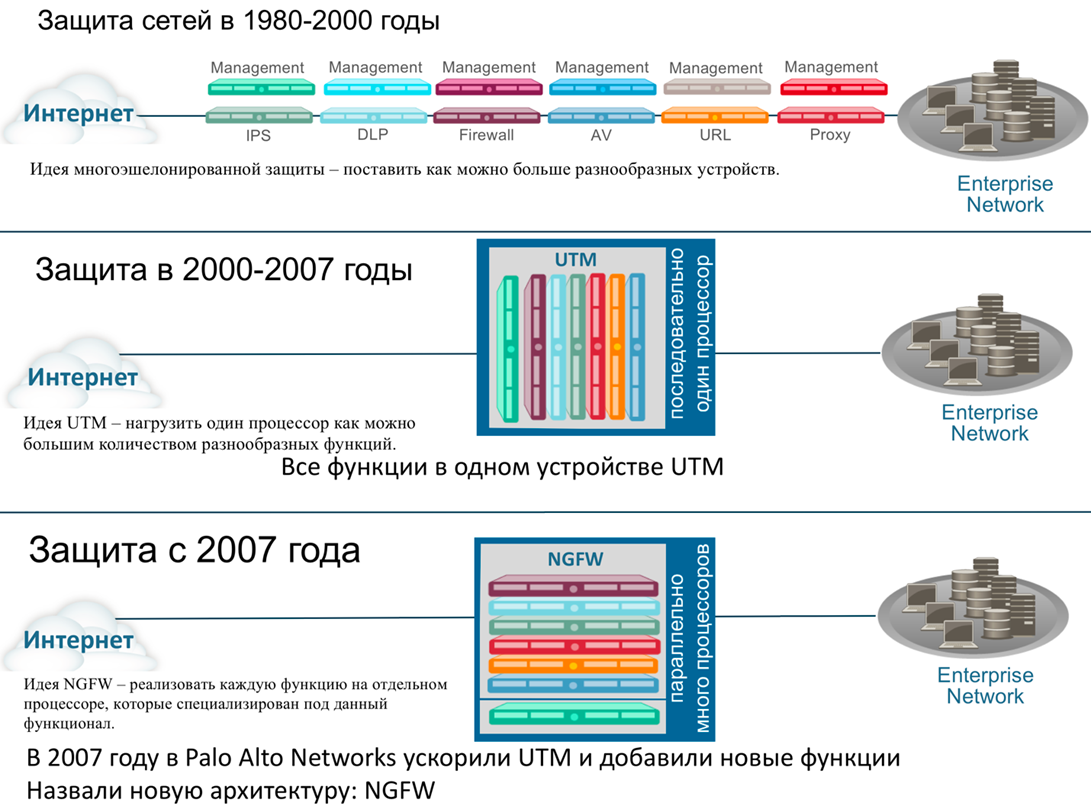

Unified threat management, или универсальный шлюз безопасности

Такие межсетевые экраны включают в себя антивирус, брандмауэр, спамфильтр, VPN и систему IDS/IPS (системы обнаружения и предотвращения вторжений), контроль сеансов.

Основное преимущество данной технологии в том, что администратор работает не с парком различных устройств, а использует единое решение. Это удобно, так как производитель предусматривает централизованный интерфейс управления службами, политиками, правилами, а также дает возможность более «тонкой» настройки оборудования.

В UTM-устройство входят несколько видов процессоров:

Процессор общего назначения похож на процессор, установленный в обычном ПК. Он выполняет основные операции на межсетевом экране. Остальные виды процессоров призваны снизить нагрузку на него.

Процессор данных отвечает за обработку подозрительного трафика и сравнения его с изученными угрозами. Он ускоряет вычисления, происходящие на уровне приложений, а также выполняет задачи антивируса и служб предотвращения вторжений.

Сетевой процессор предназначен для высокоскоростной обработки сетевых потоков. Основная задача заключается в анализе пакетов и блоков данных, трансляции сетевых адресов, маршрутизации сетевого трафика и его шифровании.

Процессор обработки политик безопасности отвечает за выполнение задач антивируса и служб предотвращения вторжений. Также он разгружает процессор общего назначения, обрабатывая сложные вычислительные задачи.

Аренда межсетевого экрана

Межсетевой экран следующего поколения (NGFW)

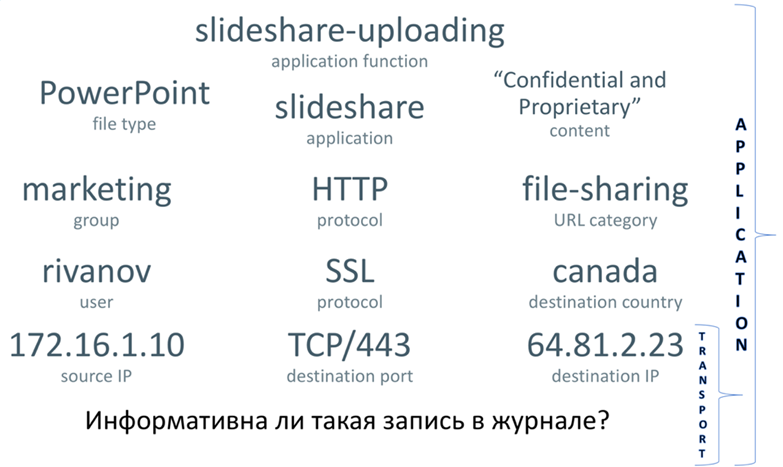

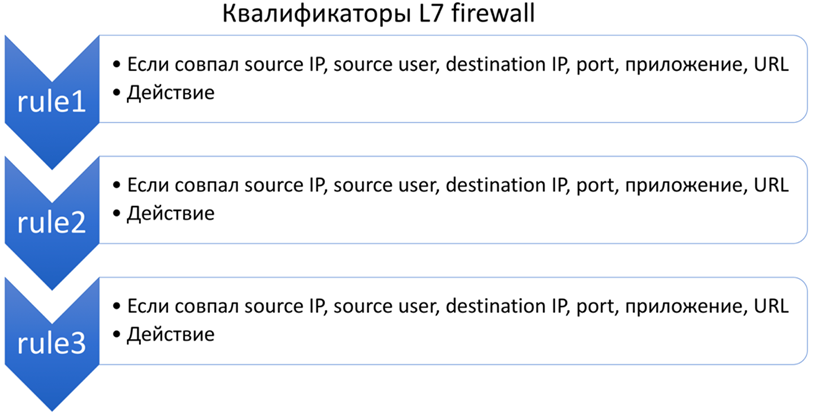

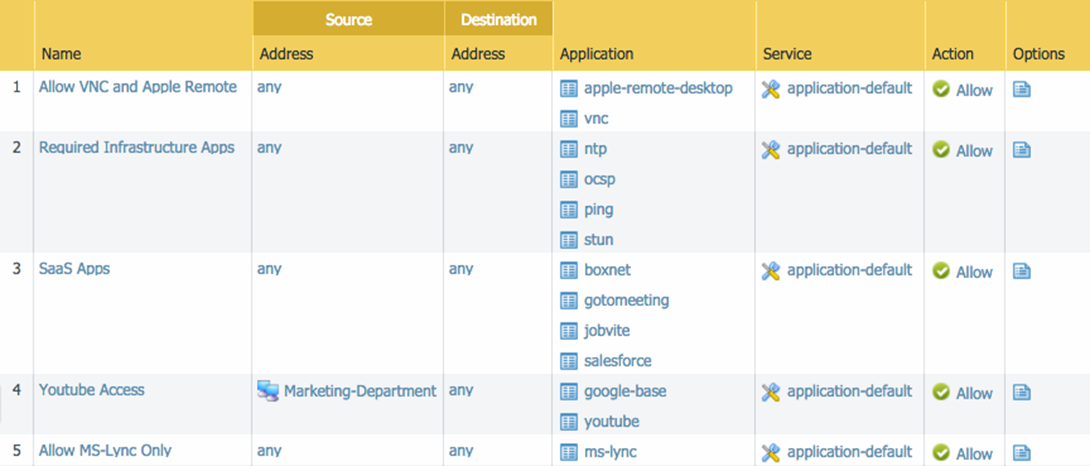

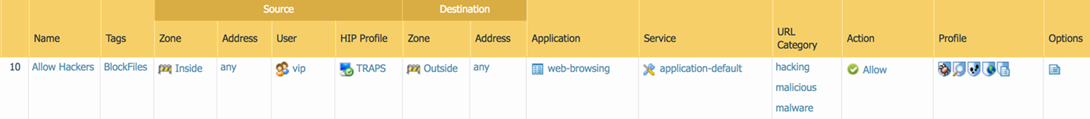

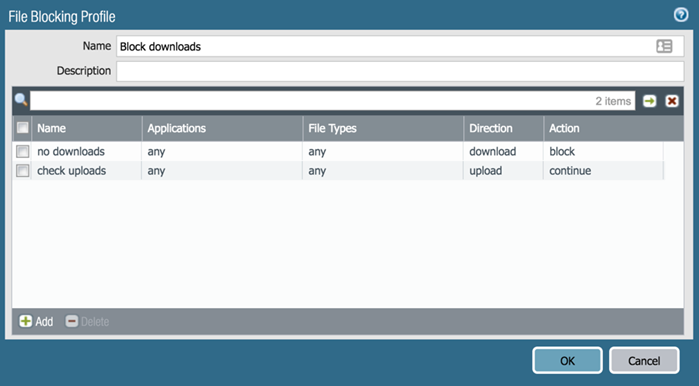

Next-generation firewall (NGFW) – файрвол следующего поколения. Его ключевая особенность в том, что он может производить фильтрацию не только на уровне протоколов и портов, но и на уровне приложений и их функций. Это позволяет успешнее отражать атаки и блокировать вредоносную активность.

Также, в отличие от межсетевого экрана типа Unified threat management, у NGFW есть более детальная настройка политик безопасности и решения для крупного бизнеса.

Основные функции Next-generation firewall

Расскажем про основные функции безопасности для всех NGFW.

Deep Packet Inspection (DPI) – технология, выполняющая детальный анализ пакетов. В отличие от правил классического межсетевого экрана данная технология позволяет выполнять анализ пакета на верхних уровнях модели OSI. Помимо этого, DPI выполняет поведенческий анализ трафика, что позволяет распознавать приложения, которые не используют заранее известные заголовки и структуры данных.

Intrusion Detection System/ Intrusion Prevention System (IDS/IPS) — система обнаружения и предотвращения вторжений. Межсетевой экран блокирует и фильтрует трафик, в то время как IPS/IDS обнаруживает вторжение и предупреждает системного администратора или предотвращает атаку в соответствии с конфигурацией.

Антивирус. Обеспечивает защиту от вирусов и шпионского ПО в реальном времени, определяет и нейтрализует вредонос на различных платформах

Фильтрация по URL, или веб-фильтр, — возможность блокировки доступа к сайтам или другим веб-приложениям по ключевому слову в адресе.

Инспектирование SSL. Позволяет межсетевому экрану нового поколения устанавливать SSL-сессию с клиентом и сервером. Благодаря этому существует возможность просматривать шифрованный трафик и применять к нему политики безопасности.

Антиспам — функция, которая позволяет защитить корпоративных пользователей от фишинговых и нежелательных писем

Application Control. Используется для ограничения доступа к приложениям, их функциям или к целым категориям приложений. Все это задействует функции отслеживания состояния приложений, запущенных пользователем, в режиме реального времени.

Web Application Firewall — совокупность правил и политик, направленных на предотвращение атак на веб-приложения

Аутентификация пользователей — возможность настраивать индивидуальные правила под каждого пользователя или группу.

Sandboxing. Метод, при котором файл автоматически помещается в изолированную среду для тестирования, или так называемую песочницу. В ней можно инициализировать выполнение подозрительной программы или переход по URL, который злоумышленник может прикрепить к письму. Песочница создает безопасное место для установки и выполнения программы, не подвергая опасности остальную часть системы.

Изолированная защита очень эффективна в работе с так называемыми угрозами нулевого дня. Это угрозы, которые ранее не были замечены или не соответствуют ни одному известному вредоносному ПО. Несмотря на то, что обычные фильтры электронной почты могут сканировать электронные письма для обнаружения вредоносных отправителей, типов файлов и URL-адресов, угрозы нулевого дня появляются постоянно. Традиционные средства фильтрации могут их пропустить.

Использование прокси в качестве межсетевого экрана

Прокси-сервер контролирует трафик на последнем уровне стека TCP\IP, поэтому иногда его называют шлюзом приложений. Принцип работы заключается в фильтрации данных на основании полей заголовков, содержимого поля полезной нагрузки и их размеров (помимо этого, задаются дополнительные параметры фильтрации).

Прокси-серверы осуществляют фильтрацию одного или нескольких протоколов. Например, наиболее распространенным прокси-сервером является веб-прокси, предназначенный для обработки веб-трафика.

Такие серверы используются для следующих целей:

Поскольку прокси-серверы предназначены для определенных протоколов/портов, они, как правило, имеют более глубокие и сложные средства управления, чем общие правила безопасности межсетевого экрана.

Помимо веб-прокси, существуют такие прокси-серверы, как DNS, FTP, telnet, SSH, SSL, и другие протоколы.

Основной функцией классического брандмауэра является отслеживание и фильтрация трафика на сетевом и транспортном уровнях модели OSI. В отличие от него прокси-сервер устанавливает связь между клиентом и сервером, тем самым позволяя производить проверку на прикладном уровне, фильтровать запросы на подключение и так далее.

Чаще всего прокси-сервер является дополнением к стандартному межсетевому экрану, а межсетевые экраны нового поколения уже включают в себя все функции прокси-сервера.

Заключение

В данной статье мы рассмотрели, что такое межсетевой экран, для чего он используется и каких видов бывает. В современном мире в аппаратной реализации чаще всего можно встретить межсетевые экраны нового поколения. Подобные решения можно арендовать в Selectel.

Возможности программных и аппаратных файрволов

Создание защищенной системы — задача комплексная. Одна из мер обеспечения безопасности — использование межсетевых экранов (они же брандмауэры и файрволы). Как все мы знаем, брандмауэры бывают программными и аппаратными. Возможности и первых, и вторых — не безграничны. В этой статье мы попробуем разобраться, что могут брандмауэры обоих типов, а что им не под силу.

Программные и аппаратные файрволы

Первым делом нужно поговорить, что является программным, а что — аппаратным решением. Все мы привыкли, что если покупается какая-то «железка», то это решение называется аппаратным, а если коробочка с ПО, то это признак программного решения. На наш взгляд, разница между аппаратным и программным решением довольно условна. Что представляет собой железная коробочка? По сути, это тот же компьютер, пусть с другой архитектурой, пусть с немного ограниченными возможностями (к нему нельзя подключить клавиатуру и монитор, он «заточен» под выполнение одной функции), на который установлено ПО. ПО — это какой-то вариант UNIX-системы с «веб-мордой». Функции аппаратного брандмауэра зависят от используемого фильтра пакетов (опять-таки — это ПО) и самой «веб-морды». Все аппаратные брандмауэры можно «перепрошить», то есть по сути, просто заменить ПО. Да и с настоящей прошивкой (которая в старые-добрые времена выполнялась с помощью программатора) процесс обновления «прошивки» на современных устройствах имеет мало что общего. Просто на «флешку» внутри «железки» записывается новое ПО. Программный брандмауэр — это ПО, которое устанавливается на уже имеющийся самый обычный компьютер, но в случае с аппаратным брандмауэром — без ПО никак, а в случае с программным — без «железа» никак. Именно поэтому грань между данными типами межсетевых экранов весьма условная.

Наибольшая разница между программным и аппаратным брандмауэром даже отнюдь не функциональность. Никто не мешает выбрать аппаратный брандмауэр с нужными функциями. Разница в способе использования. Как правило, программный брандмауэр устанавливается на каждый ПК сети (на каждый сервер и на каждую рабочую станцию), а аппаратный брандмауэр обеспечивает защиту не отдельного ПК, а всей сети сразу. Конечно, никто не помешает вам установить аппаратный брандмауэр для каждого ПК, но все упирается в деньги. Учитывая стоимость «железок», вряд ли вам захочется защищать каждый ПК аппаратный брандмауэром.

Преимущества аппаратных брандмауэров

Преимущества программных межсетевых экранов

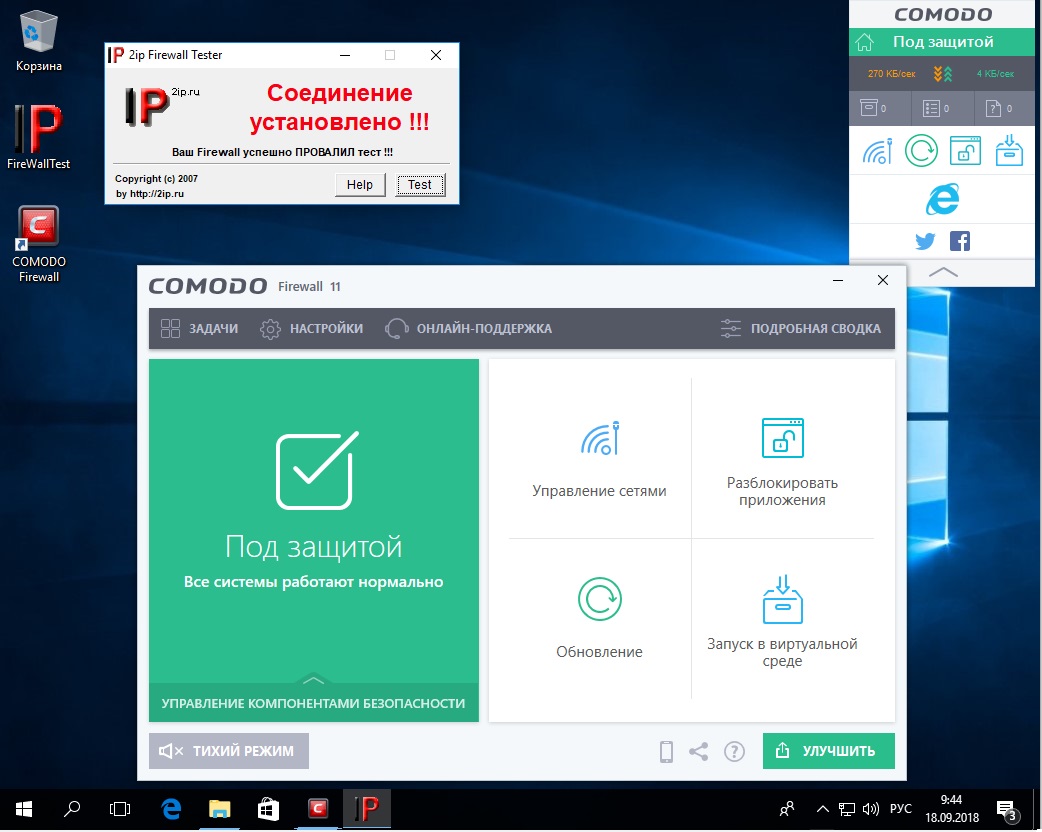

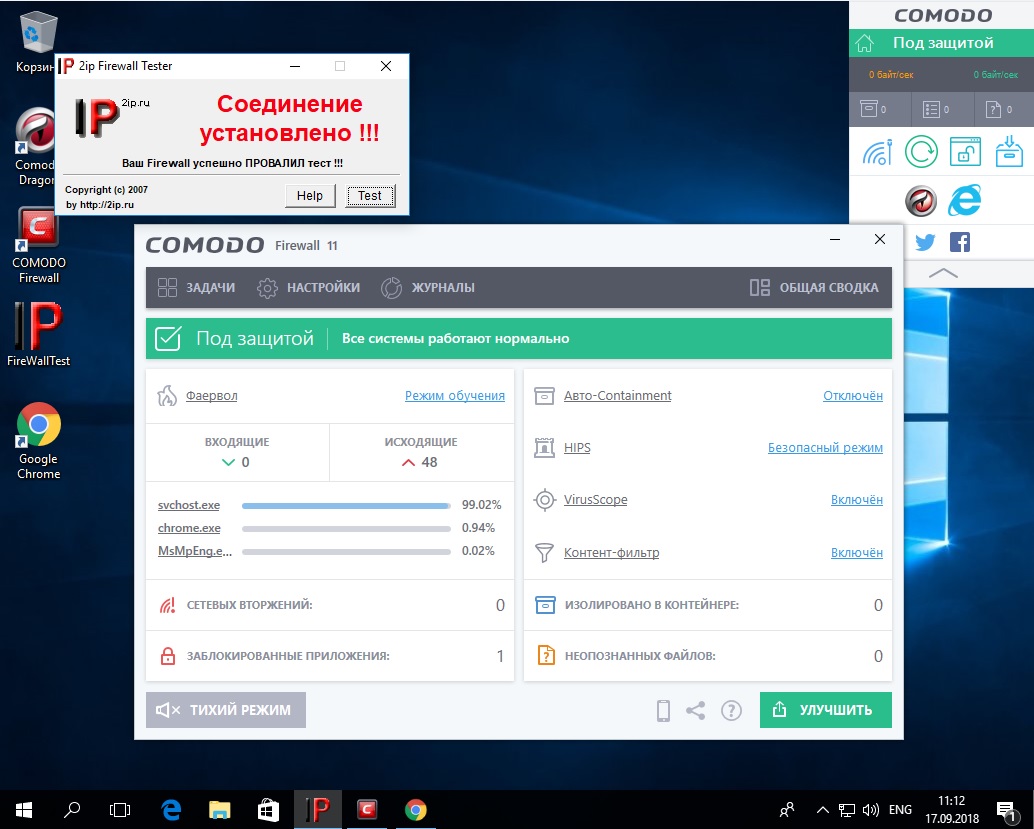

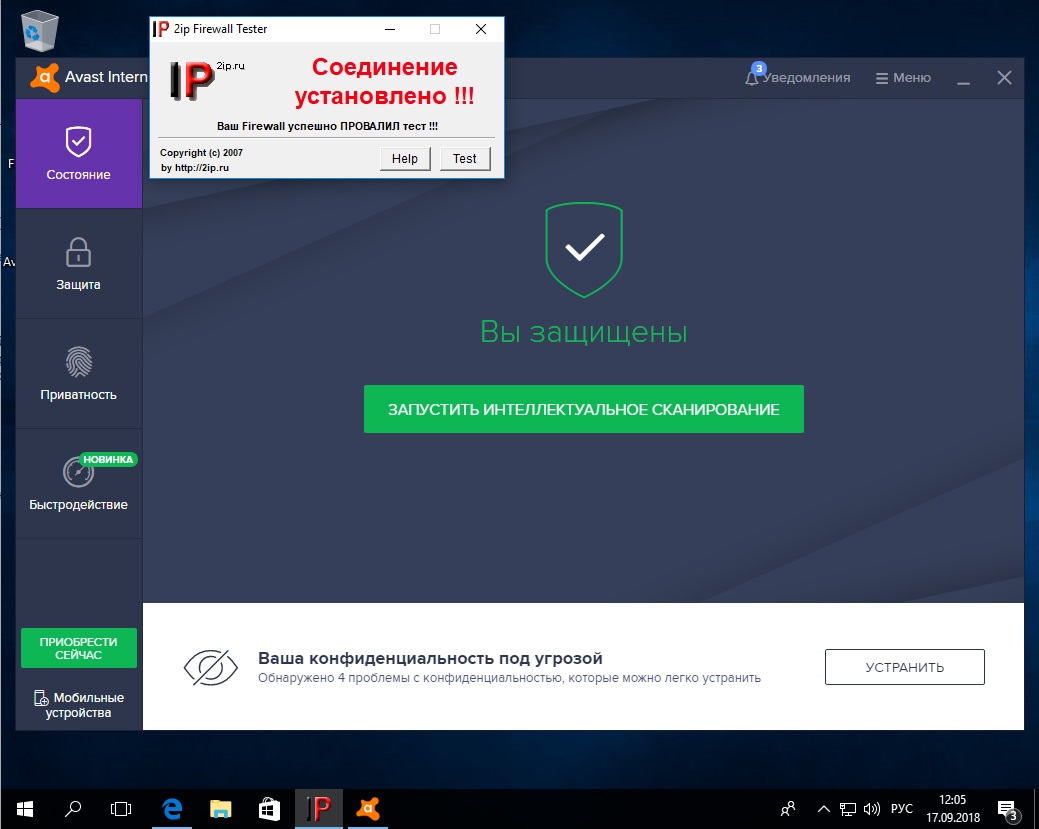

Битва брандмауэров

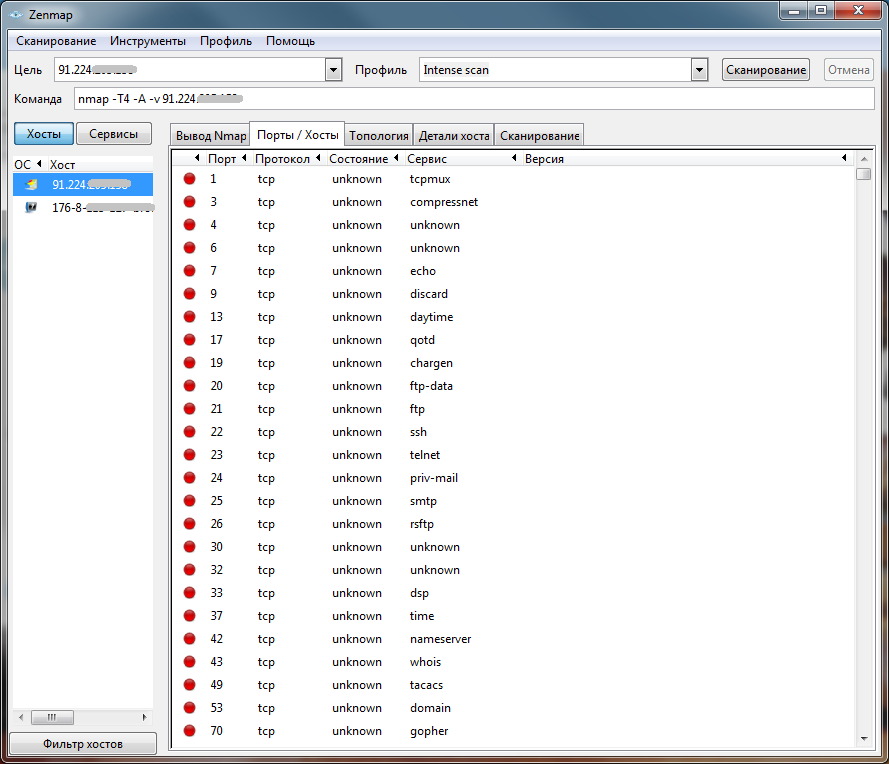

Все эти утилиты будут запускаться изнутри, то есть непосредственно с тестируемых компьютеров. А вот снаружи мы будем сканировать старым-добрым nmap.

Итак, у нас есть два компьютера. Оба подключены к Интернету. Один подключается через аппаратный межсетевой экран (работающий на базе маршрутизатора TP-Link) и на нем не установлены ни программный брандмауэр, ни антивирус. Второй компьютер подключен к Интернету непосредственно и защищен программным межсетевым экраном КиберСейф. На первом компьютере установлена Windows 7, на втором — Windows Server 2008 R2.

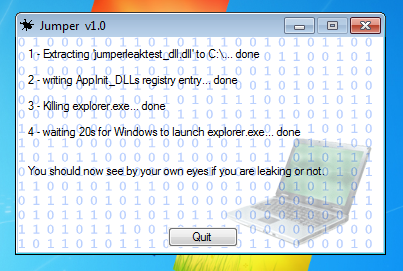

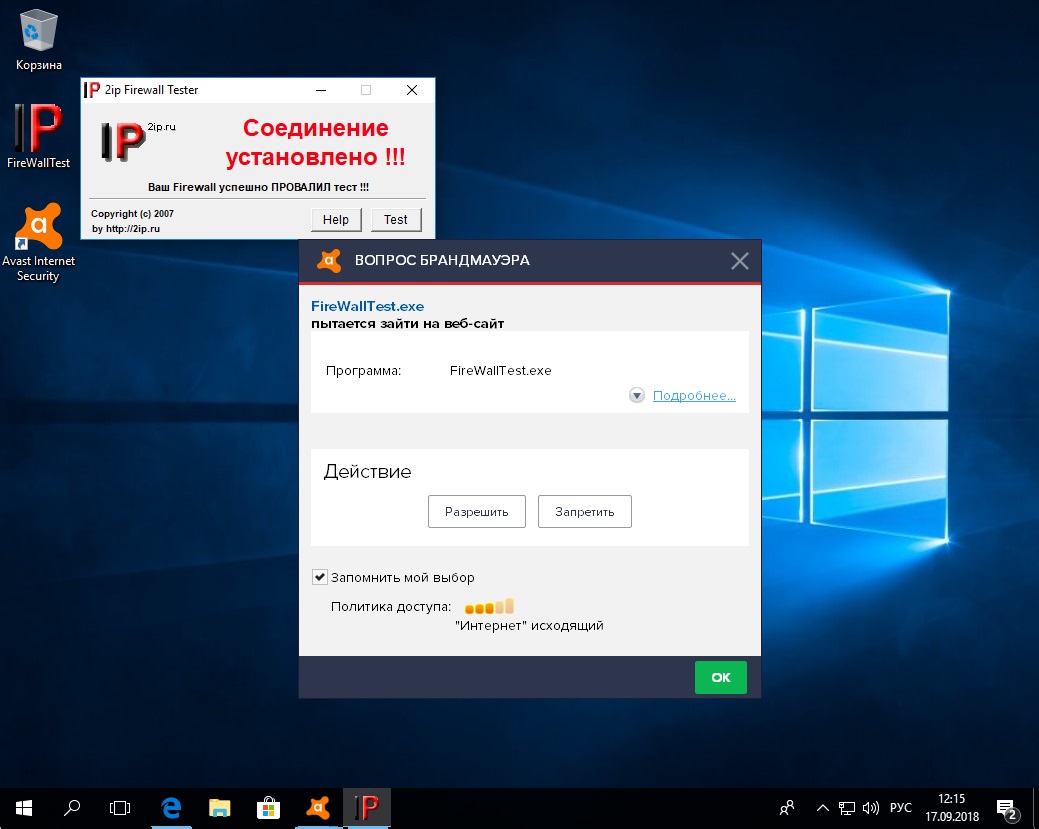

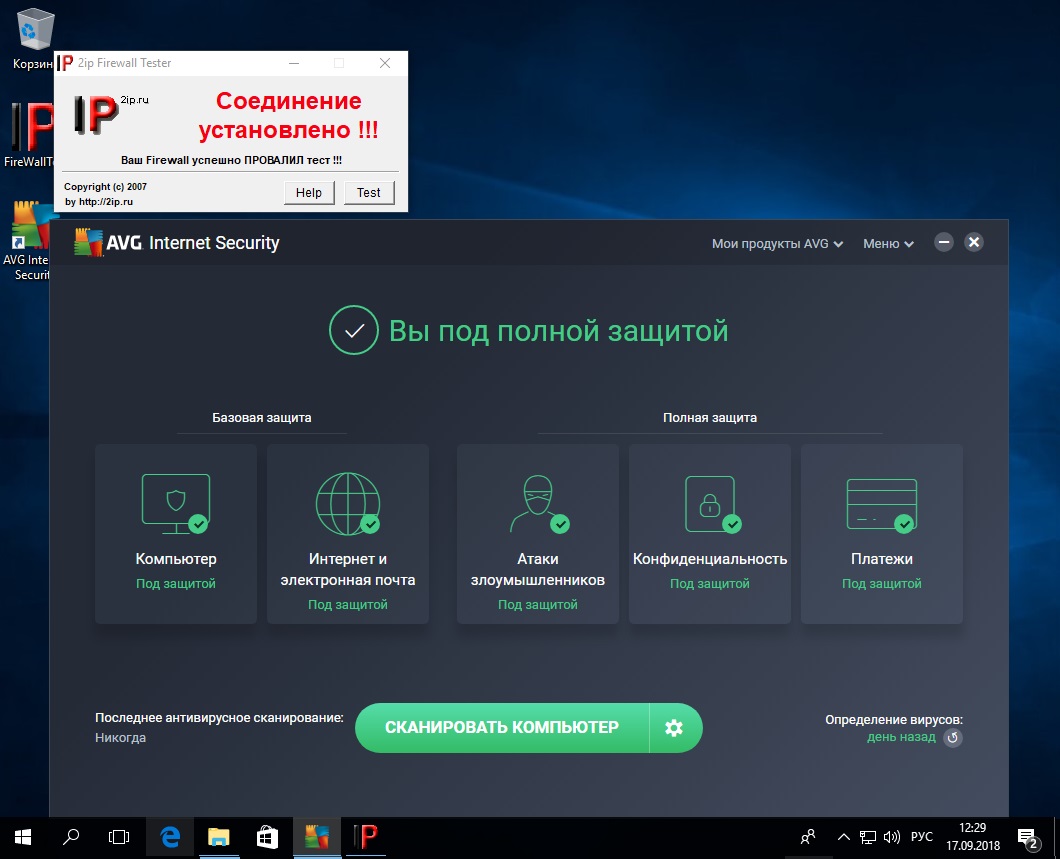

Тест 1: Jumper

Jumper, запущенный с правами администратора (чего греха таить, с такими правами работают множество пользователей), успешно выполнил свою задачу в Windows 7 (рис. 1). Ничто не могло ему помешать — ведь на нашей системе не было установлено ни одно средство защиты, ни антивирус, ни брандмауэр, ни IDS/IPS, а аппаратному брандмауэру все равно, что происходит на клиентских компьютерах. Он никак не может повлиять на происходящее.

Рис. 1. Jumper в Windows 7

Ради справедливости нужно отметить, что если бы пользователь работал не справами администратора, то у Jumper ничего бы не вышло.

В Windows Server 2008 Jumper даже не запустился, но это не заслуга межсетевого экрана, а самой операционной системы. Поэтому здесь между межсетевыми экранами — паритет, поскольку защита от данной уязвимости может быть обеспечена средствами самой операционной системы.

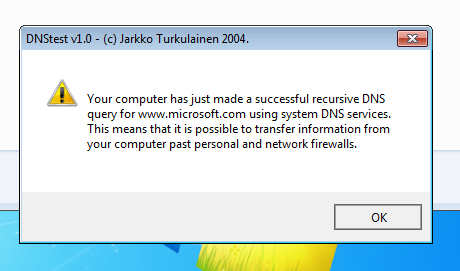

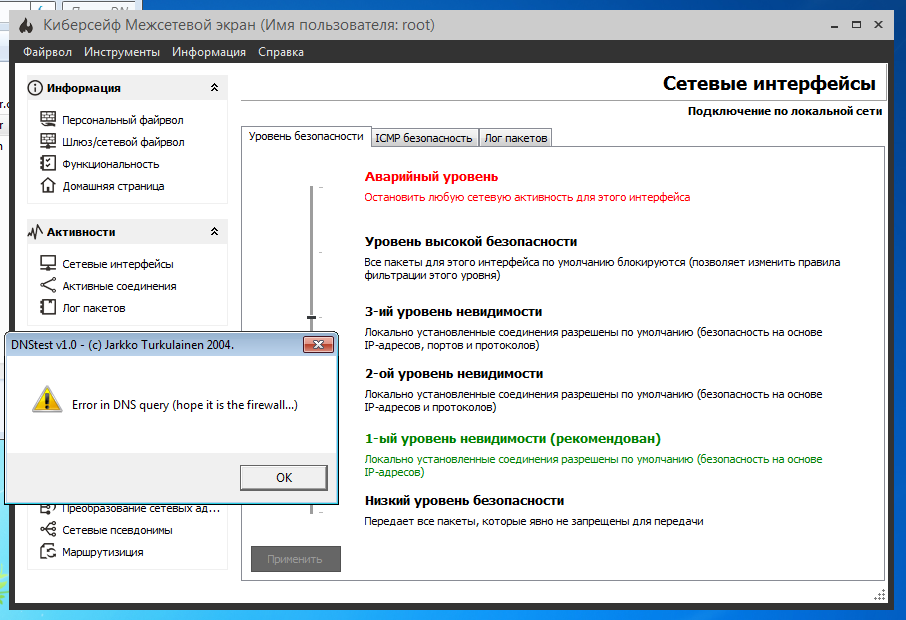

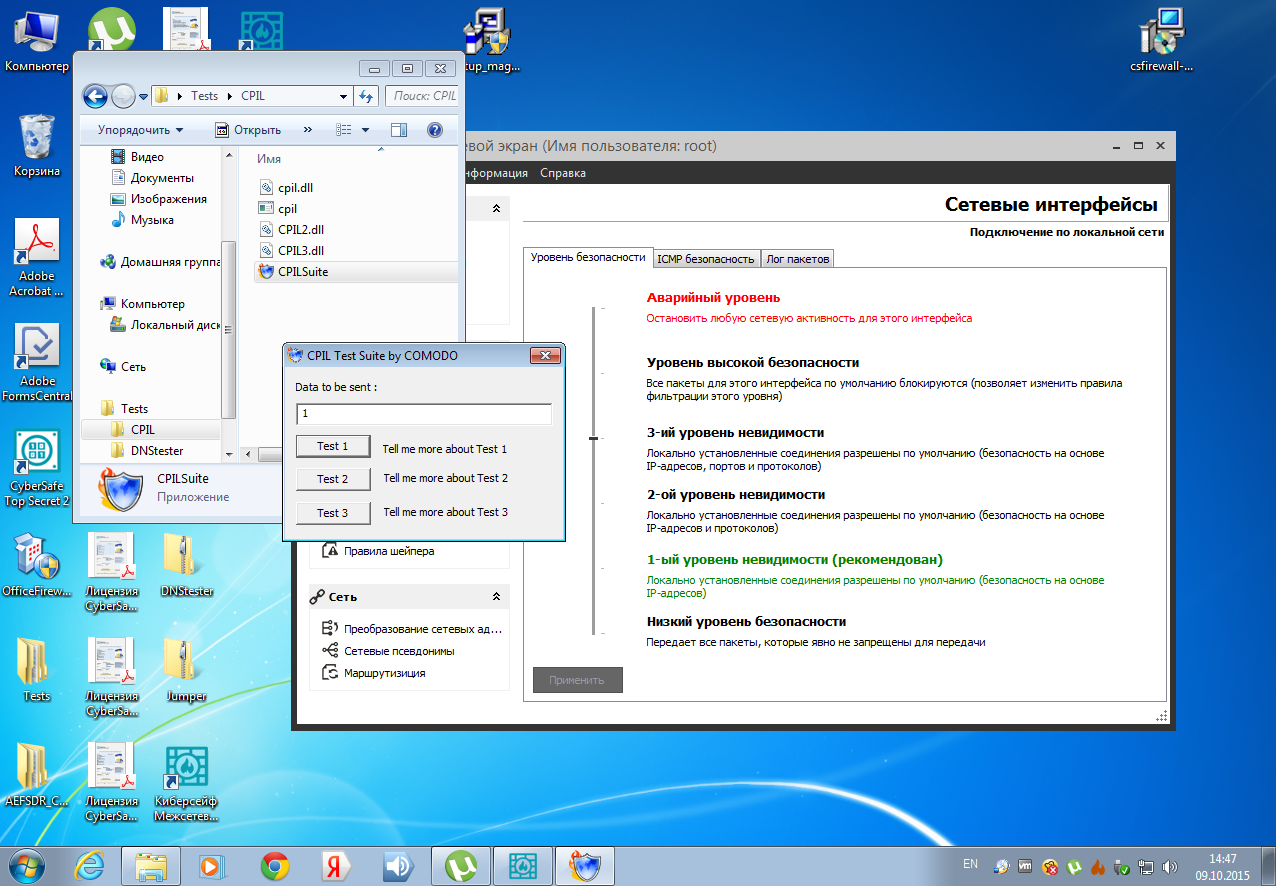

Тест 2. DNStester

Цель данного теста — отправить рекурсивный DNS-запрос. По умолчанию, начиная с Windows 2000, служба Windows DNS Client принимает обращения по всем запросам DNS и управляет ими. Таким образом, все DNS-запросы от всех приложений в системе будут отправлены клиенту DNS (SVCHOST.EXE). Сам DNS-запрос делает непосредственно DNS-клиент. DNStester использует рекурсивный запрос DNS, чтобы обойти брандмауэр, другими словами, служба обращается сама к себе.

Рис. 2. Тест не пройден

Если настройки брандмауэра оставить по умолчанию, то с данным тестом не справились, ни программный, ни аппаратный брандмауэр. Понятно, что аппаратному брандмауэру все равно, что происходит на рабочей станции, поэтому рассчитывать, что он защитит систему от этой уязвимости, не приходится. Во всяком случае, с дефолтными настройками (а они практически не изменялись).

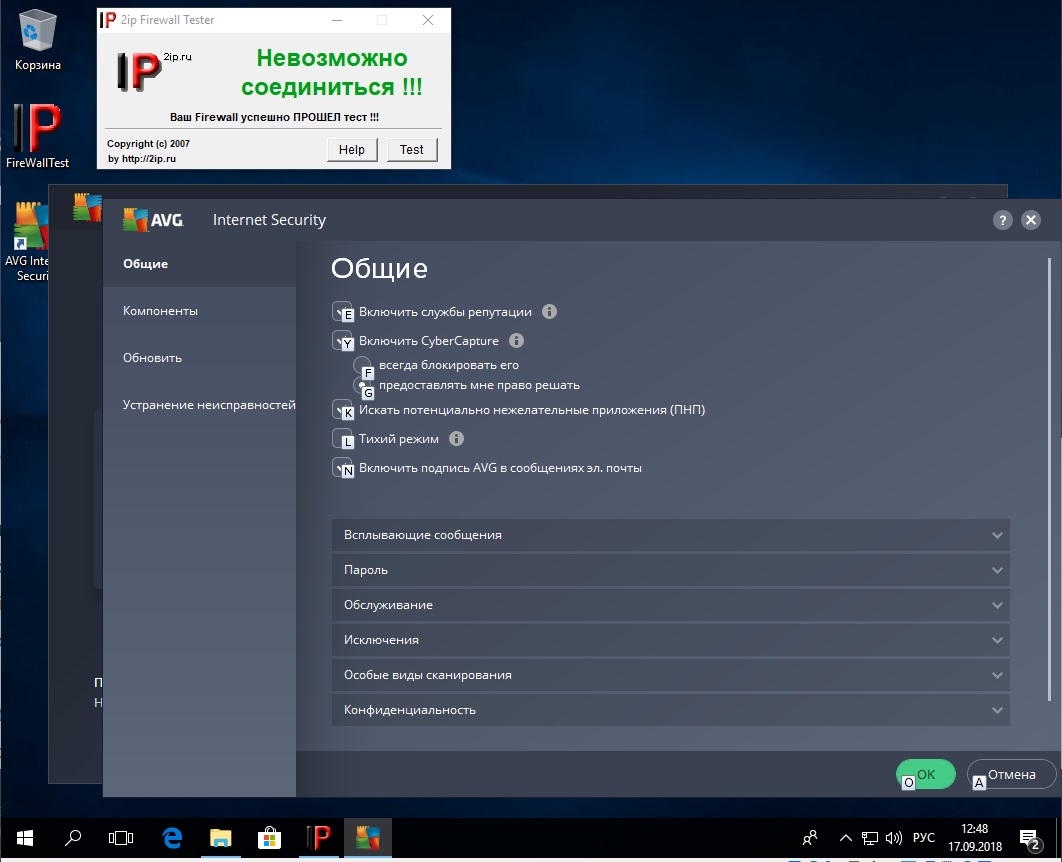

Но это не говорит о том, что Киберсейф Межсетевой экран — плохой брандмауэр. При повышении уровня безопасности до третьего, тест был полностью пройден (см. рис. 3). Программа сообщила об ошибке в DNS-запросе. Чтобы убедиться, что это не заслуга Windows Server 2008 тест был повторен на машине с Windows 7.

Рис. 3. Тест пройден (DNStest)

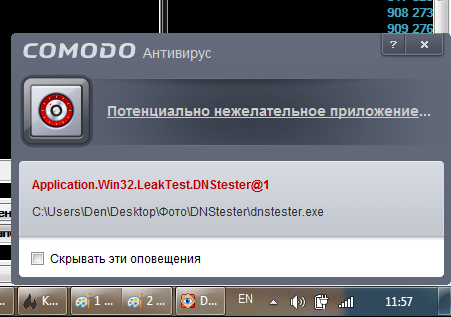

Ради справедливости нужно отметить, что если на компьютере установлен антивирус, то, скорее всего, данное приложение будет помещено в карантин, но все же один запрос оно успеет отправить (рис. 4).

Рис. 4. Антивирус Comodo заблокировал нежелательное приложение

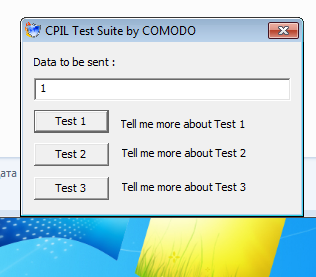

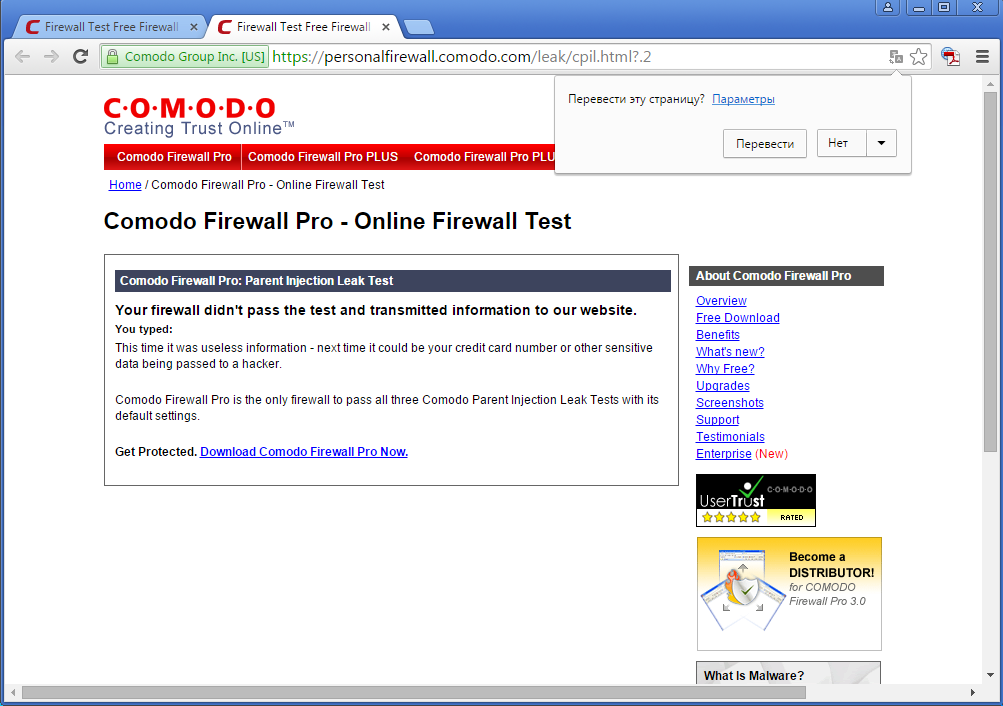

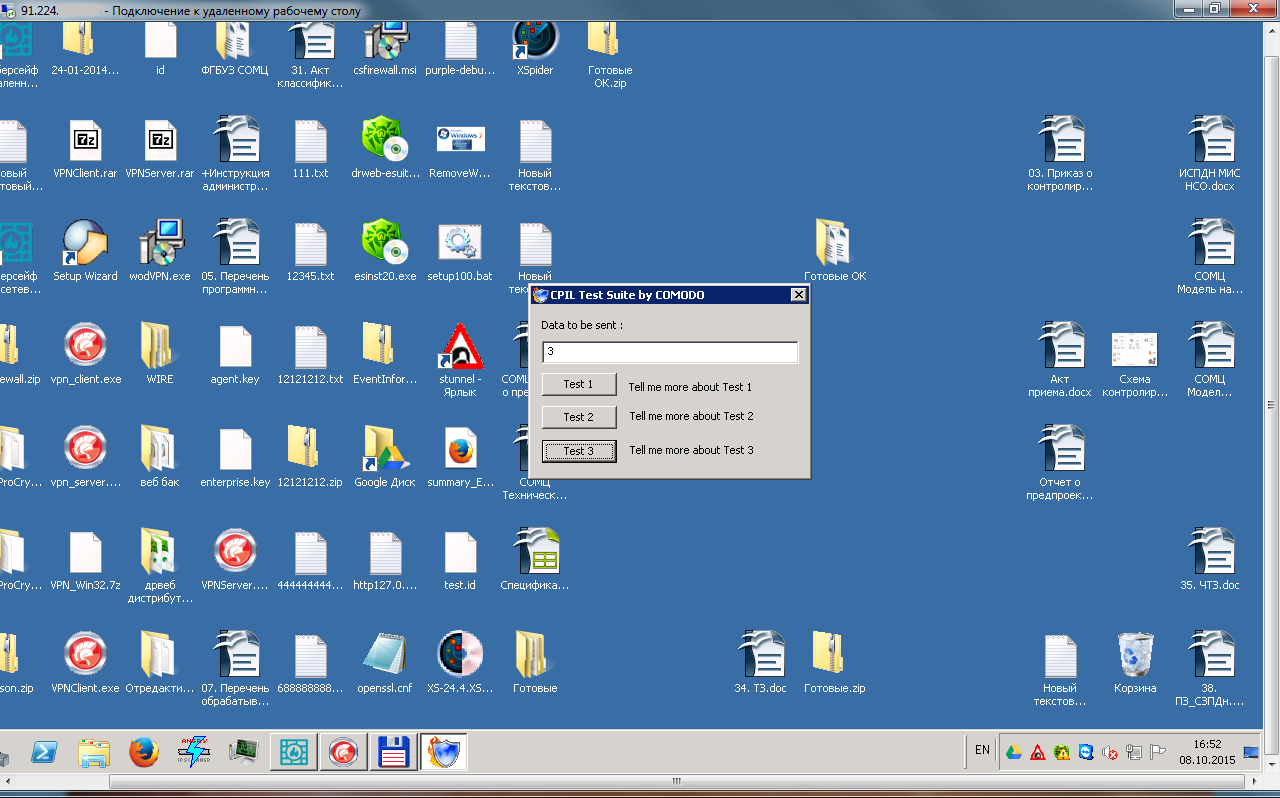

Тест 3. Набор тестов от Comodo (CPIL)

Рис. 5. CPIL Test Suite

После этого должен был открыться браузер с результатами теста. Кроме сообщения о том, что тест провален, страница результатов должна была отображать введенное нами значение, которое передавалось сценарию в качестве GET-параметра (см. рис. 6). Видно, что значение (2 в адресной строке) таки было передано, но сценарий его не отобразил. Ошибка в сценарии Comodo? Ошибаются, конечно, все, но доверия к этому тесту у нас поубавилось.

Рис. 6. Результат теста (аппаратный брандмауэр)

А вот при использовании программного брандмауэра тесты CPIL даже не запустились. При нажатии кнопок 1 — 3 ничего не произошло (рис. 7). Неужели это заслуга Windows Server 2008, а не брандмауэра? Мы решили это проверить. Поэтому на компьютер с Windows 7, защищенный аппаратным брандмауэром, был установлен Киберсейф Межсетевой экран. А вот в Windows 7 утилите удалось-таки прорвать оборону файрвола. Первый и третий тест были пройдены, а вот при нажатии кнопки Test 2 нам пришлось созерцать окно браузера Chrome, подобное изображенному на рис. 6.

Рис. 7. При нажатии на кнопку ничего не происходит (видно, что антивирус отключен)

Рис. 8. Тесты 1 и 3 пройдены

Тест 4. Сканирование извне

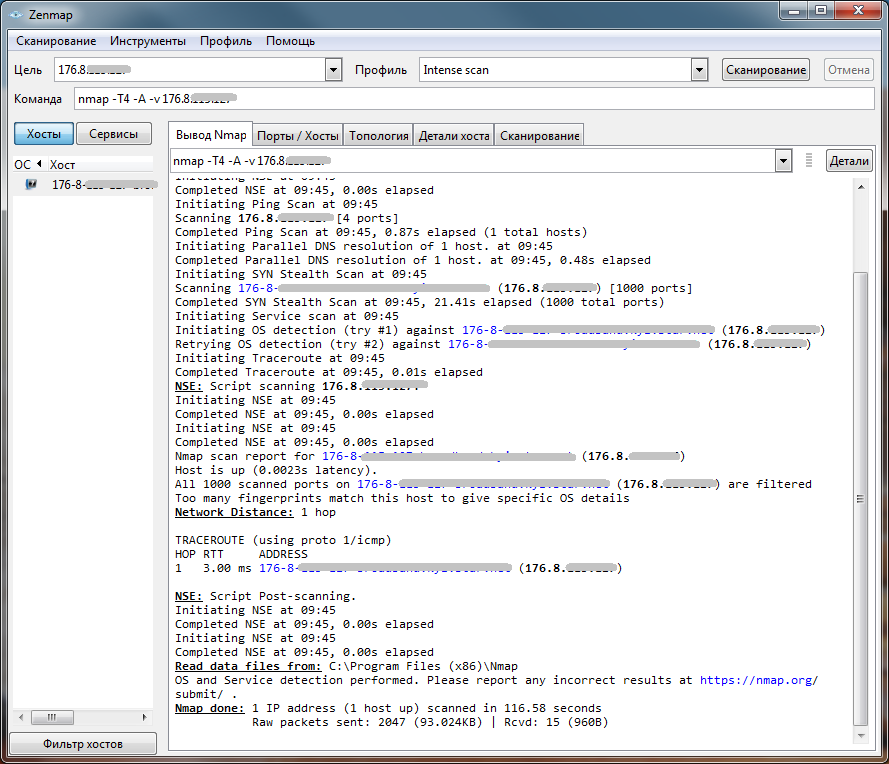

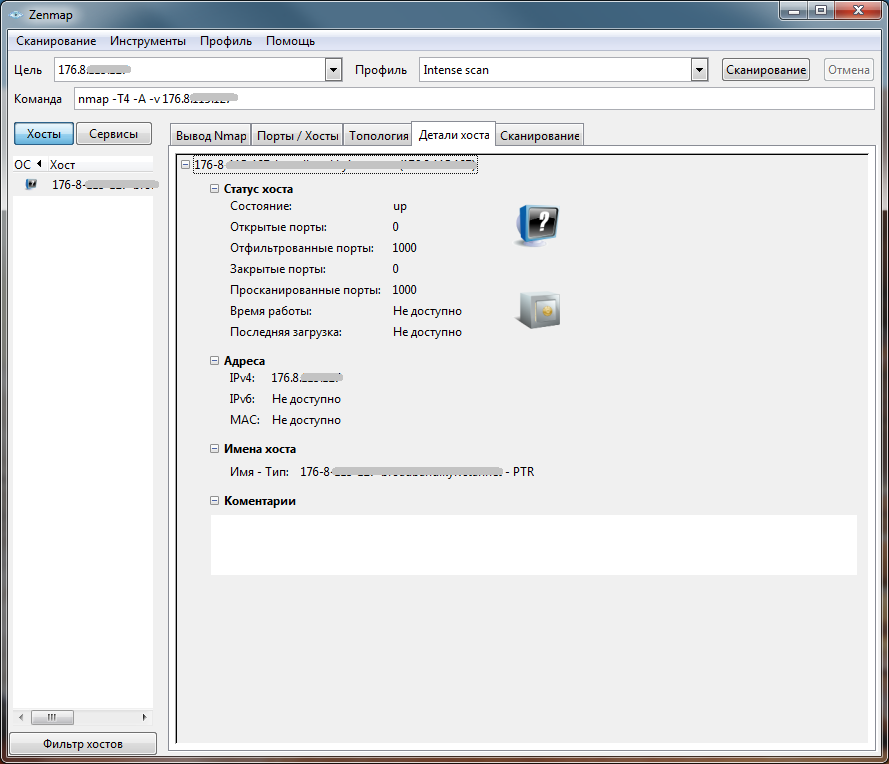

До этого мы пытались прорваться через брандмауэр изнутри. Сейчас же попробуем просканировать защищаемые брандмауэром системы. Сканировать будем сканером nmap. В результатах аппаратного брандмауэра никто не сомневался — все закрыто и невозможно даже определить тип тестируемой системы (рис. 9 и 10). На всех последующих иллюстрациях IP-адреса скрыты, поскольку являются постоянными — дабы ни у кого не было желания повторить тест на наших адресах.

Рис. 9. Сканирование аппаратного брандмауэра

Рис. 10. Сканирование аппаратного брандмауэра (детали хоста)

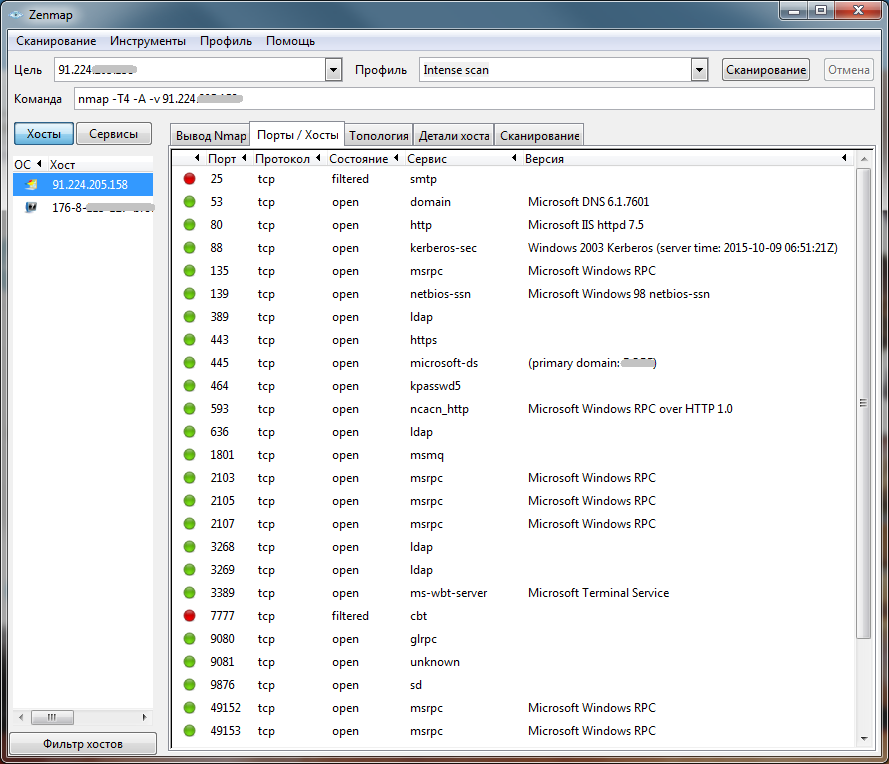

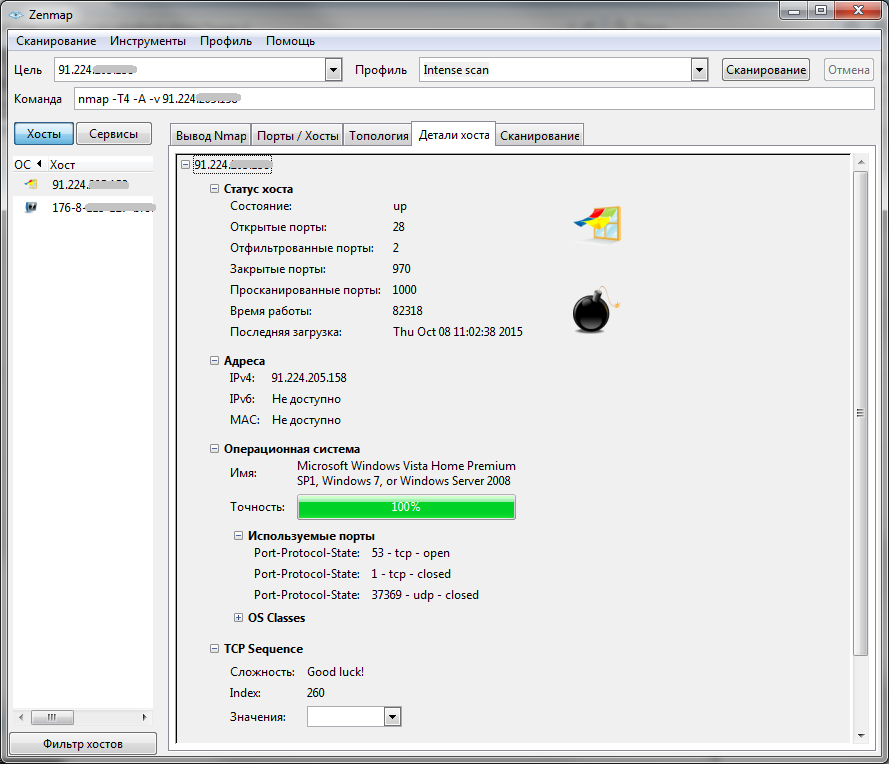

Теперь попробуем просканировать систему, защищенную программным межсетевым экраном. Понятное дело, по умолчанию программный межсетевой экран будет пропускать все и вся (рис. 11).

Рис. 11. Открытые порты (программный межсетевой экран, настройки по умолчанию)

Рис. 12. Определен тип системы (программный межсетевой экран, настройки по умолчанию)

Когда же настраиваются правила, то все встает на свои места (рис. 13). Как видите, программный брандмауэр обеспечивает безопасность защищаемой системы ничем не хуже, чем его «железный» коллега.

Рис. 13. Открытых портов нет

Атаки по локальной сети

Почему так важно обеспечить защиту внутри локальной сети? Многие администраторы ошибочно не уделяют внимание защите изнутри, а зря. Ведь внутри локальной сети можно реализовать множество атак. Рассмотрим некоторые из них.

ARP-атака

Перед соединением с сетью компьютер отправляет ARP-запрос, позволяющий узнать, не занят ли IP-адрес компьютера. Когда в локальной сети есть несколько Windows-машин с одним IP-адресом, то пользователь видит окошко с сообщением о том, что IP-адрес занят (используется другим компьютером). Windows о занятости IP-адреса узнает посредством протокола ARP.

ARP-атака заключается в том, что злоумышленник флудит машины, которые работают под управлением Windows. Причем на каждый компьютер будут отправлены сотни запросов, в результате пользователь будет не в силе закрыть постоянно всплывающие окна и будет вынужден, как минимум перезагрузить компьютер.

Ситуация мало приятная. Но наличие брандмауэра на рабочей станции позволит свести на нет все старания злоумышленника.

DoS-атаки, в том числе различные флуд-атаки

DoS-атаки (атаки на отказ) возможны не только в Интернете, но и в локальных сетях. Отличаются лишь методы таких атак. Природа DoS-атак может быть любой, однако, бороться с ними без брандмауэра, который был бы установлен на каждой машине локальной сети, невозможно.

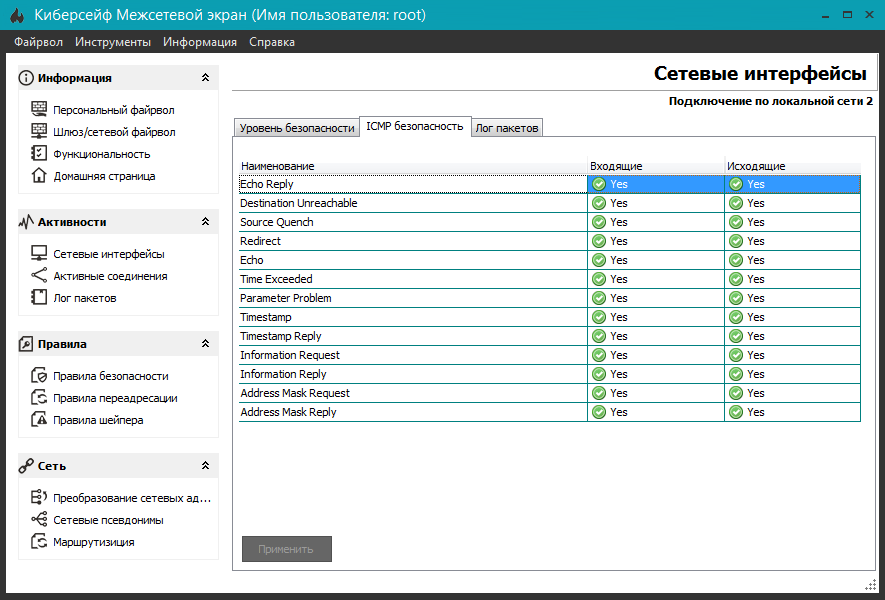

Один из видов DoS-атаки, который может с успехом применяться в локальной сети — это ICMP-флуд. Брандмауэр КиберСейф Межсетевой экран содержит выделенные средства для борьбы с этим видом атак (рис. 14). Также он содержит средства балансировки нагрузки на сервер, что также может помочь в борьбе с DoS-атаками.

Рис. 14. ICMP безопасность (КиберСейф Межсетевой экран)

Подробнее о DOS-атаках вы можете прочитать в статье «Как защитить себя от DoS/DDoS-атак».

Смена MAC-адреса

В локальной сети компьютеры идентифицируются не только по IP-адресу, но и по MAC-адресу. Некоторые администраторы разрешают доступ к определенным ресурсам по MAC-адресу, поскольку IP-адреса, как правило, динамические и выдаются DHCP. Такое решение не очень себя оправдывает, поскольку MAC-адрес очень легко сменить. К сожалению, защититься от смены MAC-адреса с помощью брандмауэра не всегда возможно. Не каждый брандмауэр отслеживает изменение MAC-адреса, поскольку обычно привязан к IP-адресам. Здесь самое эффективное решение — использование коммутатора, позволяющего сделать привязку MAC-адреса к конкретному физическому порту коммутатора. Обмануть такую защиту практически невозможно, но и стоит она немало. Правда, есть и программные способы борьбы со сменой MAC-адреса, но они менее эффективны. Если вам интересен брандмауэр, который умеет распознавать подмену MAC-адреса, то обратите внимание на Kaspersky Internet Security 8.0. Правда, последний умеет распознавать подмену MAC-адреса только шлюза. Но зато он полноценно распознает подмену IP-адреса компьютера и IP-флуд.

Подмена IP-адреса

В сетях, где доступ к ресурсам ограничивается по IP-адресам, злоумышленник может сменить IP-адрес и получить доступ к защищаемому ресурсу. При использовании брандмауэра Киберсейф Межсетевой экран такой сценарий невозможен, поскольку нет привязки к IP-адресам даже у самого брандмауэра. Даже если изменить IP-адрес компьютера, то он все равно не войдет в состав ИСПДн, в которую стремиться проникнуть злоумышленник.

Routing-атаки

Данный вид атак основан на отправке жертве «фальшивых» ICMP-пакетов. Суть этой атаки в подмене адреса шлюза — жертве отправляется ICMP-пакет, сообщающий более короткий маршрут. Но на самом деле пакеты будут проходить не через новый маршрутизатор, а через компьютер злоумышленника. Как уже было отмечено ранее, Киберсейф Межсетевой экран обеспечивает безопасность ICMP. Аналогично, можно использовать и другие межсетевые экраны.

Существует и множество других атак в локальных сетях — и снифферы, и различные атаки с использованием DNS. Как бы там ни было, а использование программных брандмауэров, установленных на каждой рабочей станции, позволяет существенно повысить безопасность.

Межсетевой экран (Firewall)

Межсетевой экран или сетевой экран — комплекс аппаратных или программных средств, осуществляющий контроль и фильтрацию проходящих через него сетевых пакетов на различных уровнях модели OSI в соответствии с заданными правилами.

Содержание

Оба названия были заимствованы из иностранных языков и означают одно и то же: «противопожарный щит/стена» — в переводе с английского («firewall») и немецкого («brandmauer»), соответственно.

Как и проистекает из изначальной формулировки, фаервол предназначен для защиты внутренней информационной среды или ее отдельных частей от некоторых внешних потоков, и наоборот, предохраняет от прохождения отдельных пакетов вовне — например, в интернет. Фаерволы позволяют отфильтровывать подозрительный и вредоносный трафик, в том числе пресекать попытки взлома и компрометации данных.

При правильной настройке сетевой щит позволяет пользователям сети иметь доступ ко всем нужным ресурсам и отбрасывает нежелательные соединения от хакеров, вирусов и других вредоносных программ, которые пытаются пробиться в защищенную среду.

Межсетевой экран нового поколения был определен аналитиками Gartner как технология сетевой безопасности для крупных предприятий, включающая полный набор средств для проверки и предотвращения проникновений, проверки на уровне приложений и точного управления на основе политик.

Если организация изучает возможность использования межсетевого экрана нового поколения, то самое главное — определить, обеспечит ли такой экран возможность безопасного внедрения приложений во благо организации. На первом этапе вам потребуется получить ответы на следующие вопросы:

В случае положительного ответа на вышеприведенные вопросы можно сделать следующий шаг и обосновать переход со старых межсетевых экранов на межсетевые экраны нового поколения. После выбора поставщика или узкого круга поставщиков, выполненного с помощью заявки, последует этап оценки физических функций межсетевого экрана, выполняемой с применением трафика различных типов и комбинаций, а также объектов и политик, которые точно передают особенности бизнес-процессов организации.

Основной задачей сетевого экрана является защита компьютерных сетей или отдельных узлов от несанкционированного доступа. Также сетевые экраны часто называют фильтрами, так как их основная задача — не пропускать (фильтровать) пакеты, не подходящие под критерии, определённые в конфигурации.

Защита корпоративных сетей базируется на межсетевых экранах, которые теперь должны не только фильтровать потоки информации по портам, но и контролировать данные, передаваемые по наиболее популярным из них. По оценкам экспертов SophosLabs компании Sophos, до 80% нападений совершаются с использованием веб-браузера по протоколам HTTP или HTTPS, однако простым фильтрованием этих протоколов проблему не решить. Таким образом, к новому поколению межсетевых экранов, совмещенных с системами обнаружения вторжений, появляются новые требования.

Межсетевые экраны нового поколения рекомендуется внедрять для решения следующих задач:

Следует отметить, что наличие систем обнаружения вторжений требуется также при обработке персональных данных, защите банковских и платежных систем, а также и других сложных информационных инфраструктур. Совмещение же их с межсетевыми экранами очень удобно и выгодно для пользователей.

Другие названия

Брандма́уэр (нем. Brandmauer) — заимствованный из немецкого языка термин, являющийся аналогом английского firewall в его оригинальном значении (стена, которая разделяет смежные здания, предохраняя от распространения пожара). Интересно, что в области компьютерных технологий в немецком языке употребляется слово «firewall».

Файрво́лл, файрво́л, файерво́л, фаерво́л — образовано транслитерацией английского термина firewall, эквивалентного термину межсетевой экран, в настоящее время не является официальным заимствованным словом в русском языке[источник не указан 169 дней].

История межсетевых экранов

Фаерволом может быть как программное средство, так и комплекс ПО и оборудования. И поначалу они были чисто железными, как и давшие им название противопожарные сооружения.

В контексте компьютерных технологий термин стал применяться в 1980-х годах. Интернет тогда был в самом начале своего применения в глобальных масштабах.

Есть мнение, что, прежде чем название фаервола пришло в реальную жизнь, оно прозвучало в фильме «Военные игры» 1983 г., где главный герой — хакер, проникший в сеть Пентагона. Возможно, это повлияло на заимствование и использование именно такого именования оборудования.

Первыми фаерволами можно назвать маршрутизаторы, которые защищали сети в конце 1980-х. Все передаваемые данные проходили сквозь них, поэтому логично было добавить им возможность фильтрации пакетов.

Функции сетевых экранов

Разновидности сетевых экранов

Сетевые экраны подразделяются на различные типы в зависимости от следующих характеристик:

В зависимости от охвата контролируемых потоков данных сетевые экраны делятся на:

Вырожденный случай — использование традиционного сетевого экрана сервером, для ограничения доступа к собственным ресурсам.

В зависимости от уровня, на котором происходит контроль доступа, существует разделение на сетевые экраны, работающие на:

Некоторые решения, относимые к сетевым экранам уровня приложения, представляют собой прокси-серверы с некоторыми возможностями сетевого экрана, реализуя прозрачные прокси-серверы, со специализацией по протоколам. Возможности прокси-сервера и многопротокольная специализация делают фильтрацию значительно более гибкой, чем на классических сетевых экранах, но такие приложения имеют все недостатки прокси-серверов (например, анонимизация трафика).

В зависимости от отслеживания активных соединений сетевые экраны бывают:

Хронология событий

2020: 53% ИБ-экспертов считают межсетевые экраны бесполезными

29 октября 2020 года стало известно, что специалисты по информационной безопасности (ИБ) стали отказываться от использования межсетевых экранов. Большинство мотивируют это тем, что в современном мире они больше не могут обеспечить требуемый уровень защиты, сообщили CNews 29 октября 2020 года.

Потерю ИБ-специалистами доверия к брандмауэрам подтвердило исследование компании Ponemon Institute, с 2002 г. работающей в сфере информационной безопасности, проведенное совместно с компанией Guardicore из той же отрасли. Ее сотрудники опросили 603 ИБ-специалиста в американских компаниях и выяснили, что подавляющее большинство респондентов негативно отзываются о межсетевых экранах, в настоящее время используемых в их компаниях. 53% из них активно ищут другие варианты защиты сетей и устройств в них, попутно частично или полностью отказываясь от фаерволлов из-за их неэффективности, высокой стоимости и высокой сложности.

Согласно результатам опроса, 60% его участников считают, что устаревших межсетевых экранов нет необходимых возможностей для предотвращения атак на критически важные бизнес-приложения. Столько же респондентов посчитали, что устаревшие межсетевые экраны демонстрируют свою неэффективность для создания сетей с нулевым доверием (zero trust).

76% специалистов, участвовавших в опросе Ponemon Institure, пожаловались на то, что при использовании устаревших фаерволлов им требуется слишком много времени для защиты новых приложений или изменения конфигурации в существующих программах.

62% опрошенных специалистов считают, что политики контроля доступа в межсетевых экранах недостаточно детализированы, что ограничивает их способность защищать наиболее ценную информацию. 48% респондентов подчеркнули также, что внедрение межсетевых экранов занимает слишком много времени, что увеличивает их итоговую стоимость и время окупаемости.

Согласно отчету, в то время как 49% респондентов в какой-то степени внедрили модель безопасности Zero Trust, 63% считают, что устаревшие межсетевые экраны их организаций не могут обеспечить нулевое доверие в корпоративной сети. 61% респондентов отметили, что межсетевые экраны их организаций не могут предотвратить взлом дата-серверов компании, в то время как 64% считают, что устаревшие межсетевые экраны неэффективны против многих современных видов атак, включая атаки при помощи программ-вымогателей. Большинство опрошенных специалистов заявили, что фаерволлы бесполезны, когда вопрос касается и облачной безопасности. 61% уверены в их неэффективности при защите данных в облаке, а 63% считают, что нет смысла пытаться использовать их для обеспечения безопасности критически важных облачных приложений.

Что такое фаерволы и как они работают

Фаервол, или брандмауэр, — термин для обозначения технических и программных средств, которые обрабатывают входящий и исходящий сетевой трафик. Проходящие данные проверяются на соответствие набору заданных правил и могут быть заблокированы от дальнейшей передачи.

Оба названия были заимствованы из иностранных языков и означают одно и то же: «противопожарный щит/стена» — в переводе с английского («firewall») и немецкого («brandmauer»), соответственно.

Как и проистекает из изначальной формулировки, фаервол предназначен для защиты внутренней информационной среды или ее отдельных частей от некоторых внешних потоков, и наоборот, предохраняет от прохождения отдельных пакетов вовне — например, в интернет. Фаерволы позволяют отфильтровывать подозрительный и вредоносный трафик, в том числе пресекать попытки взлома и компрометации данных.

При правильной настройке сетевой щит позволяет пользователям сети иметь доступ ко всем нужным ресурсам и отбрасывает нежелательные соединения от хакеров, вирусов и других вредоносных программ, которые пытаются пробиться в защищенную среду.

История появления

Фаерволом может быть как программное средство, так и комплекс ПО и оборудования. И поначалу они были чисто железными, как и давшие им название противопожарные сооружения.

В контексте компьютерных технологий термин стал применяться в 1980-х годах. Интернет тогда был в самом начале своего применения в глобальных масштабах.

Есть мнение, что, прежде чем название фаервола пришло в реальную жизнь, оно прозвучало в фильме «Военные игры» 1983 г., где главный герой — хакер, проникший в сеть Пентагона. Возможно, это повлияло на заимствование и использование именно такого именования оборудования.

Первыми фаерволами можно назвать маршрутизаторы, которые защищали сети в конце 1980-х. Все передаваемые данные проходили сквозь них, поэтому логично было добавить им возможность фильтрации пакетов.

По одной из версий слово «фаервол» применительно к ИТ-системам впервые прозвучало в фильме «Военные игры», 1983 г.

Виды фаерволов

Сетевой экран может ограждать от нежелательного трафика как всю сеть, так и отдельную рабочую станцию или сервер. Фаервол может быть реализован:

Единой и строгой классификации брандмауэров нет, однако часто можно встретить распределение их в зависимости от поддерживаемого уровня сетевой модели OSI.

Управляемые коммутаторы

Сетевые экраны в виде управляемых коммутаторов — быстрое и мощное средство для защиты корпоративных сетей. Такие устройства работают на канальном уровне OSI и не могут фильтровать данные на протоколах более высоких уровней.

Эти фаерволы могут применяться между сегментами локальной сети или отдельными компьютерами.

Пакетные фильтры

Эти устройства функционируют на канальном и, в некоторых случаях, сетевом уровнях OSI. Контроль трафика производится путем анализа заголовков проходящих пакетов. Это одни из первых средств защиты сетей и являются самыми распространенными.

Узким местом таких межсетевых экранов является то, что при фильтрации фрагментированных пакетов в дальнейшую обработку и передачу могут попадать сообщения, маскирующиеся под фрагменты доверенного пакета. Поэтому часто администраторы настраивают эти фильтры так, чтобы блокировать любые фрагментированные пакеты.

Шлюзы сеансового уровня

Фаерволы, действующие на сеансовом уровне, выступают в качестве посредника (прокси) между внешними хостами и узлами локальной сети. Все соединения вносятся в специальную таблицу, после чего фильтр проходят лишь те пакеты, что относятся к соединениям из этой таблицы. При разрыве соединения последующие пакеты отбрасываются.

Шлюз скрывает от внешних узлов внутреннюю топологию локальной сети, что значительно усложняет потенциальные вредоносные атаки. Единственный путь для них — подменять и маскировать пакеты, подкидывая «троянских коней».

Посредники прикладного уровня

Сетевые экраны прикладного уровня OSI тоже проксируют внешние соединения, но действуют более комплексно. Они могут вычленять в передаваемых данных нежелательные последовательности и команды, причем отдельно анализируются разные прикладные протоколы.

К примеру, такой фаервол может определить, что в почтовом сообщении содержится исполняемый файл, и отбросить его. Каждый пакет проходит многоэтапную проверку, поэтому сетевые экраны данного типа очень медленные и ресурсоемкие. Они редко могут быть использованы для обработки потоков в реальном времени.

Инспекторы состояния

Эти фаерволы не воздействуют на этап установления соединения между хостами, что дает им преимущество в производительности.

Фильтрация трафика в них производится по принципу сетевого экрана сеансового уровня. Инспектор состояния контролирует каждый пакет на основе таблицы правил, а также сопоставляет каждую сессию на базе таблицы состояний. На уровне приложений работают специализированные посредники.

Дополнительная защита сети

Любой фаервол эффективно защищает локальную сеть или машину только от тех угроз, о которых знает. Всегда есть вероятность, что в систему найдет путь нераспознанный сетевым экраном трафик.

Для дополнительной защиты можно использовать протоколы TLS, SSH, IPsec и SRTP, которые применяют криптографию для искажения и маскировки содержимого пакетов, или протоколы OpenPGP и S/MIME, шифрующие информацию на прикладном уровне, что препятствует фильтрации пакетов на сетевом уровне.

Стоимость лицензий на фаерволы

Сегодня фаерволы входят в большинство комплексных решений по повышению ИТ-безопасности компаний. Их стоимость зависит от функционала и количества лицензий, то есть числа защищаемых устройств, как мобильных, так и серверных, и десктопных. С ценами на такие решения можно ознакомиться на ИТ-маркетплейсе Market.CNews в разделе «ИТ-безопасность».

Так, минимальная стоимость защитного программного обеспечения с фаерволом на борту — ₽2400 в месяц на 1 ПК. Однако с ростом количества сотрудников в компании цена будет расти заметно медленнее. В частности, для компании из 10 рабочих мест стоимость составит уже порядка ₽13500 в месяц, а на 100 ПК — всего ₽60 тыс. в месяц.

Это странное слово Брандмауэр: что это, как настроить и чем опасно его отключение?

Знаете ли вы, какие порты открыты у вашего компьютера? Уверены, что никто не пытается «взломать» вашу сеть? Пропускает ли ваш брандмауэр запрещённые подключения? О том, как важно знать ответы на эти вопросы, расскажем в новом материале вместе с инженером по безопасности REG.RU Артёмом Мышенковым.

Брандмауэр, он же фаервол (firewall), он же межсетевой экран — это технологический барьер, который защищает сеть от несанкционированного или нежелательного доступа. Проще говоря, фаервол — охранник вашего компьютера, как и антивирус. И то и другое мы рекомендуем всегда держать включённым.

В чём же состоит риск отключения фаервола? Дело в том, что по умолчанию в вашем компьютере могут быть открытые порты, которые станут «входом» для злоумышленников.

Один из таких примеров — популярная служба Microsoft-DS (порт 445). С этим портом связаны крупные атаки наподобие WannaCry, а также другие уязвимости высокого уровня критичности. Чаще всего порт 445 просто открыт по умолчанию и необходимости в нём нет.

Примеры уязвимостей, связанных с портом 445. Справа отражена оценка уязвимости искусственным интеллектом Vulners AI, а также оценка по системе CVSS (Common Vulnerability Scoring System).

Как работает брандмауэр?

Сетевые экраны бывают двух основных видов: аппаратные и программные. Аппаратные разделяют разные подсети и фильтруют трафик между ними. Программные делают то же самое, но на уровне операционной системы.

Принцип действия сетевых экранов на разных ОС одинаковый: они работают на основе разрешающих и запрещающих правил. Разрешающие правила, как нетрудно догадаться, разрешают сетевые подключения для определённых портов, IP-адресов или программ. Такие подключения бывают исходящие и входящие.

Простой принцип настройки брандмауэра — разрешить только необходимые подключения и запретить все остальные. Посмотрим, как сделать это в операционных системах macOS, Windows и Linux.

Настройка firewall в macOS

Чтобы включить фаервол в macOS, нажмите на «яблоко» → «Системные настройки» → «Защита и безопасность». Выберите вкладку «Брандмауэр» и нажмите кнопку «Включить брандмауэр».

Защита и безопасность

После этого брандмауэр будет показывать предупреждение, когда какая-нибудь программа попытается открыть порт для доступа входящих соединений.

Если вы уверены, что приложению действительно необходим доступ к порту, то при нажатии кнопки «Разрешить» вы добавите программу в исключения брандмауэра, и для неё появится разрешающее правило. В противном случае нажмите «Отказать», чтобы создать запрещающее правило.

Настройка firewall в Windows

Самый популярный запрос в Google про Брандмауэр Windows — как его отключить. Это не наш метод! Возможно, интерфейс Брандмауэра Windows не самый дружелюбный, но мы попробуем с ним разобраться.

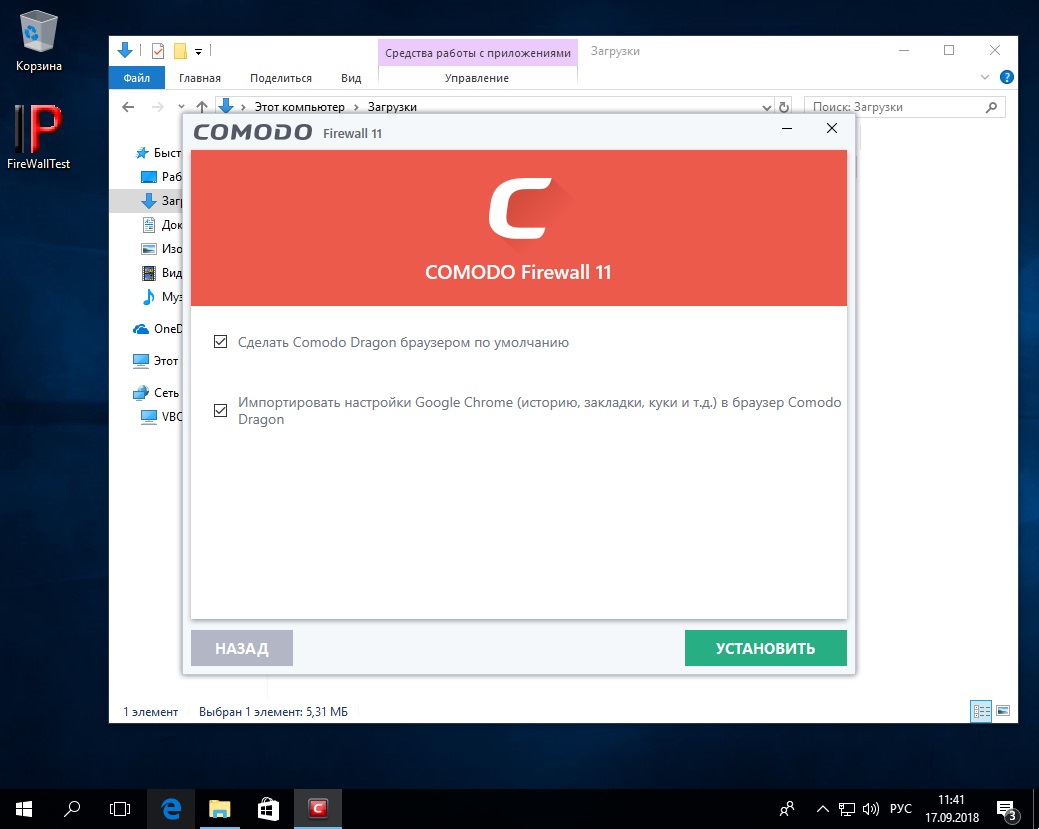

Если в системе установлены сторонние сетевые экраны, например Comodo Firewall или брандмауэр в составе антивируса Avast или Kaspersky, то встроенный Брандмауэр Windows работать не будет. Если же других сетевых экранов нет, то Брандмауэр должен быть обязательно включён.

Мы настроим Брандмауэр Windows в режиме повышенной безопасности.

Сначала нужно обязательно сделать бэкап политик (политика — набор правил для входящих и исходящих подключений): если что-то сломается, можно будет восстановить предыдущее состояние.

Делаем резервную копию, сохраняем политики.

Для входящих и исходящих подключений Брандмауэр Windows работает в одном из трёх режимов:

Предлагаем вам два варианта настройки на выбор: попроще и посложнее.

Попроще

Откройте «Свойства брандмауэра Windows». Во вкладках всех профилей выберите «Брандмауэр → Включить», «Входящие подключения → Блокировать все подключения».

Теперь будут заблокированы все входящие подключения независимо от правил.

Посложнее

Откройте «Свойства брандмауэра Windows». Во вкладках всех профилей выберите «Брандмауэр → Включить», «Входящие подключения → Блокировать (по умолчанию)».

При такой настройке будут блокироваться входящие подключения, для которых нет разрешающих правил.

Откройте вкладку «Правила для входящих подключений».

Оставьте только нужные разрешающие правила, либо удалите все. После этого брандмауэр будет запрашивать подтверждение, если какая-либо программа попытается открыть порт для входящих соединений.

Если вы уверены в приложении и знаете, что ему действительно необходим доступ к порту, то нажмите «Разрешить доступ», чтобы создать разрешающее правило. В противном случае нажмите «Отмена» — для приложения появится запрещающее правило.

Настройка firewall в Linux

Самое распространённое решение для Linux-систем — встроенный межсетевой экран Netfilter. Даже некоторые платные фаерволы под капотом используют именно его.

Настроить Netfilter можно с помощью утилит iptables или ufw.

Утилиту ufw настроить гораздо проще.

Заключение

Мы раскрыли базовые понятия, связанные с сетевыми экранами, но эта тема очень обширная. Если у вас появились вопросы — не стесняйтесь задавать в комментариях, мы обязательно ответим.

Firewalls — немного теории для начинающих или что надо знать перед покупкой

Несколько лет назад мне пришлось окунуться в мир firewall-ов и найти нужный вариант. Платный/бесплатный, открытый/закрытый, железо или софт. Опций предостаточно. Сегодня все это позади и у меня уже давно есть любимый firewall, который я ставлю за считанные минуты, но тем, кто только начинает работать в этой области, хотелось бы помочь внеся хоть какую-то ясность. Надеюсь, что поможет.

(Не могу заставить себя писать “межсетевой экран”, firewall – он и в Африке firewall).

1. Изначально firewall-ы разделяются на 2 типа: host-based и network. Host-based устанавливается непосредственно на клиентскую машину (поверх существующей ОС) и защищает исключительно одну эту машину. Это может быть полезно в домашних условиях (особенно, если у вас всего один компьютер и он напрямую подключен к модему) или в сетевом окружении, как дополнительное средство безопасности.

Network firewall защищает всю сеть и обычно служит шлюзом для этой сети. Сеть может состоять как из одного компьютера, так и из многих тысяч. Тип firewall-а выбирается в зависимости от сетевой среды и потребностей.

2. Network firewall подразделяются на 2 вида: PC-based (основанные на обычном компьютере) и ASIC-accelerated.

ASIC – application-specific integrated circuit. Подразумеваются машины, в которых основной функционал firewall-а происходит на аппаратном уровне. Как правило, это очень дорогие системы, стоимость которых зачастую доходит до нескольких десятков и даже сотен тысяч долларов. Используются обычно в ISP-подобных организациях, которым нужна очень высокая пропускная способность.

Все остальные firewall-ы являются PC-based. Не попадайтесь на удочки продавцов и маркетологов: все остальные firewall-ы являются PC-based.

3. В свою очередь PC-based firewall-ы подразделяются на 2 вида: дистрибутивы и appliances (корОбки). У каждого из них есть свои плюсы и минусы.

В пользу дистрибутивов:

— В зависимости от ситуации, у вас уже может быть в наличии нужное железо, которое вы можете выделить под firewall. Или же можете купить сервер/компьютер по относительно дешевой цене. Т.е. скорее всего это будет дешевле.

— Вы можете купить компьютер или сервер, который может быть маленьким или огромным – ваш выбор.

— Вы можете добавить в этот компьютер/сервер нескольких дополнительных сетевых карточек, или например поставить ОС на RAID массив – гибкость.

— Если понадобится, можете перенести (переустановить) ПО на другой сервер – мобильность.

— Вы конкретно знаете все технические характеристики вашего сервера.

— Вы гораздо меньше зависите от поставщика.

В пользу appliances:

— Меньше головной боли при выборе железа, особенно при попытке объять необъятное и просчитать наперед рост фирмы, объем траффика и т.д. Специалисты поставщика, как правило, могут подсказать какой именно аппарат из их ассортимента следует брать и зачасутю будут правы.

— Не все железо поддерживается всеми дистрибутивами. Зачастую софт “обрезан” довольно жестко. При установке ПО на новенький блестящий сервер, вы можете попасть в ситуацию, когда вы увидите на одном из форумов, что ваше железо однозначно не поддерживается. Причем предугадать такую ситуацию довольно трудно, ибо обычно в нее попадают когда деньги уже потрачены и прогресс пошел.

— Обычно они имеют “правильную” форму, т.е. маленькие аккуратные корОбки или 1U rackmounts (т.е. под серверную стойку).

— Как правило, они уже подогнаны под определенные категории использования, т.е. CPU, RAM, HD будут подходить под ваши нужды, а по количеству сетевых интерфейсов они будут превосходить стандартные 1U сервера.

— Поддерживаются как appliance, т.е. один адрес поддержки и для железа и для софта.

— Никакой головной боли с установкой ПО.

— Ну и напоследок, они зачастую очень неплохо выглядят.

4. (Теперь уже по традиции), дистрибутивы делятся на 2 вида: с открытыми исходниками и проприетарные.

Не вдаваясь слишком много в подробности и холивары, можно отметить, что нередко люди попадаются на удочки “FUD (Fear, uncertainty and doubt) campaign”, которую ведут вендоры проприетарного ПО, и ошибочно считают свободный/открытый софт недостаточно защищенным, не имеющим поддержки, некачественно написанным и т.д. Конечно, все это всего лишь FUD и не более. Опенсорсные firewall-ы ничуть не уступают по качеству своим закрытым товарищам. Но следует отметить некоторые моменты:

— Даже не являясь программистом можно насладиться прелестями СПО, ибо на форумах есть достаточно людей, которые с радостью помогут вам, вплоть до того, что могут даже написать небольшие патчи.

— Вы можете всегда посмотреть в код и попытаться понять что и как работает. Это зачастую помогает при решении проблем.

— С другой стороны, поставщик закрытого ПО предоставит вам поддержку (за немалые деньги) и специально обученные профессионалы помогут решить любую проблему.

Конечно, такой вид поддержки существует и в открытом ПО, но там, как правило, люди пытаются справиться сами.

5. Теперь давайте посмотрим чем обросли за все это время firewall-ы.

UTM – Unified Threat Management. По сути это тот же PC-based firewall, только обросший дополнительным функционалом. Сюда добавляют как стандартные (сегодня) функции firewall-а: IDS/IPS, VPN, load-balancing, routing, так и другие: content filtering, antivirus, anti-spam и т.д.

Обычно только небольшие организации с маленьким бюджетом пользуются UTM. Специалисты настоятельно рекоммендуют все-таки разделять и ставить машину с функционалом UTM за firewall-ом.

6. Сервер. Который “делает все серверные дела”. Есть такая птица. У него в наличии и firewall, и почта, и ftp, и файлохранилище, и еще куча вещей. Несмотря на невероятное удобство такого богатого функционала, пользоваться им крайне не рекомендуется, ибо в плане безопасности – это просто одна большая дыра.

7. IDS/IPS. Некое подобие анализатора траффика, работающего на основе базы подписей и пытающегося выявить аномалии. IDS (intrusion detection system) пытается их обнаружить, в то время как IPS (intrusion prevention system) пытается их еще и остановить.

Многие firewall-ы сегодня имеют этот функционал встроенным или же добавляют его как пакет.

8. IDS/IPS не идеальны, ибо не понимают протоколов, поэтому для более серьезной защиты используется Layer 7 firewall. Как правило, имеется в большинстве firewall-ов.

Стоит заметить, что и IDS/IPS и Layer 7 firewall достаточно прожорливы в плане CPU и RAM.

9. Функционал. Большинство firewall-ов пытаются включить в себя всевозможные ништяки, и при правильном маркетинге это звучит красиво.

Нужен ли вам весь этот функционал? Нет. Нужен ли он вам частично? Да. Поэтому желательно понять что вам нужно, что вам предлагают и почитать подробнее о каждой функции, чтобы не попадаться на удочку и не платить за то, что вы и через 10 лет не будете использовать.

10. Поддержка. Это одна из самых важных вещей в мире firewall-ов: кто-то должен уметь оперировать им и уметь разобраться при сбоях. Если у вас есть компетентные работники или Вы сами таким являетесь – прекрасно. Если нет – придется заплатить. Причем позаботиться об этом надо уже при покупке firewall-а. Зачастую поддержка совсем не дешевая, но это ваша гарантия. Стоит ли рисковать в данном случае?

Ну вот вроде и все. Если что-то забыл — пишите.

Что такое файрвол и для чего он нужен?

Кстати, файрвол держит под контролем не только входящие соединения, но и исходящие. То есть, даже если на ваш компьютер как-то проник вирус и пытается «слить» вашу личную информацию кому-то в Интернет, он будет обнаружен, по крайней мере попытки «слива» информации не уйдут от внимания программы.

Теперь никто не сможет пробраться в ваш компьютер и извлечь вашу информацию. Бесконтрольные утечки трафика перекрыты.

Лучшие фаерволы

А сейчас посмотрим что собой представляют наиболее популярные файрволы:

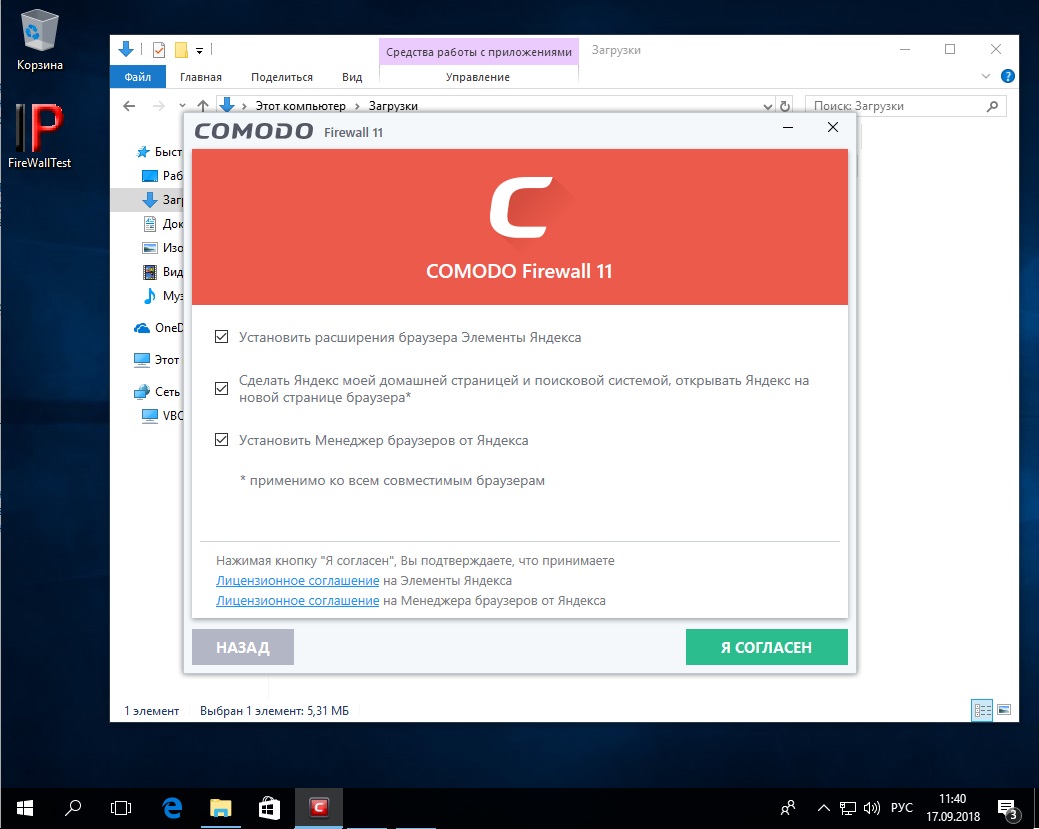

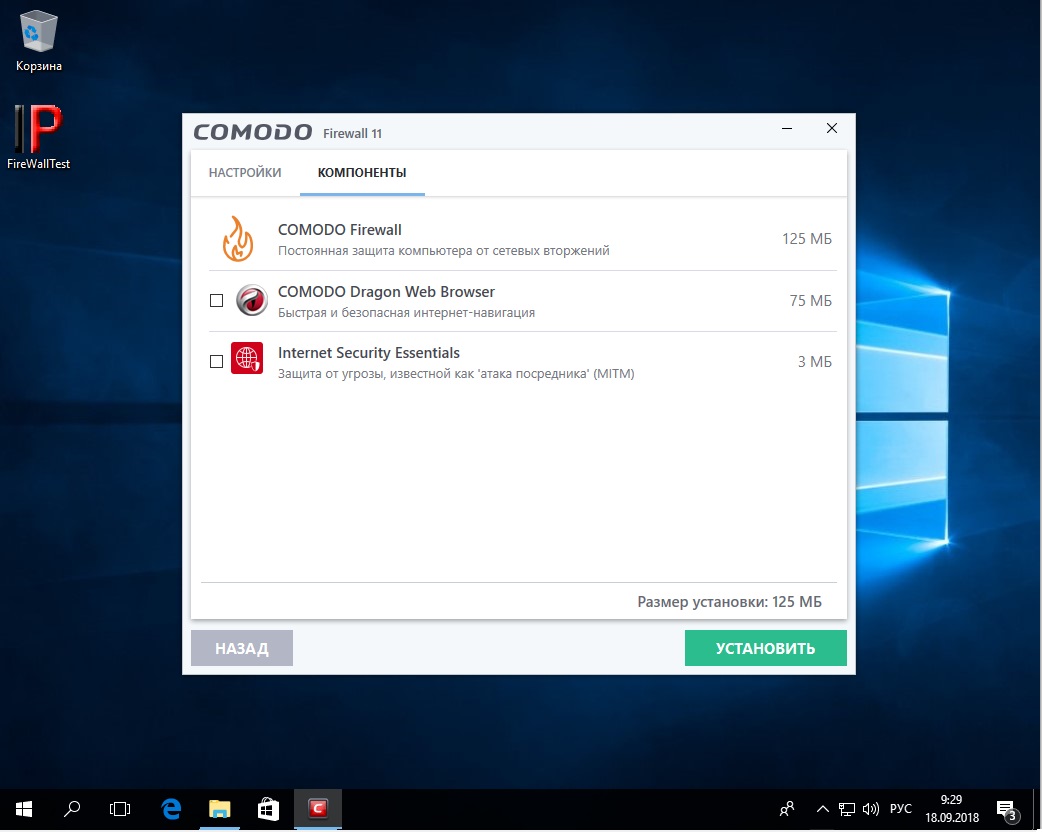

#1 Comodo Firewall Free

На сегодняшний день это один из наиболее мощных брандмауэров, позволяющий блокировать загрузку рекламы и активное содержимое web-страниц. Также он контролирует вызывающую подозрения электронную почту. Эти способности файрвола реализуются с помощью специальных алгоритмов, которые фильтруют сетевой трафик и держат под контролем открытые соединения.

Кроме того, эти алгоритмы способны обнаруживать и запрещать любые действия, вызвавшие подозрения, которые производятся как в вашем компьютере, так и вне его, на подходах.

#2 Zone Alarm Firewall

Также он способен блокировать возможную отправку какой угодно информации без разрешения, а также защищает все программы и основную операционную систему «подзащитного» ПК от любого рода вредоносных программ.

#3 Windows Firewall Control

Это довольно удобный файрвол, способный контролировать все порты и интернет-трафик. Кроме того он может блокировать web-страницы, потенциально представляющие опасность, и рекламные всплывающие окна (так называемые pop-ups). Установка программы не представит сложности даже для начинающего пользователя.

Другие файрволы

Это далеко не полный перечень существующих файрволов, их выбор достаточно большой:

Суть проблемы

Вдруг однажды вы замечаете, что некий порт N проявляет какую-то непонятную активность, похоже, что кто-то неизвестный пытается хозяйничать в вашем компьютере. Может быть, вы кому-то из друзей говорили свои пароли, и теперь он взламывает вашу машину, пытаясь вас разыграть? А вдруг это конкуренты вашей фирмы, как-то узнавшие ваши пароли, и сейчас они узнают все ваши секреты, в том числе финансовые? Все пропало? Что же делать.

Если на вашем компьютере установлена стандартная операционная система, к примеру, достаточно современная Windows XP с сервис-паком SP2, значит файрвол у вас уже есть, встроенный.

Типы брандмауэров

Брандмауэры, вероятно, являются одной из самых распространенных вещей, о которых люди думают, когда речь идет о безопасности. Мы собираемся рассмотреть множество различных способов, которыми брандмауэры защищают системы, рассмотреть различные архитектуры брандмауэров и рассмотреть различные способы, которыми они защищают эти системы от определенных классов атак. Брандмауэры — очень фундаментальный элемент управления безопасностью, и это одна из вещей, о которых мы чаще всего думаем, когда слышим о безопасности информационных систем. Брандмауэры стали настолько распространены, что в наши дни даже дома вы часто найдете несколько брандмауэров. В Windows есть встроенный брандмауэр, в большинство домашних маршрутизаторов встроен брандмауэр, и как только мы перейдем к корпоративным сетям, у нас обычно будет несколько брандмауэров, часто это очень высококлассное оборудование, защищающее различные системы в сети. Брандмауэры являются основой контроля безопасности. Существует множество различных архитектур брандмауэров, и вскоре мы рассмотрим некоторые из них. Очень часто межсетевые экраны располагаются между разными сегментами сети. Вы можете найти брандмауэр, правильно настроенный для пропуска веб- трафика, но это не остановит злоумышленника, доставляющего полезную нагрузку через HTTP с использованием порта 80.

Брандмауэры, как правило, контролируют двунаправленный поток трафика, поэтому представьте себе брандмауэр перед организацией, отделяющий ее от общедоступного Интернета. Он должен иметь возможность блокировать входящий трафик, чтобы попытаться удержать злоумышленников, но он также должен иметь возможность разрешать исходящий трафик, потому что людям нужно просматривать веб-страницы, отправлять электронные письма и иметь связь, которая выходит за пределы сети.

Реализации брандмауэра

Мы часто используем термин брандмауэр, но он может означать очень разные реализации концепции, и, вероятно, одним из самых основных приложений брандмауэра является брандмауэр Windows, встроенный в современные версии операционных систем. Это довольно простой брандмауэр. Он определит разрешенные классы входящего трафика и классы исходящего трафика. Это хост-брандмауэр, работающий на компьютерах. Представьте, что ваш компьютер находится в вашей собственной доверенной сети, но у вас все еще есть брандмауэр между вашей машиной и любой другой машиной в ней. Часто у вас будет несколько разных классов брандмауэров для разных точек в сетевой среде. Я говорю только о небольшой домашней сети, но то же самое верно и для организационных сетей. Одна вещь, которая сильно отличается между личным решением и корпоративной средой, заключается в следующем. На предприятии вы увидите такое оборудование, как межсетевой экран Cisco. Это физическое устройство, устанавливаемое в стойку, и этот класс машин предназначен для сегментации сети, о которой мы говорили ранее. Он предназначен для размещения между сегментами общедоступной сети и сегментами частной сети. Мы также видим аппаратные брандмауэры, встроенные в такие устройства, как домашние маршрутизаторы, за исключением того, что они предназначены для совершенно другого класса использования, но предпосылка наличия брандмауэра, который является просто программным продуктом, по сравнению с брандмауэром, который является выделенной частью инфраструктуры, одна и та же. Действительно, многие вещи, которые делают эти два различных класса межсетевых экранов, также очень похожи. Например, большинство из них выполняют простую фильтрацию пакетов.

Архитектура брандмауэра

Мы рассмотрим три различные архитектуры брандмауэров, но я хочу начать с определения, и это важно, и оно относится не только к брандмауэрам, но и к любому хосту, который полностью подвержен атаке. Концепция бастионного брандмауэра заключается в том, что это будет брандмауэр, обращенный к общедоступной сети. Перед ним нет защиты. Он должен нести все последствия атаки, направленной на сеть. Хост-бастион является критически важной частью инфраструктуры просто потому, что это первая линия обороны. Это термин, который используется не только для брандмауэров, но и для любого актива, который полностью подвержен атаке. Он находится между Интернетом и внутренней сетью, выступая в качестве первой линии защиты, и полностью незащищен. Хост-бастион все еще может иметь пару разных реализаций, так, например, это может быть односетевой брандмауэр, чтобы у него был один сетевой интерфейс, и весь трафик входил и выходил через этот интерфейс, а затем программное обеспечение сделало бы фильтрацию. Он может быть двухсетевым, чтобы иметь два сетевых интерфейса, и действительно, это более типичная реализация, особенно в продуктах коммерческого уровня. Мы говорим о внешнем трафике, поступающем в один порт, и внутреннем трафике через другой. У нас по-прежнему есть программное обеспечение для фильтрации и определения того, какой трафик проходит, а какой отбрасывается, но у нас есть большая сегментация сетей благодаря двум сетевым адаптерам, также известным как карты сетевого интерфейса. Это брандмауэр узла-бастиона, поэтому давайте перейдем к следующему, называемому брандмауэром экранированной подсети. Экранированный брандмауэр подсети также называется тройным брандмауэром, который будет иметь три сетевых интерфейса и разделяет трафик на три логических сетевых сегмента. Есть общедоступный интернет, внутренняя сеть, так что это будет то же самое, что и типичный бастион с двойным подключением.

Немного о DMZ

Идея DMZ заключается в том, что мы говорим о сети демилитаризованных зон. Проще говоря, DMZ — это не что иное, как отдельная подсеть в сети. Он содержит активы, которые вы хотите выставить на всеобщее обозрение, поэтому он должен быть доступен через Интернет. Одна и та же подсеть также будет доступна для внутренней сети, хотя для каждой из них могут быть доступны разные службы. Это распространенная структура для организации, где у них есть активы, которые они хотели бы выставить на всеобщее обозрение, и у них есть другие активы, а именно их внутренняя сеть, которую они хотят отделить. Брандмауэр экранированной подсети должен быть в состоянии обеспечить наличие этих средств контроля доступа. С обоими типами брандмауэров мы по-прежнему хотим, чтобы трафик шел во всех направлениях. Например, мы хотим, чтобы внутренняя сеть могла отправлять HTTP- запросы в Интернет, поэтому брандмауэр должен пропускать этот трафик, а затем нам нужны ответы, поэтому он должен разрешить HTTP через порт 80 и неизбежно порт 443 для HTTPS, он должен позволить этому трафику вернуться во внутреннюю сеть. Это снова двунаправленный поток трафика. В таком случае также необходимо разрешить HTTP-запросам из Интернета проходить в демилитаризованную зону, а затем возвращать эти ответы. Однако в такой модели мы можем не захотеть, чтобы Интернет создавал FTP-соединения с демилитаризованной зоной. Ничего страшного, если внутренняя сеть FTP подключена к DMZ, потому что именно они контролируют активы на этих внешних веб-сайтах, но это должно быть отделено от самого Интернета в целом. Экранированный брандмауэр подсети должен жонглировать целой кучей различных правил с точки зрения того, откуда и куда может поступать трафик, а также портов и протоколов.

Брандмауэры с фильтрацией пакетов

Брандмауэр с фильтрацией пакетов — одна из наиболее распространенных сегодня реализаций средств контроля безопасности. Обычно вы увидите, что он реализован как модель узла-бастиона, обращенная к атакующим без какой- либо другой линии защиты перед ним. Брандмауэр с фильтрацией пакетов во многих отношениях довольно прост. У нас есть исходный входящий трафик, набор элементов управления на уровне пакетов, а затем допустимый проходящий трафик. Давайте внимательно посмотрим на эти элементы управления. Например, брандмауэр с фильтрацией пакетов может определять допустимые IP-адреса источника и получателя. В одном месте вы можете увидеть, что если есть вредоносный трафик, исходящий с определенного IP-адреса, брандмауэр с фильтрацией пакетов может занести его в черный список и заблокировать любые запросы, поступающие с этого конкретного IP-адреса. Структура самого заголовка TCP также является тем, на что может смотреть брандмауэр с фильтрацией пакетов. Например, что такое исходный и конечный порты? Должен ли брандмауэр разрешать порт 80 для HTTP и порт 443 для HTTPS? Что-то еще не разрешено? протоколы; HTTP это хорошо. Может быть, SMTP тоже хорош, но все остальное, например FTP или ICMP, будет заблокирован? Это довольно рудиментарно, хотя вы можете захотеть заблокировать такие вещи, как FTP, потому что вы беспокоитесь, что он может быть использован для эксфильтрации данных, также могут быть атаки, которые приходят через HTTP, и брандмауэр с фильтром пакетов пропустит эту атаку, потому что он не просматривает сами данные, а также не просматривает любую другую информацию в этих заголовках запросов. Это очень рудиментарный элемент управления, но это первая линия защиты. Далее рассмотрим другие брандмауэры, которые затем могут располагаться за сетью, но помните, что они должны учитывать трафик, идущий с другой стороны.

А как насчет трафика, поступающего с внутреннего сервера и возвращающегося обратно к клиенту? Это важно, потому что, что, если злоумышленник скомпрометировал сам сервер, и теперь он пытается эксфильтровать данные. Брандмауэр с фильтрацией пакетов может ограничить возможность злоумышленника отправлять эти данные обратно из сети. Брандмауэр с фильтрацией пакетов либо пропустит запрос, либо отбросит его, так что он вообще не пройдет. Это очень упрощенная реализация, которая не особенно интеллектуальна, но одна из причин, по которой брандмауэры с фильтрацией пакетов остаются распространенными, заключается в том, что они также недорогие.

Брандмауэр шлюза

С точки зрения модели OSI, также известной как модель взаимодействия компьютерных сетей с открытыми системами, контрольной точкой, на которой выполняются различные атаки и средства контроля, является транспортный уровень. Транспортный уровень также известен как четвертый уровень, и именно здесь, например, TCP-запросы передаются вперед и назад. Когда мы говорим о брандмауэре шлюза на уровне канала, мы собираемся немного подняться по стеку. Мы говорим о сеансовом уровне, также известном как уровень 5, и он находится там как прокладка между прикладным и транспортным уровнями, так что это более высокоуровневая, более абстрактная концепция, чем то, что мы просто рассматриваем в TCP. Много раз, когда вы просматриваете Интернет, вы общаетесь через брандмауэр шлюза на уровне канала. Очень вероятно, что помимо брандмауэра с фильтрацией пакетов, брандмауэр также может выполнять несколько ролей. Роль брандмауэра шлюза на уровне канала заключается в передаче запросов между двумя отдельными хостами, например, клиентом и сервером. Мы можем увидеть, как TCP-запрос поступает на брандмауэр, а затем передается на сервер. В этом примере представьте, что брандмауэр действует как шлюз, а затем ответ вернется через этот брандмауэр и, в конечном итоге, вернется к клиенту. Здесь важно то, что эти две конечные точки, клиент и сервер, никогда не устанавливают прямое соединение. Все проходит через межсетевой экран шлюза на уровне канала. Поэтому этот брандмауэр создает два соединения: одно к клиенту и одно к серверу. Он сидит там и отслеживает такие вещи, как трехстороннее рукопожатие TCP, и, таким образом, он может установить, является ли этот запрос правомерным или нет.

Например, кто-то пытается извлечь данные из сети и как в случае с брандмауэром с фильтрацией пакетов, брандмауэр шлюза на уровне канала по-прежнему будет пропускать большое количество данных, которые потенциально могут быть использованы для злоумышленных целей. Например, если шлюз предназначен для обеспечения HTTP-связи, а клиент активно использует риск SQL-инъекций на самом сервере, то брандмауэр разрешит запросы и ответы через законный HTTP-трафик, по крайней мере, с точки зрения соответствия. к ожидаемой структуре брандмауэра. Например, если это HTTP на порту 80, он пропустит его, но не обеспечит никакой защиты на уровне пакетов. Это просто подтверждает, что эти связи являются законными. Еще одна модель брандмауэра, которую вы обычно видите в таких вещах, как домашние кабельные модемы и маршрутизаторы, и вы часто увидите, как она реализует NAT, также известную как преобразование сетевых адресов, поэтому вы можете иметь несколько клиентов, сидящих за этим брандмауэром, и все они используют один выход в Интернет. Как и брандмауэр с фильтрацией пакетов, это важная часть инфраструктуры, но очень примитивная. Ситуация становится более сложной, когда мы переходим к межсетевому экрану шлюза уровня приложений.

Брандмауэры приложений

Этот брандмауэр находится намного выше в этой модели OSI. Он находится на седьмом

уровне, прямо на вершине стека OSI. Часто вы можете увидеть, что это называется прокси, особенно внутри корпоративных сетей, и они также включают аутентификацию для определения того, кто является клиентом. В некотором смысле он похож на брандмауэр шлюза на уровне канала в том смысле, что он будет ретранслировать эти запросы взад и вперед между двумя разными хостами, но отличается тем, что находится в стеке. Например, мы можем видеть, как он перехватывает HTTP-трафик, но это не просто HTTP, он может сидеть там и просматривать FTP, SMTP или другие протоколы, зависящие от приложения. Важной особенностью брандмауэра шлюза уровня приложений является возможность проверять содержимое трафика. В зависимости от направления трафика этот класс межсетевых экранов может выполнять самые разные задачи. Когда он действует как шлюз, когда клиент находится внутри корпоративной сети и отправляет внешние запросы, он может делать такие вещи, как блокировка определенных сайтов. С другой стороны, когда он сидит перед активом, таким как сервер, он может проверять содержимое трафика, может начать искать типичные схемы атак. Это то, что, например, Cloudflare делает со своим брандмауэром в качестве сервисного продукта. Он задает такие вопросы, как: потенциально ли этот запрос является атакой с внедрением SQL? Шлюзовый брандмауэр прикладного уровня, находящийся на седьмом уровне и способный интерпретировать и понимать содержимое этих запросов, может быть гораздо более эффективным, чем простые реализации, такие как брандмауэр с фильтрацией пакетов. Он будет передавать данные вперед и назад, как и другие брандмауэры. Он должен иметь возможность принимать запросы, а затем отвечать соответствующим образом, но он может сделать это с более высоким уровнем сложности.

Другой пример: если трафик SMTP ходит вперед и назад через этот брандмауэр, он может разрешить приветственный комментарий, который клиент использует для идентификации себя на сервере, но затем он может заблокировать команду проверки, которая часто используется, чтобы установить, имеет ли сервер определенный адрес или нет. Тот же порт, тот же протокол, но гораздо более детальный контроль с точки зрения того, какой трафик идет через брандмауэр. Таким образом, это более высокое состояние осознания того, что делает трафик, а затем то, какой считается хорошим, а какой плохим. Есть еще одна модель брандмауэра, которой я хочу поделиться с вами, — брандмауэр с многоуровневой проверкой состояния.

Брандмауэры с отслеживанием состояния

Межсетевой экран многоуровневой проверки с отслеживанием состояния — это еще одна эволюция предыдущих моделей, о которых мы говорили. Как правило, он сочетает в себе аспекты трех последних рассмотренных нами моделей брандмауэров: фильтрацию пакетов, шлюз на уровне каналов и шлюз на уровне приложений. Мы будем говорить об инспекции, происходящей на нескольких уровнях коммуникации. Мы будем говорить о модели TCP/IP в отличие от модели OSI, но логически обе они охватывают одни и те же аспекты сети. Важно то, что когда мы говорим о многоуровневой проверке с отслеживанием состояния, мы говорим обо всем стеке, то есть о возможности пройти весь путь от этого низкого уровня пакетов TCP до протоколов связи приложений. Это означает, что эта модель брандмауэра может делать все то, о чем мы говорили до сих пор. Например, проверять содержимое HTTP-запросов, но, поскольку он сохраняет состояние, он также может работать с пакетами и запросами и выполнять такие действия, как разрешение пакетов только от известных активных соединений. Он должен смотреть на более широкое понятие, которое представляет собой связь. Это дает ему возможность делать такие вещи, как проверка пакетов с отслеживанием состояния, также известная как SPI, поэтому вместо того, чтобы обрабатывать каждый отдельный сетевой пакет по отдельности, например, брандмауэр без учета состояния, он может использовать подход с отслеживанием состояния и рассматривать пакеты более целостно. Ранее мы рассмотрели такую модель, как брандмауэр с фильтрацией пакетов, который не имеет состояния и не знает, является ли пакет частью существующего соединения или нет. Следовательно, модель с отслеживанием состояния поддерживает соединение. Все это означает, что межсетевой экран многоуровневой проверки с отслеживанием состояния может начать принимать решения о фильтрации на основе совокупных данных, то есть не только информации, которая проходит через него прямо сейчас, и не только отдельных пакетов.

Это привело нас к четырем уровням сложности брандмауэра. Фильтрация пакетов, шлюз на уровне каналов, шлюз на уровне приложений и многоуровневый межсетевой экран с отслеживанием состояния. Все эти классы брандмауэров производятся многими разными производителями, причем множество различных продуктов предназначено для самых разных аудиторий. Существует огромное количество продуктов для брандмауэров. Одна из вещей, которую противник хочет сделать очень рано, — это выяснить, какой брандмауэр стоит между ним и его целью.

Брандмауэры нового поколения

Межсетевые экраны нового поколения, появились на рынке относительно недавно. Такие компании, как Cisco или Palo Alto, уже используют многие концепции брандмауэров нового поколения. Межсетевые экраны нового поколения всегда будут включать межсетевой экран с отслеживанием состояния. Они будут охватывать брандмауэр, так что это будет его ядром, но это также добавит идею осведомленности о приложениях. Осведомленность о приложениях означает, что наш брандмауэр может отличить HTTP- сообщение, отправляемое на веб-сайт, от того, что кто-то помещает вредоносный код в HTTP-сообщение, чтобы попытаться провести атаку. Кроме того, он поставляется с пользовательским контролем, который не предназначен для контроля пользователей, а скорее для определения того, к чему у наших пользователей есть доступ. Когда мы используем эти брандмауэры нового поколения на границе нашего Интернета, мы получаем много возможностей контролировать, к каким конкретным ресурсам в Интернете могут получить доступ наши пользователи. Мы надеемся, что это поможет нам контролировать и предотвращать переход пользователей на заведомо вредоносные интернет-ресурсы. Для этого у нас также есть системы обнаружения вторжений, встроенные в брандмауэр нового поколения. Например, фильтры URL-адресов, чтобы предотвратить переход пользователей на вредоносные веб-сайты, или, если мы хотим, мы можем контролировать, на какие сайты пользователь может перейти.

На страже безопасности или что такое Firewall?