использование прав затрагивающее конфиденциальные данные

Использование нечувствительных привилегий аудита

Использование нечувствительных привилегий аудита содержит события, которые показывают использование нечувствительных привилегий. Это список нечувствительных привилегий:

Доступ к диспетчеру учетных данных от имени доверенного вызывающего

Добавление рабочих станций к домену

Настройка квот памяти для процесса

Обход перекрестной проверки

Изменение системного времени

Изменение часового пояса

Создание файла страницы

Создание глобальных объектов

Создание постоянных общих объектов

Создание символических ссылок

Принудительное удаленное завершение работы

Увеличение рабочего набора процесса

Увеличение приоритета выполнения

Блокировка страниц в памяти

Изменение метки объекта

Выполнение задач по обслуживанию томов

Профилирование одного процесса

Профилирование производительности системы

Отключение компьютера от стыковочного узла

Завершение работы системы

Синхронизация данных службы каталогов

В этом подкатегории также содержатся информационные события из filesystem Transaction Manager.

При настройке этого параметра политики создается событие аудита, если вызвана нечувствительная привилегия. Аудиты успеха записывают успешные попытки, а аудиты сбоя записывают неудачные попытки.

Объем событий: Очень высокий.

| Тип компьютера | Общий успех | Общий сбой | Более сильный успех | Более сильный сбой | Комментарии |

|---|---|---|---|---|---|

| Контроллер домена | Нет | IF | Нет | IF | Мы не рекомендуем аудит успешности, так как объем событий очень высок и обычно они не так важны, как события из подкатегории Audit Sensitive Privilege Use. IF — Вы можете включить аудит сбоя, если вам потребуется информация о неудачных попытках использовать нечувствительные привилегии, например SeShutdownPrivilege или SeRemoteShutdownPrivilege. |

| Сервер участника | Нет | IF | Нет | IF | Мы не рекомендуем аудит успешности, так как объем событий очень высок и обычно они не так важны, как события из подкатегории Audit Sensitive Privilege Use. IF — Вы можете включить аудит сбоя, если вам потребуется информация о неудачных попытках использовать нечувствительные привилегии, например SeShutdownPrivilege или SeRemoteShutdownPrivilege. |

| Workstation | Нет | IF | Нет | IF | Мы не рекомендуем аудит успешности, так как объем событий очень высок и обычно они не так важны, как события из подкатегории Audit Sensitive Privilege Use. IF — Вы можете включить аудит сбоя, если вам потребуется информация о неудачных попытках использовать нечувствительные привилегии, например SeShutdownPrivilege или SeRemoteShutdownPrivilege. |

Список событий:

4673(S, F): была вызвана привилегированная служба.

4674(S, F): была предпринята попытка операции на привилегированном объекте.

Аудит использования привилегий, затрагивающих конфиденциальные данные

Использование конфиденциальной привилегии аудита содержит события, которые показывают использование конфиденциальных привилегий. Это список конфиденциальных привилегий:

Работа в режиме операционной системы

Архивация файлов и каталогов

Восстановление файлов и каталогов

Создание маркерного объекта

Разрешение доверия к учетным записям компьютеров и пользователей при делегировании

Создание аудитов безопасности

Имитация клиента после проверки подлинности

Загрузка и выгрузка драйверов устройств

Управление журналом аудита и безопасности

Изменение параметров среды изготовителя

Замена маркера уровня процессов

Смена владельцев файлов и других объектов

Использование двух привилегий, «Резервное копирование файлов и каталогов» и «Восстановление файлов и каталогов», создает события только в том случае, если на компьютере или устройстве включен параметр»Аудит:аудит использования привилегии резервного копирования и восстановления» параметр групповой политики. Мы не рекомендуем включить этот параметр групповой политики из-за большого количества зарегистрированных событий.

В этом подкатегории также содержатся информационные события из диспетчера транзакций файловой системы.

При настройке этого параметра политики создается событие аудита при создании конфиденциальных запросов на привилегии. Аудиты успеха записывают успешные попытки, а аудиты сбоя записывают неудачные попытки.

Объем событий: High.

| Тип компьютера | Общий успех | Общий сбой | Более сильный успех | Более сильный сбой | Комментарии |

|---|---|---|---|---|---|

| Контроллер домена | Да | Да | Да | Да | Рекомендуется отслеживать успешность и сбой для этой подкатегории событий, особенно если конфиденциальные привилегии были использованы учетной записью пользователя. |

| Сервер участника | Да | Да | Да | Да | Рекомендуется отслеживать успешность и сбой для этой подкатегории событий, особенно если конфиденциальные привилегии были использованы учетной записью пользователя. |

| Workstation | Да | Да | Да | Да | Рекомендуется отслеживать успешность и сбой для этой подкатегории событий, особенно если конфиденциальные привилегии были использованы учетной записью пользователя. |

Список событий:

4673(S, F): была вызвана привилегированная служба.

4674(S, F): была предпринята попытка операции на привилегированном объекте.

4985(S): Состояние транзакции изменилось.

Событие»4985(S): состояние транзакции изменилось» из подкатегории системы файлов аудита также создается в этой подкатегории. Описание события 4985 см. в подкатегории Системы файлов аудита.

Использование прав затрагивающее конфиденциальные данные

Этот форум закрыт. Спасибо за участие!

Спрашивающий

Общие обсуждения

Сообщаю о проблеме обработчика конфигурации расширенной политики аудита русской версии Windows 7/2008 R2 (возможно, касается и других версий, не проверял).

Симптомы:

Вариант 1: Изменения в настройках политик расширенного аудита через соответствующую оснастку консоли mmc не приводят к реальному изменению настроек, что видно в выводе команды

auditpol /get /category:*

Вариант 2: При импорте расширенных политик аудита не импортируются параметры, содержащие в имени запятую.

Причина:

Если в имени включенной политики встречается символ запятая, то попадая в файл audit.csv эта запятая в последующем воспринимается обработчиком файла как служебный символ, после чего обработка файла прекращается с ошибкой. Дальнейшие изменения параметров аудита системой не воспринимаются.

Примеры:

Аудит событий, создаваемых приложениями

Аудит использования прав, не затрагивающих конфиденциальные данные

Аудит использования прав, затрагивающих конфиденциальные данные

Лечение (костыль):

Шаг 1: Убрать в следующем файле запятые из имен параметров:

4673 (S, F): была вызвана привилегированная служба.

Описание события:

Это событие создается при попытке выполнения привилегированных операций системной службы.

Это событие создает, например, когда использовались привилегии SeSystemtimePrivilege, SeCreateGlobalPrivilegeили SeTcbPrivilege.

Событие отказа создается при сбое попытки вызова службы.

Примечание. Рекомендации приведены в разделе Рекомендации по мониторингу безопасности для этого события.

XML события:

Необходимые роли сервера: нет.

Минимальная версия ОС: Windows Server 2008, Windows Vista.

Версии события: 0.

Описания полей:

Тема:

Имя учетной записи [Тип = UnicodeString]: имя учетной записи, запрашиваемой привилегированной операции.

Account Domain [Type = UnicodeString]: домен субъекта или имя компьютера. Форматы различаются и включают в себя следующее:

Пример имени домена NETBIOS: CONTOSO

Полное имя домена в нижнем регистре: contoso.local

Полное имя домена в верхнем регистре: CONTOSO.LOCAL

Для некоторых известных субъектов безопасности, таких как LOCAL SERVICE или ANONYMOUS LOGON, значение этого поля равно «NT AUTHORITY».

Для учетных записей локальных пользователей это поле будет содержать имя компьютера или устройства, к которым принадлежит эта учетная запись, например: «Win81».

Logon ID [Type = HexInt64]: шестнадцатеричное значение, которое может помочь сопоставить это событие с недавними событиями содержащими тот же идентификатор входа, например: “4624: Учетная запись успешно вошла в систему.”

Служба:

Server [Type = UnicodeString]: содержит имя подсистемы Windows, вызываемой рутиной. Примерами подсистем являются:

Диспетчер учетной записи безопасности

Служба локальной безопасности NT / Служба проверки подлинности

Модуль Win32 SystemShutdown

Имя службы [Тип = UnicodeString] [Необязательный]: поставляет имя привилегированной подсистемной службы или функции. Например, «RESET RUNTIME LOCAL SECURITY» может быть указана службой local Security Authority, используемой для обновления базы данных местной политики безопасности, или LsaRegisterLogonProcess() может быть указана службой локальной безопасности NT, используемой для регистрации нового процесса логона.

Процесс:

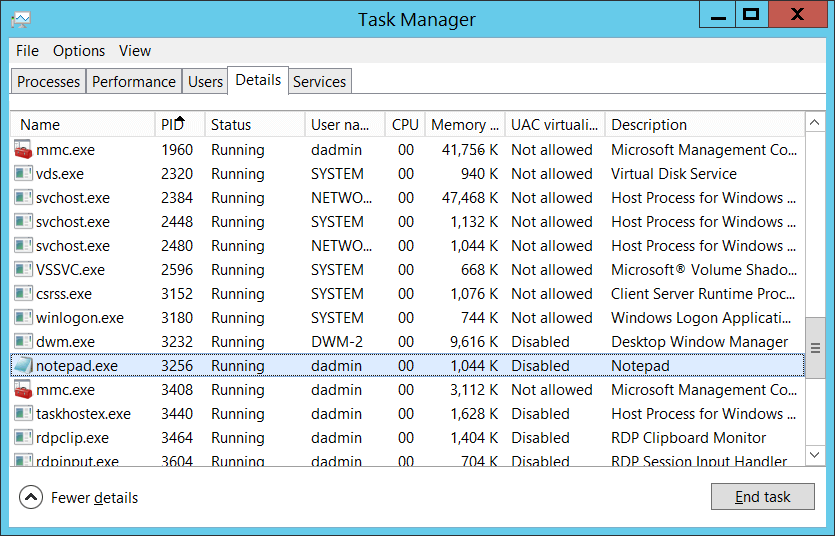

Process ID [Type = Pointer]: hexadecimal Process ID процесса, который пытался вызвать привилегированную службу. ИД процесса (PID) — это число, которое операционная система использует для идентификации активного процесса уникальным образом. Узнать значение PID для определенного процесса можно, например, в диспетчере задач (вкладка «Подробности», столбец «ИД процесса»):

Если преобразовать шестнадцатеричное значение в десятичное, можно сравнить его со значениями в диспетчере задач.

Кроме того, можно сопоставить этот ИД процесса с ИД процесса в других событиях, например в событии «4688: создан процесс» Информация о процессе\ ИД нового процесса.

Имя процесса [Type = UnicodeString]: полный путь и имя исполняемого для процесса.

Сведения о запросе на обслуживание:

Рекомендации по контролю безопасности

Для 4673 (S, F): была вызвана привилегированная служба.

Монитор этого события, в котором «Subject\Security ID» не является одним из этих известных принципов безопасности: LOCAL SYSTEM, NETWORK SERVICE, LOCAL SERVICE, и где «Subject\Security ID» не является административной учетной записью, которая, как ожидается, будет иметь перечисленные привилегии. ** Особенно отслеживайте события сбоя.

Если необходимо отслеживать события, связанные с определенными подсистемами Windows («Service\Server»), например NT Local Security Authority / Authentication Service или Security Account Manager, отслеживайте это событие для соответствующего «Service\Server».

Если необходимо отслеживать события, связанные с определенными службами безопасности Windows или функциями («Service\Service Name»), например LsaRegisterLogonProcess(), отслеживайте это событие для соответствующего «Service\Service Name».

Если у вас есть заранее определенное «Имяпроцесса» для процесса, о чем сообщалось в этом событии, отслеживайте все события с помощью «Имяпроцесса», не равного вашему определенному значению.

Вы можете отслеживать, не находится ли «Имяпроцесса» в стандартной папке (например, не в System32 или Program Files) или в ограниченной папке (например, **** Временные файлы Интернета).

Если у вас есть заранее определенный список ограниченных подстройок или слов в именах процессов (например,«mimikatz» или** «cain.exe»), **проверьте эти подстройки в «Имяпроцесса».

Для определенного «Subject\Security ID», если имеется определенный список разрешенных привилегий, отслеживайте «Привилегии», которые он не должен использовать.****

Если у вас есть список определенных прав пользователей, которые никогда не должны использоваться или использоваться только несколькими учетных записями****(например, SeDebugPrivilege), срабатывает оповещение о таких «привилегиях».

Если у вас есть список определенных прав пользователей, для которых каждое использование должно быть оповещено или отслеживается (например, SeRemoteShutdownPrivilege), срабатывает оповещение для этих «привилегий».

Использование прав затрагивающее конфиденциальные данные

Статья 8. Право на доступ к информации

2. Гражданин (физическое лицо) имеет право на получение от государственных органов, органов местного самоуправления, их должностных лиц в порядке, установленном законодательством Российской Федерации, информации, непосредственно затрагивающей его права и свободы.

3. Организация имеет право на получение от государственных органов, органов местного самоуправления информации, непосредственно касающейся прав и обязанностей этой организации, а также информации, необходимой в связи с взаимодействием с указанными органами при осуществлении этой организацией своей уставной деятельности.

4. Не может быть ограничен доступ к:

1) нормативным правовым актам, затрагивающим права, свободы и обязанности человека и гражданина, а также устанавливающим правовое положение организаций и полномочия государственных органов, органов местного самоуправления;

2) информации о состоянии окружающей среды (экологической информации);

(п. 2 в ред. Федерального закона от 09.03.2021 N 39-ФЗ)

(см. текст в предыдущей редакции)

3) информации о деятельности государственных органов и органов местного самоуправления, а также об использовании бюджетных средств (за исключением сведений, составляющих государственную или служебную тайну);

4) информации, накапливаемой в открытых фондах библиотек, музеев, а также в государственных, муниципальных и иных информационных системах, созданных или предназначенных для обеспечения граждан (физических лиц) и организаций такой информацией;

(в ред. Федерального закона от 02.12.2019 N 427-ФЗ)

(см. текст в предыдущей редакции)

4.1) информации, содержащейся в архивных документах архивных фондов (за исключением сведений и документов, доступ к которым ограничен законодательством Российской Федерации);

(п. 4.1 введен Федеральным законом от 02.12.2019 N 427-ФЗ)

5) иной информации, недопустимость ограничения доступа к которой установлена федеральными законами.

5. Государственные органы и органы местного самоуправления обязаны обеспечивать доступ, в том числе с использованием информационно-телекоммуникационных сетей, в том числе сети «Интернет», к информации о своей деятельности на русском языке и государственном языке соответствующей республики в составе Российской Федерации в соответствии с федеральными законами, законами субъектов Российской Федерации и нормативными правовыми актами органов местного самоуправления. Лицо, желающее получить доступ к такой информации, не обязано обосновывать необходимость ее получения.

(в ред. Федерального закона от 27.07.2010 N 227-ФЗ)

(см. текст в предыдущей редакции)

6. Решения и действия (бездействие) государственных органов и органов местного самоуправления, общественных объединений, должностных лиц, нарушающие право на доступ к информации, могут быть обжалованы в вышестоящий орган или вышестоящему должностному лицу либо в суд.

7. В случае, если в результате неправомерного отказа в доступе к информации, несвоевременного ее предоставления, предоставления заведомо недостоверной или не соответствующей содержанию запроса информации были причинены убытки, такие убытки подлежат возмещению в соответствии с гражданским законодательством.

8. Предоставляется бесплатно информация:

1) о деятельности государственных органов и органов местного самоуправления, размещенная такими органами в информационно-телекоммуникационных сетях;

2) затрагивающая права и установленные законодательством Российской Федерации обязанности заинтересованного лица;

3) иная установленная законом информация.

9. Установление платы за предоставление государственным органом или органом местного самоуправления информации о своей деятельности возможно только в случаях и на условиях, которые установлены федеральными законами.