Как пользоваться тором

Как пользоваться тором

Как пользоваться Tor браузером на Андроид

Современный тренд заключается в бесконечном повышении уровня конфиденциальности персональных данных. Для некоторых людей это реально важнейший вопрос в жизни и их можно понять. Но за все нужно платить. Сегодня мы поговорим о том, как пользоваться Тором на Андроиде. Также в процессе разбора темы рассмотрим порядок установки и настройки ПО.

Инструкции

Наверное, каждый человек слышал о Tor browser и не смысла его расхваливать на страницах этой статьи. Поэтому сразу перейдем к рассмотрению первого вопроса на повестке дня.

Для установки браузера на смартфон достаточно воспользоваться следующей пошаговой инструкцией:

Для адекватной работы доступного функционала нам понадобится и браузер, и клиент. В ПК версии две части одного целого объединены под одной крышей, для мобильных платформ пока такого нет предусматривается.

Практическое использование

Технология работы с Тором проста, но сохраняет некоторую интригу для новых пользователей системы. Для удобства восприятия представим следующую информацию в виде маркированного списка:

Подведем итоги

Разработчики Тора гарантируют полную конфиденциальность персональных данных, но за все приходиться платить. Порой выдачи поисковика приходится ждать несколько десятков секунд, переходы также не блещут скоростью. Это объясняется «перевариванием» желания пользователя серверами в Европе, потом в США, после чего через китайское отделение, к примеру, дается доступ к желаемому контенту.

Сеть Tor для начинающих. Просто подключаем и пользуемся

Немного слов по ситуации в качестве вступления

В последнее время интерес к анонимной сети Tor постоянно растёт. И этому есть немало причин..

«Демократические реформы» в мире идут полным ходом. Правительства практически всех стран теперь искренне считают себя вправе решать, куда ходить своим гражданам, что смотреть и что читать. Пачки законов, «из самых лучших побуждений» штампуемые думами, радами и парламентами, всё резче определяют границы резерваций, в рамках которых теперь только и возможно существование пользователей в глобальной Сети.

Ещё одним напрягающим моментом становятся не прекращающиеся разоблачения Эдварда Сноудена, из которых ясно, что тотальная слежка спецслужб за всеми и каждым приобрела уже поистине всемирный размах. Разумеется, подавляющему числу людей нечего скрывать, но крайне неприятно осознавать, что ты находишься под постоянным колпаком спецуры, каждый твой шаг отслеживается и фиксируется, и кто-то регулярно пытается поковыряться своими шкодливыми ручонками в твоём «грязном белье». И абсолютно наплевать, с какой целью он это делает, благие или нет у него намерения.

Зачем он нужен, этот Tor?

Всё больше людей пытаются сохранить неприкосновенность своей частой жизни от длинного носа спецслужб. Всё больше людей пытаются избавиться от «отеческой заботы» чиновников от государства и хотят реализовать своё конституционное право самостоятельно решать, куда ходить, что выбирать, куда смотреть и что делать.

И тут на помощь им приходит анонимная сеть Tor. Поскольку она может обеспечить отдельно взятому индивидууму значительное ослабление навязчивого внимания, попутно снимая почти все ограничения на перемещения по Всемирной Паутине. Tor скроет вашу личность в Сети, скроет всё то, что вы делали в Интернете и куда ходили.

Кроме того, сеть Tor имеет и ещё один небольшой практический бонус. Она достаточно часто позволяет обойти такую досадную вещь, как бан по IP на различных сайтах. Мелочь, а приятно.

Что такое Tor, и как оно работает

Это в теории. На практике иногда не всё так радужно. Но обо всех возможных проблемах поговорим чуть позже. Тебе ведь уже надоело длинное и занудное вступление, правда? Не терпится поскорее поставить и попробовать это чудо? Ну что ж, поехали!

Начнём использовать Tor?

Разумеется, компьютерные гики и те, кому нечем заняться либо хочется потешить своё ЧСВ, как и прежде могут скачать все нужные модули по отдельности и грызть многостраничную техническую «камасутру», пытаясь связать всё это в единое целое, и хоть как-то настроить и запустить полученную конструкцию. Пожелаем им удачи, а сами займёмся более благодарным делом.

При желании прямо в окне распаковщика меняем местоположение на то, куда нам хочется, и продолжаем давить кнопку «Далее» (Next) до конца распаковки.

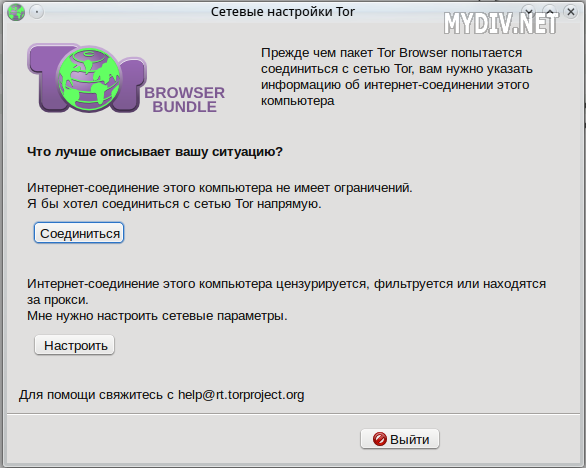

Кстати, в чуть более ранних версиях оно выглядело немного по другому:

Вот такое вот окошко как раз и показывает, что происходит.

Как только соединение произошло. и сеть нас приняла, запускается сам Tor Browser.

Если соединения почему-то не происходит, имеет смысл вернуться к самому первому окну и вместо соединения нажать кнопку «Настроить». Мастер проведёт тебя через несколько простых шагов и попытается подстроить Tor под твоё интернет-соединение (кликни на картинку, чтобы увидеть скриншот в полном размере).

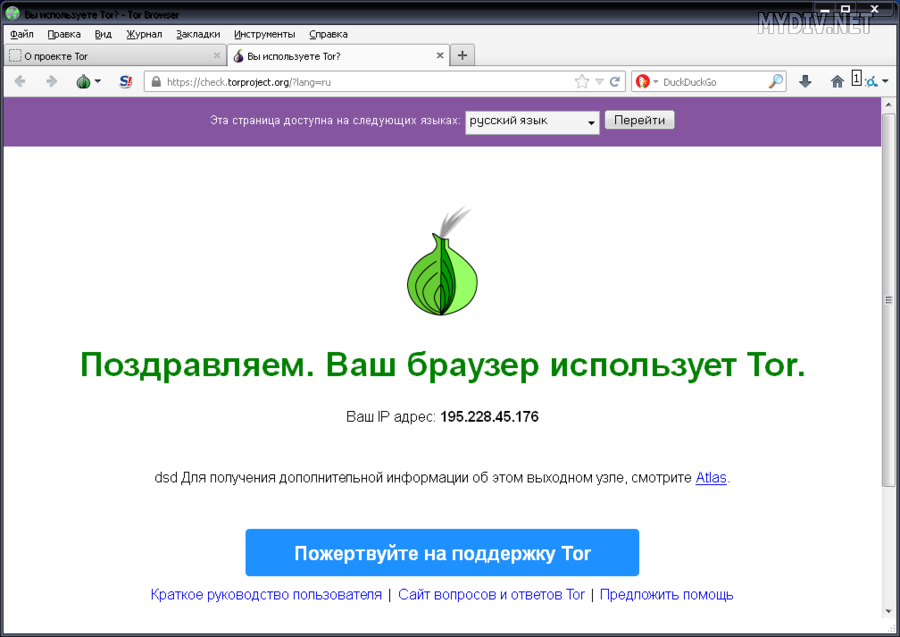

Ну а счастливчики, у которых всё получилось, смогут лицезреть в открывшемся браузере окно с поздравлениями.

Советую на этой вкладке обратить внимание на ссылку «Проверка интернет-настроек Tor». Щелчок по ней поможет тебе окончательно убедиться, что ты на самом деле теперь в анонимной сети. Кстати, там же есть и линк на краткое руководство.

Итак, ты теперь невидим. Однако, пока у тебя голова окончательно не закружилась от анонимности и мнимой безнаказанности, поспешу слегка испортить тебе настроение. Просто так, исключительно из личной вредности.

Я просто обязан рассказать тебе о некоторых «подводных камнях» сети Tor, чтобы в поисках приключений на свои «нижние полушария» ты не ушиб их об эти камни.

Немногоо безопасности в Tor

Итак, от чего Tor не сможет защитить. Tor не сможет защитить человека от собственной глупости. Если у человека в шейном наросте вместо мозгов одни опилки, либо он целенаправленно ищет себе проблемы, то эти проблемы он найдёт обязательно. И никакой Tor тут не поможет. Учись пользоваться мозгом и соблюдать элементарную осторожность. Ещё Tor не сможет защитить тебя от болтливых программ на твоём компьютере. Любой плагин или дополнение в браузере может в один момент всю твою анонимность «помножить на ноль». Да и сам браузер.

Основные проблемы анонимной сети Tor

Спецслужбы

Чиновники

Хакеры

Заражённые файлы

Мелкие недостатки Tor

С обзором более-менее серьёзных проблем сети Tor покончено. Перейдём к мелким неприятностям. Про периодически пропадающие сайты я уже говорил. Теперь о русских сайтах в этой анонимной сети. Их мало. Но они уже есть, и их становится всё больше. И даже на многих иноговорящих форумах появляются разделы для русских. Так что где побродить и с кем там пообщаться ты найдёшь. Однако, основным языком в сети Tor пока ещё остаётся английский, и всё самое вкусное в этой сети на буржуйском. Хотя к твоим услугам всегда всевозможные словари и онлайн-переводчики.

Далее. Следует помнить, что сеть Tor принципиально никем не модерируется и никем не контролируется. Иногда кое-какой контроль встречается на отдельных сайтах, когда их владельцы устанавливают правила для своих посетителей. Но не более. Поэтому ты вполне можешь наткнуться на вещи, которые тебя шокируют. Будь к этому готов. Также в этой сети встречаются различные отморозки, откровенные шизоиды, маньяки и прочие уроды. Их полно и в «большом» инете, но в анонимной сети они чувствуют себя комфортнее и особо не стесняются. Их процент гораздо меньше, чем об этом нам пытаются вещать чиновники от власти, но они есть. И если у тебя имеются несовершеннолетние дети, я рекомендую оградить их от Tor-а.

И вообще, я настоятельно требую оградить Интернет от детей! Интернету это пойдёт только на пользу. Он от этого станет гораздо безопаснее.

А на десерт небольшой список «луковых» сайтов, так сказать, для разгона.

Кстати, если ты ещё не понял, то в Tor Browser можно открывать как обычные сайты «большого» Интернета, обходя некоторые неудобства, так и особые сайты анонимной «луковой» сети. Эти сайты находятся в специальной псевдодоменной зоне .onion (внимательно смотри на адрес). Из обычного инета они не открываются. Вообще. Только из запущенного и подключенного к сети Tor Browser-а.

Для начала хватит. Дальше сам.

Всяческие политико-революционно-партизанские ресурсы здесь не привожу намеренно. Кому надо, сам найдёт.

Анонимность в Tor: что нельзя делать

«Интересно, как выглядит мой сайт, когда я анонимный?» [1]

Лучше избегать посещения персональных сайтов, к которым прикреплены реальные имена или псевдонимы, особенно если к ним когда-либо подключались не через Tor / с реальным IP-адресом. Вероятно, очень немногие люди посещают ваш личный сайт через Tor. Это значит, что пользователь может быть единственным уникальным клиентом Tor, который сделает это.

Такое поведение ведёт к утечке анонимности, поскольку после посещения веб-сайта вся схема Tor становится «грязной». Если сайт малопопулярен и не получает много трафика, то выходные узлы Tor могут быть почти уверены, что посетитель этого сайта — владелец сайта. С этого момента разумно предположить, что последующие соединения с этого выходного узла Tor тоже идут с компьютера этого пользователя.

Заходить в аккаунты социальных сетей и думать, что вы анонимны

Не заходите в личный аккаунт Facebook или другой социальной сети через Tor. Даже если вместо реального имени используется псевдоним, аккаунт вероятно связан с друзьями, которые знают вас. В результате, социальная сеть может выдвинуть разумное предположение, кем на самом деле является пользователь.

Ни одна система анонимности не идеальна. Софт для онлайновой анонимности может скрывать IP-адреса и местоположение, но Facebook и таким же корпорациям не нужна эта информация. Социальные сети уже знают пользователя, его друзей, содержимое «приватных» сообщений между ними и так далее. Эти данные хранятся как минимум на серверах социальной сети, и никакое программное обеспечение не способно удалить их. Их могут удалить только сами платформы социальных сетей или хакерские группы. [3]

Пользователи, которые заходят в свои аккаунты Facebook и другие аккаунты, получают только защиту местоположения, но не анонимность.

Это не очень хорошо понимают некоторые пользователи социальных сетей: [4]

Майк, буду ли я полностью анонимен, если зайду в свой аккаунт Facebook? Я использую Firefox 3.6 с Tor и NoScript на машине Windows 7. Спасибо.

Никогда не заходите в аккаунты, которыми вы пользовались без Tor

Всегда предполагайте, что при каждом визите журнал сервера сохраняет следующее: [5]

Следующие таблицы дают упрощённое представление, как эти логи могут выглядеть для администраторов.

Таблица: Журнал ISP

| Имя | Время | IP/место | Трафик |

|---|---|---|---|

| John Doe | 16:00 — 17:00 | 1.1.1.1 | 500 МБ |

Таблица: Расширенный журнал ISP [6]

| Имя | Время | IP/место | Трафик | Адрес | Контент |

|---|---|---|---|---|---|

| John Doe | 16:00 — 17:00 | 1.1.1.1 | 1 МБ | google.com | Поисковый запрос 1, запрос 2. |

| John Doe | 16:00 — 17:00 | 1.1.1.1 | 490 МБ | youtube.com | Смотрел видео 1, видео 2 |

| John Doe | 16:00 — 17:00 | 1.1.1.1 | 9 МБ | facebook.com | Зашифрованный трафик |

Таблица: Журнал веб-сайта

| Имя | Время | IP/место | Трафик | Контент |

|---|---|---|---|---|

| — | 16:00 — 16:10 | 1.1.1.1 | 1 МБ | Поисковый запрос 1, запрос 2. |

Понятно, что однотипное журналирование веб-сайтами и интернет-провайдером позволяет легко определить действия пользователя.

Аккаунт компрометируется и привязывается к пользователю даже в случае однократной авторизации через соединение, не защищённое Tor, с реального IP-адреса. Единичные ошибки часто фатальны и ведут к раскрытию многих «анонимных» пользователей.

Не авторизуйтесь в онлайн-банкинге или платёжных системах, если не осознаёте риски

Не рекомендуется авторизация в онлайн-банке, PayPal, eBay и других важных финансовых аккаунтах, зарегистрированных на имя пользователя. В финансовых системах любое использование Tor угрожает замораживанием аккаунта из-за «подозрительной активности», которая регистрируется системой предотвращения фрода. Причина в том, что хакеры иногда используют Tor для совершения мошеннических действий.

Использование Tor с онлайн-банкингом и финансовыми аккаунтами не является анонимным по причинам, приведённым выше. Это псевдонимность, которая обеспечивает только скрытие IP-адреса, или уловка для доступа к сайту, заблокированному провайдером. Разница между анонимностью и псевдонимностью описана в соответствующей главе.

Если пользователя заблокировали, во многих случаях можно связаться со службой поддержки, чтобы разблокировать аккаунт. Некоторые сервисы даже допускают ослабление правил определения фрода для пользовательских аккаунтов.

Разработчик Whonix Патрик Шлейзер не против использования Tor для обхода блокировки сайта или скрытия IP-адреса. Но пользователь должен понимать, что банковский или другой платёжный аккаунт может быть (временно) заморожен. Кроме того, возможны другие исходы (постоянная блокировка сервиса, удаление аккаунта и т. д.), как сказано в предупреждениях на этой странице и в документации Whonix. Если пользователи осведомлены о рисках и чувствуют уместным использовать Tor в конкретных личных обстоятельствах, конечно же, они могут игнорировать этот совет.

Не чередуйте Tor и Open Wi-Fi

Некоторые пользователи ошибочно думают, что открытый Wi-Fi — более быстрая и безопасная «альтернатива Tor», поскольку IP-адрес нельзя привязать к реальному имени.

Ниже объясним причины, почему лучше использовать открытый Wi-Fi и Tor, но не открытый Wi-Fi или Tor.

Примерное местонахождение любого IP-адреса можно вычислить до города, района или даже улицы. Даже если пользователь далеко от своего дома, открытый Wi-Fi всё равно выдаёт город и примерное местоположение, поскольку большинство людей не путешествуют по континентам.

Личность владельца с открытым Wi-Fi и настройки маршрутизатора — тоже неизвестные переменные. Там может вестись журнал MAC-адресов пользователей с соответствующей активностью этих пользователей в Интернете, которая открыта для владельца маршрутизатора.

Хотя журналирование необязательно нарушает анонимность пользователя, она сужает круг подозреваемых со всего глобального населения Земли или континента, или страны — до конкретного района. Этот эффект сильно ухудшает анонимность. Пользователям следует всегда оставлять у себя максимально возможное количество информации.

Избегайте сценариев «Tor через Tor»

Примечание: это проблема конкретно сервиса Whonix.

Когда используется прозрачный прокси (такой как Whonix), то можно запустить сессии Tor одновременно на стороне клиента и на прозрачном прокси, что создаёт сценарий «Tor через Tor».

Такое происходит при установке Tor внутри Whonix-Workstation или при использовании Tor Browser, который не сконфигурирован для использования SocksPort вместо TransPort. Подробнее об этом написано в статье Tor Browser.

Эти действия рождают неопределённость и потенциально небезопасны. В теории, трафик идёт через шесть узлов луковичной маршрутизации вместо трёх. Но нет гарантии, что три дополнительные узла отличаются от первых трёх; это могут быть те же самые узлы, возможно, в обратном или смешанном порядке. По мнению специалистов Tor Project, это небезопасно: [7]

Мы не поощряем использование более длинных путей, чем стандартные — это увеличивает нагрузку на сеть без (насколько мы можем судить) повышения безопасности. Помните, что самый эффективный способ атаки на Tor — атаковать выходные точки и игнорировать середину пути. Кроме того, использование маршрута длиннее, чем три узла, может вредить анонимности. Во-первых, это упрощает атаки типа «отказ в обслуживании». Во-вторых, подобные действия можно воспринимать как идентификатор пользователя, если только немногие так будут делать («О, смотри, опять тот парень, который изменил длину маршрута»).

Лицензия главы «Избегайте сценариев „Tor через Tor”»: [9]

Не отправляйте конфиденциальные данные без оконечного шифрования

Как уже объяснялось на странице «Предупреждение», выходные узлы Tor могут прослушивать коммуникации и осуществлять атаки посредника (MiTM), даже при использовании HTTPS. Использование оконечного шифрования — единственный способ отправить конфиденциальные данные получателю, избежав риска перехвата и раскрытия враждебным третьим лицам.

Не раскрывайте в онлайне идентифицирующие данные

Деанонимизация возможна не только с соединениями и IP-адресами, но также социальными способами. Вот некоторые рекомендации защиты от деанонимизации от Anonymous:

Используйте мосты, если сеть Tor кажется опасной или подозрительной в вашем районе

Эта рекомендация идёт с важным предостережением, поскольку мосты не являются идеальным решением: [10]

Мосты — важные инструменты и во многих случаях хорошо работают, но они не являются абсолютной защитой против достижений технического прогресса, которые противник может использовать для идентификации пользователей Tor.

Не работайте долго под одной и той же цифровой личностью

Чем дольше используется один и тот же псевдоним, тем выше вероятность ошибки, которая выдаст личность пользователя. Как только это произошло, противник может изучить историю и всю активность под этим псевдонимом. Предусмотрительно будет регулярно создавать новые цифровые личности и прекращать использовать старые.

Не используйте несколько цифровых личностей одновременно

Использование псевдонимов в зависимости от контекста со временем становится всё сложнее и чревато ошибками. Различные цифровые личности легко связать, если они используются одновременно, поскольку Tor может повторно использовать цепочки в той же сессии сёрфинга или может произойти потенциальная утечка информации с Whonix-Workstation. Whonix не может магически отделить различные цифровые личности в зависимости от контекста.

Также см. пункт ниже.

Не оставайтесь залогиненным в Twitter, Facebook, Google и др. дольше, чем необходимо

Сведите время авторизации в Twitter, Facebook, Google и других сервисах с аккаунтами (вроде веб-форумов) до абсолютно необходимого минимума. Немедленно выходите из аккаунта, как только прочитали, опубликовали информацию или выполнили другие необходимые задачи. После выхода из аккаунта безопасным будет закрыть Tor Browser, изменить цепочку Tor с помощью Tor Controller, подождать 10 секунд до смены цепочки — и затем перезапустить Tor Browser. Для лучшей безопасности следуйте рекомендациям по использованию нескольких виртуальных машин и/или нескольких Whonix-Workstation.

Такое поведение необходимо, потому что на многих веб-сайтах размещается одна или больше кнопок интеграции, такие как кнопка Like от Facebook или «Tweet This» от Twitter. [11] В реальности, из 200 000 самых популярных сайтов по рейтингу Alexa социальные виджеты Facebook и Twitter установлены на 47% и 24%, соответственно. Сторонние веб-сервисы Google установлены примерно на 97% сайтов, в основном, это аналитика Google, реклама и сервисы CDN (googleapis.com). [12] [13] Если пользователь сохраняет авторизацию в сервисе, то эти кнопки говорят владельцу сервиса о посещении сайта. [14]

Нельзя недооценивать угрозу приватности от сторонних сервисов: [15] [16]

Каждый раз, когда браузер пользователя обращается к стороннему сервису, то этот сторонний сервер получает возможность доставки следящих скриптов и осуществляет привязку изначального сайта с носителем сторонних куков и отпечатка браузера. Такое отслеживание онлайнового поведения позволяет пополнять профили пользователей, включая конфиденциальную информацию, такую как политические взгляды пользователя и его медицинская история.

Пользователям также следует прочитать главу выше.

Не смешивайте режимы анонимности

Не смешивайте режимы анонимности! Они излагаются ниже.

Режим 1: анонимный пользователь; любой получатель

Режим 2: пользователь знает получателя; оба используют Tor

Режим 3: пользователь не анонимен и использует Tor; любой получатель

Режим 4: пользователь не анонимен; любой получатель

Заключение

Не лучший вариант смешивать режимы 1 и 2. Например, если человек использует IM-менеджер или почтовый аккаунт в режиме 1, то неразумно использовать тот же аккаунт в режиме 2. Причина в том, что пользователь смешивает абсолютную анонимность (режим 1) с выборочной анонимностью (режим 2; поскольку получатель знает пользователя).

Также не лучший вариант смешивать два или более режимов в одной сессии Tor, потому что они могут использовать один и тот же выходной узел, что ведёт к соотнесению личностей.

Также есть вероятность, что комбинации разных режимов будут опасными и могут привести к утечке персональной информации или физического местонахождения пользователя.

Лицензия

Лицензия для раздела «Не смешивайте режимы анонимности»: [9]

Не изменяйте настройки, если последствия неизвестны

Обычно безопасно изменить настройки интерфейса для приложений, которые не подключаются к Интернету. Например, галочки «Не показывать больше ежедневные советы» или «Скрыть эту панель меню» не повлияют на анонимность.

Перед изменением любых настроек, которые вызывают интерес, сначала сверьтесь с документацией Whonix. Если изменение внесено в документацию и не рекомендовано, то старайтесь придерживаться настроек по умолчанию. Если изменение не внесено в документацию, то осторожно изучите предложенное действие перед тем, как осуществить его.

Изменение настроек для приложений, которые подключаются к интернету (даже настроек интерфейса) должно быть тщательно изучено. Например, удаление панели меню в Tor Browser для увеличения области просмотра страницы не рекомендуется. Это изменяет обнаружаемый размер экрана, что ухудшает отпечаток пользователя.

Изменение сетевых настроек можно допускать с огромной осторожностью, и только если последствия точно известны. Например, пользователям следует избегать любых советов, которые относятся к «настройке Firefox». Если настройки считаются неоптимальными, то изменения должны быть предложены в релиз и применятся для всех пользователей Tor Browser в следующей версии.

Не используйте чистый веб и Tor одновременно

Используя одновременно не-Tor браузер и Tor Browser, вы рискуете однажды их перепутать и деанонимизировать себя.

При одновременном использовании чистого веба и Tor также возникают риски одновременных соединений к серверу по анонимным и неанонимным каналам. Это не рекомендуется по причинам, изложенным в следующем разделе. Пользователь никогда не может чувствовать себя безопасно, посещая одну и ту же страницу одновременно по анонимным и неанонимным каналам, потому что он видит только URL, но не то, сколько ресурсов запрашивается в фоне. Много разных сайтов размещаются в одном облаке. Сервисы вроде Google Analytics представлены на большинстве сайтов и поэтому видят много анонимных и неанонимных соединений.

Если этот совет игнорируется, то у пользователя должно быть по меньшей мере два разных десктопа, чтобы предотвратить путаницу между браузерами.

Не подключайтесь к серверу анонимно и неанонимно одновременно

Сильно не рекомендуется создавать соединения Tor и не-Tor одновременно к одному удалённому серверу. В случае разрыва связи с Интернетом (а это со временем произойдёт) все соединения прервутся одновременно. После такого события противник легко определит, какой публичный IP-адрес/местоположение принадлежат какому IP-адресу/соединению Tor, что потенциально напрямую идентифицирует пользователя.

Такой сценарий также даёт возможность провести другой вид атаки со стороны веб-сервера. Скорость Tor и не-Tor соединений может быть увеличена или уменьшена, чтобы проверить наличие корреляции. Так, если оба соединения ускоряются или замедляются в унисон, то можно установить взаимосвязь между сессиями Tor и не-Tor.

Лицензия для раздела «Не подключайтесь к серверу анонимно и неанонимно одновременно»: [9]

Не путайте анонимность и псевдонимность

В этом разделе объясняется разница между анонимностью и псевдонимностью. Определение терминов всегда представляет сложность, потому что требуется консенсус большинства.

В идеальном мире можно достичь совершенной анонимности, используя сеть Tor, браузер Tor Browser, компьютерное оборудование, физическую безопасность, операционную систему и так далее. Например, в такой утопии пользователь может зайти на новостной сайт, и ни новостной сайт, ни интернет-провайдер сайта не будут иметь понятия, заходил ли этот пользователь раньше. [20]

С другой стороны, неидеальный сценарий возможен, если программное обеспечение используется неправильно, например, при использовании стандартного браузера Firefox в сети Tor вместо безопасного Tor Browser. Несчастный пользователь Firefox по-прежнему защитит своё первоначальное соединение (IP-адрес/местонахождение) от обнаружения, но можно использовать идентификаторы (вроде кукисов), чтобы превратить соединение в псевдонимное. Например, сервер назначения может сделать запись в журнале, что «пользователь с id 111222333444 смотрел Видео A во Время B в Дату C и Видео D во Время E в Дату F». Эту информацию можно использовать для профилирования, которая со временем будет становится всё более исчерпывающей. Степень анонимности постепенно сокращается, а в худшем случае это может привести к деанонимизации.

Как только пользователь зашёл в аккаунт на веб-сайте под своим именем пользователя, например, в веб-почту или на форум, то соединение по определению больше не является анонимным, а становится псевдонимным. Происхождение соединения (IP-адрес/местонахождение) всё ещё скрыто, но соединению можно присвоить идентификатор [19] ; в данном случае, это имя аккаунта. Идентификаторы используются для журналирования разных вещей: время, когда пользователь что-то написал, дата и время входа и выхода, что именно пользователь написал и кому, используемый IP-адрес (бесполезен, если это выходной узел Tor), сохранённый отпечаток браузера и так далее.

Я не видел убедительных аргументов в пользу анонимности по сравнению с псевдонимностью. Расширение степени анонимности — то, что разработчики Tor делают для публикации новых научных статей и обоснования финансирования. Большинству пользователей нужна только псевдонимность, при которой скрыто местонахождение. Наличие уникального браузера не раскрывает магическим образом местонахождение пользователя, если этот пользователь на использует этот браузер для не-псевдонимных сессий. Наличие хорошего заголовка браузера также немного значит для анонимности, потому что есть много других способов раскрыть больше информации о клиенте (например, через различия в выполнении Javascript).

Не распространяйте первым свою ссылку

Не поддавайтесь искушению быть одним из первых, кто рекламирует ваш анонимный проект! Например, нецелесообразно распространять ссылки, если пользователь:

Не открывайте случайные файлы и ссылки

Если пользователю прислали файл любого типа или ссылку на файл (или на случайный URL/ресурс) по электронной почте или другим способом, требуется осторожность независимо от формата файла. [23] Отправитель, почтовый ящик, аккаунт или ключ могут быть скомпрометированы, а файл или ссылка могли быть специальным образом подготовлены для заражения системы пользователя при открытии в стандартном приложении.

Безопаснее не открывать файл стандартным инструментом, который предполагается использовать создателем файла. Например, PDF нельзя открывать программой просмотра PDF, или если файл доступен публично, можно использовать бесплатный онлайновый сервис просмотра PDF. Для большей безопасности есть вариант дезинфицировать PDF в Qubes-Whonix или открыть файл или ссылку в DisposableVM, так что он не сможет скомпрометировать платформу пользователя.

Не используйте верификацию по (мобильному) телефону

Веб-сайты вроде Google, Facebook и другие попросят (мобильный) телефонный номер, как только вы попытаетесь войти через Tor. Если только пользователь не исключительно умён или имеет альтернативу, эту информацию нельзя предоставлять.

Любые телефонные номера будут внесены в журнал. SIM-карта скорее всего зарегистрирована на имя пользователя. Даже если это не так, получение SMS выдаёт местоположение. Пользователи могут попробовать анонимно купить SIM-карту далеко от своего обычного домашнего адреса, но всё равно остаётся риск: сам телефон. Каждый раз при регистрации в сотовой сети провайдер сохраняет серийный номер SIM-карты [24] и серийный номер телефона. [25] Если SIM-карта куплена анонимно, а телефон нет, то анонимности не будет, потому что два серийных номера свяжут вместе.

Если пользователь действительно хочет пройти верификацию по номеру мобильного телефона, то рекомендуется уехать далеко от дома, найти свежий телефон с новой SIM-картой. После верификации телефон следует выключить, и немедленно после этого телефон и SIM-карту нужно полностью уничтожить. Это делается путём сжигания или другими изобретательными (надёжными) способами уничтожения.

Пользователи могут попробовать найти онлайновый сервис, который получит персональное SMS от их имени. Это сработает и обеспечит анонимность. Проблема в том, что в Google и Facebook такой метод вряд ли сработает, потому что они активно вносят в чёрные списки такие номера верификации. Другой вариант — найти кого-либо, кто получит SMS вместо вас, но это лишь перенесёт риски на другого человека. [26]

Аргументация

Читатель может пропустить этот раздел.

Данная статья рискует констатировать очевидные вещи. Но следует задать вопрос: «Очевидные для кого?» Всё вышесказанное может быть просто здравым смыслом для разработчиков, хакеров, гиков и других людей с технологическими навыками.

Но указанные группы людей склонны терять контакт с нетехническими пользователями. Иногда полезно почитать руководства по юзабилити или отклики от людей, которые никогда не появляются в списках рассылки или на форумах.

Майк, я полностью анонимен, если захожу в свой аккаунт Facebook? Я использую Firefox 3.6 через Tor c NoScript на машине Windows 7. Спасибо.

Чтобы убедиться, что частоты мобильного телефона на отслеживаются, я наполняю раковину водой и накрываю голову крышкой кастрюли во время телефонного разговора, сказал один из собеседников, 28-летний мужчина, который сбежал из страны в ноябре 2010 года.

Примечания

1. ↑ https://lists.torproject.org/pipermail/tor-dev/2012-April/003472.html

2. ↑ Tor Browser должен устанавливать для запроса имя пользователя SOCKS на основании реферрера

3. ↑ Первые вряд ли когда-нибудь удалят данные, поскольку профилирование является основным методом монетизации пользователей с «бесплатными» аккаунтами. Профилирование используется для целевой рекламы и для наращивания большой базы данных пользователей, которую можно продать третьей стороне ради прибыли.

4. ↑ To Toggle, or not to Toggle: The End of Torbutton

5. ↑ https://en.wikipedia.org/wiki/Server_log

6. ↑ https://en.wikipedia.org/wiki/Deep_packet_inspection

7. ↑ https://www.torproject.org/docs/faq.html.en#ChoosePathLength

8. ↑ https://www.torproject.org/docs/faq.html.en#ChooseEntryExit

9. ↑ 9.0 9.1 9.2 Это изначально опубликовали adrelanos (proper) в TorifyHOWTO (w). Adrelanos не защищает копирайт, так что текст можно повторно использовать здесь. Он опубликован под той же лицензией, что и страница DoNot.

10. ↑ bridges#If_Tor_Use_is_Dangerous_or_Deemed_Suspicious_in_your_Location

11. ↑ В частности, Facebook хранит записи обо всех, кто просматривает страницы с кнопкой Like от Facebook.

12. ↑ https://www.securitee.org/files/trackblock_eurosp2017.pdf

13. ↑ 15 крупнейших сторонних сервисов: doubleclick.net, google.com, googlesyndication.com, googleapis.com, gstatic.com, admob.com, googleanalytics.com, googleusercontent.com, flurry.com, adobe.com, chartboost.com, unity3d.com, facebook.com, amazonaws.com and tapjoyads.com.

15. ↑ Например, в Twitter твиты, Follow и встроенные твиты используются для записи истории посещённых страниц браузера. Если посетить страницу, где есть что-нибудь из перечисленного, браузер делает запрос к серверам Twitter, содержащий заголовок посещённой страницы. Уникальный кукис позволяет Twitter выстроить историю посещённых страниц, даже для тех, кто не является пользователем Twitter (например, если Tor Browser не используется).

15. ↑ https://www.securitee.org/files/trackblock_eurosp2017.pdf

16. ↑ Например, продвинутые противники полагаются на сторонние следящие куки для деанонимизации пользователей Tor и выявления мишеней для взлома.

17. ↑ Поскольку они известны получателю.

18. ↑ Но эту информацию легко установить по записям интернет-провайдера, который связывает интернет-аккаунты с зарегистрированным именем и адресом. Как вариант, эта информация утекает через реальный (clearnet) IP-адрес, который изначально использовали для регистрации в сервисе, поскольку регистрация через Tor обычно блокируется.

19. ↑ 19.0 19.1 19.2 Например, идентификатором может быть (флеш) кукис с уникальным номером.

20. ↑ К сожалению, защита от фингерпринтинга пока неидеальна в любом браузере, и до сих пор есть незакрытые баги. См. tbb-linkability и tbb-fingerprinting.

21. ↑ http://dee.su/liberte

22. ↑ Цитата (w)

23. ↑ Для примера: PDF, документ Word, растровые изображения, аудио- и видеофайлы и т. д.

24. ↑ IMSI

25. ↑ IMEI

26. ↑ Однако получатель SMS, вероятно, всего в нескольких «рукопожатиях» от конечного пользователя (в лучшем случае).

Атрибуция

Благодарим intrigeri и anonym, которые прислали отзывы и предложения для этой страницы в почтовом списке рассылки Tails-dev.

Постоянная ссылка на версию вики от 27 мая 2017 года

Что такое TOR браузер? Как его настроить и пользоваться

TOR представляет собой браузер, настроенный определенным образом, гарантирующий анонимность пользования интернетом. Режим «инкогнито» достигается посредством шифрования трафика и дальнейшей его маршрутизацией по серверам. Использование браузера позволяет скрыть личность пользователя и защитить веб-соединения от различных видов слежки. Дополнительной опцией TOR является обход интернет-блокировок. Познакомимся с возможностями и особенностями работы браузера.

TOR – что это такое, преимущества и недостатки технологии

TOR представляет собой тандем современной версии Mozilla Firefox и программного обеспечения с акцентом на приватность. Программа является бесплатной, позволяет эффективно обходить цензуру в сети. Сеть браузера состоит из множества серверов, разбросанных по всему миру, которыми управляют волонтеры.

Анонимность обеспечивается путем соединения с тремя ретрансляторами, каждый из которых является зашифрованным. В результате вычислить путь от движения информации от получателя к отправителю становится невозможно.

При использовании TOR задействуется другой IP-адрес, который зачастую принадлежит другой стране. При этом IP-адрес является скрытым от сайтов, которые посещает пользователь. Дополнительной мерой безопасности является шифровка посещаемых сайтов от посторонних лиц, которые могут перехватить движение трафика.

Это сводит риск слежки онлайн к нулю. Так же TOR позволяет обходить интернет-фильтры. Пользователю становятся доступны сайты и ресурсы, которые ранее были недоступны из-за блокировки внутри страны.

Преимущества использования:

Использование TOR не лишено недостатков. Главным из которых считается низкая скорость загрузки. При этом пользователь является ограниченным в возможностях использования всех функций некоторых из ресурсов.

Процесс скачивания и установки

Для использования программы Tor не требует стандартной процедуры установки. Достаточно лишь распаковать браузер на ПК и запускать его оттуда. Если Вы все же желаете установить Tor, то следуйте указанным шагам:

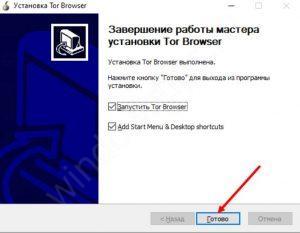

Установка завершена. На рабочем столе появится ярлык.

Как настроить TOR для персональной работы?

Во время первого запуска программа спросит вид подключения, который необходимо выбрать. TOR предлагает 2 типа подключения:

В первом случае необходимо запустить программу и выбрать раздел «соединение». После чего пользование браузером станет доступно.

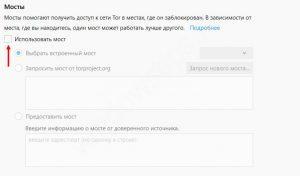

Во втором случае необходимо дополнительно зашифровать мосты TOR. Выбираем «ограниченный доступ» и нажимаем клавишу «настройки». Теперь переходим к настройке мостов. В открывшемся окне выбираем раздел «подключиться к предопределенным мостам». Далее программа спросит: нужен ли Вам прокси для обеспечения доступа к сети. Выбираем параметр «нет». Затем нажимаем на «соединить».

Альтернативой является самостоятельный выбор мостов. Данным методом пользуются редко, поэтому вероятность, что Вас заблокируют минимальна. Пользователю необходимо зайти на сайт Tor Project и запросить адреса существующих мостов. Далее просто нужно следовать инструкции.

После получения информации Вы можете лично вбивать адреса мостов в настройках и использовать браузер.

Особенности использования

Пользоваться TOR очень просто. Он представляет собой классический браузер с одной важной особенностью – режимом конфиденциальности. Вы так же можете посещать интересующие ресурсы и сайты без угрозы слежки. Однако вопросы могут возникнуть, если Вы, к примеру, едите в страну, где использование TOR запрещено. В этом случае следуйте шагам:

При использовании технологии стоит помнить, что активность в сети будет защищена только в пределах браузера TOR. Программа не защищает другую онлайновую деятельность пользователя. При посещении TOR история операций доступна только, когда Вы пользуетесь программой. Как только Вы из нее выйдете, история автоматически очистится без сохранения на жесткий диск ПК.

При использовании сети это будет выглядеть таким образом, будто Вы зашли в интернет под другим IP-адресом. Дополнительной мерой защиты является опция NoScript. Она является не активной по умолчанию, однако ее можно подключить.

Ее деятельность нацелена на защиту пользователя от утечки данных через скрипты и защиту от потенциально вредоносных сайтов. Для ее активации необходимо нажать характерный значок, который расположен левее клавиши главного меню.

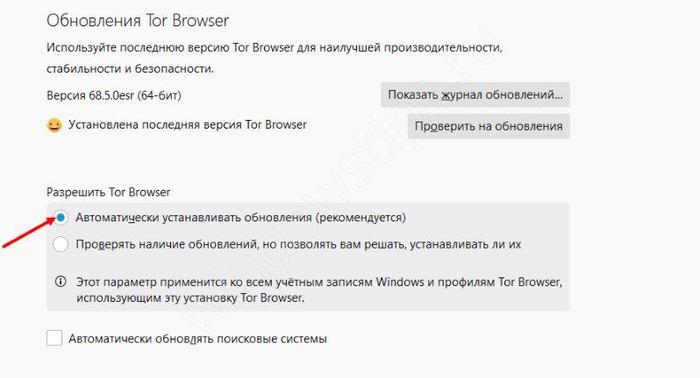

Для полноценной работы браузер необходимо систематично обновлять. Пользователь будет получать уведомления об этом, однако периодически необходимо просматривать их наличие самостоятельно. Это можно сделать в разделе меню «проверка наличия обновлений».

А для каких целей Вы используете Tor Browser? Пишите в комментариях!

Включаем Tor на всю катушку

Партнер

Содержание статьи

Откуда берутся. ноды

Где зарылась собака?

Да здравствует Exit node!

Нас интересует несколько параметров :

ControlPort – на этом порту Tor будет принимать подключения для

управления Tor-сервером (т.е. можно подключиться удаленно для конфигурации Tor’а,

опция важна для тех, кто использует графические оболочки типа Vidalia или Tork).

Устанавливаем его в 9051.

DirPort – на этом порту Tor будет принимать данные от сервера

директорий. Устанавливаем в 9030.

ControlPort 9051

DirPort 9030

ExitPolicy – определяет, какой трафик мы будем принимать и форвардить.

Имеет формат «ExitPolicy Accept | reject address:port». По умолчанию политика

следующая:

reject *:25

reject *:119

reject *:135-139

reject *:445

reject *:563

reject *:1214

reject *:4661-4666

reject *:6346-6429

reject *:6699

reject *:6881-6999

accept *:*

Означает, что мы будем резать трафик, направленный на вышеперечисленные

порты, а весь остальной будем пропускать. В принципе можно ее и не

переопределять и оставить дефолтной, ну это уж на твой выбор. Я использовал

следующую:

ExitPolicy accept *:80, accept *:443, accept *:110, accept *:143,

accept *:993, accept *:995, reject *:*

Nickname – имя нашего сервера.

ORPort – порт, ожидающий подключения от других нодов.

HashedControlPassword

16:91495A0B7CBC41C76073E1EC00A5CF1510D41462884391CCB24BF489F1

Log notice stdout – выводить сообщения в консоль

Nickname HelloXakep

ORPort 9001

SocksListenAddress 127.0.0.1

Сохраняем изменения и закрываем файл. Можно приступать к запуску. Открываем

консоль, логинимся под toruser и запускаем Tor, передав в качестве параметра

путь до конфиг-файла:

И смотрим выдаваемые сообщения. Как только сервер сможет подсоединиться к

сети, он попытается определить доступность своих портов снаружи. Это может

занять до 20 минут. В логах появятся сообщения вида «Self-testing indicates your

ORPort is reachable from the outside. Excellent». Если таковых нет, это значит,

что сервер недоступен из Сети — тогда следует перепроверить файрволл.

Ловись-ловись, рыбка

Так как мы являемся последним узлом, то трафик от предыдущего узла передается

зашифрованным, расшифровывается на нашем сервере и уже потом отправляется

конечному адресату. Итак, нам необходимо пропускать исходящий http трафик через

sslstrip. Для этого добавим в iptables такое правило:

Анонимное сканирование

Перехватывать чужие логины и пароли мы научились. А вот задачка поинтересней.

Сталкивался ли ты c ситуацией, когда ты находишься во внутренней сети, а

посканировать интересующий тебя сервак нельзя, потому как это тут же привлечет

внимание IDS и соответственно админа. Или вот еще вариант: ты сканируешь

удаленный хост, а он распознает сканирование и блокирует твой айпишник.

Неприятные ситуации. Но и из них есть выход! Нам опять поможет Tor, который

можно использовать в качестве посредника для сканирования. Ведь, кто говорил,

что эта система можно использовать только для анонимного серфинга? 🙂

В чем преимущество такого сканирования? В нашем первом случае сканирование

сервера будет происходить из инета, а не из локальной сети. А во втором, даже

если нас заблокируют, мы всегда сможем пустить трафик через другой Tor-сервер,

благо их хватает. Итак, для наших экспериментов нам понадобится:

Устанавливаем, все, кроме tortunnel. Заходим в конфиг proxychains и, чтобы

пустить трафик через Tor, раскомментируем строчку:

Socks4 127.0.0.1 9050

Прокачиваем скорость

А как же быть со скоростью? Ведь с такой скоростью много не посканируешь, что

лишает смысла все наши изыски. Тут нам поможет утилита torrtunnel. Она служит

для того, чтобы пускать трафик сразу через выходной узел, минуя два предыдущих.

И в данной ситуации скорость сканирования зависит только от того, какой

последний нод ты выберешь. Для установки утилиты потребуются дополнительные

библиотеки boost. Скачиваем последнюю версию библиотек с сайта

www.boost.org. Распаковываем,

заходим в папку и выполняем:

После этого, заголовочные файлы должны оказаться в /usr/include/boost, а

библиотеки в /usr/lib. Теперь надо вручную создать символическую ссылку на

библиотеку libboost_system.so.1.40.0 (может кому и не понадобится, но у меня она

при установке автоматически не создалась):

Теперь, для того чтобы все заработало, нужно через конфиг указать proxychains

использовать socks5. Итак, комментируем строку Socks4 127.0.0.1 9050

в /etc/proxychains.conf и добавляем socks5 127.0.0.1 5060 (5060 –

порт, который будет слушать tortunnel).

После этого можно запустить и Nmap:

Как ты видишь, скорость сканирования увеличилась (если нет – попробуй другой

нод). Теперь можно даже просканировать свою собственную машину. В довершении

научим Privoxy работать через tortunnel. Тем самым мы снизим уровень анонимности

(одна промежуточная нода вместо трех), но получим более шустрый серфинг. Заходим

в файл конфигурации и добавляем строчку:

Tor Scanner

$ torscanner www.google.ru 80 / > 1.txt

Если проанализировав файл 1.txt в ответах одного и серверов ты обнаружишь

подмену HTTPS на HTTP, то на сервере однозначно работает sslstrip.

Torscanner сканирует все выходные узлы, что занимает достаточно много

времени. Но я думаю, что ты сумеешь модифицировать программу таким образом,

чтобы она проверяла только определенный диапазон или один конкретный сервер и

уже их использовать в качестве выходных серверов (Tor’у можно явно указать какой

или какие выходные узлы использовать).

Жди подвох 🙂

Надо понимать, что работая в качестве Exite Node’ы, человек серьезно

подставляет себя. Ведь именно его IP светиться во время взломов и т.д. В

процессе написания статьи через мой сервер дважды пытались провести атаку

типа SQL-injection. Так что держи ухо востро, за такие вещи можно запросто

схлопотать от правоохранительных органов или от провайдера. Вот лишь

некоторые примеры:

Специализированные ОС

WARNING

Данная статья не является инструкцией или побуждением к действиям. Она

призвана лишь показать, что даже программы, создаваемые ради благих целей, могут

быть использованы во зло.

Безопасный веб: установка и правильная настройка браузера Tor

29 November 2018 в 11:10

Большинство пользователей интернета слышали о Tor и представляют, что из себя эта сеть представляет. Её основная задача — позволить людям скрывать свою личность во всемирной паутине, а также препятствовать механизмам слежки в интернете. Для доступа к этой сети используется одноимённый браузер.

Многие люди при этом всерьёз уверены, что для анонимного веб-сёрфинга достаточно лишь установить и запустить браузер Tor. Но все они глубоко заблуждаются. На самом деле браузер нужно предварительно настроить для обеспечения максимальной конфиденциальности и лишь затем погружаться в даркнет. В сегодняшней статье будут даны практические рекомендации о том, где скачать, как установить, настроить и использовать Tor, а также как вести себя в глубоком вебе и чего делать категорически нельзя.

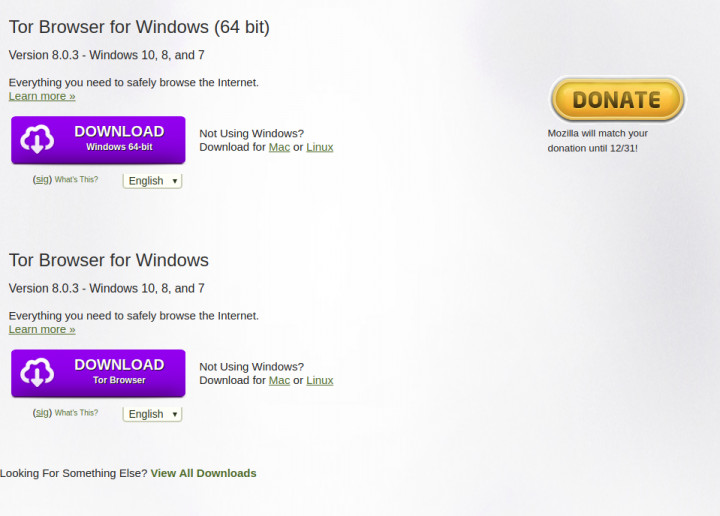

Где скачать и как установить Tor Browser

Казалось бы, что нет ничего проще: скачать приложение, запустить установщик и пользоваться с чистой совестью. Но нет. Браузер Tor можно скачивать лишь с официального сайта или проверенных источников. О торрент-трекерах, файлопомойках и фишинговых сайтов лучше забыть. В лучшем случае там будет устаревшая версия софта, в худшем — заражённая вирусом программа. Во втором случае объяснять, что здесь плохого, не нужно, а вот старая версия может иметь некоторые уязвимости, которые были исправлены в обновлении.

После этого потребуется запустить установочный файл. В появившемся окне выбрать язык интерфейса, далее указать путь (по умолчанию указывается путь, где лежит установочный файл), нажать кнопку «Установить» и дождаться окончания операции.

Несмотря на то, что к сети Tor можно подключить любой браузер, важно использовать исключительно оригинальный Tor Browser. Дело в том, что этот обозреватель сконфигурирован соответствующим образом, в то время как другие могут привести к утечке конфиденциальной информации.

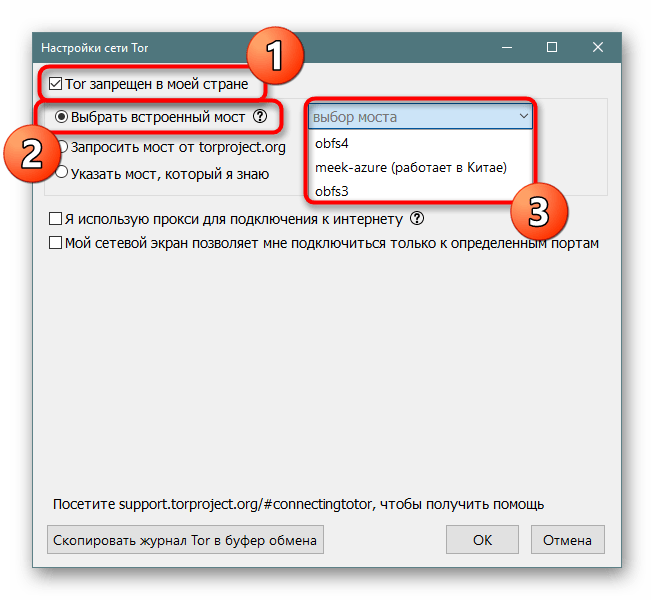

Первый запуск Tor Browser

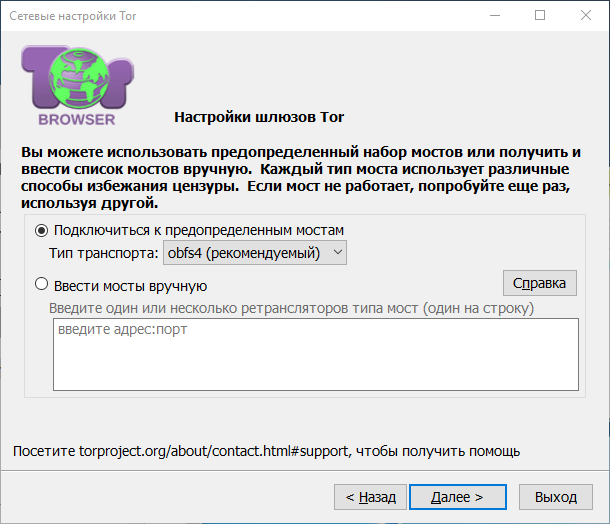

После окончания установки Tor вас встретит окно, где необходимо будет предложено «Соединиться» либо «Настроить» подключение. Сразу можно нажать первую кнопку. В случае, если браузер не может установить соединение, нужно нажать кнопку «Настроить» и активировать пункт «Tor запрещён в моей стране», где также отметить один из пунктов. В случае активации первого пункта нужно выбрать тип «obfs4» в выпадающем списке, во втором — вас попросят пройти капчу и затем выдатут т. н. мосты.

Также при первом запуске на начальной странице «О проекте Tor» нужно нажать на ссылку «Новичок в Tor Browser? Давайте начнём» в левом верхнем углу и пройти «курс молодого бойца». В разделе «Безопасность» потребуется выбрать один из трёх параметров, в которых ограничиваются или вовсе отключаются JavaScript и некоторые функции на сайтах.

Тонкая настройка Tor Browser

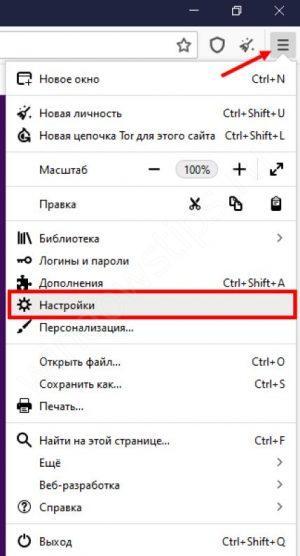

Теперь, когда браузер сумел подключиться к сервисам Tor пришло время его более тонко настроить. Для этого есть несколько путей и каждый из них мы сейчас рассмотрим.

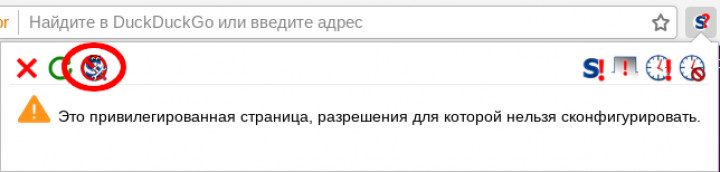

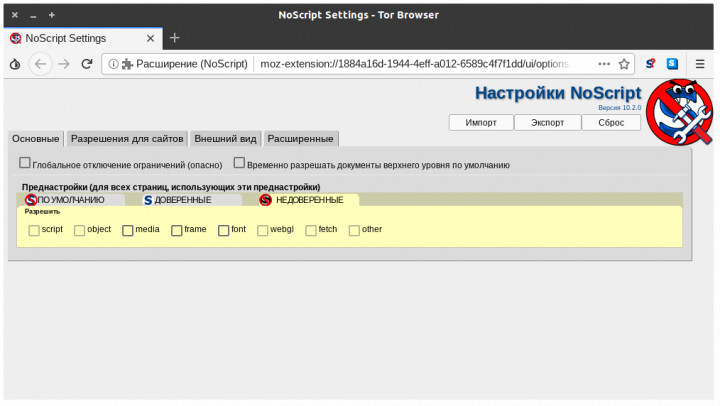

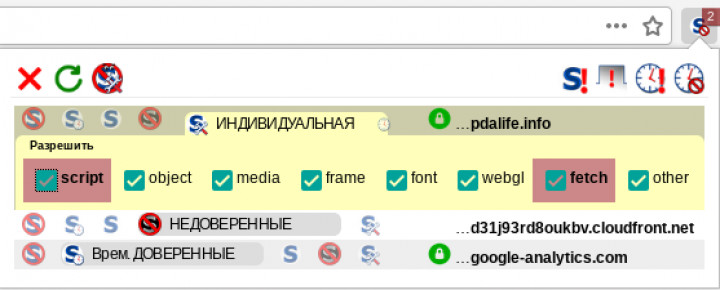

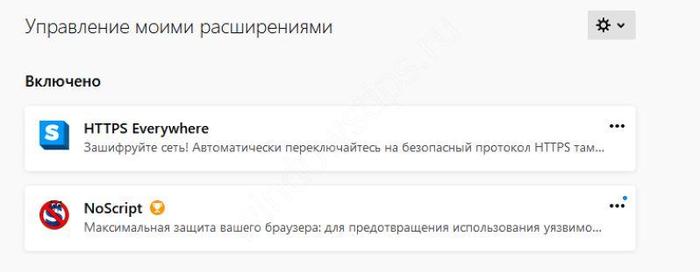

Настройка расширения NoScript

Браузер Tor поставляется с предустановленным расширением NoScript неспроста. В умелых руках это очень мощный инструмент, позволяющий сократить риски деанонимизации практически до нуля. По умолчанию NoScript настроен довольно неплохо, но всё же стоит рассказать о дополнительных возможностях этого расширения, которые позволят обезопасить вас ещё лучше.

Чтобы изменить параметры NoScript нужно нажать на иконку дополнения в правом верхнем углу браузера и перейти в настройки, кликнув на кнопку «Настройки…». Далее следует изменить параметры для всех уровней доверия (по умолчанию, доверенные, недоверенные).

Для уровней «По умолчанию» и «Недоверенные» рекомендуется снять отметки со всех пунктов, для «Доверенных» — установить все либо несколько необходимых.

Вот обозначения того или иного пункта:

Также на вкладке «Общие» не стоит активировать пункт «Глобальное отключение ограничений», а на вкладке «Расширенные» обязательно установить отметку на «Обезопасить подозрительные межсайтовые запросы».

Кроме этого можно тонко настраивать различные разрешения для любых сайтов. Например, для одно ресурса разрешить выполнение только скриптов и мультимедиа, для другого — отключить кастомные шрифты. Можно устанавливать уровни доверия лишь на время или навсегда.

Настройка скрытых параметров браузера

Помимо расширения NoScript было бы неплохо настроить и сам браузер, чтобы ещё лучше защитить себя от возможной утечки конфиденциальных данных. Firefox хоть и считается безопасным браузером, тем более с надстройкой от Tor, но в нём всё равно имеются спорные моменты, которые не были изменены по умолчанию по разным причинам.

Чтобы найти те самые скрытые параметры, нужно в адресной строке ввести «about:config». Затем поочерёдно ввести в поиск следующие значения и изменить их. Для редактирования параметров надо дважды кликнуть левой кнопкой мыши либо нажать правой кнопкой и выбрать «Переключить». Вот список функций, которые нужно изменить:

После проделанных действий некоторые сайты могут работать некорректно в данном браузере. Поэтому вы всегда можете вернуть некоторые настройки в прежнее состояние, но делать этого, конечно же, не рекомендуется.

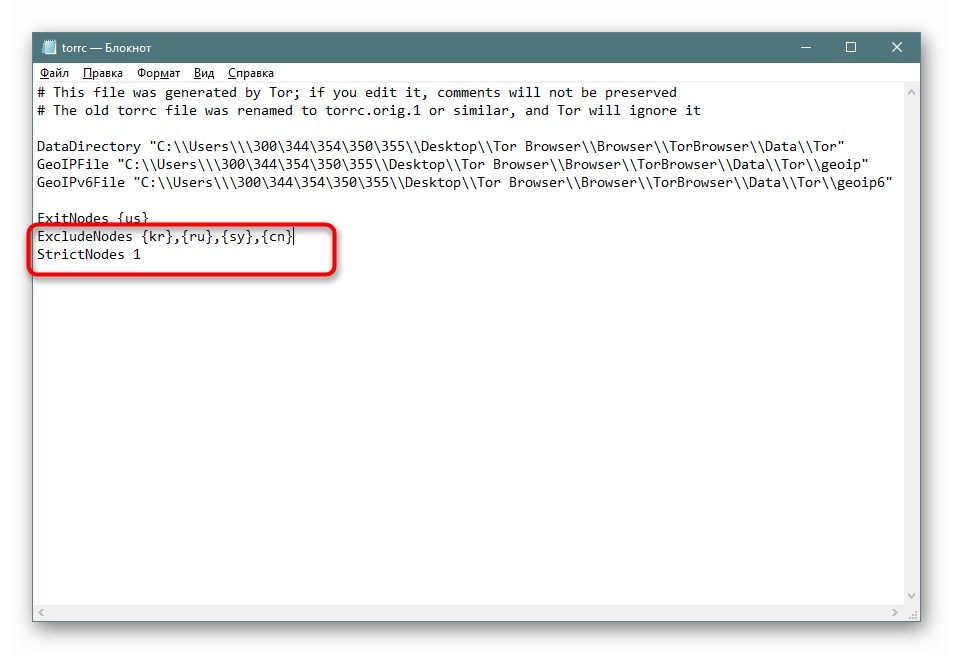

Изменение файла конфигураций Tor Browser

Разработчики Tor предусмотрели ещё несколько моментов, которые могут помочь обезопасить себя ещё лучше, а также повысить быстродействие сети. Эти значения нужно править в файле конфигураций, в виде графического интерфейса их не найти. Однако сделать это будет совсем несложно.

Для редактирования файла конфигураций понадобится перейти в папку, где установлен Tor Browser и открыть файл по пути «/Browser/TorBrowser/Data/Tor/torrc». Теперь в конце этого файла можно добавлять необходимые значения. Мы перечислим только наиболее важные из них.

Как уже говорилось выше, мы перечислили лишь несколько наиболее значимых понятных рядовому пользователю значения. А весь перечень актуальных параметров и команд, которые можно установить и какие значения им прописывать можно найти в официальной документации.

Как пользоваться Tor Browser

Как бы хорошо вы не настроили браузер, расширение NoScript, поправили конфиги и т. п., это не сможет уберечь вас на 100% от утечки личных данных и деанонимизации. Ведь самый важный момент, определяющий это — человеческий фактор. В данном разделе мы перечислим чего ни в коем случае нельзя делать, пользуясь браузером Tor.

Если придерживаться этих правил, то риск раскрытия вашей личности будет очень сложен. Полностью обезопасить вас никто и никогда не сможет: все технологии могут быть взломаны человеком, так как они и созданы им, а остальное зависит именно от вас и вашего поведения.

В сегодняшней статье мы разобрали важные темы по установке и настройки браузера Tor, а также по правильному поведению в защищённой сети. Каждый может почерпнуть себе что-нибудь важное, будь вы параноиком или обычным пользователем, желающим попасть на заблокированный сайт. Если вас не устраивает скорость подключения в Tor и не нужна тотальная деанонимизация, но при этом нужно переходить на недоступные в вашей стране ресурсы и защитить свои данные от провайдера или других любознательных лиц, рекомендуем вам статью по настройке собственного VPN-сервера.

Если у вас остались какие-либо вопросы или есть, чем дополнить статью — пишите об этом в комментариях.

Как настроить Тор браузер: ставим уровень анонимности на максимум!

Один из главных вопросов, касающийся программы Тор браузер — как настроить проводник, защитив конфиденциальные данные и обеспечив приватность работы в Интернете. Ниже приведем инструкцию, как установить Tor, и какие настройки вводить для его корректной работы. Рассмотрим рекомендации для компьютера, а также телефонов на Андроид и iOS.

Как настроить Тор браузер: шаг за шагом

Интернет-серферы утверждают, что настройка браузера Tor — главный шаг к безопасности и приватности работы в Сети. Ошибка новичков в том, что они не вносят изменения и входят в Интернет с параметрами по умолчанию. Такой защиты часто недостаточно и приходится принимать дополнительные меры. Приведем отдельную инструкцию для телефонов и компьютеров.

На ПК

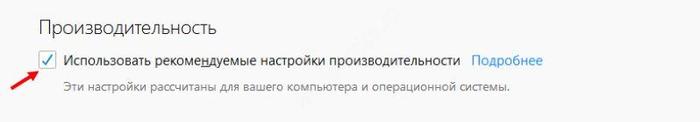

Следующий этап — настройка браузера Тор для максимальной анонимности. Для внесения правок жмите на символ щита с черной и белой половинкой, расположенного справа от строки URL адреса.

Пользователь сам решает, как настроить Tor браузер — по стандартной, более безопасной или наиболее безопасной схеме.

В этом же разделе сделайте следующие настройки (по желанию):

Настройка на Россию

Многие спрашивают, как настроить Тор браузер на Россию, чтобы веб-проводник выходил в Сеть через IP конкретной страны (в нашем примере для РФ). Сделайте такие шаги:

Откройте указанный фай с помощью блокнота и добавьте в него следующие строчки:

При желании в первую строку можно включить и другие страны

Иногда возникает обратная ситуация. Необходимо настроить Tor, чтобы он не использовал IP России. В таком случае вставьте по указанному выше пути StrictExitNodes

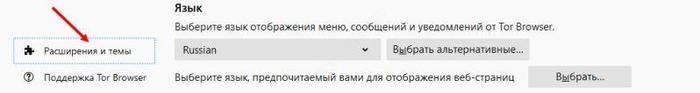

Настройка на русскоязычный интерфейс

Следующий вопрос — как настроить браузер Тор на русский язык, чтобы пользоваться русскоязычным интерфейсом. Такая опция полезна, когда вы поторопились с установкой и не задали необходимый язык. Для внесения изменений сделайте следующие шаги:

Если языка нет в списке, жмите на стрелку вниз и кликните на кнопку Найти больше языков.

Установка мостов

Если вы проживаете в стране, где веб-проводник заблокирован, можно настроить мосты в Тор браузере. Для этого сделайте следующие шаги:

Сохранять ничего не нужно — данные запоминаются автоматически.

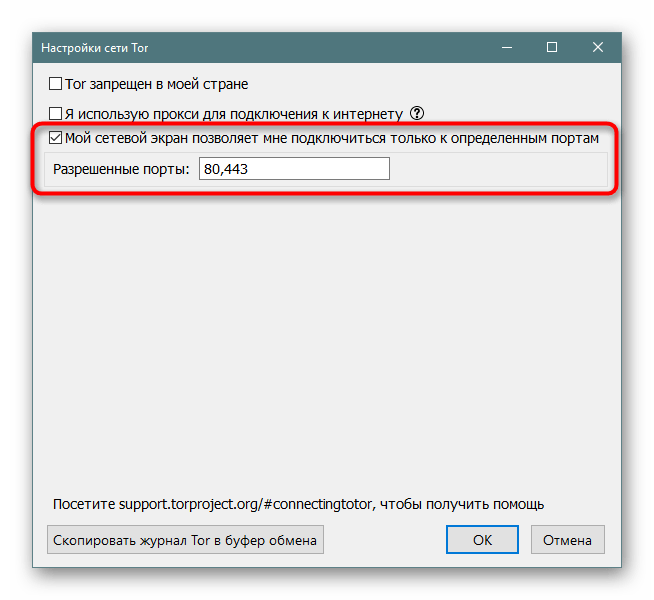

Настройка прокси-сервера

Следующий вопрос, требующий рассмотрения — как настроить прокси сервер в браузере Тор и тем самым обеспечить безопасное подключение к Сети. Инструкция имеет такой вид:

Если сетевой экран позволяет подключаться только к определенным портам, установите отметку в соответствующем пункте (находится ниже) и пропишите разрешенные порты через запятую.

Работа с торрентом

Много вопросов касается настройки браузера Тор для торрента. Сразу отметим, что при пользовании торрент-программами анонимность работы в Сети снижается. Если вам необходимо настроить работу проводника и софта, воспользуйтесь одним из способов:

Таким же образом можно настроить и сам Тор. Как установить proxy, мы уже рассматривали выше.

Дополнительные параметры и советы

Приведенной пошаговой инструкции по настройке браузера Тор, как правило, достаточно для безопасной работы. Но можно сделать дополнительные настройки. Перейдите в Меню, а далее Дополнения.

На следующем этапе выполните такие шаги:

Теперь вы знаете, как настроить браузер Тор для анонимности на компьютере. Дополнительно следуйте следующим советам:

Если правильно настроить Tor браузер, можно повысить конфиденциальность и избежать утечки личных данных.

На телефоне

В зависимости от ситуации можно настроить Tor на телефоне с Android или iOS.

Андроид

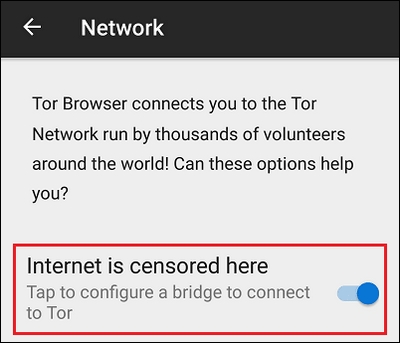

При серфинге в Интернете со смартфона возникает другой вопрос – как настроить браузер Тор на Андроиде. Инструкция имеет такой вид:

Перед тем как переходить на какой-либо сайт, важно настроить браузер Тор на телефоне. Для этого жмите на три вертикальные точки и войдите в раздел Параметры.

Там сделайте следующие шаги:

Как и на ПК, можно настроить HTTPS Everywhere. Для этого войдите в меню и перейдите в одноименный раздел. Там убедитесь, что HTTPS Everywhere включен. Также в разделе меню перейдите в NoScript и жмите на кнопку настроек. После этого задайте нужные данные.

На последнем шаге войдите в меню и раздел Настройки безопасности. Так с помощью ползунка установите уровень защиты:

Характеристика режимов такая же, как и на ПК.

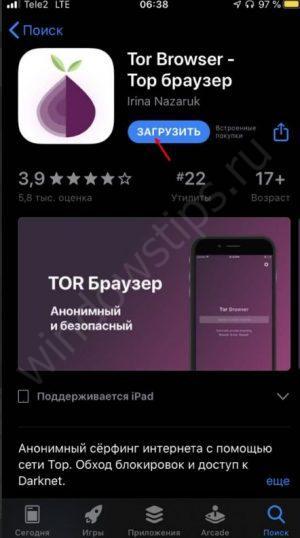

Айфон

Если необходимо настроить Тор браузер на Айфоне, принцип действия такой же, как и в рассмотренной выше инструкции. Сразу отметим, что стандартный веб-проводник в iOS недоступен. Но есть несколько альтернатив — VPN+Tor Browser, Onion Browser или Tor Onion.

Для примера рассмотрим работу с Onion Browser:

При желании можно в любое время войти под новым IP. Для этого перезапустите программу.

Итоги

Теперь вы знаете, как настроить Тор браузер для чайников и не переживать за конфиденциальность в Сети. Помните, что степень защиты напрямую зависит от осторожности и следовании указанным в статье рекомендациям.

Настройка Tor Browser

Настраиваем Tor Browser для комфортного и безопасного использования

Далее мы поговорим о настройке Tor Browser через меню с параметрами и специальные конфигурационные файлы. Для этого вам потребуется только скачать и установить этот веб-обозреватель. Все приведенные ниже скриншоты сделаны на русской версии, поэтому мы рекомендуем скачать сборку именно с этим языковым пакетом, чтобы не путаться в пунктах меню.

Входные и выходные ноды

Нодами называют все компьютеры, подключенные к одной сети Tor. Как известно, каждый активный пользователь браузера может стать одним из нодов цепи, конечным или промежуточным, поскольку она состоит из трех звеньев. Однако эта технология управляемая и доступна к настройке через конфигурационный файл. Там юзер разрешает или ограничивает входные и выходные ноды. Входными узлами называют участников, с которых будет начинаться цепь, выходными — юзеров, которые станут заключительными звеньями. Вся настройка заключается в выборе стран, а происходит она следующим образом:

Иногда требуется указывать довольно нестандартные страны для точек входа или выхода. В таком случае не всегда имеется представление об их кодах, что вызывает различные затруднения или ошибки при вводе. Избежать их поможет обращение к таблице, в которой написаны все коды в верном формате ISO 3166-1. Находится она на известном сайте Википедия, и перейти к ней можно, кликнув по указанной ниже ссылке.

Подключение при запуске

Во время первого и последующих запусков браузера на экране появляется экран настройки сети. Обычно он пропадает после первой успешной конфигурации, а при появлении ошибок с соединением становится активным опять. В нем пользователю предлагается собственноручно настроить подключение, указав доступные порты, прокси или мосты. С прокси-сервером все довольно просто — вам надо нажать на «Я использую прокси для подключения к интернету» и заполнить появившуюся форму в соответствии с имеющимися данными.

С портами тоже все предельно ясно — настройками межсетевого экрана иногда заблокировано задействование определенных портов, что и вызывает надобность указания разрешенных. Набор номеров портов осуществляется через запятую.

Проблемы возникают чаще всего у тех юзеров, у кого Tor заблокирован со стороны провайдера. Тогда любая попытка подключения к сети прерывается. Решается она только установкой моста. Такую функцию добавили разработчики и организовали корректную ее работу, что позволяет использовать один из нескольких вариантов.

Выбор встроенного моста

Разработчики встроили несколько типов мостов, которые организовывают защищенное соединение. Они написаны по разным технологиям на разных языках программирования, что делает их более устойчивыми перед защитными механизмами поставщиков интернет-услуг. Вам нужно лишь отметить маркером «Выбрать встроенный мост» и указать один из имеющихся вариантов. Далее путем проверки работоспособности выбирается оптимальный мост.

Что касается разницы всех присутствующих типов бриджей, то с ними вы можете ознакомиться в официальной документации разработчиков веб-обозревателя. Там имеется информация по каждой технологии, их детальные описания и ссылки на полные развертки, опубликованные на GitHub.

Запрос моста напрямую

Если никакой из присутствующих встроенных мостов не работает, следует попробовать запросить мост с официального сайта. По надежности он будет эффективнее, но его получение зависит от возможности соединения с самим ресурсом.

Ручное получение моста

В отдельных ситуациях никакой из приведенных выше вариантов не окажется действенным, поскольку провайдеры используют продвинутую технологию защиты. Тогда придется заходить на официальный сайт с мостами через любой рабочий браузер и получать его вручную, а делается этот так:

Теперь вы имеете представление о том, как правильно настроить соединение при первом и дальнейших запусках рассматриваемого браузера. Давайте перейдем к следующим пунктам конфигурации.

Правила безопасности

При работе с Тором важно сделать этот процесс безопасным, поскольку часто юзеры любят переходить на подозрительные ресурсы или даже скачивать различные файлы. Существует несколько параметров, на которые требуется обязательно обратить внимание:

Все действия с конфигурационными параметрами завершены, теперь нужно доделать начатое, воспользовавшись встроенными в браузер настройками, ведь практически все установленные по умолчанию значения не обеспечивают надежной защиты.

Мы уделили особое внимание скриптам, например, JavaScript и HTTP Referer, поскольку они имеют определенные уязвимости, используемые злоумышленниками для распространения угроз или взлома компьютеров. Остальные пункты являются стандартными и основными правилами безопасного интернет-серфинга.

Дополнения

Разработчики встроили в Tor два полезных дополнения, которые повышают защиту при переходе на подозрительные или непроверенные сайты. Одно из них ограничивает запуск скриптов, а второе автоматически перенаправляет на безопасный протокол HTTPS, если это считается возможным. Давайте разберем их подробнее.

Помимо этого, отметим, что не рекомендуется инсталляция дополнительных расширений и плагинов, поскольку они понижают общий уровень безопасности и могут быть использованы злоумышленниками как уязвимости для передачи вредоносного кода или файлов.

Настройка поисковика

Время от времени адреса любых ресурсов могут меняться, поэтому лучше иметь в запасе несколько альтернатив. Добавляются они на панель закладок точно таким же образом и сохраняются даже после перезапуска обозревателя.

Работа с сайтами

Когда все предварительное редактирование завершено, каждый пользователь захочет полазить по различным сайтам в поисках необходимой информации. При этом необходимо учитывать, что к каждой странице применимы свои настройки, позволяющие изменить цепь соединения или выставить персональные разрешения.

Теперь вы знакомы со всеми основными аспектами конфигурации Тор Браузера. Как видите, существует множество важных параметров, отвечающих за удобство и безопасность серфинга. Важно подобрать правильную настройку, чтобы создать идеальные условия индивидуально для себя.

Невидимка в мобильном Интернете: как пользоваться Тор браузером на Android

Всемирная паутина — место не безопасное. В ней обитают не только злые вирусы и хакеры, но и агенты неких структур, которые хотят знать о вас всё: какие сайты посещаете, с кем общаетесь, что пишете, читаете, смотрите, слушаете и лайкаете. Популярные бесплатные прокси и VPN не дают стопроцентной анонимности в сети. Надежная защита приватности стоит денег. Однако если платные решения для вас не вариант, есть альтернатива — браузер Тор.

Браузер Tor и его возможности

Некоммерческий Проект Tor, в состав которого входит Tor Browser, — это система распределенных по миру прокси-серверов, предназначенных для анонимизации трафика путем многократного послойного шифрования пакетов («луковая» маршрутизация), и программное обеспечение для доступа к ней. Цель проекта — внедрение и популяризация технологий защиты приватности в интернет-пространстве с возможностью неограниченного использования всеми желающими.

Если каких-то 7-10 лет назад освоить и грамотно применять Тор могли лишь технически подкованные люди, то нынешняя версия системы уже адаптирована для обычного пользователя. Сегодня у «луковой» сети миллионы приверженцев и спонсоров по всему миру, а ее поддерживают и развивают тысячи энтузиастов-волонтеров.

Браузер Тор — это приложение для серфинга Всемирной паутины на основе Firefox с интегрированным клиентским модулем Tor-сети Orbot.

Просмотр сайтов через браузер Тор имеет как преимущества, так и недостатки. В числе последних, например:

Поэтому в качестве альтернативы обычному браузеру он не годится. По сути, Тор предназначен только для двух задач: доступа к заблокированным ресурсам и анонимного серфинга сети.

Помимо шифрования и маршрутизации трафика, он блокирует:

То есть заботится о том, чтобы ни на сайтах, ни в самом браузере, ни в приложениях, которые могут использоваться вместе с ним, о вас не осталось никакой приватной информации.

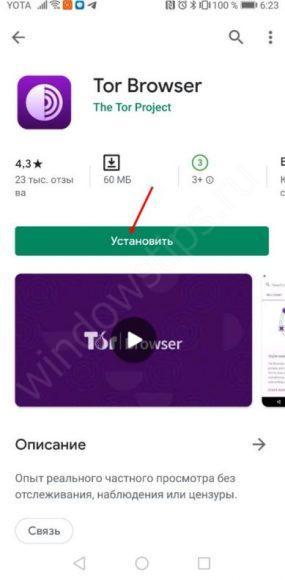

Как установить, настроить и использовать браузер Тор на Андроиде

С установкой Tor Browser на Андроид сложностей обычно не возникает — он ставится так же, как любое приложение из Google Play. Однако встречаются жалобы, что Тор никак не удается установить на мобильное устройство или после успешной установки он не запускается. Самым частым виновником этой проблемы бывает антивирус, так как некоторые разработчики защитного софта относят «луковый» браузер к вредоносному ПО. Другие причины неполадок при скачивании и инсталляции приложений перечислены в этой статье.

После установки коснитесь ярлыка браузера на рабочем столе.

Далее:

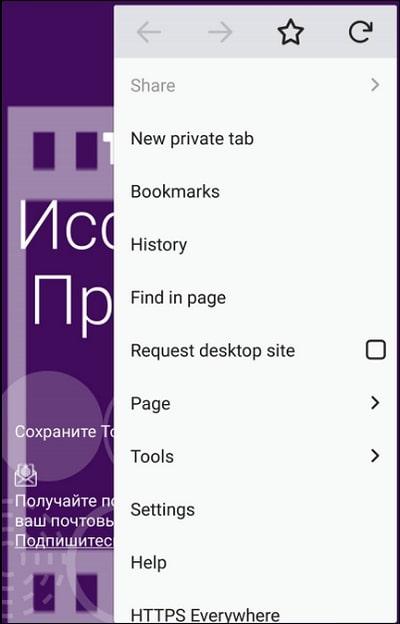

По умолчанию Tor Browser версии 9.0, актуальной сегодня, работает на языке системы. Однако на русский он переведен не полностью — практически все настройки здесь на английском. Назначение большинства из них понятны без перевода, так как они есть в любом мобильном и десктопном веб-обозревателе. Например, «New private tab» — открыть новую приватную вкладку, «Bookmarks» — закладки, «History» — история и т. д.

Внимания требуют следующие настройки:

После настройки браузера можете переходить к серфингу сети. Ваше подключение надежно защищено от ненужного контроля.

Как и в обычном веб-обозревателе, адреса сайтов следует вводить в адресную строку. Она находится в верхней части окна. Справа в адресной строке размещены кнопки открытия новой вкладки (в рамке) и главного меню.

Ошибки в работе Tor Browser на Андроид: чем проявляются и как с ними бороться

Клиентские приложения Тор для десктопных платформ появились раньше, поэтому они более-менее отлажены и стабильны. Мобильная версия для Андроид пока еще молодая и не всегда радует пользователей безупречной работой: то не устанавливается, то вылетает, то не запускается вообще.

Помимо блокировки антивирусами, о которых упоминалось выше, причинами вылетов и других перебоев в работе Tor Browser бывают:

Проблемы совместимости Андроид и приложения нельзя исключить, даже если разработчики заявляют о полной поддержке их продукта вашей системой. Дело в том, что платформы Андроид-устройств слишком разнообразны как в аппаратной, так и в программной части, и предусмотреть особенности каждой модели невозможно. Это, как правило, решается со временем, когда у разработчиков накопятся сведения, необходимые для устранения ошибок на разных девайсах.

Пользователю в таких случаях остается ждать новой версии Tor или откатываться до предыдущей.

Ошибки самого браузера, скорее всего, дадут о себе знать не только вам. Если в отзывах о приложении, которые пользователи оставляют в Goodle Play, есть упоминание о такой же ошибке, значит, это и ваш случай. Остается ждать выхода обновления или устанавливать более раннюю версию.

На мысли о конфликте браузера и другого программного обеспечения может навести появление ошибки после установки нового приложения. А также, если браузер вылетает или не подключается к сети только при работе определенной программы. Например, клиента VPN.

В этом случае следует найти и удалить виновника конфликта. Либо не использовать его совместно с Tor.

Неполадки устройства — заражение вирусами, переполнение хранилища и т. д., обычно проявляются независимо от конкретного приложения. Если сбой возникает и при запуске Тор, и Google Chrome, и чего угодно еще, вероятный виновник — аппарат. Способ устранения проблемы зависит от ее причины.

Новое в блогах

Как пользоваться браузером Тор и не попасть под следствие

Пользователи, нуждающиеся в обходе блокировок или сохранении конфиденциальности в Сети, часто спрашивают — как пользоваться браузером Тор на компьютере и телефоне. В обоих случаях подходы к применению программы идентичны, но принципы установки и настройки немного отличаются. Ниже приведем пошаговую инструкцию для разных видов устройств, рассмотрим плюсы и минусы применения Tor.

Как пользоваться браузером Тор

Создатели веб-проводника позаботились о клиентах, предусмотрев возможность работы в «темной Сети» с компьютера и телефона. Зная, как правильно пользоваться браузером Tor на каждом из устройств, можно сохранить приватность в Интернете вне зависимости от используемого устройства. Рассмотрим правила применения для каждого девайса по отдельности.

Как пользоваться Тор на телефоне

С ростом числа смартфонов все больше людей входит в Интернет с мобильных устройств, поэтому предпочитают пользоваться Tor браузером на Андроид или iOS. Ниже рассмотрим, в чем особенности каждого из вариантов.

Андроид

В отличие от других веб-проводников для смартфонов, где с установкой не возникает трудностей, запуск Tor-браузера имеет особенности. Во избежание трудностей старайтесь следовать инструкции и пользоваться веб-проводником с учетом приведенных рекомендаций. Несмотря на возможность установки Tor на все версии Андроид, лучше использовать программу на телефонах с ОС от 5.0 и выше

Перед тем как пользоваться браузером Тор на Андроиде, необходимо его скачать и установить на ПК. Для этого сделайте следующие шаги:

С этого момента доступно использование Tor браузера на Андроид. Вы можете переходить по вкладкам и быть уверенным в конфиденциальности. С этого момента трафик шифруется, а ранее блокированные сайты становятся доступными.

Безопасность и удобство при работе в Тор возможно только при внесении правильных настроек. Для перехода в раздел жмите на три вертикальные точки справа вверху. Выделим основные настройки, необходимые, чтобы правильно пользоваться браузером:

После этого можно пользоваться браузером Тор в обычном режиме. Управление мало отличается от других проводников, поэтому у пользователей не возникает вопросов. В верхней части находится поисковая и одновременно адресная строка. Для одновременного открытия всех вкладок жмите на значок с цифрой слева от кнопки меню. По желанию можно открыть приватную вкладку. В таком случае веб-проводник не будет запоминать историю посещений.

Айфон

Многие владельцы Айфонов интересуются, как пользоваться браузером Тор на iOS. Здесь действуют те же принципы, что рассмотрены выше (для Андроид). Разница в том, что название приложения в магазине App Store немного иное — TOR Browser + VPN. После скачивания и установки дальнейшая настройка и применение ничем не отличается от того, что рассмотрен выше. После внесения базовых настроек можно пользоваться Тор браузером на Айфоне в обычном режиме. При этом владелец смартфона с iOS получает доступ ко всем возможностям, начиная с приватности, заканчивая посещением заблокированных ранее сайтов.

Вам может быть интересно: Как исправить ошибочный сертификат в Опере: решаем проблему сами

Как пользоваться Тор на компьютере

В случае с ПК ситуация иная, ведь веб-проводник имеет другой принцип установки и настройки. Перед тем как пользоваться Тор браузером на Виндовс, изучите эту инструкцию и следуйте рекомендациям.

Алгоритм действий такой:

После установки веб-проводника необходимые настройки безопасности уже установлены. Это позволяет сразу пользоваться браузером Тор.

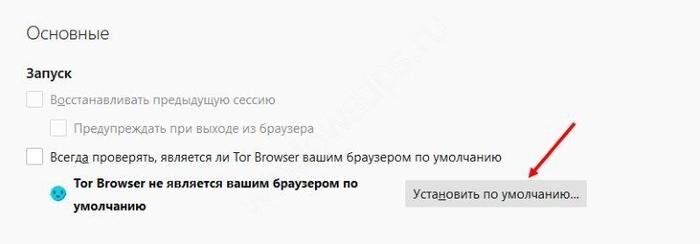

При желании можно внести дополнительные изменения через меню. Для входа в него жмите на три полоски справа вверху.

Там перейдите в раздел Настройки и по желанию сделайте Tor веб-проводником по умолчанию. Здесь же можно задать другие параметры:

Для дополнительной защиты перейдите в раздел Дополнения и включите следующие функции:

После внесения настроек можно пользоваться Tor. Для дополнительной защиты не рекомендуется открывать в браузере торренты, скачивать и открывать другие файлы. В таком случае имеется риск раскрытия IP адреса, что снижает уровень конфиденциальности.

Плюсы и минусы использования

Перед тем как использовать Тор браузер, важно изучить его преимущества и недостатки.

Tor имеет ряд недостатков, касающихся конфиденциальности работы в Сети. Но при правильной настройке и следовании приведенным выше правилам таких последствий можно избежать.

Итоги

Теперь вы знаете, как правильно пользоваться Tor браузером на ПК или телефоне. После установки не забудьте сделать необходимые настройки для повышения конфиденциальности и защиты личных данных от посторонних. В остальном использование Тор не вызывает трудностей даже у начинающих пользователей глобальной сети.

Пошаговая инструкция по установке Tor Browser в Windows

Материал из WikiTorrents

В этой статье дано подробное описание процесса установки и настройки Tor Browser (далее TB) для входа на форум Рутрекера. Будет рассматриваться версия браузера для Windows (а конкретно Windows 8, русскоязычная); для других операционных систем действия почти те же, за исключением специфики работы с файловой системой, системы распределения прав пользователей на машине и т.п. Каждый шаг сопровождается снимками экрана.

Отдельно скажу о том, что версия TB на момент написания статьи 5.0.4. Разумеется, с течением времени версия будет обновляться, и какие-то сведения из нашего описания, а то и изображения со снимков экрана будут меняться. Не пугайтесь и продолжайте следовать инструкции, принимая это во внимание.

Содержание

Общая информация

Текст длинный и уже стал перегруженным информацией. Автор просит вас читать его внимательно и следовать инструкциям буквально, чтобы максимально облегчить себе задачу. Обращайте внимание на выделенные жирным пояснения. Часто по тексту встречаются советы переключиться с выполнения шагов одного раздела на другой раздел инструкции — запоминайте место и потом возвращайтесь назад, чтобы продолжить настройку. Где-то такие переходы не совсем гладкие, так как невозможно досконально описать каждое движение мышкой и каждую появляющуюся кнопку, придётся немного проявить свою сообразительность.

В будущем вы начнёте понимать, как и для чего работает каждый компонент системы и каждая его настройка, а сейчас наша задача — просто получить работающее средство обхода блокировки.

Для обсуждения проблем и нюансов функционирования сети Tor, а также с новыми предложениями просьба обращаться к двум темам, созданным на форуме. Прежде чем задавать вопрос в теме поддержки, пожалуйста, прочитайте её всю, возможно, ответ на него уже был дан.

Для удобства этот же текст оформлен в виде презентации: Google Docs. Её можно сохранить в формате PDF и других: внизу слева на экране презентации есть чёрная менюшка, там кнопка Options с изображением шестерёнки.

Небольшой FAQ

Сначала небольшой FAQ для уточнения терминологии (многие в ней путаются и путают других) и ответов на часто задаваемые вопросы.

Программа и сеть Tor построены по принципу промежуточных соединений с примерением шифрования для каждого из них. Посредством этого Tor помогает пользователям оставаться сравнительно анонимными: сайты, на которые они заходят, видят, что к ним подсоединились из Андорры, Ботсваны или Венесуэлы (к примеру, конечно), хотя настоящий пользователь сидит в семейных трусах на диване в российском городе Эн. Это гражданин соединился с входным узлом сети Tor (первый в цепочке из трёх; расположен в Андорре) по определённому протоколу связи, тот соединился со вторым (который в Ботсване), тот с третьим (этот в Венесуэле), и уже третий (выходной) узел соединился с сайтом Рутрекера. Получилось пять точек: диван → узел1 → узел2 → узел3 → Рутрекер. Ответ идёт по этой же цепочке в обратном направлении. Рутрекер видит, что к нему подсоединились из Венесуэлы, а про Ботсвану и Андорру ничего не знает.

Так вот, эта инструкция предназначена для обхода блокировки, используя описанную выше особенность работы сети Tor. Мы соединяемся не напрямую с Рутрекером, а с каким-то узлом1, и именно это соединение видит ваш провайдер, и именно это соединение он призван проверить на предмет разрешённости (можно нам туда или нет). Мы используем эту часть возможностей, предоставленных нам сетью Tor. Она же даёт нам возможность быть анонимными, но для целей обхода блокировок анонимность не нужна. В разумных пределах мы поговорим об этом, но не будем углубляться.

Установка Tor Browser в Windows

Шаг 1. Идём на его сайт и скачиваем Tor Browser. На данный момент версия 5.0.4. Под кнопкой Download можно выбрать другой язык интерфейса браузера. Выбрали русский или english? Молодцы, жмите кнопку «Download».

Внимание. Хотите русский язык — выбирайте его до нажатия на кнопку «Download». Установите англоязычную версию — на русский потом не переключитесь. Автор этой инструкции не любит пользоваться локализованными интерфейсами и пишет её с учётом англоязычного интерфейса. Если будете ставить русскую версию, смотрите на картинки и ищите в своём браузере аналогичные пункты меню по-русски, это несложно.

Шаг 3. Выбираем язык процесса установки.

Шаг 4. Выбираем директорию установки TB. Два общих правила: 1) чем ближе к корню диска, тем легче жить, и 2) не надо использовать пробелы и русские буквы в именах директорий и файлов. Эта инструкция подразумевает, что выбран путь C:\TorBrowser.

Внимание 1. Запомните директорию, куда вы собрались устанавливать TB (C:\TorBrowser или какая-то другая). В некоторых последующих пунктах мы будем прописывать строки в настрочных файлах и запускать TB, и там, где написано C:\TorBrowser, вы должны подставить путь до своей директории, куда ставили TB, если решили поменять её в этом пункте в процессе установки.