Как проверить есть ли удаленный доступ к моему компьютеру

Как проверить есть ли удаленный доступ к моему компьютеру

Удаленный доступ к компьютеру: как за вами следят?

Следует сразу оговориться, что удаленный доступ к компьютеру достаточно примитивный вариант, с помощью которого можно легко следить за человеком. Однако, именно его чаще всего используют после переустановки Windows недобросовестные компьютерные мастера, заинтересованные в том, чтобы своеобразное «сотрудничество» с клиентом продолжалось и дальше. Правда, с одной оговоркой. Теперь компьютер будет подчиняться не только вам, но и своему новому хозяину. Разберемся, что из себя представляет удаленный доступ к компьютеру, какие технологии использует и чего добиваются доморощенные хакеры.

Проверяем, включен ли удаленный доступ к компьютеру

Итак, вы переустановили Windows. И совсем не важно, где именно. Следует всегда помнить, что есть недобросовестные люди, преследующие свои корыстные цели. Так, удаленный доступ к компьютеру позволяет дистанционно использовать компьютер просматривая, или изменяя его содержимое. Как могут использовать удаленный доступ к вашему компьютеру? Все очень просто. По сути есть три рабочих вариант:

1. Майнить криптовалюту, при этом безвозмездно пользуясь ресурсами вашего компьютера и электричеством.

2. Лазить по компьютеру, чтобы следить за вашими действиями. При этом, все ваши действия на компьютере будут видны установившему удаленный доступ из любого удобного места и в любое время.

3. Также можно вносить изменения в ваш компьютер. Например, установив без вашего ведома какую-либо программу. Опять же, для того, чтобы осуществлять на вашем компьютере удаленные действия без вашего ведома. Естественно, ни один из этих вариантов не приемлем. Поэтому, проверяем настройки, чтобы выяснить, включен ли удаленный доступ.

Приглашаем Вас в официальный Telegram-канал «Лайфбосс». Только самые интересные статьи на наиболее актуальные темы. Подписывайтесь! 🧐

Заходим в Панель управления и в окне поиска ищем Службы. Среди них выбираем Разрешение удаленного доступа к компьютеру. Далее смотрим Удаленный рабочий стол. Если удаленный доступ к компьютеру включен, то будет стоят в соответствующем окне галочка. А кроме того, добавлен незнакомый вам пользователь. Если вы видите такую картину на новом Windows уже при первом запуске то знайте, это попытка доступа в ваш компьютер третьих лиц. Кто это может быть? Скорее всего кто-то из тех, кто имел непосредственный физический контакт с вашим устройством.

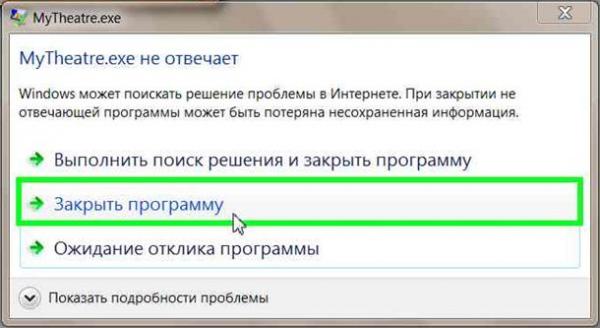

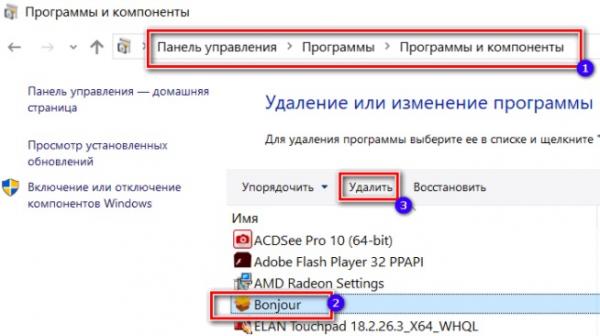

Продолжите поиск уязвимости. Теперь, посмотрим, с помощью какой программы осуществляется удаленный доступ. Дело в том, что любой злоумышленник любит комфорт. И поэтому использует соответствующие своим преступным целям программы с удобным интерфейсом. Переходим в Диспетчер задач. Нужно обнаружить подозрительные процессы. Например, ruserv.exe.

Что такое ruserv.exe? Это программа для удаленного доступа к компьютеру, по всем признакам относящаяся к вирусу. Так, нельзя просто найти папку, в которой она находится и легко ее удалить. Если вы не устанавливали на своем компьютере ruserv.exe, значит вы подверглись попытке несанкционированного проникновения извне.

Что делать, если вы обнаружили такую проблему?

Если данная функция работает, отключите ее. Снимите галочку и удалите постороннего пользователя, которому был разрешен доступ. Сохраните изменения. Программу ruserv.exe не так просто удалить. Чтобы еще раз убедиться в отсутствие проблемы, проверьте компьютер утилитой Dr.Web Curelt! Однако, лучшее всего вновь переустановить Windows, но уже в более приличном месте. Даже если вы удалите ruserv.exe, доверия к работе компьютера уже нет. Ведь совершенно неизвестно, не сделал ли недоброжелатель еще какие-нибудь закладки, раз уж он всерьез занялся этим плохим делом.

Ранее на сайте «Лайфбосс» были опубликованы интересные материалы по теме:

Быстрый ответ: Можно ли отследить удаленный доступ?

Как узнать у кого есть удаленный доступ к моему компьютеру?

Зайдите в Управление компьютером: В разделе Общие папки откройте раздел Сеансы: Вы увидите список активных подключений к вашему компьютеру. Здесь можно увидеть, какой пользователь подключился, с какого компьютера установлено подключение, просмотреть активность пользователя (колонка Время простоя).

Как определить есть ли удаленный доступ?

Как получить доступ к удаленному компьютеру?

Зайти в меню Пуск — Нажать правой кнопкой мыши Мой компьютер — в контекстном меню выбрать Свойства. В открывшемся окне с системной информацией, в правой части нажмите Настройка удаленного доступа. У вас открылось диалоговое окно Свойства системы, вкладка Удаленный доступ.

Как предотвратить удаленный доступ к компьютеру?

Отключение удаленного доступа в системном меню

На панели закладок, вверху, выбрать «Удаленный доступ». В разделе «Удаленный помощник» убрать отметку напротив «Разрешить подключение». В меню «Удаленный рабочий стол» установить отметку напротив «Не разрешать подключения». Нажать «ОК» и закрыть все системные окна.

Как узнать кто подключен к моему компьютеру по локальной сети?

Зайдите в Управление компьютером: В разделе Общие папки откройте раздел Сеансы: Вы увидите список активных подключений к вашему компьютеру. Здесь можно увидеть, какой пользователь подключился, с какого компьютера установлено подключение, просмотреть активность пользователя (колонка Время простоя).

Как узнать какое оборудование подключено к компьютеру?

Откройте Главное меню Windows, и нажмите на кнопку «Параметры»; В открывшемся списке нажмите на надпись «Система»; В меню слева выберите пункт «О системе»; В нижней части открывшегося окна нажмите на надпись «Диспетчер устройств».

Как настроить удаленный доступ к телефону?

До того как удаленно подключится к телефону, необходимо:

Как настроить удаленный доступ?

Как настроить подключение к удаленному рабочему столу Windows 7?

Как настроить подключение к удаленному рабочему столу Windows 10?

Для того, чтобы разрешить подключения к удаленному компьютеру, выполните на нем следующие действия:

Как отключить возможность удаленного доступа?

Жмем правой кнопкой мыши по значку «Этот компьютер» (или просто «Компьютер» в Windows 7) и переходим к свойствам системы. Далее идем в настройки удаленного доступа. В открывшемся окне ставим переключатель в положение, запрещающее подключение и нажимаем «Применить».

Как закрыть удаленный доступ от админа?

Конфигурация компьютера | Настройки Windows | Настройки безопасности | Местные Политики | Назначение прав пользователя. Найдите и дважды щелкните «Запретить вход через службы удаленных рабочих столов». Добавьте пользователя и / или группу, доступ к которой вы хотите запретить. Нажмите ОК

Как удалить подключение к удаленному рабочему столу?

В строке поиска введите “Диспетчер учетных данных” и выберите его из найденных результатов (также вы можете зайти в эти настройки через панель управления). 2. Зайдите в “Учетные данные Windows” => нажмите на TERMSRV с подключением данные которого вы хотите удалить => нажмите на “Удалить”.

Как узнать кто подключался удаленно к моему компьютеру?

Существуют различные способы, позволяющие определить кто за время вашего отсутствия входил или совершил попытку входа в ваш компьютер. Это кейлоггеры и другие шпионские программы. Они позволяют получить максимум сведений о действиях «незваного гостя» на вашем ПК. Но если вам не нужны возможности клавиатурного шпиона, воспользуйтесь функционалом самой Windows.

Операционная система позволяет решить массу проблем без установки дополнительных программ и возможность узнать кто пытался проникнуть в компьютер это только одна из множества ее полезных функций. Ранее мы уже делали материал о возможности создания папок-невидимок на рабочем столе.

Как выяснить — кто входил в компьютер без вашего ведома

Мониторинг позволяет формировать отчет обо всех удачных и провальных попытках войти в систему. В логе могут сохраняться данные за неделю или месяц. Все зависит от выставленных настроек.

Благодаря второму инструменту вы будете получать сведения о том, в какое время посторонний предпринял попытку или проник в устройство во время каждой авторизации в операционной системе.

Существует два способа для активации этой функции.

Определились со способом защиты компьютера? Тогда приступим к разбору первого способа.

Активируем журнал событий

Сохранение информации о том, кто входил в компьютер возможно только после включения этой функции. Нажимаем WIN+R для активации редактора групповой политики.

В открывшемся окне пишем команду gpedit.msc, кликаем ОК.

Обратите внимание. Не во всех версиях Windows имеется такой инструмент. Если редактора групповой политики в вашей операционке нет, рекомендуем обновить ее до Professional или воспользоваться вторым инструментом.

В редакторе кликаем «Политика Локальный компьютер». Далее заходим в «Конфигурация компьютера», выбираем «Конфигурация Windows». Находим кнопку «Параметры безопасности», идем в «Локальные политики», открываем «Политика аудита», выбираем пункт «Аудит входа в систему».

Переходим в «Свойства», ставим галочки напротив параметров «Успех», «Отказ».

Включение этой функции позволит Windows записывать все попытки входа с указанием времени и имени пользователя. Чтобы посмотреть отчеты в журнале нажмите «WIN+R» и введите команду «eventvwr». Кликаем «Журналы Windows», выбираем «Безопасность».

Сориентироваться в огромном списке событий поможет фильтр по действиям.

Способ узнать кто посещал компьютер при загрузке Windows

Приступаем к запуску редактора реестра. В 7 и 8 версиях Windows делаем это выбрав «Выполнить» в меню «Пуск». В появившемся окне вводим «regedit».

В 10 версии Windows можно вызвать окно аналогичным способом или через поиск.

В каталоге реестра «System» нужно создать новый параметр.

Переименовываем его в «DisplayLastLogonInfo».

В поле «Значение» ставим 1 и сохраняем изменения.

В результате откроется окно для авторизации.

После введения пароля отобразится окно с подробной информацией о дате и времени последнего успешного входа в систему и данные обо всех попытках, потерпевших неудачу. Процесс загрузки системы после прочтения информации можно активировать, нажав «ОК».

Нужно отметить, что даже компьютеры, относящиеся к домену Active Directory, для входа на который используются доменные учетные записи, в случае локального включения политики смогут отобразить только информацию с локальными учетными записями. Чтобы получать сведения о доменных пользователях необходимо включение доменных групповых политик.

С помощью наших советов вы сможете правильно выставить настройки и всегда будете знать кто и когда заходил в ваш компьютер. Это очень пригодится если компьютером пользуется кто-то еще или если вы вынуждены оставлять его без присмотра.

Быстрый ответ: Можно ли отследить удаленный доступ

Как узнать кто подключался удаленно к моему компьютеру?

Существуют различные способы, позволяющие определить кто за время вашего отсутствия входил или совершил попытку входа в ваш компьютер. Это кейлоггеры и другие шпионские программы. Они позволяют получить максимум сведений о действиях «незваного гостя» на вашем ПК. Но если вам не нужны возможности клавиатурного шпиона, воспользуйтесь функционалом самой Windows.

Операционная система позволяет решить массу проблем без установки дополнительных программ и возможность узнать кто пытался проникнуть в компьютер это только одна из множества ее полезных функций. Ранее мы уже делали материал о возможности создания папок-невидимок на рабочем столе.

Как выяснить — кто входил в компьютер без вашего ведома

Мониторинг позволяет формировать отчет обо всех удачных и провальных попытках войти в систему. В логе могут сохраняться данные за неделю или месяц. Все зависит от выставленных настроек.

Благодаря второму инструменту вы будете получать сведения о том, в какое время посторонний предпринял попытку или проник в устройство во время каждой авторизации в операционной системе.

Существует два способа для активации этой функции.

Определились со способом защиты компьютера? Тогда приступим к разбору первого способа.

Как получить доступ к удаленному компьютеру?

Зайти в меню Пуск — Нажать правой кнопкой мыши Мой компьютер — в контекстном меню выбрать Свойства. В открывшемся окне с системной информацией, в правой части нажмите Настройка удаленного доступа. У вас открылось диалоговое окно Свойства системы, вкладка Удаленный доступ.

Отключение удаленного доступа в системном меню

На панели закладок, вверху, выбрать «Удаленный доступ». В разделе «Удаленный помощник» убрать отметку напротив «Разрешить подключение». В меню «Удаленный рабочий стол» установить отметку напротив «Не разрешать подключения». Нажать «ОК» и закрыть все системные окна.

ПК медленно работает

Если ваш компьютер довольно новый, но внезапно начал работать гораздо медленее, чем раньше, это тоже может вызывать подозрения. Такое замедлениие может быть вызвано заражением вредоносной программой, такой как компьютерный червь или троянский конь.

Чаще всего такие программы попадают на компьютер, замаскировавшись под легальное ПО и потребляют много ресурсов процессора.

Но тревожиться о вирусах и шпионах только из-за медленной работы компьютера не стоит. В наши дни даже обычный браузер использует максимум доступной памяти, а Windows постоянно автоматически обновляется сама собой. На фоне всех этих процессов троян заметить сложно, зато майнеров — можно.

Проверь, кто подключился к твоему компьютеру!

Каждый компьютер в сети постоянно подвергается сканированию на открытые порты. Делается это не из-за озорства, а по вполне прагматичным причинам — заработать. Дело в том, что сканирование позволяет найти уязвимые компьютеры, а из уязвимых компьютеров злоумышленники легко собирают ботнеты и потом зарабатывают на них, предлагая услуги DDoS-атак. Как не стать частью ботнета?

Первое, что следует отметить, лучшая защита — полное перекрытие всех входящих соединений с помощью файервола. На сервере такое невозможно, а вот на домашнем компьютере запросто. Тем более, что на каждом компьютере с Linux уже установлен файервол, причем один из самых мощных — iptables. С его помощью можно всего в пару строк запретить все входящие и разрешить все исходящие соединения. Дополнительную информацию о фортификации своего компьютера с помощью iptables можно найти здесь.

Но допустим, что вы один из тех беспечных пользователей гламурных дистрибутивов типа Ubuntu, которые сразу же после установки бегут любоваться «красотами» Unity, забыв отключить «светящие» портами в интернет сервисы? Как посмотреть список этих портов? Очень просто. Даже ничего не придется устанавливать. Напишите в терминале:

Смотрите в колонке Local Addresses. Обратите внимание и на адрес: 127.0.0.1 означает, что к открытому порту могут подсоединиться только локальные пользователи, когда как 0.0.0.0 означает, что в гости приглашается весь интернет.

Другая интересная колонка — Foreign Addresses. В ней показаны IP-адреса уже подключившихся к вашему компьютеру пользователей (и адреса тех, к кому подключились вы). В терминале можно набрать whois ip и посмотреть информацию об адресе. Как правило, атакующие используют сервера за границей, публичные хостинги, VPN-сервисы и т.д. Все это легко можно увидеть через whois.

Теперь возникает вопрос, а что же делать?

А твой компьютер с Ubuntu уже стал частью ботнета?

Как узнать кто заходил в компьютер?

Первый способ позволяет логировать (сохранять в отчет) все успешные, а также неудачные попытки входа в систему. Отчет может сохранить данные недельной и месячной давности, в зависимости от ваших настроек. Лог о попытках входа в систему можно просмотреть в любое время.

Второй способ оповещает вас о том, когда и кто заходил в компьютер в последний раз каждый раз когда вы будете логиниться в систему. Другими словами каждый раз при входе в Windows операционная система будет отображать последние попытки входа в систему, точное время и другую информацию. Я покажу два разных способа позволяющих активировать данную функцию.

Решили как будете защищать компьютер? Тогда пойдем дальше и начнем с первого способа.

Кто следит за вашим компьютером?

Способы устранения шпионского ПО

Когда вы сидите за компьютером в своём уютном доме или заходите в сеть через рабочий компьютер, у вас наверняка создаётся иллюзия полной безопасности. Не так ли? Но знаете ли вы, что в этот самый момент ваш компьютер могут мониторить совершенно посторонние люди? Разумеется, многие считают такой вариант чем-то из серии фантастики. Но на самом деле всё не так радужно, как предполагают рядовые пользователи. Знаете ли вы о том, что существуют специальные программы, способные считывать ваши пароли, получать доступ к вашим социальным сетям или попросту включать веб-камеру на вашем компьютере и вести запись без вашего ведома. И это не шпионские фильмы! Это всего лишь шпионское ПО, которое действует на вашем компьютере!

Что такое шпионские программы и зачем они нужны?

Информация правит миром — это ни для кого не секрет. Данную фразу можно смело назвать девизом шпионского ПО. Именно получение информации, важной и значимой, способной монетизироваться и приносящей прибыль, и есть главная цель spyware.

Такие программы действуют по аналогии с вирусами, но, в отличие от них, не разрушают систему, не приводят к замедлению или прекращению действия программ, а тайно узнают и передают своим владельцам очень важную информацию:

И всё это становится доступным мошенникам при помощи неприметных на вид программ.

Как понять, что на вашем компьютере действует шпионский софт?

Существует несколько признаков, по которым вам удастся понять, что шпионское ПО уже попало в вашу операционную систему и начало активные действия:

Разумеется, самым реальным вариантом действия программ-шпионов станет утрата контроля над вашими аккаунтами. Но доводить до такого состояния всё-таки не стоит! Дело в том, что существует немало качественного идентифицирующего софта, который поможет вам выявить шпионские программы и обезвредить их. Что относится к их числу?

Кроме того, вы и сами можете распознать шпионский софт по уже описанным вариантам поведения вашего ПК. Если хотя бы один фактор наблюдается при загрузке операционной системы, лучше принять меры сразу, не дожидаясь, пока к мошенникам попадёт мало-мальски значимая информация.

Кстати, знаете ли вы, какие виды шпионского софта наиболее часто используют злоумышленники?

Перечислим самые популярные из них:

Не самые приятные варианты, не так ли? Поэтому очень важно своевременно защитить свой компьютер. Ведь лучше предупредить угрозу, пусть даже она пока что только в будущем, а не стараться нейтрализовать её. Не забывайте о своей безопасности! Жертвами шпионского ПО становятся не только успешные и богатые люди с внушительным счетом в банке, но и рядовые пользователи сети.

Как узнать, пользовался ли кто-то вашим компьютером

Думаете, что кто-то тайком залез в ваш компьютер? Или же заметили, что ноутбук находится не там, где вы его оставили? Есть несколько способов узнать, пользовался ли кто-то устройством без разрешения, поскольку практически всё, что делается на компьютере, регистрируется в системе.

Важно лишь знать, с чего начать, и как именно искать. Это может значительно сократить время, необходимое для поиска «шпиона». Чуть ниже мы разместили 4 способа узнать, пользовался ли кто-нибудь вашим компьютером без разрешения.

Проверить недавно открытые файлы

Чтобы проверить, пользовался ли кто-то компьютером в ваше отсутствие, можно просмотреть недавно открытые файлы.

В Windows эта функция предоставляет возможность вернуться к тому, над чем вы работали или просматривали. Однако её также можно использовать для проверки, открывал ли файлы кто-то ещё.

Для этого нужно зайти в «Проводник» нажатием клавиш Windows + E. В левом верхнем углу нажмите на кнопку «Быстрый доступ». После этого вы увидите пункт «Последние файлы».

Mac аналогичным образом предлагает проверить недавно открытые файлы. Их можно увидеть в меню Apple и в панели Dock.

Кроме того, вы можете проверить файлы, открытые в отдельных приложениях. Если вы думаете, что кто-то просматривал созданную вами презентацию PowerPoint, то зайдите в меню «Недавние» внутри программы.

Проверить недавно измененные файлы

Кто угодно может стереть данные о последних запущенных файлах на вашем компьютере. Для этого достаточно просто щелкнуть правой кнопкой мыши на панели «Быстрый доступ», перейти в «Параметры» и нажать на «Очистить историю проводника».

Если вы не удаляли недавнюю активность, но заметили, что она стерта, это признак того, что кто-то использовал компьютер.

Но как узнать, какие файлы/папки были изменены?

Вновь откройте проводник и введите «датаизменения:» в поле поиска в верхнем правом углу. Далее нужно уточнить дату, открыв раскрывающееся меню в разделе «Дата изменения» в верхнем левом углу окна.

После этого откроется список файлов, которые были изменены. Проверьте указанное время и попытайтесь вспомнить, находились ли вы за компьютером в тот момент.

История браузера

Всем известно, что можно легко удалить историю просмотров в браузере. Но если кто-то использовал ваш компьютер в спешке, то вполне мог забыть об этом шаге.

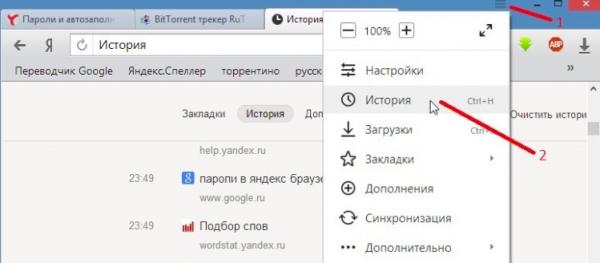

Google Chrome – самый популярный браузер, поэтому есть высокая вероятность, что тот, кто проник в компьютер, использовал именно Chrome. Щелкните по вертикальному многоточию в правом верхнем углу, затем выберите «История» и посмотрите список открытых сайтов. Для более быстрого доступа к истории можно также нажать Ctrl + H.

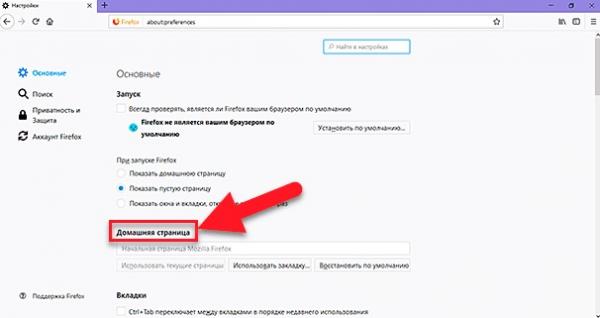

Однако стоит проверить и другие браузеры. Если на вашем компьютере есть Edge, нажмите на многоточие и выберите «История». Пользователи Firefox должны открыть панель меню, а затем «Журнал»> «Управлять журналом».

Проверка событий входа в систему

Если вы уверены, что кто-то сторонний пользовался компьютером, но предыдущие методы так и не принесли результатов, есть возможность еще глубже изучить компьютер в поисках дополнительных доказательств.

Домашняя версия Windows 10 автоматически отслеживает события входа в систему, то есть регистрирует каждый вход. Как можно это проверить?

Найдите приложение «Просмотр событий» через пуск и откройте его. Перейдите в «Журналы Windows»> «Безопасность». Вы увидите длинный список событий, однако большинство из них не будут иметь особого смысла, если вы не знакомы с кодами Windows ID.

Вам нужно обратить внимание на код «4624», который записывается как «Logon» и отвечает за вход в систему. «4672» («Special Logon»), стоящий рядом со стандартным входом в систему, указывает на вход от имени администратора. «4634» же означает выход из системы.

Поиск кодов – задача не из простых, но уменьшить список можно используя функцию «Найти …» в меню «Действия» справа.

Если вы точно помните, когда не использовали компьютер, то пролистайте журнал или используйте фильтры. Для этого перейдите в «Действия»> «Фильтр текущего журнала», и выберите время в разделе «Дата».

Как включить аудит входа в систему на Windows 10 Pro?

Домашняя версия Windows 10 проверяет вход в систему по умолчанию. А вот в случае с версией Pro нужно выполнить несколько дополнительных действий.

Для начала нужно открыть редактор локальной групповой политики. Нажмите комбинацию клавиш Win + R, впишите «gpedit.msc» и нажмите Enter.

Затем перейдите в «Конфигурация компьютера»> «Конфигурация Windows»> «Параметры безопасности»> «Локальные политики»> «Политика аудита»> «Аудит входа в систему».

Далее поставьте галочки в полях «Успех» и «Отказ», и нажмите «Применить». После этого компьютер будет регистрировать успешные и неуспешные попытки входа в систему, и вы можете проверить события входа, используя вышеупомянутый метод.

Как защитить компьютер?

Можно ли как-то запретить посторонним доступ к вашему компьютеру? Первый способ достаточно банальный – вы можете сами попросить их об этом!

Создание надежного пароля для своей учетной записи – главный приоритет. Но убедитесь, что он действительно надежный. Кроме того, всякий раз, когда вы покидаете свое рабочее место, нажмите комбинацию клавиш Windows + L. Это позволит заблокировать компьютер, и никто не сможет просматривать ваши файлы (если не знает пароль).

Как обнаружить несанкционированный удаленный доступ к компьютеру

Довольно неприятно, когда кто-то получает несанкционированный доступ к вашему компьютеру.

Если вы думаете, что компьютер взломан, отключите его от интернета.

Затем найдите уязвимости, которыми воспользовался взломщик, чтобы проникнуть в систему, и устраните их. После этого примите меры, чтобы избежать подобных вторжений в будущем.

Блокирование несанкционированного доступа

Имейте в виду, что компьютер может автоматически включаться, чтобы установить обновления. Большинство последних версий операционных систем обновляется в автоматическом режиме; как правило, это происходит в ночное время, когда компьютером никто не пользуется. Если компьютер включился без вашего ведома (то есть тогда, когда вы не пользуетесь им), скорее всего, он вышел из спящего режима, чтобы установить обновления.

Поищите очевидные признаки удаленного доступа. Если курсор двигается, программы запускаются и файлы удаляются без вашего участия, кто-то получил доступ к компьютеру. В этом случае выключите компьютер и отсоедините Ethernet-кабель.

Отключите компьютер от интернета. Сделайте это, если думаете, что компьютер взломан. Отключите компьютер не только от интернета, но и от локальной сети, чтобы предотвратить несанкционированный доступ к другим компьютерам.

Запустите Диспетчер задач или Мониторинг системы. При помощи этих утилит можно определить активные процессы.

В списке запущенных программ найдите программы для удаленного доступа. Также в этом списке ищите любые незнакомые или подозрительные программы. Следующие программы являются популярными программами для удаленного доступа, которые устанавливаются без ведома пользователя.

Обратите внимание на аномально высокую загруженность процессора. Она отображается в Диспетчере задач или в Мониторинге системы. Высокая загруженность процессора является нормальным явлением и не свидетельствует о взломе компьютера, но если она наблюдается тогда, когда компьютером никто не пользуется, скорее всего, множество процессов работает в фоновом режиме, что весьма подозрительно. Имейте в виду, что высокая загруженность процессора имеет место во время фонового обновления системы или скачивания больших файлов (о которых вы забыли).

Просканируйте систему антивирусной программой. Обязательно установите антивирус или не выключайте Защитник Windows. Откройте антивирусную программу и запустите сканирование операционной системы. На полное сканирование уйдет около часа.

Удалите файлы, найденные антивирусом. Если антивирус обнаружил вредоносные программы, удалите их или отправьте в «карантин» (это зависит от антивируса); в этом случае найденные программы больше не будут причинять вред компьютеру.

Скачайте и установите Malwarebytes Anti-Malware. Это программа, которая обнаруживает и обезвреживает вредоносные программы, не найденные антивирусом. Malwarebytes Anti-Malware можно бесплатно скачать на сайте malwarebytes.org.

Просканируйте систему программой Anti-Malware. На полное сканирование уйдет около 30 минут. Возможно, Anti-Malware обнаружит программу-взломщик, которая контролирует компьютер.

Обнаруженные вредоносные программы отправьте в «карантин». В этом случае найденные программы больше не будут причинять вред компьютеру.

Скачайте и запустите Malwarebytes Anti-Rootkit Beta. Эту программу можно бесплатно скачать на сайте malwarebytes.org/antirootkit/. Anti-Rootkit Beta обнаруживает и удаляет руткиты, которые являются вредоносными программами, позволяющими злоумышленнику закрепиться в системе и скрыть следы проникновения. На полное сканирование системы уйдет некоторое время.

Последите за поведением компьютера после удаления вредоносных программ. Даже если антивирус и/или программа Anti-Malware нашли и удалили вредоносные программы, следите за поведением компьютера, чтобы определить наличие скрытых вредоносных программ.

Смените все пароли. Если компьютер взломан, скорее всего, злоумышленник получил ваши пароли при помощи кейлоггера. В этом случае смените пароли к различным учетным записям. Не используйте один и тот же пароль к нескольким аккаунтам.

Выйдите из всех учетных записей. Сделайте это после смены паролей. Выйдите из учетных записей на всех устройствах, на которых вы пользуетесь этими аккаунтами. В этом случае взломщик не сможет воспользоваться старыми паролями.

Переустановите операционную систему, если не удается блокировать несанкционированный доступ к компьютеру. Это единственный надежный способ воспрепятствовать вторжению и избавиться от всех вредоносных файлов. Перед тем как переустановить систему, создайте резервную копию важных данных, так как в процессе переустановки системы вся информация будет удалена.

Предотвращение несанкционированного доступа

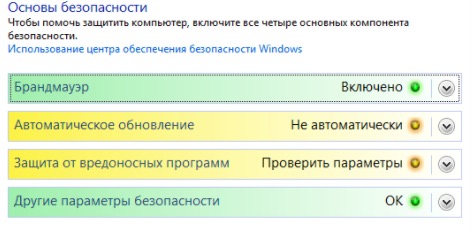

Настройте автоматическое обновление антивирусной программы. Современный антивирус обнаруживает вредоносные программы до того, как они попадают на компьютер. В Windows предустанавливается Защитник Windows, который является неплохим антивирусом, работающим и обновляющимся в фоновом режиме. Также можно скачать отличный и бесплатный антивирус, такой как BitDefender, Avast! или AVG. Помните, что на компьютер можно установить только одну антивирусную программу.

Настройте брандмауэр. Если вы не владеете сервером или не запускаете программу для удаленного доступа, нет необходимости держать порты открытыми. Большинство программ, которым нужны открытые порты, работает по протоколу UPnP, то есть порты открываются и закрываются по мере необходимости. Постоянно открытые порты являются главной уязвимостью системы.

Будьте осторожны с вложениями электронной почты. Они являются самым популярным способом распространения вирусов и вредоносных программ. Открывайте вложения к письмам от знакомых людей, и даже в этом случае лучше связаться с отправителем и уточнить, посылал ли он какое-либо вложение. Если компьютер отправителя заражен, то вредоносные программы будут рассылаться без его ведома.

Устанавливайте надежные пароли. Каждая защищенная учетная запись или программа должна иметь уникальный и надежный пароль. В этом случае злоумышленник не сможет использовать пароль к одной учетной записи для взлома другой. В интернете найдите информацию о том, как пользоваться менеджером паролей.

Не пользуйтесь бесплатными беспроводными сетями. Такие сети небезопасны, потому что вы не можете знать, отслеживает ли кто-то ваш входящий и исходящий трафик. Отслеживая трафик, злоумышленник может получить доступ к браузеру или более важным процессам. Чтобы обезопасить систему во время подключения к бесплатной беспроводной сети, воспользуйтесь VPN-сервисом, который шифрует трафик.

Будьте осторожны с программами, которые скачаны из интернета. Многие бесплатные программы, которые можно найти в интернете, включают дополнительное и зачастую ненужное программное обеспечение. Поэтому во время установки любой программы выбирайте выборочную установку, чтобы отказаться от ненужного программного обеспечения. Также не скачивайте «пиратское» (нелицензионное) программное обеспечение, потому что оно может содержать вредоносный код.

Как проверить есть ли удаленный доступ к моему компьютеру

Денис Ибатуллин, аналитик компании «Фродекс»

Средства удалённого доступа и управления рабочим столом – это хороший способ экономить время для проведения удалённого администрирования и решения других сопутствующих задач.

Общеизвестно, что далеко не всегда подобные программы используются во благо. Злоумышленники применяют подобные средства или их специализированные аналоги для достижения своих корыстных целей.

Теоретически способы, позволяющие пользователям обнаружить сеанс удаленного управления, это:

Сканирование открытых портов позволяет гарантированно детектировать только те средства удаленного управления, которые используют жестко заданные порты. Таким способом можно детектировать Remote Desktop Connection – стандартный удаленный рабочий стол Windows (порт 3389). Radmin, хоть и имеет стандартный порт, используемый по умолчанию (4899), предоставляет возможность настройки порта в диапазоне от 1 до 65535. Таким образом, если используется один из широко известных портов, то обнаружить Radmin будет сложнее. VNC не имеет порта по умолчанию. TeamViewer использует 80 и 443 порты HTTP. Ammyy Admin использует HTTPs прокси, так что обнаружить его сканированием портов невозможно;

Сканирование реестра. Если программа удаленного управления сохраняет свои настройки в реестре, то её можно обнаружить. Так можно обнаружить, например, стандартный RDP Windows, TeamViewer, Ammyy Admin и Radmin. Но для того чтобы обнаружить средство удаленного управления необходимо знать, что именно и в каких ветках реестра нужно искать. А VNC таким образом не обнаружить, т.к. они не хранят свои настройки в реестре;

Сканирование сетевого трафика. На первый взгляд подобным способом можно будет детектировать все средства удаленного управления, однако это не так. Дело в том, что многие средства удаленного управления шифруют свой трафик, и обнаружить удаленное управление не удастся. Но детектировать, например, Radmin, RDP Windows всё же возможно, т.к. они используют известные протоколы удаленного управления без шифрования. А TeamViewer и Ammyy Admin, шифруют свой трафик. VNC использует SSL/SSH/VPN, т.е. протоколы удаленного доступа будут скрыты от Вас;

Сигнатурный анализ. В случае, если сигнатуры программ удаленного управления известны, то обнаружить их исполняемые файлы не составит труда, но если будет использоваться стандартный удаленный стол Windows, то такое сканирование бесполезно, т.к. он присутствует во всех версиях Windows выше NT 4.0.

Самым доступным для рядового пользователя средством защиты от программ удаленного управления является антивирус. Известные антивирусы, в частности Kaspersky Internet Security, обнаруживают исполняемые файлы, сканируют оперативную память, службы, записи в реестре, характерные для средств удаленного управления и не позволяют работать подобным средствам без разрешения пользователя. Dr.Web же обнаруживает средства удаленного управления не только сигнатурным анализом, но и при проверке запущенных служб. Например, Ammyy Admin блокируется многими известными антивирусами. Однако, если внести подобные средства в исключения, то их работа не будет блокироваться.

Не смотря на то, что антивирусы, при их относительной сложности, хоть и обнаруживают наличие средств удаленного управления, сам факт установления сеанса удаленного управления они не детектируют.

В таком случае, необходим способ обнаружения именно сеанса удаленного управления.

Рассмотрим популярное средство удаленного управления TeamViewer.(ver 10.0.36897.0), т.к. им пользуются более 200 миллионов пользователей и он переведен на 30 языков мира.

А в качестве средства клавиатурного мониторинга будем использовать кейлоггер – программа, которая перехватывает и записывает все манипуляции с клавиатурой компьютера. Используемый программный кейлоггер был написан автором статьи и производит регистрацию событий клавиатуры с точностью до 1мс.

На компьютерах, участвующих в эксперименте, установлена ОС Windows XP SP 3/Windows 7 SP 1. Компьютеры представляют собой стационарные рабочие места, оборудованные стандартными клавиатурами, и находящиеся друг от друга на расстоянии в несколько километров. Они находятся в разных локальных сетях, сообщение между которыми осуществляется только средствами сети Интернет. Скорость интернет соединения была больше или равна двум мегабитам в секунду.

Эксперимент проводился следующим образом:

На рабочем месте, к которому в дальнейшем осуществлялось удаленное подключение, включался кейлоггер;

Программа (специальный драйвер клавиатуры) эмулирующая действия локального оператора, вводила небольшой текст;

Устанавливался сеанс удалённого управления через TeamViewer;

Программа (специальный драйвер клавиатуры) вводила тот же небольшой текст, что и локальный оператор, с теми же параметрами клавиатурного почерка, но уже на удаленной машине;

Работа кейлоггера останавливалась, и его лог отправлялся на анализ.

Кейлоггер фиксировал следующие параметры клавиатурного почерка:

По этим параметрам устанавливались две характеристики клавиатурного почерка:

После анализа логов видно, что наибольшие отклонения обнаруживаются по времени удержания клавиш, а разница значений пауз между нажатиями удаленного и локального пользователя не превышает 5мс.

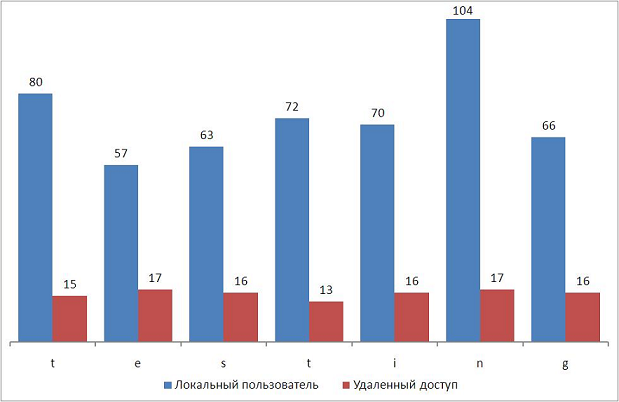

Гистограмма, демонстрирующая время удержания нажатой клавиши, при вводе локальным пользователем и оператором удаленного доступа.

Данная диаграмма демонстрирует, что при осуществлении удаленного доступа время удержания клавиши становится неестественно малым. Максимальное значение при осуществлении 5 экспериментов было 20 мс, такое время удержания клавиш теоретически способны продемонстрировать лишь рекордсмены по набору текстов на клавиатуре, чья скорость печати должна превышать 1000 знаков в минуту.

Напрашивается вывод, что удаленное управление, осуществляемое через средство удаленного доступа TeamViewer (ver 10.0.36897.0), можно обнаружить, производя мониторинг времени удержания клавиш.

Однако, возможно ли определить факт удаленного управления, если он будет осуществлен с помощью другого программного продукта? Давайте проведем ещё один эксперимент. Будем использовать такие же методы обнаружения и те же компьютеры, но средством удаленного доступа в данном случае будет Ammy Admin (ver 3.5.0.0).

После проведения эксперимента, был получен результат, отличный от предыдущего:

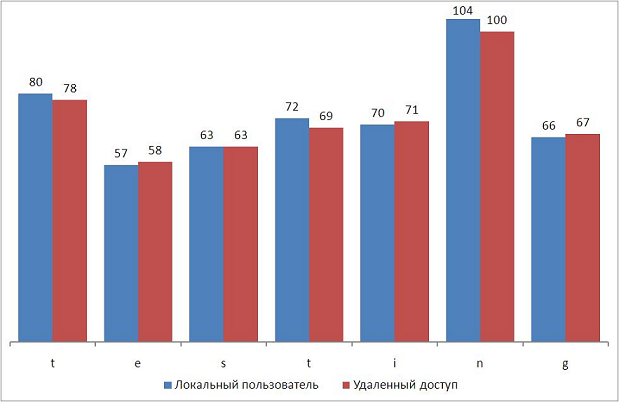

Гистограмма, демонстрирующая время удержания нажатой клавиши локальным пользователем и оператором удаленного доступа с использованием Ammy Admin.

Как видно из приведенной диаграммы, время удержания клавиш при наборе удаленным и локальным пользователем почти неотличимы (так как различия между ними не превышают 5мс). Разница значений пауз между нажатиями клавиш также не превысила 5мс.

Данный эксперимент был также проведен с использованием следующих популярных программ для удаленного управления:

Во всех случаях значение разницы во времени нажатия клавиш и пауз между нажатиями клавиш не превысило 5мс.

Значит мониторинг времени удержания клавиш не дает однозначного ответа на вопрос, осуществлялся ли сеанс удаленного доступа.

Но, в случае, когда будет использоваться не TeamViewer (ver 10.0.36897.0), то параметры клавиатурного почерка удаленного оператора будут поступать на компьютер, к которому осуществляется доступ, с небольшими искажениями (величина отклонений не превышает 5мс). И, в случае, если удаленный и локальный оператор не один и тот же человек, и при наличии данных о клавиатурном почерке локального пользователя, факт подмены пользователя можно будет обнаружить, используя существующие методы непрерывной аутентификации по клавиатурному почерку.

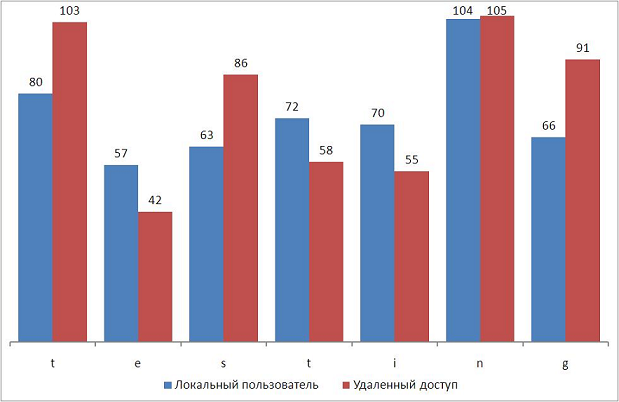

В таком случае ввод слова «testing» с использованием Ammy Admin будет выглядеть следующим образом.

Гистограмма, демонстрирующая время удержания нажатой клавиши локальным пользователем и оператором удаленного доступа с использованием Ammy Admin.

Но определить, сравнивая временные характеристики клавиатурного почерка в логах кейлоггера, действительно ли осуществляется удаленный доступ или же злоумышленник просто получил физический доступ к компьютеру, будет невозможно.

Однако, существует метод детектирования удаленного доступа при осуществлении клавиатурного мониторинга. Он основан не на сравнении и выявлении изменений временных значений параметров клавиатурного почерка пользователя, а на изменении значения параметров Hardware ID и DeviceHandle. Данные параметры характеризуют конкретную модель клавиатуры. Сбор этих параметров также осуществляется кейлоггерами при обработке любого события клавиатуры.

В случае осуществления ввода непосредственно при помощи клавиатуры локальным пользователем, значение параметра Hardware ID будет, например, таким: HID#VID_05FE&PID_2001&MI_00#7&39613403&0&0000#<884b96c3-56ef-11d1-bc8c-00a0c91405dd>, а значение DeviceHandle – 0x3004B. А при сеансе удаленного управления данные параметры во всех экспериментах принимали значения: Hardware ID – «не установлен», DeviceHandle – «0x00000″. Таким образом, удаленное управление, осуществляемое через упомянутые ранее средства удаленного доступа, можно детектировать отслеживанием параметров Hardware ID и DeviceHandle, и в случае, если они принимают значения:»не установлен» и «0x00000», можно с уверенностью утверждать, что осуществлялся сеанс удаленного управления.

© Компания Фродекс, 2011-2022. Использование материалов данного сайта возможно только после согласования с компанией Фродекс.

Как проверить приватность моего компьютера на функцию удаленного доступа?

Пр помощи какой программы проверить компьютер на удаленный доступ и получить подтверждение моих подозрений либо опровержение (я параноик тогда).

Можно воспользоваться советом, приведенным до этого. Но для этого нужно хорошо понимать,какой процесс является сторонним, к тому же вечно за ними следить тяжело((

Основные способы проникновения в машину:

2) программа для общего доступа

3) подключение к локальной сети.

Первый вариант понятен всем.Вирусы есть вирусы.Они могут все что угодно,включая установку программного обеспечения,пересыл данных как «в»,так и «из» компьютера.

Второй вариант это программы.Тут все интереснее,хотя тоже вполне ясно.Есть программы которые добровольно дают доступ,есть которые нет.Из «добровольных» есть слабозащищенные.Пример: Teamviewer.Из вторых. Ну,это собственно может быть любая программа доступа.

Также не стоит забывать про платные утилиты,такие как SpyAgent,Eblaster и т.д, у которых умопомрачающие возможности. (

Как узнать, имеет ли кто-то удаленный доступ к моему ПК?

Как отключить удаленный доступ к моему компьютеру?

Как через командную строку отключить удаленный доступ к моему компьютеру?

Узнать кто имеет получает доступ к файлу в данный момент

Ситуация следующая: Есть сервер до управлением Windows 2003. Есть клиентский машины. На сервере.

Удаленный доступ к моему компьютеру

у меня кабельный интернет, роутера нет, я нахожусь за NAT. Извне мой ip вообще не пингуется, как.

Вообще-то у меня фаервол регестрирует таких недохакеров, которые сканируют сеть. А вдруг могут залезть в чей-то комп. Это не не тот, кто влазит в ваш комп, а просто в вашей колхозной сети есть недохакеры, которые сканируют сеть. Вот брандмауэр антивирусника и регистрирует такие вторжения. Соответсвенно их блокируя. Через какое-то время активности они надолго пропадают. Потом опять появляются. Это нормально. Тренеруются ребята. Главное, чтобы защита была.

Узнать имеет ли пользователь доступ к базе на скрипте под серваком.

Привет! можно ли как-то на скрипте узнавать имеет ли пользователь доступ к базе и какой именно.

Вин 8.1 как убрать доступ к моему компьютеру

Приветсвую! Друг установил мне Вин 8.1 все сделал сам, во время установки сгонял домой, привез свой.

Как обнаружить несанкционированный удаленный доступ к компьютеру

Довольно неприятно, когда кто-то получает несанкционированный доступ к вашему компьютеру.

Если вы думаете, что компьютер взломан, отключите его от интернета.

Затем найдите уязвимости, которыми воспользовался взломщик, чтобы проникнуть в систему, и устраните их. После этого примите меры, чтобы избежать подобных вторжений в будущем.

Блокирование несанкционированного доступа

Имейте в виду, что компьютер может автоматически включаться, чтобы установить обновления. Большинство последних версий операционных систем обновляется в автоматическом режиме; как правило, это происходит в ночное время, когда компьютером никто не пользуется. Если компьютер включился без вашего ведома (то есть тогда, когда вы не пользуетесь им), скорее всего, он вышел из спящего режима, чтобы установить обновления.

Поищите очевидные признаки удаленного доступа. Если курсор двигается, программы запускаются и файлы удаляются без вашего участия, кто-то получил доступ к компьютеру. В этом случае выключите компьютер и отсоедините Ethernet-кабель.

Отключите компьютер от интернета. Сделайте это, если думаете, что компьютер взломан. Отключите компьютер не только от интернета, но и от локальной сети, чтобы предотвратить несанкционированный доступ к другим компьютерам.

Запустите Диспетчер задач или Мониторинг системы. При помощи этих утилит можно определить активные процессы.

В списке запущенных программ найдите программы для удаленного доступа. Также в этом списке ищите любые незнакомые или подозрительные программы. Следующие программы являются популярными программами для удаленного доступа, которые устанавливаются без ведома пользователя.

Обратите внимание на аномально высокую загруженность процессора. Она отображается в Диспетчере задач или в Мониторинге системы. Высокая загруженность процессора является нормальным явлением и не свидетельствует о взломе компьютера, но если она наблюдается тогда, когда компьютером никто не пользуется, скорее всего, множество процессов работает в фоновом режиме, что весьма подозрительно. Имейте в виду, что высокая загруженность процессора имеет место во время фонового обновления системы или скачивания больших файлов (о которых вы забыли).

Просканируйте систему антивирусной программой. Обязательно установите антивирус или не выключайте Защитник Windows. Откройте антивирусную программу и запустите сканирование операционной системы. На полное сканирование уйдет около часа.

Удалите файлы, найденные антивирусом. Если антивирус обнаружил вредоносные программы, удалите их или отправьте в «карантин» (это зависит от антивируса); в этом случае найденные программы больше не будут причинять вред компьютеру.

Скачайте и установите Malwarebytes Anti-Malware. Это программа, которая обнаруживает и обезвреживает вредоносные программы, не найденные антивирусом. Malwarebytes Anti-Malware можно бесплатно скачать на сайте malwarebytes.org.

Просканируйте систему программой Anti-Malware. На полное сканирование уйдет около 30 минут. Возможно, Anti-Malware обнаружит программу-взломщик, которая контролирует компьютер.

Обнаруженные вредоносные программы отправьте в «карантин». В этом случае найденные программы больше не будут причинять вред компьютеру.

Скачайте и запустите Malwarebytes Anti-Rootkit Beta. Эту программу можно бесплатно скачать на сайте malwarebytes.org/antirootkit/. Anti-Rootkit Beta обнаруживает и удаляет руткиты, которые являются вредоносными программами, позволяющими злоумышленнику закрепиться в системе и скрыть следы проникновения. На полное сканирование системы уйдет некоторое время.

Последите за поведением компьютера после удаления вредоносных программ. Даже если антивирус и/или программа Anti-Malware нашли и удалили вредоносные программы, следите за поведением компьютера, чтобы определить наличие скрытых вредоносных программ.

Смените все пароли. Если компьютер взломан, скорее всего, злоумышленник получил ваши пароли при помощи кейлоггера. В этом случае смените пароли к различным учетным записям. Не используйте один и тот же пароль к нескольким аккаунтам.

Выйдите из всех учетных записей. Сделайте это после смены паролей. Выйдите из учетных записей на всех устройствах, на которых вы пользуетесь этими аккаунтами. В этом случае взломщик не сможет воспользоваться старыми паролями.

Переустановите операционную систему, если не удается блокировать несанкционированный доступ к компьютеру. Это единственный надежный способ воспрепятствовать вторжению и избавиться от всех вредоносных файлов. Перед тем как переустановить систему, создайте резервную копию важных данных, так как в процессе переустановки системы вся информация будет удалена.

Предотвращение несанкционированного доступа

Настройте автоматическое обновление антивирусной программы. Современный антивирус обнаруживает вредоносные программы до того, как они попадают на компьютер. В Windows предустанавливается Защитник Windows, который является неплохим антивирусом, работающим и обновляющимся в фоновом режиме. Также можно скачать отличный и бесплатный антивирус, такой как BitDefender, Avast! или AVG. Помните, что на компьютер можно установить только одну антивирусную программу.

Настройте брандмауэр. Если вы не владеете сервером или не запускаете программу для удаленного доступа, нет необходимости держать порты открытыми. Большинство программ, которым нужны открытые порты, работает по протоколу UPnP, то есть порты открываются и закрываются по мере необходимости. Постоянно открытые порты являются главной уязвимостью системы.

Будьте осторожны с вложениями электронной почты. Они являются самым популярным способом распространения вирусов и вредоносных программ. Открывайте вложения к письмам от знакомых людей, и даже в этом случае лучше связаться с отправителем и уточнить, посылал ли он какое-либо вложение. Если компьютер отправителя заражен, то вредоносные программы будут рассылаться без его ведома.

Устанавливайте надежные пароли. Каждая защищенная учетная запись или программа должна иметь уникальный и надежный пароль. В этом случае злоумышленник не сможет использовать пароль к одной учетной записи для взлома другой. В интернете найдите информацию о том, как пользоваться менеджером паролей.

Не пользуйтесь бесплатными беспроводными сетями. Такие сети небезопасны, потому что вы не можете знать, отслеживает ли кто-то ваш входящий и исходящий трафик. Отслеживая трафик, злоумышленник может получить доступ к браузеру или более важным процессам. Чтобы обезопасить систему во время подключения к бесплатной беспроводной сети, воспользуйтесь VPN-сервисом, который шифрует трафик.

Будьте осторожны с программами, которые скачаны из интернета. Многие бесплатные программы, которые можно найти в интернете, включают дополнительное и зачастую ненужное программное обеспечение. Поэтому во время установки любой программы выбирайте выборочную установку, чтобы отказаться от ненужного программного обеспечения. Также не скачивайте «пиратское» (нелицензионное) программное обеспечение, потому что оно может содержать вредоносный код.

Как обнаружить несанкционированный удаленный доступ к компьютеру

Довольно неприятно, когда кто-то получает несанкционированный доступ к вашему компьютеру.

Если вы думаете, что компьютер взломан, отключите его от интернета.

Затем найдите уязвимости, которыми воспользовался взломщик, чтобы проникнуть в систему, и устраните их. После этого примите меры, чтобы избежать подобных вторжений в будущем.

Блокирование несанкционированного доступа

Имейте в виду, что компьютер может автоматически включаться, чтобы установить обновления. Большинство последних версий операционных систем обновляется в автоматическом режиме; как правило, это происходит в ночное время, когда компьютером никто не пользуется. Если компьютер включился без вашего ведома (то есть тогда, когда вы не пользуетесь им), скорее всего, он вышел из спящего режима, чтобы установить обновления.

Поищите очевидные признаки удаленного доступа. Если курсор двигается, программы запускаются и файлы удаляются без вашего участия, кто-то получил доступ к компьютеру. В этом случае выключите компьютер и отсоедините Ethernet-кабель.

Отключите компьютер от интернета. Сделайте это, если думаете, что компьютер взломан. Отключите компьютер не только от интернета, но и от локальной сети, чтобы предотвратить несанкционированный доступ к другим компьютерам.

Запустите Диспетчер задач или Мониторинг системы. При помощи этих утилит можно определить активные процессы.

В списке запущенных программ найдите программы для удаленного доступа. Также в этом списке ищите любые незнакомые или подозрительные программы. Следующие программы являются популярными программами для удаленного доступа, которые устанавливаются без ведома пользователя.

Обратите внимание на аномально высокую загруженность процессора. Она отображается в Диспетчере задач или в Мониторинге системы. Высокая загруженность процессора является нормальным явлением и не свидетельствует о взломе компьютера, но если она наблюдается тогда, когда компьютером никто не пользуется, скорее всего, множество процессов работает в фоновом режиме, что весьма подозрительно. Имейте в виду, что высокая загруженность процессора имеет место во время фонового обновления системы или скачивания больших файлов (о которых вы забыли).

Просканируйте систему антивирусной программой. Обязательно установите антивирус или не выключайте Защитник Windows. Откройте антивирусную программу и запустите сканирование операционной системы. На полное сканирование уйдет около часа.

Удалите файлы, найденные антивирусом. Если антивирус обнаружил вредоносные программы, удалите их или отправьте в «карантин» (это зависит от антивируса); в этом случае найденные программы больше не будут причинять вред компьютеру.

Скачайте и установите Malwarebytes Anti-Malware. Это программа, которая обнаруживает и обезвреживает вредоносные программы, не найденные антивирусом. Malwarebytes Anti-Malware можно бесплатно скачать на сайте malwarebytes.org.

Просканируйте систему программой Anti-Malware. На полное сканирование уйдет около 30 минут. Возможно, Anti-Malware обнаружит программу-взломщик, которая контролирует компьютер.

Обнаруженные вредоносные программы отправьте в «карантин». В этом случае найденные программы больше не будут причинять вред компьютеру.

Скачайте и запустите Malwarebytes Anti-Rootkit Beta. Эту программу можно бесплатно скачать на сайте malwarebytes.org/antirootkit/. Anti-Rootkit Beta обнаруживает и удаляет руткиты, которые являются вредоносными программами, позволяющими злоумышленнику закрепиться в системе и скрыть следы проникновения. На полное сканирование системы уйдет некоторое время.

Последите за поведением компьютера после удаления вредоносных программ. Даже если антивирус и/или программа Anti-Malware нашли и удалили вредоносные программы, следите за поведением компьютера, чтобы определить наличие скрытых вредоносных программ.

Смените все пароли. Если компьютер взломан, скорее всего, злоумышленник получил ваши пароли при помощи кейлоггера. В этом случае смените пароли к различным учетным записям. Не используйте один и тот же пароль к нескольким аккаунтам.

Выйдите из всех учетных записей. Сделайте это после смены паролей. Выйдите из учетных записей на всех устройствах, на которых вы пользуетесь этими аккаунтами. В этом случае взломщик не сможет воспользоваться старыми паролями.

Переустановите операционную систему, если не удается блокировать несанкционированный доступ к компьютеру. Это единственный надежный способ воспрепятствовать вторжению и избавиться от всех вредоносных файлов. Перед тем как переустановить систему, создайте резервную копию важных данных, так как в процессе переустановки системы вся информация будет удалена.

Предотвращение несанкционированного доступа

Настройте автоматическое обновление антивирусной программы. Современный антивирус обнаруживает вредоносные программы до того, как они попадают на компьютер. В Windows предустанавливается Защитник Windows, который является неплохим антивирусом, работающим и обновляющимся в фоновом режиме. Также можно скачать отличный и бесплатный антивирус, такой как BitDefender, Avast! или AVG. Помните, что на компьютер можно установить только одну антивирусную программу.

Настройте брандмауэр. Если вы не владеете сервером или не запускаете программу для удаленного доступа, нет необходимости держать порты открытыми. Большинство программ, которым нужны открытые порты, работает по протоколу UPnP, то есть порты открываются и закрываются по мере необходимости. Постоянно открытые порты являются главной уязвимостью системы.

Будьте осторожны с вложениями электронной почты. Они являются самым популярным способом распространения вирусов и вредоносных программ. Открывайте вложения к письмам от знакомых людей, и даже в этом случае лучше связаться с отправителем и уточнить, посылал ли он какое-либо вложение. Если компьютер отправителя заражен, то вредоносные программы будут рассылаться без его ведома.

Устанавливайте надежные пароли. Каждая защищенная учетная запись или программа должна иметь уникальный и надежный пароль. В этом случае злоумышленник не сможет использовать пароль к одной учетной записи для взлома другой. В интернете найдите информацию о том, как пользоваться менеджером паролей.

Не пользуйтесь бесплатными беспроводными сетями. Такие сети небезопасны, потому что вы не можете знать, отслеживает ли кто-то ваш входящий и исходящий трафик. Отслеживая трафик, злоумышленник может получить доступ к браузеру или более важным процессам. Чтобы обезопасить систему во время подключения к бесплатной беспроводной сети, воспользуйтесь VPN-сервисом, который шифрует трафик.

Будьте осторожны с программами, которые скачаны из интернета. Многие бесплатные программы, которые можно найти в интернете, включают дополнительное и зачастую ненужное программное обеспечение. Поэтому во время установки любой программы выбирайте выборочную установку, чтобы отказаться от ненужного программного обеспечения. Также не скачивайте «пиратское» (нелицензионное) программное обеспечение, потому что оно может содержать вредоносный код.

Мониторинг активности и статуса подключенных удаленных клиентов.

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016

Примечание. Windows Server 2012 объединяет DirectAccess и службу удаленного доступа (RAS) в одну роль удаленного доступа.

Консоль управления на сервере удаленного доступа можно использовать для мониторинга активности и состояния удаленного клиента.

Для выполнения задач, описанных в этой статье, необходимо войти в систему в качестве члена группы администраторов домена или члена группы «Администраторы» на каждом компьютере. Если вы не можете выполнить задачу во время входа с помощью учетной записи, являющейся членом группы «Администраторы», попробуйте выполнить задачу во время входа с учетной записью, которая является членом группы администраторов домена.

Мониторинг активности и состояния удаленного клиента

В диспетчере серверов щелкните Средства и выберите пункт Управление удаленным доступом.

Щелкните «ОТЧЕТЫ «, чтобы перейти к отчетам удаленного доступа в консоли управления удаленным доступом.

Щелкните «Состояние удаленного клиента «, чтобы перейти к удаленному действию клиента и пользовательскому интерфейсу состояния в консоли управления удаленным доступом.

Вы увидите список пользователей, подключенных к серверу удаленного доступа, и подробные статистические данные о них. Щелкните первую строку в списке, соответствующую клиенту. При выборе строки на панели предварительного просмотра отображается действие удаленного пользователя.

Windows PowerShell эквивалентные команды

Следующие командлеты Windows PowerShell выполняют ту же функцию, что и предыдущая процедура. Вводите каждый командлет в одной строке, несмотря на то, что здесь они могут отображаться разбитыми на несколько строк из-за ограничений форматирования.

Статистику пользователя можно отфильтровать на основе выбранных критериев с помощью полей в следующей таблице.

Понять включен ли. Как обнаружить несанкционированный удаленный доступ к компьютеру

Просмотр истории включения компьютера

Итак, для начала вам нужно открыть окно «Управление компьютером». Нажмите правой кнопкой мыши на значок Мой компьютер и выберите пункт Управление.

В открывшемся окне вам нужно выбрать пункт «Просмотр событий» и нажать на стрелочку слева для того, чтобы открыть подпункты. Вы также можете ввести в поиске меню Пуск «Просмотр событий» и перед вами откроется тот же результат.

Вот здесь-то вы и сможете увидеть всю информацию. По центру окна у вас отображается таблица log – в ней записываются все события, которые происходили с компьютером. У каждого события есть свой код и время.

Но углубляться в коды мы не будем, так как узнать, последнее время включения компьютера, мы можем, просто просмотрев таблицу по времени, как это сделано на картинке. Здесь видно, что выключил компьютер я в 23:57, а включил на следующий день в 8:47.

Таким образом, вы сможете проконтролировать незапланированные включения своего компьютера!

Это видео заставит вас улыбнуться:

Вот и все! Сегодня мы подробно рассмотрели, как узнать, когда включался компьютер без вашего ведома? Надеюсь, эта статья оказалась полезной для Вас, и с этим не возникло никаких сложностей.

Подписывайтесь на новые полезные статьи на нашем сайте! Успехов Вам!

В век информационных технологий одной из важнейших задач для человека становится защита информации. Компьютеры настолько плотно вошли в нашу жизнь, что им доверяется самое ценное. Чтобы защитить свои данные, придумываются разные пароли, верификации, шифрование и прочие методы защиты. Но стопроцентной гарантии от их хищения не может дать никто.

Одним из проявлений беспокойства о целостности своей информации является то, что все больше пользователей желают знать, не включался ли их ПК во то время, когда они отсутствовали. И это не какие-нибудь параноидальные проявления, а жизненная необходимость — от желания проконтролировать время нахождения за компьютером ребенка до попыток уличить в недобросовестности коллег, работающих в одном офисе. Поэтому этот вопрос заслуживает более детального рассмотрения.

Существует несколько способов узнать, когда компьютер включался последний раз. Это можно сделать как средствами, предусмотренными в операционной системе, так и с помощью программного обеспечения сторонних производителей. Остановимся на них подробнее.

Способ 1: Командная строка

Этот способ является простейшим из всех и не потребует от пользователя каких-либо особых ухищрений. Все делается в два шага:

Сведения, содержащиеся в ней, и будут временем последнего включения компьютера, не считая текущей сессии. Сопоставив их с временем своей работы за ПК, пользователь легко сможет определить, включал ли его кто-нибудь посторонний, или нет.

Пользователям, у которых установлена Windows 8 (8.1), или Windows 10, следует иметь в виду, что полученные таким образом данные отображают сведения о реальном включении компьютера, а не о выводе его из состояния гибернации. Поэтому для того чтобы получать неискаженную информацию, необходимо выключать его полностью через командную строку.

Способ 2: Журнал событий

Узнать много интересного о том, что происходит в системе, можно из журнала событий, который ведется автоматически во всех версиях Windows. Чтобы попасть туда, необходимо сделать следующее:

В результате произведенных действий в центральной части окна журнала событий появятся данные о времени всех входов и выходов из системы.

Проанализировав эти данные, можно легко установить, включал ли компьютер кто-нибудь посторонний.

Способ 3: Локальные групповые политики

Возможность вывода сообщения о времени последнего включения компьютера предусмотрена в настройках групповых политик. Но по умолчанию этот параметр отключен. Чтобы задействовать его, нужно сделать следующее:

В результате произведенных настроек, при каждом включении компьютера будет отображаться сообщение такого типа:

Плюсом данного метода является то, что кроме мониторинга успешного старта, будет выводиться информация о тех действиях по входу, которые закончились неудачей, что позволит узнать о том, что кто-то пытается подобрать пароль к учетной записи.

Редактор групповых политик присутствует только в полных версиях Windows 7, 8 (8.1), 10. В домашних базовых и Pro версиях настроить вывод сообщений о времени включения компьютера с помощью данного способа нельзя.

Способ 4: Реестр

В отличие от предыдущего, данный способ работает во всех редакциях операционных систем. Но при его использовании следует быть предельно внимательным, чтобы не допустить ошибку и случайно не испортить что-нибудь в системе.

Для того чтобы при запуске компьютера выводилось сообщение о его предыдущих включениях, необходимо:

Теперь при каждом старте система будет выводить точно такое же сообщение о времени предыдущего включения компьютера, как и описанное в предыдущем способе.

Способ 5: TurnedOnTimesView

Пользователи, которые не хотят копаться в запутанных системных настройках с риском повредить систему, для получения информации о времени последнего включения компьютера могут воспользоваться утилитой стороннего разработчика TurnedOnTimesView. По своей сути она представляет собой очень упрощенный журнал событий, где отображаются только те из них, которые касаются включения/выключения и перезагрузки компьютера.

Утилита очень проста в использовании. Достаточно только распаковать скачанный архив и запустить исполняемый файл, как на экран будет выведена вся необходимая информация.

По умолчанию русскоязычный интерфейс в утилите отсутствует, но на сайте производителя можно дополнительно скачать нужный языковой пакет. Программа распространяется абсолютно бесплатно.

Вот и все основные способы, с помощью которых можно узнать, когда компьютер включали в последний раз. Какой из них предпочтительнее — решать самому пользователю.

Приветствую Вас, уважаемые читатели! Совсем недавно мне на E-mail пришло сообщение от одного пользователя. Пользователь задал мне такой вопрос: сотрудники во время моего отсутствия на рабочем месте?

Другими словами, ведет ли компьютер какой-нибудь журнал, в котором бы записывались выполняемые пользователем операции, совершаемые за компьютером.

Чтобы подробно ответить на данный вопрос, я решил написать пост на данную тему. Когда Вы включаете компьютер, то с этого момента начинается запись действий выполняемых за компьютером. А точнее говоря, осуществляется запись «лог событий», в котором указывается дата и время конкретной совершаемой операции, а также записываются запущенные процессы операционной системы.

Как узнать кто включал мой компьютер?

Итак, давайте откроем этот журнал событий. Нажимаете на «Пуск» и в строке поиска вводите – «Просмотр событий».

В результате откроется главное окно «Просмотр событий», в котором нам нужно будет перейти по ссылке «Журналы Windows => Система».

В следующем окне откроется окно событий, состоящее из таблицы, в которой, как Вы видите, отображается дата и время, а также код события, категория.

Глядя на эту таблицу можно определить, когда производилось включение и выключение компьютера. Например, 09 сентября я выключил компьютер, и следующее включение производилось мною уже 10 сентября. То есть, в мое отсутствие компьютером никто не пользовался.

Вот таким простым способом можно определить, когда включали и выключали Ваш компьютер. А Вы уважаемые читатели, знаете еще какие-нибудь способы определение включение компьютера в ваше отсутствие? Буду рад услышать в комментариях.

В следующей статье расскажу Вам =>

Уважаемые пользователи, если у вас после прочтения этой статьи возникли вопросы или вы желаете что-то добавить относительно тематики данной статьи или всего интернет-ресурса в целом, то вы можете воспользоваться формой комментарий.Также Задавайте свои вопросы, предложения, пожелания..

Итак, на сегодня это собственно все, о чем я хотел вам рассказать в сегодняшнем выпуске. Мне остается надеяться, что вы нашли интересную и полезную для себя информацию в этой статье. Ну а я в свою очередь, жду ваши вопросы, пожелания или предложения относительно данной статьи или всего сайта в целом

Очередной раз рад вас приветствовать! Сейчас мы узнаем когда включался и выключался компьютер или ноутбук в последний раз. Такая возможность весьма будет полезным для родителей, которые запретили своему ребенку включать компьютер. В итоги вы без проблем сможете проверить исполнительность своего чада без установки дополнительно программного обеспечения.

Дополнительная информация: Если хотите иметь специальную программу для проверки, то просто скачайте дополнительное ПО.

Шаг 2:

Теперь откроется новое окошко в котором необходимо выбрать пункт Просмотр событий и сделать двойной щелчок по нему или нажать на стрелочку слева и откроются подпункты.

Можете использовать другой вариант, для этого достаточно ввести в поисковой строке в меню Пуск такой текст: Просмотр событий и перед вами откроется точно такой же результат.

Вот в этом окне вы сможете посмотреть всю информацию. В самом центре отображается таблица log – в ней записаны все события, которые происходили с компьютером. У каждого события есть свой код и время. В итоги узнать когда включался компьютер, мы можем, просто просмотрев таблицу по времени. Например возьмем самое последнее событие с картинке выше, там указано дата: 14.02.2014 и время 21:36 и это значит в это время компьютер работал. Если вы сыну запретили включать компьютер 14.02.2014, то просто посмотрите если ли записи на это число.

Можно также для удобства скачать программу. Она распространяется бесплатно и будет работать без ограничений.

Довольно неприятно, когда кто-то получает несанкционированный доступ к вашему компьютеру. Если вы думаете, что компьютер взломан, отключите его от интернета. Затем найдите уязвимости, которыми воспользовался взломщик, чтобы проникнуть в систему, и устраните их. После этого примите меры, чтобы избежать подобных вторжений в будущем.

Блокирование несанкционированного доступа

Имейте в виду, что компьютер может автоматически включаться, чтобы установить обновления. Большинство последних версий операционных систем обновляется в автоматическом режиме; как правило, это происходит в ночное время, когда компьютером никто не пользуется. Если компьютер включился без вашего ведома (то есть тогда, когда вы не пользуетесь им), скорее всего, он вышел из спящего режима, чтобы установить обновления.

Поищите очевидные признаки удаленного доступа. Если курсор двигается, программы запускаются и файлы удаляются без вашего участия, кто-то получил доступ к компьютеру. В этом случае выключите компьютер и отсоедините Ethernet-кабель.

Отключите компьютер от интернета. Сделайте это, если думаете, что компьютер взломан. Отключите компьютер не только от интернета, но и от локальной сети, чтобы предотвратить несанкционированный доступ к другим компьютерам.

Запустите Диспетчер задач или Мониторинг системы. При помощи этих утилит можно определить активные процессы.

В списке запущенных программ найдите программы для удаленного доступа. Также в этом списке ищите любые незнакомые или подозрительные программы. Следующие программы являются популярными программами для удаленного доступа, которые устанавливаются без ведома пользователя.

Обратите внимание на аномально высокую загруженность процессора. Она отображается в Диспетчере задач или в Мониторинге системы. Высокая загруженность процессора является нормальным явлением и не свидетельствует о взломе компьютера, но если она наблюдается тогда, когда компьютером никто не пользуется, скорее всего, множество процессов работает в фоновом режиме, что весьма подозрительно. Имейте в виду, что высокая загруженность процессора имеет место во время фонового обновления системы или скачивания больших файлов (о которых вы забыли).

Просканируйте систему антивирусной программой. Обязательно установите антивирус или не выключайте Защитник Windows. Откройте антивирусную программу и запустите сканирование операционной системы. На полное сканирование уйдет около часа.

Удалите файлы, найденные антивирусом. Если антивирус обнаружил вредоносные программы, удалите их или отправьте в «карантин» (это зависит от антивируса); в этом случае найденные программы больше не будут причинять вред компьютеру.

Просканируйте систему программой Anti-Malware. На полное сканирование уйдет около 30 минут. Возможно, Anti-Malware обнаружит программу-взломщик, которая контролирует компьютер.

Обнаруженные вредоносные программы отправьте в «карантин». В этом случае найденные программы больше не будут причинять вред компьютеру.

Последите за поведением компьютера после удаления вредоносных программ. Даже если антивирус и/или программа Anti-Malware нашли и удалили вредоносные программы, следите за поведением компьютера, чтобы определить наличие скрытых вредоносных программ.

Смените все пароли. Если компьютер взломан, скорее всего, злоумышленник получил ваши пароли при помощи кейлоггера. В этом случае смените пароли к различным учетным записям. Не используйте один и тот же пароль к нескольким аккаунтам.

Выйдите из всех учетных записей. Сделайте это после смены паролей. Выйдите из учетных записей на всех устройствах, на которых вы пользуетесь этими аккаунтами. В этом случае взломщик не сможет воспользоваться старыми паролями.

Переустановите операционную систему, если не удается блокировать несанкционированный доступ к компьютеру. Это единственный надежный способ воспрепятствовать вторжению и избавиться от всех вредоносных файлов. Перед тем как переустановить систему, создайте резервную копию важных данных, так как в процессе переустановки системы вся информация будет удалена.

Предотвращение несанкционированного доступа

Настройте автоматическое обновление антивирусной программы. Современный антивирус обнаруживает вредоносные программы до того, как они попадают на компьютер. В Windows предустанавливается Защитник Windows, который является неплохим антивирусом, работающим и обновляющимся в фоновом режиме. Также можно скачать отличный и бесплатный антивирус, такой как BitDefender, Avast! или AVG. Помните, что на компьютер можно установить только одну антивирусную программу.

Настройте брандмауэр. Если вы не владеете сервером или не запускаете программу для удаленного доступа, нет необходимости держать порты открытыми. Большинство программ, которым нужны открытые порты, работает по протоколу UPnP, то есть порты открываются и закрываются по мере необходимости. Постоянно открытые порты являются главной уязвимостью системы.

Будьте осторожны с вложениями электронной почты. Они являются самым популярным способом распространения вирусов и вредоносных программ. Открывайте вложения к письмам от знакомых людей, и даже в этом случае лучше связаться с отправителем и уточнить, посылал ли он какое-либо вложение. Если компьютер отправителя заражен, то вредоносные программы будут рассылаться без его ведома.

Устанавливайте надежные пароли. Каждая защищенная учетная запись или программа должна иметь уникальный и надежный пароль. В этом случае злоумышленник не сможет использовать пароль к одной учетной записи для взлома другой. В интернете найдите информацию о том, как пользоваться менеджером паролей.

Не пользуйтесь бесплатными беспроводными сетями. Такие сети небезопасны, потому что вы не можете знать, отслеживает ли кто-то ваш входящий и исходящий трафик. Отслеживая трафик, злоумышленник может получить доступ к браузеру или более важным процессам. Чтобы обезопасить систему во время подключения к бесплатной беспроводной сети, воспользуйтесь VPN-сервисом, который шифрует трафик.

Как понять, что за вами следят через ваш компьютер. Смотрим на батарею, проверяем веб-камеру — и не паникуем

За пользователями ПК довольно легко следить — но и раскрыть такую слежку не так уж сложно. Чтобы засечь шпионов в вашем компьютере, достаточно свериться с десятком простых пунктов. Например, присмотреться к тому, как ваше устройство держит заряд и мигает лампочками.

Наверняка иногда вам кажется, что с вашим компьютером что-то неладно: то ли на рабочем столе что-то изменилось, то ли батарея разряжается быстрее, чем раньше. Разумеется, часто речь идёт о лёгкой степени паранойи (насмотрятся своих детективов и переживают почём зря), но иногда в вашем ПК действительно кто-то живёт.

Самое время определить, есть ли на вашем устройстве шпионские программы и не перехватил ли кто-то управление. Вот 10 признаков того, что вам не повезло.

1. ПК быстро разряжается

Если на вашем устройстве в фоновом режиме работает какое-то программное обеспечение, о котором вы не знаете, оно использует мощность его центрального процессора. Среди таким программ могут быть шпионские или вредоносные программы.

Кроме того, ваш ноутбук может быстро терять заряд, если он заражён вирусом или кто-то майнит на нём криптовалюту без вашего ведома. Из-за этого ноутбуки разряжаются быстрее, чем обычно.

Впрочем, майнеры чаще используют мощность графического процессора, поэтому засечь их может быть не так легко.

2. ПК медленно работает

Если ваш компьютер довольно новый, но внезапно начал работать гораздо медленее, чем раньше, это тоже может вызывать подозрения. Такое замедлениие может быть вызвано заражением вредоносной программой, такой как компьютерный червь или троянский конь.

Чаще всего такие программы попадают на компьютер, замаскировавшись под легальное ПО и потребляют много ресурсов процессора.

Но тревожиться о вирусах и шпионах только из-за медленной работы компьютера не стоит. В наши дни даже обычный браузер использует максимум доступной памяти, а Windows постоянно автоматически обновляется сама собой. На фоне всех этих процессов троян заметить сложно, зато майнеров — можно.

3. Появляется много всплывающих окон

Если по всему экрану вы видите всплывающие окна и плагины, это может значить, что вы заразили ПК рекламным вирусом.

Правда, зачастую это просто рекламные и фишинговые окна, от которых можно избавиться при помощи программ и расширений вроде AdBlock.

4. Программы часто «вылетают»

Если у вас на ПК часто зависают или аварийно завершают работу программы, это тоже может быть связано с проделками хакеров. Дело в том, что некоторые системы для сбора информации встраиваются в код программ и могут тормозить их работу.

К тому же, проблемы с «крашами» могут вызывать компьютерные черви, которые сейчас, к счастью, уже не очень-то популярны у злоумышленников.

5. Веб-камера сама начинает запись

Если вы заметили, что ваша огонёк у вашей веб-камеры или микрофона загорелся и запись началась сама собой, это особый повод для тревоги. Таким образом злоумышленники могут не просто украсть ваши данные, но и получить образец вашего голоса, сохранить фото и видео с вами.

Тут есть своя проблема. Часто заметить то, как камера или микрофон начали запись, просто невозможно: всё происходит скрытно. Поэтому если вы действительно переживаете, что кто-то запишет вас без спроса, стоит заклеить камеру или обзавестись шторкой для веб-камеры. А микрофон включать только при необходимости.

6. Лампочка мигает

Помимо индикатора работы веб-камеры на ноутбуках могут быть и другие «огоньки». Например, лампочки могут отображать отправку и получение данных с компьютера и на компьютер.