Как сделать интернет шлюз

Раздаем интернет в локальную сеть на Windows

Вообще, обычно для этих целей выделяют простенькую машину, на которую заливают серверную версию nix (тут реализаций может быть несколько, на выбор админа), дабы раз «поднять» шлюз и все. Благодаря тому, что все в nix системах регулируется скриптами и конфигурационными файлами, подобный сервер становится почти надежным решением. Кроме того, в таком решении легко развернуть тот же squid для шейпинга интернета и запрета некоторых сайтов и т.д. Благодаря консольному виду (хотя, признаться честно, иногда и я сам ставлю простенький X сервер для того, чтобы техники из техподдержки хотя бы немного делали то, что я хочу от них) «продвинутые» пользователи навряд ли полезут туда, где «че то с экраном не то. Какие-то буковки на экране», что исключает фактор влезания не туда, куда надо. Кроме того, главным источником глюков всех времен и народов была и остается графическая подсистема. Без нее непонятных ошибок просто не возникнет.

Однако вариант с тем же Линуксом мало устраивает небольшие конторки, где парк машин не более 10 штук. Часто «админить» такой парк берется либо сам руководитель, либо кто-то из продвинутых сотрудников. В итоге о серверных осях они, в лучшем случае, только слышали. Тем не менее, в подобных случаях они все же хотят некое подобие недосервера у себя в офисе.

Преимущества такого решения налицо – можно использовать привычную Windows, в случае дополнительных функций обвешать ее опенсорсными программами типа DHCP сервера, брэндмауэрами с интуитивным графическим интерфейсом типа Kerio и т.д. Если это действительно небольшой офис, то подобное решение имеет право на жизнь, так как серверный Windows приобретать глупо и бессмысленно, а свободных «красноглазиков» (линуксоидов) все же не так много, как хотелось бы.

Если вы читаете данную статью, то первым вашим шагом на пути создания интернет-шлюза на базе Windows будет как раз организация раздачи интернета в локальную сеть. Для этого вам понадобятся две сетевые карты – одна для получения интернета, другая, собственно, для раздачи.

Естественно, что на них должны стоять драйвера. Теперь вам нужно определиться с тем, какая карточка будет выполнять свою роль и воткнуть в них патчкорды. Здесь все достаточно просто. Теперь нужно настроить Windows.

Я рекомендую использовать Windows XP как наиболее простую и относительно надежную ось для этих целей. Просто при использовании той же Windows 7 иногда бывают проблемы «отваливания» компьютеров из сетевого окружения, что нам ни к чему. Вам нужно будет настроить специальным образом сетевые карточки.

Теперь нажмите правой кнопкой мышки на нужную сетевую карту, нажмите пункт «Свойства» и выберите вкладку Дополнительно.

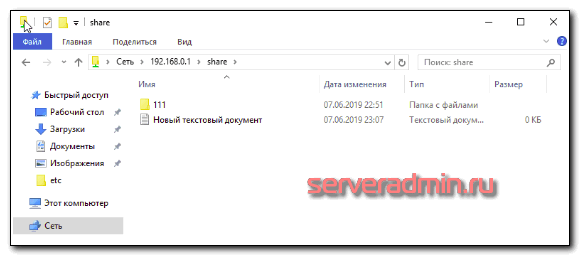

Теперь найдите раздел Общий доступ к подключению к Интернету и и поставьте галочки как на скриншоте. В окошке подключение домашней сети нужно выбрать вашу вторую сетевую карту, которая будет раздавать интернет. После этого нажимаете OK и ждете пока система не сконфигурирует вторую карту.

В принципе, на шлюзе это все. Карте, что смотрит в сеть присвоятся ip 192.168.0.1 и маска 255.255.255.0. Заметьте, что в нашем случае появляется даже DHCP сервер, который будет динамически присваивать айпишники новым компьютерам в сети. Но лучше настраивать их вручную.

Здесь все просто – в качестве основного шлюза мы пописываем 192.168.0.1., маску указываем ту же самую, а сам IP можно назначить любым из диапазона 192.168.0.2 до 192.168.0.255. В качестве DNS просто укажите 192.168.0.1

Если вы все сделали по моей инструкции, то поздравляю – вы только что подняли «недосервер» интернет-шлюза. Теперь на него можно ставить сторонние программы и обслуживать малый офис.

Настройка интернет шлюза ИКС с фильтрацией HTTPS трафика

Цели статьи

Введение

Эта статья заказная. Ко мне обратились авторы продукта и предложили оценить его и написать по нему статью. Требований никаких не предъявляли. С сайта скачивается полнофункциональный триал на 35 дней. Я посмотрел описание, меня заинтересовал функционал, поэтому я согласился. У меня есть пара очень старых статей, которые описывают заявленный в ИКС функционал, но делают это не очень хорошо, поэтому под статьями десятки комментариев. Функционал востребованный, статьи популярны, с множеством комментариев и вопросов. Вот эти статьи:

Мне показалось, что готовое коробочное решение, которое решает схожие задачи, будет полезно и интересно. Забегая вперед скажу, что это так и есть. Продукт в целом мне понравился, сделан добротно. Заявленный функционал работает нормально.

Для прокси серверов сейчас практически нет альтернатив, везде используют squid. К нему колхозят всякие авторизации, статистики, отчеты и т.д. Получается всегда так себе. Обслуживать неудобно. Я сам лично использовал шлюзы на базе описанного sams + squid с авторизацией по ip. Так же настраивал squid на работу в AD с доступом к ресурсам по группам домена. Работало вполне нормально, но не очень удобно.

Со временем перестал работать с этими продуктами, потому что мне надоело обслуживать все это. Надоели наколенные поделки. Готовые платные шлюзы сам не использовал никогда, потому что заказчики чаще всего не хотят платить за то, что можно настроить бесплатно, а я не любил это настраивать. В итоге просто исключил этот сегмент из своей сферы деятельности.

Что такое Интернет Контроль Сервер (ИКС)

Переходим теперь к ИКС. Сами разработчики позиционируют свой продукт как безопасный интернет-шлюз в связи с тем, что он соответствует требованиям ФСТЭК России. В чем именно состоят эти требования и насколько это влияет на безопасность я судить не берусь, потому что с сертификацией не знаком вообще.

В качестве firewall используется традиционные для bsd систем ipfw и pf, в качестве прокси все тот же squid, в качестве телефонии asterisk, файлового сервера samba и т.д. То есть все стандартное, но завернутое в единый web интерфейс. Мне сам интерфейс понравился. Выглядит современно, красиво, работает шустро. В процессе настройки у меня к нему претензий не было.

Среди преимуществ разработчики выделяют следующее:

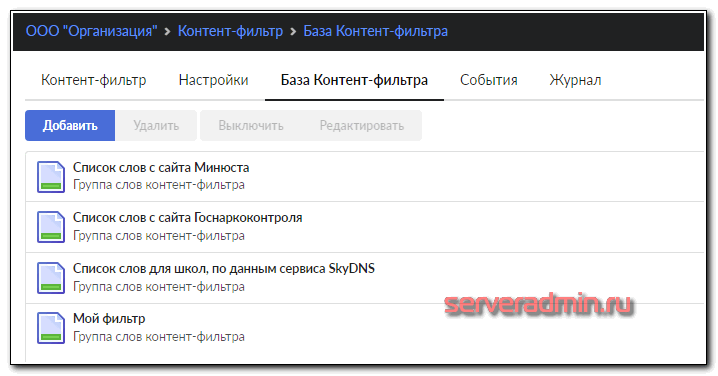

В целом, продукт отвечает на поставленные вопросы. Он действительно прост в управлении и имеет под капотом все необходимые инструменты для выполнения требований закона по контролю за интернет активностью. Он автоматом обновляет списки Минюста и Госнаркоконтроля и ограничивает доступ в интернет в соответствии с этими списками.

Когда я изучал сайт и читал описание, думал, что это очередная поделка с лейблом «отечественное», созданное под распил бюджетных денег. Когда уже потестировал, могу сказать, что продукт в целом качественный и решает вопросы не только бюджетников, но и коммерческих организаций. Я бы такой купил и поставил в организацию. Думаю, после описания возможностей и демонстрации отчетов, вам тоже его захочется. Это я для тех, кто настраивал отчеты сквида в Sams или LightSquid и им подобным панелям. В ИКС все гораздо удобнее и нагляднее.

Ну и помимо собственно функционала прокси-сервера с анализом трафика там есть мультиван, объединение сетей, отказоустойчивость на основе CARP и многое другое. То есть продукт вполне функциональный с претензией на enterprise.

Некоторые полезные ссылки:

О ценах судить не берусь. У каждого свои представления. Если все настраивать самостоятельно, то нужен будет админ с зарплатой каждый месяц выше, чем единоразовая покупка, скажем, на 100 пользователей. Сужу по зарплатам в Москве. Этим же шлюзом сможет управлять любой эникей, посмотрев обучающие ролики и обратившись в тех поддержку.

Установка российского интернет-шлюза ИКС

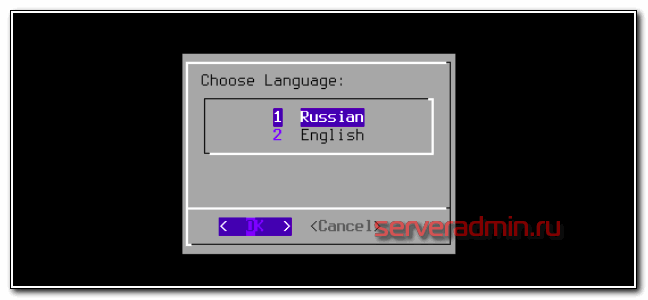

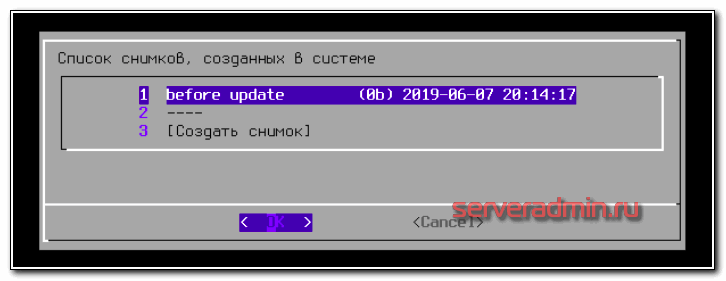

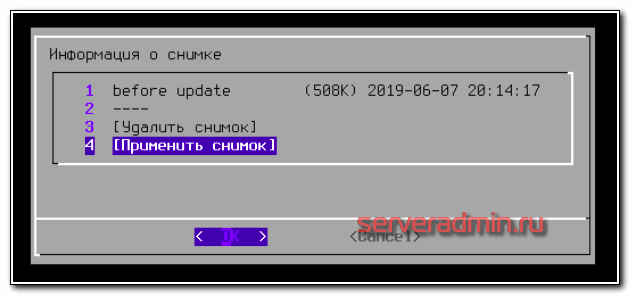

С установкой российского интернет-шлюза ИКС никаких сложностей нет. Инсталлятор очень простой с минимумом настроек, плюс на русском языке. Поставить сможет практически любой и не возникнет вопросов, а как разбить диск на разделы, сколько выделить под /var, /home и т.д. 🙂

Системные требования тоже очень скромные. На сайте они указаны, но понятно, что это все очень условно. Внутри неприхотливая freebsd, которая в качестве шлюза требует очень скромных ресурсов. А вот если вы развернетесь на полную с установкой почтового и файлового сервера, то ресурсов потребуется уже побольше. Для простого шлюза начать можно с 1 ядра и 2 Гб памяти. Если есть возможность, я бы начал с 2 ядра, 4 гига оперативы. Диск подбирать по потребностям, начиная 50 Гб. Я буду ставить на виртуальную машину KVM.

Установщик нас встречает выбором языка.

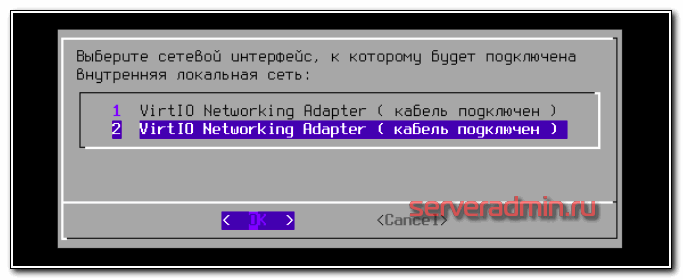

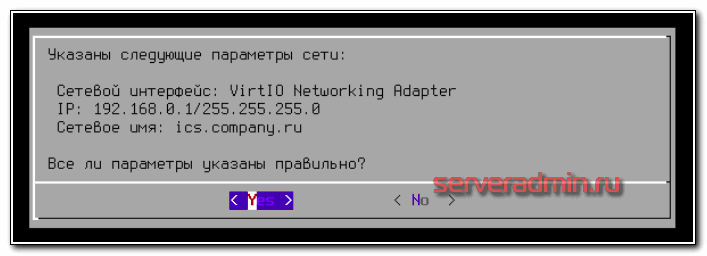

Дальше принимаете лицензионное соглашение и переходите к настройке сети.

Дальше выбираем диск, часовой пояс и начинается установка. Не буду на этом задерживаться, там нечего выбирать, все оставляем дефолтное. После завершения установки извлекаем установочный диск и перезагружаем сервер.

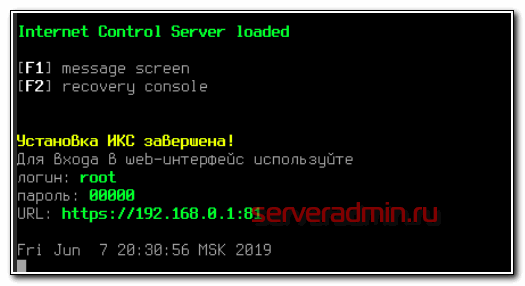

После загрузки сервера видим информацию для подключения к web интерфейсу. Учетная запись root и пароль 00000 (пять нулей).

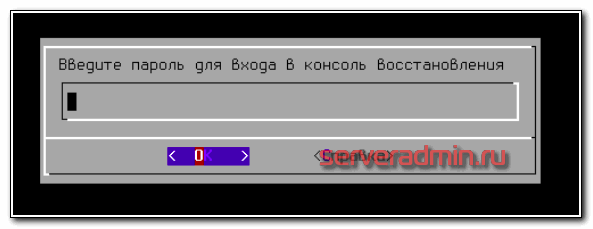

У меня иногда почему-то сразу же загружалась консоль восстановления, через которую можно так же управлять сервером. Если что, ее дефолтный пароль recovery. Эта инфа есть в документации, но я не сразу понял, что это вообще такое и какой нужен пароль.

Теперь можно отправляться по адресу https://192.168.0.1:81 и начинать настройку безопасного интернет шлюза.

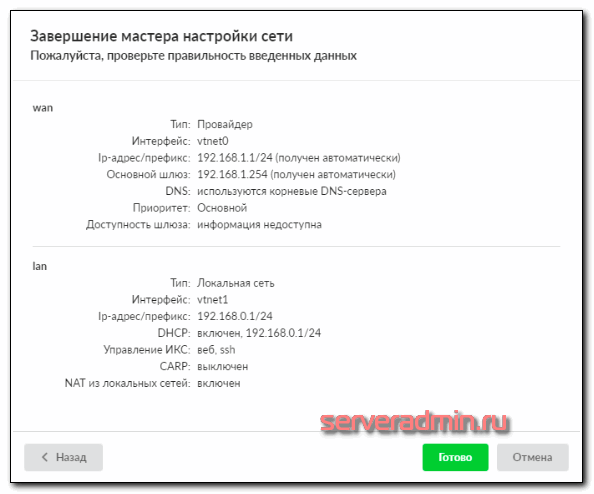

Настройка доступа в интернет

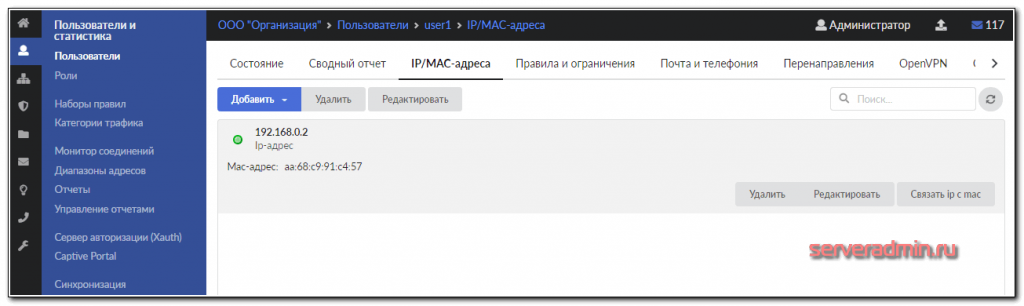

У меня получилось примерно так. Теперь нам нужно создать пользователя, на котором будем тренироваться. Если я правильно понял подход к организации доступа в интернет, то он выдается только тем, кому разрешено. То есть по умолчанию, сейчас шлюз в интернет никого не пускает. Добавим нового пользователя и назначим ему IP адрес.

Теперь идем на компьютер пользователя и прописываем ему адрес прокси сервера. В данном случае 192.168.0.1 и порт 3128. После этого у пользователя появится доступ в интернет. Концепция такая, что неконтролируемого доступа в сеть нет ни у кого. Разрешено только тому, кого вы сами добавите и разрешите доступ.

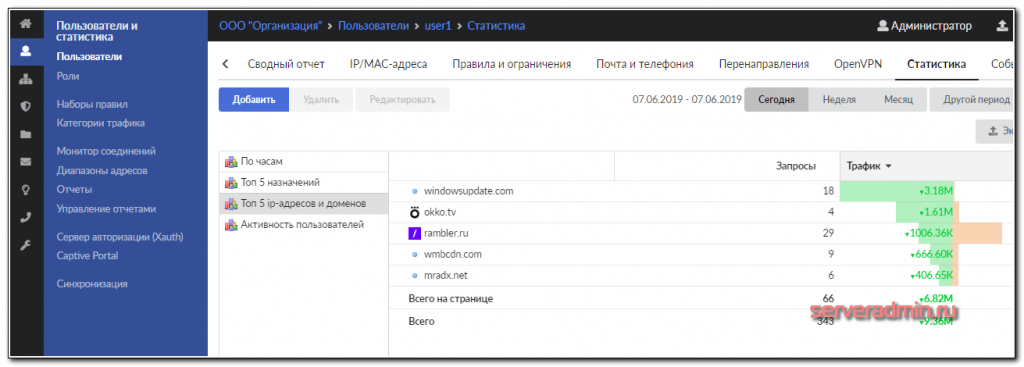

По пользователю доступна полная статистка в удобном виде. Ее можно посмотреть как в разрезе самого пользователя, так и в целом по системе. Вот пример статистики пользователя.

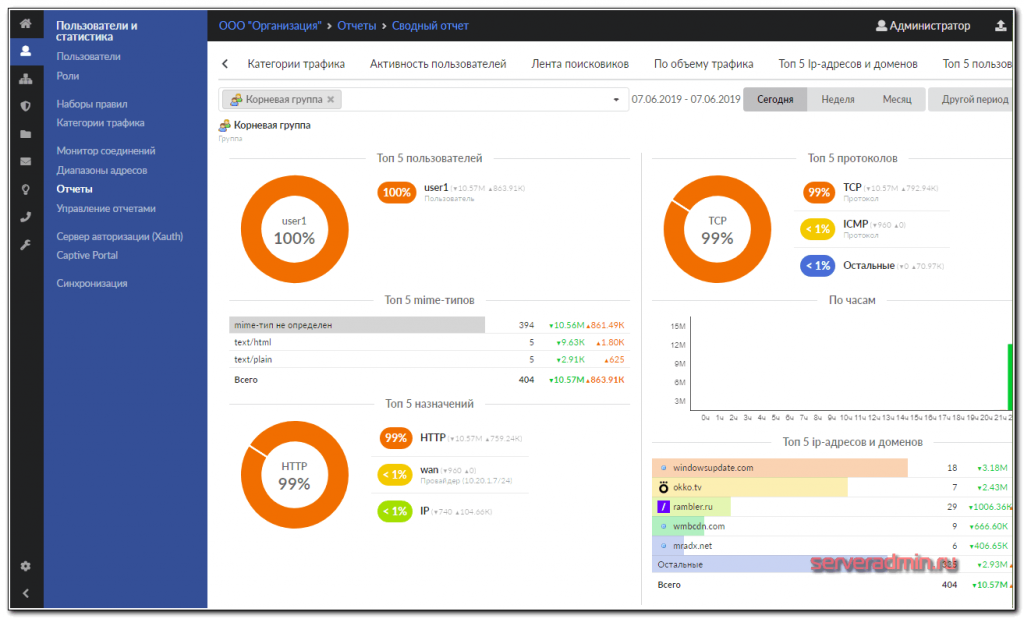

А вот системный отчет по всем пользователям.

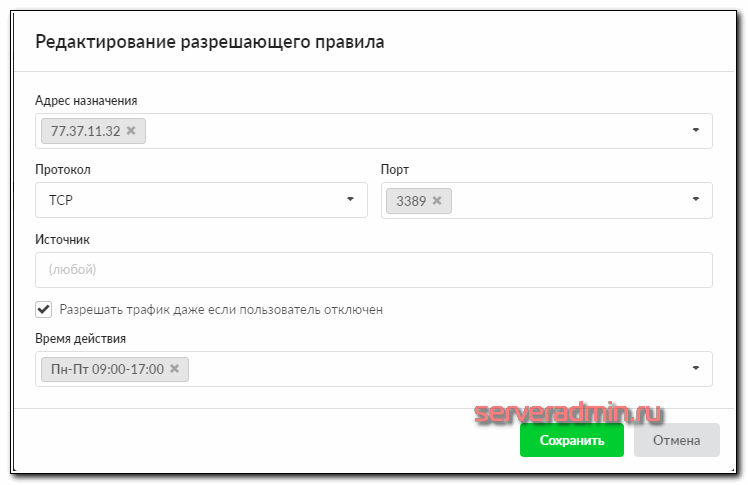

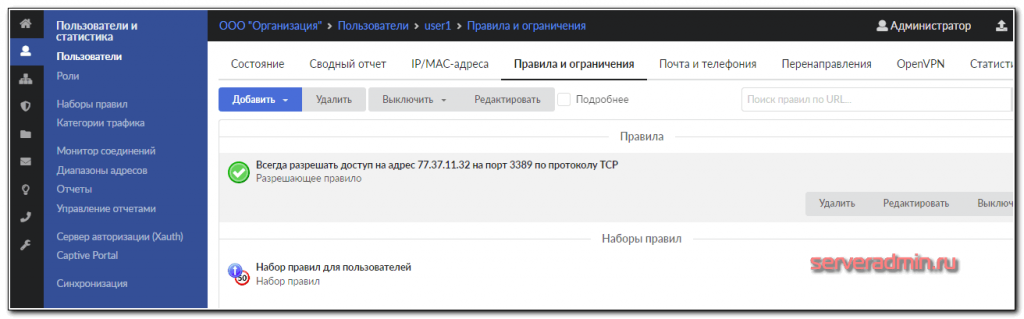

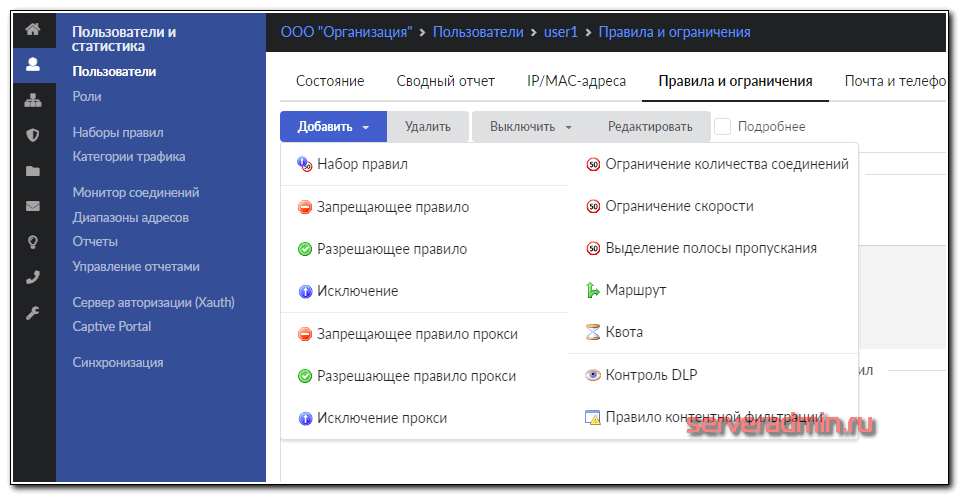

Если пользователю нужно отдельно открывать что-то еще, кроме http, то можно добавить правила фаервола либо конкретно пользователю, либо всей группе, в которой он состоит. Удобный подход, причем делается это все через веб интерфейс с наглядной визуализацией.

С простым доступом в интернет закончили. Переходим к более интересным штукам, таким как ограничение доступа.

Фильтрация HTTPS трафика в интернет-шлюзе ИКС

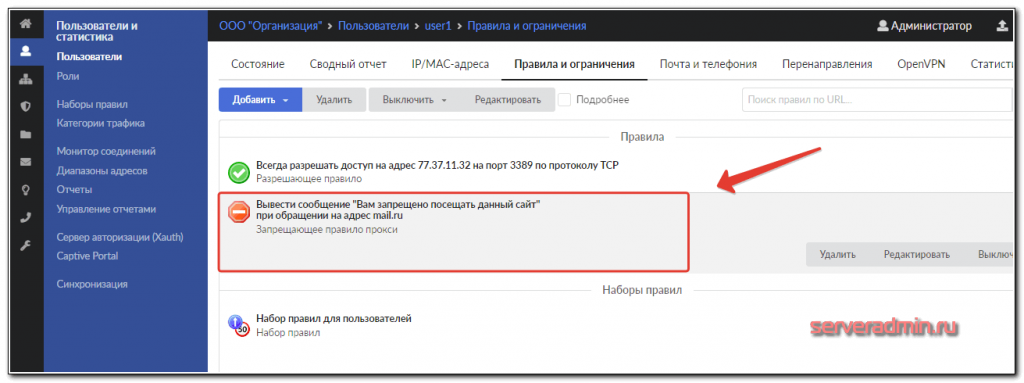

Рассмотрим теперь ситуацию, когда нам нужно запретить пользователю или группе пользователей доступ к какому-то сайту. Пусть это будет mail.ru. Идем в настройки правил пользователя и добавляем Запрещающее правило прокси.

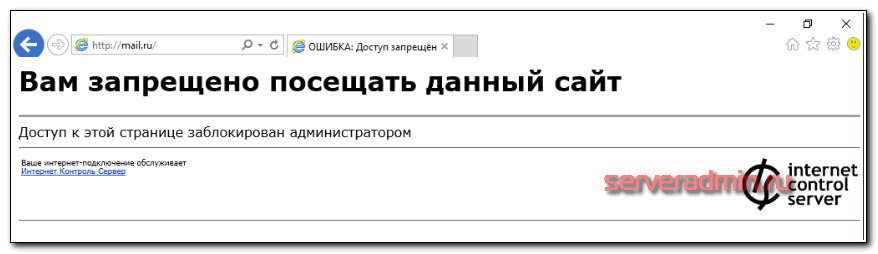

Идем к пользователю и проверяем. Если сайт открыть по http, то будет видно запрещающее сообщение. Если сайт https, то никакого сообщения не будет, он просто не откроется.

Пользователей можно объединять в группы и настраивать запреты по группам. Помимо ограничений по адресам сайтов, можно настроить и другие правила запретов и разрешений.

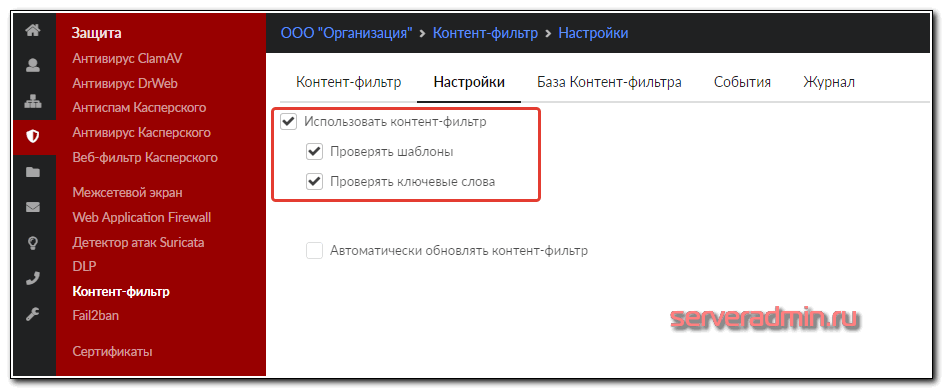

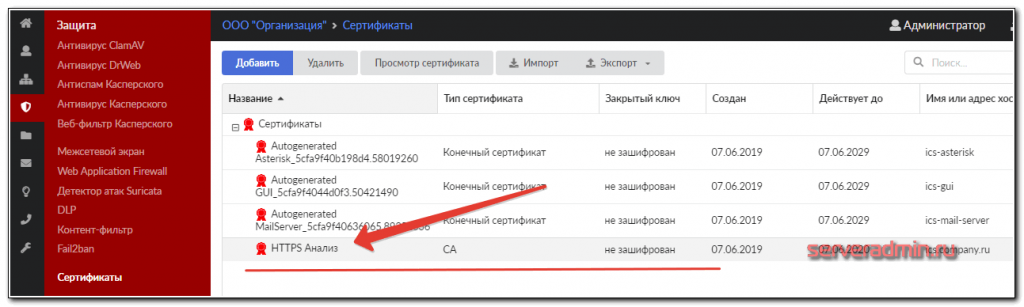

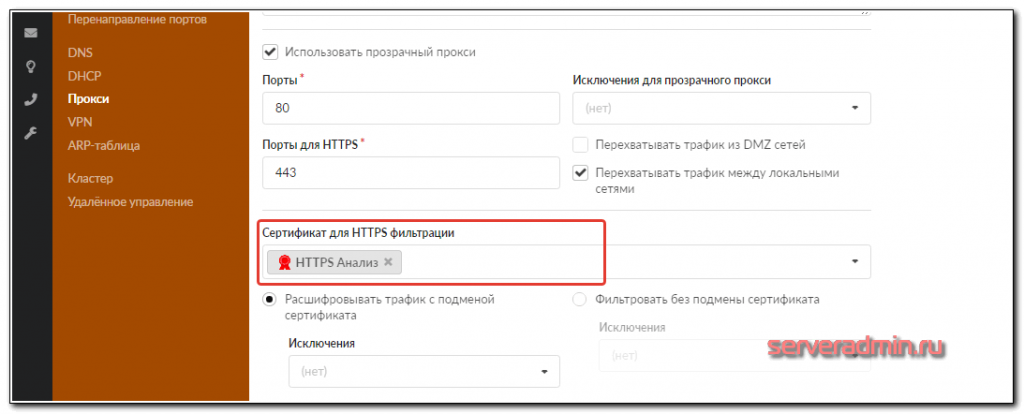

Давайте теперь включим контентный фильтр и настроим ограничения доступа на основе содержимого https страниц. Фильтровать можно будет как по готовым спискам от госорганов, так и создавать свои. Для этого нам надо включить Контент-фильтр в разделе Защита.

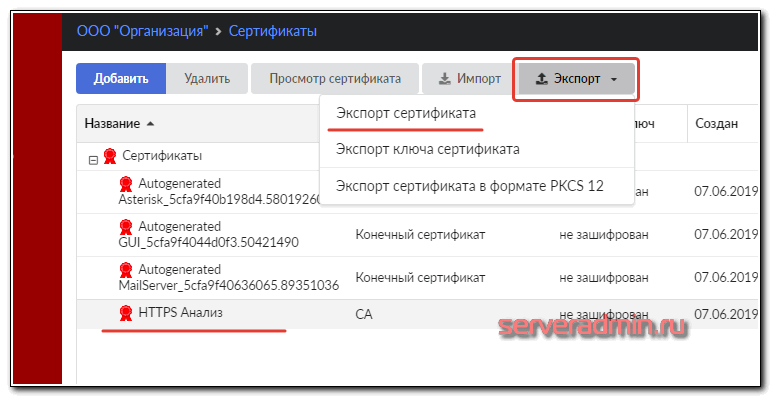

Делаем экспорт этого сертификата и передаем его на компьютер клиента.

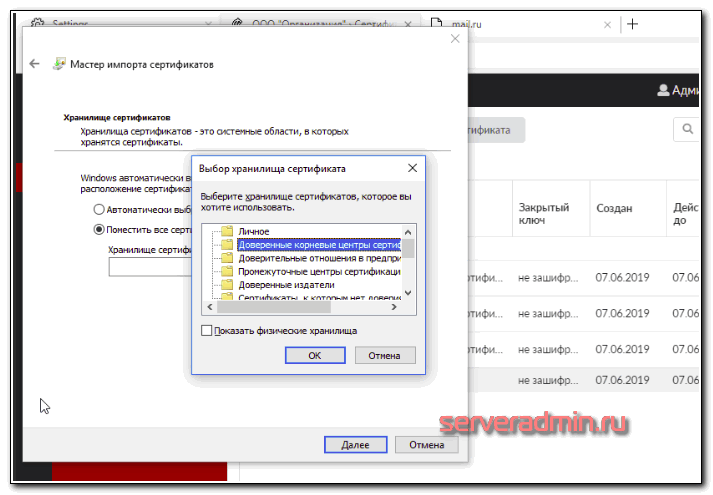

На компьютере клиента устанавливаем этот сертификат в хранилище Доверенные корневые центры сертификации.

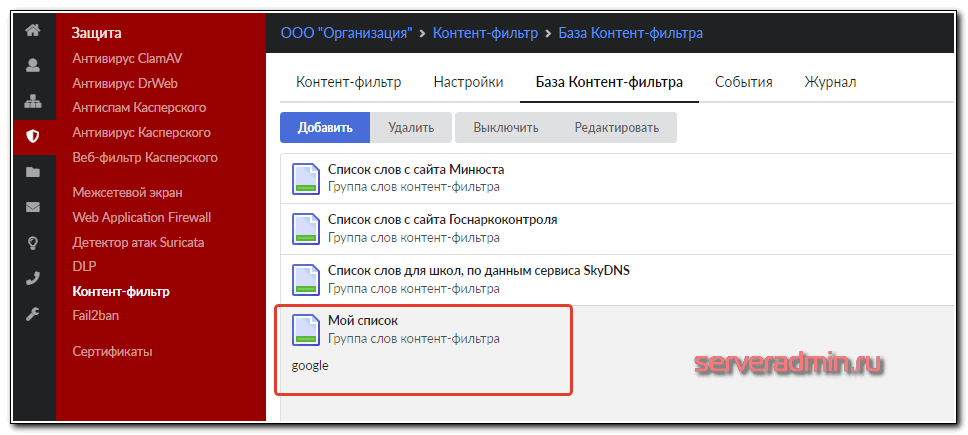

Теперь нам можно создать свой список в Контент-фильтре. Я назвал его Мой список и добавил туда слово google, которое фильтр будет искать в содержимом страницы.

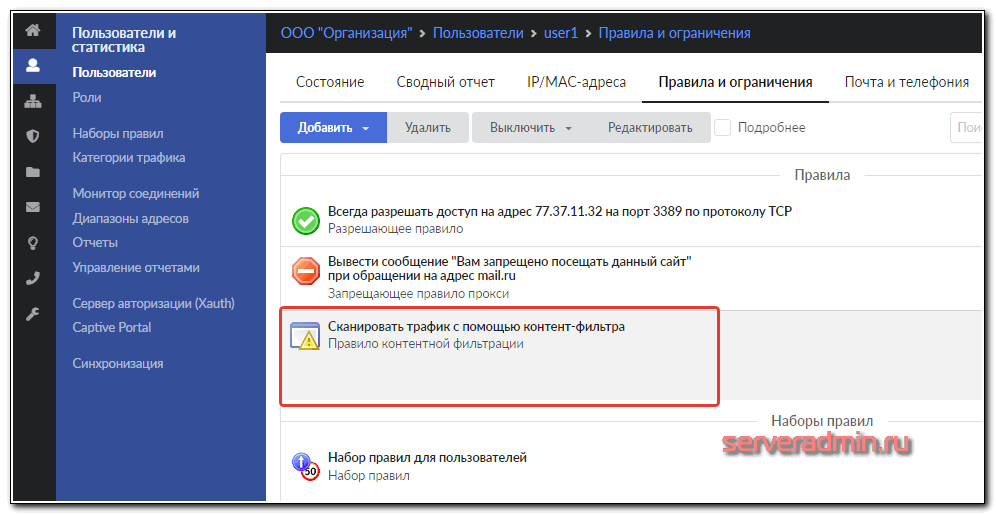

Добавляем пользователю правило Сканировать трафик с помощью контент-фильтра.

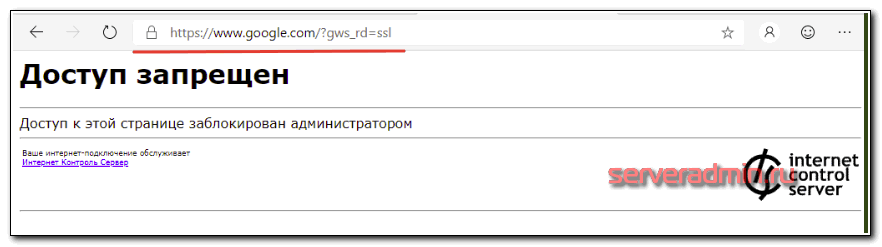

Теперь идем на компьютер пользователя и пробуем открыть сайт google.com, где на странице точно встречается слово google.

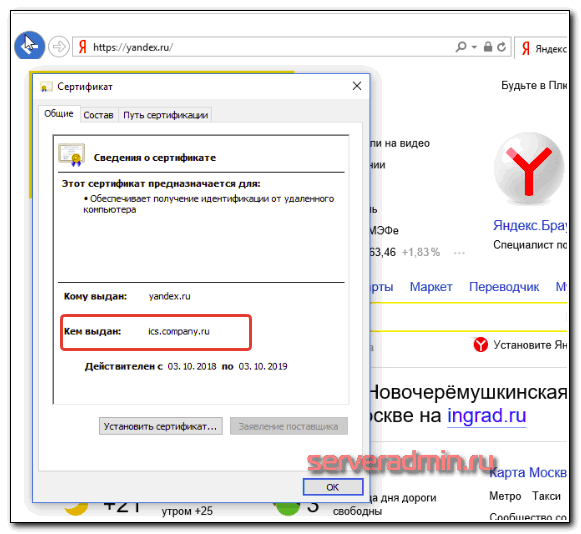

Если на каком-то сайте будет встречаться слово google, открываться он не будет. Можно убедиться, что MITM работает, проверив сертификат любого https сайта. Там будет стоять метка нашего CA.

Если браузер использует не системное хранилище сертификатов, а свое, например Firefox, то сертификат нужно добавить отдельно в браузер через его настройки.

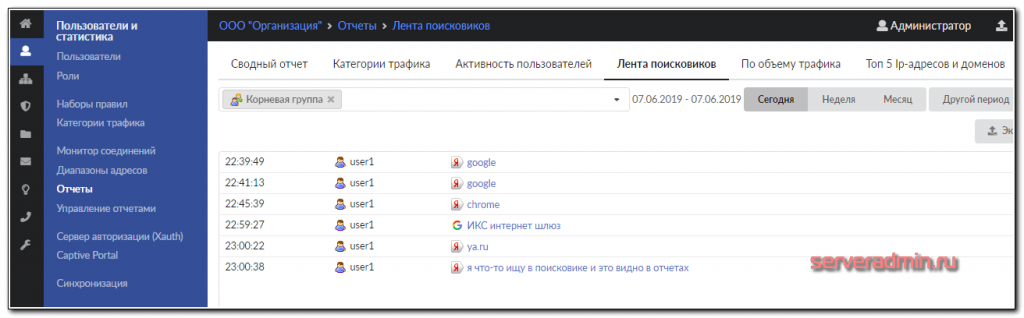

Таким образом фильтруется https трафик. С помощью подмены сертификата можно смотреть подробную статистику по всем посещенным страницам пользователя. Срабатывание контент-фильтра логируется.

Отчеты по трафику

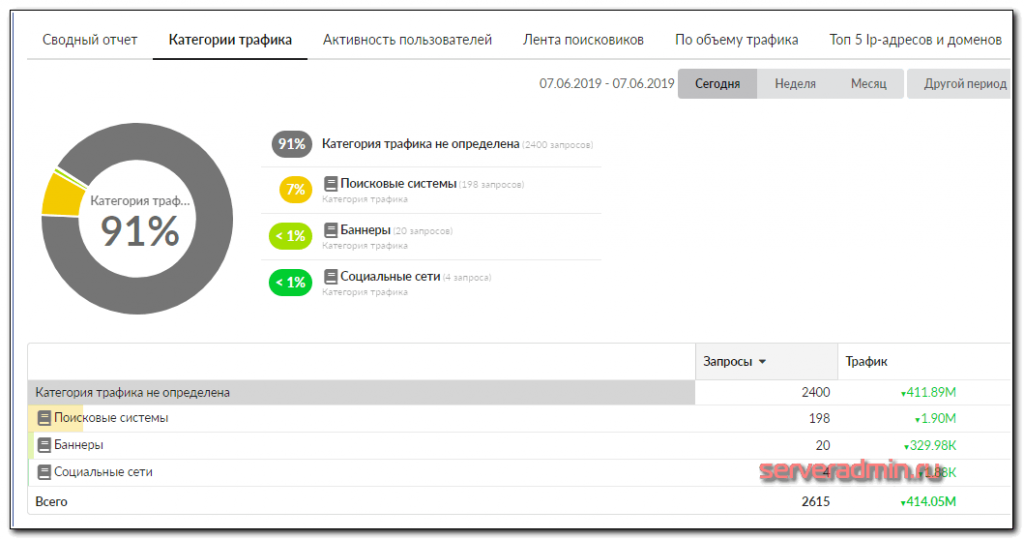

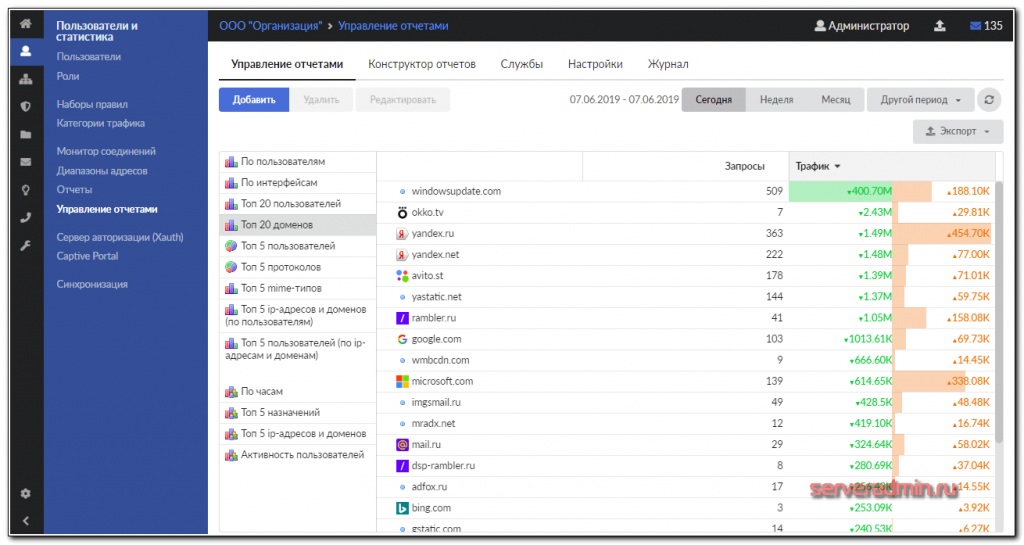

Отдельно хочу показать вам отчеты, которые рисует ИКС шлюз. Мне они очень понравились. Сами по себе информативны, плюс возможность гибких настроек. Я такого нигде больше не видел. Вот несколько примеров.

И так далее. Отчеты реально удобные и наглядные. Можно строить свои через конструктор. Работает экспорт.

Что еще умеет интернет шлюз ИКС

Функционал этого шлюза огромен. Куча всяких модулей, списков доступа и т.д. Половина из этого платное с отдельной подпиской. Я все не проверял, так как надо тестовый доступ запрашивать, да и долго все проверять.

Попробовал почтовый сервер. Что там внутри не проверял, думаю, что postfix. Функционал понравился. Сразу интегрировано несколько spam фильтров, как платный от Kaspersky (он хорошо, я его много где использую и всегда рекомендую), так и бесплатные. В принципе, для настройки почтового сервера в нем не обязательно разбираться, все настраивается через web интерфейс. Сравните это с ручной настройкой примерно такого же функционала.

Jabber и сервер телефонии не пробовал настраивать. Судя по тому, что все предыдущее работало без плясок с бубном, подозреваю, что и это будет работать.

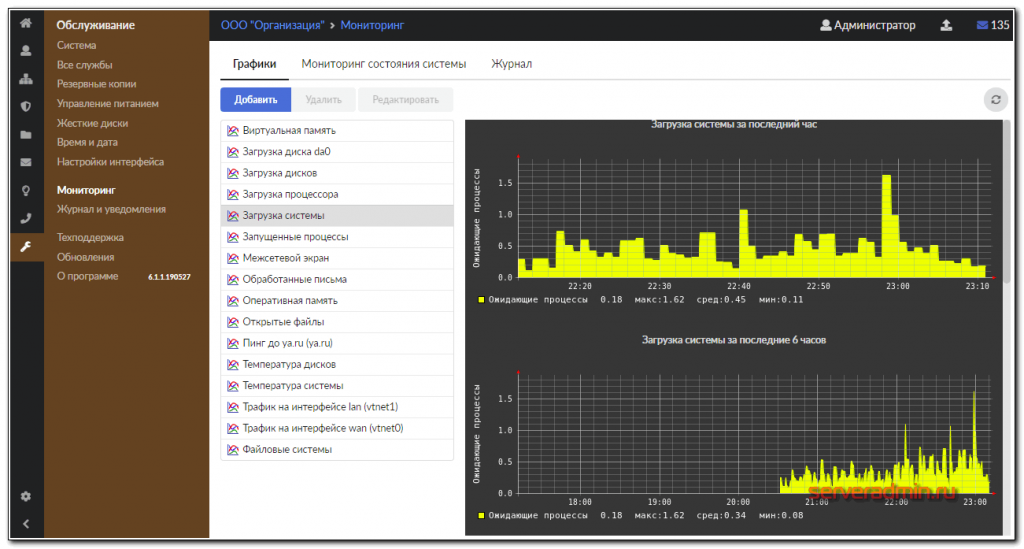

У сервера встроенный простенький мониторинг.

Сервер умеет слать уведомления на почту, в ICQ и Jabber. Не хватает тут Telegram. Я лично не знаю людей, которые пользуются ICQ в наше время.

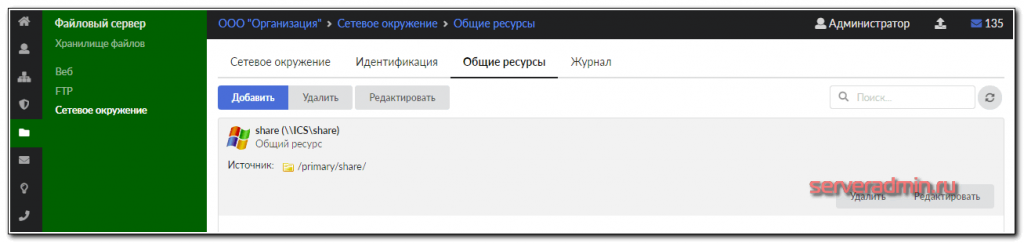

Данный шлюз может выступать в качестве web и ftp сервера. Просто невероятный комбайн 🙂 Я такого еще не видел. Ах да, забыл сказать про VPN. Он умеет PPTP и OpenVPN. Я не тестировал, но не думаю, что там могут быть проблемы. OpenVPN все интернет шлюзы умеют настраивать.

Еще забыл сказать, что он интегрируется с AD. Может брать пользователей оттуда.

Заключение

Я потратил целый день на исследование и настройку сертифицированного интернет шлюза ИКС от российских разработчиков. И он мне понравился. В голове даже план созрел, как это все можно отладить, настроить, проработать стратегию внедрения и ставить в госы или малые и средние компании.

Взять два бюджетных сервера или простых компьютера. Настроить отказоустойчивость с помощью CARP, чтобы не потерять связь при выходе одного из строя, и внедрять в организации. У разработчиков есть готовые видеоролики по управлению и неплохая документация. Соответственно, надо внедрить и обучить местный персонал. Реально этот шлюз покрывает большинство потребностей малого и среднего бизнеса по ИТ инфраструктуре.

А уж тем, кому нужно соблюдать требования закона в плане ограничения доступа к информации в интернете это может стать настоящей находкой и простым способом закрытия вопроса за вполне приемлемую цену. Так что берите на вооружение, кому интересно, и внедряйте. Сам я уже давно этим не занимаюсь.

Я тестировал множество различных комбайнов с web панелями в свое время, когда занимался обслуживанием офисов. Идея была внедрить и оставить на обслуживание местным специалистам. Нужно было максимально простое и стабильное решение. В бесплатных сборках функционала, подобного ИКС, нет нигде, это точно. С платными я не знаком вообще, не тестировал ни один. Наверняка есть какие-то аналоги. Интересно было бы сравнить.

Как подключить роутер к интранет?

Содержание

Содержание

Чаще всего роутер используется для организации беспроводного подключения к Интернету. Здесь все достаточно просто даже для тех, кто совершенно не разбирается в принципах построения сетей. Но порой возникает необходимость подключить роутер не только к Интернету, но и к другой локальной сети (общедомовой или корпоративной). И здесь придется немного поразбираться.

Что такое интранет?

Если просто, то интранет — это Интернет «для своих». То есть, сеть, построенная по принципам «большого Интернета», но доступ в которую имеет ограниченное количество пользователей.

Примерами интранетов являются домовые сети, внутренние сети провайдеров, корпоративные сети.

Интранет удобен для обмена внутренней информацией, общения с коллегами или соседями, размещения целевых объявлений и т.п.

Кроме того, скорость получения данных из интранета высока, а доступ к его ресурсам может быть абсолютно бесплатным, что делает такие сети весьма популярной средой для обмена объемными файлами — видеоконтентом, музыкой и т.п.

Подключение напрямую к роутеру интранета

Способ подключения зависит от того, каким образом новый роутер должен выходить в Интернет — через роутер интранета или каким другим способом.

В первом случае вам потребуется воспользоваться методом lan-to-lan — то есть, подключить новый роутер через разъем LAN к одному из свободных аналогичных разъемов роутера интранета. При этом надо отключить DHCP на новом роутере и задать ему статический IP-адрес в той же подсети, что и у роутера интранета, но отличающийся от него последней цифрой.

После этого все устройства, подключенные к новому роутеру, окажутся в той же сети, что и клиенты интранета, доступ в Интернет будет производиться через роутер интранета.

Если же новый роутер имеет отдельную сеть и самостоятельное подключение к Интернету, понадобится определить дополнительный шлюз, иначе роутер, видя «чужой» адрес, отправит запрос на шлюз Интернета, где, разумеется, искомого ресурса нет.

Для этого надо создать статический маршрут к ресурсам интранета, т.е. явно указать, на какой шлюз следует перенаправлять запросы для некоторых адресов.

Допустим, адреса интранета расположены в пространстве 10.0.0.1–10.0.255.255, а роутер интранета в новой сети имеет локальный IP-адрес 192.168.0.2. В этом случае параметры маршрута будут следующими:

Подключение к интранету через интернет

Все становится сложнее, если подключиться к локальной сети нужно через Интернет. Роутер локальной сети должен быть в полном вашем распоряжении, а локальная сеть должна иметь выход в Интернет (желательно с «белым» IP-адресом).

Самый простой способ, реализуемый на большинстве роутеров — проброс портов. Как это сделать, написано здесь, там же можно прочитать про «цвета» IP-адресов и про подключение отдельного клиента к локальной сети через Интернет.

Минус проброса портов в том, что он дает возможность получить доступ только к отдельным ресурсам сети. Если в ней есть два файловых сервера, адрес можно пробросить только на один из них. Можно, конечно, открыть удаленный доступ к роутеру и, перед подключением к ресурсу, пробрасывать порт на нужный компьютер в сети. Но удобным такой способ не назовешь и полноценного доступа к локальной сети, когда вы видите на экране весь список компьютеров рабочей группы, он не заменит.

Решением проблемы является VPN-туннель:

VPN-туннель — это защищенное соединение типа «сеть–сеть» поверх другой сети с помощью технологий VPN (Virtual Private Network — «виртуальная частная сеть»). При таком соединении пользователи одной сети имеют полный доступ к ресурсам другой так, словно они находятся в одной локальной сети.

Как настроить VPN-туннель? Во-первых, роутер должен иметь поддержку этой технологии, а есть она далеко не во всех роутерах. В некоторых моделях по умолчанию поддержка VPN отсутствует, но ее можно установить дополнительно — такой механизм реализован в роутерах Keenetic.

Впрочем, можно использовать альтернативную прошивку, например, DD-wrt или OpenWrt, но для их использования вам потребуются некоторые специфические навыки и хорошие знания в сетевых технологиях.

Если раздел «PPTP VPN» или «VPN-сервер» есть в меню роутера, этого еще недостаточно — нужен «белый» или «серый» IP-адрес с обеих сторон. Причем со стороны сервера нужен именно «белый», и, если он там все же «серый», потребуется настроить службу DDNS (как это сделать, тоже написано здесь).

Сама настройка туннеля — если все условия соблюдены — особой сложности не представляет. На стороне сервера следует задать диапазон адресов, с которых будет возможен доступ к сети, логин/пароль, ну и запустить сервер.

На стороне клиента надо будет настроить PPTP-соединение с сервером, указав его IP-адрес или доменное имя, логин и пароль.