Как сделать клон sim карты

Клонирование SIM-карт

Можно держать пари, что практически любой обладатель мобильного телефона хотя бы раз в своей жизни слышал истории о клонировании SIM-карт. Достаточно широко распространены заблуждения о том, что преступным элементам ничего не стоит создать клон SIM-карты и разговаривать за Ваш счет, а правоохранительные органы используют клоны SIM-карт для прослушивания разговоров.

Как и в любых других добротных заблуждениях, в этих есть небольшая толика правды. Да, клон SIM-карты действительно можно создать, но лишь при определенных условиях. Однако:

Остаток статьи посвящен подробному рассказу о том, почему дела обстоят именно так.

Прежде чем рассказывать о клонировании, необходимо сначала вкратце осветить роль SIM-карты в процессах, происходящих в GSM-сети. Как известно, SIM-карта — это уникальный идентификатор абонента, его «мобильный паспорт». Уникальность обычного паспорта удостоверяет его серийный номер, подлинность — водяные знаки и прочие типографские уловки. Можно ли провести параллели с SIM-картой? Да, вполне.

У каждой SIM-карты есть уникальный номер, называемый IMSI (International Mobile Subscriber Identity), содержащий, в частности, сведения о стране и операторе, сетью которого обслуживается абонент. Именно этот номер является основным идентификатором абонента, с которым операторы мобильной связи ассоциируют всю прочую информацию — номер телефона, адресные данные абонента, баланс денег на его счету и т.п.

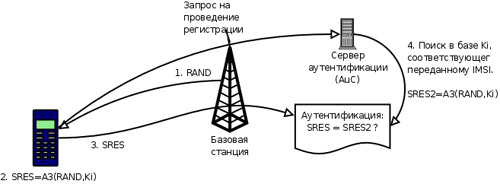

Подлинность SIM-карты проверяется с помощью специального «ключа», называемого «Ki». Данный ключ, представляющий собой многозначное число, хранится в двух местах — в самой SIM-карте и в базе данных. В ходе регистрации абонента в сети:

Очевидно, что клон SIM-карты должен пройти подобную процедуру так, чтобы сервер аутентификации не мог отличить клон от оригинала. Из описания процедуры следует, что для этого у клона должен быть тот же самый уникальный номер IMSI, и в ней должен храниться тот же самый секретный ключ Ki.

Еще немного и мы перейдем к обсуждению собственно клонирования, а пока зададимся вопросом, зачем же все-таки кому-то может понадобиться клон SIM-карты.

Популярных причин две. Во-первых, это объединение нескольких SIM-карт в одну, так называемый мульти-SIM. При каждом включении телефона или наборе специальной комбинации символов на клавиатуре мульти-SIM выбирает из своей памяти следующую пару (IMSI, Ki) и начинает, таким образом, изображать из себя другую SIM-карту. Имеющиеся на рынке решения позволяют размещать на одном мульти-SIM-е данные с 16 обычных SIM-карт.

Во-вторых, преступные элементы могут сделать дубликаты вашей SIM-карты с тем, чтобы разговаривать за ваш счет. Правда, у них будут проблемы с получением входящих звонков, поэтому подобные дубликаты используются, как правило, только для исходящих звонков в течение непродолжительного времени. Возможно, вы встречали в своем городе молодых людей со связкой телефонов на поясе и табличкой «1 минута на любой номер мира» — это и есть потенциальные потребители подобных клонов.

Как уже говорилось выше, клон SIM-карты должен иметь те же самые IMSI и Ki, что и оригинал. Значение IMSI узнать проще простого, зачастую он (или другой схожий с ним номер, ICCID) просто написан на самой SIM-карте. В крайнем случае IMSI считывается с SIM-карты устройством для чтения смарт-карт.

А вот с Ki дела обстоят не так просто. Он хранится в двух местах — в памяти SIM-карты и в памяти сервера аутентификации мобильного оператора (вопреки еще одному распространенному заблуждению значение Ki никогда и ни при каких условиях не передается «в эфире»). Соответственно, злоумышленники могут выбирать, откуда им проще будет его заполучить. Найти коррумпированного человека в мобильном операторе выгоднее — можно сразу получить информацию о целой серии SIM-карт. С другой стороны, доступ к подобной информации обычно строго регламентирован и ограничен, и в случае обнаружения массовой утечки «чужой среди своих» будет вычислен очень быстро. Кроме того, сервер аутентификации зачастую просто не имеет средств считывания Ki из своей памяти в целях безопасности. Тогда злоумышленникам остается только вариант с похищением нужных данных сразу после получения партии SIM-карт от поставщика-производителя. Но на этом этапе количество людей, имеющих нужные доступы, исчисляется единицами, что, естественно, сразу усложняет все дело.

Не проще ли будет считать Ki из памяти SIM-карты? Нет. Во-первых, нужно иметь физический доступ к самой карте и знать ее PIN-код, то есть нужно иметь возможность вынуть ее из телефона жертвы и вставить в считывающее устройство. Во-вторых, SIM-карта не предоставляет интерфейса для чтения Ki.

Если злоумышленник обладает какими-то сведениями об используемом этим оператором алгоритме A3, то он может пытаться вычислить Ki, наблюдая за результатами преобразования RAND в SRES. Можно вставить SIM-карту в считывающее устройство и при помощи компьютерной программы многократно последовательно вызывать алгоритм шифрования, передавая ему собственноручно формируемый RAND.

Именно таким образом были получены первые клоны SIM-карт. Сведения о версии алгоритма A3, называемой COMP128, просочились в сеть, и специалисты-криптографы обнаружили в ней уязвимость, позволяющую подобрать Ki за сравнительно небольшое количество попыток. В то время (девяностые годы прошлого века) алгоритм COMP128 применялся повсеместно, но после обнаружения уязвимости большинство операторов заменило его чем-то более устойчивым.

Понятно, что, не имея никаких сведений о том, что именно за алгоритм используется оператором в качестве A3, достаточно бесперспективно пытаться подобрать Ki полным перебором. Впрочем, в ряде сетей COMP128 до сих пор применяется, и SIM-карты таких операторов до сих пор сравнительно легко клонируются.

Почему «сравнительно»? Потому что на пути создателя клона есть еще одно препятствие — количество попыток для подбора Ki ограничено. В SIM-карту встроен счетчик количества вызовов A3, и по превышении определенного порога (50-100 тыс. раз) SIM-карта просто выводит себя из строя и перестает работать вообще. В обычных условиях, когда A3 вызывается при каждой регистрации SIM-карты в сети, подобные ограничения никак не мешают абоненту — он потеряет или поломает карту до того, как счетчик переполнится. А вот получение Ki перебором за такое количество попыток может и не произойти.

Естественно, что все перечисленные ограничения портят жизнь не только злоумышленникам, но и пользователям, которые хотят сделать копию своей SIM-карты в легитимных целях. Операторы, как правило, не делятся информацией о Ki даже с пользователями SIM-карты, ведь по условиям контракта абонент зачастую не владеет SIM-картой, а берет ее во временное пользование у оператора на диктуемых им условиях.

Допустим, клон SIM-карты все же был создан злоумышленниками. Значит ли это, что теперь они могут сделать себе «бесплатный телефон» и пользоваться им в свое удовольствие?

Да, но с несколькими оговорками. Во-первых, владелец SIM-карты может заметить, что деньги на счету убывают быстрее, чем он ожидает, и заказать детальную распечатку, в которой сразу обнаружатся странные лишние звонки. Соответственно, злоумышленники стремятся как можно скорее выговорить весь доступный баланс и избавиться от клона. Стоит заметить, что известны случаи, когда легитимный пользователь в такой ситуации заявлял протест, и расходы за разговоры, выполненные с использованием «его» SIM-карты, но «не его» модели телефона, ему возмещались.

Во-вторых, если в данный момент активны (зарегистрированы в сети) обе SIM-карты — и оригинал, и клон — то входящие звонки будут приходить на тот телефон, который последним совершил исходящий звонок или регистрацию в сети. Соответственно, легитимный пользователь может заметить, что ему приходят не все ожидаемые звонки. А злоумышленникам в целях конспирации вообще противопоказано снимать трубку.

В-третьих, оператор может в рамках своей системы контроля за мошенничеством вычислять SIM-карты, которые регистрируются в сети в нескольких географически разнесенных местах в течение ограниченного времени. Если обнаружится, что абонент зарегистрировался в пункте A, а через 5 минут совершил исходящий звонок в пункте Б, отстоящем от А на 1000 км, то это вызовет подозрение и приведет к замене SIM-карты легитимного абонента и блокировке клона.

Выводы

Клонирование SIM-карт — это реально и теоретически возможно.

Но, в общем и целом, если ваш оператор не застрял в своем развитии на уровне 90-х годов двадцатого века, а его сотрудники лояльны и неподкупны, то вам нечего бояться появления клонов своей SIM-карты.

Как устроены SIM-карты. Часть вторая: атака клонов

SIM-карты можно клонировать. Как это делается и каким образом этим могут воспользоваться злоумышленники?

В первой части мы рассказывали про историю SIM-карт, теперь же начнем потихоньку разбираться с их безопасностью. Одной из первых уязвимостей SIM-карт стала возможность их клонирования, то есть чтения всего содержимого памяти одной симки и последующей записи этих данных в память другой карты. Напомним, что с точки зрения «железа» SIM-карта — это обычная смарт-карта, купить которую можно где угодно приблизительно по три рубля за ведро.

Во времена, когда аппаратов на две, три или четыре SIM-карты еще не существовало, именно с помощью клонирования решали проблему наличия нескольких симок: чтобы не переставлять их в одном телефоне туда-сюда, придумали «мультисимку». MultiSIM — это смарт-карта с увеличенным объемом памяти, в которую можно было записывать данные сразу нескольких SIM-карт.

При помощи нехитрого триггера (при каждом новом включении автоматически выбирался следующий набор ячеек, соответствующих очередной SIM-карте) между ними можно было переключаться, не вынимая сам модуль из аппарата. Конечно, об одновременной работе не шло и речи: телефон считал, что его выключили, заменили SIM-карту и включили снова.

Пользы от такого решения было немного (да и сегодня по-прежнему удобнее купить под вторую SIM-карту отдельный дешевый телефон, чем использовать двухсимочный), однако определенным спросом лет десять назад «мультисимки» пользовались. Продавались даже комплекты из собственно «болванки», адаптера для чтения и записи смарт-карт, подключаемого к компьютеру, и ПО для проведения «операции».

Однако возможность клонирования SIM-карты могла быть использована не только в мирных целях. Получив на короткое время доступ к SIM-карте абонента, злоумышленник мог изготовить ее клон и использовать его для компрометации. Дело в том, что если вставить клон в телефон в то время, когда в сети зарегистрирован легитимный абонент, то тот «вывалится» из сети, даже не зная об этом. Все входящие звонки и сообщения в этом случае будут поступать злоумышленнику, а он, в свою очередь, сможет звонить, писать и выходить в Интернет от имени жертвы.

SIM-карта сокровищ: как потерять все, потеряв один лишь телефон — http://t.co/ElKB4U1unJ

На телефоне жертвы в течение нескольких часов будут даже отображаться шкала приема и название оператора, создавая видимость нахождения в сети, однако звонить не получится до тех пор, пока жертва не догадается выключить и снова включить аппарат или же пока не произойдет принудительное обновление регистрации (обычно сети настроены на интервал в несколько часов).

Первое время клон вообще можно было зарегистрировать в сети где угодно, хоть на другом континенте. Впоследствии операторы внедрили примитивную защиту: если абонент вдруг внезапно регистрируется в сети очень далеко от того места, где он был недавно, то администраторы в центре управления получают уведомления об изобретении телепортации.

Голос как угроза: чем новая технология передачи голоса в сотовых сетях может быть опасна https://t.co/tb7OJqWn5w pic.twitter.com/yV949RSyht

Однако злоумышленник может зарегистрироваться в сети и рядом с легитимным абонентом, и от этого подобная защита никак не поможет. И тут возникает вопрос: почему же вообще возможно клонирование SIM-карт — нельзя ли как-то отменить или запретить эту возможность?

Ключ KI (Key Identification, «индивидуальный ключ аутентификации пользователя»), на основе которого происходит авторизация в сети, на самом деле не предназначен для чтения из SIM-карты: ведь процессор SIM-карты работает с ним «внутри», и наружу передавать ключ не требуется. Он даже хранится в защищенной от чтения области памяти, и каких-либо API для его чтения не существует.

Однако тут на помощь нехорошим парням приходят методы криптоанализа. Если много-много раз при помощи специальной программы запустить на вставленной в считыватель SIM-карте алгоритм A3 (то есть «скармливать» ей случайный пароль RAND и получать на выходе отзыв SRES), то можно выявить определенные закономерности и в конечном итоге вычислить ключ KI.

Оказывается, сотовые сети серьезно уязвимы: можно перехватывать трафик и выдавать себя за другого абонента — http://t.co/VXLbyz0rpf

Производительности компьютеров уже 10 лет назад хватало, чтобы совершить эту операцию за довольно-таки небольшое время — порядка нескольких минут. Правда, все не так однозначно. В SIM-карту встроен «таймер самоуничтожения», то есть счетчик количества запусков алгоритма преобразования с неким предельным значением. Например, 65 536 раз. Как только этот счетчик достигнет предела, процессор SIM-карты вообще перестанет выполнять запросы на вычисление SRES.

Если за лимитированное количество попыток вычислить KI не удастся, SIM-карта вообще превратится в тыкву, и нужно будет получать новую. Порой такое хотя и редко, но происходит и в обычной жизни: если SIM-карта выдана очень давно, использовалась активно, а значение счетчика изначально было задано небольшим.

Впрочем, не все так плохо. Методом криптоанализа можно получить KI и сделать клон только на SIM-картах, где используется самая старая версия алгоритма A3 под названием COMP128v1. Такие еще используются некоторыми операторами, и поэтому их можно клонировать. Более прогрессивные операторы уже перешли на усовершенствованные версии COMP128v2 и COMP128v3, которые гарантированно не позволяют вычислить ключ с помощью анализа такого количества пар RAND-SRES.

Тем не менее беспокоиться все-таки стоит. Дело в том, что злоумышленник может по-прежнему получить набор ключей сразу для большого количества SIM-карт, имея доступ к базе данных оператора, в которой они хранятся, либо получив доступ к таблицам соответствий, которые производитель SIM-карт передает оператору при отгрузке очередной партии. Для этого нужен коррумпированный сотрудник на той или иной стороне.

Кроме того, существует целая городская легенда о перехвате ключей из эфира — мол, современные компьютеры позволяют декодировать их буквально на лету. Однако напомним, что ключ KI не передается в эфир и хранится только в SIM-карте. Что же тогда перехватывают из эфира? Об этом расскажем в следующий раз.

Дубликат сим-карты: что такое, зачем нужно, как сделать

В начале появления сотовых телефонов и мобильных операторов под дублированием сим-карт понимали создание копии, чтобы вставить в другой телефон и использовать параллельно, или записать на одну мульти-симку несколько номеров.

Это было очень удобно. Но для операторов такая процедура была крайне невыгодна, да и у контролирующих органов было много вопросов.

На смену классическому дублированию сим-карт пришло восстановление, которое актуально и сегодня.

Что это такое

Априори дублировать сим-карту — означает скопировать данные, позволяющие опознать абонента сотовой сети, на другой физический носитель.

Для этого должны применяться мульти-сим, позволяющие записывать в себя данные нескольких обычных симок. Мультисимка работает точно так же, как и обычная карта: она позволяет переключаться между номерами с помощью сим-меню.

При этом активен только один из всех номеров.

Однако, как было сказано выше, современные сим-карты подобной процедуре практически не поддаются. Поэтому сегодня дублирование представляет собой простое восстановление, то есть выдачу карты с прежним номером и даже с сохранением баланса на ней.

Но нужно иметь ввиду, что при такой замене не восстанавливаются контакты, записанные в памяти карты.

Зачем может быть нужен

Есть несколько причин, которые приводят людей к созданию дубликата сим-карты:

Как получить

Давайте разберемся, что нужно делать, чтобы получить дубликаты сим-карт у разных операторов:

Лучше всего и, главное, надежнее сделать это, придя в салон связи. Делается это совершенно бесплатно.

У этого оператора заявка оформляется в интернет-магазине, и курьер доставляет ее прямо на дом в течение трех дней. Срочная доставка обойдется дороже, по Москве и области она бесплатная.

Придется лично обратиться в офис с паспортом, но восстановление займет несколько мину. Производится совершенно бесплатно.

Как защитить данные на картах от мошенников

Возможностью дублирования сим-карты могут воспользоваться и мошенники. Что же делать для защиты своей карты?

Симки всегда защищены PIN- и PUK-кодами. Специалисты по кибербезопасности рекомендуют держать активной защиту PIN-кодом и заменить стандартную комбинацию из четырех нулей на что-нибудь более сложное.

В остальном безопасность обеспечивают разработчики мобильных приложений.

Как клонировать телефон, не прикасаясь к нему

Последние пару месяцев появлялось множество вопросов о том, как клонировать данные с телефона, не прикасаясь к нему.

Это обычно пытаются узнать люди, которые хотят получить точную копию информации с чужого телефона, без их ведома.

По сути, это продвинутая форма взлома. Но вы также можете использовать это для своего телефона, если вы хотите сохранить резервную копию данных или передать ее кому-то.

На рынке существует множество различных приложений для клонирования телефонов. С их помощью вы можете дублировать телефонный номер, SIM-карту или даже текстовые сообщения, не прикасаясь к телефону

В этой статье мы обсудим 7 наиболее эффективных способов клонирования телефонного номера, SIM-карты или текстовых сообщений. Читайте дальше, чтобы узнать, как клонировать телефон, не прикасаясь к нему.

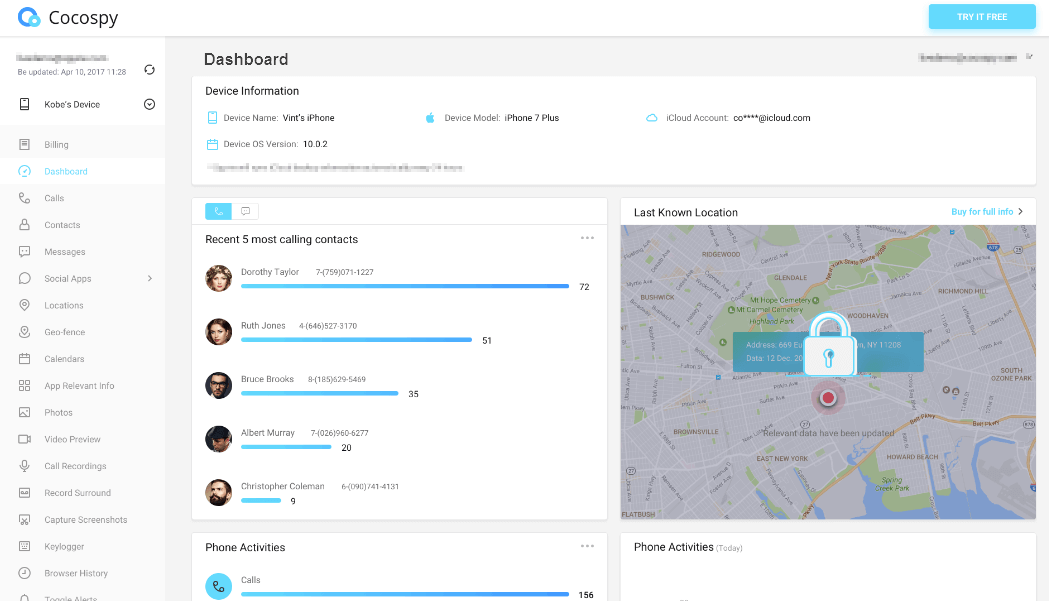

Часть 1. Как клонировать данные с телефона удаленно, используя Cocospy?

Cocospy — лучшее приложение на рынке для клонирования данных с телефонов. Оно чрезвычайно надежно и используется более чем 190 миллионами пользователей по всему миру, поэтому вы знаете, что можете доверять ему.

Более того, это также вполне обоснованно, так как такое количество людей не могут ошибаться.

Когда дело доходит до копирования с iPhone, вы можете сделать это удаленно, введя данные учетной записи iCloud нужного iPhone.

Однако если вы хотите клонировать данные телефона на Android, вам НЕОБХОДИМ физический доступ к телефону.

Сначала нужно получить физический доступ к телефону, а затем установить на него приложение Cocospy.

Вы можете столкнуться с сервисами, обещающими клонировать телефон на Android, физически не прикасаясь к нему. Но они — мошенники. Невозможно взломать Android-смартфон без доступа к нему.

Особенности копирования данных

Ниже приведены некоторые важных данные, которые вы можете клонировать с помощью Cocospy.

Как копировать данные с Cocospy?

Шаг 1: Создайте учётную запись Cocospy.

Шаг 2: Для Android – Получите физический доступ к телефону, и затем, установите приложение Cocospy на него. Не беспокойтесь, вам не нужно рутировать смартфон.

Шаг 3: Для iPhone — Во время установки приложения введите данные учетной записи iCloud и начните клонирование данных с телефона. Да, вам не нужно устанавливать что-то еще или делать джейлбрейк интересующего вас телефона.

Шаг 4: Зайдите в панель управления Cocospy и скопируйте данные с телефона.

Зарегистрируйтесь на Cocospy бесплатно или посмотрите демо версию здесь >>

Часть 2: Как копировать данные с телефона, используя Spyzie

Spyzie – является самым безопасным и, пожалуй, самым недорогим приложением для клонирования телефонов. Оно обладает тем же набором мощных функций, что и Cocospy, но надежнее, возможно, из-за своей более низкой репутации и имени бренда.

Как, например, Cocospy, это приложение также может копировать с iPhone, без физического доступа через данные iCloud. Однако для Android вам необходим физический доступ.

Приятной новостью является то, что Spyzie автоматически удаляет значок приложения после его установки. Поэтому, вам не придется удалять значок вручную, а значит, что нет вероятности допустить ошибку.

Именно эти функции делают приложение самым безопасным для клонирования данных с телефонов на рынке.

С точки зрения возможностей для копирования телефона, он имеет тот же набор функций, что и Cocospy.

При помощи Spyzie вы можете проверять текстовые сообщения, журналы вызовов, историю браузера, приложения социальных сетей, получать доступ к календарям, заметкам и т. Д.

Вы можете эффективно клонировать весь телефон в свою панель, а затем при необходимости, загрузить их в другой телефон.

Как копировать данные вместе со Spyzie?

Следующие шаги покажут вам, как клонировать телефон с помощью Spyzie, не прикасаясь к нему.

Шаг 1: Создайте учётную запись Spyzie

Шаг 2: Копирование с iPhone

После выбора на предыдущем шаге iOS введите iCloud ID и пароль необходимого пользователя.

Шаг 3: Копирование телефона на Android

Шаг 4: Копирование данных телефона без ведома

Перейдите на панель инструментов Spyzie и получите доступ ко всем функциям, которые необходимы для клонирования нужного телефона. Вы можете скачать всю необходимую информацию, прокрутив панель слева.

Часть 3: Как клонировать телефон через mSpy, не прикасаясь к нему.

mSpy — еще один вариант, когда речь идет о клонировании данных с телефона, не прикасаясь к нему.

Это одно из самых мощных приложений для копирования с телефонов на рынке, которое имеет ряд функций, таких как: регистрация вызовов, запись текстовых сообщений, клавиатура, отслеживание социальных сетей, история браузера и т. д.

Которые помогут вам загружать всю информацию о необходимом телефоне в собственную панель управления.

Приложение достоверно и надежно. Однако, оно находится списке ниже, так как довольно дорого, по сравнению с Cocospy. Если вы выбираете одно из них, я бы порекомендовал Cocospy.

Стоит отметить, что доступ к копированию с телефона, если у вас нет физического контроля над ним, доступно только для iPhone.

Вы можете ввести данные учетной записи iCloud и получить доступ к информации напрямую. Для телефона на Android обязательно необходимо взять его в руки и установить приложение самостоятельно.

Как клонировать телефон с помощью mSpy?

Часть 4: Как легко скопировать телефонный номер

В этой части статьи мы покажем вам, как скопировать номер телефона. Теперь для тех, кто интересуется, что это означает. Клонирование телефонного номера дает вам возможность использовать один и тот же номер на нескольких устройствах одновременно.

Хакеры также могут применять эту технологию, чтобы совершать звонки с чужого номера, даже не имея телефона ИЛИ своей SIM-карты.

Есть два эффективных способа легко клонировать номер телефона. Мы рассмотрим оба из них ниже.

Копирование номера телефона через секретное меню

Вы можете клонировать номер, открыв секретное меню на целевом устройстве и введя сохраненные коды для телефона и его модели.

Если вы не совсем понимаете, что это значит, просто выполните следующие действия:

Клонирование номера телефона, используя инструмент копирования SIM-карты

Вы также можете клонировать номер телефона с помощью инструмента клонирования SIM-карты. Однако для этого вам также понадобится устройство для чтения SIM-карт.

Вы можете легко найти устройство на рынке. Читатель в основном копирует идентификатор мобильного абонента целевого телефона на себя, чтобы он стал дубликатом оригинальной SIM-карты. Просто следуйте этим шагам:

Часть 5: Как клонировать SIM-карту за 2 минуты

В этой части статьи мы покажем вам, как клонировать SIM-карту. Но сначала нам нужно ответить на несколько вопросов, которые могут у вас возникнуть относительно этого процесса.

Реально ли возможно клонировать SIM-карту

Полностью можно клонировать SIM-карту, извлекая секретные коды из карты и копируя их на пустую SIM-карту. Аутентификация оператора на SIM-карте основана на этих кодах, поэтому перенос их на другую пустую карту может помочь обмануть операторов. Этот метод в основном использует небольшой глюк в технологии GSM.

Однако не все SIM-карты могут быть клонированы.

Только некоторые. Существует три основных типа алгоритмов SIM-карт: COMP128v1, COMP128v2 и COMP128v3. В настоящее время COMP128v1 является наиболее популярным алгоритмом SIM-карты, и, к счастью для нас, это единственный, который можно клонировать.

Теперь читайте дальше, чтобы узнать, как легко клонировать SIM-карту!

Как скопировать SIM-карту за 2 минуты?

Часть 6: Как скопировать текстовые сообщения с мобильного телефона

Клонировать текстовые сообщения мобильного телефона легко. Вы можете сделать это с помощью приложений, которые мы упоминали в частях 1-3.

Cocospy, mSpy и Spyzie имеют функцию копирования текстовых сообщений на своих панелях инструментов.

Таким образом, когда вы выберете это, вы получите полный журнал всех текстовых сообщений целевого телефона (отправленных, полученных и удаленных), которые затем можно загрузить на другой телефон.

Часть 7: Как узнать, не клонирован ли мой телефон

Поскольку клонирование телефона очень просто, вы можете быть обеспокоены тем, что кто-то еще мог сделать это с вашим телефоном.

Если это так, вы можете проверить, клонирован ли ваш телефон, с помощью следующих методов:

Так скоро, как только вы обнаружите, что ваш номер взломан сделайте следующее:

Заключение

Итак, теперь вы знаете все о лучших способах клонирования номера телефона, SIM-карты и текстовых сообщений.

Когда дело доходит до копирования данных с телефона, не прикасаясь к нему, моя личная рекомендация — использовать Cocospy, так как он надежный, удобный и обладает широким набором функций.

mSpy, по сравнению с ним, слишком дорогой. И Spyzie не так уж и надежен и не пользуется такой уж хорошей репутацией. Как мы уже упоминали ранее, вы можете клонировать по воздуху только iPhone.

Если вы хотите копировать данные с телефона на Android, физический доступ к нему абсолютно необходим.

Spyzie, Cocospy и mSpy могут помочь вам клонировать содержимое телефона, включая текстовые сообщения. Однако эти приложения нельзя использовать для клонирования номера телефона SIM-карты.

Для этого вам придется либо использовать метод секретного меню, либо вам придется клонировать SIM-карту в пустышку, как показано в частях 4 и 5.

Наконец, если вы подозреваете, что ваш телефон был кем-то клонирован или взломан, следуйте инструкциям и мерам предосторожности, перечисленным в заключительной части этой статьи.

Если у вас есть другие вопросы о том, как клонировать телефон, не касаясь его, не стесняйтесь спрашивать их в разделе комментариев.