Как сделать копию проксимити карты

Копирование RFID карт

Четвёртый урок из цикла «Всё про RFID».

Сегодня мы продолжим изучать RFID считыватель на базе микросхемы RC522.

Допустим вы хотите сделать дубликат карты, что бы у вас одна карта была в офисе, другая в машине, а третья в кармане.

Копирование карт не сложнее, а то даже и проще чем запись. Надо просто поднести карту и на клавиатуре нажать 1 и ENTER.

Подождать пока карта считается.

Нажать 2 и снова ENTER.

Подождать и вуаля. У вас полная копия карты.

Ну, почти полная, так как UID всё же остался старым. Как это побороть, я рассказал в видео.

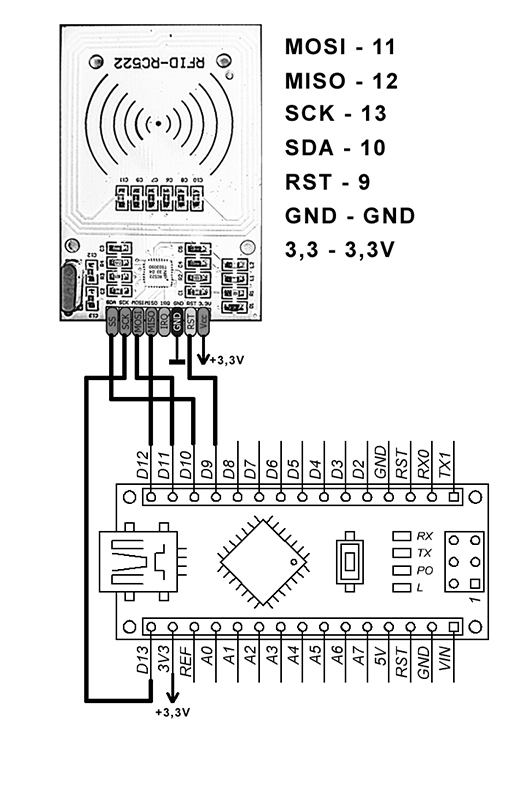

Объяснять схему подключение не буду. Я это делал уже на протяжении трёх уроков. Если что не понятно пишите в комментариях или посмотрите предыдущие уроки.

Теперь давайте посмотрим весь процесс в целом.

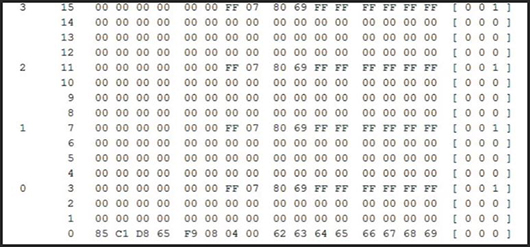

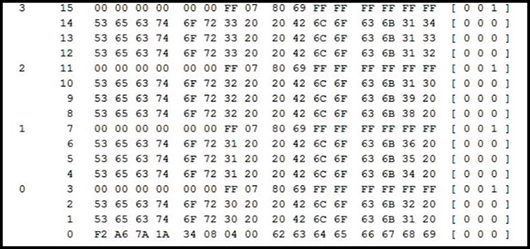

Сначала мы загрузим dumpinfo и посмотрим на содержимое карт.

Будем рассматривать сектора от 0 до 3.

Чистая карта

Карта с информацией

Теперь загрузим скетч, который я назвал Reader.

Проверяем карты. Смотрим вдруг там есть какая-то информация и мы можем её затереть.

Сначала смотрим брелок.

Он оказался чистым и готовым к записи.

Если там была какая-то информация и вам её не жалко, то при следующей записи она сотрётся и поверх неё запишется новая.

То же смотрим с картой 1.

А вот на карте 2 находится нужная для нас информация. Вот её то мы и будем копировать.

Теперь скопируем нашу карту на брелок и на ещё одну карту.

Загружаем скетч COPIER.

Ждём пока в мониторе порта не покажется меню с выбором действия.

Если нажать на кнопку 1 то мы скопируем карту в буфер обмена, а цифра 3 запишет информацию на новую карту.

Главное, чтобы во время работы карта была в зоне действия считывателя, а то данные не считаются или не сохранятся.

Считываем данные с карты.

Ждём пока не снова не появится меню.

Нажимаем 3, и ждём пока информация не скопируется на брелок.

То же самое делаем со следующей картой.

Снова загрузим Reader и проверим как всё прошло.

По очереди подносим брелок и карты к считывателю и смотрим на вывод сохранённых данных.

Как можно увидеть вся информация скопировалась.

Теперь у вас есть целых 3 метки и можно их терять или ломать. Всегда есть запасная, и можно ещё их наделать целую кучу.

Ну вот и всё. Всё, как всегда, работает.

Готовые скетчи можно будет скачать по ссылкам в описании, а текстовую информацию можно прочитать в блоге. Там есть много интересного. Так что переходите.

И, как всегда, в конце урока я прошу вас поставить лайк этому видео, если оно вам понравилось. И жду ваших комментариев.

Следующее видео будет про вывод информации в программу Excel для отображения данных. Это будет очень интересный пример.

И чем больше ваших положительных отзывов, тем быстрее оно выйдет.

До встречи в следующих уроках.

Как предотвратить клонирование карт доступа? Решения от компании IRON LOGIC®

КАК ПРЕДОТВРАТИТЬ КЛОНИРОВАНИЕ КАРТ ДОСТУПА? РЕШЕНИЯ ОТ КОМПАНИИ IRON LOGIC®

Так или иначе, жители городов сталкиваются с необходимостью создания клона карты или брелка. Самым простым примером такой ситуации является восстановление потерянного электронного ключа от своего домофона. И, как мы знаем, копию брелка можно сделать в ближайшей мастерской по изготовлению ключей. В такой ситуации копирование карты или брелка выглядит вполне безобидно: делаем дополнительный ключ от своей же двери. Однако легкая возможность копирования электронных ключей может повлечь за собой и финансовые потери.

Одна из самых распространенных ситуаций, когда легкая возможность создания карт-клонов может отрицательно повлиять на финансовую составляющую фирмы или учреждения, встречаются при организации питания, въезда на территорию паркинга, прохода в учреждение и использования его услуг (особо остро вопрос возникновения дубликатов карт встает в системах контроля доступа фитнес-клу-бов, аквапарков, горнолыжных курортов).

Также вопрос о решении проблемы клонирования карт может возникнуть при явном искажении данных учета рабочего времени сотрудников. В связи с распространением проблемы один из российских производителей оборудования для систем контроля доступа компания Iron Logic ® решила поделиться своими решениями в вопросе предотвращения клонирования карт и запрета доступа картам-клонам.

Посетив мастерские по изготовлению ключей, можно узнать, что на сегодняшний день мастера предлагают создать дубликаты карт стандарта EM Marin (EM-4100) и радиобрелков, работающих на частоте 433,92 МГц. Поэтому далее будут рассмотрены способы защиты от карт-клонов именно данных стандартов, а также использование более защищенных стандартов.

Принцип работы защиты: при поднесении клонированной карты к Matrix II ET считыватель передает в контроллер серийный номер самой карты-болванки, а не записанный номер оригинальной карты.

Возможные проблемы: при поднесении карты-болванки к считывателю можно найти зону, когда считыватель все же может передать контроллеру скопированный номер оригинальной карты EM Marin.

Рекомендации: считыватель Matrix II ET рекомендуется устанавливать на уже существующих объектах, где столкнулись с проблемой копирования карт EM Marin. Таким образом, с переходом на считыватели Matrix II ET можно будет не только запретить доступ картам-клонам, но и избежать процедуры выдачи новых карт и замены всей системы.

Принцип работы защиты: на массовом рынке пока не существует болванок (пустых карт) стандарта Mifare ® Classic, пригодных для копирования. То есть, в ближайшей мастерской по изготовлению ключей сделать клон карты стандарта Mifare ® Classic не удастся.

Возможные проблемы: особо настойчивые сотрудники или клиенты все-таки могут приобрести болванки Mifare ® Classic и считыватель, способный скопировать идентификационный номер карты. Такой заказ может прилететь, например, из Китая. Также для имитирования карты стандарта Mifare ® Classic злоумышленник может воспользоваться технологией NFC от компании NXP Semiconductors. Но, как показывает практика, копированием карт стандарта Mifare ® Classic пока занимаются лишь энтузиасты из любопытства.

Рекомендации: карты стандарта Mifare ® Classic и считыватели, способные работать с данным стандартом, можно применять в учебных, медицинских, развлекательных учреждениях, офисах и на производствах как для контроля доступа и учета рабочего времени, так и для организации питания и оплаты услуг.

Третий способ предотвращения создания карт-клонов возможен с помощью считывателей CP-Z-2MF и Matrix III Net, работающих с картами стандарта Mifare ® Classic и применением технологии «Антиклон».

Возможные проблемы: как и в ситуации с обычным применением стандарта Mifare ® Classic, для копирования идентификационного номера можно приобрести болванку Mifare ® Classic и считыватель. А вот для взлома и копирования специального кода необходимо воспользоваться утилитой. То есть для создания клона метки со специальным кодом карты объекта необходимо не только наличие оборудования, но и программное обеспечение и умение работать с ним. Кроме того, взлом одной подобной карты занимает значительное время, да и мастера по изготовлению ключей карты со специальным кодом копировать пока не умеют.

Рекомендации: карту объекта необходимо держать в сейфе, либо в другом надежном месте. Считыватели CP-Z-2MF и Matrix III Net с применением технологии «Антиклон» рекомендуется устанавливать на объектах, где заказчик уделяет особое внимание предотвращению появления карт-клонов.

Принцип работы защиты: радиобрелки IL-100 стандарта Keeloq ® имеют в своей памяти не только идентификационный номер, но и зашифрованную одноразовую часть кода. При каждом нажатии зашифрованная часть меняется, поэтому даже при перехвате и копировании кода, в случае попытки открыть, например, шлагбаум, клонированный код не сработает.

Возможные проблемы: как говорится, нет идеальных систем, однако, применение считывателя Matrix IV RF и радиобрелков IL-100 дает одно из самых надежных решений по борьбе с клонированием идентификаторов.

Рекомендации: считыватель Martix IV RF с применением радиобрелков IL-100 рекомендуется устанавливать на различных паркингах и в решениях для регистрации автотранспорта.

Эксплуатация » Защита от копирования прокси карт

Есть ли варианты защиты от копирования карт. Прибор с200-2 + орион про.

3 года 10 месяцев назад

– Кононов Михаил Юрьевич 2 года 11 месяцев назад

9 ответов

Прибор считывает код карты, при копировании карты в клон-карту записывается тот же самый код, а если код одинаковый то как прибор может определить дубликат это или нет?

Используйте антипасбэк и отсеивайте клонов.

3 года 10 месяцев назад

В самом контроллере С2000-2 это сделать нельзя. Если вам это срочно надо, то обратите внимание на считыватели с технологией «защищенный» от компании IronLogic, обратитесь в их ТП, они вам все подскажут, какое оборудование необходимо купить. Если у вас все на стадии проектирования и есть время, то у Болида скоро должны появиться такие считыватели, подробнее в ТП Болида.

3 года 10 месяцев назад

Тремасов Константин Александрович

Мы ставим считыватели Matrix 2ET, это конечно не полная защита. но все же..

3 года 10 месяцев назад

Батанов Александр Владимирович

Меняйте считыватели на что-то более модное. например под Mifare

https://ru.wikipedia.org/wiki/Mifare

3 года 10 месяцев назад

Песков Игорь Александрович

3 года 10 месяцев назад

Андрей, Ростов на Дону

Вы не правы, что Mifare (Вы имеете ввиду Clasic) не клонируется. «защищенный» от компании IronLogic то же самое. В инете полно контор по полному копированию с ID и со всеми ключами. https://youtu.be/TOcom29_EPw

Даже если все сектора запаролены и не удается склонировать карту на лету, умельцы перехватывают радио канал общения карточки со считывателем и расшифровывают пароль, так как алгоритм Crypto1 уже 10 лет как взломан. Сейчас у меня на столе десяток изъятых у нехороших людей карт, причем весьма разного исполнения.

Сейчас занимаемся переходом на Mifare DesFire ev1, который пока не взломан

3 года 9 месяцев назад

– Тремасов Константин Александрович 3 года 9 месяцев назад

– Сорокин Александр 3 года 9 месяцев назад

– Тремасов Константин Александрович 3 года 9 месяцев назад

– Андрей, Ростов на Дону 3 года 9 месяцев назад

Как сделать копию проксимити карты

Транспортные карты Москвы и Области очень удобная утилита для чтения данных с московских проездных, поддерживает все

Мой проездной приложение для пополнения тройки

Метро Москвы ещё одно приложение для пополнения тройки

Mifare- это торговая марка? И что с того? На билеты же срабатывает nfc в телефоне, телефон читает эти метки, значит можно скопировать? Растолкуйте по-подробней.

Добавлено 12.10.2012, 18:27:

Показывает, прекрасно показывает. Более того есть такая прога из маркета «nfc info» или как-то так называется, она всякую техническую информацию показывает.

Не хочу перевирать чужие слова 🙂

И не уверен, не обгоняй.

Не знаю как в Киеве, а у нас, в Новосибирске, на сколько я знаю, на каждой станции есть кэш-сервер для турникетов, котоырй периодически обновляется. Турникеты на станциях «онлайн» только с ним.

Так же есть защита от пополнения карт, так как сервер знает, сколько поездок и когда было приобетено, и если по данным базы поездок было куплено вчера 10, использовано вчера 5 и сегодня осталось еще 60 — карта блокируется, а у тетеньки на КПП срабатывает сигнализация.

Студенты из НГТУ пару лет назад получили доступ к единой транспортной карте и накинули на нее немного денег. На скольок мне известно, воспользоваться они не смогли.

Вопроса в инфраструктуре и скоростях связи нет, так как Новосибирский метрополитен является одним из двух игроков «рынка городской магистральной канализации», именно по метрополитену проложена бОльшая часть магистральных линий связи Новосибирска, один метро-мост через Обь чего стоит, в качестве «кабельканала». Второй игрок — РЖД, но ему «внутригород» мало интересен.

StasMan,

Я не хочу «обмановать» метрополитен, я всего лишь хочу проходить не по билету, по телефону с nfc. То есть у меня есть проездной на год, я бы его «скопировал» в телефон и ходил спокойно)

Добавлено 12.10.2012, 20:07:

Значит скопировать возможно? Теперь вопрос возможно ли загнать все в телефон?

dimitr6106,

А прикладывать к турникету вы что будете? Телефон? Или собираетесь спаят-сваять свой аппарат и прикрепить его к телефону?

Раньше шел разговор, что Момметро можно будет перевести на телефонный рассчет, но тогда нужно повязать номер билета с номером телефона, чтобы снимать деньги через опсоса (немного бумажной волокиты и эта часть дела в шляпе) и телефон должен быть с интегрированным модулем NFC (список таковых: http://www.nfcworld.com/nfc-phones-list/ ).

Как копируют банковские карты

После вчерашней истории с кражей денег с моей карты Сбербанка путем клонирования карты, я решил вникнуть, как же это происходит.

И, честно говоря, был шокирован двумя вещами: что создать копию карты легко может даже школьник и что США просто райское место для мошенников, клонирующих банковские карты.

То, что вы прочтете в этом посте, многих из вас очень удивит.

Как устроена банковская карта

Теперь давайте подробнее об элементах защиты карты.

1. Магнитная полоса на обратной стороне карты. на самом деле магнитных полосы целых три, так называемые Track 1, 2 и 3.

Вот как полоса выглядит под микроскопом.

2. EMV (Europay, MasterCard, Visa Chip) чип — похожий на сим-карту и имеющий схожие электронные характеристики. Данный чип отвечает за проверку транзакции по карте на EMV совместимых банкоматах и создан международным концерном кредитных компаний в ответ на излишнюю лёгкость в копировании кредиток с магнитной лентой.

Одна из причин того, что чипы не подделывают это то, что недостаточно просто скопировать содержимое чипа на другую карту в первую очередь потому, что никакой информации на чипе зачастую просто нет (иногда на чипе храниться копия Track 2). Проверка идёт на аппаратном уровне, в интернете встречаются упоминания, что банкомат генерирует некий номер, на который чип должен дать верный ответ. Однако во многих банках проверка идёт просто на наличие EMV-чипа от данного банка.

Другими словами, если записать магнитную полоску на карту без EMV-чипа или карту с EMV-чипом другого банка, то банкомат такую карту не примет, а вот если закатать дорожку на истёкшую карту того же банка с правильным EMV-чипом, то снять деньги можно.

В любом случае EMV защищает только возможность снять деньги с банкоматов причём только тех, что имеют такую функцию. В абсолютном большинстве платёжных терминалов и банкоматов по всему миру по-прежнему считывается только магнитная карта без участия EMV. Это особенно касается стран третьего мира и, как я уже сказал выше, США!

Как же копируют карты с магнитной полоской?

Существует достаточно большой ассортимент аппаратного обеспечения для работы с магнитными картами. Лучший выбор — это MSR 206 совместимые устройства: они наиболее распространены и к ним существует больше всего программного обеспечения. И вообще они есть в любом отеле, где в качестве ключа используется магнитная карта. Покупаются они через интернет-магазин типа Ebay.

Устройство работает через интерфейс последовательного com-порта. Стоимость колеблется от 100 до 300$, отличаются устройства между собой комплектацией и дизайном, но принципиальной разницы между ними нет.

Через TOR можно найти немало утилит, с помощью которых происходит считывание и копирование данных с магнитных полос.

Вот так выглядит интерфейс одной из них, Jerm

А вот так диалоговое окно для непосредственной работы с картой

Как получают данные для копирования карты?

Как я уже сказал выше, мошенникам достаточно считать данные с магнитной полоски, а чип их вообще не интересует.

Как они это делают, знают все. С помощью скиммеров, которые накладывают на банкоматы.

Скиммером может быть пластиковая накладка, прикрепляемая к кардридеру, миниатюрная видеокамера в держателе для брошюр рядом с банкоматом. Также распространены специальные накладки на клавиатуру, считывающие порядок набора ПИН-кода. К банкоматам скиммеры крепятся с помощью обычного двустороннего скотча или застежки-«липучки». Например, если клавиатура была вогнутой, то специальная накладка сделает панель более плоской. Также скимминговое устройство может изменить сами клавиши: они будут либо утоплены в панель клавиатуры, либо, наоборот, слишком сильно выпирать. Производители банкоматов в последние годы стали устанавливать на банкоматы специальные устройства, позволяющие распознавать скиммеры.

Обнаружить невооруженным глазом скиммер на банкомате довольно сложно, поэтому рекомендуется пользоваться только теми банкоматами, которые расположены в отделениях банков, крупных торговых центрах, на охраняемой территории.

Да, скиммер способен украсть информацию только с магнитной полосы, а не с чипа. Но мошенникам, которые затем легализуют карты в США, этого достаточно.

Существуют также портативные скиммеры, позволяющие делать копию карты, когда она оказалась в руках злоумышленника (например, если он по совместительству ещё и официант в ресторане, где клиенты часто расплачиваются пластиковыми картами).

Из беседы с человеком, глубоко изучавшим эту тему, я узнал, что большинство данных карт в наше время «воруют» в Южной Америке. Если в России и других странах службы безопасности банков постоянно борятся со скиммерами, то в Бразилии и Колумбии этого просто не делается, что дает мошенникам широкие возможности.

Далее мошенники записывают полученные данные на, так называемый, белый пластик и оптом продают карты дельцам. Карты переправляются в США и с них либо снимают деньги, если удалось снять пин-код, либо по дешевке продают на черном рынке.

Ну а там уже кто в интернете что-то пытается купить, кто в супермаркете, как случилось с моей картой.