Аутентификация что это простыми словами

Аутентификация что это простыми словами

Что такое Аутентификация (Authentification): значение, типы, виды и примеры

Всем привет! Сегодня мы простыми словами поговорим про аутентификацию, авторизацию, и про то – как происходит проверка личности в сети. Аутентификация – процедура проверки подлинности, повсеместно встречающаяся в сфере информационных технологий.

Более подробно

Подлинность проверяется и на сайтах, путем сравнения добавленных в текстовое поле «Password» символов и букв с паролями, сохраненными в базе данных, и в сети – для проверки целостности файлов, документов и даже электронных писем. В масштабах современного мира без аутентификации невозможно представить и пары серьезных приложений. А потому важно разобраться, откуда взялась проверка подлинности и до каких вершин добралась в процессе развития.

Но перед стартом важно разобраться в «словах» и в том, что скрывается за «аутентификацией». И начать лучше с примеров, часто вызывающих путаницу:

А вот авторизация уже помогает определить, какие права доступа выданы субъекту, закончившему аутентификацию, и какие функции разблокируются после.

Давайте же разберемся – что же такое аутентификация? Эволюция – от простого к сложному:

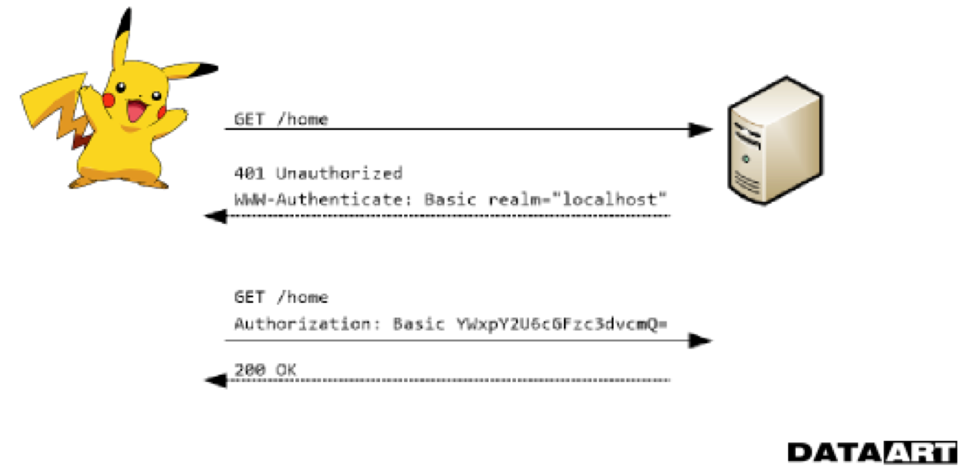

HTTP Basic Authentication

Базовый и уже редко применяемый протокол аутентификации, основанный на передаче логина и пароля на конкретный сервер, привязанный к клиенту (приложениям, браузеру и сайтам) для проверки пользователей. Защищается передаваемая информация по стандарту Base64 (двоичная кодировка с помощью 64 символов ASCII), из-за чего и возникает риск столкнуться с утечками и опасностями (вроде атаки «Посредника»). При использовании незащищенных соединений передаваемые логины и пароли с легкостью перехватываются злоумышленниками на этапе передаче к серверу или уже к клиенту.

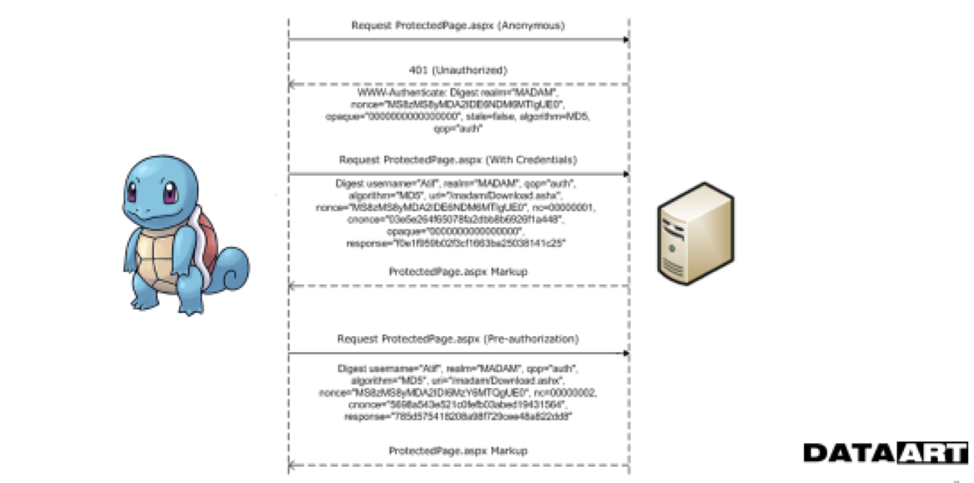

HTTP Digest Authentication

Альтернативный этап развития технологии аутентификации, связанный с добавлением к логинам и паролям дополнительного 128-битного алгоритма хэширования (генерируется специальный «отпечаток» произвольной длинны, а после – сверяется с данными, хранящимися на сервере). Из преимуществ – мошенникам сложнее подобрать конфиденциальную информацию, и все же уязвимостей достаточно для перехвата.

Forms Authentication

Промежуточная точка развития, исключающая вывод ошибок до аутентификации. У Digest и Basic при запросах на страницах защищенных ресурсов выводится стандартная ошибка о недостатке прав и возможностей, помечаемая – как 401 Unauthorized. При попытке заглянуть на недоступные страницы сайта пользователя перебросит на соседнюю страницу – где и начнется процесс проверки подлинности методом ввода логина и пароля.

В результате формируется специальный HTTP POST-запрос вместе с данными из заполненной веб-формы, и передается на серверное хранилище. Сгенерированные данные изучаются, а после – возвращаются обратно, но уже в форме идентификатора, который хранится в браузере пользователя вместе с «Cookies», и автоматически применяется на всех этапах взаимодействия с защищенным ресурсом.

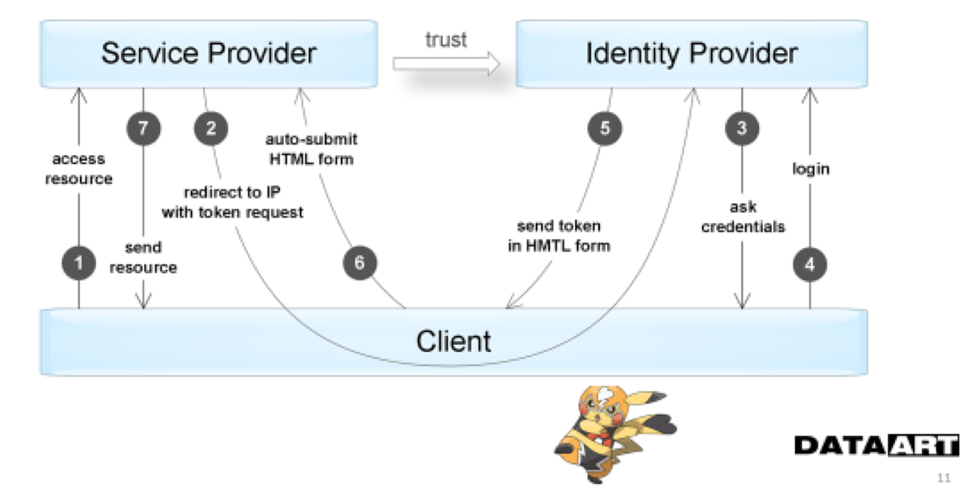

Token Authentication

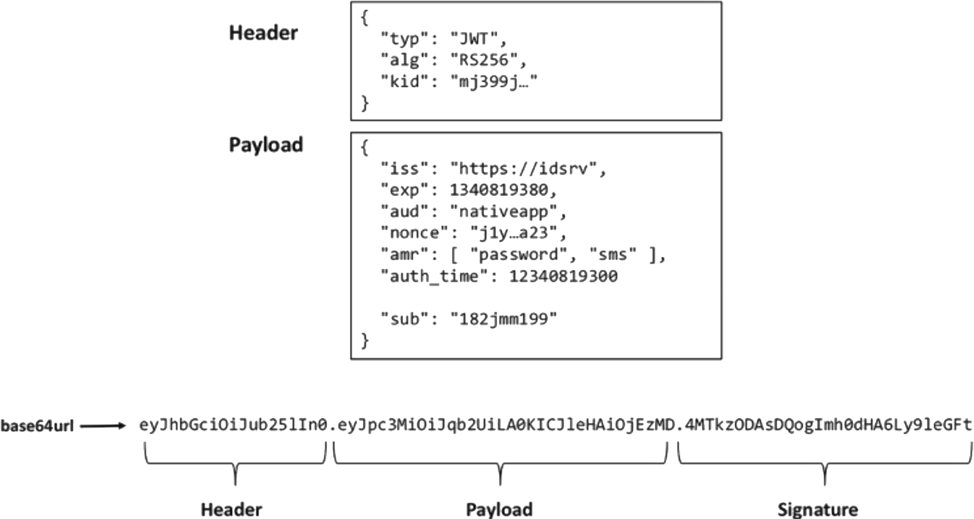

Отдельный этап проверки подлинности в сети, основанный на SSO – Single Sign-On, технологии, предусматривающей возможность переключения между ресурсами и приложениями без дополнительного запроса аутентифицироваться.

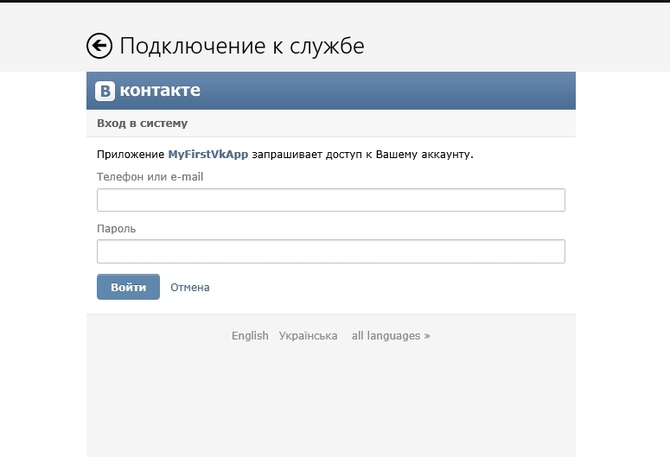

В Token Authentication «доказательства» (подтверждающие личность) передаются уже другому сервису-посреднику (Identity Provider), который и распределяет токены. Простейших примеров для описания процесса два: первый основан на входе в профиль через аккаунты в социальных сетях (Facebook, VK); а второй – на влиянии паспорта гражданина на остальные государственные службы. Вроде бы, документ выдали в полицейском отделении, но остальные структуры власти с подтверждением личности согласны и на дополнительную проверку уже не претендуют, и даже не пытаются сказать, – что какие-то формы недействительные.

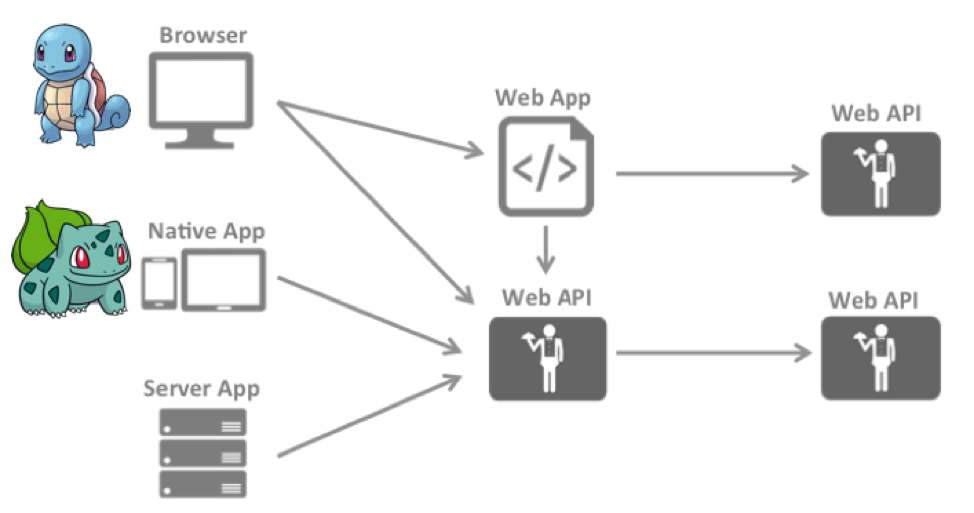

OAuth2 & Open ID Connect.

Усовершенствованная модель аутентификации, добавляющая в цепочку к защищенным соединениям, токенам, сохраняемым в Cookies, и прочим мерам шифрования, еще и специальную поддержку в виде присутствия пользователя. Выдает токены в такой цепочке – «Open ID Connect Provider», предназначенный для проверки пользователей, дальнейшим управлением конфиденциальной информацией и выдачей соответствующего доступа (Access Token).

Причем клиенту – программе, браузеру или приложению, запрашиваемому токен – придется лишь единожды запросить у пользователя логин и пароль, в дальнейшем Cookies помогут переходить между смежными ресурсами без каких-либо дополнительных действий.

Видео

Аутентификация — что это такое и почему сейчас повсеместно используется двухфакторная аутентификация

Здравствуйте, уважаемые читатели блога KtoNaNovenkogo.ru. Хочу продолжить тему толкования простыми словами распространенных терминов, которые можно повсеместно встретить в наш компьютерный век. Чуть ранее мы уже поговорили про валидацию и верификацию, а так же про девайсы с гаджетами и про аутсорсинг.

Сегодня у нас на очереди аутентификация. Что означает это слово? Отличается ли сие понятие от авторизации или идентификации? Какие методы аутентификации существуют, насколько сильно они защищены, почему могут возникать ошибки и почему двухфакторная аутентификация лучше однофакторной?

Интересно? Тогда продолжим, а я постараюсь вас не разочаровать.

Что такое аутентификация?

На самом деле, это та процедура, которая хорошо знакома не только нам (современным жителям), но и нашим далеким предкам (практически испокон веков).

Если говорить кратко, то аутентификация — это процесс проверки подлинности (аутентичность — это значит подлинность). Причем не важно каким способом (их существует как минимум несколько типов). Простейший пример. Вы заходите в свою квартиру открывая замок ключом. И если дверь таки открылась, то значит вы успешно прошли аутентификацию.

Разложим в этом примере все по полочкам:

Как вы уже, наверное, поняли — двухфакторной аутентификации в данном примере будет отвечать наличие на двери второго замка (либо наличие собаки в доме, которая уже проведет свою собственную аутентификацию опираясь на биометрические признаки — запах, внешний вид, наличие вкусняшек у вас в кармане).

Еще один пример. Печать на документе (в паспорте, сургучная печать на старинных письмах).

Как видите — все предельно просто. Но сегодня под этим термином чаще всего понимают именно электронную аутентификацию, т.е. процесс входа на сайты, сервисы, в системы, электронные кошельки, программы и даже подключение к домашней WiFi сети. Но по сути, тут мало отличий от приведенного примера.

В электронном варианте у вас так же будет идентификатор (в простейшем случае это логин) и пароль (аналог замка), необходимый для аутентификации (входа в систему, получение доступа к интернету, входа в онлайн-сервис и т.п.).

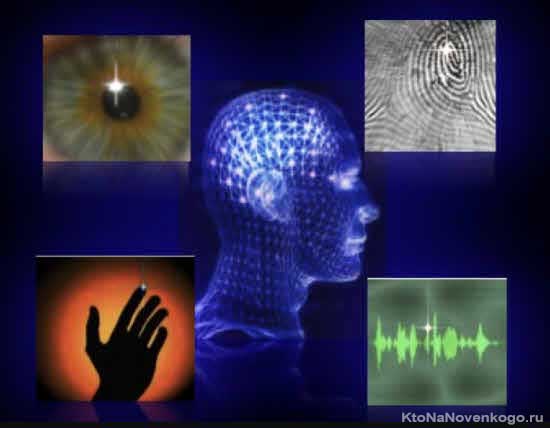

Как я уже говорил выше, существует несколько типов аутентифаторов:

Правда, точность идентификации тут не стопроцентная, да и системы эти не из дешевых.

Как видите, нет идеала. Поэтому зачастую для усиления безопасности используют так называемую двухфакторную (двухэтапную) аутентификацию. Давайте рассмотрим на примере.

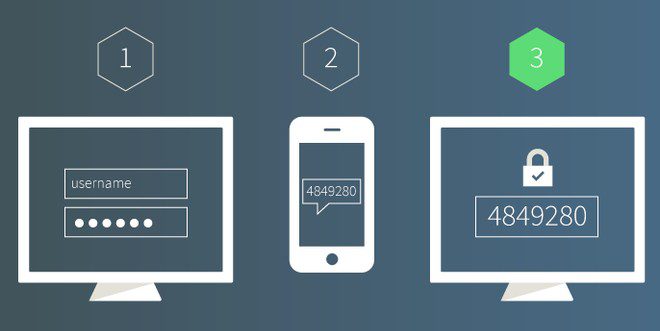

Двухфакторная (2FA — двухэтапная) аутентификация

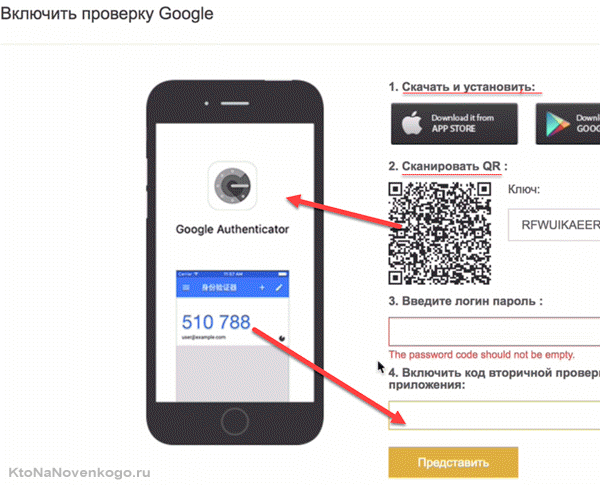

Например, во многих кошельках для хранения криптовалюты, и прочих сервисах связанных с доступом к деньгам, двухфакторная аутентификация сводится к следующему:

Что это дает? Существенное повышение безопасности и снижение риска аутентификации вместо вас мошенников. Дело в том, что перехватить одноразовый пароль намного сложенее, чем узнать пароль многоразовый. К тому же, получить доступ к мобильному телефону (да и просто узнать его номер) намного сложнее, чем покопаться у вас на компьютере или в электронной почте.

Но это лишь один из примеров двухфакторной аутентификации (2FA). Возьмем уже упоминавшиеся выше банковские карты. Тут тоже используется два этапа — проверка подлинности с помощью устройства (идентификационного кода на карте) и с помощью ввода личного пароля (пинкода).

Еще пример из фильмов, когда сначала вводят код доступа, а потом идет проверка сетчатки глаза или отпечатка пальца. По идее, можно сделать и три этапа, и четыре, и пять. Все определяется целесообразностью соблюдения компромисса (что это такое?) между обострившейся паранойей и разумным числом проверок, которые в ряде случаев приходится проходить довольно часто.

В большинстве случаев хватает совмещения двух факторов и при этом не доставляет очень уж больших неудобств при частом использовании.

Ошибки аутентификации

При использовании любого из упомянутых выше типов аутентификаторов (паролей, устройств и биометрии) возможны ошибки. Откуда они берутся и как их можно избегать и разрешать? Давайте посмотрим на примере.

Допустим, что вы хотите подключить компьютер или смартфон к имеющейся у вас в квартире беспроводной сети. Для этого от вас потребуют ввести название сети (идентификатор) и пароль доступа (аутентификатор). Если все введено правильно, то вас авторузует и вы получите доступ с подключаемого устройства в интернет.

Но иногда вам при этом может выдаваться сообщении об ошибке аутентификации. Что в этом случае вам сделать?

Системы биометрии тоже могут выдавать ошибки при распознавании в силу их несовершенства или в силу изменения ваших биометрических данных (охрипли, опухли, глаза затекли, палец порезали). То же самое может случиться и с приложениями, используемыми для двухфакторной аутентификации. Именно для этаких случаев предусматривают систему получения доступа по резервным кодам. По сути, это одноразовые пароли, которые нужно будет распечатать и хранить в ящике стола (сейфе).

Если обычным способом аутентифицироваться не получается (выдается ошибка), то резервные коды дадут возможность войти. Для следующего входа нужно будет использовать уже новый резервный код. Но у этой палочки-выручалочки есть и обратная сторона медали — если у вас эти резервные коды украдут или выманят (как это было со мной, когда я потерял свои Яндекс деньги), то они сработают как мастер-ключ (универсальная отмычка) и вся защита пойдет прахом.

Удачи вам! До скорых встреч на страницах блога KtoNaNovenkogo.ru

Эта статья относится к рубрикам:

Комментарии и отзывы (1)

Любую защиту мошенники обходят используя доверчивость людей, собственно, все кражи денег со счетов и происходят из-за глупости пользователей. Сколько раз говорится, что сотрудники банков не спрашивают пароли, но нет, какая-нибудь бабулька и пароль от карты назовет и одноразовый пароль подскажет, так что, на двойную аутентификацию надейся, но и сам не плошай.

Что такое Аутентификация: Методы и Элементы

Узнайте больше о том, для чего нужна аутентификация, и ознакомьтесь с её методами

Аутентификация (англ. authentication) — это основа безопасности любой системы, которая заключается в проверке подлинности данных о пользователе сервером.

Она не тождественна идентификации и авторизации. Эти три термина являются элементами защиты информации. Первая стадия — идентификация. На ней происходит распознавание информации о пользователе, например, логин и пароль. Вторая стадия — аутентификация. Это процесс проверки информации о пользователе. Третья стадия — авторизация. Здесь происходит проверка прав пользователя и определяется возможность доступа.

Содержание

Зачем нужна аутентификация

Аутентификация нужна для доступа к:

Элементы аутентификации

Методы аутентификации

Парольные

Самый распространенный метод. Аутентификация может проходить по одноразовым и многоразовым паролям. Многоразовый пароль задает пользователь, а система хранит его в базе данных. Он является одинаковым для каждой сессии. К ним относятся PIN-коды, слова, цифры, графические ключи. Одноразовые пароли — разные для каждой сессии. Это может быть SMS с кодом.

Комбинированные

Этот метод говорит сам за себя. Аутентификация происходит с использованием нескольких методов, например, парольных и криптографических сертификатов. Он требует специальное устройство для считывания информации.

Биометрические

Это самый дорогостоящий метод аутентификации. Он предотвращает утечку или кражу персональной информации. Проверка проходит по физиологическим характеристикам пользователя, например, по отпечатку пальца, сетчатке глаза, тембру голоса и даже ДНК.

Информация о пользователе

Она используется для восстановления логина или пароля и для двухэтапной аутентификации, чтобы обеспечить безопасность. К этому методу относится номер телефона, девичья фамилия матери, год рождения, дата регистрации, кличка питомца, место проживания.

Пользовательские данные

Этот метод основывается на геоданных о местоположении пользователя с использованием GPS, а также использует информацию о точках доступа беспроводной связи. Недостаток заключается в том, что с помощью прокси-серверов можно подменить данные.

Классификация видов аутентификации

В зависимости от количества используемых методов

В зависимости от политики безопасности систем и уровня доверия

Чтобы защитить владельца сайта от злоумышленников, используют криптографические протоколы аутентификации.

Типы протоколов обусловлены тем, где происходит аутентификация — на PC или в сети.

Аутентификация: что это простыми словами для новичков — отличие от идентификации и авторизации

В век цифровых технологий новые слова и термины появляются практически каждый день. Одним из них является термин аутентификация, который в наше время встречается всё чаще и чаще. В статье мы расскажем, что такое аутентификация: что это простыми словами, как такая простая функция может защитить ваши денежные средства, персональные данные на телефонах, компьютерах и прочих девайсах, а также все аккаунты в соцсетях, интернет-магазинах, информационных порталах и прочих сайтах.

Аутентификация — что это простыми словами и зачем она нужна

Аутентификация – это особая процедура проверки подлинности. Чаще всего с ней можно столкнуться на сайтах и социальных сетях, где человек для входа в свой профиль вводит логин и пароль, а система сравнивает эти данные со своей базой данных.

Если система смогла аутентифицировать желающего войти, то он получает доступ ко всем возможностям аккаунта.

Чем отличается от идентификации и авторизации

Термины очень просто спутать, потому что аутентификация, идентификация и авторизация являются частями одной процедуры:

Что такое аутентификация, и как ее пройти без проблем и ошибок

Вы помните, как в школе проходили новую тему по математике, физике, химии и другим сложным предметам? Открываешь книгу, а там масса непонятных слов. Но постепенно мы изучали термины, и все становилось на свои места.

Заканчивая школу, мы не перестаем учиться. Жизнь стремительно меняется, развиваются технологии, побуждая нас получать новые знания и навыки. Чтобы свободно выходить в интернет, общаться и работать в сети, нужно осваивать основные понятия. Сегодня мы разберемся, что такое аутентификация, какой она бывает, и чем этот процесс отличается от идентификации и авторизации.

Определение

С процессом аутентификации в том или ином виде мы сталкиваемся довольно часто.

Аутентификация – это процедура установления подлинности или соответствия.

Чтобы объяснить это простыми словами, приведу пример.

Представьте себе, что недавно купили квартиру или сменили замки, к ключам еще не привыкли. Подходим к дверям и пытаемся вставить ключ в замочную скважину. Если мы ошиблись, то аутентификация не пройдена, ключ не соответствует замку, не открывает его. Если, наоборот, все сошлось, и двери открываются, значит, проверка подлинности пройдена.

Другие примеры аутентификации:

Отличие от идентификации и авторизации

Эти понятия легко можно спутать, потому что они являются этапами одного процесса, частями мозаики. Вернемся к нашему примеру с дверью в квартиру. Чтобы открыть ее, нам нужен ключ, он выступает идентификатором, то есть инструментом, при помощи которого мы будем совершать нужное действие. Вставили его в замок, покрутили – прошли идентификацию.

Если двери открылись, значит, идентификатор верный, подлинный. Это уже аутентификация или, говоря другими словами, процедура проверки. Последний этап – авторизация, мы входим в квартиру, то есть получаем доступ.

Теперь пример с социальными сетями. Мы открываем сайт или приложение в телефоне, вводим логин и пароль – это наши идентификаторы. Затем нажимаем Enter, и информация отправляется на аутентификацию. Программа проверяет, существует ли пользователь с такими учетными данными. Если мы все сделали правильно, то происходит авторизация. Мы входим в социальную сеть и попадаем именно на свою страницу, видим оповещения, диалоги с друзьями, добавленные записи в ленте.

Если вы перепутаете эти термины, ничего страшного, но чтобы понимать, о чем конкретно идет речь в том или ином случае, лучше научиться их отличать.

Виды аутентификации

Пользователи интернета в моем представлении подразделяются на оптимистов и параноиков. Оптимисты не заморачиваются кодами и сложными паролями. Фамилия, дата рождения или слово “qwerty” вполне могут стать их паролем от аккаунта в соцсети или электронной почты. Главное, чтобы было легко запомнить.

Параноики придумывают сложные пароли, шифры и коды, выходят в интернет только со своих устройств и через проверенные сети, пароли хранят у жены в чулке. Они всегда обеспокоены безопасностью.

Если вы относитесь к оптимистам, то я должна вас предупредить. В интернете, как и в реальной жизни, довольно много желающих воспользоваться вашим простодушием, украсть коды доступа, взломать аккаунт, снять деньги со счета. Для этого уже придумано множество технических средств и способов развода.

Поэтому системы аутентификации постоянно совершенствуются, чтобы уменьшить шансы злоумышленников. С другой стороны, каждый сервис, сайт, приложение стремится к тому, чтобы пользователям было удобно и приятно.

Со временем для разных случаев появились такие виды аутентификации:

Как видите, есть разные виды аутентификации для разных программ и случаев. Использовать нужно один из них или несколько вместе в зависимости от целей и задач.

Чем двухуровневая проверка лучше одноуровневой

Двухфакторная аутентификация подразумевает использование сразу двух перечисленных выше методов защиты. Например, мы вставляем карту в терминал и вводим ПИН-код. Или вводим учетные данные от страницы в соцсети и затем получаем одноразовый код на телефон, привязанный к аккаунту.

Такая двойная проверка не требует больших финансовых затрат, она довольно простая и удобная для пользователей, а также значительно увеличивает безопасность данных.

Параноики считают, что можно сделать даже трех- и четырехуровневую проверку, главное, чтобы враги не получили доступ к информации. Но такие меры чаще всего являются излишними, значительно усложняют и замедляют все операции. Можно сказать, что двухэтапная проверка – это компромиссное решение для безопасности и удобства.

Ошибки аутентификации: причины и пути решения

При подключении к сети Wi-Fi, одного устройства к другому или при входе в любую программу и на сайт могут возникнуть проблемы. Чаще всего они связаны с такими причинами:

Как видим, причины могут быть разными. Чтобы разобраться с ними, нужно иметь запасной план, уметь работать с настройками программ и устройств или знать того, кто умеет это делать.

Заключение

Надеюсь, эта статья помогла вам разобраться с тем, для чего нужна аутентификация, и какие ее виды бывают. Также мы обсудили возможные проблемы при проверке подлинности и пути их решения. Если у вас возникла конкретная ошибка доступа, напишите об этом в комментариях, обсудим.

Подписывайтесь на новости iklife.ru, учитесь вместе с нами работать с разными программами, сервисами и приложениями, чтобы идти в ногу со временем.

Всего доброго. До новой познавательной встречи.

Аутентификация

Учитывая степень доверия и политику безопасности систем, проводимая проверка подлинности может быть односторонней или взаимной. Обычно она проводится с помощью криптографических методов.

Аутентификацию не следует путать с авторизацией [2] (процедурой предоставления субъекту определённых прав) и идентификацией (процедурой распознавания субъекта по его идентификатору).

Содержание

История

С древних времён перед людьми стояла довольно сложная задача — убедиться в достоверности важных сообщений. Придумывались речевые пароли, сложные печати. Появление методов аутентификации с применением механических устройств сильно упрощало задачу, например, обычный замок и ключ были придуманы очень давно. Пример системы аутентификации можно увидеть в старинной сказке «Приключения Али́-Бабы́ и сорока разбойников». В этой сказке говорится о сокровищах, спрятанных в пещере. Пещера была загорожена камнем. Отодвинуть его можно было только с помощью уникального речевого пароля: «Сезам, откройся!».

В настоящее время в связи с обширным развитием сетевых технологий, автоматическая аутентификация используется повсеместно.

Элементы системы аутентификации

В любой системе аутентификации обычно можно выделить несколько элементов [3] :

Факторы аутентификации

Ещё до появления компьютеров использовались различные отличительные черты субъекта, его характеристики. Сейчас использование той или иной характеристики в системе зависит от требуемой надёжности, защищенности и стоимости внедрения. Выделяют 3 фактора аутентификации [4] :

Способы аутентификации

Аутентификация по многоразовым паролям

Один из способов аутентификации в компьютерной системе состоит во вводе вашего пользовательского идентификатора, в просторечии называемого «логином» (англ. login — регистрационное имя пользователя) и пароля — некой конфиденциальной информации. Достоверная (эталонная) пара логин-пароль хранится в специальной базе данных.

Простая аутентификация имеет следующий общий алгоритм:

Введённый субъектом пароль может передаваться в сети двумя способами:

Защищенность

С точки зрения максимальной защищенности, при хранении и передаче паролей следует использовать однонаправленные функции. Обычно для этих целей используются криптографически стойкие хэш-функции. В этом случае на сервере хранится только образ пароля. Получив пароль и проделав его хэш-преобразование, система сравнивает полученный результат с эталонным образом, хранящимся в ней. При их идентичности, пароли совпадают. Для злоумышленника, получившего доступ к образу, вычислить сам пароль практически невозможно.

Использование многоразовых паролей имеет ряд существенных минусов. Во-первых, сам эталонный пароль или его хэшированный образ хранятся на сервере аутентификации. Зачастую хранение пароля производится без криптографических преобразований, в системных файлах. Получив доступ к ним, злоумышленник легко доберётся до конфиденциальной информации. Во-вторых, субъект вынужден запоминать (или записывать) свой многоразовый пароль. Злоумышленник может заполучить его, просто применив навыки социальной инженерии, без всяких технических средств. Кроме того, сильно снижается защищенность системы в случае, когда субъект сам выбирает себе пароль. Зачастую это оказывается какое-то слово или комбинация слов, присутствующие в словаре. При достаточном количестве времени злоумышленник может взломать пароль простым перебором. Решением этой проблемы является использование случайных паролей или ограниченность по времени действия пароля субъекта, по истечении которого пароль необходимо поменять.

Базы учетных записей

На компьютерах с ОС семейства UNIX, базой является файл /etc/master.passwd (в дистрибутивах Linux обычно файл /etc/shadow, доступный для чтения только root), в котором пароли пользователей хранятся в виде хеш-функций от открытых паролей, кроме этого в этом же файле хранится информация о правах пользователя. Изначально в Unix-системах пароль (в зашифрованном виде) хранился в файле /etc/passwd, доступном для чтения всем пользователям, что было небезопасно.

На компьютерах с операционной системой Windows NT/2000/XP/2003 (не входящих в домен Windows) такая база данных называется SAM (Security Account Manager — Диспетчер защиты учётных записей). База SAM хранит учётные записи пользователей, включающие в себя все данные, необходимые системе защиты для функционирования. Находится в директории %windir%\system32\config\.

В доменах Windows Server 2000/2003 такой базой является Active Directory.

Однако более надёжным способом хранения аутентификационных данных признано использование специальных аппаратных средств (компонентов).

При необходимости обеспечения работы сотрудников на разных компьютерах (с поддержкой системы безопасности) используют аппаратно-программные системы, позволяющие хранить аутентификационные данные и криптографические ключи на сервере организации. Пользователи свободно могут работать на любом компьютере (рабочей станции), имея доступ к своим аутентификационным данным и криптографическим ключам.

Аутентификация по одноразовым паролям

Технологии использования одноразовых паролей можно разделить на:

В первом методе используется генератор псевдослучайных чисел с одинаковым значением для субъекта и для системы. Сгенерированный субъектом пароль может передаваться системе при последовательном использовании односторонней функции или при каждом новом запросе, основываясь на уникальной информации из предыдущего запроса.

Во втором методе используются временные метки. В качестве примера такой технологии можно привести SecurID. Она основана на использовании аппаратных ключей и синхронизации по времени. Аутентификация основана на генерации случайных чисел через определенные временные интервалы. Уникальный секретный ключ хранится только в базе системы и в аппаратном устройстве субъекта. Когда субъект запрашивает доступ в систему, ему предлагается ввести PIN-код, а также случайно генерируемое число, отображаемого в этот момент на аппаратном устройстве. Система сопоставляет введенный PIN-код и секретный ключ субъекта из своей базы и генерирует случайное число, основываясь на параметрах секретного ключа из базы и текущего времени. Далее проверяется идентичность сгенерированного числа и числа, введённого субъектом.

Третий метод основан на единой базе паролей для субъекта и системы и высокоточной синхронизации между ними. При этом каждый пароль из набора может быть использован только один раз. Благодаря этому, даже если злоумышленник перехватит используемый субъектом пароль, то он уже будет недействителен.

По сравнению с использованием многоразовых паролей, одноразовые пароли предоставляют более высокую степень защиты.

Многофакторная аутентификация

В последнее время всё чаще применяется, так называемая, расширенная или многофакторная аутентификация. Она построена на совместном использовании нескольких факторов аутентификации. Это значительно повышает защищенность системы.

В качестве примера можно привести использование SIM-карт в мобильных телефонах. Субъект вставляет аппаратно свою карту (устройство аутентификации) в телефон и при включении вводит свой PIN-код (пароль).

Также, к примеру в некоторых современных ноутбуках присутствует сканер отпечатка пальца. Таким образом, при входе в систему субъект должен пройти эту процедуру (биометрика), а потом ввести пароль.

Выбирая для системы тот или иной фактор или способ аутентификации необходимо прежде всего отталкиваться от требуемой степени защищенности, стоимости построения системы, обеспечения мобильности субъекта.

Можно привести сравнительную таблицу:

Протоколы аутентификации

Процедура аутентификации используется при обмене информацией между компьютерами, при этом используются весьма сложные криптографические протоколы, обеспечивающие защиту линии связи от прослушивания или подмены одного из участников взаимодействия. А поскольку, как правило, аутентификация необходима обоим объектам, устанавливающим сетевое взаимодействие, то аутентификация может быть и взаимной.

Более сложные протоколы аутентификации основаны на принципе «запрос-ответ», например, протокол CHAP (Challenge-Handshake Authentication Protocol). Работа протокола типа «запрос-ответ» может состоять минимум из четырех стадий:

Сам уникальный ключ, на основе которого производится шифрование и с одной, и с другой стороны, не передается по сети, следовательно, злоумышленник не сможет его перехватить. Но субъект должен обладать собственным вычислительным шифрующим устройством, например, смарт-карта, мобильный телефон.

Принцип действия протоколов взаимной аутентификации отличаются от протоколов типа «запрос-ответ» незначительно:

Алгоритм, приведенный выше, часто называют рукопожатием. В обоих случаях аутентификация проходит успешно, только если субъект имеет идентичные с системой уникальные ключи.

В операционных системах семейства Windows NT 4 используется протокол NTLM (NT LAN Manager — Диспетчер локальной сети NT). А в доменах Windows 2000/2003 применяется гораздо более совершенный протокол Kerberos.

Аутентификация

Аутентификация — это процесс проверки подлинности. Термин чаще всего используют в среде информационных технологий. Сравнение пароля, введенного пользователем, с паролем, который сохранен в базе данных сервера, — один из примеров аутентификации. Подобная проверка может быть как односторонней, так и взаимной — все зависит от способа защиты и политики безопасности сервиса.

Аутентификация позволяет контролировать доступ к сервисам и ресурсам.

Методы аутентификации

Методы аутентификации делятся в зависимости от типа ресурса, структуры и тонкостей организации сети, удаленности объекта и технологии, которая используется в процессе распознавания.

На основе степени конфиденциальности можно выделить несколько уровней аутентификации:

Способы аутентификации

Все способы аутентификации можно расположить по возрастанию их сложности.

Базовая аутентификация

При использовании этого вида аутентификации логин пользователя и пароль входят в состав веб-запроса. Любой перехватчик пакета информации без труда узнает засекреченные данные.

Поэтому базовую аутентификацию не рекомендуется использовать даже в тех ситуациях, когда засекреченные данные не несут существенной информации ни для пользователя, ни для интернет-ресурса. Опасность состоит в том, что похищенные данные могут быть использованы для доступа к другим системам. Так, по данным Sophos (компания-производитель средств информационной безопасности), 41% интернет-пользователей используют один и тот же пароль для регистрации на различных платформах, будь то банковская страница или форум, посвященный их любимому хобби

Дайджест-аутентификация

Подразумевает передачу пользовательских паролей в хешированном состоянии. На первый взгляд может показаться, что уровень защиты в данном случае немногим отличается от базовой проверки. На деле это не так: к каждому паролю добавляется произвольная строка, состоящая из символов (хэш), которая генерируется отдельно на каждый новый веб-запрос. Постоянное обновление хеша не дает злоумышленнику возможности расшифровать пакет данных — каждое новое подключение образует другое значение пароля.

На основе данного метода аутентификации работает большинство интернет-браузеров (Mozilla, Google Chrome, Opera).

HTTPS

Этот протокол дает возможность шифрования не только логина и пароля пользователя, но и всех остальных данных, передаваемых между интернет-клиентом и сервером.

Протокол используется для ввода личной информации:

У протокола есть один существенный недостаток — он значительно замедляет скорость соединения.

Аутентификация с предъявлением цифрового сертификата

Такой способ подразумевает использование протоколов с запросом и соответствующим ответом на него.

Страница аутентификации направляет к пользователю определенный набор символов («адрес»). Ответом является запрос сервера, который подписан при помощи персонального ключа.

Аутентификация по открытому ключу применяется в качестве защитного механизма в следующих протоколах:

Аутентификация с использованием cookies

Куки — небольшой массив данных, который отправляется интернет-сервером и хранится на ПК пользователя. Браузер при каждой попытке подключения к данному ресурсу посылает cookies как одну из составных частей HTTP-запроса.

Как средство аутентификации куки используются для систем безопасности чатов, форумов и различных интернет-игр. Cookies обладают низкой степенью защиты — если сессия плохо фильтруется, то похитить их не составит труда. Поэтому дополнительно применяется привязка по IP-адресу, с которого пользователь вошел в систему.

Децентрализованная аутентификация

Выделяют несколько основных протоколов, работающих по принципу децентрализованной аутентификации:

Отслеживание процесса аутентификации пользователем

Безопасность пользовательских данных во многом зависит от поведения самого пользователя. Многие веб-ресурсы отслеживают подозрительную активность и уведомляют об этом владельца учетной записи. К примеру, Google фиксирует IP-адреса, с которых осуществлялся вход в систему, логирует процесс авторизации и предоставляет пользователю произвести следующие настройки:

Другой пример — компания IBM. Включив функцию аудита сеансов пользователя, вы получаете доступ к следующей информации:

Многофакторная аутентификация

Многофакторная аутентификация подразумевает предъявление более чем одного «доказательства» способа аутентификации для доступа к данным.

Такими «доказательствами» могут быть:

Одной из разновидностей многофакторной аутентификации является двухфакторная аутентификация (также называется двухэтапной или двойной). Такой способ подразумевает под собой проверку данных пользователя на основании двух отличных друг от друга компонентов.

Примером двухэтапной аутентификации являются сервисы от Google и Microsoft. При попытке авторизации с нового устройства, помимо логина и пароля, необходимо также ввести код, который состоит из шести (Google) или восьми (Microsoft) знаков. Получить его можно одним из перечисленных способов:

Выбрать способ подтверждения можно в личном кабинете вашей учетной записи.

Основными преимуществами двойной аутентификации является удобство (смартфон всегда под рукой) и безопасность (постоянное изменение кода подтверждения).

Идентификация, аутентификация и авторизация — в чем разница?

Объясняем на енотах, в чем разница между идентификацией и авторизацией, а также зачем нужна аутентификация, тем более двухфакторная.

21 сентября 2020

Это происходит с каждым из нас, причем ежедневно: мы постоянно идентифицируемся, аутентифицируемся и авторизуемся в разнообразных системах. И все же многие путают значение этих слов и часто употребляют термин «идентификация» или «авторизация», когда на самом деле речь идет об аутентификации.

Ничего такого уж страшного в этом нет — пока идет бытовое общение и обе стороны диалога по контексту понимают, что в действительности имеется в виду. Но всегда лучше знать и понимать слова, которые употребляешь, а то рано или поздно нарвешься на зануду-специалиста, который вынет всю душу за «авторизацию» вместо «аутентификации», кофе среднего рода и такое душевное, но неуместное в серьезной беседе слово «ихний».

Идентификация, аутентификация и авторизация: серьезные определения

Итак, что же значат термины «идентификация», «аутентификация» и «авторизация» — и чем соответствующие процессы отличаются друг от друга? Для начала проконсультируемся с «Википедией»:

Объясняем идентификацию, аутентификацию и авторизацию на енотах

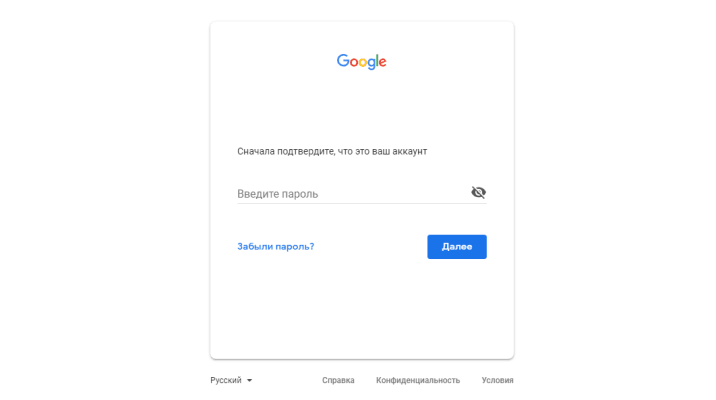

Выше было очень много умных слов, теперь давайте упростим до конкретных примеров. Скажем, пользователь хочет войти в свой аккаунт Google. Google подходит лучше всего, потому что там процедура входа явным образом разбита на несколько простейших этапов. Вот что при этом происходит:

Аутентификация без предварительной идентификации лишена смысла — пока система не поймет, подлинность чего же надо проверять, совершенно бессмысленно начинать проверку. Для начала надо представиться.

Идентификация без аутентификации — это просто глупо. Потому что мало ли кто ввел существующий в системе логин! Системе обязательно надо удостовериться, что этот кто-то знает еще и пароль. Но пароль могли подсмотреть или подобрать, поэтому лучше подстраховаться и спросить что-то дополнительное, что может быть известно только данному пользователю: например, одноразовый код для подтверждения входа.

А вот авторизация без идентификации и тем более аутентификации очень даже возможна. Например, в Google Документах можно публиковать документы так, чтобы они были доступны вообще кому угодно. В этом случае вы как владелец файла увидите сверху надпись, гласящую, что его читает неопознанный енот. Несмотря на то, что енот совершенно неопознанный, система его все же авторизовала — то есть выдала право прочитать этот документ.

А вот если бы вы открыли этот документ для чтения только определенным пользователям, то еноту в таком случае сперва пришлось бы идентифицироваться (ввести свой логин), потом аутентифицироваться (ввести пароль и одноразовый код) и только потом получить право на чтение документа — авторизоваться.

А уж если речь идет о содержимом вашего почтового ящика, то Google никогда и ни за что не авторизует неопознанного енота на чтение вашей переписки — если, конечно, он не идентифицируется с вашим логином и не аутентифицируется с вашим паролем. Но тогда это уже не будет неопознанный енот, поскольку Google однозначно определит этого енота как вас.

Теперь вы знаете, чем идентификация отличается от аутентификации и авторизации. Что еще важно понимать: аутентификация — пожалуй, самый важный из этих процессов с точки зрения безопасности вашего аккаунта. Если вы ленитесь и используете для аутентификации только слабенький пароль, то какой-нибудь енот может ваш аккаунт угнать. Поэтому:

Значение слова «аутентификация»

проверка подлинности пользователя путём сравнения введённого им пароля с паролем, сохранённым в базе данных пользователей;

подтверждение подлинности электронного письма путём проверки цифровой подписи письма по открытому ключу отправителя;

проверка контрольной суммы файла на соответствие сумме, заявленной автором этого файла.

В русском языке термин применяется, в основном, в области информационных технологий.

Учитывая степень доверия и политику безопасности систем, проводимая проверка подлинности может быть односторонней или взаимной. Обычно она проводится с помощью криптографических способов.

Аутентификацию не следует путать с авторизацией (процедурой предоставления субъекту определённых прав) и идентификацией (процедурой распознавания субъекта по его идентификатору).

аутентифика́ция

1. комп. проверка принадлежности субъекту доступа предъявленного им идентификатора ◆ Для предотвращения несанкционированного доступа предусмотрены специальные функции «прописки» и аутентификации, а также операции шифрования сигнала для его защиты от прослушивания. Владимир Конкин, «АТС без проводов», 2004 г. // «Homes & Gardens» (цитата из НКРЯ)

2. подтверждение подлинности чего-либо

Фразеологизмы и устойчивые сочетания

Делаем Карту слов лучше вместе

Спасибо! Я обязательно научусь отличать широко распространённые слова от узкоспециальных.

Насколько понятно значение слова вороченный (прилагательное):

Аутентификация

Связанные понятия (продолжение)

В компьютерной безопасности термин «уязвимость» (англ. vulnerability) используется для обозначения недостатка в системе, используя который, можно намеренно нарушить её целостность и вызвать неправильную работу. Уязвимость может быть результатом ошибок программирования, недостатков, допущенных при проектировании системы, ненадежных паролей, вирусов и других вредоносных программ, скриптовых и SQL-инъекций. Некоторые уязвимости известны только теоретически, другие же активно используются и имеют известные.

Экспло́ит (англ. exploit, эксплуатировать) — компьютерная программа, фрагмент программного кода или последовательность команд, использующие уязвимости в программном обеспечении и применяемые для проведения атаки на вычислительную систему. Целью атаки может быть как захват контроля над системой (повышение привилегий), так и нарушение её функционирования (DoS-атака).

Взаимодействие компьютеров между собой, а также с другим активным сетевым оборудованием, в TCP/IP-сетях организовано на основе использования сетевых служб, которые обеспечиваются специальными процессами сетевой операционной системы (ОС) — демонами в UNIX-подобных ОС, службами в ОС семейства Windows и т. п. Примерами сетевых сервисов являются веб-серверы (в т.ч. сайты всемирной паутины), электронная почта, FTP-серверы для обмена файлами, приложения IP-телефонии и многое другое.

Что такое аутентификация

Последнее обновление: 12/07/2022

При использовании интернета, пользователи часто натыкаются на незнакомые термины, например — аутентификация. Давайте разберемся в значении, а так же выясним, где и зачем применяется аутентификация.

Аутентификация — это…

Чаще термин применим в сфере IT технологий, где под аутентификацией понимают процедуру проверки подлинности. Обычно используется при доступе к интернет-сервисам: электронная почта, социальные сети, форумы, банковские и платежные системы. При этом важно не путать аутентификацию с авторизацией, где субъекту предоставляются определенные права на выполнение определенных действий. Итак, авторизация — предоставление доступа, аутентификация — проверка прав доступа.

Примеры использования аутентификации:

Способы аутентификации

Условно используемые методы аутентификации разделяются на два типа: одно и двустороннюю, где проверка осуществляется на одной стороне или проверку выполняют обе стороны. Ещё используются однофакторный способ – ввод пароля, криптографический – с использованием ключа. Причем используются два вида пароля – постоянный, одноразовый – каждый раз новый.

Ниже рассмотрим несколько популярных протоколов аутентификации.

Базовая

В основе данного метода используется известная комбинация — логина и пароля. Вы вводите данные, система сверяет информацию в базе, при совпадении, разрешает вход, например на страницу социальной сети, форума или сайта. При этом информация отправляется в незашифрованном виде, что позволяет злоумышленникам, легко перехватить данные.

Дайджест

Аналогичный базовому способу вид аутентификации, с передачей логина и пароля. При этом к паролю добавляется хэш – строка, состоящая из произвольного набора символов. При каждом посещении сайта, генерируется уникальный код, что не позволяет злоумышленникам перехватить и расшифровать пароль. На основе такого метода работает большинство современных браузеров.

HTTPS

При использовании данного метода, логин и пароль шифруется. Аналогичные действия выполняются и с другими данными – адреса, реквизиты кредитных и банковских карт. При этом такой способ существенно ухудшает скорость соединения.

Цифровой сертификат

Использование такого протокола, подразумевает отправку пользователю адреса, в виде набора символов. В качестве ответа используется запрос сервера, подписанный с использованием персонального ключа.

Использованием Cookies

Посещая определенный ресурс, на стороне пользователя сохраняются данные, именуемые куки. При последующем подключении к сайту, браузер отправляет сохраненную часть данных, в виде одной из составных частей HTTPS запроса. Кроме того куки используются для сохранения настроек пользователем. Степень защищенности такого метода – низкая, поскольку похитить куки не составляет сложностей.

Многофакторная аутентификация

Данный вид аутентификации подразумевает использование двух или более способов доказательства подлинности. Например, первым используется классический вариант – логин-пароль, а вторым – уникальный цифровой код, отправленный на мобильный номер телефона, либо электронную почту.

Вывод

Теперь вы знаете, что аутентификация это процедура проверки подлинности, проверка права доступа через логин и пароль. Если вы активный пользователь интернета или переживаете за конфиденциальность личных данных, тогда лучше использовать двухфакторную аутентификацию. В качестве дополнительной проверки, используйте номер сотового телефона или электронной почты. Поскольку такой вариант усложнит злоумышленникам взломать вашу учетную запись.

А какой протокол используете вы? Поделитесь своим мнением в комментариях.

Что такое аутентификация и Двухфакторная аутентификация простыми словами (виды и примеры)

Безопасность аккаунтов в социальных сетях, мессенджерах и на страницах развлекательных и информационных сайтов часто находится под угрозой. Но не по вине программистов, веб-мастеров или уязвимых баз данных. А из-за нежелания пользователей заранее разобраться в параметрах безопасности. Кроме надежного пароля, состоящего из 8-10 знаков нижнего и верхнего регистра, цифр и символов, не помешает активировать еще и двухфакторную аутентификацию. Как и зачем – пора разбираться.

Коротко о главном

Аутентификация – процедура проверки подлинности. В 99% случаев на сайтах или в социальных сетях проводится по классическому сценарию: пользователь вводит логин и пароль, которые сравниваются с базой данных.

Если проверка пройдена, то доступ ко всем возможностям сразу открывается. Раньше для защиты аккаунтов хватало лишь сложного и запутанного пароля, но с недавних пор злоумышленники научились обходить проверку и добираться до конфиденциальной информации. А потому появилась альтернатива классическому способу.

Двухфакторная аутентификация (или еще двухэтапная, сокращенно – 2FA) кроме логина и пароля задействует дополнительную систему подтверждения входа. Какую – зависит от инструментов под рукой: многие настраивают SMS-коды, прикрепляют к профилю адрес электронной почты или рассчитывают на помощь специальных сервисов. Важен даже не способ реализации, а в принципе наличие дополнительной проверки, усложняющей жизнь злоумышленникам.

Преимущества и недостатки каждого из способов защиты:

Недостатков у 2FA несколько: требуется больше времени на прохождение авторизации, а дополнительные средства проверки должны быть под рукой (ту же SMS принять в роуминге пожелают далеко не все).

Виды двухфакторной аутентификации

Различают целую коллекцию методов идентификации пользователей, способных дополнить классический сценарий заполнения текстовых полей Login и Password:

Встречается и аутентификация посредством GPS: идентификация пользователей происходит на основе текущего географического положения с точностью до 5 метров. Определяется местоположение несколькими способами, но в основном с помощью беспроводных точек связи, передающих координаты искомому сайту (мессенджеру, социальной сети) по запросу. Если заданное в настройках аккаунта местоположение не сходится с передаваемыми координатами, то авторизация закончится ошибкой.

Примеры настройки двухфакторной аутентификации

Многоэтапная идентификация пользователей встречается повсеместно – и в социальных сетях, и в мессенджерах, и в банковских сервисах, вынуждающих вводить высылаемый на номер мобильного телефона код-пароль для подтверждения транзакций. И настраивается усложненная аутентификация разными способами.

Разработчики социальной сети «ВКонтакте» рекомендуют сразу открыть «Настройки» и перейти в раздел «Безопасность», включающий целую категорию параметров, связанных с «Подтверждением входа».

Добавляются и номера мобильных телефонов (классический вариант с передачей разового код-пароля через SMS), и резервные цифровые комбинации, и сервисы для генерации кодов (включая Google или Microsoft Authentication). Перед настройкой предстоит ввести пароль от аккаунта VK, а после активировать подтверждение входа. Уже следующая авторизация закончится отображением дополнительного текстового поля для ввода переданного кода.

Доступна двухфакторная аутентификация и в мессенджерах. Та же браузерная версия WhatsApp идентифицирует пользователей с помощью QR-кода (без пройденной проверки не разблокируется доступ ни к перепискам, ни чату для добавления сообщений), считываемого с мобильной техники. Тем самым мессенджер даже проверяет и местоположение владельца аккаунта – если тот находится слишком далеко от компьютера, то выданный доступ мгновенно блокируется до тех пор, пока не пройдена новая проверка.

Telegram придерживается альтернативной стратегии – разрешает в разделе «Конфиденциальность» активировать двухэтапную аутентификацию с помощью заранее подготовленного пароля.

После добавления конфиденциальной информации мессенджер начнет запрашивать кроме код-пароля, высылаемого через SMS, еще и пароль для прохождения авторизации.

Дополнительно разработчики рекомендуют прикрепить еще и адрес электронной почты – на случай, если с прохождением проверки возникнут сложности.

Проверка в Instagram привязана к адресу электронной почты – если система обнаружит подозрительную авторизацию, то в интерфейсе сразу появится соответствующее предупреждение, а вместе с тем и кнопка «Отправить код безопасности». Высылается конфиденциальная информация на прикрепленный к странице e-mail (если почтовый ящик не привязан, то высылается SMS на номер мобильного телефона).

Предусмотрена проверка и в игровых клиентах. Steam после ввода логина и пароля на неизвестном оборудовании запрашивает код, генерируемые каждые 30 секунд в мобильном сервисе Steam Mobile, доступном для iOS и Android.

Надежна ли двухфакторная аутентификация

Специалисты периодически расходятся во мнении: и присваивают технологии как почти «непроницаемый» статус (киберпреступникам предстоит буквально совершить подвиг – перехватить SMS, взломать почту или выкрасть доступ к сгенерированным код-паролям через систему выдачи токенов), так и репутацию временного лекарства от всех болезней. И последнее утверждение связано даже не с реализацией двухфакторной аутентификации, а все с той же неподготовленностью и бессознательностью пользователей.

Многие банально игнорируют дополнительные настройки безопасности: не спешат прикреплять номера телефонов, не активируют системы подтверждения входа, и даже не пытаются сменить пароль в духе qwerty или 12345 на чуть более сложные комбинации. Как результат – жизнь злоумышленников во многом до сих пор безоблачна.

Зато дальновидных вебмастеров становится с каждым годом все больше – многие владельцы сайтов интегрируют технологию 2FA даже на форумах и информационных сайтах с помощью того же E-Num. Услуга доступна каждому желающему и интегрируется в код сайта за считанные минуты.

После пройденной настройки привычная авторизация начнет разворачиваться по иному сценарию (принцип действия, представленный ниже, подготовлен в качестве наглядного примера):

Выбор способа идентификации – через логин и пароль (менее безопасный вариант) и с помощью E-Num, вынуждающего кроме базовой конфиденциальной информации вводить еще и код, сгенерируемый в одноименном мобильном сервисе (доступны версии для iOS и Android).

Второй вариант исключает заполнение поля «пароль» и предлагает добавить лишь логин (номер мобильного телефона, e-mail).

После система отобразит QR-код или цифровой запрос, на который и подберет подходящий ответ E-Num.

Описанная выше процедура значительно повышает безопасность профиля. Особенно, если и сервис E-Num на iOS и Android защищен с помощью систем проверки биометрических данных (отпечаток пальца, сетчатка глаза, вроде технологий Touch ID и Face ID).

В заключении

Двухфакторная аутентификация не панацея – злоумышленники уже научились обходить дополнительную проверку с помощью фишинговых атак или через формы для восстановления аккаунтов (сайты высылают ссылки для смены пароля на почту, доступ к которой часто открывается методом подбора конфиденциальной информации без дополнительных инструментов защиты, вроде одноразовых SMS-кодов).

Но на подобный взлом потребуется много времени, а потому ради доступа к перепискам случайных пользователей из VK или Telegram киберпреступники даже не станут заморачиваться. А, значит, в «домашних условиях» беспокоиться не о чем и все профили в социальных сетях будут находиться под полной защитой, если заранее разобраться с настройками.

Более глобальный анализ двухфакторной аутентификации показывает, что у злоумышленников возникают проблемы с биометрией – сканеры отпечатка пальца и технологии, связанные с распознаванием лица, до сих пор никому не подвластны. И не случайно разработчики мобильной техники и ноутбуков движутся в сторону развития перечисленных технологий.

Что такое аутентификация и как ее пройти

Здравствуйте, дорогие друзья! А знаете, что сегодня намного проще потерять деньги из-за хакеров и других невидимых недоброжелателей, чем когда-либо ранее? Взлом Wi-Fi, кража персональных данных и другие неприятные особенности современного мира — то, с чем уже успели столкнуться многие. Поэтому хочу начать цикл публикаций о сетевой безопасности. И начнем мы сегодня с таких важных вопросов как аутентификация, авторизация и идентификация.

Сегодняшний материал посвящен объяснению сложных понятий простыми словами. Вы узнаете о том, что такое аутентификация, ведь она применяется в разных сферах и на разных устройствах — на телевизоре, на айфоне, на компьютере.

Что такое аутентификация?

Простыми словами, это — проверка подлинности. Но вы ведь можете сказать, что существует такое понятие как авторизация. И это — то же самое. Хорошо, давайте объясню поподробнее.

Например, вы — клиент банка, и у вас есть банковская карта. Вы управляете ее балансом на планшете через мобильный банк.

Как удаленный сервер, то есть мобильный сайт банка, может определить то, что именно вы пытаетесь осуществить вход в очередной раз? Очень просто. Достаточно запросить у вас логин и пароль.

Но что случится тогда, когда злоумышленник каким-либо образом узнает эти данные? Он сможет залогиниться сам и получить полный доступ к управлению вашими средствами — наберет кредитов или просто переведет на другие счета!

Поэтому придумали такую процедуру как двухфакторная авторизация:

● Первый фактор — это проверка логина и пароля;

● Второй фактор — проверка чего-то, что не подвластно взлому, например, сервис требует ввести SMS.

Таким образом, даже если взломщик правильно введет авторизационные данные, то все равно получит информацию о том, что авторизация держателя карты завершена неуспешно, так как просто не сможет подтвердить доступ с помощью SMS.

Но вы ведь скажете, что в случае кражи смартфона злоумышленники легко получат доступ и к SMS, и к браузеру, в котором многие часто хранят авторизационные данные.

Все верно, поэтому двухфакторную аутентификацию следует настраивать правильно, и сейчас я вам это продемонстрирую на примере известного сервиса электронных платежей WebMoney.

Пример 2-факторной аутентификации на примере WebMoney

Друзья, если вы используете сервис WebMoney, то, наверное, заметили, что совершение платежей немножко задерживается из-за необычной процедуры подтверждения. Но мне кажется, что именно благодаря этой процедуре WebMoney и обеспечивают высочайшую безопасность для ваших средств. С ними не сравнятся ни Яндекс Деньги, ни банковские сервисы.

Давайте попробуем залогиниться, и вы сразу поймете, что к чему.

● Захожу на веб-сайт webmoney.ru через ноутбук (это важно!) и вижу предложение ввести свой логин и пароль:

Ввожу, распознаю цифры 76130 и нажимаю Enter. Это — первая часть.

● А теперь получаю запрос: мне необходимо зайти в приложение, которое уже установлено на моем смартфоне, ввести код вопроса и ответ, который будет сгенерирован автоматически. Я не знаю алгоритма, по которому осуществляется генерация ответа, и злоумышленники тоже не знают. Можно упростить, просто распознав QR-код:

● Открываю поэтому приложение и получаю ответ с помощью смартфона:

Итог — авторизация успешная.

Вы поняли, зачем такие сложности?

● Если я вдруг потеряю доступ к смартфону, то злоумышленники все равно не смогут залогиниться в мой аккаунт Webmoney.

● Если же потеряю сам ноутбук, то с одним смартфоном тоже ничего не добьются, потому что не будут знать, какой следует вводить логин и пароль.

Это и есть самая мощная авторизация и идентификация, когда задействовано два разных устройства. Но банки обычно не прибегают к такому, просто потому что это достаточно сложно. Все же хотят удобства, вы же хотите, чтобы управление счетом осуществлялось исключительно с помощью одного устройства — смартфона, не так ли?

Вот поэтому мы так часто читаем в сети отзывы о том, что сняли деньги с карты Сбербанка, взломали доступ в ВК, подобрав пароль и введя полученную SMS, которая была доставлена на тот же смартфон. Помните: даже современные сервисы по типу IDAP, не помогут защитить ваши средства, если вы не используете два разных устройства!

Включить или отключить дополнительную аутентификацию?

Обычно, когда речь заходит о сетевой безопасности, сервисы предлагают нам сделать самостоятельный выбор. Мы можем либо усложнять получение доступа и выполнение платежей, либо отказываться от этого. Ошибка многих пользователей, по моему мнению, — это как раз нежелание обеспечивать свою безопасность.

Поэтому я сторонник того, чтобы потратить лишние пару секунд, но всегда знать, что взломать меня невозможно, ну или это будет очень-очень сложно!

Я думаю, дорогие друзья, теперь вы понимаете, что такое аутентификация и какова её роль. Я не буду вдаваться в чисто технические моменты, например, почему не работает аутентификация Wifi на телефоне и ее как исправить.

Когда речь заходит об использовании онлайн-сервисов, многие также предпочитают прокси, чтобы каждый раз заходить с нового айпи-адреса. Не знаю, насколько это оправданно, но знаю, что жителям Украины приходится делать это вынужденно. Например, когда речь идет о входе в WebMoney, кстати, напишите в комментариях, планируете ли вы в дальнейшем пользоваться этим сервисом, учитывая фактическое уничтожение такой валюты как wmr.

В чем отличие аутентификации от идентификации и авторизации?

У вас все же может возникнуть непонимание и путаница в трех сервисах, которые используются не только хакерами, но сотрудниками банков и обычными пользователями. Объясняю. Предположим, вы хотите открыть дверь. Для этого нужен ключ.

● Так вот, ключ — это средство идентификации или идентификатор. Когда вы открываете дверь, то осуществляете процедуру аутентификации. Вот в этом-то как раз и смысл. Если кто-то сворует ключ, то получит доступ к помещению. Поэтому иногда применяется двухфакторная аутентификация. Например, в данном случае, можно соорудить конструкцию, которая бы предполагала не только открывание дверей, но и необходимость ударить в верхнем правом углу. Таким образом, вторым фактором является действие, пароль, секретное слово или что-то другое.

● А сам факт открывания двери и вхождения в помещение — это уже авторизация. То есть, когда сервис предоставляет вам доступ.

Нет особого смысла разбираться в этих понятиях, только если вы не планируете заниматься веб-разработкой или какими-либо другими высокими технологиями. Данные термины часто путают многие, даже достаточно опытные пользователи сети. Что уж говорить, в них часто не разбираются и банковские работники, которые описывают вам особенности использования их услуг!

Но вникать в это все надо, просто потому, что мы живем в мире, в котором каждый пользователь подвластен кибератакам, попыткам взлома аккаунтов в социальных сетях и другим атакам.

Теперь, друзья, хочу познакомить вас с отличной книгой Ксении Шокиной. Она называется « Миллиарды ». Книга будет понятна и тем, кто уже зарабатывает, и тем, кто только начинает свой путь в сети.

На этом прощаюсь и прошу поделиться ссылкой на этот пост со всеми, кому интересны вопросы безопасности. А это, как мне кажется, каждый современный человек.

Буду рад видеть вас в следующий раз, поэтому не забудьте подписаться на обновления!Что такое аутентификация простыми словами.

Любая информационная платформа (сайт, приложение, база данных) должна обеспечивать сохранность конфиденциальной информации пользователей, предоставляя доступ к ней ограниченному кругу лиц. Для этого используется процедура аутентификации – регистрации участников в закрытой системе. Она может быть организована разными способами, в зависимости от принципа работы и особенностей платформы.

Что такое аутентификация простыми словами

Аутентификация – это процесс подтверждения достоверности чего-то. Обычно это слово используется применимо к информационным технологиям, например, аутентификация пароля пользователя – сравнение введенного им кода с хранящимся в базе данных набором цифр.

Такое подтверждение может быть организовано в одностороннем или двустороннем порядке. Особенности процедуры определяются работой ресурса, уровнем его безопасности и защиты.

Как появилась аутентификация

Еще в древние времена люди задавались вопросом, как проверить подлинность чего-либо. Для этого применялись устные коды и пароли, изготавливались индивидуальные печати со сложным узором – использовались первые методы аутентификации.

Пример системы встречается в сказке “Али-Баба и 40 разбойников». Чтобы попасть в пещеру и получить доступ к хранящимся там сокровищам, разбойники должны были просто сказать пароль: “Сим-Сим, откройся!”

Постепенно по мере развития технологий система аутентификации все больше усложнялась. Сегодня на каждом сайте или другом информационном пространстве используется автоматическая проверка подлинности данных.

Единая система идентификации и аутентификации (ЕСИА) в России

В Российской Федерации существует государственная система ЕСИА (единая система идентификации и аутентификации), которая предоставляет доступ пользователей к различным информационным системам, в частности, к государственным. Ее работа обеспечивается Минцифрой России.

ЕСИА была создана для упрощения и автоматизации авторизации граждан и представителей органов исполнительной власти на государственных порталах (Госуслугах, Российской общественной инициативе и пр.). Иными словами, она является единым «электронным паспортом» россиянина, пригодным для использования на различных платформах. Для его получения необходимо подтвердить свою личность паспортом и СНИЛС.

Идентификация, аутентификация и авторизация: в чем отличия

Аутентификацию иногда путают с такими понятиями, как идентификация и авторизация, но у этих терминов разное значение.

Аутентификация – это сравнение представленных данных с той информацией, которая хранится в базе данных.

Идентификация – это определение места пользователя к информационной системе, соотнесение его с присвоенным ему номером или кодом – идентификатором.

Авторизация – это разрешение пользователю выполнить запрашиваемое действие.

Обычно все 3 процесса идут друг за другом. Пример: человек открывает сайт и хочет войти в свой «Личный кабинет», он проходит:

Первые 2 процесса не могут существовать отдельно. Для ввода пароля обязательно необходимо указать логин, для которого он установлен. Как и наоборот, логин не может существовать без пароля, иначе он лишен смысла.

Но авторизация может осуществляться, независимо от других манипуляций. Например, в Google-документах можно открыть доступ для просмотра файлов всем пользователям, т.е. им не обязательно регистрироваться в системе для получения права прочитать документ. Если же доступ будет только у определенного круга лиц, им придется пройти идентификацию и аутентификацию, чтобы открыть файлы.

Получается, у каждого из 3 процессов – своя цель. Наибольшую степень безопасности для личных данных обеспечивает именно аутентификация. При это важно создавать только уникальные и сложные пароли и обязательно использовать двухфакторную аутентификацию.

Зачем нужна аутентификация

Аутентификация является средством блокировки доступа к конфиденциальной информации третьих лиц и разрешения входа легальным пользователям в «Личный кабинет»:

Протоколы аутентификации

В процессе аутентификации данные защищенным способом передаются между двумя объектами – принимающим и подключающимся компьютером. Тип данной связи (криптографического протокола) называется протоколом аутентификации. Они отвечают за сохранность информации от прослушивания и несанкционированного участия третьих лиц. Обычно в этом нуждаются обе стороны сетевого взаимодействия – происходит взаимная аутентификация.

Цель протоколов аутентификации – зафиксировать определенную последовательность серии шагов, которую должен выполнить пользователь для получения доступа к данным. Каждый протокол должен:

Существует множество протоколов аутентификации. Самые распространенные из них:

Аутентификации в интернете с использованием:

Стандарты аутентификации

Аутентификация должна быть организована, в соответствии со стандартами:

FIPS-113 (Computer Data Authentication). Предназначен для выявления несанкционированного изменения информации (преднамеренного или случайного). С его помощью контролируется целостность передаваемых данных путем криптографической аутентификации.

Элементы аутентификации

Каждый процесс аутентификации состоит из взаимосвязанных элементов:

Факторы аутентификации

Аутентификация всегда осуществляется на основе данных – характеристик субъекта – той информации, которая будет требоваться системе для совершения операции. Ее выбор зависит от степени надежности, стоимости и защищенности базы информационного пространства. В зависимости от этого, аутентификация проводится на основе:

Способы аутентификации

В зависимости от вида шифрования информации, аутентификация может быть организована различными способами:

Выбор того или иного способа зависит от требуемой степени защищенности, мобильности субъекта и его стоимости.

При помощи электронной подписи

Такой способ должен быть организован, в соответствии с законом ФЗ №63 от 06.04.2011 «Об электронной подписи». Для его реализации применяется подпись:

По паролям

Пароли могут быть:

С точки зрения безопасности лучше использовать второй способ, так как многоразовые пароли хранятся в базе данных, а их могут взломать злоумышленники.

С помощью SMS

Для прохождения аутентификации пользователь должен просто ввести пароль, отправленный в SMS–-сообщении. Преимущества метод в том, что регистрация в системе и отправка пароля осуществляется по разным каналам связи (компьютер и телефон). Это обеспечивает дополнительную безопасность. Способ активно используется банковскими учреждениями.

Биометрическая аутентификация

Данный способ предполагает почти 100% безопасность и защищенность данных. Индивидуальные параметры человека исключают вероятность утечки, кражи или утраты. Чаще всего для предоставления прав используются биометрические данные:

Использование биометрики имеет недостатки:

Через географическое местоположение

Пользователь может подтвердить свою личность, доказав свое местонахождение:

Многофакторная аутентификация

По токенам

Данный способ предназначен для систем SSO, когда функция аутентификации делегируется одним приложением другому. Например, когда авторизация на сайте происходит путем активации своей учетной записи из социальных сетей или электронной почты.

Данные о пользователе передаются между приложениями в виде токенов. При этом аутентификация осуществляется автоматическим путем – субъект перенаправляется с одного сервиса на другой.

Виды аутентификации

В зависимости от различных факторов, аутентификация бывает разных видов:

По политике безопасности системы:

По каналу подключения:

Чем двухуровневая проверка лучше одноуровневой

Двухуровневый способ проверки предполагает одновременное использование двух способов защиты данных, что повышает уровень безопасности. Например, чтобы авторизоваться в социальных сетях необходимо сначала ввести пароль, а затем – код, отправленный в SMS-сообщении.

Обычно двойную проверку прав пользоватея устанавливают для важных баз данных, например, в онлайн-банкинге. Она проста в использовании и не требует дополнительных трат.

Лучшие приложения для двухфакторной аутентификации

Для генерации одноразовых кодов существуют специальные приложения – аутентификаторы. Стоит ответственно подойти к выбору инструмента, так как использование первого попавшегося из них может спровоцировать утечку данных к злоумышленникам. Свои конфилениальные данные можно доверить только проверенным и крупным разработчикам.

ТОП-5 лучших приложений для двухфакторной аутентификации:

1. Google Authenticator

Простой интерфейс не предполагает самостоятельную настройку параметров, пользователь может только добавлять (генерировать) или удалять токены.

Отсутствие дополнительных функций для продвинутых пользователей

Простая, минималистичная программа. Во время генерации кода,он скрывается. Для его просмотра необходимо кликнуть по названию токена

Скрытие кодов, что обеспечивает высокую безопасность при работе в людных местах

Отсутствие расширенных настроек

3. Microsoft Authenticator

Простая программа с рядом дополнительных функций. Вручную можно скрыть избранные коды.

Автоматический вход в аккаунты Microsoft нажатием одной кнопки в приложении.

Может выдавать ошибки при регистрации учетной записи не Microsoft

Приложение с открытыми кодами, которое занимает мало места на носителе – 750 Кбайт. Для открытия токена на него нужно нажать. Пользователь может самостоятельно конфигурировать токены, хотя сканирование QR-кодов также поддерживается

Простое и доступное приложение без необходимости регистрации с рядом дополнительных настроек. Поддерживается установка PIN-кода или входа в программу по отпечатку пальца. Поддерживается создание защищенной резервной копии на Яндекс.Диск (открывается впоследствии на любом устройстве)

Неудобный поиск нужного токена по списку

Все приложения поддерживают платформы Android и iOS.

Как включить аутентификацию

В зависимости от используемого ресурса, подключение аутентификации имеет разный алгоритм.

Вконтакте

Для защиты аккаунта необходио выполнить действия:

После этого вход будет осуществляться с помощью SMS-кода или сгенерированного резервного кода. Поддерживается подключение специальных приложений для аутентификации. Как только будет настроена 2FA, аккаунт нельзя будет восстановить при утере пароля или логина, поэтому заранее нужно привязать свой E-mail к профилю.

При подключении 2FA в профиле Google, он автоматические распространяется на все его сервисы. Для активации функции необходимо:

Сервис поддерживает настройку уведомлений при входе с выбором «Да» или «Нет», а также генерацию ключей безопасности для USB-брелоков.

Для подключения опции нужно:

Telegram

Включить аутентификацию можно в разделе «Конфиденциальность», нажав на «Двухэтапную аутентификацию». После этого будет необходимо задать дополнительный код для входа и E-mail на случай утери пароля. Теперь при открытии приложения нужно будет вводить 2 кода.

Microsoft

Аутентификация настраивается в «Личном кабинете» пользователя в разделе «Безопасность». Для этого нужно открыть «Настройку двухшаговой проверки» и следовать подсказка на экране.

Госуслуги

Подключение 2FA осуществлятся в «Личном кабинете» в «Настройках». Для этого нужно зайти в «Настройки безопасности» и поставить галочку напротив функции «Двухэтапная проверка». После этого потребуется подвердить свое действие вводом пароля от аккаунта.

Как отключить аутентификацию

Отключение аутентификации осуществляется тем же способом, которым она была подключена. У каждого сервиса своя пошаговая инструкция. Для завершения действия будет необходимо подтвердить его паролем и кодом из SMS-сообщения.

Как пройти аутентификацию

Для получения прав на использвание сервиса, нужно подтвердить, что вы имеет право на доступ к защищенным данным. В зависимости от используемого метода аутентификации, отличается процедура, но основные действия одинаковы:

Что делать, если забыл код аутентификации и где его взять

Если вы забыли код для прохожденя аутентификации, можно предпринять следующее:

После того как доступ будет восстановлен, нужно подключить аутентификацию на новом устройстве. Чтобы избежать подобной ситуации вбудущем, лучше создать резервную копию.

Ошибки и проблемы аутентификации: почему и что делать

Иногда в процессе аутентификации возникают проблемы. Это происходит, если во время соединения двух участников произошла ошибка, например:

Заключение

Аутентификация является обязательным элементом любой информационной системы, где хранятся важные, конфиденциальные данные. Она обеспечивает доступ к серверу только определенным, проверенным лицам. Такая проверка может быть организована различным способами, в зависимости от особенностей ресурса, его технических возможностей, требуемого уровня защиты и стоимости. Аутентификация в Сети осуществляется с помощью протоколов и сертификатов, которые собирают сведения о действиях пользователя и обеспечивают его идентификацию. Способы проверки постоянно модернизируются, обновляются, улучшаются.

Аутентификация и авторизация в микросервисных приложениях

Автор: Вячеслав Михайлов, Solutions Architect

Это вводная часть материала, основанного на докладе, прочитанном мной прошлым летом. Печатный материал предполагает больше информации, т.к. в одном докладе обычно не получается рассказать обо всех деталях.

Что такое аутентификация?

На процессах аутентификации и авторизации основано разделения прав доступа, без которого не обходится ни одно более или менее серьезное приложение. Поэтому понимать, как они происходили раньше и происходят теперь, очень важно, но, прежде чем углубиться в описание технологии, давайте разберемся с ключевыми терминами.

Идентификация — процесс определения, что за человек перед нами. Аутентификация — процесс подтверждения, что этот человек именно тот, за кого себя выдает. Авторизация — процесс принятия решения о том, что именно этой аутентифицированной персоне разрешается делать. То есть, это три разных, последовательных и взаимно не заменяемых понятия. Идентификацию часто подразумевают в составе аутентификации. Самое главное — четко различать аутентификацию и авторизацию.

В ходе аутентификации мы удостоверяемся, что человек, который к нам пришел, обладает доказательствами, подтверждающими личность. В этой статье речь в основном пойдет как раз об аутентификации.

Способы аутентификации

При использовании HTTP-протокола простейший способ аутентификации — Basic access authentication. В принципе этот протокол устарел и уже редко используется в интернете, особенно в незащищенных соединениях, но еще сохраняется во внутрикорпоративных системах, просто потому что некоторые из них созданы достаточно давно. Стоит разобраться, как он работает.

HTTP Basic Authentication

Первым, что при обращении к защищенному ресурсу сервер выдаст пользователю, не имеющему доступа, будет ошибка 401 Unauthorized. При этом ответ также содержит информацию о типе аутентификации (в нашем случае – Basic), который он может принимать, и контекст, в рамках которого эта аутентификация действует (Realm). Пользователь вводит логин и пароль, они упаковываются в Base64 и отправляются на сервер для проверки. Здесь существуют различные опасности. Самая распространенная — угроза man-in-the-middle attack, или атаки посредника, в ходе которой при использовании незащищенного соединения учетные данные могут перехватить злоумышленники в момент передачи от клиента к серверу или обратно.

HTTP Digest Authentication

Следующим этапом развития технологии стала чуть более сложная система HTTP digest authentication, которая исключает передачу учетных данных в открытом виде — здесь для проверки используется MD5-хеш с некоторыми примесями, что позволяет избежать подбора логина и пароля. Конечно, этот алгоритм выглядит более надежным, но и он подвержен целому ряду не самых сложных атак. Например, вот тут можно почитать об атаках более подробно.

Forms Authentication

Позднее появился процесс Forms authentication, при котором аутентификация происходит на более высоком уровне модели абстракции. HTTP-сервер при этом не сообщает об ошибке доступа, а просто перенаправляет неаутентифицированного пользователя на другую страницу. Обычно на этой странице отображаются поля для ввода логина и пароля, после заполнения которых формируется POST-запрос с данными и через защищенный канал направляется на сервер. Серверная сторона в свою очередь возвращает пользователю токен или идентификатор сессии, который сохраняется в Cookies и в дальнейшем используется для доступа к защищенному ресурсу.

Token Authentication

На схеме хорошо видно, как и в какой последовательности приложения обмениваются информацией при использовании аутентификацией по токенам.

На следующей схеме дополнительно отражены те этапы взаимодействия, в которых пользователь принимает непосредственное участие. Этот момент и является недостатком подобной схемы — нам всегда нужен пользователь, чтобы получить доступ к ресурсу.

OAuth2 & Open ID Connect

Дальнейшее усовершенствование процесса понадобилось ввиду того, что токен-аутентификация требует присутствия пользователя в момент получения доступа к защищенному ресурсу. Потому что Identity provider при передаче ему управления будет с пользователем взаимодействовать, запрашивая, например, логин и пароль.

В случае сервиса, который от имени пользователя должен через определенные промежутки времени опрашивать некий третий ресурс, — допустим, получать доступ к списку контактов в социальной сети — токен-аутентификация работать уже не будет. Дело в том, что идентификаторы сессии обычно живут очень недолго, чтобы в случае их перехвата злоумышленники получили доступ к сервису лишь на ограниченное время. Но из-за короткого срока действия токена не хватает, например, на ночной процесс.

В 2006 году в ходе работы над реализацией протокола Open ID для Twitter обнаружилась потребность в новом открытом протоколе авторизации. В 2007 инженеры Google и AOL начали совместную работу над ним, а в 2009 Twitter предложил своим пользователям решение, делегировавшее сторонним сервисам доступ к аккаунтам и основанное на протоколе OAuth. Три года спустя была опубликована новая версия — OAuth 2, упростившая разработку клиентских приложений и получившая целый ряд новых возможностей, среди которых оказалось и обновление токена без участия пользователя. Многие сервисы начали использовать этот протокол еще до его официального утверждения.

Разбираемся детально ху из ху

OpenID 1.0 (2006) & OpenID 2.0 (2007) позволяли приложению(арб) запрашивать у доверенного сервера (authority) проверку пользователя(user). Отличия между версиями для нас несущественны.

Взгляд сверху