Что такое сквозное шифрование

Что такое сквозное шифрование

Что такое сквозное шифрование?

Что такое сквозное шифрование простыми словами

Сквозное шифрование — это когда звонки, сообщения, видео, аудио, изображения, документы и другие данные доступны только собеседникам, то есть защищены от попадания в третьи руки.

Ключи шифрования есть также только у них. С помощью этих ключей можно разблокировать и прочитать сообщения.

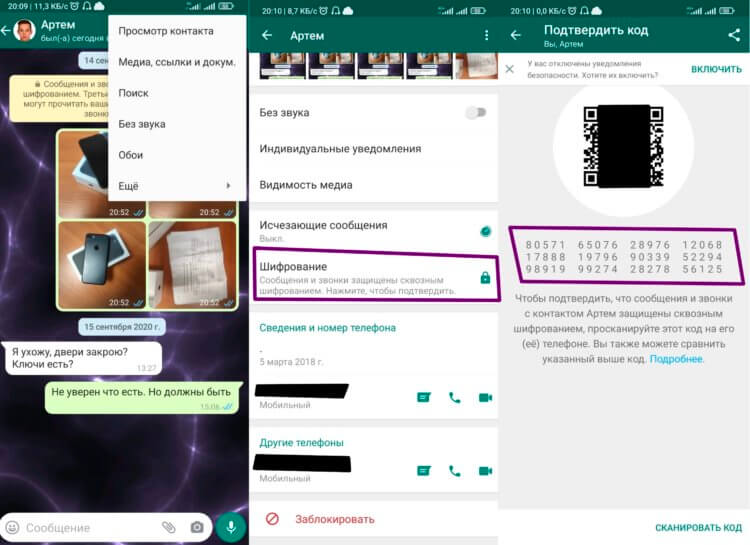

У каждого чата есть свой код безопасности, который используется для подтверждения сквозного шифрования сообщений. Его можно найти в разделе «Данные контакта» во вкладке «Шифрование» в виде QR-кода или 60-значного номера.

Код безопасности — это видимая версия специального ключа. Полная версия ключа держится в секрете. Кроме того, каждое отправленное сообщение имеет индивидуальный замок и ключ. Все это происходит автоматически — вам не надо ничего настраивать.

Как и когда оно появилось?

Популярность сквозного шифрования выросла в 2013 году, после того как Эдвард Сноуден опубликовал документы, доказывающие, что правительство США отслеживает каждый звонок и отправленное сообщение. После этого технологические гиганты, такие как Apple и Facebook, предпочли обезопасить частную жизнь своих пользователей и ввели сквозное шифрование.

Как работает сквозное шифрование?

По словам Александра Огнева, разработчика курса Skillbox по информационной безопасности, существует два основных способа шифровки данных.

«Симметричные криптосистемы подразумевают, что для шифрования и дешифровки применяется один и тот же криптографический ключ. Чтобы обеспечить стойкость криптосистемы от взлома, к данным применяются алгоритмы, необходимые для защиты. Иными словами, самого ключа недостаточно, необходимо перемешать данные таким образом, чтобы обеспечить надежность. Однако при наличии достаточно больших производительных мощностей ключ можно подобрать. Чтобы решить эту проблему, специалисты безопасности увеличивают такие параметры, как длина ключа, сложность и число раундов преобразования», — отмечает эксперт.

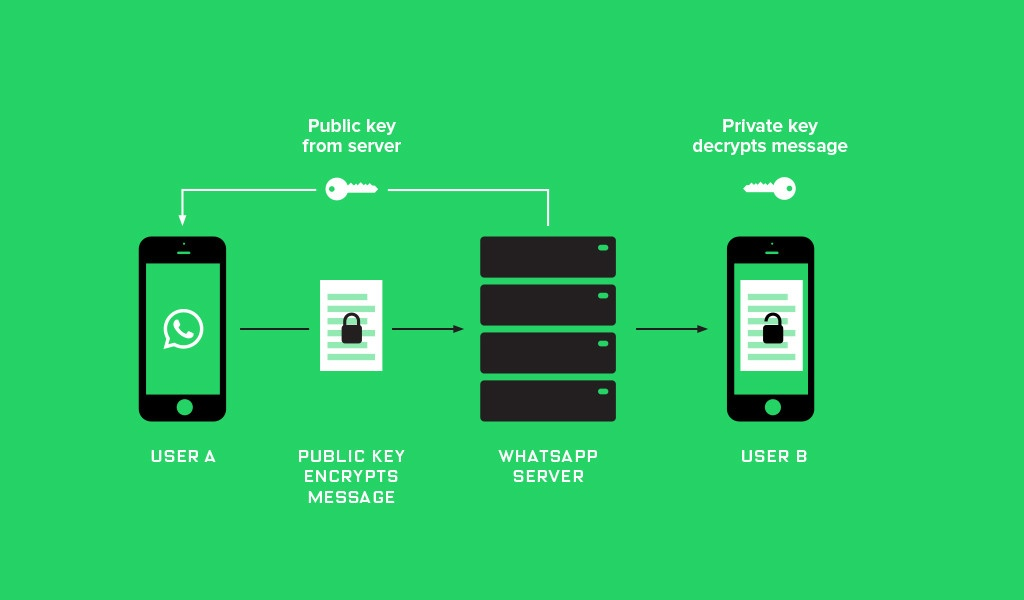

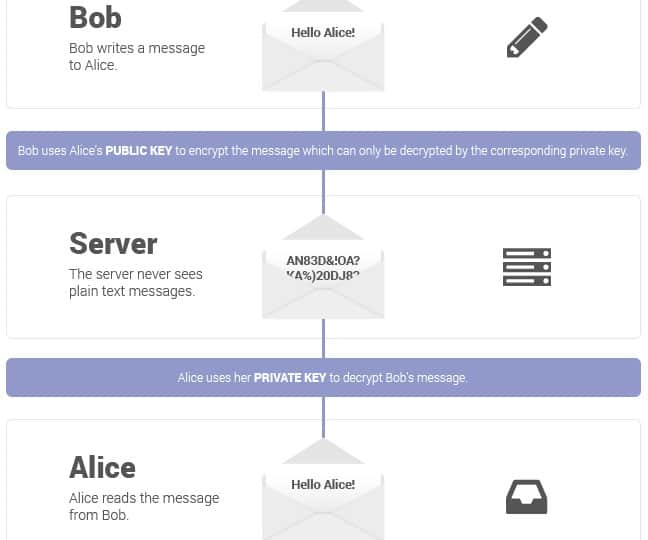

Второй подход к шифровке данных — асимметричное шифрование. Для защиты данных используются два ключа — открытый и закрытый. Открытый нужен для зашифровки данных, но вот для расшифровки он совершенно бесполезен. По этой причине он доступен всем, кто хочет общаться с хранителем закрытого ключа. Только с помощью последнего можно расшифровать данные.

«Сквозное шифрование может комбинировать эти два метода. В случае с мессенджерами ключи локализованы каналом связи и известны только общающимися между собой клиентами. Защищенный канал позволяет исключить атаки методом «человека посередине». Таким образом данные, которые он перехватит, будут бесполезны», — объясняет Огнев.

Если все мессенджеры используют сквозное шифрование, значит ли, что они одинаково безопасны?

Ключевой характеристикой мессенджеров, использующих сквозное шифрование, являются приватность и анонимность. «Под приватностью подразумевается, что никакие данные не доступны третьим лицам. У самых популярных мессенджеров есть определенные наработки в этом направлении. К примеру, Telegram имеет функцию самоуничтожения аккаунта в случае отсутствия активности пользователя. Это решение предоставляет «право на забвение». То, что вы опубликовали несколько лет назад, может стать «незаконным контентом» с возможностью привлечения к ответственности», — рассказывает Александр Огнев.

По словам Огнева, анонимность мессенджеров выражается в том, что связь устанавливается через сервера компании, и мы не знаем IP-адрес удаленного пользователя, а он в свою очередь не знает наш. Но технологии связи, реализованные в клиентах, могут иметь свои недостатки. К примеру, в WhatsApp при интернет-звонках была возможность раскрытия реального IP-адреса пользователя даже без установленного сеанса связи.

Недостаток всех мессенджеров — авторизация по номеру сотового телефона. Спецслужбы многих стран имеют доступ к сотовым провайдерам связи и могут отправлять СМС с вашего номера без каких-либо уведомлений и сообщений. Вы об этом даже не узнаете. «Для защиты от этого вектора во многих мессенджерах предусмотрена функция оповещения об активности пользователя с другого устройства. Кроме того, список используемых клиентов доступен в настройках», — отмечает эксперт.

Могут ли спецслужбы получить доступ к сообщениям, защищенным сквозным шифрованием?

В 2016 году ФБР пыталось заставить Apple раскрыть данные, хранящиеся в телефоне одного из преступников, открывших массовую стрельбу годом ранее в Сан-Бернардино. Гендиректор Apple Тим Кук заявил, что не собирается выполнять просьбу ФБР: это развяжет правительству руки, и оно почувствует, что может вести агрессивную политику касательно вмешательства в частную жизнь граждан [1].

Уже в сентябре 2019 года по соглашению между Лондоном и Вашингтоном американские социальные медиаплатформы, в том числе Facebook и WhatsApp, обязали передавать зашифрованные сообщения пользователей полиции Великобритании для оказания помощи при расследованиях в отношении лиц, подозреваемых в серьезных преступлениях [2].

В конце ноября 2019 года Минюст США заявил, что собирается начать масштабное расследование в отношении технологических гигантов из-за того, что те не предоставляют правительству и силовым ведомствам доступ к переписке пользователей [3]. В декабре 2019-го Facebook отклонил просьбу властей США отказаться от сквозного шифрования, благодаря которому перехватить сообщения стало невозможно [4].

Именно этим воспользовались власти Гонконга для деанонимизации протестующих. Как утверждает Александр Огнев, тогда были созданы специальные группы, которые методом перебора добавляли протестующих в свои контакты и сопоставляли их с реальными людьми. Этот метод требует больших ресурсов.

Как мессенджеры обходят блокировки контента?

Современные политические реалии добавили новый критерий к арсеналу мессенджеров. Многие страны принялись регулировать контент, размещенный в глобальной Сети. Китай построил великий файрвол, в России принят закон Яровой, в других государствах также принимаются региональные методы изоляции трафика и контроля контента. Ввиду этого провайдеры вынуждены находить способы блокировки контента.

«Чтобы ее обойти, Telegram замаскировал свое соединение под трафик сетевого оборудования, а сервисы были размещены на серверах известных вендоров. При блокировке такого типа трафика может пострадать значительная часть интернет-соединений, не относящихся к самому мессенджеру, что и произошло в России несколько лет назад. В числе пострадавших оказались несколько секторов экономики, так или иначе связанных с интернетом. Их трафик был заблокирован, и многие компании понесли серьезный ущерб. Подобные действия могут дорого обойтись экономике государства», — замечает Александр Огнев. В июне 2020 года Роскомнадзор сообщил, что снял требование о блокировке Telegram в России.

Telegram остается самым доступным мессенджером в условиях изоляции трафика. К примеру, во время последних протестов в Белоруссии он оставался единственным работающим мессенджером.

«Вышеперечисленным критериям могут соответствовать и другие, менее известные решения. Одним из таких примеров является мессенджер Briar, ключевыми особенностями которого являются возможность соединения через Bluetooth, WI-FI, напрямую между устройствами, а также через сеть Tor. Помимо этого соединение возможно без централизованных серверов, а соответствующий контент хранится в зашифрованном виде на устройствах участников», — добавляет Огнев.

Как перестать бояться и полюбить end-to-end шифрование

Управление ключами

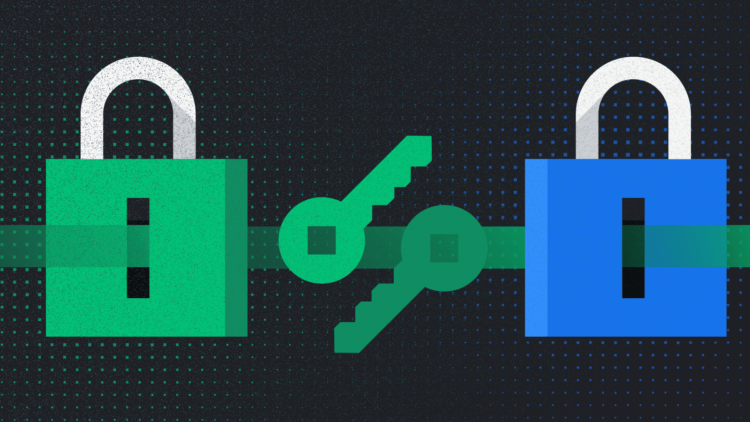

Одна из проблем реализации end-to-end шифрования заключается в безопасной передаче ключей шифрования получателю.

Наиболее очевидный способ решения проблемы — криптография с открытым ключом. Каждый пользователь системы имеет ключ, состоящий из двух частей: закрытая часть (секретный ключ), который хранится в секрете и никогда не передается по сети; открытая часть (публичный ключ), который должен быть доступен для всех участников системы. Секретный ключ принято использовать для подписания и расшифровки, в то время как с помощью открытого ключа производятся операции шифрования и проверки подписи.

Исходя из определения секретного и публичного ключа следует, что абсолютно любой участник системы способен, используя публичный ключ, зашифровать сообщение, но только обладатель секретного ключа способен это сообщение расшифровать.

Первое что следует принять во внимание при реализации схемы с открытым ключом — это возможность подмены публичного ключа третьей стороной. Злоумышленник, располагающий возможностью модифицировать трафик, способен перехватить публичный ключ пользователя Алиса и подменить его на свой собственный публичный ключ. Это приводит к тому, что пользователь Боб, при попытке отправить зашифраванное сообщение Алисе, на самом деле зашифрует его ключом атакующего, который сможет расшифровать и прочитать секретные данные.

Один из возможных вариантов предотвращения такой ситуации — это возможность однозначно идентифицировать обладателя ключа. В таком случае подмена ключа станет очевидна для Боба. В качестве идентификатора, можно указать e-mail адрес, номер телефона и другую уникальную, но легко распознаваемую информацию. При этом следует учесть, что идентификатор указываемый при создании нового ключа, должен быть проверен и подтвержден. В противном случае мы рискуем получить систему, в которой каждый пользователь сможет выдать себя за кого угодно.

Для проверки имени потребуется сервис проверки личности (identity validation service). Как правило, такие сервисы высылают случайно сгенерированный код на указанный в качестве имени e-mail адрес или номер телефона и ждут подтверждения от пользователя.

Однако использование сервиса проверки личности лишь перекладывает проблему доверия с канала связи на сам сервис. На самом деле ничто не мешает владельцу сервиса создать скомпрометированный ключ, якобы принадлежащий третьей стороне.

Для того, чтобы полностью избавиться от возможности появления скомпрометированных ключей, необходима аутентификация ключей.

Аутентификация ключей – способ убедить Боба, что ключ который он считает принадлежащим Алисе, на самом деле принадлежит Алисе. Существует несколько способов решения проблемы аутентификации ключей. Наиболее очевидный среди них – это обмен ключами при личной встрече или с использованием более надежного канала связи. Несмотря на высокую надежность, этот способ не всегда реализуем в реальном мире. Поэтому используется один из следующих методов аутентификации ключей.

Первый способ – использование доверенных центров сертификации. Когда определенный пользователь (доверенный центр) системы располагает неограниченным доверием и способен выступать в качестве заверителя ключей. Ни один ключ в такой системе не считается надежным без подписи доверенного центра.

Второй способ – использование сети доверия. При этом, каждый пользователь системы в праве подписать ключ любого другого пользователя, подтверждая тем самым, что ключ на самом деле принадлежит указанному владельцу. Чем больше заверяющих подписей под ключом, тем большего доверия он заслуживает.

Таким образом, процедура создания, хранения и передачи ключей имеет ряд подводных камней, которые легко обойти с помощью Virgil Security.

Virgil Security

Virgil services и end-to-end шифрование

Ну вот теперь пришло время немного покодить. Покажем как с помощью Virgil Security осуществить надежное end-to-end шифрование. Для этого реализуем следующую схему:

Обратите внимание, что при шифровании используется ECIES схема. Это означает, что сообщение шифруется симметричным алгоритмом AES с помощью эфемерного симметричного ключа, восстановить который возможно только обладая приватным ключом получателя. Шифрование же производится с использованием публичного ключа получателя.

Для работы с сервисами Virgil Security нам нужно получить секретный токен и пара публичный/закрытый ключ. Для этого регистрируемся на сайте Virgil Security. После этого приступаем к реализации e2ee.

——BEGIN PUBLIC KEY——

MFswFQYHKoZIzj0CAQYKKwYBBAGXVQEFAQNCAAQO8ohmBRyclmcfQ38Lwmvv4Cau

jyX6vWn8kJrR0RRfFQAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

——END PUBLIC KEY——

——BEGIN EC PRIVATE KEY——

MHkCAQEEIFB+lOUvbb4WX+e3zLkAcYpvZR3qpQI8Ru/tcnciCMkIoAwGCisGAQQB

l1UBBQGhRANCAAQO8ohmBRyclmcfQ38Lwmvv4CaujyX6vWn8kJrR0RRfFQAAAAAA

AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

——END EC PRIVATE KEY——

ProtonMail: Сквозное шифрование: описание и принцип работы метода

За счет использования криптографических ключей технология E2EE предусматривает, что контроль над перепиской осуществляются непосредственно пользователями, а расшифровать сообщения не могут ни перехватчики, ни даже сервера, передающие данные.

Что не является сквозным шифрованием?

Для того, чтобы иметь ясную картину, что из себя представляет метод E2EE, во-первых, мы должны выяснить, что не является сквозным шифрованием. Вы вероятно знаете о шифровании, которое используется веб-сайтами с целью защиты онлайн активности. Например, когда Вы посещаете сервис https://www.gmail.com, протокол HTTPS в начале адресной строки свидетельствует о том, что для шифрования передачи данных между компьютером и серверами Google используются криптографические протоколы SSL или TLS. Данный протокол является более безопасным, чем HTTP и широко применяется веб-ресурсами для защиты от перехвата данных. Главным недостатком технологии HTTPS является тот факт, что при общении двух пользователей передающие данные проходят через централизованные сервера (например, GMail), которые имеют ключи для расшифровки информации. Чтобы исключить сервера из цепочки, повысив таким образом приватность данных, можно использовать сквозное шифрование.

Как работает сквозное шифрование?

В сквозном шифровании конечными пунктами передачи являются непосредственно устройства отправителя и получателя. Сообщение шифруется локально на устройстве отправителя и может быть расшифровано исключительно на устройстве получателя. Сквозное шифрование часто называют “шифрование на стороне клиента” или “нулевой доступ” из-за факта, что шифрование происходит на устройствах конечных пользователей, а не на облачных серверах. Благодаря данной особенности, сквозное шифрование предотвращает потенциальное чтение пользовательских данных серверами. При реализации сквозного шифрования существует два вида криптографических алгоритмов: симметричный и ассиметричный.

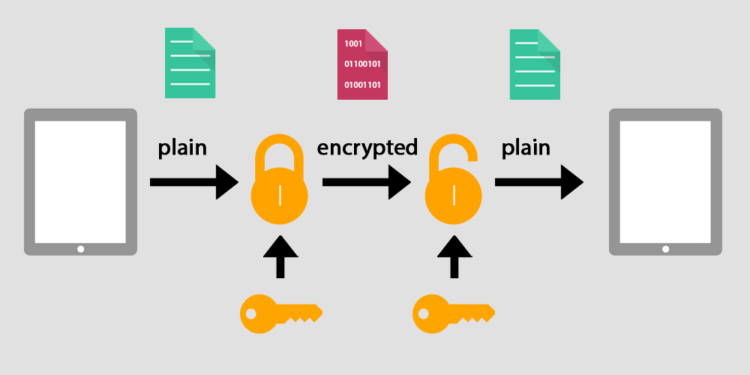

Рис. 1 Сквозное шифрование гарантирует, что централизованные сервера не имеют доступ к данным

Симметричная криптография

Шифрование с использованием симметричного ключа применяется для “блокировки” сообщения. Принцип метода основан на идее, что отправитель генерирует ключ для превращения сообщения в криптограмму, т.е. закодированную версию сообщения, а затем отправляет эту криптограмму получателю. Передача ключа получателю осуществляется по другому защищенному каналу, поэтому в конечном итоге получатель сможет расшифровать сообщение.

Для того, чтобы проиллюстрировать, как в действительности работает симметричная криптография, рассмотрим передачу сообщения с почтового адреса сервиса ProtonMail на адрес другого провайдера услуг электронной почты. В этом случае Вам нужно задать пароль на сообщение и передать его вашим получателям. Получатели получают сообщение, содержащее ссылку на страницу ProtonMail, где находится зашифрованный текст. Затем получатели вводят заданный отправителем пароль к сообщению, и сообщение расшифровывается на локальном компьютере. Таким образом, пароль никогда не покидает компьютер отправителя и не отправляется на сервера ProtonMail, поэтому никто посторонний не может расшифровать сообщение.

Ассиметричная криптография

Главной проблемой использования симметричной криптографии является необходимость поиска канала для безопасного обмена ключа с получателем (если перехватчик получил криптограмму и ключ, сообщение будет рассекречено). Если бы только существовал способ публичного обмена ключа с получателями без риска несанкционированного доступа к зашифрованным сообщениям…

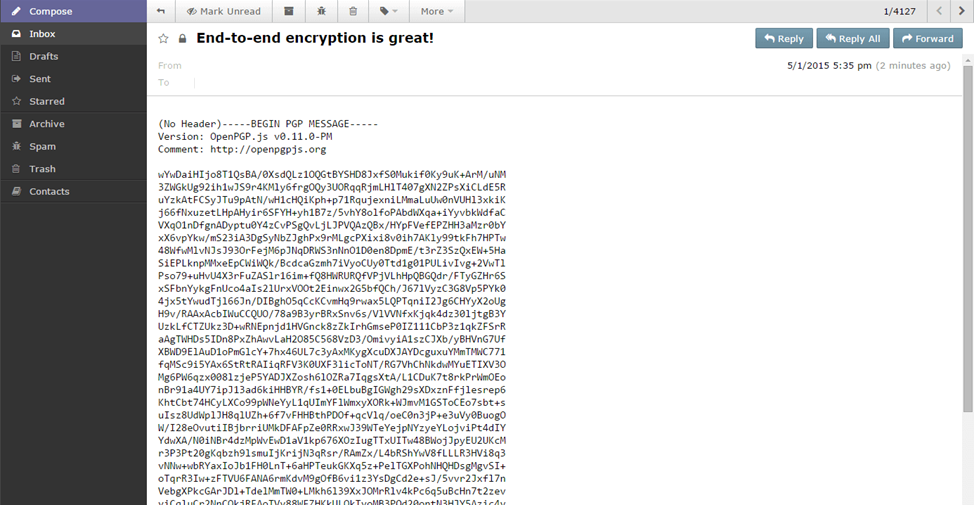

Рис. 2 Без закрытого ключа, сообщения, зашифрованные сквозным шифрованием, выглядят следующим образом

В качестве реального примера работы ассиметричной криптографии, рассмотрим, как передаются сообщения электронной почты между пользователями ProtonMail. Процесс шифрования невидим для пользователей: для зашифровывания сообщений используются открытые ключи получателей, а закрытые ключи, которые доступны только авторизовавшимся с корректным паролем пользователям, применяются для расшифровывания. ProtonMail не содержит пароли пользователей, поэтому сервис не может расшифровывать пользовательские данные. Кроме того, достоинство ассиметричного метода заключается в возможности автоматического кодирования входящих электронных сообщений с других сервисов, например с GMail с использованием открытых ключей пользователей, поэтому данные всегда хранятся в зашифрованном виде.

Преимущества использования сквозного шифрования

Сквозное шифрование обеспечивает максимальный уровень защиты для пользователей, которые серьезно заботятся о конфиденциальности данных. Для управления приватными данными Вам больше не придется полагаться на сторонние сервисы, которые могут:

Почему вы не использовали метод раньше?

Сервис ProtonMail пытается сделать сквозное шифрование простым и доступным любым категориям пользователей. Разработчики сделали процесс шифрования невидимым для пользователя, поэтому даже если Вы не понимаете внутренних процессов, можно без затруднений пользоваться ProtonMail. Зарегистрировать учетную запись и получить зашифрованный аккаунт можно по этой ссылке (действует закрытая система, после регистрации необходимо будет дождаться приглашения для использования).

Как работает сквозное шифрование

Многие современные мессенджеры информируют о сквозном шифровании после того, как пользователь создает новый чат. Такой механизм был разработан для постоянной защиты конфиденциальности и целостности передачи информации.

Что такое сквозное шифрование и где оно используется – расскажу в сегодняшней статье.

Что такое сквозное шифрование

Сквозное шифрование (от англ. End-to-End Encryption, E2EE) – это когда звонки, сообщения, фотографии и все прочие данные внутри чата доступны только двум собеседникам, без возможного попадания в третьи руки. Пока сообщение проходит весь путь от одного пользователя до другого, оно находится в зашифрованном виде, поэтому его никто не может увидеть, кроме собеседника.

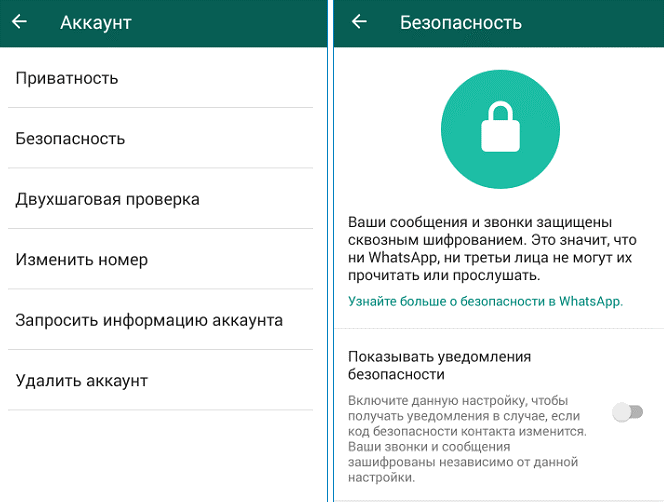

Сквозное шифрование в мессенджере WhatsApp

Если сквозное шифрование не используется, то сообщение может быть отправлено в открытом доступе. Это значит, что оно не шифруется и может быть легко перехвачено хакерами (совсем небезопасный способ передачи данных, который уже давно не используется популярными мессенджерами).

Также существует транспортное шифрование – в такой технологии сообщения шифруются у отправителя, отправляются на сервер, расшифровываются там, затем снова шифруются и только потом отправляются адресанту. Это хорошо защищает данные, однако информация попадает на сервер, а это значит, что владелец сервера может легко посмотреть, что вы отправили.

Принцип работы сквозного шифрования

Принцип работы сквозного шифрования в мессенджере WhatsApp

Когда мы говорим про сквозное шифрование, то речь идет о комбинации таких методов, как симметричное и асимметричное шифрование данных.

Симметричное шифрование подразумевает, что для шифрования и дешифрования используется один и тот же криптографический ключ. Дополнительно к нему применяются алгоритмы, необходимые для защиты, так как самого ключа, как правило, недостаточно. Данные перемешиваются таким образом, чтобы обеспечить максимальную безопасность. Однако ключ все-таки можно подобрать, поэтому специалисты безопасности изменяют такие значения, как длина ключа, сложность и число раундов преобразования.

Ассиметричное шифрование – это когда для защиты данных используется открытый и закрытый ключ. Первый используется для шифрования данных, а второй – для их расшифровки.

Без закрытого ключа сообщения, защищенные сквозным шифрованием, выглядят следующим образом:

При комбинации таких методов в мессенджерах ключи защищены каналом связи и известны только собеседникам чата. Защищенный канал позволит исключить атаку методом «человека посередине» – это когда злоумышленник тайно перехватывает трафик клиентов в то время, когда они думают, что общаются наедине.

Могут ли правоохранительные органы получить доступ к сообщениям?

Даже если ваш мессенджер использует сквозное шифрование, это совсем не значит, что сообщения навсегда останутся незаметными для третьих лиц. По большей части здесь все зависит от самого мессенджера и страны.

Так, например, в 2016 году ФБР попросило Apple открыть доступ к данным, которые хранились на устройстве одного из преступников. Тогда Тим Кук сказал, что не собирается ничего раскрывать ФБР, так как это развяжет руки правительству.

Если Apple не пошли на уступки правительству, то вот Facebook и WhatsApp не смогли устоять: в 2019 году их обязали передавать зашифрованные сообщения пользователей полиции Великобритании. Естественно, что просто так никто не будет передавать данные, для этого требуются весомые основания.

Однако не все так плохо: в 2019 году Минюст США сказал, что начинает масштабное расследование в отношении технологических гигантов и хочет открыть доступ к переписке всех пользователей, но у него ничего не вышло. Facebook отклонил эту просьбу и не стал отказываться от сквозного шифрования.

В Telegram также дела обстоят довольно хорошо: в 2018 году Павел Дуров, основатель Telegram, сказал, что доступ к данным пользователей может быть получен только в том случае, если на это будет судебное решение по делу о терроризме. В других случаях ни о каком распространении данных речи не идет.

Исходя из вышесказанного, мы можем сделать вывод, что сквозное шифрование не всегда защищает от правительственных сил, но имеет хорошую защиту от злоумышленников.

Все ли мессенджеры одинаково безопасны?

Использование сквозного шифрования не гарантирует, что каждый мессенджер будет одинаково безопасен. Большинство приложений сегодня – это авторизация через номер сотового телефона. Такой подход уже говорит о не совсем безопасной среде, даже если в ней используется сквозное шифрование. Дело в том, что спецслужбы многих стран имеют практически открытый доступ к данным сотовых операторов. А это значит, что они могут получить доступ к вашим СМС, о чем вы даже не узнаете.

От чего не защищает сквозное шифрование

На первый взгляд кажется, что сквозное шифрование защищает практически от всего, но, как мы уже выяснили, это совсем не так. Более того, у сквозного шифрования есть еще и ограничения.

Первое, на что стоит обратить внимание – это то, что хоть и данный метод позволяет скрыть сообщение от посторонних глаз, он не скрывает сам факт отправки сообщения. Если мы отправляем сообщение одному из контактов, об этом будет известно серверу. Он не будет знать, что именно мы отправили, но будет знать, в какое время и кому было послано сообщение.

Второе – это то, что доступ к сообщениям могут получить любые лица, которые завладеют вашим устройством. В таких случаях совсем не важно, какое шифрование было использовано, а важно то, как вы в целом защищаете свое устройство. Здесь поможет только блокировка доступа к мессенджерам с помощью PIN-кода.

Преимущества использования сквозного шифрования

Подведем итоги всего вышесказанного. Итак, сквозное шифрование:

В то же время стоит понимать, что сквозное шифрование не гарантирует полной конфиденциальности. Если вы общаетесь на темы, которые запрещены в вашей стране, то привлечете к себе внимание правоохранительных органов. В таких случаях мессенджеру ничего не останется, кроме как открыть доступ к вашим данным.

Сквозное шифрование: что это и зачем оно нужно вам

Объясняем на пальцах, что такое сквозное шифрование и зачем оно нужно обычным людям.

11 сентября 2020

В последнее время всякие сервисы для связи — от WhatsApp до Zoom — часто говорят: вот, мы внедрили сквозное шифрование. Вот только далеко не все пользователи понимают, что это значит. Что такое шифрование, допустим, понятно, — значит, данные превращаются во что-то нечитаемое. А сквозное — это как? В чем его плюсы и минусы? Попробуем объяснить максимально просто, не углубляясь в термины и математику.

Что такое сквозное шифрование и какие еще бывают варианты

Сквозное шифрование — это когда сообщения шифруются на вашем устройстве и расшифровываются только на устройстве вашего собеседника (по-английски это называется end-to-end, что можно перевести на русский как «из конца в конец»). То есть весь путь от отправителя до получателя сообщение преодолевает в зашифрованном виде, поэтому его никто не может прочитать, кроме вашего собеседника.

Как еще бывает? Также возможна передача данных в открытом виде, то есть когда сообщение вообще не шифруется. Это самый небезопасный вариант. Например, данные не шифруются при передаче SMS — в теории их может перехватывать вообще кто угодно. К счастью, на практике для этого требуется специальное оборудование, что несколько ограничивает круг читателей ваших сообщений.

Еще бывает транспортное шифрование — это когда сообщения шифруются у отправителя, доставляются на сервер, расшифровываются там, вновь шифруются и доставляются уже получателю. Транспортное шифрование защищает информацию при передаче, однако позволяет видеть содержание сообщений промежуточному звену — серверу. Может быть, этот сервер ответственно относится к вашим тайнам, а может быть, и нет. Вам остается только доверять его владельцам.

В то же время во многих случаях может быть гораздо удобнее использовать транспортное шифрование вместо сквозного. Дело в том, что транспортное шифрование позволяет серверу предоставлять более разнообразные услуги, нежели просто передача зашифрованных данных от одного собеседника к другому. Например, хранить историю переписки, подключать к беседе дополнительных участников по альтернативным каналам (телефонный звонок в видеоконференцию), использовать автоматическую модерацию и так далее.

При этом транспортное шифрование решает важную задачу: исключает перехват данных по дороге от пользователя к серверу и от сервера к пользователю (а это самая опасная часть пути). Так что сервисы не всегда торопятся переходить на сквозное шифрование: для пользователей удобство и разнообразие сервисов может быть важнее повышенной безопасности данных.

От чего защищает сквозное шифрование

Из того, что зашифрованное сквозным шифрованием сообщение не может расшифровать никто, кроме получателя, вытекает еще один плюс: никто не может влезть в сообщение и изменить его. Современные шифры устроены таким образом, что, если кто-то изменит зашифрованные данные, при расшифровке они превратятся в мусор, — и сразу станет понятно, что тут что-то не так. А вот внести предсказуемые изменения в зашифрованное сообщение — то есть подменить один текст другим — не получится.

Это обеспечивает целостность переписки: если вы получили сообщение и его удается расшифровать, то вы можете быть точно уверены, что именно это сообщение вам и отправили и в пути оно никак не изменилось.

От чего сквозное шифрование не защищает

После того как кто-нибудь расписывает все преимущества сквозного шифрования — примерно так, как это сделали мы сейчас, — слушателям начинает казаться, что оно решает вообще все проблемы передачи информации. Однако это не так, и у сквозного шифрования есть свои ограничения.

Во-первых, пусть использование сквозного шифрования и позволяет скрыть от посторонних глаз содержание сообщения, сам факт отправки определенному собеседнику (или получения от него) сообщения все еще остается известным. Сервер не будет знать, что было в том сообщении, которое вы отправили своему собеседнику, но он точно будет в курсе того, что в такой-то день и в такое-то время вы обменивались сообщениями. В некоторых случаях сам факт общения с определенными адресатами может привлечь к вам нежелательное внимание.

Во-вторых, если кто-то получит доступ к устройству, с помощью которого вы общаетесь, то он сможет прочитать все сообщения. А также сможет писать и посылать сообщения от вашего имени. Поэтому устройства надо беречь, а также блокировать доступ к приложениям, использующим сквозное шифрование, хотя бы PIN-кодом, чтобы при потере или краже устройства ваша переписка не попала в чужие руки — вместе с возможностью притворяться вами.

По этой же причине устройства надо защищать антивирусами — зловред на смартфоне может точно так же прочитать вашу переписку, как и живой человек, заполучивший доступ к смартфону. И тут уже неважно, какое шифрование было использовано при передаче сообщений.

Наконец, в-третьих: даже если вы безукоризненно заботитесь о защите всех ваших устройств и точно знаете, что к сообщениям на них ни у кого нет доступа, вы вряд ли можете быть так же уверены в устройстве вашего собеседника. И сквозное шифрование тут тоже никак не поможет.

И все же, несмотря на ограничения, сквозное шифрование — наиболее безопасный способ передачи конфиденциальных данных, и именно поэтому на него переходит все больше различных сервисов. И это хорошо.

О сквозном шифровании

Безопасность в современном интернет-пространстве является одной из самых важных сфер. Наличие качественной защиты не позволит злоумышленникам получить конфиденциальные данные.

Что такое сквозное шифрование

Сквозное шифрование («End-to-end шифрование» или «E2EE») – это технология, позволяющая передавать данные таким образом, чтобы доступ к ней имелся только у двух сторон: отправителя и получателя. Фотографии, видео, аудио и текстовая информация – вся она будет защищена от доступа третьим лицам.

Внимание! Часто встречается термин оконечное шифрование, что по сути то же самое, что и сквозное.

Ключ доступа имеется только у отправителя и отправляющего, даже сам владелец приложения или сервиса, где используется сквозное шифрование, не имеет возможности получить информацию из сообщений. Совершенство современного способа шифрования подразумевает, что даже если злоумышленник сможет перехватить информацию, то взломать ее все равно будет невозможно.

В качестве альтернативного примера шифрования можно привести SSL, являющегося одним из возможных методов защиты на сайтах, адресная строка которых начинается с https (не путать с http – незащищенным подключением). Но SSL имеет один большой минус – ключ есть не только у участников переписки, но и у сайта – он хранится на их сервере. Из-за этого злоумышленник, который получит доступ к ключу, хранящемуся на сервере, сможет осуществить успешную попытку взлома.

Вывод! Сквозное шифрование исключает из цепочки уязвимое звено, предоставляя ключи к информации только для участников переписки.

Обмен ключами

Ключи переписки доступны только ее участникам. Для обмена ключами используется один из алгоритмов: симметричный и асимметричный. В некоторых случаях дополнительно используется разделение секрета или иные протоколы, позволяющие разделить ключи переписки.

Симметричный алгоритм («симметричное шифрование» или «symmetric-key algorithm») подразумевает использование одного ключа для каждого участника переписки. Используется таким алгоритмом, как DES.

Асимметричный алгоритм подразумевает использование двух ключей. Первый – приватный, а второй – публичный. Приватный ключ всегда остается у отправителя и необходим для расшифровки сообщения. Публичный ключ – для шифрования сообщений. Даже если злоумышленник получит публичный ключ, то с его помощью он только сможет зашифровать собственное сообщение, но не взломать переписку. Такой способ надежнее симметрического алгоритма, но вместе с тем требует больших ресурсов для реализации. Используется таким алгоритмом, как RSA.

Использование

Идея end-to-end была разработана в 1991 году Филиппом Циммерманом, который создал метод защиты данных посредством шифрования Pretty Good Privacy. Улучшение механизмов произошло в 1997 году, когда компания PGP Inc. предложила создать OpenPGP. Открытость опорной системы (исходные коды PGP теперь доступны всем) позволила реализовать GnuPG. По идентичному способу работает современное сквозное шифрование в мессенджерах и электронной почте.

Принципы

Принцип сквозного шифрования – предоставить доступ к информации только участникам переписки. Даже сам сервер, через который передается информация, не сможет получить доступ к сообщениям. Текстовые, видео- и аудио сообщения остаются зашифрованными на устройствах до тех пор, пока они не будут переданы получателю.

Электронная почта

Электронная почта использует для передачи сообщений асинхронный метод. Одним из первых стандартов для такого способа обмена информацией стал протокол SMTP. Изначально он не использовал шифрование сквозным методом, но позже это произошло, благодаря Филиппу Циммерману, создавшему пакет программного обеспечения для PGP, впоследствии ставшим OpenPGP. Последний сейчас отчасти используется в Enigmail и некоторых мобильных приложениях, как IPGMail.

Сервисы электронной почты, которые используют сквозное шифрование для защиты информации:

Мессенджеры

В чат-приложениях используют систему мгновенного обмена сообщений. Раньше все мессенджеры использовали только синхронную передачу данных, но сегодня большинство из них позволяет осуществлять асинхронную доставку сообщений.

Первым проектом, который позволил в последствии мессенджерам использовать сквозное шифрование был Jabber (позднее переименованный в XMPP), разработанный в 1998 году. XMPP вначале не имел системы end-to-end и передаваемая информация не шифровалась, несмотря на то, что для повышения безопасности в него были встроены протоколы SASL и TLS. Протокол XMPP использовался для мгновенного обмена сообщениями, например, в таких системах как Google Talk.

Продолжением XMPP стал протокол OTR, который был улучшен, в том числе было добавлено сквозное шифрование. OTR не хранит открытых ключей в доступе, что не позволяет использовать их в качестве компромата. Минусом такого способа является невозможность использования в групповых чатах, т.к. используется синхронный обмен сообщениями между двумя людьми.

WhatsApp появился в 2009 году, но в тот момент шифрование сообщений не использовалось. Все данные (текстовые сообщения, фото, видео, аудио) передавались при помощи открытого протокола. О безопасности было решено задуматься в 2012 году, тогда была введена система шифрования сообщений еnd-to-end на все типы сообщений и файлов.

Viber

Сквозное шифрование появилось только в 2016 году, хотя само приложение работает с 2010 года.

iMessage

Компания Apple использует двухэтапное шифрование. Первый этап – шифрование комбинации при помощи 128-битного ключа RSA с 128-битным алгоритмом AES. Второй этап – подпись, осуществляемая улучшенным алгоритмом ECDSA. Но вопросы о безопасности такого метода шифрования до сих пор идут, так как даже при потере устройства, на котором установлен мессенджер, компания предоставляет возможность восстановления ключа и получения доступа к сообщениям.

Telegram

Телеграм – нашумевший мессенджер, который в апреле 2018 года было принято блокировать на территории Российской Федерации согласно решению Таганского районного суда Москвы по причине отказа в предоставлении ключей для дешифровки сообщений пользователей.

Телеграм появился в 2013 году. Шифрованием занимается протокол под названием MTProto, который был создан братьями Дуровыми (создателями мессенджера). Протокол состоит из трех компонентов:

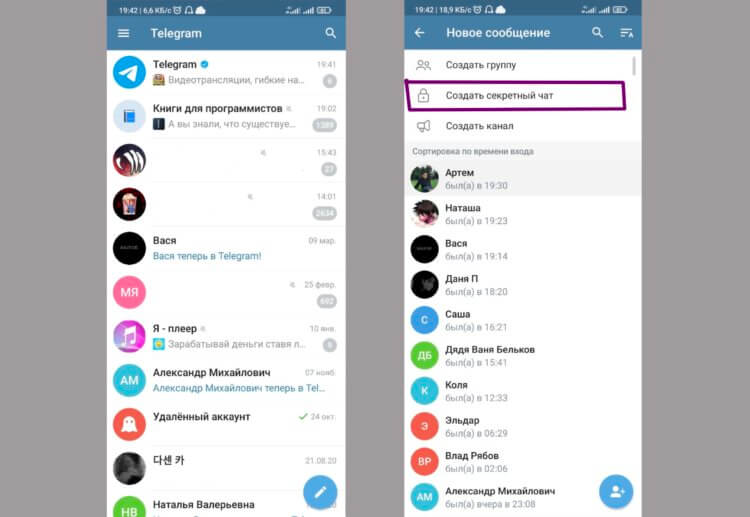

Пользователь вправе использовать полностью секретный чат (он работает по всем законам end-to-end), либо позволить серверу видеть данные сообщений.

Непопулярные мессенджеры

Если же пользователь беспокоится о своей безопасности, то ему стоит обратить внимание на:

Все они являются более защищенными, чем популярные способы передачи сообщений. Причиной этого является цель создания – непопулярные мессенджеры создавались с целью предоставления максимальной защиты для пользователей, но по стечению обстоятельств пока не приобрели достаточной известности.

Безопасность и проблемы

Сквозное шифрование – это безопасный способ передачи данных, но нужно понимать, что злоумышленники постоянно ищут способы обхода имеющихся ограничений. Разработчики стараются бороться с нападками, разрабатывая дополнительные технологии и алгоритмы, но ведь в некоторых случаях сами создатели являются источником проблемы, например, Skype и бэкдоры, информация была обнародована в 2013 году.

Атака «человек посередине»

Атака посредника («человек посередине» или «Man in the middle» или «MITM») – вид атаки в криптографии, когда злоумышленник старается выдать себя за получателя информации. Тем самым он обходит защиту. Для того, чтобы не выдать себя, злоумышленник должен после расшифровки сообщения зашифровать его обратно при помощи перехваченного ключа.

Чтобы не позволить злоумышленникам использовать MITM, существует протоколы для аутентификации. Второй метод борьбы – создание отпечатков открытого ключа. Проверка отпечатков позволит определить, не была ли произведена кража информации.

Безопасность конечных точек

Второй способ получения зашифрованной информации – атака на конечные точки доступа, то есть, на устройство, с которого отправляются и на которое приходят сообщения. Способ может дать доступ к самому ключу, либо возможность просто прочитать сообщения. Для защиты каждый пользователь должен обеспечить достаточную безопасность собственного устройства. Самым надежным является физическая изоляция устройства. Так как различные смарт-карты позволяют защитить информацию, но не дают возможность защиты экрана и клавиатуры, что позволяет различным «шпионам» все равно видеть вводимую информацию.

Бэкдоры

Бэкдоры – это возможность, внедренная самим разработчиком, для обхода системы безопасности и шифрования. Самой громкой ситуацией с использованием бэкдора является Skype, когда в 2013 году Эдвард Сноуден разгласил информацию, согласно которой компания Microsoft передавала информацию в Агентство Национальной Безопасности, несмотря на имеющееся сквозное шифрование.

Сквозное шифрование позволяет создать безопасную передачу данных между пользователями. Сегодня этот способ является самым надежным, но даже он имеет уязвимости, от которых необходимо защищаться для получения полностью анонимного канала связи.

Сквозное шифрование (End-to-End Encryption)

Сквозное шифрование — способ защищенного обмена данными, при котором кодирование и декодирование информации выполняется только на конечных устройствах. Такой подход гарантирует конфиденциальность передаваемых сведений, практически исключая возможность их кражи во время передачи или обработки на промежуточном сервере.

Как выполняется сквозное шифрование

Чаще всего сквозное шифрование реализуется при помощи комбинации симметричного и асимметричного алгоритма или протокола Диффи — Хеллмана. В случае использования только симметричного шифрования предполагается, что передача ключа происходит по другому каналу, нежели сама коммуникация.

Сквозное шифрование используют некоторые почтовые клиенты, многие мессенджеры, системы видеоконференций и другие программы. Обмен ключами, шифрование и расшифровка данных в таких приложениях в большинстве случаев происходит автоматически, незаметно для пользователя.

Преимущества и недостатки сквозного шифрования

Сквозное шифрование гарантирует, что ни одна третья сторона, включая создателей сервиса, не сможет получить доступ к передаваемой информации, поскольку она не расшифровывается на сервере.

Однако по этой же причине такой метод защиты может быть неудобным. В частности, при сквозном шифровании невозможно хранить историю переписки на сервере или использовать автоматическую модерацию беседы.

В каких случаях сквозное шифрование не защитит данные

Несмотря на высокую надежность и безопасность этого метода защиты данных, в ряде случаев сквозное шифрование оказывается неэффективным. Основные причины утечки информации при использовании сквозного шифрования:

Также не следует забывать, что сквозное шифрование никак не скрывает сам факт обмена сообщениями. Интернет-провайдер или создатели мессенджера не смогут прочитать вашу переписку, но узнают, что вы передавали данные определенному адресату.

Публикации на схожие темы

Signal — надежный мессенджер. Доказано взломом

Как организовать по-настоящему безопасную конференцию в Zoom

Signal для тех, кому важна конфиденциальность

Luna и Black Basta — новые шифровальщики для Windows, Linux и ESXi

ToddyCat: неизвестная APT-группа, нацеленная на организации Европы и Азии

ISaPWN – исследование безопасности ISaGRAF Runtime

Что такое сквозное шифрование (E2EE)?

Вступление

Природа современных цифровых коммуникаций такова, что мы редко взаимодействуем с адресатами напрямую. Может показаться, что вы и ваши собеседники обмениваетесь сообщениями приватно, однако в действительности сообщения передаются через центральный сервер и могут на нем храниться.

Конечно, вы не хотели бы, чтобы ваши сообщения читал сервер, ответственный за их передачу между вами и получателем. Тогда решением для вас может стать сквозное шифрование (или E2EE).

Сквозное шифрование – это такой метод шифрования сообщений между получателем и отправителем, при котором расшифровать данные могут только они. Оно ведет свою историю с 90-х годов, когда Фил Циммерман представил программу Pretty Good Privacy (более известную как PGP ).

Прежде чем рассказать, зачем вам может понадобиться E2EE и как оно работает, давайте посмотрим, как передаются незашифрованные сообщения.

Как передаются незашифрованные сообщения?

Давайте рассмотрим то, как устроена обычная платформа обмена сообщениями для смартфонов. Вы устанавливаете приложение и создаете аккаунт, который позволяет вам общаться с другими пользователями, которые сделали то же самое. Вы пишете текст и вводите никнейм получателя, а затем отправляете сообщение на центральный сервер. Сервер видит, кому вы адресовали сообщение, и пересылает его адресату.

Взаимодействие пользователей А и В. Чтобы обмениваться сообщениями друг с другом, они должны передавать данные через сервер (S).

Скорее всего, вы знакомы с моделью “клиент-сервер”. Клиент (ваш телефон) обладает ограниченной функциональностью – основные вычисления производятся на сервере. Это также значит, что сервер является посредником между вами и получателем.

В большинстве случаев данные между A <> S и S <> B на схеме зашифрованы. Примером реализации такого шифрования является криптографический протокол Transport Layer Security (TLS), который широко используется для защиты соединений между клиентом и сервером.

Как работает сквозное шифрование?

Сквозное шифрование гарантирует, что никто – даже сервер, который соединяет вас с другими пользователями – не может получить доступ к вашим данным. Речь идет о чем угодно: от обычного текста и электронных писем до файлов и видеозвонков.

Как работает обмен ключами в протоколе Диффи-Хеллмана?

Идея обмена ключами Диффи-Хеллмана была предложена криптографами Уитфилдом Диффи, Мартином Хеллманом и Ральфом Мерклом. Это ставший революционным криптографический протокол, по которому стороны могут генерировать общий секретный ключ в открытой уязвимой среде.

Другими словами, генерация ключа может происходить на небезопасных ресурсах (даже при возможном прослушивании канала) без ущерба для последующих сообщений. В век информации это особенно ценно, поскольку сторонам не нужно физически обмениваться ключами для связи.

Сам обмен заключается в использовании случайных больших чисел и криптографической магии. Мы не будем вдаваться в подробности. Вместо этого воспользуемся популярной аналогией с красками. Предположим, что Алиса и Боб находятся в разных гостиничных номерах на противоположных концах коридора и хотят использовать вместе краску определенного цвета. Они не хотят, чтобы кто-то еще знал, какую именно.

К сожалению, этаж находится под наблюдением шпионов. Предположим, что Алиса и Боб не могут входить в комнаты друг друга, поэтому могут взаимодействовать только в коридоре. В коридоре они могут выбрать общую краску, например, желтую. Затем они берут банку с желтой краской, отливают себе часть и возвращаются в комнаты.

В своих комнатах им нужно подмешать в желтую краску секретный цвет – такой, о котором никто не знает. Алиса использует синий, а Боб – красный. Важно, что шпионам эти секретные цвета неизвестны. Теперь Алиса и Боб выходят из комнат со своими сине-желтыми и красно-желтыми смесями – результат смешивания известен шпионам.

Алиса и Боб меняются смесями в открытую. Неважно, что шпионы это видят – они не могут определить точный оттенок добавленных цветов. Помните, что это всего лишь аналогия – настоящая математика, лежащая в основе этой системы, делает еще труднее подбор секретного “цвета”.

Алиса берет смесь Боба, Боб берет смесь Алисы, и они снова возвращаются в комнаты. Теперь они еще раз подмешивают свои секретные цвета.

Алиса смешивает свою секретную синюю краску с красно-желтой смесью Боба, получая красно-желто-синий цвет

Боб смешивает свою секретную красную краску с сине-желтой смесью Алисы, получая сине-желто-красный цвет

В обеих комбинациях одинаковые цвета, поэтому они выглядят одинаково. Алиса и Боб успешно получили уникальный цвет, неизвестный шпионам.

Обмен сообщениями

Неважно, являетесь ли вы хакером, оператором связи или даже представителем правоохранительных органов. Если приложение действительно использует сквозное шифрование, любое перехваченное сообщение будет выглядеть непонятным набором байт.

Достоинства и недостатки сквозного шифрования

Недостатки сквозного шифрования

У сквозного шифрования есть только один недостаток, и будет ли он недостатком вообще, полностью зависит от вашей точки зрения. Для некоторых ценность E2EE неактуальна именно потому, что нельзя получить доступ к сообщениям без соответствующего ключа.

Противники утверждают, что E2EE могут использовать преступники, зная, что правительства и технологические компании не cмогут расшифровать их сообщения. Они считают, что законопослушным людям не нужно хранить в секрете свою переписку и телефонные звонки. Это мнение разделяют многие политики, лоббируя законодательство, по которому будет возможно использовать бэкдоры для доступа к коммуникациям граждан. Конечно, это противоречит цели сквозного шифрования.

Стоит отметить, что приложения, использующие E2EE, не защищены на 100%. Сообщения зашифрованы при передаче между устройствами, но доступны на конечных точках – например, на ноутбуке или смартфоне. Само по себе это не является недостатком сквозного шифрования, но о нем стоит помнить.

Сообщение находится в открытом виде до и после расшифровки.

E2EE гарантирует, что никто не может прочесть ваши данные в процессе передачи. Но все еще актуальны другие угрозы:

Ваше устройство может быть украдено: если у вас не установлен код защиты или злоумышленник его обойдет, он может получить доступ к сообщениям.

Ваше устройство может быть скомпрометировано: на нем может быть вредоносное программное обеспечение, которое имеет доступ к сообщениям до и после отправки.

Другой риск заключается в том, что кто-то может получить доступ к каналу между вами и вашим собеседником, реализовав атаку “человек посередине”. Это может произойти в начале общения – когда вы выполняете обмен ключами, то не можете быть уверены в подлинности второй стороны. Таким образом, сами того не подозревая, вы можете разделить секрет со злоумышленником. Злоумышленник получает ваши сообщения и имеет ключ для их расшифровки. Он может аналогично обмануть и вашего собеседника, что означает, он сможет передавать сообщения, читать и изменять их по своему усмотрению.

Чтобы избежать такой атаки, многие приложения реализуют различные коды безопасности. Это строка чисел или QR-код, которыми вы можете поделиться со своими контактами через безопасный канал (в идеале оффлайн). Если числа совпадают, то вы можете быть уверены, что третья сторона не отслеживает ваше взаимодействие.

Достоинства сквозного шифрования

При использовании без каких-либо из ранее упомянутых уязвимостей E2EE, несомненно, является очень ценным способом повышения конфиденциальности и безопасности. Как и луковая маршрутизация, это технология, пропагандируемая активистами защиты конфиденциальности по всему миру. Сквозное шифрование легко встраивается в приложения, к которым мы привыкли, а это означает, что оно доступно любому, кто может использовать мобильный телефон.

Неверно рассматривать E2EE средство, полезное только для преступников и информаторов. Доказано, что даже самые, казалось бы, безопасные компании уязвимы для кибератак, в результате чего незашифрованная информация о пользователях становится доступной злоумышленникам. Доступ к пользовательским данным, таким как конфиденциальные сообщения или документы, удостоверяющие личность, может иметь катастрофические последствия для жизни людей.

Заключение

В дополнение к замечаниям выше стоит сказать, что растет количество свободно распространяемых инструментов для сквозного ширования. В комплекте с операционными системами iOS и Android идут соответственно Apple iMessage и Google Duo, при этом появляется все больше программного обеспечения, ориентированного на конфиденциальность и безопасность.

Что такое сквозное шифрование, типы шифрования информации

Когда вы общаетесь со своим другом или близким вам человеком в сети, сообщения, которые вы вводите, проходят длинный путь и на нем может многое случиться. Сквозное шифрование — это один из способов защиты ваших данных.

Что такое шифрование?

Шифрование — это такая кодировка сообщения при которой его может расшифровать только адресат. Шифровальное программное обеспечение превращает ваше сообщение в неразборчивую последовательность символов. Даже если кто-то получит ваше сообщение, он не сможет получить доступ к зашифрованным данным, если у него не будет ключа. Шифрование военного уровня практически невозможно взломать, поскольку оно использует 256-битные ключи, которые генерируют 2 256 возможных комбинаций. Пока еще нет такого суперкомпьютера, который мог бы взломать такой ключ даже за несколько лет.

Типы шифрования

Асимметричное шифрование — использует более продвинутый и безопасный метод для защиты данных. В этом случае, два ключа шифруют ваше сообщение — открытый и закрытый ключ. Открытый ключ является одинаковым как для отправителя, так и для получателя, в то время как закрытый ключ является уникальным для каждой из сторон. Это означает, что оба участника не знают секретного ключа друг друга.

В этом случае только человек с закрытым и открытым ключами может получить доступ к сообщению. Если сообщение попадает в чужие руки при передаче, перехватчик не сможет получить к нему доступ, даже если у него есть открытый ключ. Расшифровать его может только человек, который обладает уникальным секретным ключом.

Хотя этот тип шифрования более совершенен, чем симметричное шифрование, оно все равно оставляет обе конечные точки незащищенными. Если злоумышленники взломают любое из участвующих устройств и украдут оба ключа, они смогут получить доступ к вашим данным.

Что такое сквозное шифрование?

Сквозное шифрование (E2EE) шифрует ваше сообщение на протяжении всего его пути между двумя конечными точками. Оно остается зашифрованным во время транспортировки через промежуточные серверы, и ни поставщик услуг, ни ваш провайдер, ни любая третья сторона не может получить к нему доступ.

Без E2EE ваше сообщение шифруется, как только доходит до центрального сервера, который расшифровывает его. Таким образом, объект, управляющий этими серверами (например, провайдер услуг интернет), может видеть ваши сообщения. Однако, если вы используете VPN, этот тип соединения намного безопаснее, поскольку VPN служба шифрует ваш трафик и изменяет ваш IP. Тогда вы сможете безопасно и конфиденциально пройти через все промежуточные точки.

Как реализовать сквозное шифрование?

Вы можете реализовать шифрование E2EE самостоятельно, но это довольно сложная процедура. В противном случае просто убедитесь, что программное обеспечение или служба, которую вы используете, имеет эту функцию и включите ее для более безопасной связи. Это особенно важно, если вы обрабатываете конфиденциальную информацию, такую как банковские данные или личные данные.

E2EE играет значительную роль в безопасных приложениях для обмена мгновенными сообщениями. Существует множество приложений для безопасного обмена сообщениями с E2EE, но они не очень распространены. Кроме того, в некоторых системах, таких как Telegram или FB messenger, он не включен по умолчанию, поэтому вам нужно включить его самостоятельно.

E2EE также необходим для защиты вашей электронной почты.

Несмотря на эти потенциальные уязвимости, E2EE по-прежнему является одним из самых надежных инструментов для обеспечения конфиденциальности и безопасности. По возможности рекомендуется использовать приложения с E2EE.

Тем не менее, вы все равно не должны забывать о распространенной практике защиты в интернете, таких как предотвращение подозрительных вложений, электронной почты, скачивания, постоянное обновление антивирусного и антивирусного ПО с помощью надежного VPN сервиса. Хотя VPN не использует технологию E2EE, но он обеспечивает безопасность через защищенные серверы и зашифрованный трафик.

Рекомендуем к прочтению — стандарт шифрования pgp.

Вам будет полезно узнать — алгоритм шифрования DSA.

Что такое сквозное шифрование и как защищаются популярные мессенджеры

Сейчас буквально в каждом обновлении софта разработчики говорят о безопасности, а известные мессенджеры до сих пор соревнуются в этом параметре. Во всех популярных приложениях для обмена сообщениями нас предупреждают, что данные находятся под чуткой защитой. Аргументируют это обычно уведомлением «Все сообщения в чате защищены сквозным шифрованием», после которого появляется ощущение, что все находится под контролем. Предлагаю перестать слепо доверять разработчикам и наконец выяснить, что такое сквозное шифрование и зачем это нужно простому пользователю.

Как работает сквозное шифрование и зачем это нужно.

Технология сквозного шифрования (она же end-to-end) призвана защитить все ваши данные вроде звонков, сообщений, изображений и прочего от сторонних рук. Причем от всех, даже от самих владельцев. Когда вы отправляете сообщение, оно сразу же шифруется и теряет исходный вид. А расшифровать его можете только вы.

Кроме сквозного шифрование E2E существуют и другие способы обеспечения защиты. Например, когда Вы заходите на веб-сайт, то здесь тоже есть определенная защита. Чаще всего это HTTPS, который сейчас используется повсеместно. Таким образом, если вы приобретаете какие-либо товары или вводите данные своей карты на веб-сайт ни провайдер, ни оператор не смогут отследить ваши данные.

Схема сквозного шифрования end-to-end.

Какое шифрование использует WhatsApp

Думаю, что каждый обращал внимание на сообщения, которое всплывает в каждом чате WhatsApp: Сообщения и звонки защищены сквозным шифрованием. Третьи лица, включая WhatsApp, не могут прочитать или прослушать их».

WhatsApp очень удобен для простого пользователя, так как использует сквозное шифрование end-to-end по умолчанию. Больше вам не нужно ничего вводить, переходить в секретные чаты и прочее, — программа сделает это за вас.

Если же вы очень мнительны, то в приложении есть возможность проверить степень защиты. Для этого необходимо:

Как проверить сквозное шифрование в WhatsApp.

Если у вас появилось желание обойти алгоритмы сквозного шифрования данных, то это практически невозможно. Технология очень глубоко вшита в систему. Я пробовал скачивать более ранние версии WhatsApp (до 2016 года здесь еще не появилась технология шифрования), но они отказываются даже запускаться.

Кстати, недавно произошло чудо: WhatsApp появился на ПК. Теперь даже не придется подключаться через смартфон. В своей статье мы уже рассказали, как им пользоваться.

Подписывайтесь на нас в Google Новости, там вы найдете много полезной информации из мира Android.

Безопасен ли Telegram

Телеграм считается самым прогрессивным мессенджером в сети. Он буквально напичкан разными функциями, начиная от таймера автоматического удаления сообщений, до групповых видеозвонков на 1000 человек. При этом он не использует режим сквозного шифрования по умолчанию.

Так ли безопасен Телеграм, как об этом говорят.

Паша Дуров аргументирует это тем, что первая и самая главная функция любого приложения — это его удобство. А сквозное шифрование не позволяет пользователям сохранять переписку при переходе на новое устройство, а значит, смысла в нем большого тоже нет.

Поэтому почти все переписки, включая общие чаты, хранятся на собственных серверах и у команды мессенджера есть полный доступ к вашим данным. Телеграм для шифрования используют собственную технологию MTProto, а его сервера хранятся по всему миру.

Но мессенджер от Павла Дурова предлагает и другие решения. Если вы все же нуждаетесь в шифровании, всегда можно создать секретный чат и не переживать за хранение вашей переписки. Чат использует технологию сквозного туннеля, и вот здесь никто не сможет получить доступ к данным даже в зашифрованном виде. Если вы, также как и я, часто пользуетесь Телеграм, то смело могу вам рекомендовать подборку каналов от Ивана Герасимова. Наш автор рассказал о лучших каналах, которые читает сам.

Как создать секретный Телеграм-чат

Если есть необходимость в конфиденциальной переписке, я всегда использую чат в Телеграм. Это просто, удобно и безопасно. Здесь еще большую роль играет психология. Когда ты сам предпринимаешь какие-либо действия для обеспечения безопасности данных, то воспринимаешь это потом как более надежный метод.

Как создать секретный чат в Телеграме.

Если вы вдруг захотите включить автоматический таймер удаления, нажмите три точки в правом верхнем углу и тапните по кнопке «Установить таймер самоуничтожения», и задайте необходимый промежуток времени.

Кроме того, чат в Телеграм дарит еще несколько крутых фишек. Например, ваши сообщения невозможно переслать другим пользователям, сделать скриншот экрана или изменить отправленное сообщение.

Еще больше наших постов вы можете найти на нашем канале в Яндекс.Дзен. Рекомендую подписаться.

Что такое сквозное шифрование – какие преимущества имеет шифрование E2EE

Когда вы общаетесь со своим другом или любимым человеком, сообщения, которые вы вводите, проходят долгий путь по сети. Многое может случиться на этом пути.

Что такое шифрование

Шифрование – это кодирование сообщения, при котором только предполагаемый адресат может его расшифровать. Программа шифрования превращает ваше сообщение в не поддающуюся расшифровке последовательность, называемую зашифрованным текстом. Даже если кто-то перехватит ваше сообщение, он не сможет получить доступ к зашифрованным данным, если у него нет ключа.

Системы шифрования последних поколений практически невозможно взломать, поскольку они используют 256-битные ключи, которые генерируют 2 256 возможных комбинаций. Пока не существует суперкомпьютеров, способных взломать такой ключ за разумное время.

Типы шифрования

Симметричное шифрование

Симметричное шифрование – это когда отправитель и получатель используют один и тот же закрытый ключ шифрования для декодирования и кодирования зашифрованного сообщения.

Главный недостаток заключается в том, что ключ должен быть получен обеими сторонами. Если не будет установлен безопасный туннель, перехватчик может перехватить ключ и расшифровать сообщение.

Асимметричное шифрование

Асимметричное шифрование использует более продвинутый и безопасный метод защиты ваших данных. В этом случае ваше сообщение шифруется двумя ключами – открытым ключом и закрытым ключом. Открытый ключ одинаков как для отправителя, так и для получателя, а закрытый ключ уникален для каждой из сторон. Это означает, что оба участника коммуникации не знают приватных ключей друг друга.

В этом случае доступ к сообщению может получить только человек с закрытым и открытым ключом. Если сообщение попадает в чужие руки при передаче, перехватчик не сможет получить к нему доступ, даже если у него есть открытый ключ. Расшифровать его может только человек, обладающий уникальным закрытым ключом.

Хотя этот тип шифрования является более продвинутым, чем симметричное шифрование, он по-прежнему оставляет незащищенными обе конечные точки. Если киберпреступники взломают любое участвующее устройство и украдут оба ключа, они могут получить данные.

Что такое сквозное шифрование

Сквозное шифрование (E2EE) шифрует ваше сообщение на протяжении всего пути между двумя конечными точками. Оно остаётся зашифрованным при прохождении через промежуточные серверы, и ни поставщик услуг, ни ваш интернет-провайдер, ни какое-либо третье лицо не могут получить к нему доступ.

Без E2EE ваше сообщение зашифровывается, как только оно достигает промежуточного сервера, который его расшифровывает. Таким образом, объект, контролирующий эти серверы (например, интернет-провайдер), может видеть ваши сообщения. Однако, если вы используете VPN (виртуальную частную сеть), этот тип подключения намного безопаснее, поскольку служба VPN шифрует ваш трафик и меняет ваш IP-адрес.

То есть ваш трафик сможет безопасно и конфиденциально проходить все промежуточные точки.

Как включить сквозное шифрование

Вы можете реализовать шифрование E2EE самостоятельно, но это довольно сложная процедура. Проще убедиться, что в программном обеспечении или в службе, которую вы используете, есть эта функция, и включить её для более безопасной связи. Это особенно важно, если вы обрабатываете конфиденциальную информацию, такую как банковские данные или личные данные.

E2EE играет важную роль в безопасных приложениях для обмена мгновенными сообщениями. Хотя существует множество приложений для безопасного обмена сообщениями с функцией E2EE, это не очень распространено. Кроме того, в некоторых системах, таких как Telegram или FB Messenger, оно не включено по умолчанию, поэтому вам придётся включить его самостоятельно.

E2EE также полезен для защиты вашей электронной почты.

В службах резервного копирования и P2P шифрование E2E иногда называют шифрованием на стороне клиента. Однако, он шифрует ваши данные только до тех пор, пока не попадет к поставщику услуг, который хранит файлы. Шифрование с нулевым разглашением здесь намного безопаснее, поскольку оно шифрует ваши файлы: их можно расшифровать только с помощью вашей учетной записи или устройства. Поставщик услуг не может получить к ним доступ, но если вы забудете свой пароль или потеряете устройство, вы также не сможете получить доступ к своим данным.

Возможные угрозы при сквозном шифровании

Вместе с тем, вы не должны забывать о методах защиты себя в Интернете, таких как избегание подозрительных вложений, электронных писем, загрузок, постоянное обновление антивирусного и антивредоносного программного обеспечения, использование службы VPN с поддержкой E2EE.

Что такое сквозное шифрование

С квозное шифрование (E2EE) гарантирует, что Ваши данные будут зашифрованы до тех пор, пока не достигнут предполагаемого получателя. Независимо от того, говорите ли Вы о сквозном шифровании сообщений, электронной почте, хранилище файлов или о чем-то еще, это гарантирует, что никто в середине пути не сможет увидеть Ваши личные данные.

Другими словами: если приложение чата предлагает сквозное шифрование, только Вы и человек, с которым Вы разговариваете, сможете прочитать содержимое Ваших сообщений. В этом случае даже компания, которой принадлежит приложение чата, не может видеть Ваши сообщения.

Основы шифрования

Во-первых, шифрование — это способ скрытия данных. Только те, кто может расшифровать информацию, могут увидеть ее содержимое. Если у кого-то нет ключа дешифрования, он не сможет расшифровать данные.

Ваши устройства постоянно используют различные формы шифрования. Например, когда Вы заходите на веб-сайт онлайн-банкинга — или любой другой веб-сайт, использующий HTTPS, который в наши дни используется на большинстве веб-сайтов, — обмен данными между Вами и этим веб-сайтом зашифрован, так что Ваш сетевой оператор, провайдер и все остальные, кто отслеживает Ваш трафик, не увидит Ваш банковский пароль и финансовые данные.

Wi-Fi тоже использует шифрование. Вот почему Ваши соседи не могут увидеть, что Вы делаете в своей сети Wi-Fi, если Вы используете современный стандарт безопасности.

Шифрование также используется для защиты Ваших данных. Современные устройства, такие как iPhone, телефоны Android, iPad, Mac, Chromebook и системы Linux (но не все ПК с Windows), хранят свои данные на локальных устройствах в зашифрованном виде и расшифровываются после входа в систему с помощью PIN-кода или пароля.

У кого есть ключи

Шифрование везде, и это здорово. Но когда доходит дело до приватного общения или безопасном хранении данных, возникает вопрос: у кого есть ключи дешифрования?

Например, учетная запись Google. Защищены ли Ваши данные Google — электронные письма Gmail, события Календаря Google, файлы Google Диска, история поиска и другие данные с помощью шифрования? В какой-то степени да.

Google использует шифрование для защиты данных «при передаче». Например, когда Вы получаете доступ к своей учетной записи Gmail, Google подключается через защищенный HTTPS. Это гарантирует, что никто другой не сможет отслеживать обмен данными между Вашим устройством и серверами Google. Ваш интернет-провайдер, оператор сети, люди в пределах досягаемости Вашей сети Wi-Fi и любые другие устройства между Вами и серверами Google не могут видеть содержание Ваших писем и перехватывать пароль Вашего аккаунта Google.

Google также использует шифрование для защиты данных «в состоянии покоя». Перед сохранением данных на диск на серверах Google они шифруются. Даже если кто-то совершит ограбление, проникнув в центр обработки данных Google и украдет несколько жестких дисков, он не сможет прочитать данные с этих дисков.

Конечно, важно и шифрование при передаче, и при хранении. Они хороши для безопасности и конфиденциальности. Это намного лучше, чем отправлять и хранить данные в незашифрованном виде!

Но вот вопрос: у кого есть ключ, который может расшифровать эти данные? В данном случае ключи есть у Google.

Почему важно, кто владеет ключами

Поскольку ключи находятся у Google, это означает, что Google может просматривать Ваши данные — электронные письма, документы, файлы, события календаря и все остальное.

Если сотрудник из Google захочет отследить Ваши данные — шифрование не остановит его.

Если хакер каким-то образом скомпрометирует системы и закрытые ключи Google (хоть это и трудная задача), он сможет прочитать данные каждого.

Если бы Google потребовалось передать данные правительству, Google смог бы получить доступ к Вашим данным и передать их.

Конечно, другие системы могут защитить Ваши данные. Google заявляет, что реализовал лучшую защиту доступа к данным от злоумышленников. Google явно очень серьезно относится к защите своих систем от хакеров. Например, Google даже отклоняет запросы данных в Гонконге.

Так что да, эти системы могут защитить Ваши данные. Но это не шифрование, защищающее Ваши данные от Google. Это просто политика Google, защищающая Ваши данные.

Даже Apple, столь любимая за свою политику конфиденциальности, не выполняет сквозного шифрования резервных копий iCloud. Другими словами: Apple хранит ключи, которые можно использовать для расшифровки всего, что Вы загружаете в резервную копию iCloud.

Как работает сквозное шифрование

Теперь поговорим о приложениях для чата. Например: Facebook Messenger. Когда Вы общаетесь с кем-то в Facebook Messenger, сообщения шифруются при передаче между Вами и Facebook, а также между Facebook и другим человеком. Журнал сообщений хранится в зашифрованном виде в Facebook перед тем, как он будет сохранен на серверах Facebook.

Но у Facebook есть ключ. Facebook сам может видеть содержимое Ваших сообщений.

Решение — сквозное шифрование. При сквозном шифровании провайдер в середине — не сможет видеть содержимое Ваших сообщений. У них нет ключа, который открывает Ваши личные данные. Только Вы и человек, с которым Вы общаетесь, можете получить доступ к этим данным.

Ваши сообщения действительно конфиденциальны, и только Вы и люди, с которыми Вы разговариваете, можете их видеть, а не компания посередине.

Почему это важно

Сквозное шифрование обеспечивает гораздо большую конфиденциальность. Например, когда Вы общаетесь в Telegram, Вы знаете, что только Вы и Ваш собеседник можете просматривать содержимое Ваших сообщений.

Однако, когда Вы ведете беседу через приложение для обмена сообщениями, которое не имеет сквозного шифрования, например Facebook Messenger, Вы знаете, что компания, стоящая в середине цепочки, может видеть содержание Ваших сообщений.

Сквозное шифрование дает Вам уверенность при общении и хранении конфиденциальной информации, будь то финансовые детали, медицинская информация, рабочие документы, судебные разбирательства или просто личные разговоры, к которым Вы не хотите, чтобы кто-либо другой имел доступ.

Сквозное шифрование — это не только связь

Сквозное шифрование традиционно использовалось для защищенной связи между людьми. Однако этот термин также обычно применяется к другим службам, где только Вы владеете ключом, который может расшифровать Ваши данные.

Например, менеджеры паролей, такие как 1Password, BitWarden, LastPass и Dashlane, имеют сквозное шифрование. Компания не может рыться в Вашем хранилище паролей — Ваши пароли защищены ключом, известным только Вам.

В некотором смысле это «сквозное» шифрование, за исключением того, что Вы являетесь и отправителем и получателем в примере с чатом. Ни у кого другого — даже у компании, которая производит менеджер паролей, — нет ключа, позволяющего расшифровать Ваши личные данные. Вы можете использовать менеджер паролей, не предоставляя сотрудникам компании, занимающейся менеджером паролей, доступ ко всем Вашим паролям онлайн-банкинга.

Еще один хороший пример: если сервис хранилища файлов использует шифрование на всем пути, это означает, что провайдер хранилища файлов не может видеть содержимое Ваших файлов. Если Вы хотите хранить или синхронизировать конфиденциальные файлы с облачной службой — например, налоговые декларации, службы хранения зашифрованных файлов — более безопасный способ сделать это, чем просто сбросить их в традиционное облако, такое как Dropbox, Google Диск или Microsoft OneDrive.

Один недостаток: не забывайте свой пароль

У обычного человека есть один большой недостаток сквозного шифрования: если Вы потеряете ключ дешифрования, Вы потеряете доступ к своим данным. Некоторые сервисы могут предлагать ключи восстановления, которые Вы можете сохранить, но если Вы забудете свой пароль и потеряете эти ключи восстановления, Вы больше не сможете расшифровать свои данные.

Это одна из основных причин того, что такие компании, как Apple, например, не хотят использовать сквозное шифрование резервных копий iCloud. Поскольку Apple хранит ключ шифрования, он может позволить Вам сбросить пароль и снова предоставить Вам доступ к Вашим данным. Это следствие того факта, что Apple имеет ключ шифрования и может, с технической точки зрения, делать с Вашими данными все, что угодно. Если бы Apple не хранила Ваш ключ шифрования, Вы не смогли бы восстановить свои данные.

Представьте себе, что каждый раз, когда кто-то забывает пароль к одной из своих учетных записей, его данные в этой учетной записи стираются и становятся недоступными. Забыли пароль Gmail? Google придется стереть все Ваши сообщения Gmail, чтобы вернуть Вам Ваш аккаунт. Вот что произошло бы, если бы везде применялось сквозное шифрование.

Примеры сервисов со сквозным шифрованием

Вот несколько основных сервисов, которые предлагают сквозное шифрование. Это не исчерпывающий список — это всего лишь краткое введение.

Приложение для чата Signal по умолчанию предлагает сквозное шифрование для всех. Apple iMessage предлагает сквозное шифрование, но Apple получает копии Ваших сообщений с настройками резервного копирования iCloud по умолчанию. WhatsApp сообщает, что каждый разговор зашифрован, но он передает большой объем данных Facebook. Некоторые другие приложения предлагают сквозное шифрование в качестве дополнительной функции, которую необходимо включить вручную, в том числе Telegram и Facebook Messenger.

Для сквозного шифрования электронной почты Вы можете использовать PGP, однако его сложно настроить. Thunderbird теперь имеет встроенную поддержку PGP. Существуют зашифрованные почтовые сервисы, такие как ProtonMail и Tutanota, которые хранят Ваши электронные письма на своих серверах с шифрованием и позволяют легко отправлять зашифрованные электронные письма. Например, если один пользователь ProtonMail отправляет электронное письмо другому пользователю ProtonMail, сообщение автоматически отправляется в зашифрованном виде, так что никто другой не может видеть его содержимое. Однако, если пользователь ProtonMail отправляет электронное письмо кому-то, использующему другую службу, ему необходимо настроить PGP для использования шифрования.

Как общаться в Telegram безопасно и конфиденциально

Рассказываем, почему в Telegram надо обязательно использовать «секретные» чаты и как правильно настроить безопасность и приватность.

Недавно WhatsApp изменил политику конфиденциальности пользовательских данных. Многим пользователям такой шаг не понравился — и это привело к бегству части из них из WhatsApp в другие мессенджеры, в том числе в Telegram. Судя по всему, именно этот «исход» помог Telegram всего за несколько дней набрать 25 миллионов новых пользователей — суммарная аудитория мессенджера теперь составляет более 500 миллионов пользователей.

Самое время рассказать о том, как нужно действовать, чтобы общение в Telegram было действительно безопасным и приватным.

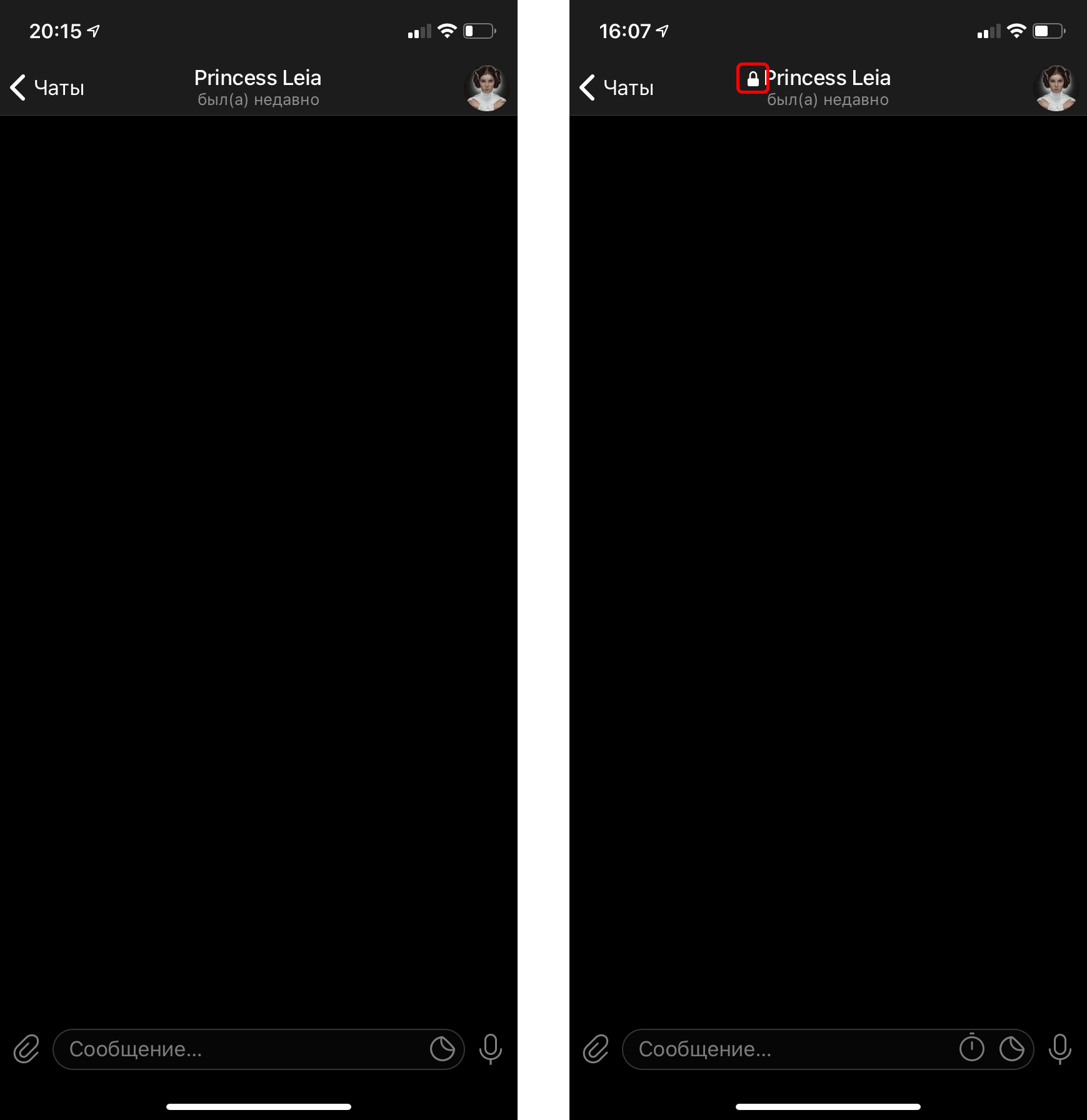

Самое главное: сквозное шифрование в Telegram по умолчанию не используется

Первое, что нужно знать о Telegram: в «облачных» чатах — так Telegram называет стандартный тип чатов, которые используются по умолчанию, — не применяется сквозное шифрование. Что такое сквозное шифрование и почему оно важно для безопасности переписки — можно прочитать тут.

Если кратко, то это означает, что Telegram имеет доступ не только к метаданным (кому вы писали, когда писали и как много), как WhatsApp, но и ко всему содержимому переписки пользователей в стандартных чатах, используемых мессенджером по умолчанию. На данный момент, согласно политике конфиденциальности Telegram, эти данные не используются для рекламы. Но, как мы уже знаем по опыту, политика может измениться.

Как включить сквозное шифрование в Telegram: «секретные» чаты

При этом сквозное шифрование в Telegram есть — просто его нужно включать отдельно. Поэтому, если вы дорожите конфиденциальностью своих данных, надо не забывать использовать чаты, в которых сквозное шифрование включено, — Telegram называет их «секретными» чатами.

В «секретных» чатах и текст сообщений, и картинки, и видео, и все остальные файлы передаются с использованием сквозного шифрования. Ключ для расшифровки есть только у собеседников — поэтому Telegram не может получить доступ к этим данным.

Более того, содержимое «секретных» чатов не хранится на серверах Telegram. «Секретные» чаты хранятся только на устройствах участников переписки — как следствие, к ним нельзя получить доступ с другого устройства, плюс они исчезают при выходе из Telegram и при удалении приложения.

Секретные чаты доступны в приложениях для iOS, Android и macOS. В веб-версии и в приложении для Windows «секретные» чаты не поддерживаются, потому что эти версии не могут обеспечить безопасное хранение переписки на устройстве. Так что использовать Telegram для конфиденциальных разговоров на компьютере с Windows или Linux нежелательно.

Как создать «секретный» чат в Telegram

В текущих версиях приложений Telegram опция создания «секретного» чата спрятана довольно глубоко, и ее не так-то легко обнаружить — особенно начинающему пользователю мессенджера.

Чтобы создать «секретный» чат, необходимо открыть профиль вашего собеседника, нажать кнопку с тремя точками (иногда у нее есть подпись Еще, а иногда подписи нет) и выбрать Начать секретный чат.

Как создать «секретный» чат в Telegram

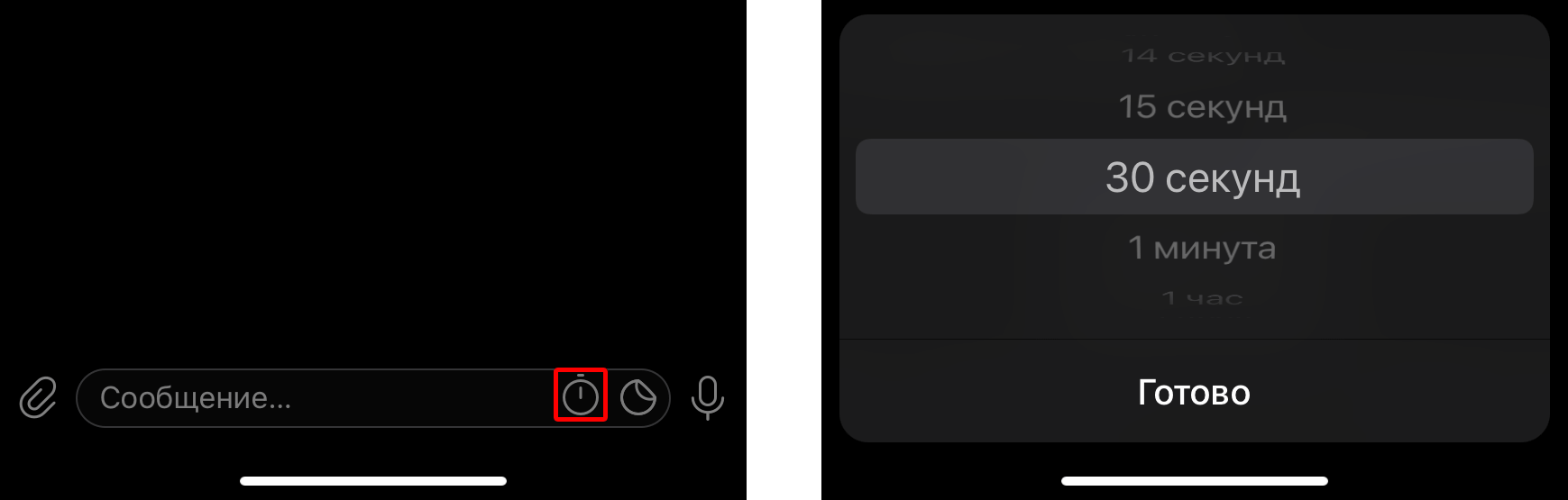

После этого откроется чат, сообщения в котором будут зашифрованы сквозным шифрованием (поначалу в окне чата даже будет об этом специально написано). Также можно установить время, по истечении которого ваши сообщения будут автоматически удаляться: для этого надо кликнуть на значок часов в панели ввода сообщения.

Как установить автоматическое уничтожение сообщений в Telegram по таймеру

Разумеется, автоматическое удаление сообщений не помешает вашему собеседнику сделать скриншоты, но в таком случае в чате появится сообщение об этом. Правда, есть исключение: если скриншот сделал пользователь на macOS, то уведомление об этом не придет.

Что еще полезно знать о Telegram: секретных чатов с одним и тем же собеседником может быть несколько. А вот групповые чаты «секретными» быть не могут, — в отличие от WhatsApp, в котором все чаты по умолчанию используют сквозное шифрование.

Как внутри чата понять, включено ли сквозное шифрование: иконка с замочком

Поскольку в Telegram есть два типа чатов — обычные «облачные» и «секретные», в которых включено сквозное шифрование, в некоторых случаях бывает важно вовремя понять, в каком из них вы общаетесь. Если в переписке есть какие-то очень важные данные, то лучше бы этому чату быть «секретным», верно?

К сожалению, внутри «секретные» и «облачные» чаты выглядят практически идентично, различаясь буквально несколькими деталями. Чтобы убедиться в том, что сквозное шифрование включено, поищите значок замочка рядом с именем или номером телефона вашего собеседника. Если замочек есть, то это «секретный» чат. Если замочка нет, то сквозное шифрование не включено — и лучше создать новый чат.

Как понять, что вы находитесь в «секретном» чате: ищите замочек вверху экрана

Также можно кликнуть по иконке вашего собеседника — если в чате используется сквозное шифрование, то в самом низу открывшегося окна отобразится строчка Ключ шифрования.

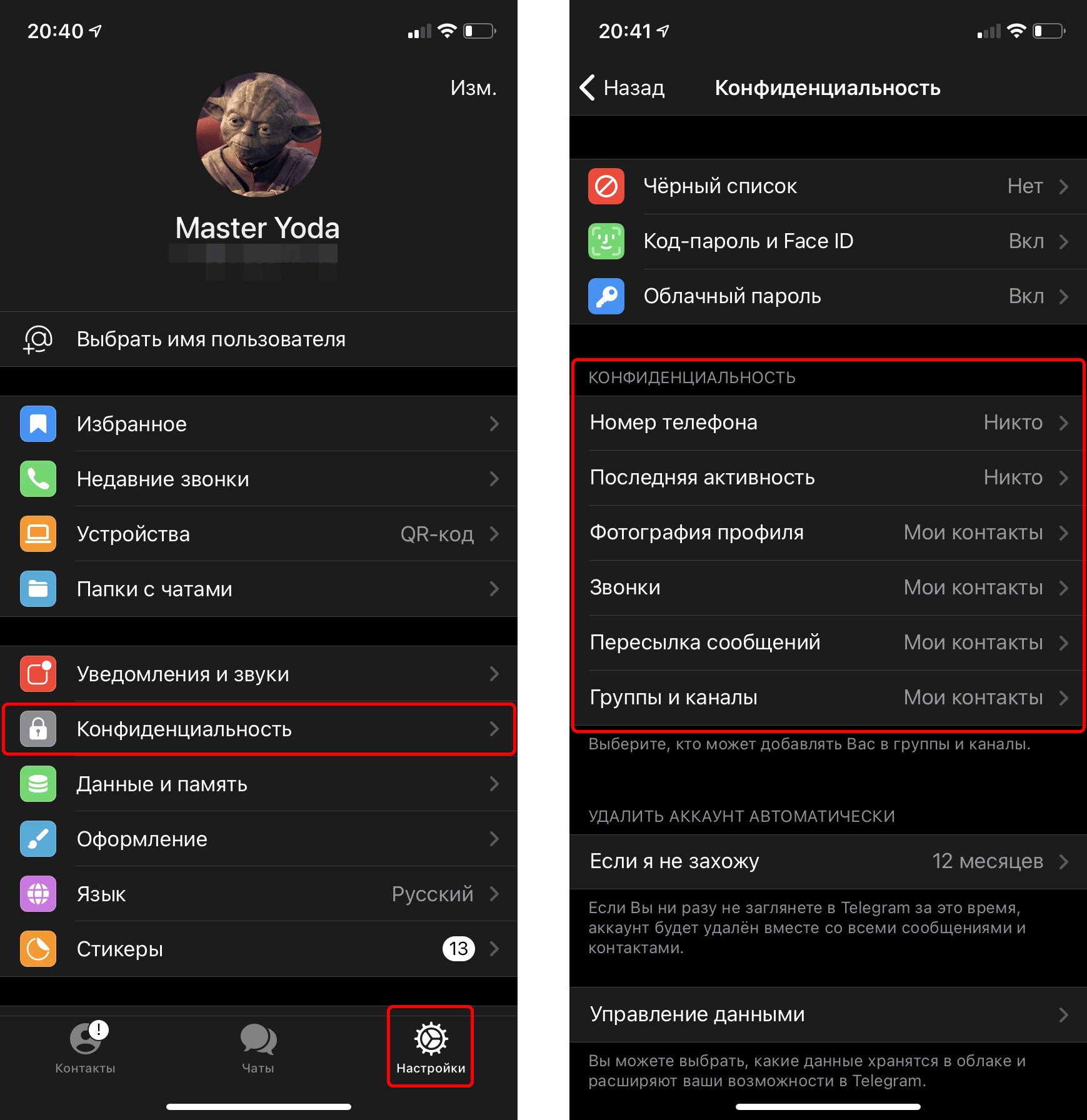

Как настроить безопасность и приватность в приложении Telegram

Также не помешает правильно настроить безопасность и конфиденциальность в приложении. Для этого нажмите кнопку Настройки в правом нижнем углу экрана и выберите пункт Конфиденциальность.

Настройки безопасности в Telegram