как хакеры крадут деньги с банковских счетов

Как воруют деньги с банковских карт. Рабочие схемы

Оформили банковскую карту? Поздравляем, вы под прицелом мошенников.

Если думаете, что никто вас не обманет, опасность может подкрасться незаметно: безобидный звонок по знакомому номеру банка легко может оказаться роковым.

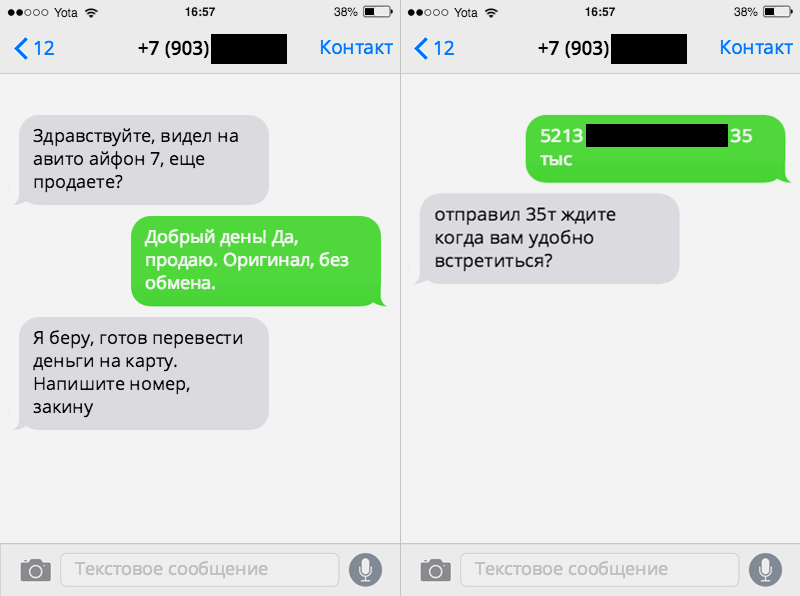

Даже простая ситуация, вроде продажи смартфона через сайт объявлений, превратится в кошмар, если не уследите за своей SIM-картой. Чего только не придумают сейчас ради данных вашей карты.

Раскрываем новые и старые рабочие схемы.

? Вам предлагают подключить овердрафт

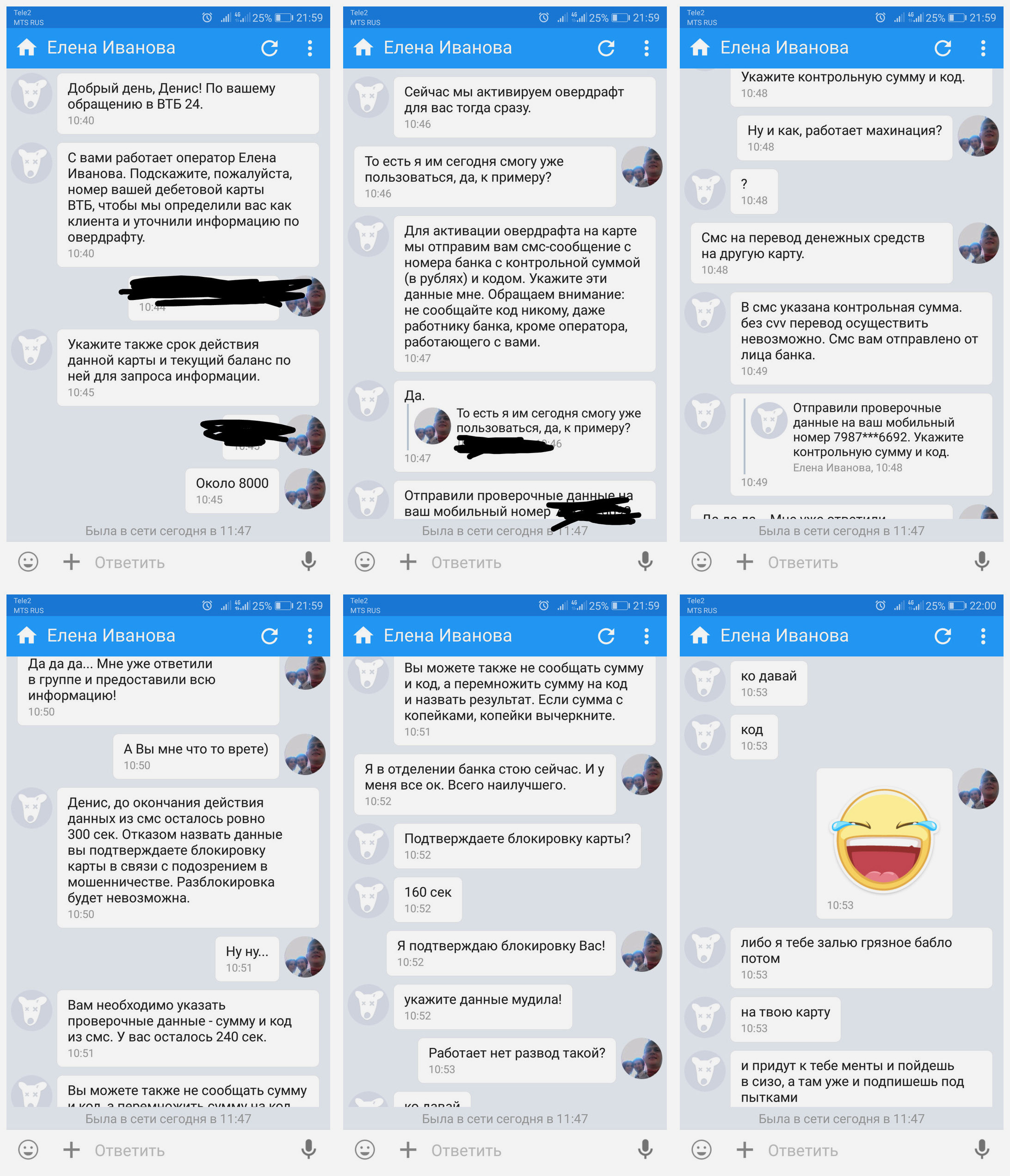

Мошенники взламывают аккаунт администратора группы банка в социальной сети и/или пишут от его имени.

К примеру, вы хотите подключить овердрафт. Под этим предлогом с вами связывается представитель банка и выманивает информацию о карте. Затем крадёт деньги.

? Вам переводят деньги, но банк требует подтвердить личность

Потенциальный покупатель, который хочет оплатить товар, будто бы сбросил вам денег.

Но так как он юрлицо (не гражданин РФ, клиент другого банка), сотрудник банка требует дополнительную информацию: CVV/CVC-код, пароль от банкинга и одноразовый код, который придёт на смартфон.

Дальше всё то же самое: деньги со счета исчезают.

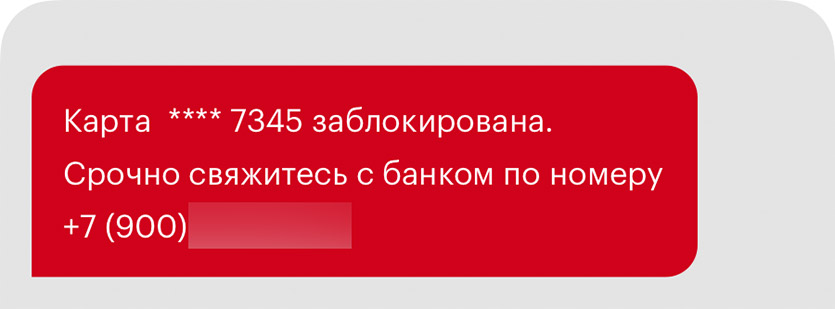

? Классика: звонят из банка и блокируют карту

Самая простая схема предполагает, что у злоумышленника есть ваши номер карты и номер телефона.

Добыть данные очень просто: например, предложить оплатить товар, который вы продаете на «Авито», на карту, а потом отказаться, или заскринить объявление по сбору пожертвований на еду для бездомных котиков.

Через пару дней вам позвонят «из банка».

Имя легко определят по объявлению или в приложении банка, который выпустил карту. Когда вводишь номер карты, он обычно отображается, чтобы не перепутать получателей.

Человек, который представился сотрудником банка, сообщит, что карта заблокирована из-за «потенциального мошенничества».

Типичный колл-центр банка. Но мошенники звонят не оттуда.

Чтобы разблокировать её, нужно ответить на вопросы: когда, где карту открыл, какой на ней баланс, где в последний раз расплачивался и так далее.

Затем обязательно узнают CVV/CVC-код с обратной стороны карты, срок действия и пароль от интернет-банкинга. А также попросят ввести код, который банк отправит вам на мобильный.

Потом с вашего счета просто снимут деньги. Или купят на них криптовалюту, чтобы сложнее было найти концы.

Этой схеме уже лет 10, но она до сих пор работает. Не с вами, так с родными, далекими от интернета, с соседями-пенсионерами и т.д.

? Забирают данные паспорта и перевыпускают SIM-карту

Продолжение предыдущего способа.

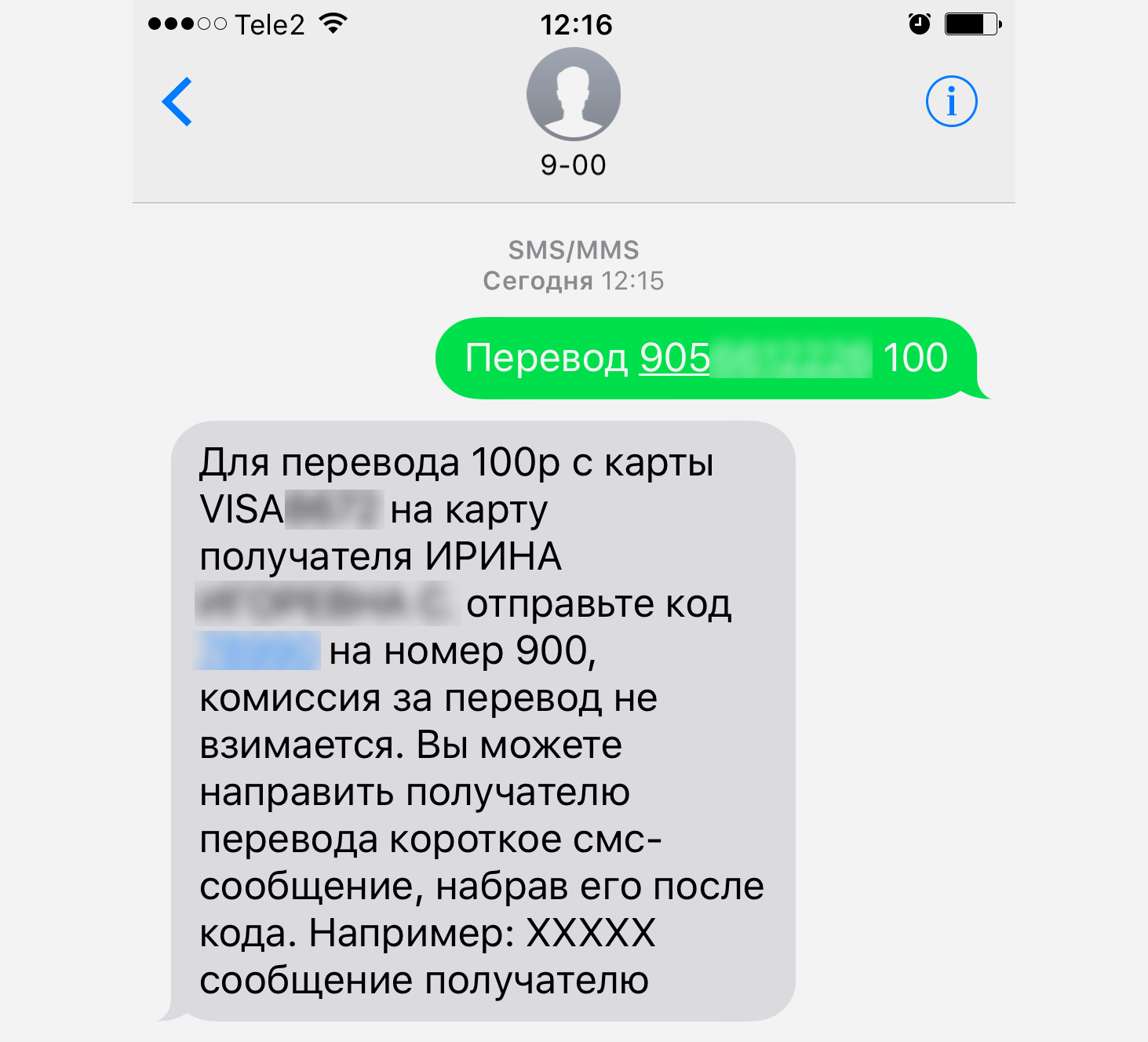

Могут попросить назвать два номера, на которые звоните чаще всего. Это позволит перевыпустить SIM-карту, привязанную к интернет-банку, а затем поменять от него пароли и украсть ваши деньги.

Более того: недавно хакеры смогли получить контроль над номерами «Сбера» и стали названивать с них клиентам. Новый уровень, однако.

? Оставьте заявку на кредит и заберите свой миллион

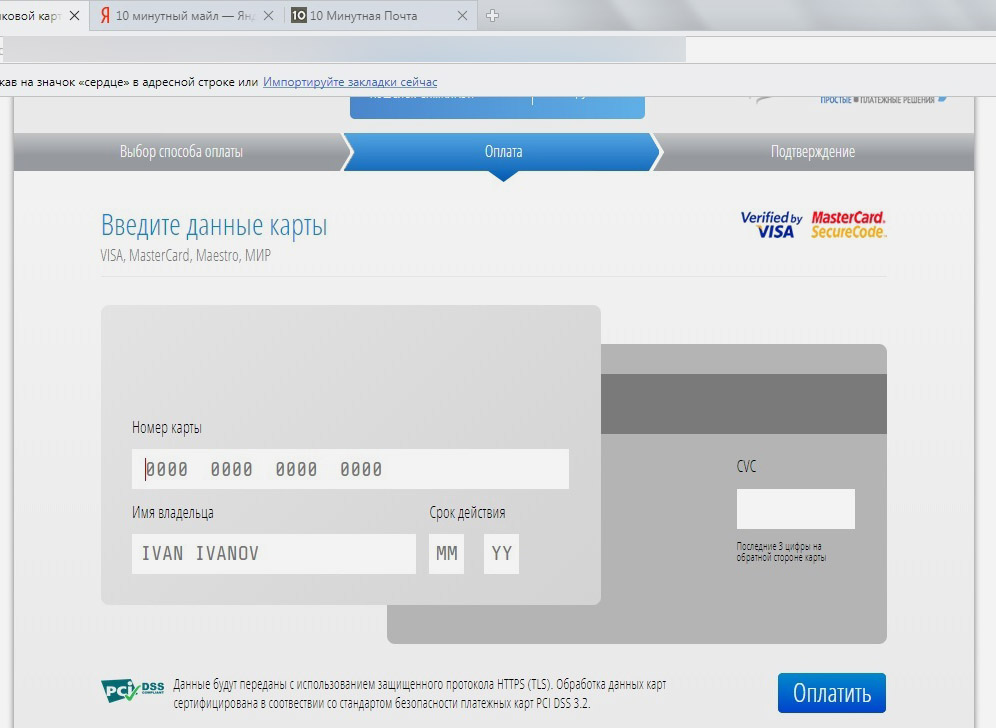

Ещё один способ развода начинается с рекламы на развлекательных сайтах и в соцсетях. Чтобы получить кредит на выгодных условиях, нужно заполнить форму, указав данные своей карты.

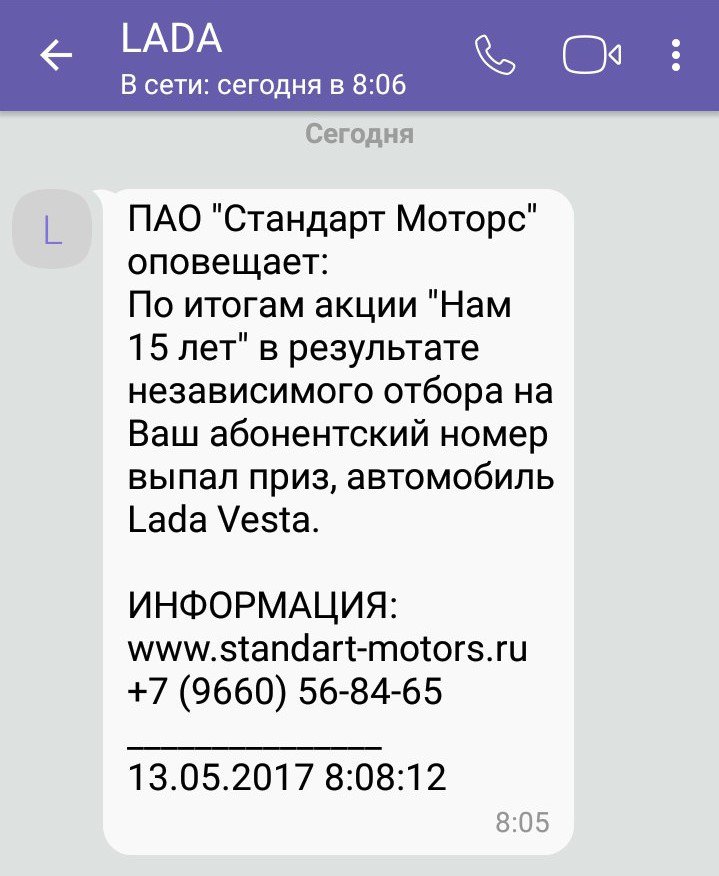

? Приходит сообщение о выигрыше денег

Банк проводил лотерею, и номер вашей карты оказался счастливым. Или вы выиграли а-а-а-автомобиль *голосом Якубовича*.

На самом деле повод может быть любым: мэр Москвы раздаёт лекарства со скидкой пенсионерам, собес собирает списки для оказания материальной помощи, коммунальные предприятия хотят вернуть деньги как субсидию и так далее.

Осталось только сказать данные своей карты.

Всё это развод доверчивых пенсионеров. Описание таких схем пора в газетах печатать.

? Приходит SMS: «Ваша карта заблокирована»

Хакеры организуют массовую рассылку SMS о том, что конкретный банк заблокировал карту (так выше уровень доверия). Чтобы восстановить доступ, нужно перейти по ссылке.

На сайте вам предлагают заполнить форму разблокировки карты. Просят указать её номер, срок действия и другую информацию. Обещают прислать SMS для подтверждения действия.

Естественно, SMS приходит из вашего банка. Вот только когда вводите код, в интернет-банк входят мошенники. Угадаете, что происходит дальше?

? Вы используете фейковое приложение банка

История примерно та же, что в прошлом пункте. Только на фейковый сайт приводит не SMS, а вредоносное ПО.

Тут всё понятно. Не устанавливайте что попало на Android, используйте только официальные банковские приложения из Google Play и App Store. Никаких .apk и .ipa с файлообменников.

? Вам предлагают ускорить зависший перевод

Мошенник, получивший данные вашей карты в переписке на сайте объявлений, рассказывает, что платить будет как юрлицо / с карты другого банка. Из-за этого деньги придут не сразу.

Хотите быстрее? Подойдите к банкомату или терминалу, создай шаблон с указанием собственной карты и номера телефона.

Многие терминалы так устроены, что после создания шаблона показывают окно с кнопкой «Подключить мобильный банк». Злоумышленник говорит, что нужно нажать на эту кнопку и ввести его номер. Мол, тогда его банк подключится и быстро проведет оплату.

Но на самом деле вы привязываете карту к его номеру. И даете ему возможность снять средства со своего счета.

? Ваш банк объединяется с другим, и нужно перенести счёт

Мошенники звонят, чтобы поделиться сенсационной новостью: ваш банк объединяется с другим крупным банком. Чтобы продолжать пользоваться счетом, вам нужно сообщить все данные своей карты. На них откроют новый счет.

Если вам звонят и говорят о чём-то подобном, бросайте трубку и проверяйте информацию в интернете на уважаемых сайтах. Например, на Banki.ru.

? На карту внезапно приходит чужой перевод

Приходит SMS о переводе денег на вашу карту. Сообщение настоящее, и в мобильном банке вы тоже видите, что ваш счет был пополнен.

Вскоре вам звонят и говорят, что ошиблись картой при переводе. Деньги отправляли за подарок, на лечение ребенка, на помощь бездомным котикам.

Как честный человек вы, конечно, входите в положение и отправляете деньги на ту карту, номер которой вам продиктовали. Ведь откуда отправили средства, вы можете и не видеть.

А потом банк почему-то блокирует карту и обвиняет вас в мошенничестве.

Что произошло на самом деле: мошенник дал номер вашей карты человеку, которому предложил дешево купить iPhone / снять квартиру / дать аванс за машину. Тот перевел деньги вам, а вы – мошеннику.

Когда отправитель средств понял, что его кинули, он написал в банк и инициировал разбирательство. Деньги будут требовать с вас. А вы же перевели деньги мошеннику добровольно (и, скорее всего, на краденую карту).

Увы, мошенник почти наверняка избежит ответственности. Через вас только что обналичили деньги.

? Вам предлагают оплатить ваши же покупки взамен на наличные

Эту схему периодически прокручивают в разных супермаркетах. В очереди к вам подходит девушка и спрашивает, наличными будете расплачиваться или картой.

Если отвечаете, что заплатишь наличными, она предлагает оплатить ваши покупки картой, чтобы взамен дали ей купюры. Будто бы с картой проблемы: оплатить можно, а снять в банкомате не получается.

Вы находите наличные, она оплачивает ваши покупки, кассир выдает чек, девушка уходит.

В этот момент появляется настоящий владелец карты. Говорит, что он только что выронил карту в супермаркете, а через несколько минут ему пришло SMS о списании средств на кассе.

Значит, вы украли его карту, раз только что ей расплатились. Возвращайте деньги, или пусть кассир отменит оплату, иначе вызовут полицию.

Многие в такой ситуации впадают в ступор. Тем более, если рядом охранник, которому лишние проблемы на работе не нужны.

А зря, звоните в полицию. Мошенник растворится в воздухе моментально. Естественно, он с девушкой в сговоре.

И, скорее всего, это просто обналичивание денег с краденых карт. В банкомате засекут сразу, а в магазине всё спишут на проблемы с картой, если вдруг не прокатит.

? Ваши данные тащат скиммеры

Скиммер – это специальное устройство, которое считывает данные карты. Оно имитирует части банкомата: щель для приема карт, а иногда и клавиатуру. Подробнее о них читайте в нашей статье.

Скиммеры крепят на двусторонний скотч или на клей. Могут также установить дополнительную камеру, которая будет снимать, как вы вводите ПИН-код.

Со скиммера получают данные с магнитной полосы. Они позволяют мошенникам получить информацию о вашей карте и снять с неё деньги. Информацию с чипа обычно не считывают.

Если банкомат выглядит не так, как обычно, не вставляй в него карту. Она у вас одна, а банкоматов много.

? Вас банально просят дать позвонить

В этой схеме жертв чаще всего находят на сайтах объявлений. Потенциальный покупатель предлагает встретиться, может даже предложить сбросить денег на бензин, чтобы не ехать через город.

Вы соглашаетесь, пара сотен лишними не бывает. Деньги приходят.

В назначенное время покупатель подъезжает, осматривает машину, и в процессе у него садится телефон. Просит твой смартфон позвонить. А параллельно его сообщник начинает задавать вопросы, чтобы отвлечь.

Пока вы на них отвечаете, злоумышленник достает SIM-карту из смартфона, подменяет её своей. После этого покупатели обещают подумать и уходят.

Но на самом деле они вставляют SIM-карту в свой смартфон, восстанавливают пароль от интернет-банка и обчищают ваш счет.

Могут, кстати, попытаться перевести деньги сообщением с вашего телефона. Это ещё проще и быстрее.

Вместо резюме

Пока готовилась эта статья, мошенники наверняка придумали пару-тройку новых схем. Как не стать жертвой:

▪️ Никому и никогда не сообщайте данных карты, кроме её номера. И тем более не фотографируйте её с обеих сторон.

▪️ Если звонят из банка, перезвоните по номеру, который указан на карте или на официальном сайте организации.

▪️ Если дали смартфон кому-то в руки, следите за ним. Даже если это был знакомый или коллега. Люди в сложных жизненных обстоятельствах на многое пойдут.

▪️ Не ведитесь на халяву. Никогда.

Расскажите пожилым родственникам, как разводят и крадут деньги. Не дайте им лишиться последнего и поставьте жирный плюсик себе в карму.

Как мошенники крадут деньги с ваших банковских карт: 11 главных схем

В июле эксперты НАФИ выяснили, что каждый четвертый держатель банковских карт в России может стать жертвой мошенников: 27% респондентов оказались в зоне риска, так как готовы сообщить посторонним CVV-код своей карты и срок ее действия. Чуть меньше трети владельцев карт в том или ином виде сталкивались с попытками мошенничества.

Мошенники продолжают совершенствовать свои методы, признала в конце июня глава ЦБ Эльвира Набиуллина. «Жулики во все времена были креативными. И технологии, к сожалению, только расширяют их возможности вводить граждан в заблуждение. Это и фишинговые сайты, и звонки из так называемых служб безопасности банков, фальшивые страницы банков и даже Банка России в соцсетях, где якобы разыгрываются призы или выплачиваются компенсации, и так далее», — перечисляла глава регулятора. По словам Набиуллиной, около 70% операций, которые делаются без согласия клиента, совершаются с использованием социальной инженерии. «И тогда банк ничего не нарушает, потому что человек сам передает пароли, все персональные данные мошенникам в руки», — сказала она.

Forbes рассказывает об 11 распространенных и актуальных схемах, которые используют мошенники для вывода денег с банковских карт и получения персональных данных.

Ложная помощь с возвратом средств за авиабилеты и гостиницы

«Мошенники активно используют любые информационные поводы и громкие события, — рассказывает замруководителя лаборатории компьютерной криминалистики и исследования вредоносного кода Group-IB Сергей Никитин. — В этом году активно используют тему коронавируса».

В частности, после закрытия границ мошенники начали звонить людям и предлагать свои услуги по возврату денег за купленные билеты и бронь отелей. О таком способе в мае предупреждал ВТБ. Мошенники используют в своих целях новый способ возврата денег за билеты с помощью ваучеров, которым уже пользуются многие авиакомпании. Пассажир оформляет ваучер, и деньги, потраченные на билет, зачисляются на специальный депозит в его личном кабинете на сайте авиаперевозчика или агрегатора. Мошенники звонят пассажирам, представляются сотрудниками авиакомпании и предлагают купить у них ваучер. Для этого они просят сообщить данные банковской карты для списания оговоренной суммы, а также код из полученного после этого СМС от банка.

«Ложные» льготы и пособия от государства или кредитные каникулы

Еще один «коронавирусный» способ мошенничества. Человеку могут позвонить якобы из банка и сообщить, что ему положена финансовая поддержка в связи с резкой потерей доходов, кредитные каникулы, рассрочки и т.д. Для их оформления звонящие просят сообщить данные банковских карт. Если владелец карты называет реквизиты банковской карты, срок ее действия и CVV-код, то мошенники уже могут совершать онлайн-покупки от его имени.

«Фальшивые» пособия на детей

В июне Почта-банк сообщил о способе мошенничества, связанном с выплатами «антикризисных» пособий на детей. Мошенники создают фейковые интернет-сайты, имитирующие портал госуслуг и якобы посвященные выплате пособий для семей с детьми. Внешне они либо полностью копируют официальный портал, либо очень на него похожи, говорилось в релизе банка. На таких сайтах мошенники просят ввести данные о номере банковского счета.

Сообщения о попытке войти в мобильный банк и привязать к карте другой номер телефона

Мошенники связываются с владельцем карты и сообщают, что некто пытается привязать карту к другому номеру телефона. Для идентификации личности владельцу карты предлагается сообщить ее данные. После этого мошенники проводят с карты перевод, клиенту приходит код подтверждения от банка, который он тоже сообщает мошенникам — также для «идентификации». Узнав код, злоумышленники могут перевести деньги на другую карту.

Мошенничество с помощью сервиса для предпринимателей

Мошенники нашли лазейку в сервисе Сбербанка по дистанционному резервированию расчетного счета для индивидуальных предпринимателей. Злоумышленники представляются по телефону сотрудниками службы безопасности Сбербанка и сообщают клиенту о попытке несанкционированной операции по его счетам. Они предлагают открыть резервный счет в банке и пройти верификацию. Для этого просят предоставить данные карты. Когда клиент начинает сомневаться и отказывается раскрыть данные, мошенники заполняют анкету на сервисе по дистанционному резервированию расчетного счета, и тогда потенциальной жертве мошенника приходит реальная СМС с кодом подтверждения операции с номера Сбербанка 900.

На сайте Сбербанка перечислены и другие случаи мошенничества:

«Лотерея» от Сбербанка

Мошенники по телефону предлагают поучаствовать в лотерее от Сбербанка, для которой надо пройти опрос на сайте. Участникам «лотереи» обещают крупную сумму. Естественно, госбанк лотереи не проводит, а сайт фишинговый. На нем для подтверждения карты потенциальную жертву мошенников просят перечислить 150 рублей. «Вы отправляете деньги, а потом не можете связаться с мошенниками», — пишет банк.

«Брокерские или дилерские услуги»

Мошенники представляются сотрудниками брокерской или дилерской компании. Они предлагают инвестировать деньги с гарантией высокого дохода. Человек в итоге соглашается открыть счет и самостоятельно переводит деньги мошенникам. Еще один вариант, на который указывает Сбербанк, — мошенники предлагают зарегистрироваться на сайте бинарных опционов, после пополнения баланса человек получает уведомления о получении «бонусных» доходов. Чтобы их вывести, нужно внести на счет дополнительную сумму, в итоге эти деньги вернуть невозможно, пишет банк.

Звонки с похожих номеров

«Злоумышленники могут поменять одну цифру в номере, которую вы не заметите и подумаете, что это банковский номер», — предупреждает Сбербанк. Мошенники будут просить полные данные карты, CVV- или CVC-код, код из СМС или пароли от онлайн-банка, и объяснять это тем, что пытаются предотвратить подозрительную операцию.

«Перевод по ошибке»

Мошенники могут прислать СМС, подделанное под банковское сообщение об операции, затем с другого номера приходит сообщение с просьбой вернуть деньги, так как перевод якобы совершен по ошибке.

Предложения установить программу удаленного доступа

Злоумышленники представляются сотрудниками банка и под разными предлогами могут предлагать установить на смартфон программу для удаленного управления. Например, мошенники могут говорить, что это спасет клиента от несанкционированного снятия денег. Далее человек скачивает по ссылке «специальный антивирус» или «программу для удаленной помощи». «Самое опасное заключается в том, что злоумышленник видит экран смартфона, — рассказывает Сергей Никитин из Group-IB. — Если это Android, то он может управлять этим смартфоном, если IOS, то просто видеть экран. Фишка здесь в том, что далее мошенники инициируют операцию по переводу средств со счета, и человеку приходит код, который сразу высвечивается на экране».

Об оригинальном применении этого способа в мае сообщал ВТБ. Весной из-за кризиса и пандемии резко выросло количество безработных, и тема вакансий стала особенно актуальной. Банк приводил пример вакансии тестировщика мобильных приложений для кандидатов без опыта работы. В процессе «тестирования» кандидата просили установить программы удаленного доступа к компьютеру или смартфону. В итоге мошенники получали доступ к банковским приложениям клиента.

Поход к банкомату для «спасения денег»

Этот вариант менее распространен, но хорошо действует на пожилых граждан. Злоумышленники уговаривают человека идти к банкомату и набирать в нем определенную последовательность команд. Обычно мошенники тревожным тоном сообщают, что деньги пытаются украсть и их нужно немедленно перевести на «страховой счет». Владельцу карты диктуют, какие кнопки нужно нажимать, и человек переводит деньги либо на номер телефона, либо на чужую карту.

Как себя защитить

Обзор: как хакеры грабят банки

Помните эти эпичные фильмы про ограбления? Где крутые ребята придумывают гениальный план, меняют облики чаще, чем модели на показах, используют невероятные (нереализуемые) психологические трюки и рискуют своей шкурой в погоне за выгодой. Думаю, что помните. Тяжело представить таких грабителей в наши дни. Основные экономические преступления происходят на цифровом поле. Сегодня грабитель — это не гений психологии и не строитель, знающий, где нужно начать копать. Сегодня грабитель — это хакер, знающий все тонкости работы банковской сферы.

Кардинг

Существует множество различных видов атак, с которыми ежедневно приходится сталкиваться платежным системам и банкам:

Платежи без 3-D Secure

Большинство случаев мошенничества приходится на интернет-платежи, проходящие по схеме card-not-present (для проведения транзакции требуются лишь данные, написанные на карте и легко добываемые на теневых маркетах). Для борьбы с такими схемами изобрели 3-D Secure — схему дополнительной авторизации, использующую три сущности домена: домен интернет-магазина, домен платежной системы и домен банка-эквайера. Однако часть крупных магазинов, таких как Amazon, не готова работать с 3-D Secure, что является приятной новостью для мошенников.

Клонирование магнитной полосы

Несмотря на то, что современные карты оснащены чипом, клонирование магнитной полосы — второй по популярности вид мошенничества. Дело в том, что во многих магазинах США при оплате смарт картой можно провести транзакцию с использованием магнитной полосы. А если терминал откажется принимать магнитную полосу, есть схема technical fallback, работающая по Америке (как Северной, так и Южной) и Европе. Просто вставьте в терминал/банкомат карту с несуществующим чипом, и после трех неудачных попыток терминал предложит провести операцию с использованием магнитной полосы. В России терминалы не должны принимать к оплате магнитную полосу, если карта оснащена чипом. Однако, в некоторых магазинах можно встретить терминалы, принимающие операции по technical fallback. И к тому же, никто не запрещает злоумышленникам передавать данные в Европу/Америку для дальнейшей монетизации.

По изображению видно, что на карте не одна, а целых две магнитные полосы разной плотности (Track1 и Track2).

Офлайновая аутентификация

По современным правилам платежных систем, 99.9% операций должны совершаться онлайн (криптограмма подтверждается на стороне банка-эмитента), за исключением оплаты в метро, на самолетах и круизных лайнерах. В таких местах интернет не всегда работает стабильно. К тому же множество платежных систем работало раньше по Floor limit — операции выше определенного лимита подтверждалось онлайн, а ниже — самим терминалом. Несколько лет назад количество таких терминалов (особенно в Америке и Европе) было достаточно велико, чтобы атаковать недостатки офлайновой аутентификации карт.

Человеческий фактор

Человек — самое слабое звено в любой системе, насколько бы надежной она не была. Злоумышленники легко обходят защиту сетевого периметра с помощью банального фишинга, который доставляет вредоносное ПО в корпоративную сеть. Сотрудник банка может легко перейти по подозрительной ссылке в письме или скачать неопознанный файл. Что уж говорить об обычных пользователях. Ситуацию усугубляет то, что практически у каждого на смартфоне есть сервис системы дистанционного банковского обслуживания (например, мобильный банк). Рассмотрим типичную схему на примере вируса «5-ый рейх» от челябинских «кибер-фашистов» (система управления имела нацистскую символику).

Пример фишингового письма, отправленного одному из сотрудников Check Point

Ничего не подозревающий пользователь скачивал троянскую программу, маскирующуюся под Adobe Flash Player. При установке программа запрашивала права администратора. Когда юзер запускал банковское приложение, троян подменял оригинальное окно на фишинговое, куда вводились необходимые данные, которые потом отсылались на сервер злоумышленников. Обладая логином, паролем и доступом ко всем СМС, в том числе и с банковскими кодами, мошенники могли успешно совершать банковские переводы. Программа распространялась с помощью СМС-рассылки с вредоносной ссылкой.

Пример инсталляция вредоносного ПО

Проникновение в корпоративные сети

По данным исследования Positive Technologies, специалистам компании удалось получить доступ к финансовым приложениям в 58% случаев. В 25% банков были скомпрометированы узлы, с которых осуществлялось управление банкоматами. В 17% банков недостаточны защищены системы карточного процессинга, что позволяет манипулировать балансом на карточных счетах, указано в отчете. Уровень защиты сетевого периметра банков обычно выше, чем у других компаний, однако все еще далек от идеала.

Как выяснили авторы исследования, большую опасность для банков представляют интерфейсы удаленного доступа и управления (такие как SSH, Telnet, протоколы доступа к файловым серверам), которые зачастую доступны любому пользователю. Исследование также показало, слабым звеном являются и сотрудники банка, а также внутренние злоумышленники. В некоторых случаях для успешной атаки достаточно привилегий сотрудника, обладающего доступом лишь к сетевым розеткам (охранники, уборщики). После получения доступа к внутренней сети, злоумышленникам необходимо завладеть привилегиями локального администратора на компьютере сотрудника или серверах. Атаки, согласно аналитике, полагаются, в основном, на слабую парольную политику (легкие пароли, стандартные учетные записи, плохая групповая политика) и недостаточную защиту от восстановления паролей из памяти ОС. Перемещаясь по внутренней сети с помощью уязвимостей и локального ПО, не вызывающего подозрения, злоумышленники могут получить полный контроль над инфраструктурой банка.

Развитие атаки и закрепление в сети, источник фото

В целом атаку на банковскую систему можно описать следующими шагами:

Хакерские организации

Ох, в каких только грехах не обвиняют Северную Корею. Ущемление свобод граждан, тоталитаризм, наркоторговля, агрессивная внешняя политика. Но в плане кибератак Северная Корея, пожалуй, переплюнула все остальные страны. Хакерские атаки, курируемые государством, приносят стране огромные деньги.

Вероятное место базирования хакеров — гостиница «Рюгер» в Пхеньяне.

По оценкам ООН, всего Северная Корея заработала на хакерский кампаниях порядка 2-х миллиардов долларов, и это при 28 миллиардов долларов ВВП (на 2016 год)! 7% процентов — это не хило. Также не хило, как и спонсирование хакерской программы. По неофициальным данным (да и с чего бы им быть официальными в отношении КНДР?) до 20% годового военного бюджета тратится на хакерскую программу. Периодически, в школах КНДР проводятся специальные тестирования школьников, по результатам которых ученики старших классов отправляются углубленно изучать информатику. Вот оно, начало становления киберсолдата Ким Чен Ына. Зачастую, действия хакеров из КНДР связывают с хакерской организацией Lazarus. Одни из самых крупных атак, произведенные этой группой, являются атака на Sony в 2014 году(предположительно, за фильм «Интервью» 2014 года), атака на Центробанк Бангладеша в 2016 и запуск вируса-вымогателя WannaCry в 2017 году(который поразил более 200 тысяч компьютеров по всему миру). Считается, что Lazarus Group была создана в 2007 году под управление генерального штаба КНДР.

ФБР ищет члена Lazarus Group. Может видели где-нибудь?

OldGremlin

«Есть люди, которые верят в гремлинов.

Есть люди, которые не верят в гремлинов.

Но неаккуратно положенным на стремянке гаечным ключом по голове от них получают все.»

OldGremlin — эта русскоязычная хакерская группировка, которая заявила о себе в 2020 году. Первая атака датируется мартом-апрелем 2020 года. На волне коронавируса OldGremlin от имени Союза микрофинансовых организаций «МиР» рассылала по финансовым организациям рекомендации по обеспечению безопасности на период пандемии. В целом, тактику этой группы можно охарактеризовать как конъюнктурную. В течение 2020 года они рассылали письма с вредоносной ссылкой в связи с различными общественными событиями: ковид, политические волнения в СНГ.

хронология вредоносных рассылок

тактика действий OldGremlin

Silence

Эта группировка отличается тем, что в ней можно выделить 2 основные роли: оператора и разработчика. Возможно, в неё входит всего два человека! Конечно, это не уменьшает нанесенный ею вред. Подтвержденный ущерб от этой организации оценивается от 52 миллионов рублей (по другой информации 272 миллиона). С характеристикой ролей Silence от Group-IB можно ознакомиться ниже:

Хронология атак Silence в отчете 2018 года от Group-IB

| Дата | Характеристика атаки |

| 2016 год, июль | Неудачная попытка вывода средств через российскую систему межбанковских переводов. |

| 2016 год, август | Попытка взлома того же банка. Атака предотвращена. |

| 2017 год, октябрь | Атака на сеть банкоматов. За одну ночь Silence похитили порядка 7 миллионов рублей. |

| 2018 год февраль | Атака через карточный процессинг. Через банкоматы злоумышленники сняли порядка 35 миллионов рублей. |

| 2018 год, апрель | Предыдущая схема. За ночь Silence похитили 10 миллионов рублей. |

Крупные атаки

Миллиард. И это не русский фильм

Вы идете по улице и видите, что банкомат начинает выдавать деньги. Просто так. Что тут вообще происходит? Наверное, такой вопрос возникал у людей в декабре 2013 года, когда они лицезрели подобную картину. Ущерб от международной группировки хакеров из России, Китая и стран Европы оценивают приблизительно в один миллиард долларов. С помощью почтовой рассылки хакерами распространялся вирус Carbanak — он затронул порядка 100 финансовых организаций по всему миру. От момента заражения до кражи проходило порядка 2-4 месяцев. Одним из путей кражи денег были банкоматы. В определенный момент хакерами подавалась команда банкомату на выдачу наличных. Похитителям нужно было просто прийти и забрать деньги.

Mt. Gox.

Эх, нужно было закупаться биткоином в 2010 году и жить припеваючи. Интересно, а как поступили хакеры с украденными 850 тысячами биткоинов в 2013 году? Ну, этого мы уже не узнаем. На момент кражи такое количество биткоинов равнялось примерно 480 миллионам долларов. На момент написания статьи столько биткоинов стоят уже 51 миллиард. Почти как пол Марка Цукерберга!

Биткоины со счетов клиентов начали утекать еще с 2011 года: тогда криптовалюта переживала первый бум в своей истории, в июне 2011 года цена на нее росла в геометрической прогрессии, что вызвало интерес хакеров. Мошенники создали фальшивые ордера и вывели несколько десятков тысяч биткоинов.

В определенный момент у Mt.Gox начали возникать проблемы, что привело к оттоку клиентов. Но они начали обнаруживать, что средства со счетов могут выводиться по несколько недель, а то и месяцев. По итогу биржа была закрыта, кто-то успел вывести, а кто-то не успел, как говорится «кто успел, тот и съел». Любопытно, что через некоторое время, владелец биржи внезапно обнаружил на одном из счетов 200 тысяч биткоинов. Дело о краже все ещё ведется.

HP LaserJet 400 — лазерный принтер. Стоит порядка 20 тысяч рублей. Одним прекрасным (как окажется дальше — нет) утром в Центробанке Бангладеша такой принтер в небольшой каморке без окон перестал работать. Но этот принтер был не простой. У него была очень важная задача — он должен был автоматически распечатывать физические записи SWIFT-транзакций банка. Но 5 февраля 2016 года лоток для печати был пуст. Сотрудники банка пытались привести его в чувство, но безуспешно.

Это был не обычный сбой. Этот сбой был кульминацией хакерской атаки Lazarus. Lazarus взломали компьютер в Центробанке и получили доступ к учетной записи банка в системе SWIFT, которая обладала огромными возможностями. В том числе позволяла совершать транзакции. Здесь стоит сделать отступление, и сказать, что Центробанк Бангладеша хранит часть денег в Федеральном резервном банке Нью-Йорка. 4 февраля Центробанк Бангладеша, сам того не желая, инициировал несколько десятков платежей общей суммой 951 миллион долларов. Таким образом, хакеры отправили запрос в Нью-Йорк, о котором в Бангладеше никто и не подозревал. Когда сотрудники банка узнали обо всей серьезности ситуации, было уже поздно. Рабочий день в Нью-Йорке уже завершился, и все сотрудники ушли на выходные.

Понедельник принес несколько новостей: как хороших, так и плохих. Поводом для хороших новостей послужила бдительность коллег из Нью-Йорка: транзакции на 870 миллионов долларов были отменены. Из-за английского языка. Одна из транзакций была направлена к странному получателю — Shalika Fandation в Шри-Ланке. Видимо, хакеры из Lazarus хотели отправить деньги на счет несуществующей организации Shalika Foundation, но грамотность их подвела. Плохой новостью оказалось то, что транзакции на 81 миллион были одобрены и деньги ушли на подставные счета на Филиппинах и в Шри-Ланке. Из возможных 951 миллиона хакеры получили только 81 миллион — 8.5 процентов.

А что в России?

12 апреля 2021 года Центральный Банк России сообщил о росте потерь россиян от кибермошенников на 52% в 2020 году, до 9,77 миллиарда рублей. Ответственность за преступления в сфере компьютерной информации описана в 28 главе УК РФ. На данный момент не существует единого подхода к пониманию киберпреступления и информационного пространства, что в свою очередь ведет к разному пониманию однородных преступлений в законодательстве различных стран. Если говорить о России, то ее законодательство в плане киберпреступлений ничем особым не выделяется.

Кто виноват и что делать

Для решение любой проблемы, необходимо понять её причины. Причин, почему банки, несмотря на совершенствование систем безопасности, остаются подверженными хакерским атакам несколько. Первая причина: отсутствие законодательной базы единых стандартов безопасности. Вторая причина: стремление банков экономить на системах безопасности. Третья причина: отсутствие необходимой корпоративной культуры в сфере кибербезопасности. Это три кита, без которых не получится грамотно противостоять атакам хакеров, и устранение этих причин — первый шаг на пути к снижению количества киберпреступлений в банковской сфере. Естественно, что уровень изощренности хакеров будет расти вместе с уровнем систем безопасности. Но если сотрудники банков будут и впредь переходить по подозрительным ссылкам в электронной почте, то и у хакеров будет намного больше возможностей для получения выгоды.

Наши серверы можно использовать для разработки на любых языках программирования.

Зарегистрируйтесь по ссылке выше или кликнув на баннер и получите 10% скидку на первый месяц аренды сервера любой конфигурации!