Как сделать интернет ловушку

Как сделать интернет ловушку

Интернет полезен как для общения, так и для обучения, но есть в нем и ловушки. Дети должны знать, с какими опасностями они могут встретиться за ноутбуком и что делать, если неприятность все же случилась. В книге «Как объяснить ребенку информатику» отдельная тема посвящена безопасности в интернете. Вот о чем можно поговорить с подростками.

Взлом компьютеров и гаджетов

Как объяснить ребенку информатику

Первый этап сетевой безопасности — это защита компьютеров, смартфонов и планшетов. На всех устройствах должны быть свежие антивирусные программы. Напомните ребенку, чтобы он не забывал выходить из всех своих аккаунтов, когда заканчивает работу на чужом компьютере.

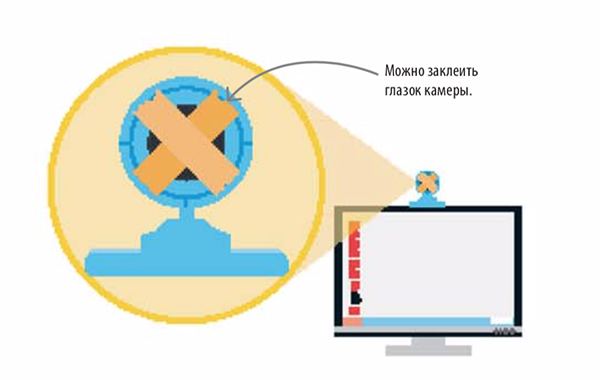

Веб-камера

Хакеры могут получить доступ к веб-камере и тайком делать снимки. Некоторые считают, что лучше прикрывать глазок камеры, когда она не используется.

Лайфхак, который поможет избежать многих неприятностей. Из книги «Как объяснить ребенку информатику»

Опасный контент

В интернете немало сайтов, на которые детям не стоит заходить. Например, это сайты, пропагандирующие расизм, анорексию и селфхарм, порносайты. Чтобы нейтрализовать негативное влияние, нужно обсуждать все важные темы с детьми, а также приучать их относиться к информации критически и сравнивать ее с другими источниками данных. Ниже — несколько видов негативного контента, который может повстречаться на просторах интернета.

Дети часто стремятся найти компанию единомышленников, но при этом они могут стать жертвами вредных идеологий. Сайты, пропагандиру ющие расизм, сексизм или ненависть к меньшинствам, могут подстрекать к дурному поведению или даже к преступлениям.

Дети, находящиеся в состоянии стресса или умственного перенапряжения, особенно подвержены влиянию сайтов, поощряющих нанесение себе вреда или самоубийства. Также есть опасные сайты, пропагандирующие анорексию.

Даркнет — это сетевое подполье, где доступны любые наркотики. Кроме того, в сети продают ряд законных, но потенциально опасных веществ.

Подросткам очень легко получить доступ к материалам откровенно сексуального характера — многие сайты даже не требуют оплаты. Чтобы оградить детей от таких сайтов, установите программы родительского контроля.

Доступ к личным данным

Важно воспитать в детях здоровый уровень недоверия при общении в сети, особенно если люди или веб-сайты интересуются их личными данными. Информацию вроде адреса электронной почты, телефона или места жительства нельзя давать незнакомцам. Используя все это, злоумышленники могут определить местонахождение ребенка — возможно, чтобы причинить ему вред.

Социальные сети

Соцсети позволяют общаться с друзьями, но для детей они часто бывают источником стресса, например из-за насмешек над внешним видом или оскорбительных комментариев. Другим источником опасности могут быть личные сообщения и фотографии. Родители могут снизить риски, рассказав детям об этих проблемах и обсудив, как можно справляться с неадекватными комментариями.

Настройки приватности

Настройки приватности в соцсетях позволяют пользователям скрывать свои посты от посторонних. Также можно скрыть свое местоположение. Объясните, почему не стоит рассказывать незнакомцам, где ты находишься и чем занимаешься.

Фейковые профили

Общение с новыми людьми в сети — это отличный способ завести друзей или знакомых со схожими интересами, но оно может таить опасность. Люди не обязаны выкладывать свои настоящие фото, писать настоящее имя или говорить о себе правду. Это помогает нам исследовать свои личности, но также позволяет преступникам выдавать себя за других, общаясь с детьми.

Аватарка как маска: не угадаешь, кто за ней скрывается. Источник

Когда люди планируют совершать нападки на других пользователей, они часто создают для этого новый профиль с ненастоящим именем, чтобы их сложнее было найти. Как правило, профили такого рода довольно легко распознать:

Обсудите эти темы с ребенком и совместно разработайте правила безопасности, которым стоит придерживаться всем членам семьи.

Бойся меня! Ловушки в интернете, о которых вы не знали

Вымогатели и попрошайки

Количество различных вредоносных программ для ПК исчисляется миллионами. Причем если еще каких-то 10 лет назад они создавались в первую очередь из хулиганских побуждений (например, знаменитый «Чернобыль» выводил из строя компьютеры так, что они после этого не включались), то теперь их главная цель – ваш кошелек.

Гораздо хуже более серьезные «попрошайки», которые шифруют содержимое жесткого диска, делая ваши файлы недоступными: это уже настоящее похищение с целью выкупа и суммы тут требуют большие: до нескольких тысяч рублей. Если от обычного блокиратора можно избавиться, в крайнем случае, переустановкой ОС, то здесь есть шанс навсегда лишиться плодов многолетнего труда: они останутся на диске, но расшифровать их будет невозможно.

Если в предыдущих двух случаях вы можете сами принять решение, платить или не платить, то так называемые «банковские трояны» крадут деньги с вашей карты без вашего ведома, перехватывая логины и пароли от интернет-банка. Не спасает даже двухфакторная авторизация через SMS: современные трояны умеют устанавливать одну из своих частей и на ваш смартфон, когда вы подключаете его к USB-порту для зарядки или копирования фотографий. После этого SMS от банка вы не видите; они отправляются прямиком к злоумышленникам и те спокойно опустошают ваш счет.

Методы защиты

Поскольку вирусы используют «дырки» в безопасности операционных систем, необходимо, во-первых, постоянно устанавливать все обновления и не отключать встроенную систему безопасности. Для Windows 10 этого зачастую достаточно, однако неопытным пользователям дополнительный антивирус не помешает – главное, чтобы он тоже постоянно обновлялся.

«Трояны» всегда устанавливаются вручную. Поэтому никаких «бесплатных танков», скачанных с форумов, никаких «кряков для фотошопа» и «активаторов офиса», скачанных с форумов, файлообменников и прочих сомнительных ресурсов.

Да, мы понимаем, что бесплатный софт очень притягателен и не будем убеждать вас в том, что все программы надо обязательно покупать, даже если она нужна вам один раз на пять минут. Но, во-первых, есть триальные версии, во-вторых, есть торрент-трекеры с системой «кармы» для авторов раздач (качайте то, что выкладывают «гуру»), в-третьих, все скачанное обязательно нужно проверять антивирусом.

Фейки и подписки

Фейки тоже подстерегают вас, когда вы пытаетесь что-то скачать. По всем популярным запросам выдача Яндекс и Google замусорена поисковым спамом, поэтому, введя что-то типа «Игра престолов смотреть онлайн бесплатно» или «Скачать torrent», на первых пяти страницах вы получите ссылки на так называемые «дорвеи», соответствующие вашему поисковому запросу.

Это бот, собирающий базу телефонов потенциальных жертв массового обзвона

Переход на такой дорвей заканчивается одинаково: вам предлагают скачать то, что вы искали, но при этом под каким-нибудь надуманным предлогом (например, «защита от спама», или «докажите, что вы не робот» ввести свой номер мобильного телефона. На него отправляется SMS с кодом, который нужно ввести на сайте – казалось бы, привычная двухфакторная авторизация.

На самом деле (и это написано двумя экранами ниже мелким шрифтом светло-серым по белому) вы согласились подписаться на платный сервис с оплатой с вашего мобильного счета, абонентская плата рублей эдак 20 в день.

К этой же категории относятся фейковые сервисы: например, «анализ родословной», «поиск человека», «подбор диеты» и даже «местоположение любого абонента по спутнику»: здесь с вас тоже возьмут деньги в виде подписки или однократно за SMS, но в ответ вы получите вовсе не то, что ожидали, а копипасту из Википедии или справку о том, что +7921 – это Северо-Западный филиал «МегаФона».

Методы защиты

Что-то действительно бесплатно скачать реально только на специализированных закрытых форумах (если вы их не знаете, то сначала проконсультируйтесь со знающими людьми), либо на крупных торрент-трекерах (самый крупный трекер заблокирован на территории России, поэтому вам придется заходить на него не из России, например, с помощью VPN). Однако, где бы вы ни нашли ссылку для скачивания, не вводите номер телефона и не отправляйте SMS на короткие номера. Вас разводят!

Проверить тот или иной сервис на «фейковость» можно, введя заведомо несуществующие данные. Если человек по имени Цййййй и фамилии Ьббббб из города Жжжжжж «успешно найден в базе данных» и осталось только «пройти проверку», закрывайте окно браузера. Фейковые сервисы всегда сначала создают иллюзию «одного шага от результата».

Adware, Spyware и Bloatware

Так называют не совсем вредоносное, но все равно неприятное программное обеспечение.

Adware – это программы, поселяющиеся у вас в компьютере и то и дело подсовывающие рекламу, в основном при работе в Интернете. Они могут подставлять «свои» баннеры вместо размещенных на сайте и добавлять новые, подменять поисковую систему, установленную по умолчанию, открывать новые вкладки с сайтами, которые «могут вас заинтересовать», замусоривают закладки и т.п.

Spyware еще и следит за тем, что вы делаете на компьютере и на основании этого стараются показывать таргетированную рекламу – и, конечно, продают ваши персональные данные.

Получить такое на компьютер проще всего при попытке скачать какое-то заведомо бесплатное ПО, самое распространенное – это драйверы, на втором месте – «кряки». То есть, по конкретным запросам вроде «Geforce driver Windows 10» выдача замусорена дорвеями, с которых у вас скачивается… не драйвер, а «программа для обновления драйверов». С функцией обновления драйверов такое добро справляется не намного лучше, чем сама Windows, то есть, пользы почти не несет (редких драйверов, которые вам нужны, там обычно нет, а остальные ОС и сама обновит), зато исправно прописывается в реестре и сует свои баннеры куда только можно. То же самое делают и «Базы кряков».

Bloatware – еще один вид вредного ПО. Стоит вам попытаться скачать популярную бесплатную программу, например, uTorrent, как вся выдача будет пестреть ссылками на exe-файл. Скачав его, вы действительно получите нужную программу. Но вместе с ней автоматически установится еще миллиард «Ускорителей интернета», «Оптимизаторов памяти» и прочего бесполезного барахла, тормозящего работу.

Методы защиты

Драйвера лучше всего качать с сайта производителя, а кряки к варезу брать там же, где вы этот варез скачали. Определить «подставу» довольно просто: попробуйте на сайте с «драйверами» или «кряками» скачать два-три совершенно разных, только не открывайте после скачивания. Если это фейк, то у вас в папке «Загрузки» окажутся три файла одного размера, но с разными именами. Если же вы уже нахватали гадостей – качайте Ad-Aware, эта утилита предназначена именно для борьбы с «вредным» ПО.

Фишинг

Фишинг (от англ. phishing) – это попытка сбора тех или иных данных на подставных сайтах, которые выглядят так же, как настоящие. Чаще всего злоумышленников интересуют логины и пароли от почтовых сервисов и соцсетей, а также банковских сервисов. Очень любят они и данные кредитных карт: собрав их, можно впоследствии неожиданно для жертвы организовать списание средств.

Раньше мошенники просто регистрировали домены, визуально не отличающиеся от привычных, например, vkontatke.ru или mai1.ru – многие до сих пор «клюют» на подобные фокусы. Однако с помощью вирусов и троянов, и даже более серьезной атаки, скажем, на роутер можно подменить DNS-записи и сделать так, чтобы при наборе правильного адреса открывался подставной сайт с другим IP (чаще всего это делается через файл hosts).

Также в последнее время распространился сбор персональных данных через «чат-ботов». Стоит вам зайти из поиска на медицинский или юридический сайт, как в углу появляется окно чата, и «специалист» пишет вам: «Чем я могу вам помочь? Моя консультация бесплатна».

Что бы вы ни ввели в ответ, получите сообщение: «Спасибо, я подготовлю ответ в течение 5-10 минут», а затем: «Чтобы не ждать, оставьте свое имя и номер, я перезвоню с ответом». Стоит вам так сделать, и на ваш номер обрушится шквал звонков от продажников и втюхивателей всех мастей, знающих, что вас можно брать тепленьким. Естественно, ваш вопрос никто не прочитает: ваши данные просто продадут юридическим фирмам да торговцам БАДами,косметическими процедурами и чудо-фильтрами для воды. Впрочем, это уже совсем оффлайновая история…

Методы защиты

Внимательно следите за адресами в строке браузера. Не оставляйте свои контактные данные где попало. «Специалистов» сразу спрашивайте: «Сколько будет дважды два?», бот все равно уйдет думать и попросит телефончик.

Что такое honeypot?

Published on 2020 M06 19

Возможно, вы уже встречали это слово и гадали, что такое honeypot и как оно помогает защищать ваш компьютер. В этой статье мы расскажем все о ловушках для хакеров и роли этого инструмента в кибербезопасности.

Определение слова honeypot

Дословно honeypot переводится как «горшочек меда». Наряду с honeypot используется выражение honey trap – «медовая ловушка». Эти образы пришли из мира шпионажа: Мата Хари и другие шпионки вступали в романтическую связь с мужчинами, чтобы выведать секретную информацию. Нередко скомпрометированных вражеских агентов шантажировали, и они сообщали все, что знают.

В компьютерном мире термином honeypot называют ловушки для хакеров. Это системы, которые заманивают киберпреступников в западню. Злоумышленники атакуют приманку, и специалисты пользуются этим, чтобы собрать информацию о методах группировки или отвлечь ее от других целей.

Как действуют ловушки

Ловушка имитирует компьютерную систему с приложениями и данными, и киберпреступники принимают ее за настоящую. Например, honeypot может имитировать систему для выставления счетов клиентам компании. Это популярная мишень среди киберпреступников, желающих заполучить номера кредитных карт. За попавшими в ловушку хакерами можно наблюдать, чтобы, изучив их поведение, создать более эффективные способы защиты настоящих систем.

Чтобы сделать ловушки более привлекательными для злоумышленников, их намеренно делают уязвимыми. Например, используют порты, которые можно обнаружить с помощью сканирования, или ненадежные пароли. Уязвимые порты часто оставляют открытыми: так растут шансы, что приманка сработает и преступник отвлечется от защищенных реальных сетей.

Ловушка – не антивирус и не сетевой экран, она не помогает решать конкретные проблемы безопасности. Это скорее информационный инструмент, помогающий изучить существующие и выявить новые угрозы. Используя собранные данные, можно приоритизировать проблемы и правильно распределить ИБ-ресурсы.

Какие бывают ловушки и как они работают

Разные виды киберловушек используются для выявления разных угроз. Их свойства зависят от угрозы, для которой они созданы. У каждой ловушки своя роль в комплексной и эффективной стратегии кибербезопасности.

Почтовые ловушки, или ловушки для спама, помещают поддельный электронный адрес в хорошо спрятанное расположение, где его может найти только автоматический сборщик электронных адресов. Учитывая предназначение такого адреса, можно быть на 100% уверенным, что любое входящее по нему письмо – спам. Все письма, похожие на попавшие в ловушку, можно сразу блокировать, а IP-адрес отправителя заносить в черный список.

Поддельная база данных служит для наблюдения за уязвимостями ПО и обнаружения атак, использующих ненадежную архитектуру систем или метод SQL-инъекции, эксплуатирующих SQL-службы или основанных на злоупотреблении привилегиями.

Ловушка для вредоносного ПО имитирует приложения и API, поощряя атаки вредоносных программ. Атакующие программы подвергаются анализу для разработки защиты или устранения уязвимостей в API.

Ловушка для «пауков» ловит поисковых роботов (так называемых «пауков»), создавая веб-страницы и ссылки, доступные только им. С ее помощью учатся блокировать вредоносных ботов и рекламных поисковых роботов.

Анализируя входящий трафик ловушки, можно:

Киберловушки также делятся на высокоинтерактивные и низкоинтерактивные. Низкоинтерактивные ловушки используют меньше ресурсов и собирают базовую информацию об уровне и типе угрозы и ее источнике. Для их установки обычно нужны лишь некоторые моделированные TCP- и IP-протоколы и сетевые службы. Но такая ловушка не задержит преступника надолго и не позволит подробно изучить его привычки или сложные угрозы.

В то же время высокоинтерактивные ловушки заставляют злоумышленников потратить много времени, а значит, позволяют собрать множество данных об их целях и намерениях, методах работы и используемых ими уязвимостях. Это очень «липкие» ловушки – преступники надолго увязают в базах данных, системах и процессах. В это время исследователи могут отследить, где именно в системе взломщик ищет конфиденциальную информацию, с помощью каких инструментов повышает уровень доступа, какие эксплойты использует для компрометации системы.

Однако высокоинтерактивные ловушки потребляют много ресурсов, а их установка и мониторинг требуют немало усилий и времени. Есть и риски: при отсутствии специального экрана (honeywall) серьезно настроенный и изобретательный хакер может использовать такую ловушку для атаки на другие хосты или для рассылки спама с помощью скомпрометированного устройства.

У каждого из этих двух типов ловушек свое предназначение: низкоинтерактивная предоставляет базовые сведения об угрозах, а высокоинтерактивная дополняет их информацией о намерениях и методах преступников, а также об уязвимостях, которые они используют.

Система анализа угроз с использованием киберловушек помогает компаниям правильно распределять ИБ-ресурсы и выявлять уязвимости своих информационных систем.

Преимущества ловушек

Киберловушки – отличный способ найти уязвимости важных систем. Например, ловушка может не только продемонстрировать, насколько опасны атаки на устройства интернета вещей, но и подсказать, как можно усилить защиту.

Есть несколько причин использовать ловушки вместо того, чтобы пытаться обнаружить атаки на настоящую систему. Так, в ловушке по определению не может быть легитимной активности – любые зафиксированные действия, скорее всего, являются попыткой прозондировать систему или взломать ее.

Можно легко обнаружить закономерности (например, похожие или происходящие из одной страны IP-адреса), свидетельствующие о прочесывании Сети. Такие признаки атаки легко потерять на фоне обычного интенсивного трафика в вашей опорной сети. Большой плюс ловушек в том, что вы вряд ли зафиксируете что-то, кроме вредоносных адресов, что сильно упрощает обнаружение атаки.

Кроме того, киберловушки потребляют очень мало ресурсов и трафика. Им не нужно мощное оборудование – для установки ловушки подойдут старые, никому не нужные компьютеры. Что касается ПО, в онлайн-репозиториях можно найти готовые ловушки, чтобы не тратить время и силы сотрудников на их создание и запуск.

Также киберловушки дают минимум ложноположительных срабатываний, в отличие от традиционных систем обнаружения вторжений (IDS). Опять же, это помогает фокусировать усилия на важных проблемах и не тратить ресурсы впустую. (Кстати, сопоставляя собранные ловушкой данные с данными журналов системы и сетевого экрана, можно настраивать IDS на поиск наиболее релевантных угроз, чтобы снизить число ложноположительных срабатываний. Таким образом, ловушки помогают совершенствовать другие системы кибербезопасности.)

Киберловушки формируют подробное представление о развитии угроз, векторах атак, эксплойтах и вредоносном ПО, а ловушки для спама – также о спамерах и фишинговых кампаниях. В то время как преступники постоянно оттачивают свои методы, ловушки помогают выявлять все новые угрозы и вторжения. Грамотно используя ловушки, можно устранить слепые зоны системы кибербезопасности.

Также ловушки – прекрасный тренажер для сотрудников ИБ-отдела, которые могут в контролируемой среде безопасно изучать методы киберпреступников и разные типы угроз. При этом они могут полностью сосредоточиться на атаках, не отвлекаясь на настоящий трафик.

Ловушки помогают справиться и с внутренними угрозами. Большинство организаций занимаются защитой периметра от проникновений извне. Но если сосредоточиться только на периметре, злоумышленник, миновавший сетевой экран, сможет развернуть полномасштабную деятельность внутри сети.

Сетевой экран не спасет и в том случае, если, например, сотрудник решит перед увольнением похитить файлы. Ловушка не только сообщит ценную информацию о внутренних угрозах, но и покажет уязвимости, например разрешения, открывающие доступ к системе для посторонних.

Наконец, установив ловушку, вы поможете пользователям. Чем дольше хакеры будут заняты приманкой, тем меньше времени у них останется на взлом настоящих систем и тем меньше ущерба они нанесут вам или кому-то еще.

Минусы ловушек

Хотя ловушки помогают совершенствовать меры кибербезопасности, они фиксируют только ту активность, которая нацелена на них. В то же время под прицелом злоумышленников может оказаться не ловушка, а настоящая система. Поэтому важно следить на новостями IT-безопасности, не полагаясь только на приманки.

Хорошая, правильно настроенная ловушка заставит хакера думать, что он получил доступ к реальной системе. В ней все будет, как в жизни: те же предупреждения о входе в систему и окна ввода данных, такое же оформление и логотипы. Однако если злоумышленник поймет, что это фальшивка, он ее не тронет, а атакует другие ваши системы.

Распознав ловушку, преступник может провести ложную атаку, чтобы отвлечь внимание от настоящего эксплойта, нацеленного на ваши производственные системы. Он также может «скормить» ловушке неверные данные.

Что еще хуже, грамотный киберпреступник может использовать ловушку для проникновения в вашу инфраструктуру. Вот почему ловушки никогда не заменят качественную защиту, такую как сетевые экраны и другие системы обнаружения вторжений. Поскольку ловушка может стать основой для атак, необходимо позаботиться о ее безопасности. Экран honeywall может обеспечить базовую защиту ловушки и помешать нацеленным на ловушку атакам проникнуть в настоящие системы.

Помните, задача ловушки – не защитить от взлома, а предоставить вам информацию для правильного распределения ИБ-ресурсов. Сколько бы у вас ни было ловушек, вам необходимо надежное защитное решение, такое как Kaspersky Endpoint Security Cloud. (У «Лаборатории Касперского» есть собственные ловушки для онлайн-угроз, так что вам они не понадобятся.)

В целом, преимущества киберловушек значительно перевешивают риски. Киберпреступников часто воспринимают как далекую и невидимую угрозу. С помощью ловушки вы увидите их действия в режиме реального времени и сможете использовать собранную информацию против них.