кали линукс на андроид с рут правами

Кали линукс на андроид с рут правами

Q: Совместим ли NetHunter с моим устройством/прошивкой?

A: Да, NetHunter совместим со всеми устройствами на базе Android, исключения это конфликтующие прошивки

Q: Как перевести встроенный Wi-Fi адаптер в режим монитора?

A: Это возможно сделать на некоторых SoC Qualcom с помощью PenMon, для старых чипов Broadcom можно использовать bcmon или Nexmon. Для всех остальных чипов можно воспользоваться утилитами airmon, wifite или введя в терминале android

Для последних требуется ядро с поддержкой NetHunter

Q: Что делать, если для моего устройства нет ядра?

A: Поискать ядро теме своего устройства (4PDA/XDA) или собрать самому / попросить (заказать) у умельцев

Q: Что такое сборка NetHunter?

A: Это установленные приложения: NetHunter App, NetHunter Terminal

Q: Как установить сборку NetHunter?

A: По отдельности из NetHunter Store или прошивкой chroot архива

Q: Что делать если на разных устройствах не работает внешний Wi-Fi адаптер?

A: На ваших устройствах разный вольтаж, используйте Y-OTG

Q: NetHunter App вылетает на MIUI хотя все требования для установки соблюдены

A: Вероятно у NetHunter App не выставлены дополнительные разрешение, скачайте «Расширенные настройки MIUI» с Google Play или других источников и выдайте права через приложение

Q: Your kernel version indicates a revision number of 255 or greater. Не могу обновить пакеты, что делать?

A: Поменяйте ядро версия которого будет х.х.*** где звёздочки версия ядра ниже 255. Либо используйте изначально не ядро nethunter, установите все нужные вам пакеты и установите ядро для nethunter

Q: Какая разница между minimal и full chroot?

A: тут

Kali Linux NetHunter на Android: зачем и как установить

Здравствуй, мой любознательный друг! Наверняка тебя посещали мысли о том, как хакать все вокруг, не привлекая лишнего внимания санитаров службы безопасности и окружающих, быть похожим на героев фильмов, взламывающих системы просто с мобильного устройства, или как прокачать свою мобильность с минимальной потерей функционала? У меня для тебя хорошие новости.

Kali Linux NetHunter — проект Offensive Security. Той самой, что разрабатывает дистрибутив Kali Linux. Это набор программ и утилит из Kali с возможностью запуска на Android. Он позволит тебе по-другому посмотреть на свое любимое устройство на “зеленом роботе” и всегда быть если не во всеоружии, то с набором хорошо знакомых тебе отмычек.

NetHunter не является полноценной прошивкой для устройств, а представляет собой программную надстройку. Поддерживается многими девайсами: почти все из линейки Nexus, некоторые другие устройства от Sony, OnePlus, ZTE, Samsung. Полный список тут.

Устанавливается он на штатную прошивку поддерживаемых устройств и на некоторые кастомные прошивки (CyanogenMod и LineageOS). При этом ядро лучше использовать стандартное.

Но прежде чем начать брутить соседский wi-fi, давай поговорим детальнее об установке. У пользователей, которые никогда не занимались перепрошивкой устройств, могут возникнуть трудности.

Подготовительный этап установки

NetHunter устанавливается на рутованное устройство через кастомное рекавери. Следовательно, нам необходимо получить root и установить recovery (например, TWRP или CM). Перед началом установки стоит сделать backup, так как в процессе разблокировки загрузчика все личные данные удалятся.

Получение root-прав на устройстве — нетривиальная задача. Процесс сильно отличается в зависимости от девайса. Как именно это делается для твоего гаджета, стоит почитать на тематических форумах 4pda.ru и xda-developers.com. Есть случаи, когда разблокировка загрузчика и получение root невозможны или крайне сложны. Поэтому, при выборе устройства сразу обрати внимание на возможность этих действий.

Рассмотрим процесс установки на Nexus 10.

Нам нужно: качественный кабель, usb-порты прямо из материнской платы (чтобы минимизировать возможность получения “кирпича” из устройства), доступ в меню разработчика и само устройство с компьютером. Меню разработчика обычно открывается с помощью нескольких тапов на номер сборки в меню информации об устройстве. Там включаем отладку по USB. Появится всплывающее окно с разрешением на отладку — соглашаемся.

Разрешение на отладку по USB

Для разблокировки я использовал специальную программу Nexus Root Toolkit, где все происходит с помощью нескольких кликов.

1. Запускаем программу. Если все установлено корректно, то в окне лога появится наше устройство. Стоит обратить внимание на его кодовое название — “manta”. Оно нам пригодится. Кодовое название других устройств можно найти в Интернете.

Nexus Root Toolkit

2. Нажимаем кнопку “Unlock Bootloader — Unlock”, это удалит все данные на устройстве.

Лог программы сообщит нам об успешной разблокировке и перезагрузит устройство.

3. Следующим действием получаем root и сразу же устанавливаем кастомный recovery (я ставил TWRP 3.0.2). Ставим галочку на “Custom Recovery” и нажимаем кнопку “Root”. Программа даст нам ссылку на свежую версию TWRP, переходим, скачиваем и указываем путь в программе на файл образа “twrp*.img”.

Вместе с root устанавливаются Supersu и BusyBox. Если не установились, можно их скачать с Play Market. Далее вручную устанавливаем пакет BusyBox через соответствующее приложение. BusyBox запросит root-права — обязательно соглашаемся!

Установка BusyBox*

Установка Kali Linux NetHunter

NetHunter состоит из компонентов ядра (kernel-nethunter) и самой программной надстройки (nethunter-generic). В релизной версии все компоненты собраны в один zip-архив. Есть сборки, где эти компоненты разделены на два архива: kernel-nethunter-manta-lollipop-*.zip и nethunter-generic-arm64-kalifs-full-rolling-*.zip. Для установки Nethunter OS необходимо через recovery установить сначала ядро, а потом программные надстройки, или установить все сразу с помощью архива, включающего в себя все компоненты.

Если тебе повезет, то готовый релизный архив для твоего устройства уже собран и находится на странице сайта Offensive Security. Но, если тебе не повезло, то придется собирать установочный архив самостоятельно. Для этого разработчики сделали утилиту из свежих компонентов. Нужно скачать директорию “nethunter-installer” из репозитория GitLab. Следуя инструкции, инициализируем хранилище устройств командой:

После этого с помощью скрипта на Python собираем установочный архив.

Рассмотрим несколько вариантов сборки с помощью данного скрипта:

Полученный в результате сборки zip-архив (в моем случае nethunter-manta-lollipop-kalifs-full*.zip) сохраняем в корень устройства и загружаемся через recovery. Для каждого устройства загрузка recovery происходит по-разному.

В recovery TWRP выбираем “Install“, выбираем наш zip-файл установщика и тащим ползунок вправо. Установка пошла, после завершения перезагружаем устройство.

Процесс установки через TWRP.

Загрузится Андроид и начнется оптимизация приложений. В итоге, поменялись обои, появилось несколько новых программ в меню, которые, к сожалению, установились некорректно.

Некорректно установленные программы.

Исправить это легко: распаковываем zip-архив и устанавливаем приложения вручную через apk-файлы, которые лежат в *распакованный zip-архив*/data/app. Перед этим следует включить возможность установки приложений из неизвестных источников. Теперь устанавливаем сначала nethunter.apk, а затем и все остальные приложения. Перезагружаем устройство и видим, что иконки начали отображаться нормально. Советую дополнительно настроить HackerKeyboard, поскольку она более адаптирована для работы с терминалом.

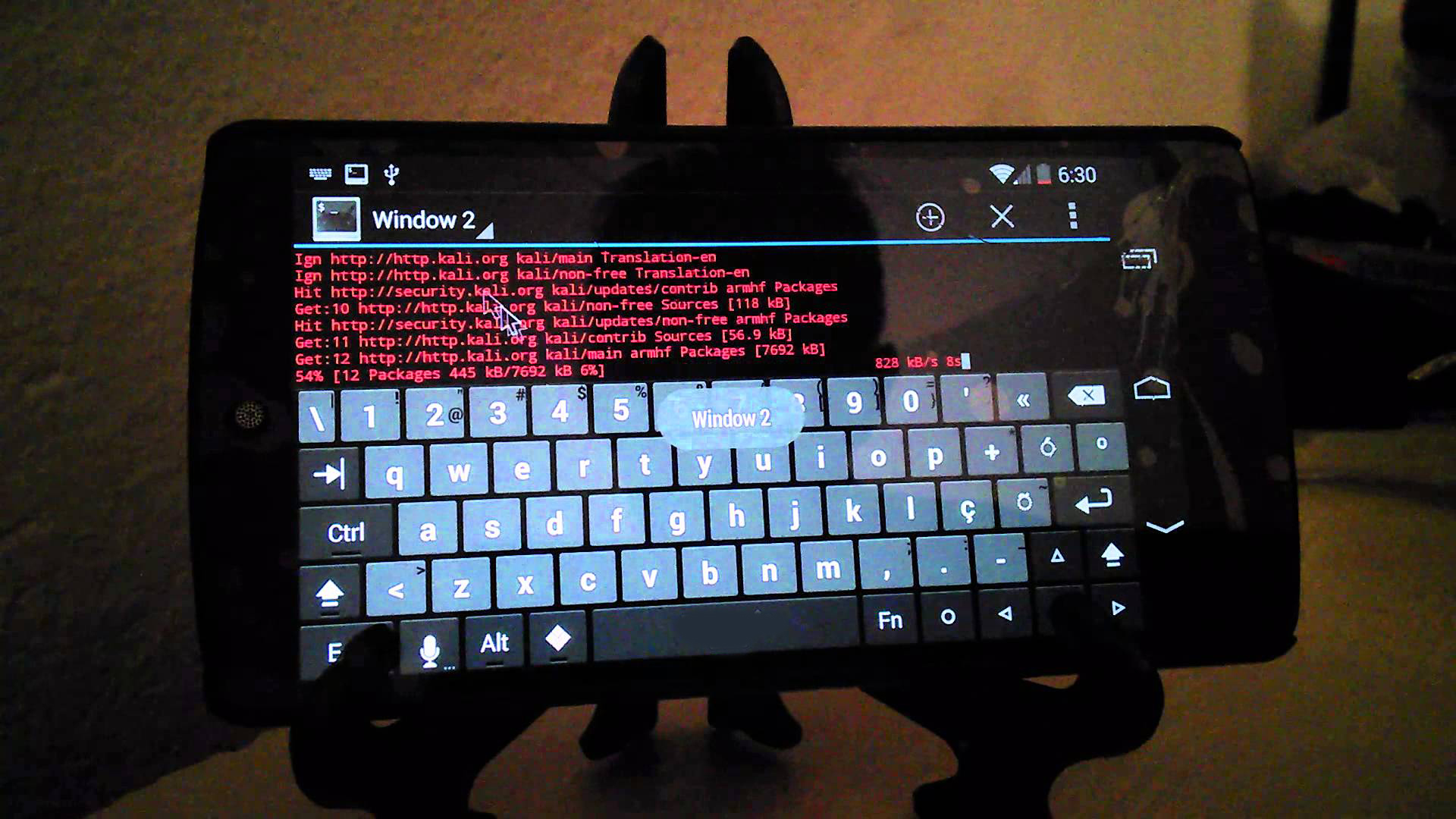

Запускаем терминал, выбираем терминал Kali. И устанавливаем обновления:

Исправляем проблемы с репозиторием Microsoft:

Отметим, что домашняя директория пользователя Kali root находится на

Root-разделе: /data/local/nhsystem/kali-armhf/root.

Установка метапакетов

Метапакеты Kali можно дополнительно установить через приложение NetHunter в разделе Kali Chroot Manager — Add Metapackages.

Внизу будет ссылка на сайт, где описано какие пакеты входят в каждый пункт.

На этом установка Nethunter OS закончена, и в следующей статье мы рассмотрим практическое использование нашего кул-хацкерского девайса.

Карманный набор хакера: ставим Kali Linux на смартфон

Неважно, хакер вы или безопасник. Эта статья – то, что вы искали! Погнали разбираться, как установить Kali Linux на смартфон.

Начнем с азов. Kali Linux – десктопная версия ОС, а нас интересует версия, адаптированная под мобильные девайсы. Этот дистрибутив называется Kali Linux (NetHunter), вот его мы и будем устанавливать. Он ставится поверх «родного» Android в виде программы, что дает возможность пользоваться телефоном, как и раньше (звонки, SMS и прочие функции остаются доступны).

Если вы уже пытались найти инструкцию по установке Kali Linux на смартфон, то, скорее всего, это были туториалы с использованием Multirom. Инструмент позволяет установить на телефон сразу две независимые прошивки (как две ОС на обычном десктопе), переключаться между которыми можно во время ребута смартфона.

Этот способ нам не подходит, поскольку загрузчик от Multirom не сможет правильно прошить ядро, а если случится так, что на «подопытном» будет стоять не то ядро, большая часть функций NetHunter (эмуляция клавиатуры, поддержка USB-WiFi, Frame Injection, Bad USB и т. д.) окажется недоступной.

Первый вариант установки

Официально установка Kali Linux на смартфон подходит далеко не для всех девайсов. Среди поддерживаемого: Google Nexus, немного Samsung и One+ – список невелик, но он увеличивается сопоставимо росту популярности Kali NetHunter.

Рабочие нюансы

Предостережение:

Официально поддерживаемые девайсы мы разбирать не будем, т. к. проблем они не вызывают. Если вы обладатель смартфона из списка неофициальной поддержки, то читаем дальше.

Для начала нужно определить, какая прошивка стоит сейчас на смартфоне, ведь большинство версий «родных» прошивок практически несовместимы с ядром NetHunter. В идеале, можно использовать lineage-os или AOSP – это два проекта, с которыми установка Kali Linux на смартфон должна пройти гладко.

Этапы установки Kali Linux на смартфон

Дочитав до этого места, вы уже должны уметь прошивать телефон, знать, как получить root-права и установить кастомное recovery (TWRP или TouchWiz). Разберемся с терминами:

Как установить root и актуальное recovery конкретно на испытуемый телефон очень подробно описано на xda. Находим ветку с нужным устройством и читаем мануалы.

После этого обязательно установите приложение SuperSu и BusyBox, а далее запустите их по одному разу для инициализации в системе.

На сайте качайте нужное ядро (kernel) под ваш смартфон (не перепутайте кодовое имя ядра). Если повезет и там найдется ядро на нужный девайс – качайте его и устанавливайте (если не повезло, то ниже разобран этот вариант).

В конце списка расположены дистрибутивы Kali. Качайте full-версию (что мы и рекомендуем) с расширением arm64 или arfhf, и перекидывайте ее в корень карты памяти. После этого перегружайтесь в recovery, жмите на кнопку Install и устанавливайте скачанный архив. Процесс инсталляции длится около 20 минут, поэтому хорошенько зарядите подопытного. В конце установки перезагрузитесь.

На данном этапе NetHunter неспроста ставится без ядра. Если что-то пойдет не так, то будет очевидно, что беда со сборкой, а не с ядром или в связке ядра с дистрибутивом.

Если после перезагрузки вы увидите заставку Kali, значит пока все сделано правильно. Заставка может «висеть» от 3 до 7 минут. В случае более долгого зависания перезагрузите телефон. Войдите в recovery и почистите Dalvik Cache. Проверьте «загружаемость» системы и создайте бекап.

После удачной установки вы сразу заметите изменение внешнего вида и появление кучи новых приложений. При запуске любого из них может возникнуть ситуация, при которой не хватает root-доступа для работы. Для выдачи прав предоставьте их в диалоговом окне или в приложении SuperSu. Такие же манипуляции нужно реализовать и с приложением NetHunterTerminal (чтобы он появился в списке SuperSu, терминал нужно запустить хотя бы раз).

Почти готово

После вышеописанных действий у вас почти все должно работать. Но почти, ведь вы еще не установили новое ядро, а без него не видать ни BadUSB, ни эмуляции клавиатуры.

Тут выплывает одна особенность: некоторые прошивки lineage-os или AOSP могут содержать в себе ядро, которое подойдет вашему смартфону, что позволит использовать весь функционал Kali NetHunter, и ядро не придется ставить отдельно (но может быть и наоборот, и вы будете откатываться). Обо всех этих плюшках пишут в описании к релизу.

Рассмотрим ситуацию, когда все плохо, т. е. будем ставить ядро. Его поиск лучше начинать на xda. Многие сталкиваются в этом месте с проблемой поэтому сразу уточняем. Пишете в адресной строке браузера такой запрос: модель устройства nethunter kernel site:xda-developers.com. В необходимой ветке сайта в строке поиска введите два ключа “kernel nethunter” – они выделят необходимые ядра из списка. Выбирайте ядро под вашу версию Android, скачивайте и перекидывайте его в корень карты телефона.

Поступаем так же, как и с прошивкой: перегружайтесь в recovery, жмите на кнопку Install и устанавливайте скачанный архив. После завершения установки процесс включения может длиться от 5 до 15 минут. Если увидели заставку Kali, ядро было выбрано правильно. Ждите еще примерно 20 минут. Если заставка не пропала, перезагрузите смартфон и в recovery восстановите раздел boot из бекапа, созданного ранее.

Напоследок

В самом конце осталось обновить всю систему Linux целиком. Это обязательное правило даже для десктопной версии обычного линукса. В терминале Kali используйте команду apt update и apt upgrade, ждите около часа (зарядка – наше все).

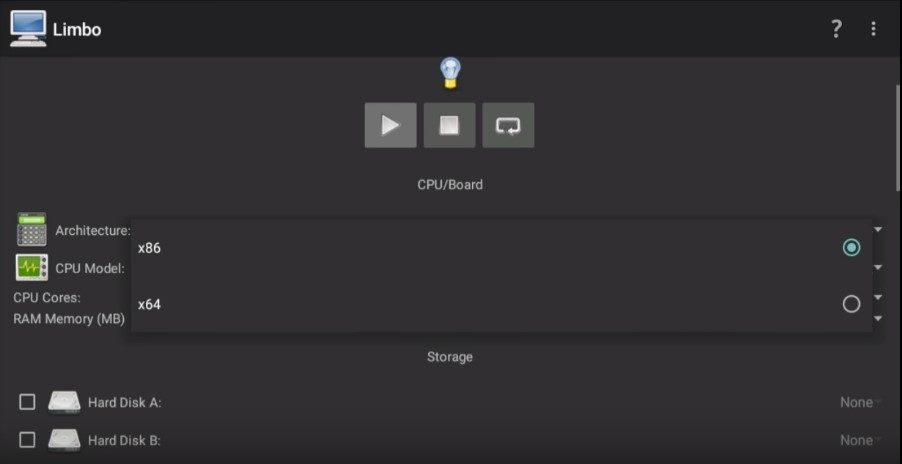

Второй вариант установки

Данный способ установки Kali Linux на смартфон проще первого, ибо установка на виртуалку, и не придется ковыряться с получением root-прав.

Для начала убедитесь, что на девайсе есть 4GB свободного места, все заряжено, и открыт доступ в интернет.

1. Скачивайте образ Kali Linux Light 32-Bit с официального сайта.

2. Перекидывайте скачанный образ в пустую (нужно создать) папку в корне карты памяти.

3. Для виртуализации понадобится приложение. По ссылке найдете подробное описание и инструкции.

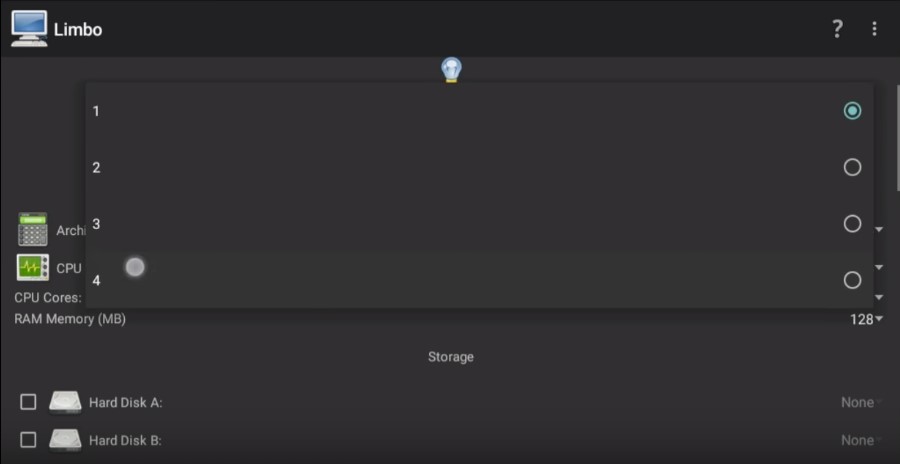

4. устанавливайте Limbo, запускайте и создавайте учетку своего юзера.

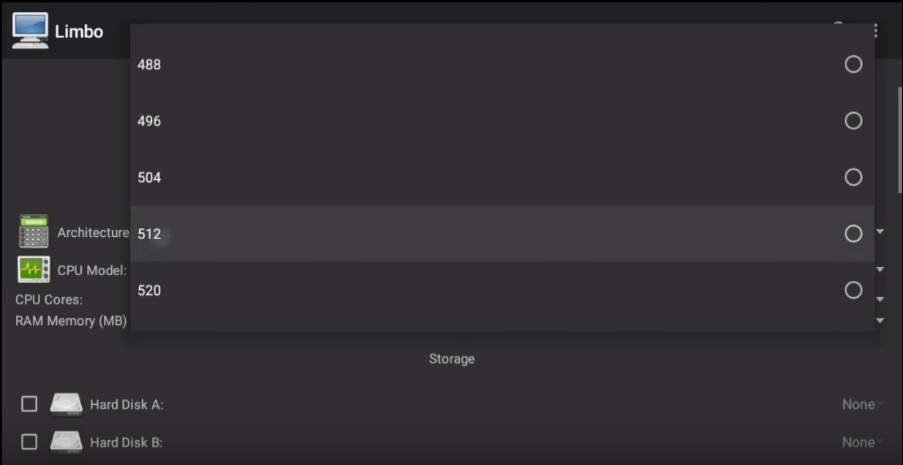

5. В Architecture укажите x86, в CPU Cores – 4, а RAM ставьте не менее 512MB (лучше больше, если память позволяет).

6. Создайте хранилище (Hard Disk) размером не меньше 4GB.

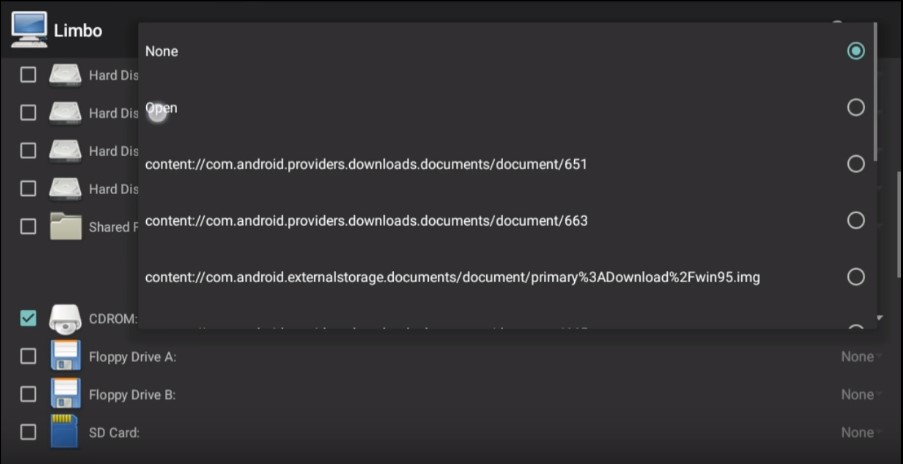

7. В CD-ROM откройте меню и найдите скачанный iso-файл Kali.

8. В разделе Network отметьте галочкой пункт User.

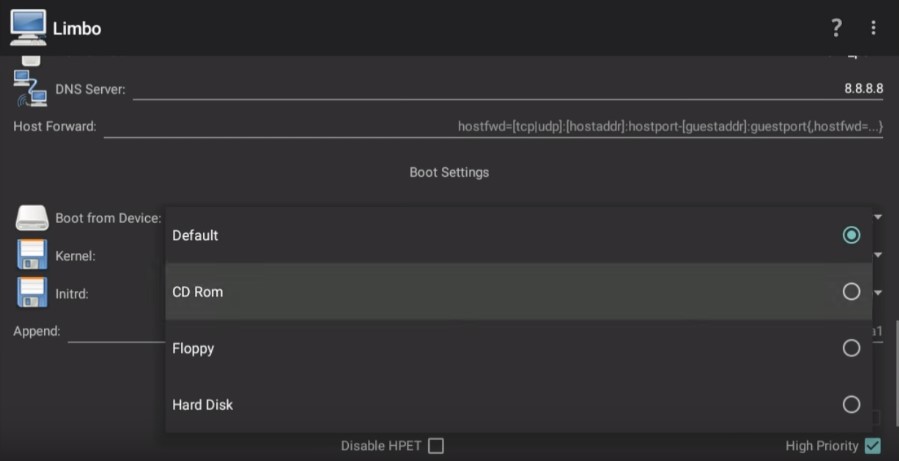

9. Ниже в секции Boot Settings укажите загрузку с привода.

10. Все готово к установке. Жмите на кнопку запуска и ожидайте окончания процесса.

Как установить Kali Linux на смартфон.

Что нужно знать и сделать перед установкой

Первое, о чем следует позаботиться, — это права root. Без них некоторые функции установленных нами утилит могут не поддерживаться или работать некорректно. Поэтому настоятельно рекомендую их заполучить. Особенно это касается пользователей с Android 10 и более поздних версий.

Получение root в каждом случае уникально, ведь оно напрямую зависит от конкретной модели устройства и версии Android. Я в этой статье буду использовать свой старенький Samsung Galaxy S6 (SM-G920F) на Android 7.0 Nougat, для рута в котором уже есть специальный инструмент. В остальных случаях придется погуглить и узнать, как получить рут конкретно на твоем устройстве. На форуме 4PDA почти всегда есть нужная инструкция.

Также нам понадобится Termux — простой и удобный терминал, дающий многие возможности среды Linux, который и позволит исполнять наши команды в подходящей среде и не возиться с предварительной настройкой окружения.

Рекомендую также установить утилиту tsu, которая предоставит тебе возможность выполнять команды от рута. Если она не работает должным образом, загляни в GitHub-репозиторий, который настраивает работу рута в Termux. Это нужно, чтобы Termux сразу имел рут-доступ, который может понадобиться для дальнейших операций.

Важный момент: при использовании в качестве рута Magisk (а на большинстве современных устройств альтернатив нет и не предвидится) не забудь в его настройках разрешить Termux рут-доступ, а также добавить в исключения для Magisk Hide, иначе все наши действия будут бесполезны.

Также рекомендую обновить список пакетов, как мы обычно делаем это в десктопе Kali:

Пара слов о Kali NetHunter

Если ты один из тех счастливчиков, чье устройство оказалось в списке поддерживаемых, рекомендую обратить внимание на проект Kali NetHunter. Это платформа, созданная разработчиками Kali Linux специально для телефонов на Android. В NetHunter сразу доступно много рабочего софта из десктопной версии Kali. Образы можно найти на официальном сайте. Это более мощный набор, чем тот, что ты можешь получить с помощью Termux.

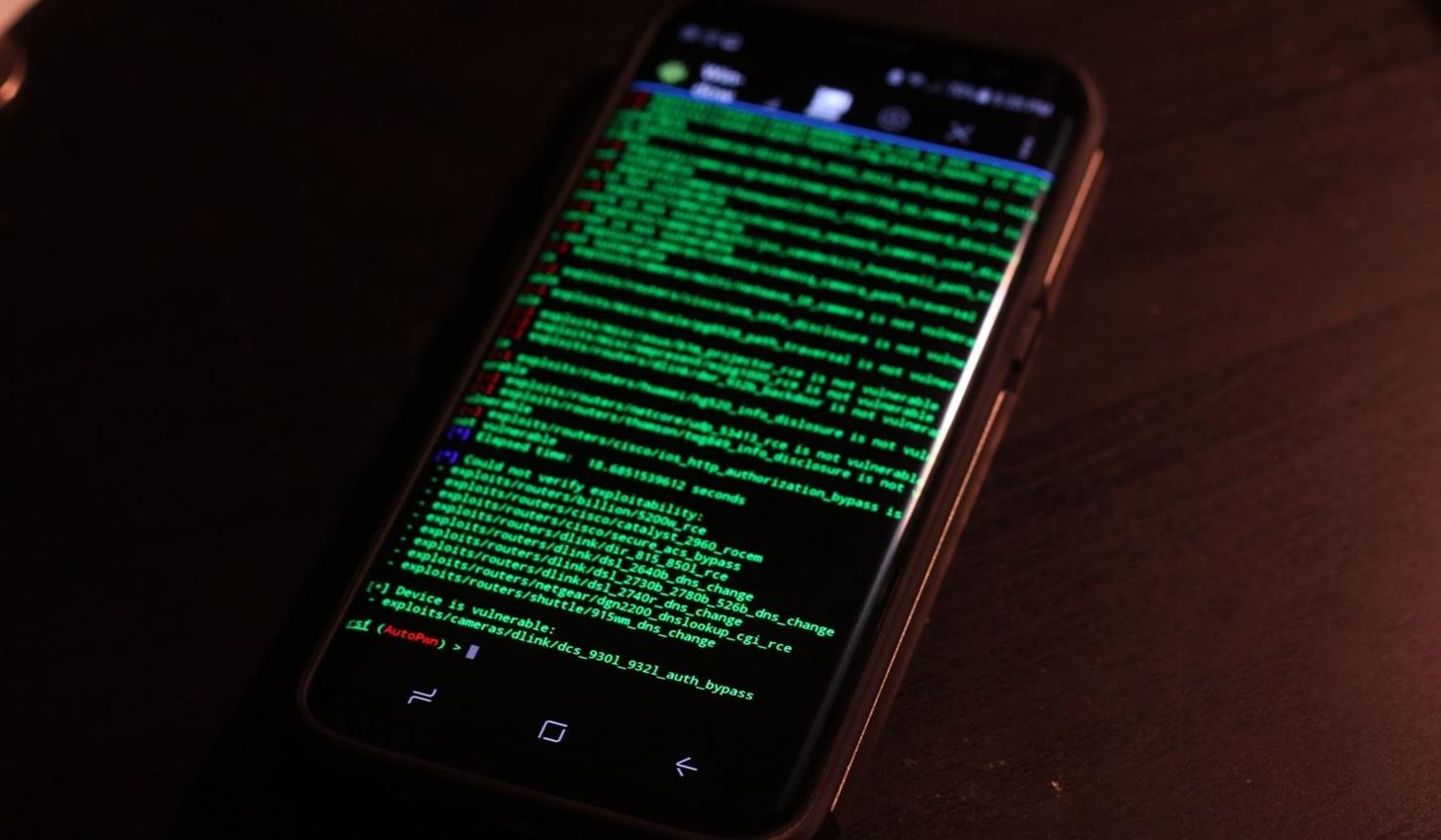

Устанавливаем Metasploit

Полное описание Metasploit — тема для отдельной статьи, поэтому пройдемся по нему вкратце. Metasploit Framework — фреймворк, предназначенный для создания, отладки и, конечно, применения эксплоитов.

Установить Metasploit Framework (MSF) на Android 7 или выше можно в две команды:

На Android 5.x.x–6.x.x MSF устанавливают несколько другим методом:

Все эти команды следует выполнять с правами обычного пользователя, если не оговорено иное. При выполнении от рута могут возникать трудноисправимые проблемы. В частности, при запуске apt от рута мы получим сбитые контексты SELinux, что потом помешает нам устанавливать пакеты.

Установка может затянуться. Не закрывай сессию Termux до конца установки MSF!

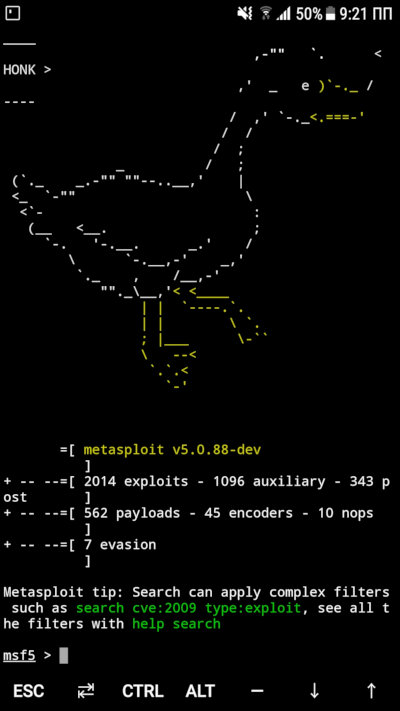

Теперь, чтобы убедиться, что у нас все работает, запустим Metasploit:

Как видишь, все отлично и в твоем распоряжении 2014 эксплоитов. 🙂

Устанавливаем ngrok

Ngrok — это кросс-платформенный софт для создания защищенных сетевых туннелей от общедоступной конечной точки до локально работающей сетевой службы. Также утилита собирает весь трафик и логирует его для анализа.

Перед дальнейшими действиями убедись, что интернет подключен (через «мобильные данные») и активирована точка доступа, так как это необходимо для корректной работы ngrok.

Для начала обновляемся и ставим Python 2:

Теперь нам нужно зарегистрировать свой аккаунт ngrok.

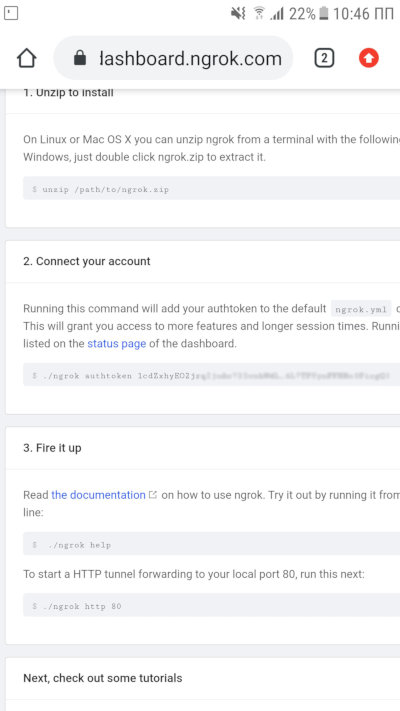

Как только зарегистрируешься, тебя перебросит на страницу личного кабинета, где нужно будет найти и скопировать свой токен аутентификации, как показано на скриншоте.

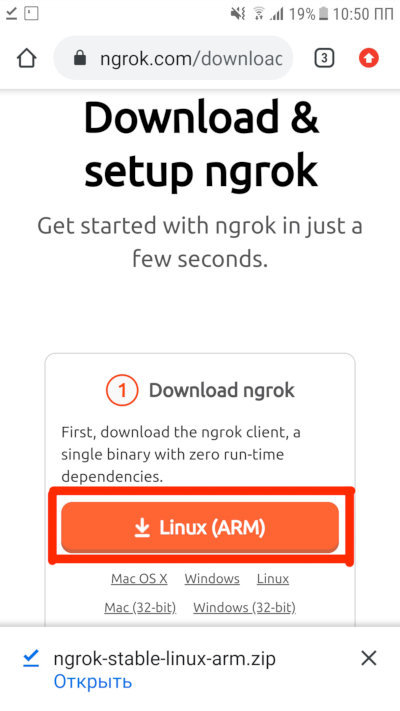

Далее надо скачать архив с ngrok для Linux-based-систем с архитектурой ARM.

Дальше заходи в Termux и иди в ту директорию, куда скачал архив с ngrok. К примеру:

Введи команду ls |grep ngrok и проверь, что архив здесь. Теперь нам нужно разархивировать его:

После этого еще раз введи ls |grep ngrok и проверь, появился ли у тебя исполняемый файл ngrok. Если его нет, то перед следующим шагом зайди в директорию с ним:

И перемести исполняемый файл в домашний каталог Termux:

Теперь тебе нужно установить флаг исполнимости файла:

И сделать первый запуск:

Помнишь, ты копировал свой токен для аутентификации? Впиши эту команду, чтобы ngrok знал, кто его использует:

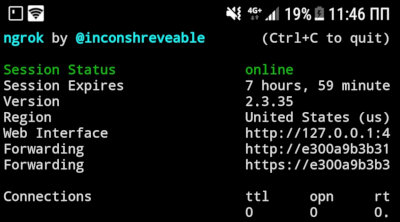

Ты увидишь экран как на скриншоте.

Отлично, теперь ты готов атаковать любые цели! 🙂

Устанавливаем sqlmap

Цитата с официального сайта: «Sqlmap — это инструмент для тестирования на проникновение с открытым исходным кодом, который автоматизирует обнаружение и использование недостатков SQL-инъекций и захват серверов баз данных».

Подробнее о sqlmap ты можешь прочесть в архивной статье 2011 года «Sqlmap: SQL-инъекции».

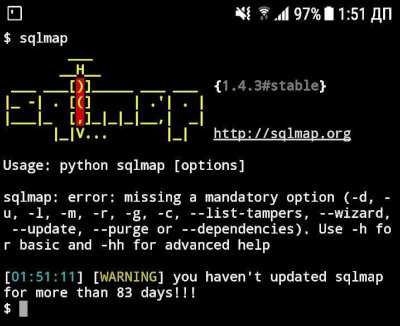

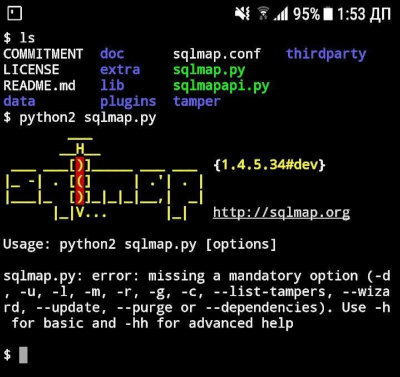

С установкой все элементарно. Перед тобой есть выбор: поставить стабильную версию 1.4.3 или самую новую 1.4.5.34. Первая ставится проще некуда:

И все. Чтобы запустить утилиту, пропиши команду

Или же ты можешь поставить себе более новую версию, которая еще находится в разработке. Для этого нужно клонировать официальный проект sqlmap с GitHub:

Далее переходи в папку с sqlmap:

Теперь больше половины баз данных интернета могут оказаться в твоем смартфоне! Но не забывай, что, применяя этот мощный инструмент, ты рискуешь нажить проблемы с законом.

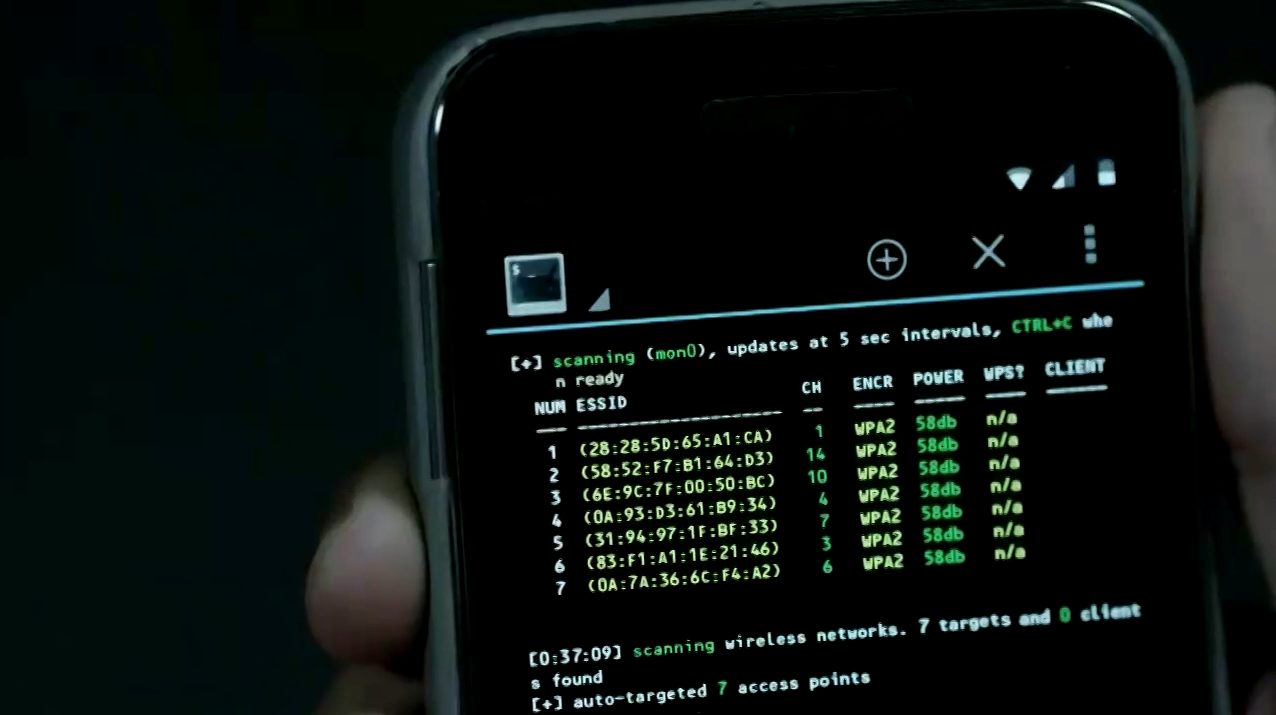

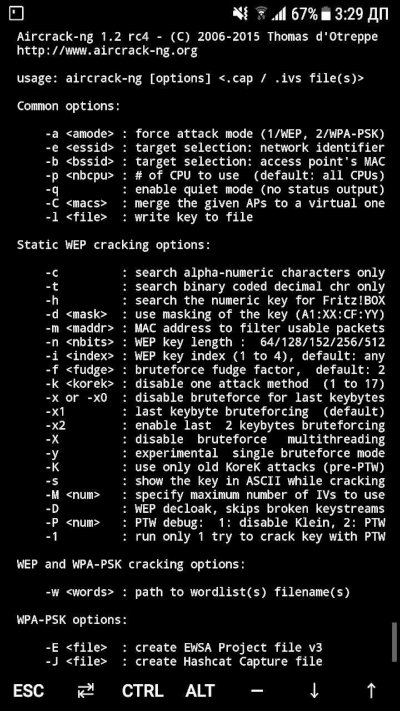

Устанавливаем aircrack-ng

Aircrack-ng — набор утилит, предназначенных для обнаружения беспроводных сетей, перехвата их трафика и аудита ключей шифрования WEP и WPA/WPA2-PSK.

Здесь уже все далеко не так просто. Думаю, ты слышал, насколько трудно перевести Wi-Fi-адаптер смартфона в режим мониторинга. В официальных репозиториях Termux на этот случай есть пакет утилиты iwconfig, которая управляет беспроводными сетями. Нам надо ее установить.

Для начала нужны вспомогательные утилиты:

Теперь можно ставить iwconfig с остальными тулзами для работы с беспроводными сетями:

И еще поставить отдельно iw:

Теперь тебе надо будет зайти как рут и создать экземпляр монитора. Для этого мы сделаем так:

Проверим наши адаптеры и их статусы:

Если что-то отображается не так, проверь, работает ли Wi-Fi, и убедись, что он не подключен к каким-либо сетям.

Далее нам нужно поднять наш монитор:

Конечно, не все устройства с Android поддерживают режим мониторинга. Проверить это можно приложением bcmon, которое среди прочего умеет включать режим мониторинга на совместимых чипах Broadcom (это устройства Nexus и некоторые другие). Для всех остальных придется купить переходник USB — OTG, в который воткнуть один из поддерживаемых десктопной Kali адаптеров. Для этого понадобится пересобрать ядро с нужными драйверами. Если у тебя нет опыта пересборки ядра, рекомендую обратиться в тему своего устройства на 4PDA или XDA-developers. Часто там есть сборки Kali с уже готовым ядром.

Теперь можем ставить aircrack-ng:

Смотрим короткий man:

И можем запустить airodump-ng:

Теперь можно перехватывать трафик открытых точек, спамить deauth-фреймами, отключая неугодных соседей посторонние устройства от интернета, ловить хендшейки для взлома паролей. Не мне тебя учить.

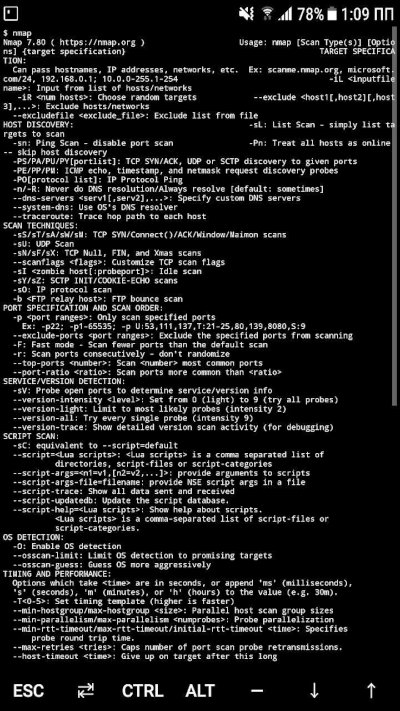

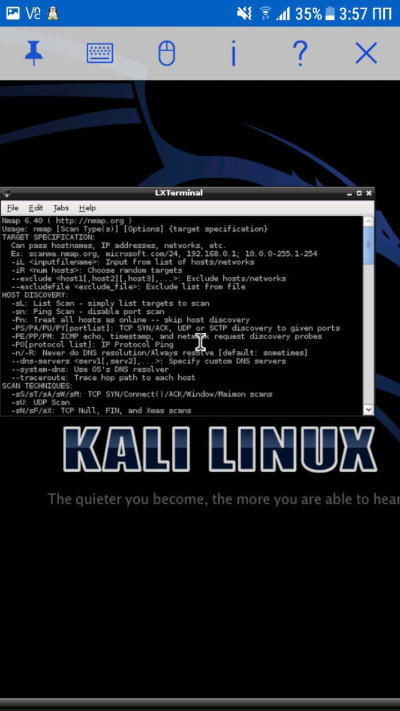

Устанавливаем Nmap

Nmap — утилита, предназначенная для сканирования сетей. Может находить открытые порты, делать трассировку, проверять на уязвимости с помощью NSE-скриптинга. Чтобы лучше ознакомиться с этим приложением, стоит прочитать две статьи из нашего журнала о NSE-скриптинге и его использовании для обхода файрволов, DoS-атак и многого другого.

В нашем случае возможности Nmap могут быть немного урезаны, ведь используем портированную на Android версию. Однако она есть в официальных репозиториях Termux, что упрощает нам жизнь:

Посмотрим короткий man:

Для интенсивного сканирования я использую такие параметры:

Ставим на телефон полноценный Kali Linux

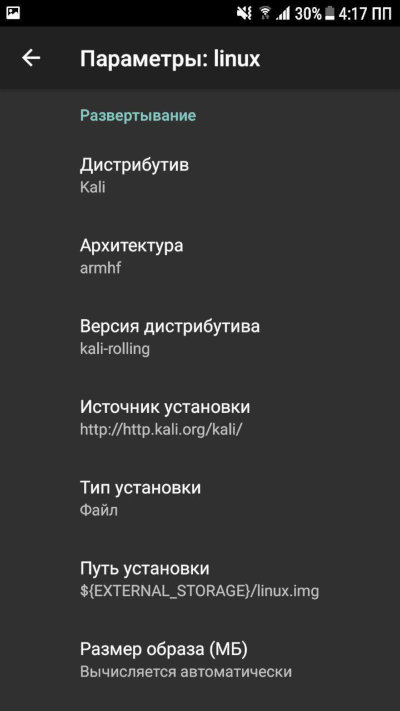

На некоторые телефоны можно установить Kali NetHunter, но речь сейчас пойдет не о нем. Мы будем ставить образ полноценной Kali на наш телефон и подключаться к его десктопу через VNC. У тебя будет образ именно Kali Linux, что позволит пользоваться теми прогами, которые не удается завести на Termux (к примеру, BeEF-XSS).

Сначала нам понадобится скачать из Google Play установщик урезанных дистрибутивов — Linux Deploy, набор необходимых пакетов для корректной работы (BusyBox) и, конечно, VNC Viewer — клиент VNC. Не важно, что в реальности эта машина будет находиться на 127.0.0.1.

Далее измени пароль пользователя, он находится ниже.

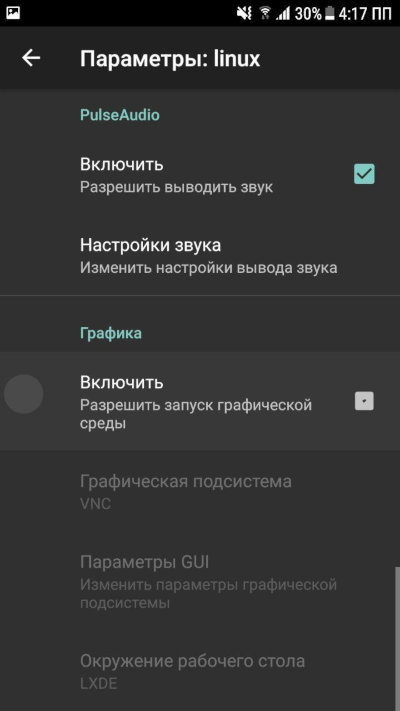

Если же тебе все же нужна графическая среда, то включи соответствующий пункт, и дальше я покажу, как подключиться к десктопу Kali по VNC.

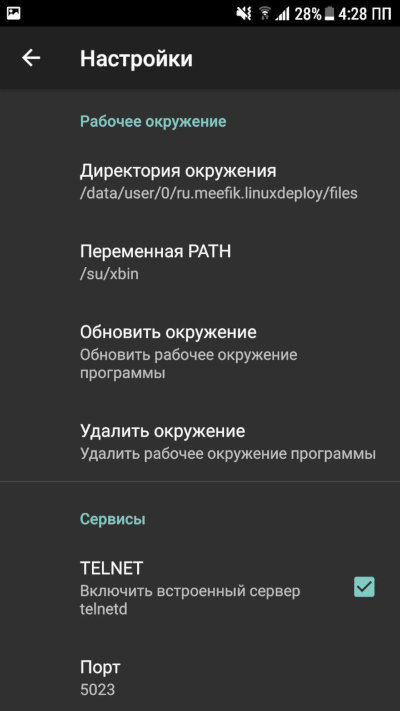

Теперь нужно настроить рабочее окружение. В настройках переменной PATH укажи тот путь, куда BusyBox устанавливал пакеты.

И обнови рабочее окружение (кнопка ниже).

Далее нужно настроить наш контейнер. Выйди на главную страницу, в правом верхнем углу нажми на иконку меню и выбери пункт «Сконфигурировать».

Осталось только запустить наш контейнер. Жми кнопку Start внизу. Проверь, нет ли при запуске контейнера строчек с пометкой fail. Если есть, убедись, что ты правильно указал PATH рабочего окружения и сконфигурировал контейнер. Если все так, то попробуй сменить архитектуру на armhf и сделать все заново.

Теперь заходи в VNC Viewer или другой клиент VNC, добавляй соединение по локалхосту (127.0.0.1) и называй его. Далее подключайся, подтверждай, что хочешь продолжить пользоваться незашифрованным соединением, и вводи пароль пользователя, который ты указывал в Linux Deploy.

Конечно, дистрибутив старый, но весь софт рабочий, и, как видишь, тот же Nmap функционирует без ошибок.

Для теста я использую команду

Вывод результатов сканирования ты можешь видеть на скриншоте ниже.

Заключение

Теперь твое портативное устройство способно вскрывать базы данных, сканировать сети, перехватывать трафик и устраивать еще множество разных интересных атак. Используй эти возможности с умом!