касперский добавить приложение в исключения

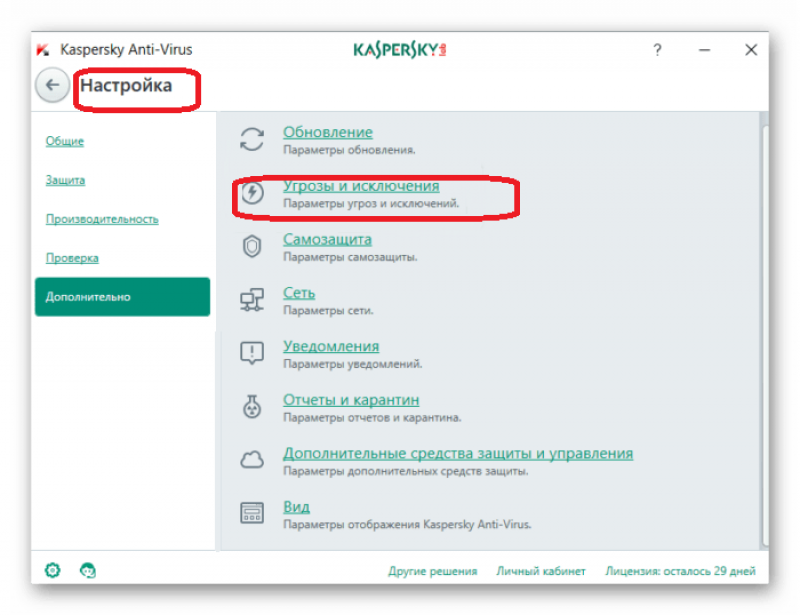

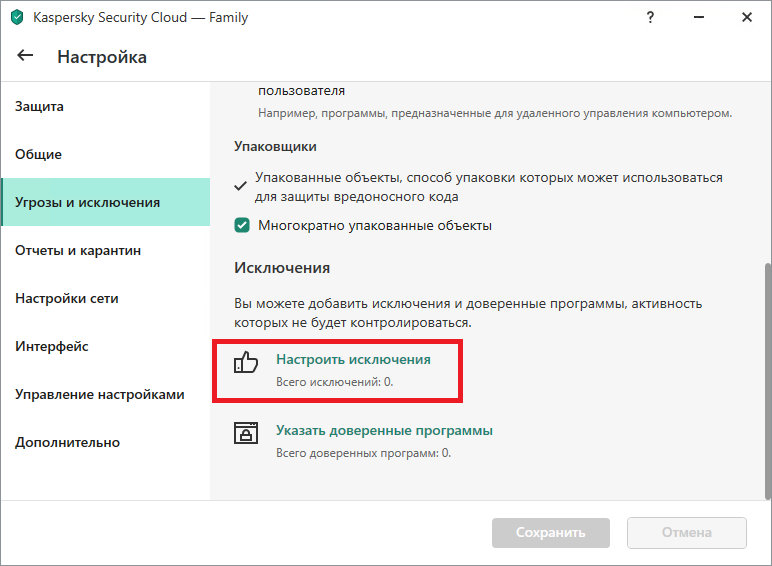

Угрозы и исключения

Типы обнаруживаемых объектов

Kaspersky Internet Security обнаруживает объекты разных типов, такие как, например, вирусы и черви, троянские программы, рекламные программы. Подробнее о них читайте в Энциклопедии «Касперского».

Вы можете выключить обнаружение объектов следующих типов:

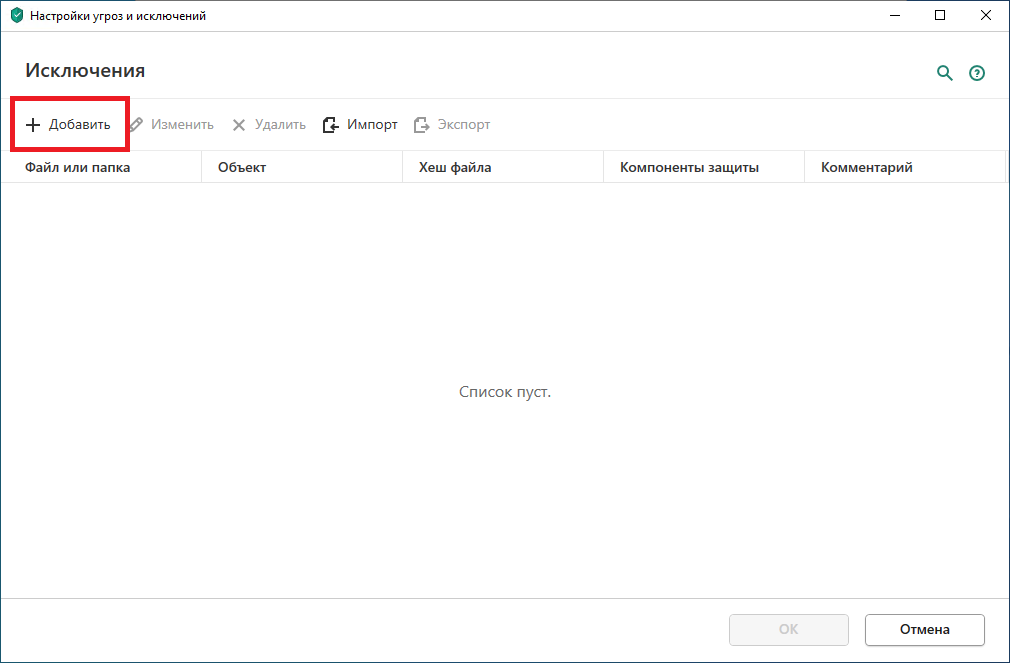

По ссылке открывается окно Исключения со списком исключений из проверки. Исключение из проверки – это совокупность условий, при выполнении которых Kaspersky Internet Security не проверяет объект на вирусы и другие программы, представляющие угрозу.

Вы можете добавлять, изменять и удалять исключения из списка.

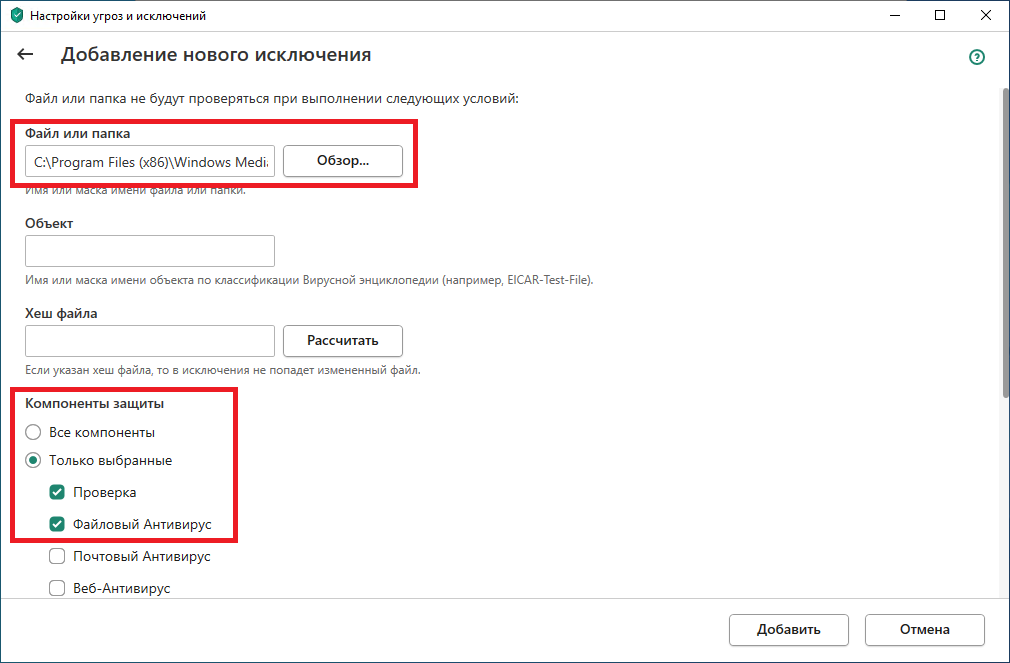

В окне добавления или изменения исключения можно задать условия, в соответствии с которыми объекты должны исключаться из проверки (Kaspersky Internet Security не будет их проверять):

Вместо удаления исключения из списка можно изменить статус исключения на Неактивно (в окне добавления или изменения исключения), в этом случае оно не будет действовать.

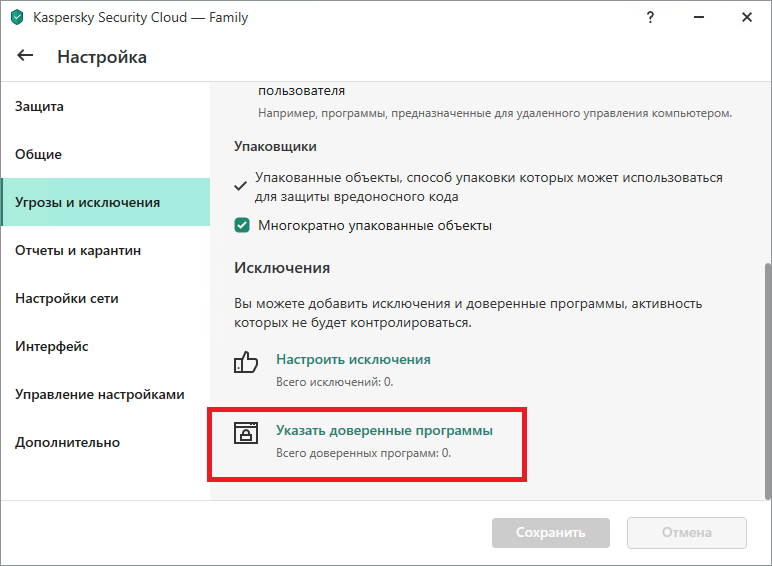

Указать доверенные программы

По ссылке открывается окно со списком доверенных программ. Kaspersky Internet Security не контролирует файловую и сетевую активность доверенных программ (в том числе и вредоносную), а также обращения этих программ к системному реестру.

Вы можете добавлять, изменять и удалять доверенные программы из списка.

Даже если программа включена в список доверенных, Kaspersky Internet Security продолжает проверить исполняемый файл и процесс этой программы на вирусы и другие угрозы. Если вы хотите, чтобы исполняемый файл и процесс доверенной программы не проверялись, добавьте их в список исключений.

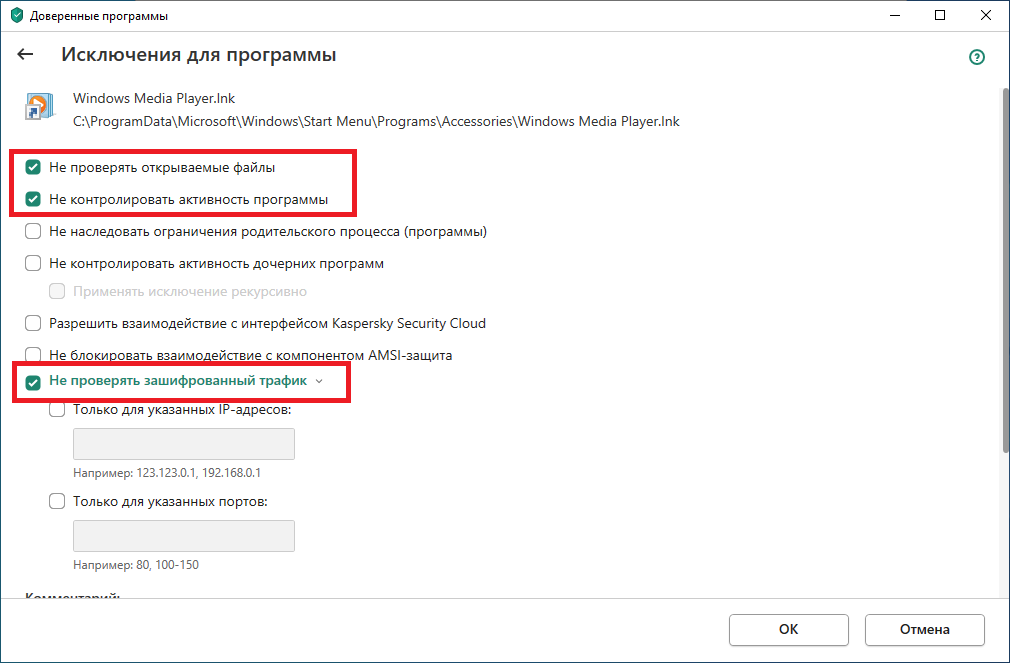

В окне Исключения для программы доступны для выбора следующие правила:

Использовать доверенное системное хранилище сертификатов

Если выбрано одно из доверенных системных хранилище сертификатов, Kaspersky Internet Security исключает из проверки программы, подписанные доверенной цифровой подписью. Kaspersky Internet Security автоматически помещает такие программы в группу Доверенные.

Как добавить программу в исключения антивируса Касперского

Антивирус Касперского защищает пользователей от вирусов: троянов, червей, шпионов и вредоносного ПО.

Антивирус Касперского защищает пользователей от вирусов: троянов, червей, шпионов и вредоносного ПО. Устанавливая подобный продукт, вы хотите, чтобы он работал, не отвлекал и хорошо защищал от угроз. Стандартные настройки помогают соблюдать баланс между удобством и уровнем защищенности. Ваше мнение о вреде программы, файла или сайта может отличаться от мнения антивируса. Уверены в безопасности ресурсов, но Касперский запретил их использовать или сильно урезает функционал? Чтобы обойти это ограничение, нужно знать, как в Касперском добавить программу в исключения.

Как добавить файл или папку в исключения Касперского

Периодически антивирус определяет вредоносными системные или исполнительные файлы безопасных программ, текстовые документы с подозрительными фрагментами. Чтобы антивирус перестал проверять конкретный файл или папку, включите панель управления. Она запускается автоматически при включении компьютера, если параметры автозапуска не изменялись. Если панели не видно, нажмите на иконку с изображением красной толстой стрелки в нижней правой части экрана. Перейдем к тому, как добавить папку в исключения антивируса Касперкого.

Теперь файл или папка проверяться не будут.

Как добавить программу или игру в исключения

Антивирус может блокировать приложения, если считает их траффик в интернете или процесс работы подозрительными. В таком случае он ограничивает или блокирует для них выход в сеть и работоспособность. Зачастую решить проблему помогает обновление заблокированного ПО. Но если это не помогает, или такой возможности нет, мы расскажем, как в Касперском добавить программу в исключения.

Как добавить сайт в исключения Касперского

Антивирус блокирует сайт, потому что тот пытается загрузить или запросить с пользовательского компьютера странные данные. Из-за этого зайти на такой сайт невозможно. Если сделать это все-таки нужно, и вы уверены в безопасности ресурса, добавьте его доверенный список. Вы уже знаете, как добавить папку в исключения антивируса, здесь способ похожий.

Теперь вы знаете, как добавлять объекты в исключение антивируса Kaspersky. Главное – помните, что делать так можно только с гарантированно безопасными программами. Если не уверены в надежности источника, лучше не выключайте антивирус. Помните: ваша безопасность в ваших руках.

Антивирус не дает запустить программу? Выход есть!

Рассказываем, как открыть программу, даже если антивирус бьет тревогу при ее запуске.

Задача любого защитного решения — обеспечивать безопасность системы и сообщать пользователю об угрозах. А что делать, если вместо зловреда антивирус блокирует безобидную программу или без причины бьет тревогу во время сканирования? Возможно, вы столкнулись с ложноположительным срабатыванием.

Как показывают независимые тесты, наши решения крайне редко поднимают ложную тревогу, но иногда такое все же случается. В таком случае не нужно отключать антивирус — это поставит ваш компьютер под угрозу. Лучше добавить приложение, в котором вы уверены, в список исключений. Рассказываем, как это сделать в решениях «Лаборатории Касперского» для домашних пользователей.

В чем разница между доверенными программами и добавлением в исключения

Мы хотим, чтобы пользователям было удобно работать с нашими программами. Поэтому в наших самых популярных решениях — Kaspersky Internet Security, Kaspersky Total Security и Kaspersky Security Cloud — исключения настраиваются одинаково. Но прежде чем перейти к подробным инструкциям, позволим себе отступление, чтобы вам было легче понять, что именно вы будете делать дальше.

Современные защитные решения подходят к защите комплексно: они не только проверяют (при антивирусном сканировании и перед запуском), нет ли чего-то вредоносного в коде программ, но еще и следят за подозрительными действиями установленных в системе программ.

Такие дополнительные проверки нужны потому, что злоумышленники в стремлении обойти защиту иногда засылают на компьютеры вполне безобидные приложения, которые позже скачивают более опасных товарищей, а также создают зловредов, которые долго «спят», прежде чем начать подрывную деятельность.

Поэтому наши разработчики разделили настройки для этих двух типов проверок:

Теперь подробнее о том, где и как можно настроить обе эти опции в Kaspersky Internet Security, Kaspersky Total Security или Kaspersky Security Cloud.

Что делать, если антивирус не дает запустить программу

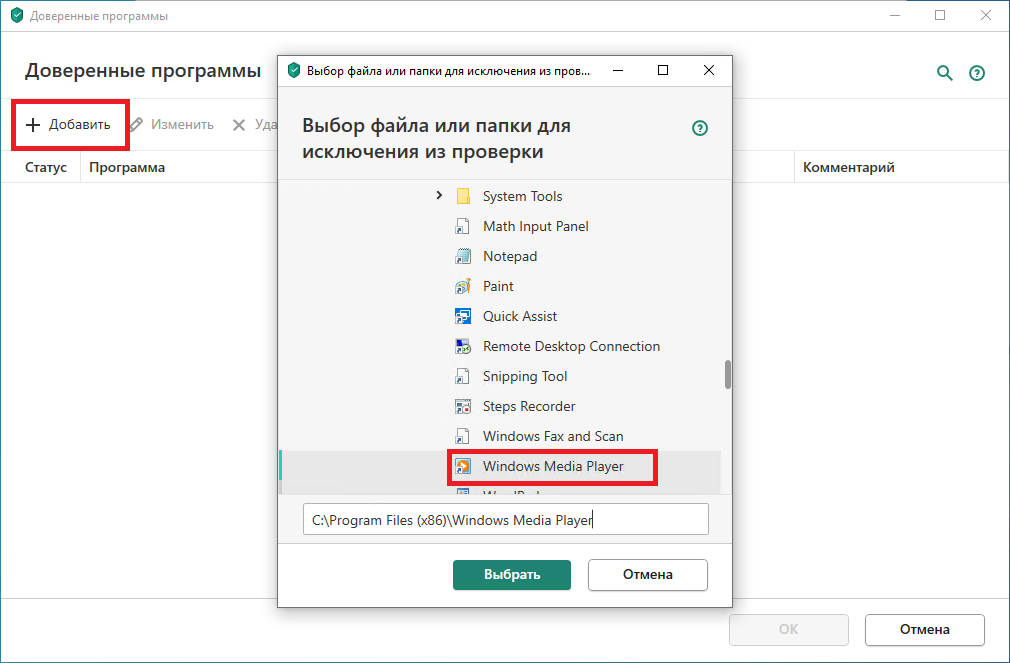

Как правило, антивирус блокирует запуск программы, если видит в ее активности что-то потенциально опасное. Если вы уверены, что ваше приложение делает только то, что нужно, добавьте его в список доверенных. Для этого в настройках исключений:

Настройки доверенных программ в Kaspersky Internet Security, Kaspersky Total Security и Kaspersky Security Cloud

Выбор доверенной программы

Общее правило тут простое: чем меньше галочек, тем лучше. Мы советуем поэкспериментировать, поочередно включая и отключая следующие три:

Никогда не разрешайте взаимодействие с интерфейсом защитного решения! Добропорядочным приложениям это не нужно.

Допустимые опции для исключения из защиты

Что делать, если антивирус ругается на программу при сканировании

Если программа вызывает у антивируса вопросы при сканировании, или же вы попробовали добавлять ее в список доверенных, но это не помогло, можно попробовать добавить ее в исключения из проверки. Для этого вернемся к разделу Угрозы и исключения в настройках.

Настройки исключений в Kaspersky Internet Security, Kaspersky Total Security и Kaspersky Security Cloud

Добавление нового исключения

Путь к файлу-исключению и выбор компонентов, которые будут его игнорировать

Заключение

Теперь вы знаете, как настроить антивирус под свои нужды, если вам кажется, что он мешает работе. Однако помните, что его цель — защитить ваш компьютер, а не помешать вам. Поэтому не стоит увлекаться и злоупотреблять списком исключений, чтобы не пропустить реальную угрозу.

Касперский добавить приложение в исключения

Исключение из проверки – это совокупность условий, при выполнении которых Kaspersky Endpoint Security не проверяет объект на вирусы и другие программы, представляющие угрозу.

Исключения из проверки позволяют работать с легальными программами, которые могут быть использованы злоумышленниками для нанесения вреда компьютеру или данным пользователя. Такие программы сами по себе не имеют вредоносных функций, но эти программы могут быть использованы злоумышленниками. Подробную информацию о легальных программах, которые могут быть использованы злоумышленниками для нанесения вреда компьютеру или данным пользователя, вы можете получить на сайте Вирусной энциклопедии «Лаборатории Касперского».

В результате работы Kaspersky Endpoint Security такие программы могут быть заблокированы. Чтобы избежать блокирования, для используемых программ вы можете настроить исключения из проверки. Для этого нужно добавить в доверенную зону название или маску названия по классификации Вирусной энциклопедии «Лаборатории Касперского». Например, вы часто используете в своей работе программу Radmin, предназначенную для удаленного управления компьютерами. Такая активность программы рассматривается Kaspersky Endpoint Security как подозрительная и может быть заблокирована. Чтобы исключить блокировку программы, нужно сформировать исключение из проверки, где указать название или маску названия по классификации Вирусной энциклопедии «Лаборатории Касперского».

Если у вас на компьютере установлена программа, выполняющая сбор и отправку информации на обработку, Kaspersky Endpoint Security может классифицировать такую программу как вредоносную. Чтобы избежать этого, вы можете исключить программу из проверки, настроив Kaspersky Endpoint Security способом, описанным в этом документе.

Исключения из проверки могут использоваться в ходе работы следующих компонентов и задач программы, заданных администратором системы:

Kaspersky Endpoint Security не проверяет объект, если при запуске одной из задач проверки в область проверки включен диск, на котором находится объект, или папка, в которой находится объект. Однако при запуске задачи выборочной проверки именно для этого объекта исключение из проверки не применяется.

Откроется окно со списком исключений.

Если флажок снят, пользователю доступен только общий список исключений, сформированный в политике. Если локальный список сформирован, после выключения функции Kaspersky Endpoint Security продолжает исключать из проверки файлы из списка.

Если файл изменится, хеш файла тоже будет изменен. В результате измененный файл не будет добавлен в исключения.

Если компоненты указаны в параметрах исключения из проверки, то исключение применяется при проверке только этими компонентами Kaspersky Endpoint Security.

Если компоненты не указаны в параметрах исключения из проверки, то исключение применяется при проверке всеми компонентами Kaspersky Endpoint Security.

Откроется окно свойств политики.

Если флажок снят, пользователю доступен только общий список исключений, сформированный в политике. Если локальный список сформирован, после выключения функции Kaspersky Endpoint Security продолжает исключать из проверки файлы из списка.

Если файл изменится, хеш файла тоже будет изменен. В результате измененный файл не будет добавлен в исключения.

Если файл изменится, хеш файла тоже будет изменен. В результате измененный файл не будет добавлен в исключения.

Вы можете в любое время остановить работу исключения с помощью переключателя.

Примеры масок пути:

Пути к файлам, расположенным в любой из папок:

Пути к файлам, расположенным в указанной папке:

Пути к файлам, расположенным во всех папках с указанным именем:

Касперский добавить приложение в исключения

Доверенную зону администратор системы формирует самостоятельно в зависимости от особенностей объектов, с которыми требуется работать, а также от программ, установленных на компьютере. Включение объектов и программ в доверенную зону может потребоваться, например, если Kaspersky Endpoint Security блокирует доступ к какому-либо объекту или программе, в то время как вы уверены, что этот объект или программа безвредны.

Вы можете исключать из проверки объекты следующими способами:

Исключения из проверки

Исключение из проверки – это совокупность условий, при выполнении которых Kaspersky Endpoint Security не проверяет объект на вирусы и другие программы, представляющие угрозу.

Исключения из проверки позволяют работать с легальными программами, которые могут быть использованы злоумышленниками для нанесения вреда компьютеру или данным пользователя. Такие программы сами по себе не имеют вредоносных функций, но эти программы могут быть использованы в качестве вспомогательного компонента вредоносной программы. К таким программам относятся, например, программы удаленного администрирования, IRC-клиенты, FTP-серверы, различные утилиты для остановки процессов или сокрытия их работы, клавиатурные шпионы, программы вскрытия паролей, программы автоматического дозвона на платные веб-сайты. Это программное обеспечение не классифицируется как вирусы. Подробную информацию о легальных программах, которые могут быть использованы злоумышленниками для нанесения вреда компьютеру или данным пользователя, вы можете получить на сайте Вирусной энциклопедии «Лаборатории Касперского».

В результате работы Kaspersky Endpoint Security такие программы могут быть заблокированы. Чтобы избежать блокирования, для используемых программ вы можете настроить исключения из проверки. Для этого нужно добавить в доверенную зону название или маску названия по классификации Вирусной энциклопедии «Лаборатории Касперского». Например, вы часто используете в своей работе программу Radmin, предназначенную для удаленного управления компьютерами. Такая активность программы рассматривается Kaspersky Endpoint Security как подозрительная и может быть заблокирована. Чтобы исключить блокировку программы, нужно сформировать исключение из проверки, где указать название или маску названия по классификации Вирусной энциклопедии «Лаборатории Касперского».

Если у вас на компьютере установлена программа, выполняющая сбор и отправку информации на обработку, Kaspersky Endpoint Security может классифицировать такую программу как вредоносную. Чтобы избежать этого, вы можете исключить программу из проверки, настроив Kaspersky Endpoint Security способом, описанным в этом документе.

Исключения из проверки могут использоваться в ходе работы следующих компонентов и задач программы, заданных администратором системы:

Список доверенных программ

Список доверенных программ – это список программ, у которых Kaspersky Endpoint Security не контролирует файловую и сетевую активность (в том числе и вредоносную), а также обращения этих программ к системному реестру. По умолчанию Kaspersky Endpoint Security проверяет объекты, открываемые, запускаемые или сохраняемые любым программным процессом, а также контролирует активность всех программ и создаваемый ими сетевой трафик. Kaspersky Endpoint Security исключает из проверки программу, добавленную в список доверенных программ.

Например, если вы считаете объекты, используемые программой Microsoft Windows Блокнот, безопасными и не требующими проверки, то есть доверяете этой программе, вам следует добавить программу Microsoft Windows Блокнот в список доверенных программ, чтобы не проверять объекты, используемые этой программой.

Кроме того, некоторые действия, которые Kaspersky Endpoint Security классифицирует как подозрительные, могут быть безопасны в рамках функциональности ряда программ. Например, перехват текста, который вы вводите с клавиатуры, является штатным действием программ автоматического переключения раскладок клавиатуры (например, Punto Switcher). Чтобы учесть специфику таких программ и отключить контроль их активности, рекомендуется добавить их в список доверенных программ.

Исключение доверенных программ из проверки позволяет избежать проблемы совместимости Kaspersky Endpoint Security с другими программами (например, проблемы двойной проверки сетевого трафика стороннего компьютера Kaspersky Endpoint Security и другой антивирусной программой), а также увеличить производительность компьютера, что особенно важно при использовании серверных программ.

В то же время исполняемый файл и процесс доверенной программы по-прежнему проверяются на наличие в них вирусов и других программ, представляющих угрозу. Для полного исключения программы из проверки Kaspersky Endpoint Security следует пользоваться исключениями из проверки.

Объекты для обнаружения

Вне зависимости от настроенных параметров программы Kaspersky Endpoint Security всегда обнаруживает и блокирует вирусы, черви и троянские программы. Эти программы могут нанести значительный вред компьютеру.

Подкатегория : вирусы и черви (Viruses_and_Worms)

Степень угрозы : высокая

Классические вирусы и черви выполняют на компьютере действия, не разрешенные пользователем. Они могут создавать свои копии, которые обладают способностью дальнейшего самовоспроизведения.

П опав в систему, классический вирус заражает какой-либо файл, активизируется в нем, выполняет свое вредоносное действие, а затем добавляет свои копии в другие файлы.

Классический вирус размножается только на локальных ресурсах компьютера и не может самостоятельно проникать на другие компьютеры. Он может попасть на другой компьютер только в том случае, если добавит свою копию в файл, который хранится в папке общего доступа или на установленном компакт-диске, или если пользователь сам перешлет сообщение электронной почты с вложенным в него зараженным файлом.

Код классического вируса может внедряться в различные области компьютера, операционной системы или приложения. В зависимости от среды обитания вирусы подразделяют на файловые, загрузочные, скриптовые и макро-вирусы.

Вирусы могут заражать файлы различными способами. Перезаписывающие (Overwriting) вирусы записывают свой код вместо кода заражаемого файла, уничтожая его содержимое. Зараженный файл перестает работать, и его нельзя восстановить. Паразитические (Parasitic) вирусы изменяют файлы, оставляя их полностью или частично работоспособными. Вирусы-компаньоны (Companion) не изменяют файлы, но создают их двойники. При открытии зараженного файла запускается его двойник, то есть вирус. Среди вирусов встречаются также вирусы-ссылки (Link), вирусы, заражающие объектные модули (OBJ), вирусы, заражающие библиотеки компиляторов (LIB), вирусы, заражающие исходные тексты программ, и другие.

Основной признак, по которому черви различаются между собой, – способ их распространения. Описание типов червей по способу распространения приводится в следующей таблице.

Способы распространения червей

Распространяются через электронную почту.

Зараженное сообщение электронной почты содержит прикрепленный файл с копией червя или ссылку на такой файл на веб-сайте, например, взломанном или специально созданном. Когда вы запускаете прикрепленный файл, червь активизируется; когда вы щелкаете на ссылке, загружаете, а затем открываете файл, червь также начинает выполнять свое вредоносное действие. После этого он продолжает распространять свои копии, разыскивая другие адреса электронной почты и отправляя по ним зараженные сообщения.

Распространяются через IM-клиенты.

Обычно такой червь рассылает по контакт-листам сообщения, содержащие ссылку на файл с его копией на веб-сайте. Когда пользователь загружает файл и открывает его, червь активизируется.

Распространяются через ретранслируемые интернет-чаты (Internet Relay Chats) – сервисные системы, с помощью которых можно общаться через интернет с другими людьми в реальном времени.

Такой червь публикует в интернет-чате файл со своей копией или ссылку на файл. Когда пользователь загружает файл и открывает его, червь активизируется.

Сетевые черви (черви компьютерных сетей)

Распространяются через компьютерные сети.

В отличие от червей других типов, сетевой червь распространяется без участия пользователя. Он ищет в локальной сети компьютеры, на которых используются программы, содержащие уязвимости. Для этого он посылает специально сформированный сетевой пакет (эксплойт), который содержит код червя или его часть. Если в сети находится «уязвимый» компьютер, он принимает такой сетевой пакет. Полностью проникнув на компьютер, червь активизируется.

Черви файлообменных сетей

Распространяются через файлообменные пиринговые сети.

Чтобы внедриться в файлообменную сеть, червь копирует себя в каталог обмена файлами, обычно расположенный на компьютере пользователя. Файлообменная сеть отображает информацию об этом файле, и пользователь может «найти» зараженный файл в сети так же, как и любой другой, загрузить его и открыть.

Более сложные черви имитируют сетевой протокол конкретной файлообменной сети: они положительно отвечают на поисковые запросы и предлагают для загрузки свои копии.

К прочим сетевым червям относятся:

Подкатегория : троянские программы (Trojan_programs)

Степень угрозы : высокая

В отличие от червей и вирусов, троянские программы не создают свои копии. Они проникают на компьютер, например, через электронную почту или через браузер, когда пользователь посещает зараженную веб-страницу. Троянские программы запускаются при участии пользователя. Они начинают выполнять свое вредоносное действие сразу после запуска.

Разные троянские программы ведут себя на зараженном компьютере по-разному. Основные функции троянских программ – блокирование, изменение или уничтожение информации, нарушение работы компьютеров или компьютерных сетей. Кроме этого, троянские программы могут принимать или отправлять файлы, выполнять их, выводить на экран сообщения, обращаться к веб-страницам, загружать и устанавливать программы, перезагружать компьютер.

Злоумышленники часто используют «наборы» из разных троянских программ.

Типы поведения троянских программ описаны в следующей таблице.

Типы поведения троянских программ на зараженном компьютере

Троянские программы – «архивные бомбы»

Архивы; при распаковке увеличиваются до таких размеров, что нарушают работу компьютера.

Когда пользователь пытается распаковать такой архив, компьютер может начать работать медленно или «зависнуть», диск может заполниться «пустыми» данными. «Архивные бомбы» особенно опасны для файловых и почтовых серверов. Если на сервере используется система автоматической обработки входящей информации, такая «архивная бомба» может остановить сервер.

Троянские программы удаленного администрирования

С читаются наиболее опасными среди троянских программ. По своим функциям напоминают устанавливаемые на компьютеры программы удаленного администрирования.

Эти программы устанавливают себя в компьютере незаметно для пользователя и позволяют злоумышленнику удаленно управлять компьютером.

Включают следующие вредоносные программы:

Троянские программы, требующие выкупа

«Берут в заложники» информацию на компьютере пользователя, изменяя или блокируя ее, или нарушают работу компьютера таким образом, чтобы пользователь не мог воспользоваться информацией. Злоумышленник требует от пользователя выкуп за обещание выслать программу, которая восстановит работоспособность компьютера и данные на нем.

С компьютера пользователя обращаются к веб-страницам: они или сами посылают команды браузеру, или заменяют хранящиеся в системных файлах веб-адреса.

C помощью этих программ злоумышленники организовывают сетевые атаки, повышают посещаемость сайтов, чтобы увеличить количество показов рекламных баннеров.

Обращаются к веб-странице злоумышленника, загружают с нее другие вредоносные программы и устанавливают их на компьютере пользователя; могут хранить имя файла загружаемой вредоносной программы в себе или получать его с веб-страницы, к которой обращаются.

Сохраняют на диске компьютера, а затем устанавливают другие троянские программы, которые хранятся в теле этих программ.

Злоумышленники могут использовать троянские программы-установщики, чтобы достичь следующих целей:

Сообщают злоумышленнику о том, что зараженный компьютер находится «на связи»; передают ему информацию о компьютере: IP-адрес, номер открытого порта или адрес электронной почты. Они связываются со злоумышленником по электронной почте, через FTP, обращаясь к его веб-странице или другим способом.

Троянские программы-уведомители часто используются в наборах из разных троянских программ. Они извещают злоумышленника о том, что другие троянские программы успешно установлены на компьютере пользователя.

Позволяют злоумышленнику анонимно обращаться через компьютер пользователя к веб-страницам; часто используются для рассылки спама.

Троянские программы, крадущие пароли

Троянские программы, крадущие пароли (Password Stealing Ware); крадут учетные записи пользователей, например, регистрационную информацию к программному обеспечению. Они отыскивают конфиденциальные данные в системных файлах и реестре и пересылают ее «хозяину» по электронной почте, через FTP, обращаясь к веб-странице злоумышленника или другим способом.

Некоторые из этих троянских программ выделены в отдельные типы, описанные в этой таблице. Это т роянские программы, крадущие банковские счета ( Trojan‑Banker), троянские программы, крадущие данные пользователей IM-клиентов (Trojan‑IM) и т роянские программы, крадущие данные пользователей сетевых игр ( Trojan‑GameThief).

Ведут электронный шпионаж за пользователем: собирают информацию о его действиях на компьютере, например, перехватывают данные, которые пользователь вводит с клавиатуры, делают снимки экрана или собирают списки активных приложений. Получив эту информацию, они передают ее злоумышленнику по электронной почте, через FTP, обращаясь к его веб-странице или другим способом.

Троянские программы – сетевые атаки

Отправляют с компьютера пользователя многочисленные запросы на удаленный сервер. У сервера не хватает ресурсов для обработки запросов, и он перестает работать (Denial-of-Service (DoS) – отказ в обслуживании). Такими программами часто заражают многие компьютеры, чтобы с них одновременно атаковать один сервер.

DoS-программы реализуют атаку с одного компьютера с ведома пользователя. DDoS-программы (Distributed DoS) реализуют распределенные атаки с разных компьютеров, причем без ведома пользователя зараженного компьютера.

Троянские программы, крадущие данные пользователей IM-клиентов

Скрывают другие вредоносные программы и их активность и таким образом продлевают пребывание этих программ в системе; могут скрывать файлы, процессы в памяти зараженного компьютера или ключи реестра, которые запускают вредоносные программы; могут скрывать обмен данными между приложениями на компьютере пользователя и других компьютерах в сети.

Троянские программы – SMS-сообщения

Заражают мобильные телефоны и с них отправляют SMS-сообщения на платные номера.

Троянские программы, крадущие данные пользователей сетевых игр

Крадут учетные данные пользователей сетевых компьютерных игр ; передают их злоумышленнику по электронной почте, через FTP, обращаясь к его веб-странице или другим способом.

Троянские программы, крадущие банковские счета

Крадут данные банковских счетов или счетов в системах электронных денег; передают данные злоумышленнику по электронной почте, через FTP, обращаясь к его веб-странице или другим способом.

Троянские программы – сборщики адресов электронной почты

Собирают адреса электронной почты на компьютере и передают их злоумышленнику по электронной почте, через FTP, обращаясь к его веб-странице или другим способом. По собранным адресам злоумышленники могут рассылать спам.

Подкатегория : вредоносные утилиты (Malicious_tools)

Уровень опасности : средний

Вредоносные утилиты, в отличие от других вредоносных программ, не выполняют своих действий сразу при запуске и могут безопасно храниться и запускаться на компьютере пользователя. Злоумышленники используют функции этих программ для создания вирусов, червей и троянских программ, организации сетевых атак на удаленные серверы, «взлома» компьютеров или других вредоносных действий.

Разнообразные функции вредоносных утилит делятся на типы, которые описаны в следующей таблице.

Функции вредоносных утилит

Отправляют с компьютера пользователя многочисленные запросы на удаленный сервер. У сервера не хватает ресурсов для обработки запросов, и он перестает работать (Denial-of-Service (DoS) – отказ в обслуживании).

Эксплойт – это набор данных или программный код, использующий уязвимости приложения, в котором он обрабатывается, чтобы выполнить на компьютере вредоносное действие. Например, эксплойт может записывать или считывать файлы либо обращаться к «зараженным» веб-страницам.

С помощью эксплойтов распространяются сетевые черви (Net-Worm). Эксплойты- ньюкеры (Nuker) представляют собой сетевые пакеты, которые выводят компьютеры из строя.

Шифруют другие вредоносные программы, чтобы скрыть их от антивирусного приложения.

Программы для «замусоривания» сетей

Рассылают многочисленные сообщения по сетевым каналам. К этому типу относятся, например, программы для замусоривания ретранслируемых интернет-чатов (Internet Relay Chats).

К типу Flooder не относятся программы, «забивающие мусором» каналы электронной почты, IM-клиентов и мобильных систем. Эти программы выделяют в отдельные типы, описанные в этой таблице (Email-Flooder, IM-Flooder и SMS-Flooder).

Позволяют взламывать компьютер, на котором они установлены, или атаковать другой компьюте р (например, без разрешения пользователя добавлять других пользователей системы; очищать системные журналы, чтобы скрыть следы присутствия в системе). К этому типу относят некоторые снифферы, которые обладают вредоносными функциями, например перехватывают пароли. Снифферы (Sniffers) – это программы, которые позволяют просматривать сетевой трафик.

Пугают пользователя вирусоподобными сообщениями: могут «обнаружить» вирус в незараженном файле или объявить о форматировании диска, которого на самом деле не происходит.

Отправляют сообщения и сетевые запросы с поддельным адресом отправителя. Злоумышленники используют утилиты-имитаторы, чтобы, например, выдать себя за отправителя.

Инструменты для модификации вредоносных программ

Позволяют модифицировать другие вредоносные программы так, чтобы скрыть их от антивирусных приложений.

Программы для «замусоривания» адресов электронной почты

Отправляют многочисленные сообщения по адресам электронной почты («забивают их мусором»). Большой поток сообщений не дает пользователям просматривать полезную входящую почту.

Программы для «замусоривания» IM-клиентов

Отправляют многочисленные сообщения пользователям IM-клиентов. Большой поток сообщений не дает пользователям просматривать полезные входящие сообщения.

Программы для «замусоривания» SMS-сообщениями

Отправляют многочисленные SMS-сообщения на мобильные телефоны.

Подкатегория : рекламные программы (Adware)

Степень угрозы : средняя

Рекламные программы связаны с показом пользователю рекламной информации. Они отображают в интерфейсе других программ рекламные баннеры, перенаправляют поисковые запросы на рекламные веб-страницы. Некоторые из них собирают и переправляют своему разработчику маркетинговую информацию о пользователе: например, сведения о том, какие тематические веб-сайты он посещает, какие поисковые запросы делает. В отличие от троянских программ-шпионов, рекламные программы передают эту информацию разработчику с разрешения пользователя.

Подкатегория : легальные программы, которые могут быть использованы злоумышленником для нанесения вреда компьютеру или данным пользователя.

Уровень опасности : средний

Однако если злоумышленники получат доступ к таким программам или внедрят их на компьютер пользователя, они могут использовать некоторые их функции для нарушения безопасности.

Подобные программы различают по функциям, типы которых описаны в таблице ниже.

Пользователи устанавливают эти программы, чтобы общаться в ретранслируемых интернет-чатах (Internet Relay Chats). Злоумышленники используют их для распространения вредоносных программ.

Могут устанавливать телефонные соединения через модем в скрытом режиме.

Могут загружать файлы с веб-страниц в скрытом режиме.

Позволяют наблюдать за активностью на компьютере, на котором установлены (видеть, какие приложения работают, и как они обмениваются данными с приложениями на других компьютерах).

Позволяют просматривать и восстанавливать забытые пароли. С этой же целью их скрыто внедряют на компьютеры пользователей злоумышленники.

Программы удаленного администрирования

Широко используются системными администраторами; позволяют получать доступ к интерфейсу удаленного компьютера, чтобы наблюдать за ним и управлять им. С этой же целью злоумышленники скрыто внедряют их на компьютеры пользователей для наблюдения за удаленными компьютерами и управления ими.

Легальные программы удаленного администрирования отличаются от троянских программ удаленного администрирования Backdoor. Троянские программы обладают функциями, которые позволяют им самостоятельно проникать в систему и устанавливать себя; легальные программы этих функций не имеют.

Выполняют функции FTP-сервера. Злоумышленники внедряют их на компьютер пользователя, чтобы открыть к нему удаленный доступ по протоколу FTP.

Выполняют функции прокси-сервера. Злоумышленники внедряют их на компьютер пользователя, чтобы от его имени рассылать спам.

Выполняют функции Telnet-сервера. Злоумышленники внедряют их на компьютер пользователя, чтобы открыть к нему удаленный доступ по протоколу Telnet.

Выполняют функции веб-сервера. Злоумышленники внедряют их на компьютер пользователя, чтобы открыть к нему удаленный доступ по протоколу HTTP.

Инструменты для работы на локальном компьютере

Дают пользователю дополнительные возможности при работе на своем компьютере (позволяют скрывать на своем компьютере файлы или окна активных приложений, закрывать активные процессы).

Дают пользователю компьютера, на котором установлены, дополнительные возможности при работе с другими компьютерами в сети (позволяют перезагружать их, находить открытые порты, запускать установленные на них программы).

Клиенты пиринговых сетей

Позволяют работать в пиринговых (Peer-to-Peer) сетях. Могут использоваться злоумышленниками для распространения вредоносных программ.

Отправляют сообщения электронной почты в скрытом режиме. Злоумышленники внедряют их на компьютер пользователя, чтобы от его имени рассылать спам.

Добавляют в интерфейс других приложений панели инструментов для использования поисковых систем.

Выдают себя за другие программы. Например, существуют псевдоантивирусы, которые выводят на экран сообщения об обнаружении вредоносных программ, но на самом деле ничего не находят и не лечат.

Подкатегория : легальные программы, которые могут быть использованы злоумышленником для нанесения вреда компьютеру или данным пользователя.

Уровень опасности : средний

Однако если злоумышленники получат доступ к таким программам или внедрят их на компьютер пользователя, они могут использовать некоторые их функции для нарушения безопасности.

Подобные программы различают по функциям, типы которых описаны в таблице ниже.

Пользователи устанавливают эти программы, чтобы общаться в ретранслируемых интернет-чатах (Internet Relay Chats). Злоумышленники используют их для распространения вредоносных программ.

Могут устанавливать телефонные соединения через модем в скрытом режиме.

Могут загружать файлы с веб-страниц в скрытом режиме.

Позволяют наблюдать за активностью на компьютере, на котором установлены (видеть, какие приложения работают, и как они обмениваются данными с приложениями на других компьютерах).

Позволяют просматривать и восстанавливать забытые пароли. С этой же целью их скрыто внедряют на компьютеры пользователей злоумышленники.

Программы удаленного администрирования

Широко используются системными администраторами; позволяют получать доступ к интерфейсу удаленного компьютера, чтобы наблюдать за ним и управлять им. С этой же целью злоумышленники скрыто внедряют их на компьютеры пользователей для наблюдения за удаленными компьютерами и управления ими.

Легальные программы удаленного администрирования отличаются от троянских программ удаленного администрирования Backdoor. Троянские программы обладают функциями, которые позволяют им самостоятельно проникать в систему и устанавливать себя; легальные программы этих функций не имеют.

Выполняют функции FTP-сервера. Злоумышленники внедряют их на компьютер пользователя, чтобы открыть к нему удаленный доступ по протоколу FTP.

Выполняют функции прокси-сервера. Злоумышленники внедряют их на компьютер пользователя, чтобы от его имени рассылать спам.

Выполняют функции Telnet-сервера. Злоумышленники внедряют их на компьютер пользователя, чтобы открыть к нему удаленный доступ по протоколу Telnet.

Выполняют функции веб-сервера. Злоумышленники внедряют их на компьютер пользователя, чтобы открыть к нему удаленный доступ по протоколу HTTP.

Инструменты для работы на локальном компьютере

Дают пользователю дополнительные возможности при работе на своем компьютере (позволяют скрывать на своем компьютере файлы или окна активных приложений, закрывать активные процессы).

Дают пользователю компьютера, на котором установлены, дополнительные возможности при работе с другими компьютерами в сети (позволяют перезагружать их, находить открытые порты, запускать установленные на них программы).

Клиенты пиринговых сетей

Позволяют работать в пиринговых (Peer-to-Peer) сетях. Могут использоваться злоумышленниками для распространения вредоносных программ.

Отправляют сообщения электронной почты в скрытом режиме. Злоумышленники внедряют их на компьютер пользователя, чтобы от его имени рассылать спам.

Добавляют в интерфейс других приложений панели инструментов для использования поисковых систем.

Выдают себя за другие программы. Например, существуют псевдоантивирусы, которые выводят на экран сообщения об обнаружении вредоносных программ, но на самом деле ничего не находят и не лечат.

Kaspersky Endpoint Security проверяет упакованные объекты и модуль-распаковщик в составе самораспаковывающихся архивов SFX (self-extracting archive).

Чтобы скрыть опасные программы от обнаружения антивирусом, злоумышленники упаковывают их с помощью специальных упаковщиков или многократно упаковывают один объект.

Вирусные аналитики «Лаборатории Касперского» отобрали упаковщики, которые злоумышленники используют чаще всего.

Если Kaspersky Endpoint Security обнаружил в объекте такой упаковщик, то скорее всего он содержит вредоносную программу или программу, которая может быть использована злоумышленником для нанесения вреда компьютеру или данным пользователя.

Kaspersky Endpoint Security выделяет следующие программы:

Kaspersky Endpoint Security проверяет упакованные объекты и модуль-распаковщик в составе самораспаковывающихся архивов SFX (self-extracting archive).

Чтобы скрыть опасные программы от обнаружения антивирусом, злоумышленники упаковывают их с помощью специальных упаковщиков или многократно упаковывают один объект.

Вирусные аналитики «Лаборатории Касперского» отобрали упаковщики, которые злоумышленники используют чаще всего.

Если Kaspersky Endpoint Security обнаружил в объекте такой упаковщик, то скорее всего он содержит вредоносную программу или программу, которая может быть использована злоумышленником для нанесения вреда компьютеру или данным пользователя.

Kaspersky Endpoint Security выделяет следующие программы:

Исключения из проверки

Таблица содержит информацию об исключениях из проверки.

Вы можете исключать из проверки объекты следующими способами:

Таблица доверенных программ, активность которых Kaspersky Endpoint Security не проверяет в процессе своей работы.

Компонент Контроль программ регулирует запуск каждой из программ независимо от того, указана ли эта программа в таблице доверенных программ или нет.

Использовать доверенное системное хранилище сертификатов

Если флажок установлен, то Kaspersky Endpoint Security исключает из проверки программы, подписанные доверенной цифровой подписью. Компонент Предотвращение вторжений автоматически помещает такие программы в группу Доверенные.

Если флажок снят, то антивирусная проверка выполняется независимо от наличия у программы цифровой подписи. Компонент Предотвращение вторжений распределяет программы по группам доверия согласно установленным параметрам.

См. также об управлении программой через локальный интерфейс