журнал учета и выдачи носителей с ключевой информацией

Журналы учета электронных подписей: как вести и хранить

Статья будет полезна, если в вашей организации есть хотя бы один ключ электронной подписи — тогда вам, скорее всего, нужно вести журналы учета ключей подписи. Кто обязан это делать и как, расскажем в статье.

Что такое журналы учета ключей ЭП

Журналы учета средств криптографической защиты информации (СКЗИ) или ключей электронной подписи (ЭП или ЭЦП) помогают следить за перемещением средств криптозащиты и ключей подписи в организации. В них отражается кто получил ключ подписи, сдал ли его при переходе на другую должность или увольнении, знаком ли сотрудник с правилами работы со средствами электронной подписи. Журналы нужны предприятиям, которые используют ЭП и СКЗИ, например, КриптоПро CSP или ViPNet CSP.

Кому нужно вести журналы учета ключей ЭП

Лицензиаты ФСБ

Эти компании оказывают платные услуги, связанные с использованием СКЗИ: их разработкой, распространением, установкой, обслуживанием и т.д. Это могут быть удостоверяющие центры, которые выпускают сертификат электронных подписей, или, например, дистрибьюторы СКЗИ.

К лицензиатам предъявляется самый большой список требований по соблюдению инструкции. Они должны создать у себя орган криптографической защиты информации, разработать свой регламент по соблюдению инструкции и вести журналы учета ключей ЭП и СКЗИ. Орган криптозащиты контролирует, как организация соблюдает инструкцию из приказа ФАПСИ №152.

Организации, которые не являются лицензиатами ФСБ

Обязательно соблюдать приказ ФАПСИ №152 и вести журналы учета ключей ЭП должны предприятия, которые используют СКЗИ для защиты конфиденциальной информации, если такая информация по закону подлежит защите — например, для персональных данных или при передаче отчетности. В приказе их называют «обладатели конфиденциальной информации».

Если организации используют СКЗИ для защиты информации, не подлежащей обязательной защите, то требования инструкции ФАПСИ носят рекомендательный характер. Например, это касается компании, которая приобрела сертификат ЭП и средства криптозащиты только для внутреннего пользования — подписания внутренних документов, шифрования результатов своей работы.

Организациям, которые будут соблюдать требования приказа ФАПСИ №152, нужно создать регламент хранения и использования электронных подписей на основе утвержденной приказом инструкции и вести журналы учета. Сделать это можно одним из двух способов:

Какие журналы учета вести

Инструкция устанавливает два типа журналов:

Способ заполнения журнала отличается в зависимости от типа СКЗИ, от того кто ведет журнал: обладатель ключей ЭП или орган криптографической защиты. Подробно детали заполнения описаны в приказе ФАПСИ № 152.

Форма журнала поэкземплярного учета для органа криптографической защиты — для лицензиатов ФCБ:

Форма журнала поэкземплярного учета для обладателей конфиденциальной информации:

Типовая форма технического (аппаратного) журнала:

Чтобы скачать формы для заполнения журналов, перейдите по ссылке.

Что такое порядок использования и хранения ключей ЭП и СКЗИ

Кроме журналов учета инструкция также рекомендует организациям разработать и соблюдать свой регламент хранения и использования ключей ЭП. Для регламента нет единой типовой формы, поэтому компания может разработать документ самостоятельно. Для этого нужно изучить инструкцию и адаптировать требования именно под свою компанию.

Несмотря на то, что регламент в разных компаниях будет отличаться, есть общие требования — регламент должен указывать правила, по которым в организации:

Что будет, если не соблюдать инструкцию и не вести журналы учета

Приложение 2. Типовая форма журнала поэкземплярного учета СКЗИ, эксплуатационной и технической документации к ним, ключевых документов (для обладателя конфиденциальной информации)

утвержденной приказом ФАПСИ РФ

от 13 июня 2001 г. N 152

Типовая форма

журнала поэкземплярного учета СКЗИ, эксплуатационной и технической документации к ним, ключевых документов (для обладателя конфиденциальной информации)

| N п/ п | Наименование СКЗИ, эксплуатационной и технической документации к ним, ключевых документов | Серийные номера СКЗИ, эксплуатационной и технической документации к ним, номера серий ключевых документов | Номера экземпляров (криптографичес- кие номера) ключевых документов | Отметка о получении | Отметка о выдаче | ||

| От кого получены | Дата и номер сопроводите- льного письма | Ф.И.О. пользова- теля СКЗИ | Дата и расписка в получении | ||||

| 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| Отметка о подключении (установке) СКЗИ | Отметка об изъятии СКЗИ из аппаратных средств, уничтожении ключевых документов | Примечание | ||||

| Ф.И.О. сотрудников органа криптографической защиты, пользователя СКЗИ, произведших подключение (установку) | Дата подключения (установки) и подписи лиц, произведших подключение (установку) | Номера аппаратных средств, в которые установлены или к которым подключены СКЗИ | Дата изъятия (уничтоже- ния) | Ф.И.О. сотрудников органа криптографической защиты, пользователя СКЗИ, производивших изъятие (уничтожение) | Номер акта или расписка об уничтожении | |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

© ООО «НПП «ГАРАНТ-СЕРВИС», 2021. Система ГАРАНТ выпускается с 1990 года. Компания «Гарант» и ее партнеры являются участниками Российской ассоциации правовой информации ГАРАНТ.

Журнал учета и выдачи носителей с ключевой информацией

по учету, уничтожению и отчетности по СКЗИ

(Для клиентов органов Федерального казначейства)

В соответствии с разделом 4 Правил электронного документооборота в системе электронного документооборота Федерального казначейства ( Приложение к Договору «Об обмене электронными документами» ), каждый пользователь СКЗИ (клиент СЭД ФК) обязан выполнять требования «Инструкции об организации и обеспечения безопасности хранения, обработки и передачи по каналам связи с использованием средств криптографической защиты информации с ограниченным доступом, не содержащих сведений, составляющих государственную тайну», утвержденной приказом Федерального агентства правительственной связи и информации ( ФАПСИ ) при Президенте Российской Федерации от 13.06.2001 № 152 (далее – Инструкция № 152).

К СКЗИ относятся как сами программные или аппаратно-программные средства, так и ключевая информация необходимая для их работы и техническая документация на СКЗИ. В соответствии с Инструкцией № 152 все СКЗИ должны браться на поэкземплярный учет и их движение (выдача, установка, передача, уничтожение) должны быть документально отслежены. Для этих целей пользователь ведет журнал учета СКЗИ, эксплуатационной и технической документации к ним, ключевых документов (Приложение № 2 к Инструкции № 152 ).

По разделу 1: пример заполнения на программе СКЗИ крипто-про

1. номер по порядку

4. 1 (так как лицензионное соглашение подразумевает одну установку)

5. УФК по РК (в случае если установку проводили сотрудники УФК) или ОФК

6. Указывается дата установки

7. Ф.И.О. лица, на чьем компьютере проведена установка СКЗИ

8. расписка лица п.7

9. Ф.И.О. лица производившего установку СКЗИ

11. Серийный или инвентарный номер компьютера

12. Дата изъятия ( деинсталяции )

13. Ф.И.О. лиц, производивших деинсталляцию СКЗИ

14. Расписки лиц п. 13 за уничтожение деинсталлированного СКЗИ. Под уничтожением понимается удаление (стирание) дистрибутива программы, лицензии и ключа активации, без возможности восстановления. Если осуществляется перенос СКЗИ на новый компьютер, то данная графа не заполняется, а производится регистрация данного СКЗИ под следующим порядковым номером.

Раздел 2 «Ключевая информация»

Ключевая информация формируется непосредственно пользователем в соответствии с «Порядком генерации ключей электронной цифровой подписи и запросов на получение сертификата открытого ключа ЭЦП» от 19 декабря 2007 года.

1. номер по порядку

4. 1 (Первый экземпляр)

5. изготовлен самостоятельно

6. дата формирования ключа

7. Ф.И.О. владельца ключа (физическое лицо, для которого изготовлен данный ключ)

8. дата и расписка в получении лица п.7

Графы 9, 10, 11 не заполняются

12. Дата уничтожения ключа по окончании срока действия или другим причинам (порча ключа, лишения владельца прав ЭЦП и т.п.)

13. Ф.И.О. лиц, производивших уничтожение ключа (2 человека, из числа лиц, наделенных правом использования ЭЦП, включая администратора СЭД)

14. Подписи лиц, указанный в п.13

Таким образом наклейка дискеты должна содержать следующие идентификационные признаки:

SHAPE \* MERGEFORMAT

По окончании срока действия ключа, основная ключевая дискета и резервные копии уничтожаются одновременно.

программу со значка

Удаление контейнеров закрытых ключей, копирование ключей, просмотр контейнеров осуществляется со вкладки «Сервис»

Чтобы узнать информацию о номере ключа подписи, записанного на дискете, для программы СЭД нажмите кнопку «Просмотреть сертификаты в контейнере» и далее «Обзор», после чего в окне выбора ключевого контейнера выделяем нужный нам контейнер и нажимаем «ОК».

9-тизначное уникальное имя ключа и является серийным номером, которое записывается в графе 3 журнала учета СКЗИ. После просмотра нажмите кнопку «отмена» для выхода из программы.

В случае досрочного прекращения действия закрытого ключа ЭЦП (смена сотрудника, компрометация ключа), закрытый ключ должен быть уничтожен в течени и суток с отметкой в журнале учета СКЗИ. Информация об отзыве сертификата также в течени и суток направляется в территориальный орган федерального казначейства.

При плановой смене ключей, по истечении срока их действия, выведенные ключи уничтожаются двумя лицами в течени и 4 суток с момента окончания срока действия с отметкой об этом в журнале учета СКЗИ. При этом информация об отзыве сертификата не направляется.

В соответствии с п.46 Инструкции № 152 предусмотрена отчетность пользователей СКЗИ об уничтоженных ключевых документах. Данная информация должна представляться в территориальный орган Федерального казначейства ежегодно к 10 февраля по прилагаемой форме:

об уничтоженных ключевых документах

в ___________________________ по состоянию на 31 декабря 20___ года.

Приложение N 1. Форма журнала регистрации носителей информации ГАС «Выборы», содержащих персональные данные и иную конфиденциальную информацию

Приложение N 1

к Положению о порядке работы с документами

и носителями, содержащими персональные

данные и иную конфиденциальную информацию

ЖУРНАЛ

регистрации носителей информации ГАС «Выборы», содержащих персональные данные

и иную конфиденциальную информацию

Вид носителя / Наименование информации

N и дата сопроводительного документа

Учетные номера носителей

Кому передан носитель

Дата передачи носителя

Дата и N акта уничтожения

Примечание. Данный журнал должен быть учтен, страницы пронумерованы, прошиты и опечатаны (опломбированы).

Пояснение к заполнению Журнала

1. Указывается дата поступления или учета носителя.

2. Указывается учетный номер поступившего носителя.

3. Указывается наименование организации, направившей учтенный носитель (ФЦИ при ЦИК РФ, ИКСРФ, ТИК).

4. Указывается вид носителя (например: бумага А4, CD-R, DVD-R).

5. Указывается количество листов учитываемого документа и их номера (диапазоны номеров) предварительного учета.

6. Указывается номер и дата сопроводительного документа (Акта, Протокола передачи) для полученных и переданных носителей.

7. Указывается учетный номер созданного носителя.

8. Указывается наименование организации, которой направлен созданный учетный носитель. В случае если носитель создан для хранения на месте, указывается «Локальный». При порче носителя указывается «Испорчен при записи».

9. Указывается дата отправки носителя.

10. Указывается дата и номер акта уничтожения носителя.

11. Фамилия, имя, отчество должностного лица, передавшего носитель.

12. Фамилия, имя, отчество должностного лица, получившего носитель.

Откройте актуальную версию документа прямо сейчас или получите полный доступ к системе ГАРАНТ на 3 дня бесплатно!

Если вы являетесь пользователем интернет-версии системы ГАРАНТ, вы можете открыть этот документ прямо сейчас или запросить по Горячей линии в системе.

Строго под роспись: как правильно заполнить журнал учёта СКЗИ

Практически любая организация обменивается конфиденциальными данными со своими партнёрами и структурными подразделениями. Для того чтобы обеспечить сохранность передаваемой информации, требуются средства криптографической защиты (СКЗИ). Но работа с ними регламентируется инструкцией, которая написана 20 лет назад и уже не отвечает современным реалиям, а некоторые её пункты вызывают сомнения у специалистов. Ниже мы разберём один из ключевых и самых запутанных процессов — поэкземплярный учёт СКЗИ.

Введение

Итак, согласно инструкции, к СКЗИ относятся как сами программные или аппаратно-программные средства, так и информация, необходимая для их работы, ключи, техническая документация. При этом абсолютно все средства криптографической защиты в организации должны браться на поэкземплярный учёт. Именно об этом процессе и пойдёт речь дальше.

Инструкция была написана 20 лет назад, когда сертифицированные СКЗИ применялись крайне редко, а большинство организаций не имели такой разрозненной и распределённой по всей стране ИТ-инфраструктуры. Поэтому многие пункты документа сейчас вызывают вопросы у специалистов. Например, вести учёт в электронном виде можно, но только с применением квалифицированной ЭП (учёт СКЗИ в электронном виде — это тема для отдельной статьи, и об этом мы поговорим в следующий раз) либо сопровождая каждое действие соответствующими актами. Также не предусмотрена возможность удалённой передачи ключей шифрования, а журнал учёта требуется хранить в отдельном помещении. Да и само понятие «ключи шифрования» стало более разрозненным.

Кто и как ведёт учёт

Если организация является обладателем конфиденциальной информации, то ей, скорее всего, требуется обеспечить безопасную передачу, обработку и хранение этой информации с помощью СКЗИ. Организует и контролирует все работы с СКЗИ орган криптографической защиты (ОКЗ). Это может быть как структурное подразделение или конкретный сотрудник внутри организации — обладателя конфиденциальной информации, так и внешний подрядчик (например, сервис-провайдер).

В первом случае организация должна издать приказ о создании ОКЗ, определить его структуру и обязанности сотрудников. Например:

Все работники, которые осуществляют деятельность, связанную с установкой, настройкой и доступом к СКЗИ, должны быть внесены в приказ и ознакомлены с ним, а для каждой должности требуется разработать должностную инструкцию и ознакомить пользователей с порядком использования СКЗИ.

В итоге перечень необходимых документов состоит из:

В соответствии с инструкцией по всем СКЗИ должен вестись поэкземплярный учёт, а их движение (формирование, выдача, установка, передача, уничтожение) должно быть документально подтверждено. Для этого и обладатель конфиденциальной информации, и орган криптографической защиты должны вести журналы (каждый — свой) поэкземплярного учёта СКЗИ, эксплуатационной и технической документации к ним, ключевых документов.

При этом если орган криптографической защиты информации — это структурное подразделение организации, то от него требуется вести оба журнала. Дело в том, что в этом случае организация не только является обладателем конфиденциальной информации, но и выполняет часть функций ОКЗ. Например, крупные холдинги, как правило, выделяют в своём составе ИТ-компанию, которая в том числе обеспечивает информационную безопасность с использованием СКЗИ. Она ведёт все журналы и сопутствующую документацию и является для своего холдинга поставщиком услуг.

Если услуги оказывает сервис-провайдер, то он заполняет журнал учёта для органа криптографической защиты, а организация — журнал для обладателя конфиденциальной информации.

Журналы учёта хранятся в течение 5 лет. Сами СКЗИ и документация к ним должны находиться в специальном помещении (требования к нему описаны в приказе ФАПСИ № 152). Основное условие: доступ туда получают только сотрудники ОКЗ строго под роспись.

Операции с СКЗИ: взятие на учёт

Рассмотрим порядок учёта на конкретном примере. Организация N — обладатель конфиденциальной информации — хочет использовать СКЗИ компании «КриптоПро». Организация N не готова создавать у себя ОКЗ и обращается к сервис-провайдеру, который будет предоставлять ей соответствующие услуги. Итак, для начала вендор должен предоставить организации N, которая приобретает программно-аппаратный комплекс, исходные данные для учёта (здесь и ниже по тексту данные ненастоящие и приведены для примера).

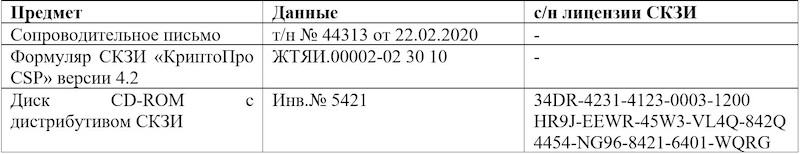

Таблица 1. Пример данных для учёта

В графы 1–6 журнала поэкземплярного учёта должны попасть данные о:

После заполнения всех этих данных СКЗИ выдаются пользователям, то есть тем работникам в организации, для которых закупались. Это может быть как сотрудник бухгалтерии, который применяет ЭП для подписания и отправки документов, так и другой ответственный специалист, взявший на себя обязательства по сохранности СКЗИ.

На этом этапе заполняются 7-я и 8-я графы журнала (кому и когда выдаётся СКЗИ — с обязательной росписью пользователя). Если возможности расписаться в журнале нет, то можно заполнить акт передачи, где в свободной форме указывается, кто (администратор безопасности) и кому (пользователю) передаёт СКЗИ. При этом обе стороны расписываются, а номер акта вносится в 8-ю графу («Дата и номер сопроводительного письма»).

В 9-ю графу записывается имя сотрудника, производившего установку СКЗИ. Чаще всего это делает специалист технической поддержки, который также является администратором безопасности. Но это может быть и пользователь, если он обладает соответствующими навыками и правами доступа в сеть. В графе 11 указывается серийный номер материнской платы или номер опечатывающей пломбы системного блока.

В случае увольнения сотрудника, который производил установку, требуются изъятие СКЗИ и составление акта, в котором указываются предмет и способ изъятия (например, удаление ключевой информации с носителя). Всё это фиксируется в графах 12, 13, 14.

При уничтожении СКЗИ также составляется соответствующий акт. В нём должны быть указаны предмет и способ уничтожения. Программные СКЗИ уничтожаются посредством стирания с носителя ключевой информации (чистки реестра), а также деинсталляции ПО. В случае аппаратных СКЗИ можно удалить с них ключевую информацию либо уничтожить их физически.

Ниже приведён пример журнала, заполненного организацией — обладателем конфиденциальной информации. ООО «Компания» в данном примере — это сервис-провайдер, который выполняет функции органа криптографической защиты для организации.

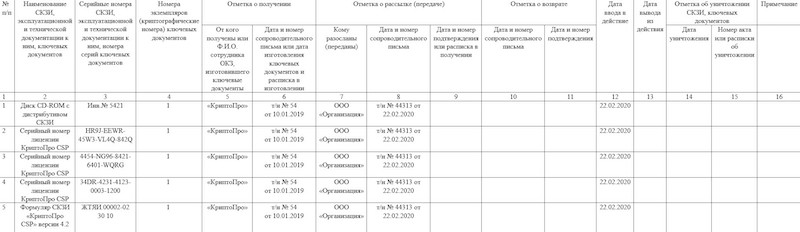

Таблица 2. Журнал поэкземплярного учёта СКЗИ для обладателя конфиденциальной информации

Журнал учёта СКЗИ для органа криптографической защиты во многих пунктах перекликается с аналогичным документом для организации и заполняется по такому же принципу, поэтому не будем подробно останавливаться на его разборе. В примере ниже ООО «Организация» — это обладатель конфиденциальной информации, который воспользовался услугами сервис-провайдера.

Таблица 3. Журнал поэкземплярного учёта СКЗИ для органа криптографической защиты

Выводы

Трудно не согласиться с тем, что все эти требования уже давно морально устарели и «Инструкция» нуждается в актуальных корректировках, но пока мы вынуждены выполнять требования её текущей редакции. Обратите внимание, что для ведения журнала поэкземплярного учёта СКЗИ в электронном виде требуется подписывать документы только квалифицированной ЭП либо сопровождать каждое действие соответствующими актами. Если же речь идёт о физическом документе, то все данные и подписи должны быть внесены в него всеми ответственными лично.

Безусловно, учёт СКЗИ — это только один из множества обязательных к исполнению процессов, описанных в документе. В дальнейших статьях мы постараемся подробно описать процесс опломбирования СКЗИ, технологию их уничтожения и многое другое.