Ddos атака что это такое

Ddos атака что это такое

Что такое DDoS-атака

DDoS-атака (от англ. Distributed Denial of Service) — распределённая атака, которая создаёт нагрузку на сервер и приводит к отказу системы. При таких условиях пользователи не могут получить доступ к сайту или веб-сервису, а владельцы проектов могут потерять прибыль.

Причиной для отказа системы не всегда является DDoS-атака. Ресурсы сервера ограничены, и если при штатной нагрузке всё работает, то при аномальном скачке могут возникнуть сбои. Если вы накануне запустили на своём сайте акцию или рекламную кампанию, которые вызвали резкий всплеск посещаемости, также могут возникнуть проблемы с доступом к сайту.

Если вы уверены, что сбой на сайте не связан с вашими действиями, читайте ниже, почему на ваш сайт могут устроить DDoS, как происходит сама атака и как с ней бороться.

Закажите услугу «Сервер для бизнеса»

Сосредоточьтесь на вашем бизнесе, о хостинге позаботится REG.RU! Закажите мощный облачный сервер с круглосуточным администрированием и бесплатной защитой от низкоуровневых DDoS-атак.

Почему ваш сайт могут атаковать?

Одна из причин, по которой ваш сайт может подвергнуться DDoS-атаке, — конкуренция. Атакуемый сайт недоступен, так как на него поступает слишком большое количество запросов и он не справляется с нагрузкой. Увидев неработающий сайт, клиент может уйти на доступный сайт конкурента. Если ваш бизнес успешен, а конкуренция на рынке значительна, будьте готовы, что ваш сайт в любой момент может подвергнуться DDoS.

Кроме этого, ваш интернет-ресурс может просто привлечь внимание злоумышленников. Они могут организовать DDoS-атаку ради развлечения, из-за личной неприязни или с целью вымогательства.

По результатам исследования «Лаборатории Касперского», в 2017 году каждая третья российская компания (36%) хотя бы раз подверглась DDoS-атаке. В 2018 году, по сравнению с 2017 годом, количество атак выросло в 5 раз.

Кто осуществляет DDoS-атаки

Хактивисты — политические активисты, которые используют DDoS в качестве гражданского протеста. Согласно отчёту компании Kaspersky в мае 2020 года возросло количество атак на правозащитные организации в США. Количество выросло в 1120 раз и совпало с массовыми протестами.

Anonymous — самые известные представители хактивизма. Это децентрализованная группа хактивистов, в большинстве своём состоящая из пользователей имиджбордов и интернет-форумов. Они известны взломом ресурсов с незаконным контентом и последующей публикацией персональных данных пользователей этих ресурсов. За время своего существования они успешно атаковали сайты Ватикана, Интерпола и Европарламента.

У них даже появился символ — маска главного героя фильма «V значит Вендетта». В этой маске он боролся с режимом.

Маска Гая Фокса в 2008 стала и мемом и символом Anonymous

LulzSec — группа из 6 человек. Появилась в мае 2011 года и просуществовала до 26 июня. За такой короткий срок группировка успела прославиться успешными атаками на серверы Sony, Nintendo, серверы телекомпаний FOX и PBS, а также сайт Сената США. LulzSec прекратили свою деятельность после ареста нескольких членов группировки.

Также нередко под именем известных группировок действуют обычные DDoS-шантажисты. В 2020 году некоторые крупные компании получали угрозы от имени Fancy Bear и Armada Collective — известных хак-групп. Подражатели пообещали устроить атаку на сайт компании, если не получат выкуп.

Какие сайты чаще подвергаются атакам

Чаще других DDoS-атакам подвергаются следующие сайты:

От года к году этот список не меняется. Однако то, какая сфера будет страдать от атак больше, нередко зависит от происходящих в мире в тот или иной период социальных и политических событий. Такую зависимость можно проследить в квартальных отчётах компаний по кибербезопасности.

Как происходит DDoS-атака?

Современный Интернет работает по семиуровневой сетевой модели OSI. Модель определяет уровни взаимодействия систем, каждый уровень отвечает за определённые функции.

DDoS-атака может произойти на любом из семи уровней, но чаще всего это:

Стоит отметить, что DDoS-атаки разнообразны. Разработчики ПО улучшают методы защиты, выпуская обновления, но злоумышленники каждый год придумывают новый способ, чтобы привести систему к отказу.

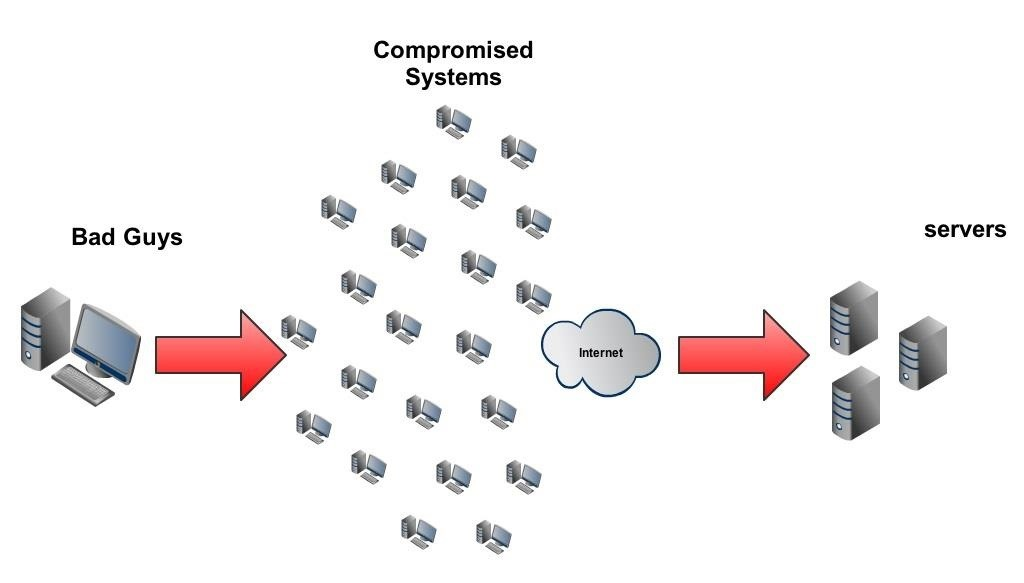

Хорошо организованная атака состоит из множества запросов к серверу из разных точек мира. Но откуда у злоумышленников такие ресурсы?

К 2020 году самым опасным видом атаки считается атака с помощью ботнета.

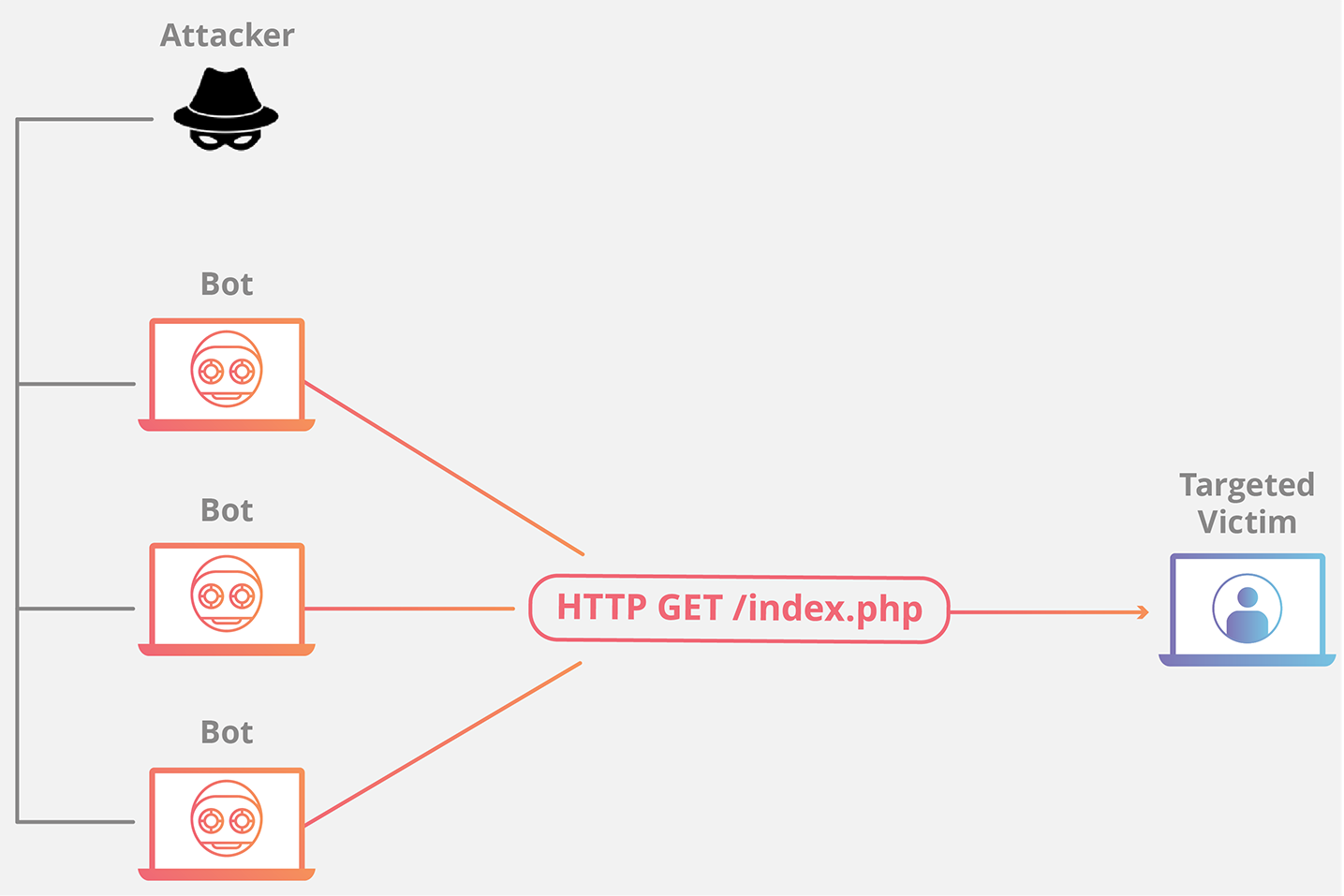

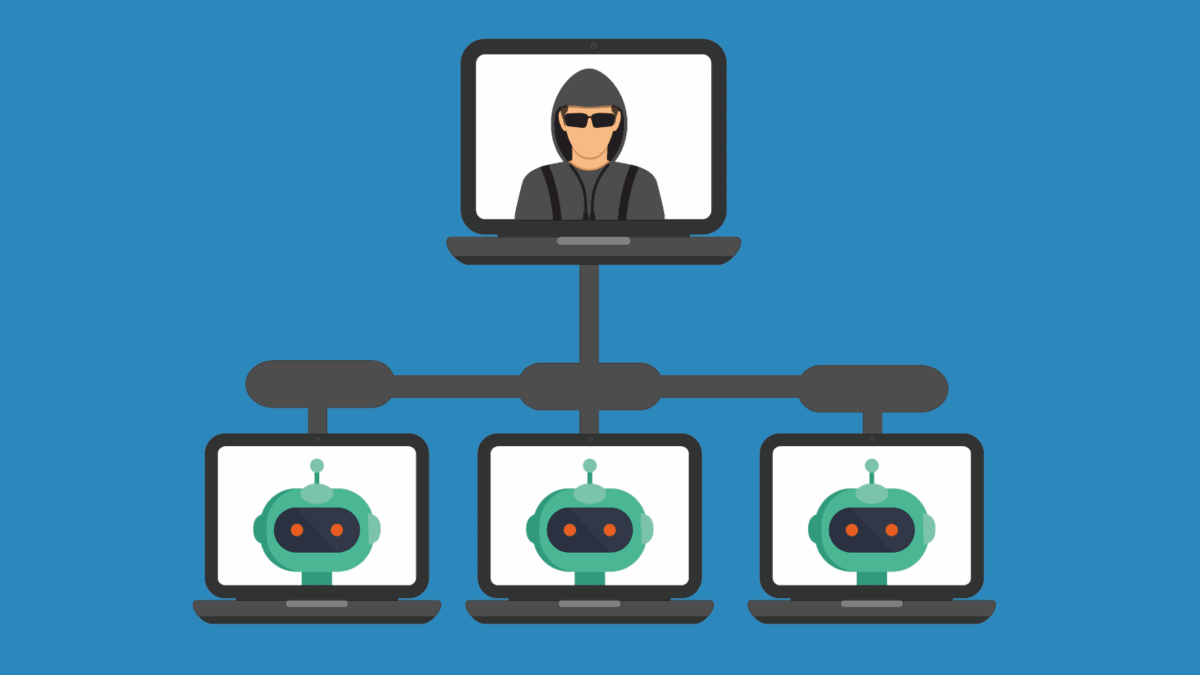

Ботнет — объединённая сеть устройств, на которой установлено автономное программное обеспечение. Злоумышленники под видом программ, писем, файлов и иного контента распространяют вредоносное ПО, которое скрыто устанавливается на устройство жертвы и может быть запущено в любой момент. Вмешательство происходит незаметно: пользователи не подозревают о наличии вредоносного ПО.

Таким образом, любое устройство, которое имеет доступ к сети Интернет (мобильный телефон или стиральная машинка с WI-FI), может стать участником DDoS-атаки.

При атаке на сервер невозможно определить её инициатора: запросы идут со всего мира, с разных устройств. Злоумышленник, как правило, остаётся безнаказанным.

Виды DDoS-атак

Классификация DDoS-атак описана в статье DDoS-атаки: виды атак и уровни модели OSI. Здесь мы рассмотрим как работают самые популярные виды DDoS.

Защита от DDoS-атак

Рассмотрим основные действия, с помощью которых может быть организована защита сервера от DDoS-атак. Чтобы минимизировать риск атаки и её последствий:

Компания REG.RU предлагает виртуальный хостинг, VPS и выделенные серверы с бесплатной защитой от низкоуровневых DDoS-атак — DDoS-GUARD. DDoS-GUARD использует серию надёжных фильтров, которые последовательно анализируют проходящий трафик, выявляя аномалии и нестандартную сетевую активность.

Высокоуровневые атаки достаточно редки из-за сложности в реализации и требуемых ресурсов, поэтому на виртуальном хостинге они встречаются нечасто, а на VPS вы можете настроить сервер исходя из установленного ПО.

Как правило, если не предпринимать никаких действий по защите, DDoS-атака закончится через пару суток. Поэтому вы можете выбрать тактику невмешательства и дождаться её окончания.

Как работает DDoS-атака

Сетевые ресурсы, такие как веб-серверы, имеют ограничения по количеству запросов, которые они могут обслуживать одновременно. Помимо допустимой нагрузки на сервер существуют также ограничения пропускной способности канала, который соединяет сервер с Интернетом.

Когда количество запросов превышает производительность любого компонента инфраструктуры, может произойти полное прекращение работы веб-ресурса – «отказ в обслуживании» или DoS (Dental-of-service).

Также, в зависимости от целей злоумышленника, результатом работы могут быть:

Топливо для DDoS-атак

Для отправки очень большого количества запросов на ресурс жертвы киберпреступник часто создает сеть из зараженных «зомби-компьютеров» и любых других устройств, подключённых к сети.

Поскольку преступник контролирует действия каждого зараженного компьютера в зомби-сети, атака может быть слишком мощной для веб-ресурса жертвы.

Масштабы зомби-сетей впечатляющие. Например, вовремя не обновлённая уязвимость домашних роутеров одно известного вендора позволила заразить и управлять сетью из более 500.000 устройств по всему миру.

Природа современных DDoS-угроз

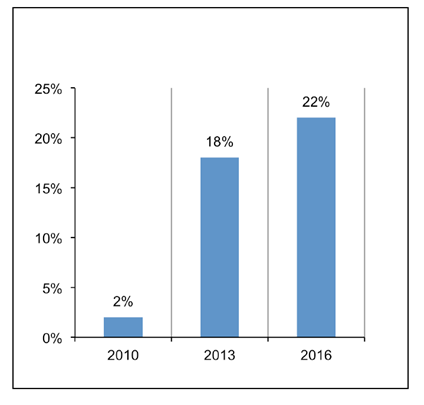

С ростом количества устройств подключённых к Интернет, зачастую не защищенных от заражения, стоимость организации DDoS-атак существенно снизилась, что соответственно привело к их увеличению.

Одина из распространённых причин DDoS-атак это вымогательство за остановку атаки тем более, что выплаты с развитием криптовалют зачатую помогают сохранить анонимность злоумышленника. Такие атаки сопровождается письмом с требованием выплаты за прекращение атаки.

В некоторых случаях DDoS-атака может являться попыткой дискредитировать или разрушить бизнес конкурента: замедлить/Остановить процессы продаж, обслуживания, информирования, атака на SEO позиции и пр. Такая атака оплачивается соответственно конкурентом.

Меры противодействия DDoS-угрозам

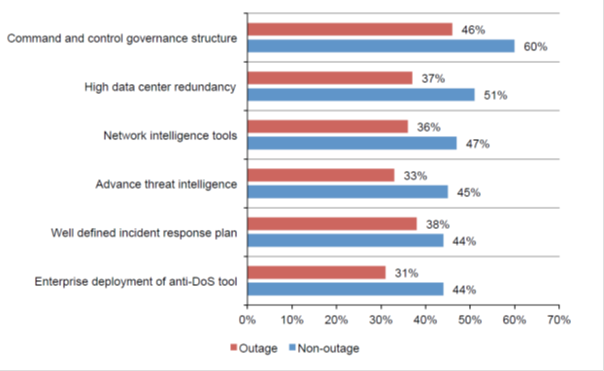

В настоящее время такая преступная деятельность получила колоссальное распространение. Количество и мощность DDoS-атак растет. Однако количество успешных DDoS-атак уменьшается. Это обусловлено в основном техническими контрмерами, которые успешно применяются для противодействия DDoS-атакам.

В подавляющем большинстве случаев для защиты от DDoS-атак задействуются специализованные компании, что гораздо дешевле самостоятельно организации защиты внутри компании и уж тем более, стоимости последствий успешной DDoS-атаки.

Другие статьи и ссылки по теме «Распределенные сетевые атаки»

Что такое DDoS-атаки и как от них защищаться бизнесу

Что такое DDoS-атака

DDoS атака — это действия злоумышленников, направленные на нарушение работоспособности инфраструктуры компании и клиентских сервисов. Злоумышленники искусственно создают лавинообразный рост запросов к онлайн-ресурсу, чтобы увеличить на него нагрузку и вывести его из строя.

Для сравнения: «естественный DDoS» может происходить во время сезонных распродаж, когда онлайн-магазины сталкиваются с наплывом покупателей, не справляются с нагрузкой, и в итоге сервис работает с перебоями или становится полностью недоступным.

Таким атакам подвержены все организации, чье взаимодействие с пользователями и потребителями происходит через веб-ресурсы: онлайн-ретейл и маркетплейсы, финансовый сектор, госуслуги, телеком, онлайн-обучение, сервисы доставки, социальные сети, мессенджеры, видеоконферцсвязь.

Кроме сайтов хакеры могут атаковать, например, номер телефона. В этом случае на телефон будет поступать много спам-звонков, чтобы телефонная линия была занята для обычных пользователей. Этот вид атаки характерен для небольших бизнесов, связанных с онлайн-доставкой готовой еды, вызовом такси и так далее.

Как происходят DDoS-атаки

Любое оборудование имеет ограничение по пропускной способности и по количеству обрабатываемых запросов. Для атаки используют так называемые «ботнет-сети» — компьютерные сети с запущенными на устройствах ботами, которые управляются хакерами издалека. Киберпреступники активизируют запросы с помощью этих ботов, которые обращаются к сайту выбранной жертвы. Ботнет-сети могут состоять как из зараженных устройств пользователей (например, компьютеров с активированными на них вирусами, которые хакеры используют без ведома пользователя), так и, например, из IoT-устройств: «умных» колонок, пылесосов и так далее. Размер ботнета может составлять от десятков до сотен тысяч устройств.

«Каждый компьютер инициирует соединения, которые ничем не отличаются от действий легитимных клиентов. В совокупности все эти действия могут создать нагрузку, превышающую расчетную», — добавляет начальник управления технической защиты информации СКБ-банка Александра Цыпко.

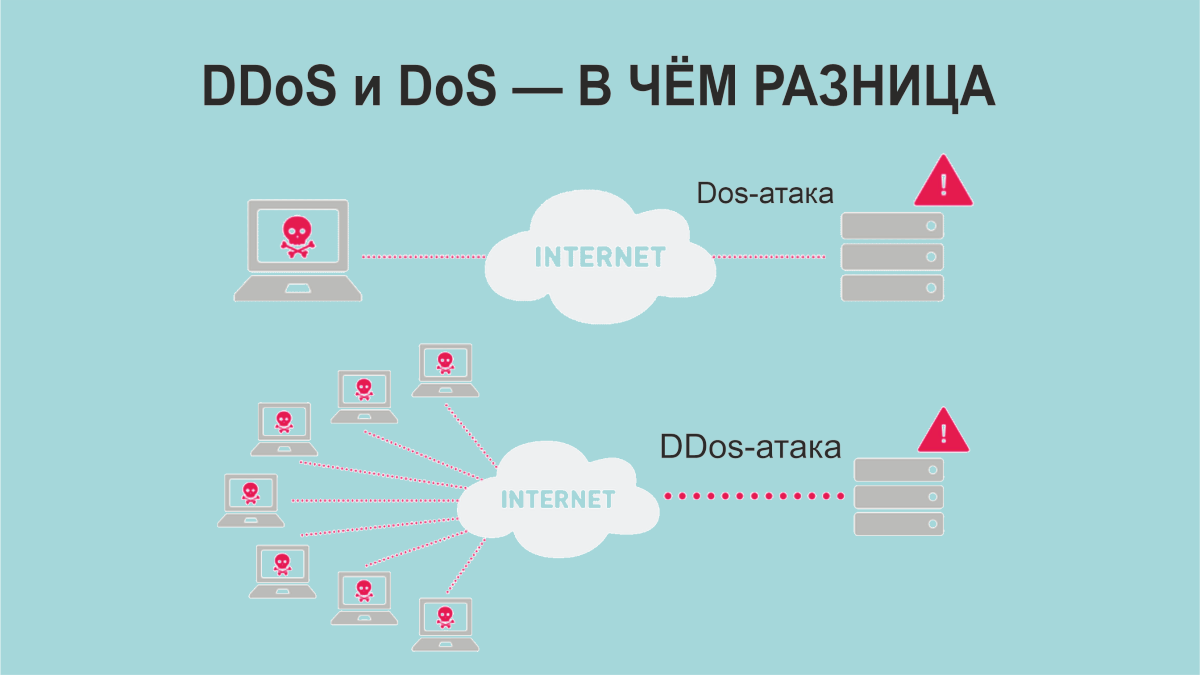

В чем отличие DoS от DDoS?

В арсенале киберпрестпуников есть еще один вид атаки типа «Отказ в обслуживании» — DoS-атака. Ее главное отличие от DDoS-атаки в том, что для рассылки запросов на сайт используется только одно устройство, а не сеть.

Чем грозит DDoS-атака

Злоумышленники используют DDoS-атаки по нескольким причинам:

Цель злоумышленников — вывести из строя онлайн-ресурс и сделать его недоступным для конечного пользователя.

Эти действия несут две угрозы для коммерческого сектора:

Как защититься от DDoS-атак

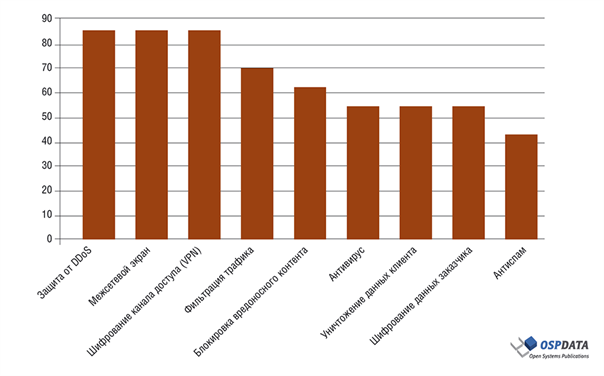

Основной способ защиты — фильтрация трафика на основе его содержимого, IP-адресов и других параметров. Реализовать его можно двумя путями:

Атаки могут возникать из-за уязвимостей в системных компонентах организации, поэтому необходимо регулярно следить за обновлением системы.

Также компаниям необходимо убедиться, что корпоративные веб-сайты и ИТ-ресурсы в состоянии обрабатывать большое количество трафика.

Недавние примеры DDoS-атак:

Какой вариант защиты выбрать

«Во всех трех случаях не стоит полагаться только на защиту, предлагаемую интернет-провайдерами. Как правило, они сосредоточены на защите от DDoS-атак собственной инфраструктуры. Это не полноценный клиентский сервис, при в первую очередь важно обеспечить доступность ресурсов клиента», — подчеркнул Киселев.

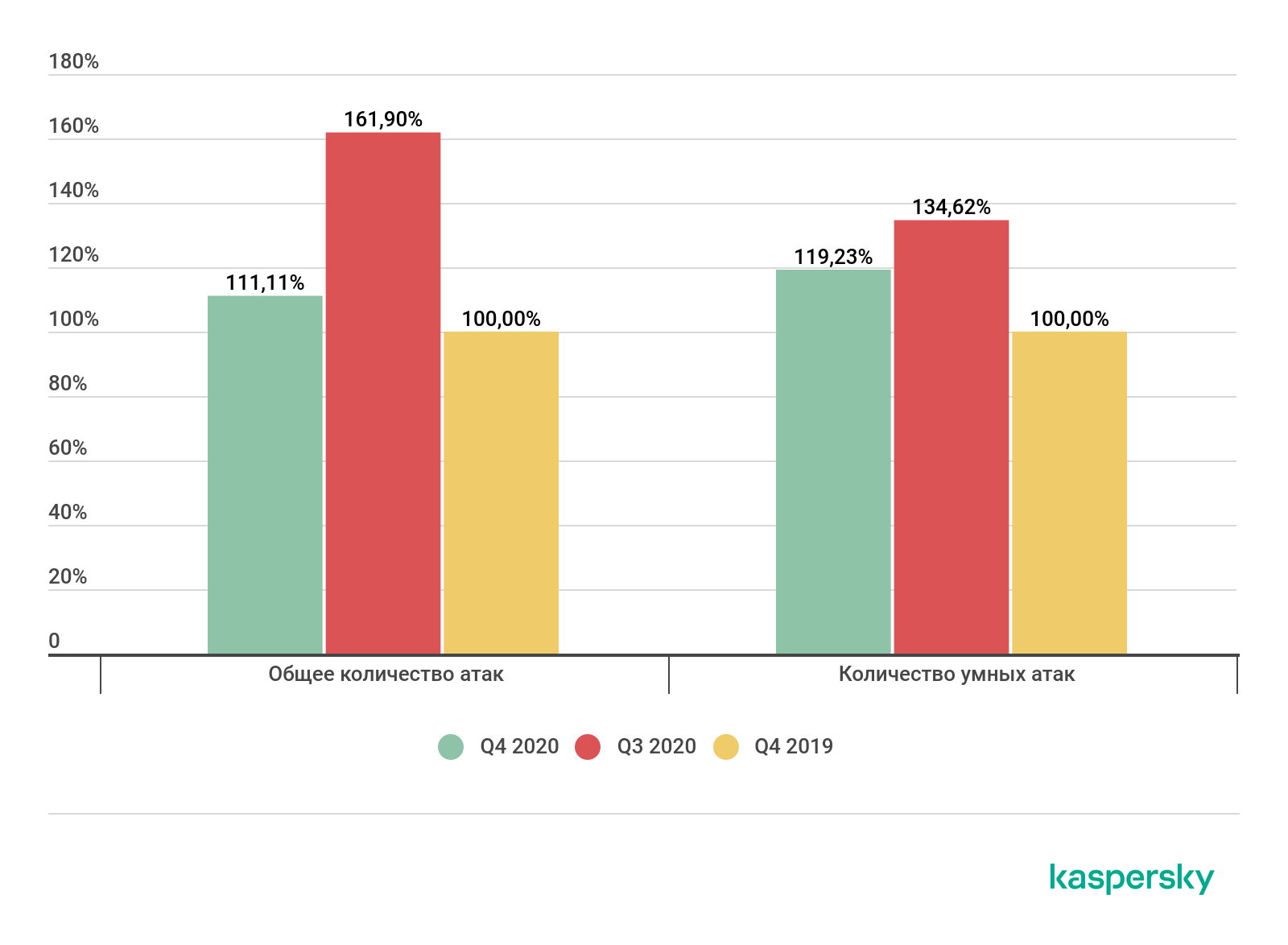

Статистика DDoS-атак

В 2020 году число DDoS-атак в среднем выросло в два раза. Самый значительный рост показали онлайн-ретейл и образовательные сервисы. Атаки на банки регистрируют на регулярной основе, но мощность 99% таких атак, как правило, не обращает на себя пристального внимания специалистов по безопасности.

В 2020 году DDoS использовали и как инструмент для таргетированных атак на конкретные компании. Также такие атаки служили отвлекающим маневром для достижения других целей: внедрения вирусов-шифровальщиков и/или кражи корпоративной информации.

У двукратного роста есть несколько причин:

Что грозит за DDoS-атаку?

«Действия за DDoS-атаки квалифицируются по общим нормам о преступлениях в сфере компьютерной информации: это ст. 272 УК РФ (Неправомерный доступ к компьютерной информации) и ст. 273 УК РФ (Создание, использование и распространение вредоносных компьютерных программ)», — рассказал управляющий партнер петербургского офиса коллегии адвокатов Pen & Paper Алексей Добрынин.

Максимальное наказание за совершение таких преступлений — до семи лет реального лишения свободы. В большинстве случаев суд назначает условное наказание или штраф. Размер штрафа может доходить до 500 тыс. руб., также хакер обязан возместить причиненный ущерб, который обычно является очень существенным. «Молодой человек, осужденный в 2014 году за DDoS-атаку на сайт Тинькофф-банка, был приговорен к условному сроку и штрафу в 20 тыс. руб. В то же время сумма исков от потерпевших превысила 11 млн руб.», — привел пример Добрынин.

В России, в отличие от США и европейских стран, количество возбужденных уголовных дел по фактам DDoS-атак очень низкое. «Выявить и раскрыть подобные преступления очень сложно. Сотрудники правоохранительных органов в России просто не обладают необходимой квалификацией в сфере компьютерных технологий. Расследования DDoS-атак могут эффективно проводиться только с постоянным сопровождением и помощью независимых ИТ-компаний, специализирующихся на компьютерной безопасности. Однако система такого взаимодействия в РФ пока не налажена», — объяснил Добрынин.

DDoS-атаки в 2022 и методы защиты от них

Мы в Southbridge занимаемся построением и поддержкой ИТ-инфраструктуры и в процессе работы регулярно сталкиваемся с DDoS-атаками на серверы клиентов. Поэтому мы накопили опыт в этом вопросе. Денис Чернов, DevOps-инженер Southbridge, провёл вебинар о DDoS-атаках и подготовил на его основе эту статью. Слово Денису.

Привет, Хабр! Хочу поделиться тем, что знаю о DDoS — что это за атаки, какие они бывают, как можно их предотвратить и минимизировать влияние таких атак на свой сервис.

Эта статья написана по моему вебинару. Можно посмотреть его на Youtube — там кроме теории есть практика с настройкой защиты веб-сервера и имитацией DDoS-атаки.

Что такое DDoS-атаки и зачем их устраивают

DDoS — это Distributed Denial of Service, распределённый отказ в обслуживании. По сути это хакерская атака, которая перегружает систему, чтобы конечные потребители не могли пользоваться сервисом. Атака может быть направлена на всю ИТ-инфраструктуру, конкретный сервис либо канал до этого сервиса.

Распределённая — значит, что атака выполняется одновременно с большого количества устройств, которые зачастую распределены географически. Это могут быть как специально подготовленные сервера, так и ботнеты из зараженных устройств. Ботнет — это группа устройств, на которых запущены скрипты, выполняющие нужный злоумышленнику код, в данном случае — DDoS-атаку. Зачастую ботнеты собираются из устройств, зараженных вредоносным ПО, и их владельцы даже не подозревает о «двойной жизни» своих гаджетов.

DDoS-атака может быть организована с коммерческой целью:

Получить выкуп — обрушить систему и потребовать деньги за прекращение атаки.

Подставить конкурента. Например, обрушить его сайт в преддверии крупного праздника, чтобы клиенты ничего не могли заказать и пошли в другой магазин.

Но бывают и некоммерческие причины атак:

просто ради развлечения;

ради «хакерской» практики;

из «обиды» на какой-либо сайт, сервис или бренд.

Вне зависимости от причины DDoS-атака влияет на вашу конечную инфраструктуру и делает ваш сервис или сайт недоступным. Причины у недоступности могут быть разные, например:

Заполнение вашего сетевого канала паразитным трафиком: пустыми запросами и пакетами.

Утилизация ресурсов: ваш веб-сервер или СУБД оказывается загружен обработкой ненужных запросов и не может выдать реальным клиентам нужную информацию.

Кроме недоступности сервиса есть и другие последствия DDoS-атак:

Если ваши серверы в облаке, а трафик платный, вы можете понести финансовые расходы.

Если сайт будет недоступен больше двух суток, поисковые боты станут ранжировать вас ниже. Позиции в поисковой выдаче придётся восстанавливать.

Даже после восстановления работоспособности сервиса клиенты станут меньше вам доверять и могут уйти к конкурентам.

Под атакой элементы ИТ-инфраструктуры могут вести себя некорректно. Например, выдавать пользователю внутреннюю информацию о СУБД, к которой не удаётся подключиться. Ещё я на практике видел ошибку коннекта к базе данных даже после того, как проблемы с DDoS были уже решены.

Какие DDoS-атаки бывают

Существует несколько классификаций DDoS-атак. Здесь я хочу поговорить о классификации по уровням модели OSI.

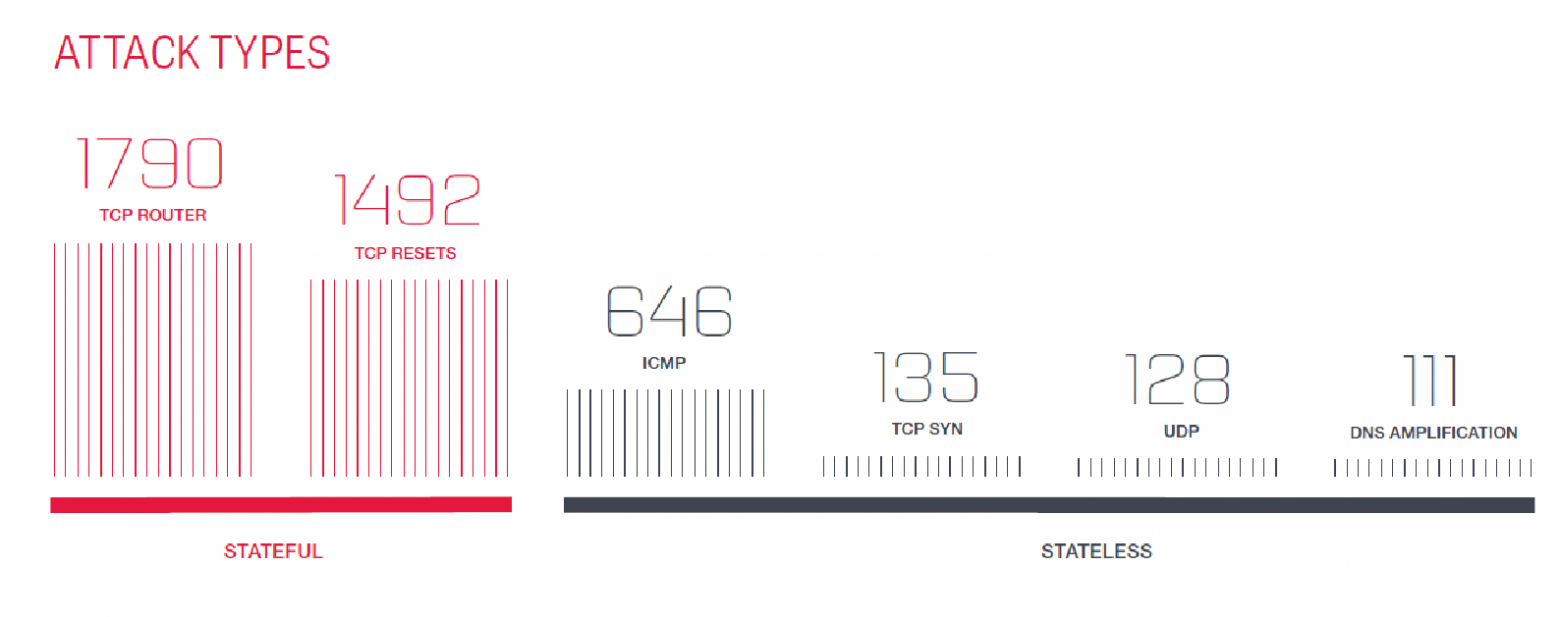

Низкоуровневые. Они происходят на L3-L4 модели OSI, то есть в районе сетевого и транспортного протокола:

Сетевой уровень (L3): DDoS-атаки по протоколам IPv4, IPv6, ICMP, IGMP, IPsec, RIP, OSPF. Цели таких атак — в первую очередь сетевые устройства.

Транспортный уровень (L4): воздействие по протоколам TCP и UDP.

Цели таких атак — конечные серверы и некоторые интернет-сервисы.

Такие атаки весьма распространены. Дело в том, что стандарты интернета в делались с расчётом на то, что все участники будут добросовестно их использовать.

Например, в протоколе UDP, который работает поверх IP, информация передаётся датаграммами, и в заголовках пакета не содержится IP ни источника, ни получателя. UDP доверяет адресацию протоколу IP, поверх которого работает, а в протоколе IP эти заголовки есть, но они никак не проверяются. Соответственно, очень многие атаки основаны на том, что меняется один из IP-адресов, как правило, это IP-адрес источника. Это называется спуфингом, т.е. атакой с подменой данных одного из узлов.

Такие атаки характерны тем, что нагружают какие-то части вашей инфраструктуры, забивают канал или заполняют служебные таблицы.

Высокоуровневые. Они затрагивают уровень приложения, L7, и воздействуют по прикладным протоколам, например, HTTP. Цели таких атак — конечные серверы и сервисы.

Самые распространённые виды атак

Существует несколько разновидностей DDoS-атак в зависимости от того, на что и как конкретно они воздействуют. Расскажу о четырех самых популярных.

UDP Flood

UDP работает поверх протокола IP, и там нет установки соединения как такового — данные просто отсылаются безо всякого контроля целостности. Поэтому злоумышленник может, например, подменить IP-адрес источника — рассылать пакеты со своего устройства, но делать, вид, что они приходят из других мест. Проверить это нельзя, и именно в таком виде они придут на сервер.

При такой атаке злоумышленник генерирует множество пакетов максимального размера и отправляет на сервер-жертву. Опасность в том, что даже если сервер закрыт на firewall, невозможно повлиять на фильтрацию таких данных до их получения сетевым интерфейсом. «Последняя миля» от граничного маршрутизатора до сетевого интерфейса зачастую является наиболее уязвимым местом по пропускной способности. Пакеты всё равно пойдут через ваш канал и заполнят полосу пропускания.

Что делать. Банить на сервере пакеты по IP неэффективно, потому что заголовки легко менять (вышеупомянутый спуфинг). А если вы ещё и слушаете что-то по UDP-порту, бороться с ситуацией становится особенно сложно.

Обычно сервисы, которые работают через UDP — потоковые: IPTV, голосовые серверы вроде Тимспика, игры. Есть вариант посчитать длину пакета, которую вы обычно получаете, например, для входа в игру. И настроить firewall так, чтобы в доверенные добавлялись только адреса, откуда пришли пакеты нужного размера с подходящим содержимым. Это можно сделать с помощью анализа дампа трафика, который генерирует легитимное клиентское приложение.

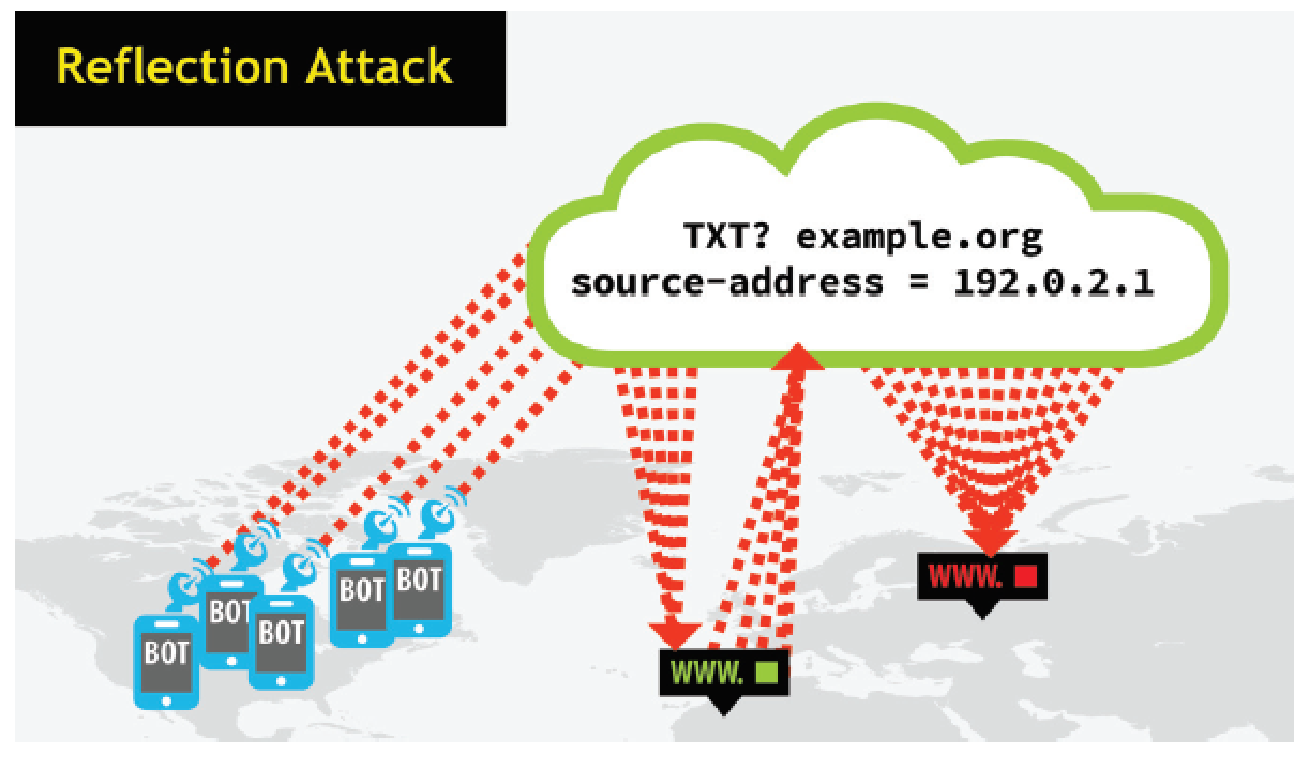

Также есть методы усиления (амплификации), позволяющие многократно усилить атаку. Злоумышленник рассылает совершенно нормальным серверам по всему миру запрос (например DNS запрос, который использует UDP порт 53), в котором подменяет свой адрес на адрес жертвы в заголовках. Соответственно все сервера, на которые пришел запрос, отправляют ответ не на адрес атакующего, а на адрес жертвы, который был указан в заголовках. Так как DNS-ответ намного больше запроса, то и объем данных, который приходит на сервер жертвы, зачастую весьма велик.

Если вы не работаете через UDP, его вообще можно закрыть — так делают многие провайдеры, размещая свои DNS-сервера внутри сети.

Кстати, сейчас активно внедряют новый протокол QUIC, который будет являться транспортным для HTTP3. Этот протокол работает как раз поверх UDP и, скорее всего, будет подвержен таким атакам. Пока не знаю, как с ними планируют бороться. Может, разработают какие-то подходящие инструменты.

Фрагментированный UDP Flood

У него кроме описанного выше есть дополнительное действие. Атакующий присылает на сервер жертвы пакет, но говорит, что это только часть. Сервер-жертва резервирует у себя ресурс, чтобы собрать пакет, но новые фрагменты не приходят.

Что делать. Отбрасывать пакеты, которые по ожиданиям будут слишком большого размера, чтобы не забивать вашу оперативную память.

TCP SYN Flood

У TCP есть механизм установки соединения. Сначала источник посылает SYN-запрос о том, что хочет установить соединение. Сервер-получатель отвечает пакетом SYN+АСК о том, что готов к соединению.

Источник отвечает ACK-пакетом, подтверждая получение SYN+ACK.

Соединение устанавливается, потому что обе стороны подтвердили готовность, и начинают передаваться данные.

Здесь уже есть проверка соответствия IP-адреса, поэтому подменить его не получится. Но атакующий может генерировать SYN-пакет, инициируя новую сессию с сервером-жертвой, а соединение не установить, не отправляя АСК. Такая атака переполняет таблицу соединений, вызывая падение производительности. На настоящие запросы просто не остаётся места.

Что делать. Блокировать через firewall по превышению и настраивать лимиты по количеству SYN-пакетов в секунду, которые вы ожидаете для вашего сервиса.

HTTP Flood

Направлена уже не на соединение, а непосредственно на ваш сервис, и обычно воздействует на прикладной уровень модели OSI.

HTTP Flood — это просто генерация запросов. Здесь не происходит какой-то подмены, нарушений стандартов или тому подобного. Это распределённые запросы с целью вызвать недоступность вашего веб-сервера. Банально — злоумышленник отправляет миллионы запросов по генерации главной страницы вашего сайта, и сервер просто не справляется. Это как реальное обрушение в Черную пятницу, только вызванное искусственно.

Борьба с такими атаками сильно разнится в зависимости от инфраструктуры и характера атаки. Дальше расскажу об этом подробнее.

Методы предотвращения и защиты от DDoS-атак

Общий анализ инфраструктуры

Составить план инфраструктуры. Однозначно понять, что и где у вас расположено, какие сервисы и серверы вы используете.

Проанализировать, какие элементы инфраструктуры должны быть доступны извне. Все, которые не должны быть — закрыть. Например, СУБД не должна быть доступна извне. Стоит в firewall ограничить доступ и сменить порт со стандартного.

Убедиться, что IP-адреса инфраструктуры не скомпрометированы. Даже если вы отбили атаку на основной сервис, другой элемент вашей инфраструктуры может стать целью атаки.

Минимизация зоны атаки

Настроить firewall сервера. В политиках ни в коем случае нельзя оставлять настройки по дефолту. Важно закрыть все, кроме доверенных адресов и сетей.

Скрыть все реальные IP-адреса инфраструктуры. Периодически их менять.

По возможности отказаться от нешифрованного трафика. Перестать использовать HTTP и перейти на HTTPS. Это важно для безопасности в целом, но и от DDoS защищает — чтобы злоумышленники не смогли подсмотреть ваши пакеты и понять, как вы их формируете, чтобы потом подделать.

Проверить бизнес-логику, чтобы понять, как и куда ваш легитимный клиент должен делать запросы. Так вы научитесь распознавать нелегитимные.

Если на физическом сервере находится не один сервис, важно тщательно разграничить их по ресурсам. Чтобы упавший сервис не мог съесть все ресурсы и повредить другим сервисам.

Настроить мониторинг

Бывает так, что DDoS-атаки неочевидны и труднообнаружимы. Например, атаковать могут микросервис по приему заказов. Тогда главная страница будет доступна, но клиенты не смогут сделать заказ — и пока вам об этом не сообщат, вы останетесь в неведении.

Поэтому важно настроить мониторинг показателей сервиса: канал, загрузка CPU, траты памяти, работоспособности отдельных микросервисов и важных для бизнеса элементов сайта.

На что еще обратить внимание

После атаки IP бэкенда может остаться известен злоумышленникам. Поэтому его важно менять — ведь раз вас хотят «положить», то после отбитой атаки могут начать атаковать снова.

Защищать нужно все сервисы, а не только часть. Иначе эффективность защиты сильно упадет.

Граничные маршрутизаторы, «последняя миля» до вашего сервера, не всегда приспособлены подавлять флуд, который забивает ваш канал. Учитывайте это при выборе провайдера.

Определённые части кода могут быть плохо оптимизированы и уязвимы к атакам. Их нужно прорефакторить.

Мы в Southbridge достаточно часто сталкиваемся с DDoS-атаками. Последовательно выявляя характер атаки и её паттерны, не так уж сложно выработать методы противодействия и модернизировать инфраструктуру, учитывая необходимость отражения таких атак. Я сталкивался с сильной атакой только один раз, а в остальных случаях справиться всегда удавалось. Значит, и вам по силам построить инфраструктуру, устойчивую к DDoS.

DDoS-атака: что такое, как работает и можно ли защититься

Распределенные атаки типа «отказ в обслуживании» или сокращенно DDoS, стали распространенным явлением и серьезной головной болью для владельцев интернет-ресурсов по всему миру. Именно поэтому, защита от DDoS-атак на сайт является сегодня не дополнительной опцией, а обязательным условием для тех, кто хочет избежать простоя, огромных убытков и испорченной репутации.

Рассказываем подробнее, что это за недуг и как от него защититься.

Что такое DDoS

Distributed Denial of Service или «Распределенный отказ в обслуживании» — нападение на информационную систему для того, чтобы та не имела возможности обрабатывать пользовательские запросы. Простыми словами, DDoS заключается в подавлении веб-ресурса или сервера трафиком из огромного количества источников, что делает его недоступным. Часто такое нападение проводится, чтобы спровоцировать перебои в работе сетевых ресурсов в крупной фирме или государственной организации

DDoS-атака похожа на другую распространённую веб-угрозу — «Отказ в обслуживании» (Denial of Service, DoS). Единственное различие в том, что обычное распределенное нападение идет из одной точки, а DDos-атака более масштабна и идет из разных источников.

Основная цель DDoS-атаки — сделать веб-площадку недоступной для посетителей, заблокировав её работу. Но бывают случаи, когда подобные нападения производятся для того, чтобы отвлечь внимание от других вредных воздействий. DDoS-атака может, например, проводиться при взломе системы безопасности с целью завладеть базой данных организации.

DDoS-атаки появились в поле общественного внимания в 1999 году, когда произошла серия нападений на сайты крупных компаний (Yahoo, eBay, Amazon, CNN). С тех пор, этот вид кибер-преступности развился в угрозу глобального масштаба. По данным специалистов, за последние годы их частота возросла в 2,5 раза, а предельная мощность стала превышать 1 Тбит/сек. Жертвой DDoS-атаки хотя бы раз становилась каждая шестая российская компания. К 2020 году их общее число достигнет 17 миллионов.

Виртуальный хостинг от Eternalhost — хостинг-площадка с круглосуточной защитой от самых изощрённых DDoS-атак.

Причины DDoS-атак

Кто потенциальные жертвы

DDoS могут разрушить сайты любого масштаба, начиная от обычных блогов и заканчивая крупнейшими корпорациями, банками и другими финансовыми учреждениями.

Согласно исследованиям, проведенным «Лабораторией Касперского», нападение может стоить фирме до 1,6 млн долларов. Это серьезный урон, ведь атакованный веб-ресурс на какое-то время не может обслуживании, из-за чего происходит простой.

Чаще всего от DDoS-атак страдают сайты и сервера:

Не так давно к печальному списку частых жертв DDoS-атак добавилось и подключённое к интернету оборудование, получившее общее название «интернет вещей» (Internet of Things, IoT). Самую большую динамику роста на этом направлении показывают кибер-нападения с целью нарушить работу онлайн-касс больших магазинов или торговых центров.

Механизм работы

Все веб-серверы имеют свои ограничения по числу запросов, которые они могут обрабатывать одновременно. Кроме этого, предусмотрен предел для пропускной способности канала, соединяющего Сеть и сервер. Чтобы обойти эти ограничения, ззлоумышленники создают компьютерную сеть с вредоносным программным обеспечением, называемую «ботнет» или «зомби-сеть».

Для создания ботнета кибер-преступники распространяют троян через e-mail рассылки, социальные сети или сайты. Компьютеры, входящие в ботнет не имеют физической связи между собой. Их объединяет только «служение» целям хозяина-хакера.

В ходе DDoS-атаки хакер отправляет команды «зараженным» компьютерам-зомби, а те начинают наступление. Ботнеты генерируют огромный объем трафика, способный перегрузить любую систему. Основными «объектами» для DDoS обычно становится пропускной канал сервера, DNS-сервер, а также само интернет-соединение.

Признаки DDoS-атаки

Когда действия злоумышленников достигают своей цели, это моментально можно определить по сбоям в работе сервера или размещённого там ресурса. Но есть ряд косвенных признаков, по которым о DDoS-атаке можно узнать ещё в самом её начале.

Классификация типов DDoS-атак

Протокольное наступление (транспортный уровень)

DDoS-атака направлена на сетевой уровень сервера или веб-ресурса, поэтому её часто называют атакой сетевого уровня или транспортного уровня. Её цель— привести к перегрузке табличного пространства на межсетевом экране со встроенным журналом безопасности (брандмауэре), в центральной сети или в системе, балансирующей нагрузку.

Самый распространённый метод DDoS на транспортном уровне — сетевой флуд, создание огромного потока запросов-пустышек на разных уровнях, с которыми физически не может справится принимающий узел.

Обычно сетевая служба применяет правило FIFO, согласно которому компьютер не переходит к обслуживанию второго запроса, пока не обработает первый. Но при атаке количество запросов настолько возрастает, что устройству недостает ресурсов для того, чтобы завершить работу с первым запросом. В итоге, флуд максимально насыщает полосу пропускания и наглухо забивает все каналы связи.

Распространённые виды сетевого флуда

Атаки прикладного уровня (уровень инфраструктуры)

Эта разновидность используется, когда необходимо захватить или вывести из строя аппаратные ресурсы. Целью «рейдеров» может быть, как физическая, так и оперативная память или процессорное время.

Перегружать пропускной канал не обязательно. Достаточно только привести процессор жертвы к перегрузке или, другими словами, занять весь объем процессного времени.

Виды DDoS-атак прикладного уровня

Атаки на уровне приложений

DDoS-атака уровня приложений использует упущения при создании программного кода, которая создаёт уязвимость ПО для внешнего воздействия. К данному виду можно отнести такую распространённую атаку, как «Пинг смерти» (Ping of death) — массовая отправка компьютеру жертвы ICMP-пакетов большей длины, вызывающих переполнение буфера.

Но профессиональные хакеры редко прибегают к такому простейшему методу, как перегрузка пропускных каналов. Для атаки сложных систем крупных компаний, они стараются полностью разобраться в системной структуре сервера и написать эксплойт — программу, цепочку команд или часть программного кода, учитывающие уязвимость ПО жертвы и применяющиеся для наступления на компьютер.

DNS-атаки

Предотвращение и защита от DDoS-атак

Согласно данным Corero Network Security, более ⅔ всех компаний в мире ежемесячно подвергаются атакам «отказа в доступе». Причём их число доходит до 10 миллионов в год и имеет постоянную тенденцию к росту.

Владельцам сайтов, не предусмотревших защиту сервера от DDoS-атак, могут не только понести огромные убытками, но и снижением доверия клиентов, а также конкурентоспособности на рынке.

Самый эффективный способ защиты от DDoS-атак — фильтры, устанавливаемые провайдером на интернет-каналы с большой пропускной способностью. Они проводят последовательный анализ всего трафика и выявляют подозрительную сетевую активность или ошибки. Фильтры могут устанавливаться, как на уровне маршрутизаторов, так и с помощью специальных аппаратных устройств.

Способы защиты

Заключение

В этой статье мы рассмотрели, что значит DDoS-атака и как защитить свой сайт от нападений. Важно помнить, что подобные вредоносные действия могут вывести из строя даже самые безопасные и крупнейшие веб-ресурсы. Это повлечет за собой серьезные последствия в виде огромных убытков и потери клиентов. Именно поэтому, обезопасить свой ресурс от DDoS-атак — актуальная задача для всех коммерческих структур и государственных учреждений.

Хотите профессиональный уровень защиты от DDoS-атак — выбирайте VDS от Eternalhost! Постоянный мониторинг и круглосуточная техподдержка.

DDoS-атаки и как от них защищаться. Систематизация мирового и российского опыта

Автор: Илья Яблонко, CISSP,ведущий инженер отдела систем и методов обеспечения информационной безопасности департамента системной интеграции компании Микротест.

Cтатья опубликована в рамках конкурса «Формула связи».

Введение

Сразу оговорюсь, что когда я писал данный обзор, я прежде всего ориентировался на аудиторию, разбирающуюся в специфике работы операторов связи и их сетей передачи данных. В данной статье излагаются основные принципы защиты от DDoS атак, история их развития в последнее десятилетие, и ситуация в настоящее время.

Что такое DDoS?

Наверное, о том, что такое DDoS-атаки, сегодня знает если не каждый «пользователь», то уж во всяком случае – каждый «АйТишник». Но пару слов всё же необходимо сказать.

DDoS-атаки (Distributed Denial of Service – распределённые атаки класса «отказ в обслуживании») – это атаки на вычислительные системы (сетевые ресурсы или каналы связи), имеющие целью сделать их недоступными для легитимных пользователей. DDoS-атаки заключаются в одновременной отправке в сторону определенного ресурса большого количества запросов с одного или многих компьютеров, расположенных в сети Интернет. Если тысячи, десятки тысяч или миллионы компьютеров одновременно начнут посылать запросы в адрес определенного сервера (или сетевого сервиса), то либо не выдержит сервер, либо не хватит полосы пропускания канала связи к этому серверу. В обоих случаях, пользователи сети Интернет не смогут получить доступ к атакуемому серверу, или даже ко всем серверам и другим ресурсам, подключенным через заблокированный канал связи.

Некоторые особенности DDoS-атак

Против кого и с какой целью запускаются DDoS-атаки?

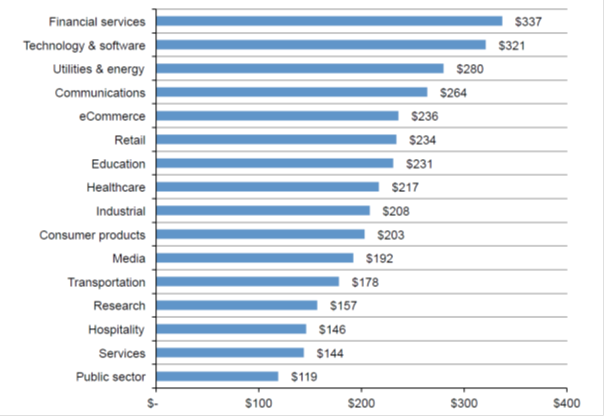

DDoS-атаки могут быть запущены против любого ресурса, представленного в сети Интернет. Наибольший ущерб от DDoS-атак получают организации, чей бизнес непосредственно связан с присутствием в Интернет – банки (предоставляющие услуги Интернет-банкинга), интернет-магазины, торговые площадки, аукционы, а также другие виды деятельности, активность и эффективность которых существенно зависит от представительства в Интернет (турфирмы, авиакомпании, производители оборудования и программного обеспечения, и т.д.) DDoS-атаки регулярно запускаются против ресурсов таких гигантов мировой IT-индустрии, как IBM, Cisco Systems, Microsoft и других. Наблюдались массированные DDoS-атаки против eBay.com, Amazon.com, многих известных банков и организаций.

Очень часто DDoS-атаки запускаются против web-представительств политических организаций, институтов или отдельных известных личностей. Многим известно про массированные и длительные DDoS-атаки, которые запускались против web-сайта президента Грузии во время грузино-осетинской войны 2008 года (web-сайт был недоступен в течение нескольких месяцев, начиная с августа 2008 года), против серверов правительства Эстонии (весной 2007 года, во время беспорядков, связанных с переносом Бронзового солдата), про периодические атаки со стороны северокорейского сегмента сети Интернет против американских сайтов.

Основными целями DDoS-атак являются либо извлечение выгоды (прямой или косвенной) путём шантажа и вымогательства, либо преследование политических интересов, нагнетание ситуации, месть.

Каковы механизмы запуска DDoS-атак?

Наиболее популярным и опасным способом запуска DDoS-атак является использование ботнетов (BotNets). Ботнет – это множество компьютеров, на которых установлены специальные программные закладки (боты), в переводе с английского ботнет – это сеть ботов. Боты как правило разрабатываются хакерами индивидуально для каждого ботнета, и имеют основной целью отправку запросов в сторону определенного ресурса в Интернет по команде, получаемой с сервера управления ботнетом – Botnet Command and Control Server. Сервером управления ботнетом управляет хакер, либо лицо, купившее у хакера данный ботнет и возможность запускать DDoS-атаку. Боты распространяются в сети Интернет различными способами, как правило – путем атак на компьютеры, имеющие уязвимые сервисы, и установки на них программных закладок, либо путем обмана пользователей и принуждения их к установке ботов под видом предоставления других услуг или программного обеспечения, выполняющего вполне безобидную или даже полезную функцию. Способов распространения ботов много, новые способы изобретаются регулярно.

Если ботнет достаточно большой – десятки или сотни тысяч компьютеров – то одновременная отправка со всех этих компьютеров даже вполне легитимных запросов в сторону определённого сетевого сервиса (например, web-сервиса на конкретном сайте) приведет к исчерпанию ресурсов либо самого сервиса или сервера, либо к исчерпанию возможностей канала связи. В любом случае, сервис будет недоступен пользователям, и владелец сервиса понесет прямые, косвенные и репутационные убытки. А если каждый из компьютеров отправляет не один запрос, а десятки, сотни или тысячи запросов в секунду, то ударная сила атаки увеличивается многократно, что позволяет вывести из строя даже самые производительные ресурсы или каналы связи.

Некоторые атаки запускаются более «безобидными» способами. Например, флэш-моб пользователей определенных форумов, которые по договоренности запускают в определенное время «пинги» или другие запросы со своих компьютеров в сторону конкретного сервера. Другой пример – размещение ссылки на web-сайт на популярных Интернет-ресурсах, что вызывает наплыв пользователей на целевой сервер. Если «фейковая» ссылка (внешне выглядит как ссылка на один ресурс, а на самом деле ссылается на совершенно другой сервер) ссылается на web-сайт небольшой организации, но размещена на популярных серверах или форумах, такая атака может вызвать нежелательный для данного сайта наплыв посетителей. Атаки последних двух типов редко приводят к прекращению доступности серверов на правильно организованных хостинг-площадках, однако такие примеры были, и даже в России в 2009 году.

Помогут ли традиционные технические средства защиты от DDoS-атак?

Особенностью DDoS-атак является то, что они состоят из множества одновременных запросов, из которых каждый в отдельности вполне «легален», более того – эти запросы посылают компьютеры (зараженные ботами), которые вполне себе могут принадлежать самым обычным реальным или потенциальным пользователям атакуемого сервиса или ресурса. Поэтому правильно идентифицировать и отфильтровать именно те запросы, которые составляют DDoS-атаку, стандартными средствами очень сложно. Стандартные системы класса IDS/IPS (Intrusion Detection / Prevention System – система обнаружения / предотвращения сетевых атак) не найдут в этих запросах «состава преступления», не поймут, что они являются частью атаки, если только они не выполняют качественный анализ аномалий трафика. А если даже и найдут, то отфильтровать ненужные запросы тоже не так просто – стандартные межсетевые экраны и маршрутизаторы фильтруют трафик на основании четко определяемых списков доступа (правил контроля), и не умеют «динамически» подстраиваться под профиль конкретной атаки. Межсетевые экраны могут регулировать потоки трафика, основываясь на таких критериях, как адреса отправителя, используемые сетевые сервисы, порты и протоколы. Но в DDoS-атаке принимают участие обычные пользователи Интернет, которые отправляют запросы по наиболее распространенным протоколам – не будет же оператор связи запрещать всем и всё подряд? Тогда он просто прекратит оказывать услуги связи своим абонентам, и прекратит обеспечивать доступ к обслуживаемым им сетевым ресурсам, чего, собственно, и добивается инициатор атаки.

Многим специалистам, наверное, известно о существовании специальных решений для защиты от DDoS-атак, которые заключаются в обнаружении аномалий в трафике, построении профиля трафика и профиля атаки, и последующем процессе динамической многостадийной фильтрации трафика. И об этих решениях я тоже расскажу в этой статье, но несколько попозже. А сначала будет рассказано о некоторых менее известных, но иногда достаточно эффективных мерах, которые могут приниматься для подавления DDoS-атак существующими средствами сети передачи данных и её администраторов.

Защита от DDoS-атак имеющимися средствами

Существует довольно много механизмов и «хитростей», позволяющих в некоторых частных случаях подавлять DDoS-атаки. Некоторые могут использоваться, только если сеть передачи данных построена на оборудовании какого то конкретного производителя, другие более или менее универсальные.

Начнем с рекомендаций Cisco Systems. Специалисты этой компании рекомендуют обеспечить защиту фундамента сети (Network Foundation Protection), которая включает защиту уровня администрирования сетью (Control Plane), уровня управления сетью (Management Plane), и защиту уровня данных в сети (Data Plane).

Защита уровня администрирования (Management Plane)

Термин «уровень администрирования» охватывает весь трафик, который обеспечивает управление или мониторинг маршрутизаторов и другого сетевого оборудования. Этот трафик направляется в сторону маршрутизатора, или исходит от маршрутизатора. Примерами такого трафика являются Telnet, SSH и http(s) сессии, syslog-сообщения, SNMP-трапы. Общие best practices включают:

— обеспечение максимальной защищенности протоколов управления и мониторинга, использование шифрования и аутентификации:

— реализацию ролевой модели доступа;

— контроль разрешенных подключений по адресу источника с помощью списков контроля доступа;

— отключение неиспользуемых сервисов, многие из которых включены по-умолчанию (либо их забыли отключить после диагностики или настройки системы);

— мониторинг использования ресурсов оборудования.

На последних двух пунктах стоит остановиться более подробно.

Некоторые сервисы, которые включены по умолчанию или которые забыли выключить после настройки или диагностики оборудования, могут быть использованы злоумышленниками для обхода существующих правил безопасности. Список этих сервисов ниже:

Естественно, перед тем как отключать данные сервисы, нужно тщательно проанализировать отсутствие их необходимости в вашей сети.

Желательно осуществлять мониторинг использования ресурсов оборудования. Это позволит, во первых, вовремя заметить перегруженность отдельных элементов сети и принять меры по предотвращению аварии, и во вторых, обнаружить DDoS-атаки и аномалии, если их обнаружение не предусмотрено специальными средствами. Как минимум, рекомендуется осуществлять мониторинг:

Мониторинг можно осуществлять «вручную» (периодически отслеживая состояние оборудования), но лучше конечно это делать специальными системами мониторинга сети или мониторинга информационной безопасности (к последним относится Cisco MARS).

Защита уровня управления (Control Plane)

Уровень управления сетью включает весь служебный трафик, который обеспечивает функционирование и связность сети в соответствии с заданной топологией и параметрами. Примерами трафика уровня управления являются: весь трафик, генерируемый или предназначенный для процессора маршрутизации (route processor – RR), в том числе все протоколы маршрутизации, в некоторых случаях – протоколы SSH и SNMP, а также ICMP. Любая атака на функционирование процессора маршрутизации, а особенно – DDoS-атаки, могут повлечь существенные проблемы и перерывы в функционировании сети. Ниже описаны best practices для защиты уровня управления.

Control Plane Policing

IP Receive ACL

Данный функционал позволяет осуществлять фильтрацию и контроль служебного трафика, предназначенного для маршрутизатора и процессора маршрутизации.

Infrastructure ACL

Обычно, доступ к собственным адресам маршрутизирующего оборудования необходим только для хостов собственной сети оператора связи, однако бывают и исключения (например, eBGP, GRE, туннели IPv6 over IPv4, и ICMP). Инфраструктурные списки контроля доступа:

Neighbour Authentication

Основная цель аутентификации соседних маршрутизаторов – предотвращение атак, заключающихся в отсылке поддельных сообщений протоколов маршрутизации с целью изменить маршрутизацию в сети. Такие атаки могут привести к несанкционированному проникновению в сеть, несанкционированному использованию сетевых ресурсов, а также к тому, что злоумышленник перехватит трафик с целью анализа и получения необходимой информации.

Рекомендуется всегда, когда это возможно, обеспечивать аутентификацию хостов, с которыми производится обмен служебными данными либо трафиком управления.

Настройка BGP

При работе с протоколом BGP рекомендуется использовать следующие механизмы защиты:

Если атака по протоколу BGP запускается не из сети пиринг-партнера, а из более удаленной сети, то параметр TTL у BGP-пакетов будет меньшим, чем 255. Можно сконфигурировать граничные маршрутизаторы оператора связи так, чтобы они отбрасывали все BGP пакеты со значением TTL

Cisco DDoS

Protection Solution

Detection

Идентифицировать и классифицировать атаки на основании характеристик трафика

Diversion / Injection

Перенаправить весь трафик, предназначенный определенной цели; вернуть очищенный трафик обратно в сеть чтобы он достиг цели

Mitigation

Анализ трафика и удаление пакетов DDoS-атаки

Network Foundation Protection

Защита фундамента сети

Н есколько особенностей.

В качестве детекторов могут использоваться два типа устройств:

Ниже приведена таблица сравнения детекторов Cisco и Arbor.

Параметр

Cisco Traffic Anomaly Detector

Arbor Peakflow SP CP

Получение информации о трафике для анализа

Используется копия трафика, выделяемая на шасси Cisco 6500/7600

Используется Netflow-данные о трафике, получаемые с маршрутизаторов, допускается регулировать выборку (1 : 1, 1 : 1 000, 1 : 10 000 и т.д.)

Используемые принципы выявления

Сигнатурный анализ (misuse detection) и выявление аномалий ( dynamic profiling )

Преимущественно выявление аномалий; сигнатурный анализ используется, но сигнатуры имеют общий характер

сервисные модули в шасси Cisco 6500/7600

отдельные устройства (сервера)

Анализируется трафик до 2 Гбит/с

Практически неограниченна (можно уменьшать частоту выборки)

Установка до 4 модулей Cisco Detector SM в одно шасси (однако модули действуют независимо друг от друга)

Возможность использования нескольких устройств в рамках единой системы анализа, одному из которых присваивается статус Leader

Мониторинг трафика и маршрутизации в сети

Функционал практически отсутствует

Функционал очень развит. Многие операторы связи покупают Arbor Peakflow SP из-за глубокого и проработанного функционала по мониторингу трафика и маршрутизации в сети

Предоставление портала (индивидуального интерфейса для абонента, позволяющего мониторить только относящуюся непосредственно к нему часть сети)

Предусмотрено. Является серьезным преимуществом данного решения, так как оператор связи может продавать индивидуальные сервисы по защите от DDoS своим абонентам.

Совместимые устройства очистки трафика (подавления атак)

Cisco Guard Services Module

Рекомендуемые сценарии использования

В качестве устройства очистки трафика Cisco рекомендует использовать сервисный модуль Cisco Guard, который устанавливается в шасси Cisco 6500/7600 и по команде, получаемой с детектора Cisco Detector либо с Arbor Peakflow SP CP осуществляется динамическое перенаправление, очистка и обратный ввод трафика в сеть. Механизмы перенаправления – это либо BGP апдейты в сторону вышестоящих маршрутизаторов, либо непосредственные управляющие команды в сторону супервизора с использованием проприетарного протокола. При использовании BGP-апдейтов, вышестоящему маршрутизатору указывается новое значение nex-hop для трафика, содержащего атаку – так, что этот трафик попадает на сервер очистки. При этом необходимо позаботиться о том, чтобы эта информация не повлекла организацию петли (чтобы нижестоящий маршрутизатор при вводе на него очищенного трафика не пробовал снова завернуть этот трафик на устройство очистки). Для этого могут использоваться механизмы контроля распространения BGP-апдейтов по параметру community, либо использование GRE-туннелей при вводе очищенного трафика.

Такое положение дел существовало до тех пор, пока Arbor Networks существенно не расширил линейку продуктов Peakflow SP и не стал выходить на рынок с полностью самостоятельным решением по защите от DDoS-атак.

Появление Arbor Peakflow SP TMS

Несколько лет назад, компания Arbor Networks решила развивать свою линейку продуктов по защите от DDoS-атак самостоятельно и вне зависимости от темпов и политики развития данного направления у Cisco. Решения Peakflow SP CP имели принципиальные преимущества перед Cisco Detector, так как они анализировали flow-информацию с возможностью регулирования частоты выборки, а значит не имели ограничений по использованию в сетях операторов связи и на магистральных каналах (в отличие от Cisco Detector, которые анализируют копию трафика). Кроме того, серьезным преимуществом Peakflow SP явилась возможность для операторов продавать абонентам индивидуальный сервис по мониторингу и защите их сегментов сети.

Ввиду этих или других соображений, Arbor существенно расширил линейку продуктов Peakflow SP. Появился целый ряд новых устройств:

Peakflow SP TMS (Threat Management System) – осуществляет подавление DDoS-атак путем многоступенчатой фильтрации на основе данных, полученных от Peakflow SP CP и от лаборатории ASERT, принадлежащей Arbor Networks и осуществляющей мониторинг и анализ DDoS-атак в Интернете;

Peakflow SP BI (Business Intelligence) – устройства, обеспечивающие масштабирование системы, увеличивая число подлежащих мониторингу логических объектов и обеспечивая резервирование собираемых и анализируемых данных;

Peakflow SP PI (Portal Interface) – устройства, обеспечивающие увеличение абонентов, которым предоставляется индивидуальный интерфейс для управления собственной безопасностью;

Peakflow SP FS (Flow Censor) – устройства, обеспечивающие мониторинг абонентских маршрутизаторов, подключений к нижестоящим сетям и центрам обработки данных.

Принципы работы системы Arbor Peakflow SP остались в основном такими же, как и Cisco Clean Pipes, однако Arbor регулярно производит развитие и улучшение своих систем, так что на данный момент функциональность продуктов Arbor по многим параметрам лучше, чем у Cisco, в том числе и по производительности.

На сегодняшний день, максимальная производительность Cisco Guard модет быть достигнута путем создания кластера из 4-х модулей Guard в одной шасси Cisco 6500/7600, при этом полноценная кластеризация этих устройств не реализована. В то же время, верхние модели Arbor Peakflow SP TMS имеют производительность до 10 Гбит/с, и в свою очередь могут кластеризоваться.

После того, как Arbor стал позиционировать себя в качестве самостоятельного игрока на рынке систем обнаружения и подавления DDoS-атак, Cisco стала искать партнера, который бы обеспечил ей так необходимый мониторинг flow-данных о сетевом трафике, но при этом не являлся бы прямым конкурентом. Такой компанией стала Narus, производящая системы мониторинга трафика на базе flow-данных (NarusInsight), и заключившая партнерство с Cisco Systems. Однако серьезного развития и присутствия на рынке это партнерство не получило. Более того, по некоторым сообщениям, Cisco не планирует инвестиции в свои решения Cisco Detector и Cisco Guard, фактически, оставляя данную нишу на откуп компании Arbor Networks.

Некоторые особенности решений Cisco и Arbor

Стоит отметить некоторые особенности решений Cisco и Arbor.

DDoS-атаки: нападение и защита

Заголовки новостей сегодня пестрят сообщениями о DDoS-атаках (Distributed Denial of Service). Распределенным атакам «отказ в обслуживании» подвержены любые организации, присутствующие в интернете. Вопрос не в том, атакуют вас, или нет, а в том, когда это случится. Государственные учреждения, сайты СМИ и электронной коммерции, сайты компаний, коммерческих и некоммерческих организаций – все они являются потенциальными целями DDoS-атак.

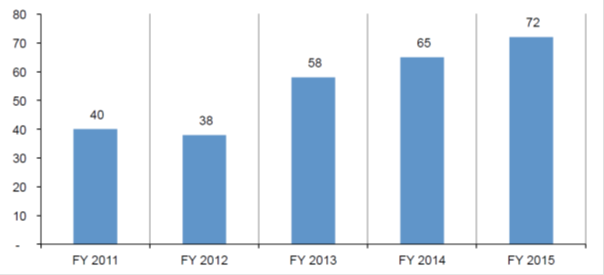

Кого атакуют?

По данным ЦБ, в 2016 году количество DDoS-атак на российские финансовые организации увеличилось почти вдвое. В ноябре DDoS-атаки были направлены на пять крупных российских банков. В конце прошлого года ЦБ сообщал о DDoS-атаках на финансовые организации, в том числе Центральный банк. «Целью атак было нарушение работы сервисов и, как следствие, подрыв доверия к этим организациям. Данные атаки были примечательны тем, что это было первое масштабное использование в России интернета вещей. В основном в атаке были задействованы интернет-видеокамеры и бытовые роутеры», — отмечали в службах безопасности крупных банков.

При этом DDoS-атаки существенного ущерба банкам не принесли – они неплохо защищены, поэтому такие атаки, хотя и доставляли неприятности, но не носили критический характер и не нарушили ни одного сервиса. Тем не менее, можно констатировать, что антибанковская активность хакеров значительно увеличилась.

В феврале 2017 года технические службы Минздрава России отразили самую масштабную за последние годы DDoS-атаку, которая в пиковом режиме достигала 4 миллионов запросов в минуту. Предпринимались и DDoS-атаки на государственные реестры, но они также были безуспешны и не привели к каким-либо изменениям данных.

Однако жертвами DDoS-атак становятся как многочисленные организации и компании, на обладающие столь мощной «обороной». В 2017 году ожидается рост ущерба от киберугроз – программ-вымогателей, DDoS и атак на устройства интернета вещей.

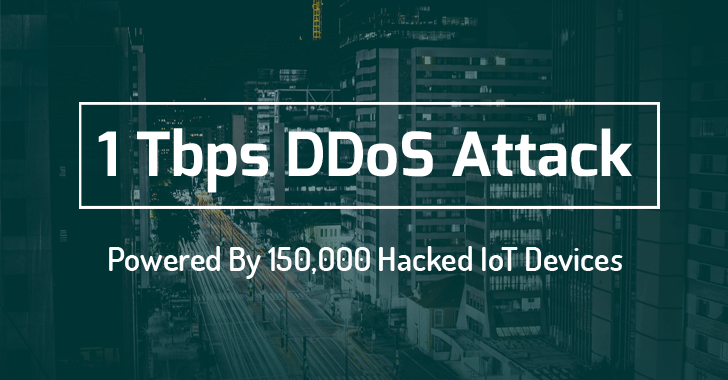

Устройства IoT приобретают все большую популярность в качестве инструментов для осуществления DDoS-атак. Знаменательным событием стала предпринятая в сентябре 2016 года DDoS-атака с помощью вредоносного кода Mirai. В ней в роли средств нападения выступили сотни тысяч камер и других устройств из систем видеонаблюдения.

Она была осуществлена против французского хостинг-провайдера OVH. Это была мощнейшая DDoS-атака – почти 1 Тбит/с. Хакеры с помощью ботнета задействовали 150 тыс. устройств IoT, в основном камеры видеонаблюдения. Атаки с использованием ботнета Mirai положили начало появлению множества ботнетов из устройств IoT. По мнению экспертов, в 2017 году IoT-ботнеты по-прежнему будут одной из главных угроз в киберпространстве.

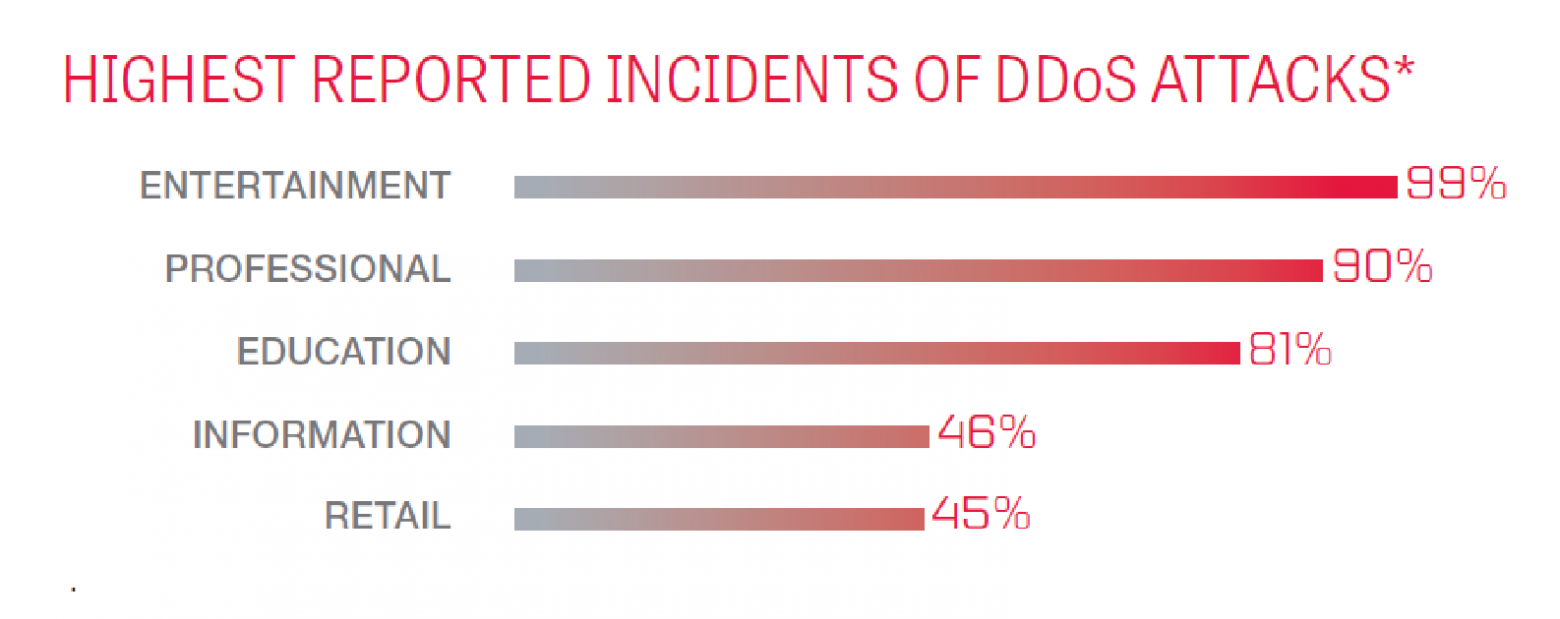

По данным отчета «2016 Verizon data breach incident report» (DBIR), в прошлом году количество DDoS-атак заметно выросло. В мире больше всего страдает индустрия развлечений, профессиональные организации, сфера образования, ИТ, ритейл.

Примечательная тенденция DDoS-атак – расширения «списка жертв». Он включает теперь представителей практически всех отраслей. Кроме того, совершенствуются методы нападения.

По данным Nexusguard, в конце 2016 года заметно выросло число DDoS-атак смешанного типа — с использованием сразу нескольких уязвимостей. Чаще всего им подвергались финансовые и государственные организации. Основной мотив кибепреступников (70% случаев) – кража данных или угроза их уничтожения с целью выкупа. Реже – политические или социальные цели. Вот почему важна стратегия защиты. Она может подготовиться к атаке и минимизировать ее последствия, снизить финансовые и репутационные риски.

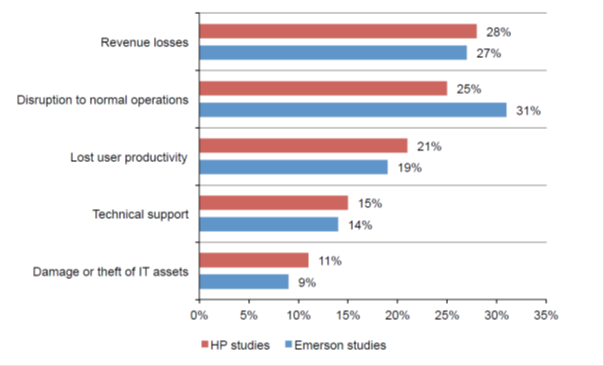

Последствия атак

Каковы последствия DDoS-атаки? Во время атаки жертва теряет клиентов из-за медленной работы или полной недоступности сайта, страдает репутация бизнеса. Сервис-провайдер может заблокировать IP-адрес жертвы, чтобы минимизировать ущерб для других клиентов. Чтобы все восстановить, потребуется время, а возможно и деньги.

По данным опроса компании HaltDos, DDoS-атаки рассматриваются половиной организаций как одна из самых серьезных киберугроз. Опасность DDoS даже выше, чем опасность несанкционированного доступа, вирусов, мошенничества и фишинга, не говоря о прочих угрозах.

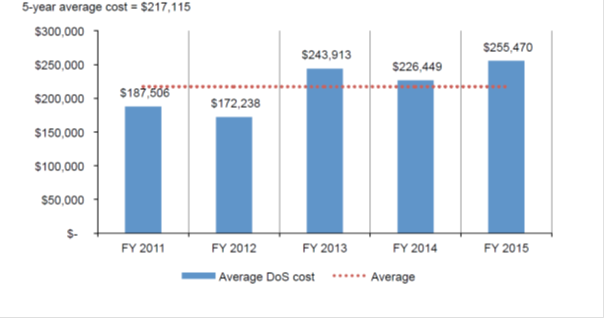

Средние убытки от DDoS-атак оцениваются по миру в 50 тыс. долларов для небольших организаций и почти в 500 тыс. долларов для крупных предприятий. Устранение последствий DDoS-атаки потребует дополнительного рабочего времени сотрудников, отвлечения ресурсов с других проектов на обеспечение безопасности, разработки плана обновления ПО, модернизации оборудования и пр.

Репутация атакованной организации может пострадать не только из-за плохой работы сайта, но и из-за кражи персональных данных или финансовой информации.

По данным опроса компании HaltDos, количество DDoS-атак растет ежегодно на 200%, ежедневно в мире сообщают о 2 тыс. атаках такого типа. Стоимость организации DDoS-атаки недельной продолжительности – всего порядка 150 долларов, а потери жертвы в среднем превышают 40 тыс. долларов в час.

Типы DDoS-атак

Основные типы DDoS-атак: массированные атаки, атаки на протокольном уровне и атаки на уровне приложений. В любом случае цель состоит в том, чтобы вывести сайт из строя или же украсть данные. Другой вид киберпреступлений – угроза совершения DDoS-атаки для получения выкупа. Этим славятся такие хакерские группировки как Armada Collective, Lizard Squad, RedDoor и ezBTC.

Организация DDoS-атак заметно упростилась: сейчас есть широко доступные автоматизированные инструменты, практически не требующие от киберпреступников специальных знаний. Существуют и платные сервисы DDoS для анонимной атаки цели. Например, сервис vDOS предлагает свои услуги, не проверяя, является ли заказчик владельцем сайта, желающим протестировать его «под нагрузкой», или это делается с целью атаки.

DDoS-атаки представляют собой атаки из многих источников, препятствующие доступу легитимных пользователей к атакуемому сайту. Для этого в атакуемую систему направляется огромное количество запросов, с которыми та справиться не может. Обычно для этой цели используются скомпрометированные системы.

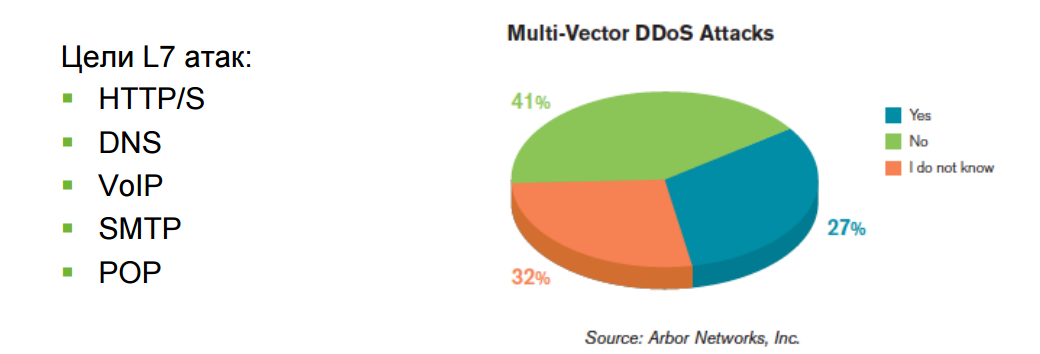

Ежегодный рост количества DDoS-атак оценивается в 50% (по сведениям www.leaseweb.com), но данные разных источников расходятся, на и не все инциденты становятся известными. Средняя мощность DDoS-атак Layer 3/4 выросла в последние годы с 20 до нескольких сотен Гбайт/с. Хотя массовые DDoS-атаки и атаки на уровне протоколов уже сами по себе – штука неприятная, киберпреступники все чаще комбинируют их с DDoS-атаками Layer 7, то есть на уровне приложений, которые нацелены на изменение или кражу данных. Такие «многовекторные» атаки могут быть очень эффективными.

Многовекторные атаки составляют порядка 27% от общего числа атак DDoS.

В случае массовой DDoS-атаки (volume based) используется большое количество запросов, нередко направляемых с легитимных IP-адресов, чтобы сайт «захлебнулся» в трафике. Цель таких атак – «забить» всю доступную полосу пропускания и перекрыть легитимный трафик.

В случае атаки на уровне протокола (например, UDP или ICMP) целью является исчерпание ресурсов системы. Для этого посылаются открытые запросы, например, запросы TCP/IP c поддельными IP, и в результате исчерпания сетевых ресурсов становится невозможной обработка легитимных запросов. Типичные представители — DDoS-атаки, известные в узких кругах как Smurf DDos, Ping of Death и SYN flood. Другой вид DDoS-атак протокольного уровня состоит в отправке большого числа фрагментированных пакетов, с которыми система не справляется.

DDoS-атаки Layer 7 – это отправка безобидных на вид запросов, которые выглядят как результат обычных действий пользователей. Обычно для их осуществления используют ботнеты и автоматизированные инструменты. Известные примеры — Slowloris, Apache Killer, Cross-site scripting, SQL-injection, Remote file injection.

В 2012–2014 годах большинство массированных DDoS-атак были атаками типа Stateless (без запоминания состояний и отслеживания сессий) – они использовали протокол UDP. В случае Stateless в одной сессии (например, открытие страницы) циркулирует много пакетов. Кто начал сессию (запросил страницу), Stateless-устройства, как правило, не знают.

Протокол UDP подвержен спуфингу – замене адреса. Например, если нужно атаковать сервер DNS по адресу 56.26.56.26, используя атаку DNS Amplification, то можно создать набор пакетов с адресом отправителя 56.26.56.26 и отправить их DNS-серверам по всему миру. Эти серверы пришлют ответ по адресу 56.26.56.26.

Тот же метод работает для серверов NTP, устройств с поддержкой SSDP. Протокол NTP – едва ли не самый популярный метод: во второй половине 2016 года он использовался в 97,5% DDoS-атак.

Правило Best Current Practice (BCP) 38 рекомендует провайдерам конфигурировать шлюзы для предотвращения спуфинга – контролируется адрес отправителя, исходная сеть. Но такой практике следуют не все страны. Кроме того, атакующие обходят контроль BCP 38, переходя на атаки типа Stateful, на уровне TCP. По данным F5 Security Operations Center (SOC), в последние пять лет такие атаки доминируют. В 2016 году TCP-атак было вдвое больше, чем атак с использованием UDP.

К атакам Layer 7 прибегают в основном профессиональные хакеры. Принцип следующий: берется «тяжелый» URL (с файлом PDF или запросом к крупной БД) и повторяется десятки или сотни раз в секунду. Атаки Layer 7 имеют тяжелые последствия и трудно распознаются. Сейчас они составляют около 10% DDoS-атак.

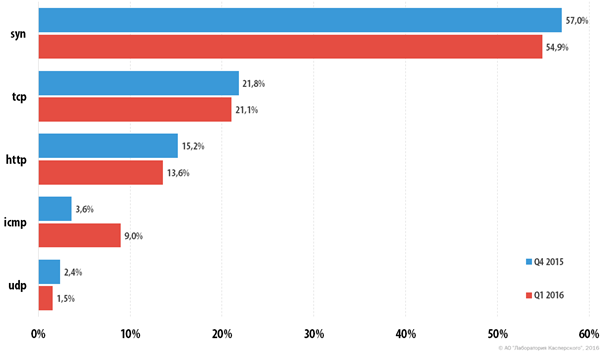

Соотношение разных типов DDoS-атак по данным отчета Verizon Data Breach Investigations Report (DBIR) (2016 год).

Нередко DDoS-атаки приурочивают к периодам пикового трафика, например, к дням интернет-распродаж. Большие потоки персональных и финансовых данных в это время привлекают хакеров.

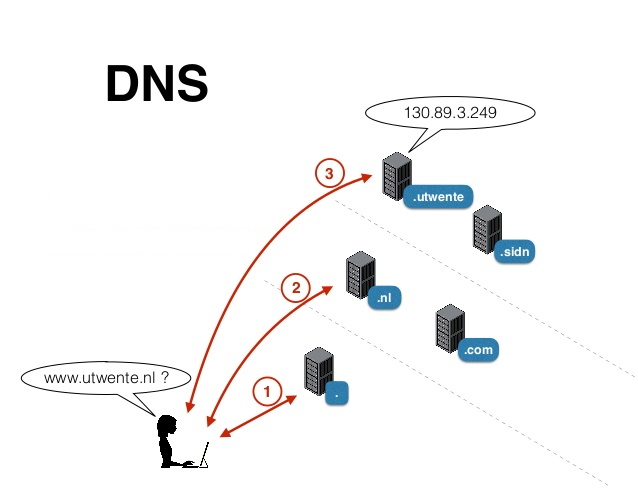

DDoS-атаки на DNS

Доменная система имен (Domain Name System, DNS) играет фундаментальную роль в производительности и доступности сайта. В конечном счете – в успехе вашего бизнеса. К сожалению, инфраструктура DNS часто становится целью DDoS-атак. Подавляя инфраструктуру DNS, злоумышленники могут нанести ущерб вашему сайту, репутации вашей компании и повлиять ее финансовые показатели. Чтобы противостоять современным угрозам, инфраструктура DNS должна быть весьма устойчивой и масштабируемой.

По существу DNS – распределенная база данных, которая, кроме всего прочего, ставит в соответствие удобные для чтения имена сайтов IP-адресам, что позволяет пользователю попасть на нужный сайт после ввода URL. Первое взаимодействие пользователя с сайтом начинается с DNS-запросов, отправляемых на сервер DNS с адресом интернет-домена вашего сайта. На их обработку может приходиться до 50% времени загрузки веб-страницы. Таким образом, снижение производительности DNS может приводить к уходу пользователей с сайта и потерям для бизнеса. Если ваш сервер DNS перестает отвечать в результате DDoS-атаки, то на сайт никто попасть не сможет.

DDoS-атаки трудно обнаружить, особенно вначале, когда трафик выглядит нормальным. Инфраструктура DNS может подвергаться различным типам DDoS-атак. Иногда это прямая атака на серверы DNS. В других случаях используют эксплойты, задействуя системы DNS для атаки на другие элементы ИТ-инфраструктуры или сервисы.

При атаках DNS Reflection цель подвергается массированным подложным ответам DNS. Для этого применяют бот-сети, заражая сотни и тысячи компьютеров. Каждый бот в такой сети генерирует несколько DNS-запросов, но в качестве IP источника использует один и тот же IP-адрес цели (спуфинг). DNS-сервис отвечает по этому IP-адресу.

При этом достигается двойной эффект. Целевую систему бомбардируют тысячи и миллионы ответов DNS, а DNS-сервер может «лечь», не справившись с нагрузкой. Сам запрос DNS – это обычно менее 50 байт, ответ же раз в десять длиннее. Кроме того, сообщения DNS могут содержать немало другой информации.

Предположим, атакующий выдал 100 000 коротких запросов DNS по 50 байт (всего 5 Мбайт). Если каждый ответ содержит 1 Кбайт, то в сумме это уже 100 Мбайт. Отсюда и название – Amplification (усиление). Комбинация атак DNS Reflection и Amplification может иметь очень серьезные последствия.

Запросы выглядят как обычный трафик, а ответы – это множество сообщений большого размера, направляемых на целевую систему.

Как защититься от DDoS-атак?

Как же защититься от DDoS-атак, какие шаги предпринять? Прежде всего, не стоит откладывать это «на потом». Какие-то меры следует принимать во внимание при конфигурировании сети, запуске серверов и развертывании ПО. И каждое последующее изменение не должно увеличивать уязвимость от DDoS-атак.

Защита DNS

А как защитить инфраструктуру DNS от DDoS-атак? Обычные файрволы и IPS тут не помогут, они бессильны против комплексной DDoS-атаки на DNS. На самом деле брандмауэры и системы предотвращения вторжений сами являются уязвимыми для атак DDoS.

На выручку могут прийти облачные сервисы очистки трафика: он направляется в некий центр, где проверяется и перенаправляется обратно по назначению. Эти услуги полезны для TCP-трафика. Те, кто сами управляют своей инфраструктурой DNS, могут для ослабления последствий DDoS-атак принять следующие меры.

В случае Unicast каждый из серверов DNS вашей компании получает уникальный IP-адрес. DNS поддерживает таблицу DNS-серверов вашего домена и соответствующих IP-адресов. Когда пользователь вводит URL, для выполнения запроса выбирается один из IP-адресов в случайном порядке.

При схеме адресации Anycast разные серверы DNS используют общий IP-адрес. При вводе пользователем URL возвращается коллективный адрес серверов DNS. IP-сеть маршрутизирует запрос на ближайший сервер.

Anycast предоставляет фундаментальные преимущества перед Unicast в плане безопасности. Unicast предоставляет IP-адреса отдельных серверов, поэтому нападавшие могут инициировать целенаправленные атаки на определенные физические серверы и виртуальные машины, и, когда исчерпаны ресурсы этой системы, происходит отказ службы. Anycast может помочь смягчить DDoS-атаки путем распределения запросов между группой серверов. Anycast также полезно использовать для изоляции последствий атаки.

Средства защиты от DDoS-атак, предоставляемые провайдером

Проектирование, развертывание и эксплуатации глобальной Anycast-сети требует времени, денег и ноу-хау. Большинство ИТ-организаций не располагают для этого специалистами и финансами. Можно доверить обеспечение функционирования инфраструктуры DNS провайдеру – поставщику управляемых услуг, который специализируется на DNS. Они имеют необходимые знания для защиты DNS от DDoS-атак.

Поставщики услуг Managed DNS эксплуатируют крупномасштабные Anycast-сети и имеют точки присутствия по всему миру. Эксперты по безопасности сети осуществляют мониторинг сети в режиме 24/7/365 и применяют специальные средства для смягчения последствий DDoS-атак.

Услуги защиты от DDoS-атак предлагают и некоторые поставщики услуг хостинга: анализ сетевого трафика производится в режиме 24/7, поэтому ваш сайт будет в относительной безопасности. Такая защита способна выдержать мощные атаки — до 1500 Гбит/сек. Оплачивается при этом трафик.

Еще один вариант – защита IP-адресов. Провайдер помещает IP-адрес, который клиент выбрал в качестве защищаемого, в специальную сеть-анализатор. При атаке трафик к клиенту сопоставляется с известными шаблонами атак. В результате клиент получает только чистый, отфильтрованный трафик. Таким образом, пользователи сайта могут и не узнать, что на него была предпринята атака. Для организации такого создается распределенная сеть фильтрующих узлов так, чтобы для каждой атаки можно было выбрать наиболее близкий узел и минимизировать задержку в передаче трафика.

Результатом использования сервисов защиты от DDoS-атак будет своевременное обнаружение и предотвращение DDoS-атак, непрерывность функционирования сайта и его постоянная доступность для пользователей, минимизация финансовых и репутационных потерь от простоев сайта или портала.

Что такое DDoS-атака. Объясняем простыми словами

DDoS-атака (от англ. distributed denial of service — «распределённый отказ в обслуживании») — это целенаправленный поток трафика на тот или иной онлайн-ресурс, чтобы он перестал работать и пользователи не могли получить к нему доступ.

Чаще всего такие атаки происходят с помощью сети из дистанционно управляемых хакерами компьютеров (ботнетов). Их количество может достигать сотен тысяч устройств. Злоумышленники искусственно создают лавинообразный рост запросов к онлайн-ресурсу, направляя туда потоки ложного трафика.

Нагрузка на инфраструктуру вырастает, а из-за ограничения по количеству обрабатываемых одновременно запросов в какой-то момент она просто отказывает: сайт или долго грузится, или не загружается вообще.

Подобное может происходить и без влияния хакеров: например, во время сезонных распродаж, когда онлайн-магазины сталкиваются с наплывом покупателей.

Пример употребления на «Секрете»

«В 2003 году DDoS докатился и до России, принеся атаку на MasterHost — самый крупный хостинг нашей страны на тот момент».

Нюансы

Чаще всего DDoS-атаки направлены на крупные корпорации, агрегаторы, онлайн-ретейлеры, веб-серверы, сервисы доставки, соцсети, мессенджеры, госпорталы, медицинские учреждения, банки и т. д. Злоумышленник может потребовать выкуп за остановку атаки. В некоторых случаях она может быть попыткой навредить репутации конкурента или его бизнесу, вынудив владельца нести финансовые издержки.

Кроме того, DDoS-атаки применяют, например, чтобы отвлечь внимание и внедрить вирусы-шифровальщики или украсть корпоративную информацию, а также принести некую политическую выгоду правительству.

Распознать атаку можно по следующим признакам:

Последствия DDoS-атак могут быть связаны с уроном различной степени тяжести, от отключения дата-центром сервера до полной потери потока клиентов. Основной ущерб для бизнеса — это финансовые потери от простоя (трафик, клиенты, реклама, доход, репутация, ухудшение позиций в поисковых выдачах и пр.).

На фоне пандемии COVID-19 и массового перехода на удалёнку число DDoS-атак ежегодно растёт в разы. О том, как защититься от нападок хакеров, «Секрет» рассказывал здесь, а об истории развития DDoS — здесь.

Цифра

Примеры DDoS-атак

В августе 2021 года сторонники движения «Мужское государство» (запрещённая в России экстремистская организация) организовали DDoS-атаку на ресурсы сети ресторанов «Тануки». Это произошло после того, как лидер объединения Владислав Поздняков раскритиковал публикацию фотографии темнокожих моделей в соцсетях компании.

В середине августа 2021 года крупнейшие российские банки пережили самую мощную за последние несколько лет DDoS-атаку. Она затронула деятельность около 15 кредитных организаций, а также процессинговые компании и интернет-провайдеры.

В сентябре 2021 года серверы «Яндекса» подверглись крупнейшей в истории Рунета DDoS-атаке, сообщали источники «Ведомостей» в компании.

Наказание за DDoS-атаку

Управляющий партнёр петербургского офиса коллегии адвокатов Pen & Paper Алексей Добрынин рассказал, что в России DDoS-атаки могут стать основанием для возбуждения уголовного дела по ст. 272 УК РФ о неправомерном доступе к компьютерной информации и ст. 273 УК РФ о создании, использовании и распространении вредоносных компьютерных программ.

Максимальное наказание за совершение таких преступлений — семь лет лишения свободы. Однако в большинстве случаев суд назначает условное наказание или штраф до 500 000 рублей. Также хакера обязывают возместить причинённый ущерб, который может исчисляться миллионами рублей.

DDoS-атака — что это такое?

Причины DDoS-атак

Мотивы для осуществления DDoS-атак могут быть самыми разнообразными: от конкуренции до личной неприязни. Мы собрали основные причины DDoS-атак и решили поделиться с Вами этой информацией:

Эта причина встречается довольно часто. Некоторое время назад независимый журналист-исследователь Брайан Кребс раскрыл деятельность крупнейшего сервиса по осуществлению заказных DDoS-атак — vDOS. Информация была представлена в полных подробностях, что вызвало арест организаторов данного сервиса. В ответ хакеры организовали атаку на блог журналиста, мощность которой достигла 1 Тбит/с. Эта атака стала самой мощной в мире за все годы.

В настоящее время становится все проще организовать примитивную DDoS-атаку своими силами. Такая атака будет крайне не совершенна и не анонимна. К сожалению, большинство из тех, кто решил ощутить себя в роли «хакера», не догадываются ни о первом, ни о втором. Тем не менее, многие школьники часто практикуют DDoS-атаки. Итог таких случаев бывает самым разнообразным.

Одной из первых атак, имеющих социальную почву является DDoS-атака, реализованная в 1996 году хакером Omega. Omega являлся членом хакерской коалиции «Cult of the Dead Crew» (cDc). Термин хактивизм стал популярным в СМИ в связи с участившимися кибератаками, имеющим социальную почву. Типичными представителями хактивистов являются группы Anonymous и LulzSec.

Такие мотивы часто бывают в индустрии игровых серверов, но и в отрасли торговли такие случаи встречаются довольно нередко. Достаточно действенный способ недобросовестной конкуренции, способный разрушить репутацию торговой площадки, если её владельцы вовремя не обратятся за помощью к специалистам. Такой мотив можно выделить среди остальных, как наиболее встречающийся.

В этом случае злоумышленник требует с потенциальной жертвы денежную сумму за несовершение атаки. Либо за её прекращение. Часто жертвами таких атак становятся крупные организации, например в течение 2014 были атакованы банк «Тинькофф» и IT-ресурс Хабрахабр, крупнейший торрент-трекер Rutracker.org (как это было?).

Последствия DDoS-атак

Последствия DDoS-атак могут быть самыми разнообразными, от отключения датацентром Вашего сервера до полной потери репутации ресурса и клиентопотока. Многие организации с целью экономии неосознанно выбирают недобросовестных провайдеров защиты, что часто не приносит никакой пользы. Во избежание подобных проблем мы рекомендуем обратиться к профессионалам в своей отрасли.

Атаки, вошедшие в историю Интернет

Технический прогресс идет семимильными шагами и злоумышленники, в свою очередь, прикладывают все усилия, чтобы не стоять на месте и реализовывать все более сложные и мощные атаки. Мы собрали краткое описание наиболее интересных случаев, которые вошли в историю DDoS-атак. Часть из них может показаться обычными по современным меркам, но во время, когда они происходили, это были очень масштабные атаки.

Пинг смерти (Ping Of Dead). Способ атаки, базирующийся на использовании команды ping. Эта атака получила популярность в 1990-х годах, благодаря несовершенству сетевого оборудования. Суть атаки заключается в отправке на сетевой узел одного запроса ping, при этом в тело пакета включаются не стандартные 64 байта данных, а 65535 байт. При получении такого пакета у оборудования переполнялся сетевой стэк и что вызывало отказ в обслуживании.

Атака, повлиявшая на стабильность работы Интернет. В 2013 году компания Spamhaus стала жертвой атаки мощностью более 280 Гбит/с. Самое интересное то, что для атаки хакеры использовали DNS-сервера из сети интернет, которые в свою очередь были очень загружены большим количеством запросов. В те сутки миллионы пользователей жаловались на медленно загружающиеся страницы в связи с перегруженности службы DNS.

Рекордная атака с трафиком более 1 Тбит/с. В 2016 году хакеры пытались атаковать нас пакетной атакой со скоростью 360 Mpps и 1 Тбит/с. Эта цифра стала рекордной за время существования Интернет. Но и под такой атакой мы устояли и нагрузка на сеть лишь незначительно ограничила свободные ресурсы сетевого оборудования.

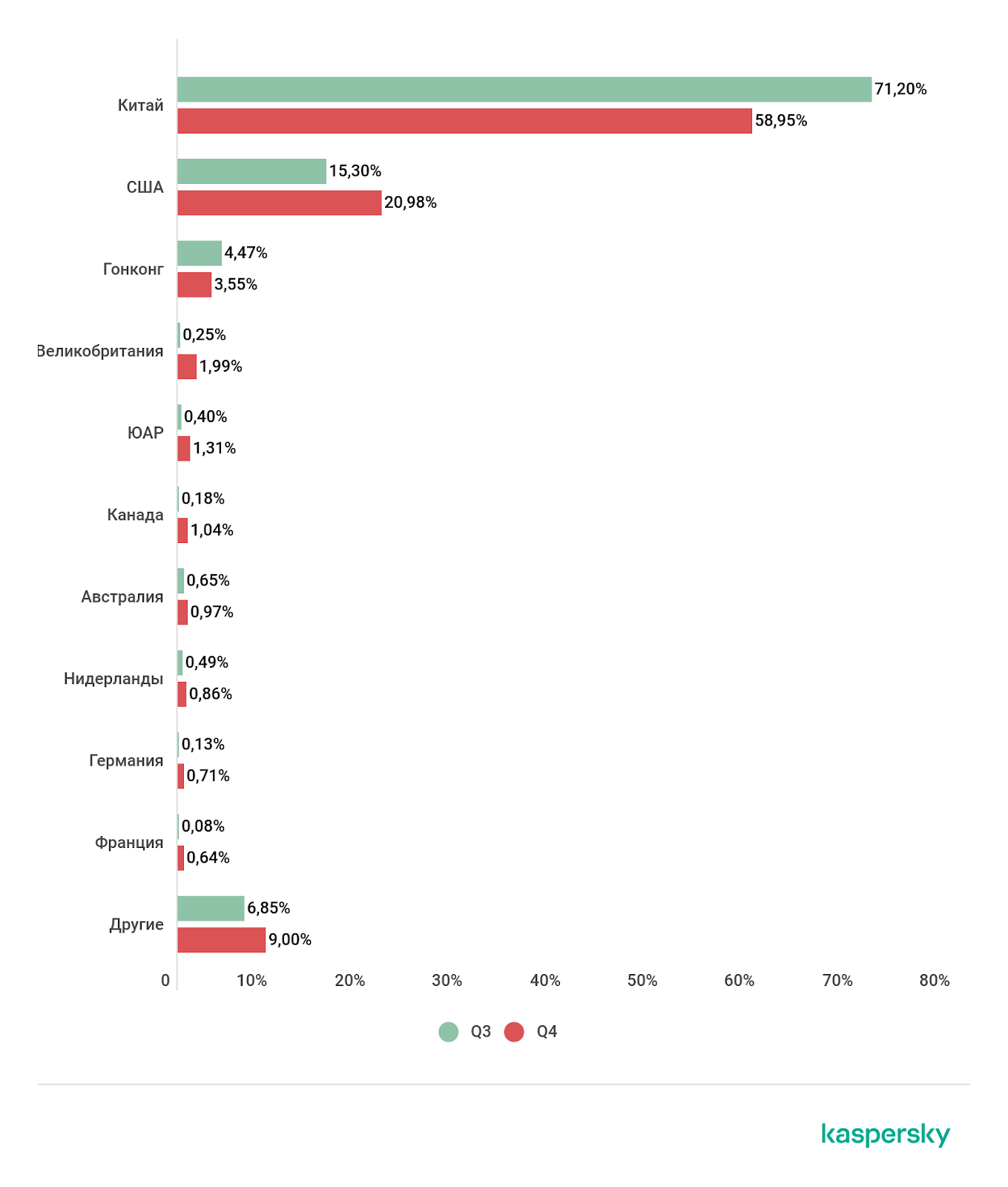

Характеристика атак сегодня

Исключая пиковые атаки можно сказать, что мощность атак с каждым годом растет более, чем в 3-4 раза. География атакующих от года к году изменяется лишь частично, ведь это обусловлено максимальным количеством компьютеров в определенной стране. Как видно из квартального отчета за 2016 год, подготовленного нашими специалистами, странами-рекордсменами по количеству ботов выступают Россия, США и Китай.

Какие бывают DDoS-атаки?

На данный момент типы атак можно разделить на 3 класса:

Атаки, направленные на переполнение канала

Атаки, использующие уязвимости стека сетевых протоколов

Наиболее популярными и интересными атаками этого типа являются ACK/PUSH ACK флуд, SYN флуд, TCP null/IP null атака, Пинг смерти (Ping of death);

Атаки на уровень приложений

С более полным перечнем атак и их описанием Вы можете ознакомиться в нашей базе знаний.

Способы защиты от DDoS-атак

Почему стоит выбрать именно нас? Наше оборудование расположено в ключевых дата-центрах мира и способно отражать атаки до 300 Гбит/с или 360 миллионов пакетов в секунду. Также у нас организована сеть доставки контента (CDN) и имеется штат дежурных инженеров на случай нестандартной атаки или нештатных ситуаций. Поэтому, встав под защиту к нам, Вы можете быть уверены в доступности своего ресурса 24/7. Нам доверяют: REG.RU, Аргументы и Факты, WebMoney, российский радиохолдинг ГПМ и другие корпорации.