журнал учета электронных ключей

Журналы учета электронных подписей: как вести и хранить

Статья будет полезна, если в вашей организации есть хотя бы один ключ электронной подписи — тогда вам, скорее всего, нужно вести журналы учета ключей подписи. Кто обязан это делать и как, расскажем в статье.

Что такое журналы учета ключей ЭП

Журналы учета средств криптографической защиты информации (СКЗИ) или ключей электронной подписи (ЭП или ЭЦП) помогают следить за перемещением средств криптозащиты и ключей подписи в организации. В них отражается кто получил ключ подписи, сдал ли его при переходе на другую должность или увольнении, знаком ли сотрудник с правилами работы со средствами электронной подписи. Журналы нужны предприятиям, которые используют ЭП и СКЗИ, например, КриптоПро CSP или ViPNet CSP.

Кому нужно вести журналы учета ключей ЭП

Лицензиаты ФСБ

Эти компании оказывают платные услуги, связанные с использованием СКЗИ: их разработкой, распространением, установкой, обслуживанием и т.д. Это могут быть удостоверяющие центры, которые выпускают сертификат электронных подписей, или, например, дистрибьюторы СКЗИ.

К лицензиатам предъявляется самый большой список требований по соблюдению инструкции. Они должны создать у себя орган криптографической защиты информации, разработать свой регламент по соблюдению инструкции и вести журналы учета ключей ЭП и СКЗИ. Орган криптозащиты контролирует, как организация соблюдает инструкцию из приказа ФАПСИ №152.

Организации, которые не являются лицензиатами ФСБ

Обязательно соблюдать приказ ФАПСИ №152 и вести журналы учета ключей ЭП должны предприятия, которые используют СКЗИ для защиты конфиденциальной информации, если такая информация по закону подлежит защите — например, для персональных данных или при передаче отчетности. В приказе их называют «обладатели конфиденциальной информации».

Если организации используют СКЗИ для защиты информации, не подлежащей обязательной защите, то требования инструкции ФАПСИ носят рекомендательный характер. Например, это касается компании, которая приобрела сертификат ЭП и средства криптозащиты только для внутреннего пользования — подписания внутренних документов, шифрования результатов своей работы.

Организациям, которые будут соблюдать требования приказа ФАПСИ №152, нужно создать регламент хранения и использования электронных подписей на основе утвержденной приказом инструкции и вести журналы учета. Сделать это можно одним из двух способов:

Какие журналы учета вести

Инструкция устанавливает два типа журналов:

Способ заполнения журнала отличается в зависимости от типа СКЗИ, от того кто ведет журнал: обладатель ключей ЭП или орган криптографической защиты. Подробно детали заполнения описаны в приказе ФАПСИ № 152.

Форма журнала поэкземплярного учета для органа криптографической защиты — для лицензиатов ФCБ:

Форма журнала поэкземплярного учета для обладателей конфиденциальной информации:

Типовая форма технического (аппаратного) журнала:

Чтобы скачать формы для заполнения журналов, перейдите по ссылке.

Что такое порядок использования и хранения ключей ЭП и СКЗИ

Кроме журналов учета инструкция также рекомендует организациям разработать и соблюдать свой регламент хранения и использования ключей ЭП. Для регламента нет единой типовой формы, поэтому компания может разработать документ самостоятельно. Для этого нужно изучить инструкцию и адаптировать требования именно под свою компанию.

Несмотря на то, что регламент в разных компаниях будет отличаться, есть общие требования — регламент должен указывать правила, по которым в организации:

Что будет, если не соблюдать инструкцию и не вести журналы учета

Образец журнала учета и регламента использования в организации ЭЦП

Организации обязаны выполнять требования по обеспечению безопасности хранения, обработки и передачи средств криптографической защиты информации. Требования к хранению и учету электронной подписи и ее средств прописаны в отдельном приказе, а за его невыполнение юридическое лицо может понести наказание вплоть до уголовной ответственности.

Требования по обеспечению безопасности хранения ЭЦП

Требования к журналу учета ЭЦП, а также к документам по информационной безопасности указаны в Приказе от 13.06.2001 г. под номером 152, опубликованном Федеральным агентством правительственной связи и информации (ФАПСИ). Приказ прописывает определения средств криптографической защиты информации, ключевой информации, а также правила по хранению, обработке, передаче данных.

Согласно приказу, электронная подпись в организации должна ставиться на учет, и ее движение (выдача, формирование, передача, установка или уничтожение) также должны быть отслежены документально. Для этой цели и создан журнал учета средств электронной подписи.

Нормативные документы

Помимо приказа ФАПСИ организации должны придерживаться в своей работе с электронной подписью следующий документов:

Все внутренние положения, регламенты и инструкции по использованию средств электронной цифровой подписи должны строиться на этих управляющих документах и отвечать их требованиям.

Общие положения регламента использования ЭЦП в организации

Документ должен включать все принципы использования ЭЦП в организации и содержать следующие разделы:

Дополнительно к документу указываются ссылки на положения по электронному документообороту, а также на приложения в виде журнала учета электронной подписи, акта уничтожения ключевых носителей и т.д.

Организация работы с носителями ключевой информации

Пользователи, имеющие доступ к средствам электронной подписи, несут ответственность за ее сохранность согласно ФЗ-63. Список лиц, имеющих доступ к носителям ключевой информации, должен быть составлен руководством организации и зафиксирован в журнале учета выдачи электронной подписи.

Руководство организации также обязано назначить сотрудника, ответственного за осуществление электронных взаимодействий со сторонними агентами, и наделить его правом устанавливать электронную подпись соответствующим приказом.

Директор отдела информационной безопасности по согласованию с руководителем организации назначает ответственных за установку на рабочих местах средств для работы с ЭЦП. Контроль за использованием средств электронной подписи, а также за хранение и безопасность ЭЦП ложится на сотрудников компании.

Правила хранения и использования ЭЦП

Носитель электронной цифровой подписи изготавливается в удостоверяющем центре и обслуживается сторонней организацией. Генерация ключей и их запись на токен (ключевой носитель) происходит на специальном сертифицированном оборудовании с использованием регламентированных технологических процессов. Формирование ключей ЭЦП, а также их маркировка учитывается в обязательном порядке в журнале учета ЭЦП организации. ЭЦП выдается сотруднику под роспись.

Установка на рабочее место ПО АРМ от КриптоПро призвано гарантировать безопасность ключевой информации. Для возможности восстановления сертификата ключевой подписи в случае поломки носителя создается его копия на персональном компьютере. Безопасность информации во время копирования информации обеспечивается переносом данных только при помощи ПО «АРМ Генерация ключей». Носители ЭЦП маркируются специальными этикетками с номерами, соответствующими записи в журнале выдачи ЭЦП.

Каждому пользователю выдается личный носитель сертификата ЭЦП, содержащий закрытый ключ электронной подписи. Пользователь обязан хранить носители ЭЦП в месте, недоступной сторонним лицам.

Рекомендации по обеспечению безопасности при работе с ЭЦП

На ПК должно быть установлено только лицензионное ПО последней версии. Обновление программного обеспечения обязательное условие безопасного использования средств ЭЦП. Также на ПК устанавливается антивирусное программное обеспечение с регулярным обновлением, а все съемные носители и файлы, запускаемые из сети, должны проверяться антивирусом перед открытием. Рекомендуется использовать ограничение IP-диапазона, блокировку сетевых атак и средства фильтрации трафика.

Работа с электронной подписью должна проводиться с отдельной учетной записи. Аутентификация и идентификация пользователя происходит при помощи логина-пароля. Все пароли должны быть уникальными и не совпадать с паролями от входа в систему. Плановая смена паролей происходит раз в 60-70 дней, а внеплановая — при выявлении нарушения в использовании носителей ключевой информации.

Для обеспечения информационной безопасности своего рабочего места пользователю запрещается:

Ключи шифрования ЭЦП должны храниться только на флэш-носителе. Для работы с ЭЦП флэш-носитель подключают к ПК, а после использования — закрывают программу, вынимают носитель и убирают его в шкаф или сейф. Оставлять носитель ЭЦП на столе во время отсутствия на рабочем месте запрещено.

Если есть подозрение на компрометацию ключа ЭЦП, необходимо срочно обратиться в удостоверяющий центр для приостановки действия сертификата или его отзыва.

Образцы документов

Регламент, а также положение по использованию и хранению электронной цифровой подписи составляются юридическим и IT-отделом исходя из требований приказа ФАПСИ № 152.

Для всех юридических лиц являются обязательными к выполнению требования Приказа ФАПСИ № 152 по обеспечению безопасности использования электронной цифровой подписи. Каждая организация должна вести журнал учета ЭЦП в организации по образцу, а также иметь регламент и положение по использованию, обеспечению сохранности и уничтожению ЭЦП. Документы должны содержать такие разделы, как требования к ЭЦП, организация хранения подписи и правила использования подписи, порядок отзыва сертификата и процедура восстановления ранее приостановленного. Составляются документы юридическим отделом и отделом информационной безопасности исходя из рекомендаций и требования ФАПСИ.

Строго под роспись: как правильно заполнить журнал учёта СКЗИ

Практически любая организация обменивается конфиденциальными данными со своими партнёрами и структурными подразделениями. Для того чтобы обеспечить сохранность передаваемой информации, требуются средства криптографической защиты (СКЗИ). Но работа с ними регламентируется инструкцией, которая написана 20 лет назад и уже не отвечает современным реалиям, а некоторые её пункты вызывают сомнения у специалистов. Ниже мы разберём один из ключевых и самых запутанных процессов — поэкземплярный учёт СКЗИ.

Введение

Итак, согласно инструкции, к СКЗИ относятся как сами программные или аппаратно-программные средства, так и информация, необходимая для их работы, ключи, техническая документация. При этом абсолютно все средства криптографической защиты в организации должны браться на поэкземплярный учёт. Именно об этом процессе и пойдёт речь дальше.

Инструкция была написана 20 лет назад, когда сертифицированные СКЗИ применялись крайне редко, а большинство организаций не имели такой разрозненной и распределённой по всей стране ИТ-инфраструктуры. Поэтому многие пункты документа сейчас вызывают вопросы у специалистов. Например, вести учёт в электронном виде можно, но только с применением квалифицированной ЭП (учёт СКЗИ в электронном виде — это тема для отдельной статьи, и об этом мы поговорим в следующий раз) либо сопровождая каждое действие соответствующими актами. Также не предусмотрена возможность удалённой передачи ключей шифрования, а журнал учёта требуется хранить в отдельном помещении. Да и само понятие «ключи шифрования» стало более разрозненным.

Кто и как ведёт учёт

Если организация является обладателем конфиденциальной информации, то ей, скорее всего, требуется обеспечить безопасную передачу, обработку и хранение этой информации с помощью СКЗИ. Организует и контролирует все работы с СКЗИ орган криптографической защиты (ОКЗ). Это может быть как структурное подразделение или конкретный сотрудник внутри организации — обладателя конфиденциальной информации, так и внешний подрядчик (например, сервис-провайдер).

В первом случае организация должна издать приказ о создании ОКЗ, определить его структуру и обязанности сотрудников. Например:

Все работники, которые осуществляют деятельность, связанную с установкой, настройкой и доступом к СКЗИ, должны быть внесены в приказ и ознакомлены с ним, а для каждой должности требуется разработать должностную инструкцию и ознакомить пользователей с порядком использования СКЗИ.

В итоге перечень необходимых документов состоит из:

В соответствии с инструкцией по всем СКЗИ должен вестись поэкземплярный учёт, а их движение (формирование, выдача, установка, передача, уничтожение) должно быть документально подтверждено. Для этого и обладатель конфиденциальной информации, и орган криптографической защиты должны вести журналы (каждый — свой) поэкземплярного учёта СКЗИ, эксплуатационной и технической документации к ним, ключевых документов.

При этом если орган криптографической защиты информации — это структурное подразделение организации, то от него требуется вести оба журнала. Дело в том, что в этом случае организация не только является обладателем конфиденциальной информации, но и выполняет часть функций ОКЗ. Например, крупные холдинги, как правило, выделяют в своём составе ИТ-компанию, которая в том числе обеспечивает информационную безопасность с использованием СКЗИ. Она ведёт все журналы и сопутствующую документацию и является для своего холдинга поставщиком услуг.

Если услуги оказывает сервис-провайдер, то он заполняет журнал учёта для органа криптографической защиты, а организация — журнал для обладателя конфиденциальной информации.

Журналы учёта хранятся в течение 5 лет. Сами СКЗИ и документация к ним должны находиться в специальном помещении (требования к нему описаны в приказе ФАПСИ № 152). Основное условие: доступ туда получают только сотрудники ОКЗ строго под роспись.

Операции с СКЗИ: взятие на учёт

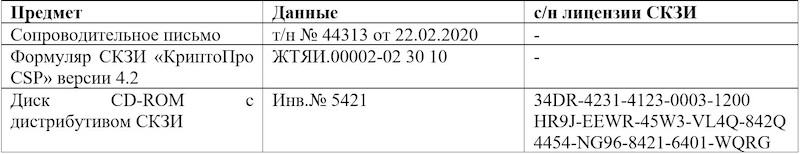

Рассмотрим порядок учёта на конкретном примере. Организация N — обладатель конфиденциальной информации — хочет использовать СКЗИ компании «КриптоПро». Организация N не готова создавать у себя ОКЗ и обращается к сервис-провайдеру, который будет предоставлять ей соответствующие услуги. Итак, для начала вендор должен предоставить организации N, которая приобретает программно-аппаратный комплекс, исходные данные для учёта (здесь и ниже по тексту данные ненастоящие и приведены для примера).

Таблица 1. Пример данных для учёта

В графы 1–6 журнала поэкземплярного учёта должны попасть данные о:

После заполнения всех этих данных СКЗИ выдаются пользователям, то есть тем работникам в организации, для которых закупались. Это может быть как сотрудник бухгалтерии, который применяет ЭП для подписания и отправки документов, так и другой ответственный специалист, взявший на себя обязательства по сохранности СКЗИ.

На этом этапе заполняются 7-я и 8-я графы журнала (кому и когда выдаётся СКЗИ — с обязательной росписью пользователя). Если возможности расписаться в журнале нет, то можно заполнить акт передачи, где в свободной форме указывается, кто (администратор безопасности) и кому (пользователю) передаёт СКЗИ. При этом обе стороны расписываются, а номер акта вносится в 8-ю графу («Дата и номер сопроводительного письма»).

В 9-ю графу записывается имя сотрудника, производившего установку СКЗИ. Чаще всего это делает специалист технической поддержки, который также является администратором безопасности. Но это может быть и пользователь, если он обладает соответствующими навыками и правами доступа в сеть. В графе 11 указывается серийный номер материнской платы или номер опечатывающей пломбы системного блока.

В случае увольнения сотрудника, который производил установку, требуются изъятие СКЗИ и составление акта, в котором указываются предмет и способ изъятия (например, удаление ключевой информации с носителя). Всё это фиксируется в графах 12, 13, 14.

При уничтожении СКЗИ также составляется соответствующий акт. В нём должны быть указаны предмет и способ уничтожения. Программные СКЗИ уничтожаются посредством стирания с носителя ключевой информации (чистки реестра), а также деинсталляции ПО. В случае аппаратных СКЗИ можно удалить с них ключевую информацию либо уничтожить их физически.

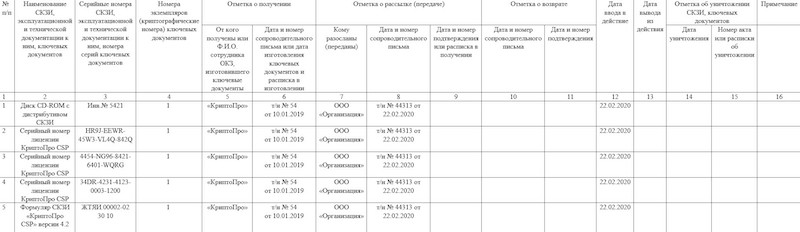

Ниже приведён пример журнала, заполненного организацией — обладателем конфиденциальной информации. ООО «Компания» в данном примере — это сервис-провайдер, который выполняет функции органа криптографической защиты для организации.

Таблица 2. Журнал поэкземплярного учёта СКЗИ для обладателя конфиденциальной информации

Журнал учёта СКЗИ для органа криптографической защиты во многих пунктах перекликается с аналогичным документом для организации и заполняется по такому же принципу, поэтому не будем подробно останавливаться на его разборе. В примере ниже ООО «Организация» — это обладатель конфиденциальной информации, который воспользовался услугами сервис-провайдера.

Таблица 3. Журнал поэкземплярного учёта СКЗИ для органа криптографической защиты

Выводы

Трудно не согласиться с тем, что все эти требования уже давно морально устарели и «Инструкция» нуждается в актуальных корректировках, но пока мы вынуждены выполнять требования её текущей редакции. Обратите внимание, что для ведения журнала поэкземплярного учёта СКЗИ в электронном виде требуется подписывать документы только квалифицированной ЭП либо сопровождать каждое действие соответствующими актами. Если же речь идёт о физическом документе, то все данные и подписи должны быть внесены в него всеми ответственными лично.

Безусловно, учёт СКЗИ — это только один из множества обязательных к исполнению процессов, описанных в документе. В дальнейших статьях мы постараемся подробно описать процесс опломбирования СКЗИ, технологию их уничтожения и многое другое.

Журналы учета электронных подписей: как вести и хранить — Удостоверяющий центр СКБ Контур

Что делать, если произошло мошенничество с использованием электронной подписи, выданной на ваше имя?

Незамедлительно обратитесь в удостоверяющий центр, который выдал этот сертификат электронной подписи на ваше имя, и напишите заявление на его аннулирование! Это не позволит злоумышленникам в дальнейшем совершать мошеннические действия с использованием этого сертификата.

Если злоумышленники за вас сдали отчетность, как можно скорее подайте в налоговую инспекцию заявление в произвольной форме о недостоверности сведений. Это можно сделать как при непосредственном посещении налоговой инспекции, так и по почте или через интернет.

Если на ваше имя зарегистрировано юридическое лицо или ИП, следует незамедлительно внести в реестр ЕГРЮЛ или реестр ЕГРИП информацию о недостоверности данных о вас, как о руководителе. Для этого в налоговую инспекцию следует направить заявление о недостоверности сведений о юридическом лице или ИП по форме № Р34001 (рекомендуем направить такое заявление непосредственно в инспекцию по месту регистрации юридического лица или ИП). Это можно сделать как при непосредственном посещении инспекции, так и по почте или через интернет.

Если действия посторонних лиц с вашей электронной подписью причинили ущерб, от вашего имени совершена незаконная сделка в электронной форме, подписаны значимые документы в электронной форме, то необходимо обратиться с заявлением в полицию или прокуратуру и зафиксировать факт такого события.

Что такое порядок использования и хранения ключей эп и скзи

Кроме журналов учета инструкция также рекомендует организациям разработать и соблюдать свой регламент хранения и использования ключей ЭП. Для регламента нет единой типовой формы, поэтому компания может разработать документ самостоятельно. Для этого нужно изучить инструкцию и адаптировать требования именно под свою компанию.

Несмотря на то, что регламент в разных компаниях будет отличаться, есть общие требования — регламент должен указывать правила, по которым в организации:

Форма акта n ____ от “__” ________ 20__ г. об уничтожении криптографических ключей, содержащихся на ключевых носителях и ключевых документов

произвела уничтожение криптографических ключей, содержащихся на ключевых носителях, и ключевых документов:

Всего уничтожено ___ криптографических ключей на ___ ключевых носителях.

Уничтожение криптографических ключей выполнено путем их стирания (разрушения) по технологии, принятой для ключевых носителей многократного использования в соответствии с требованиями эксплуатационной и технической документации на соответствующие СКЗИ.

Записи Акта сверены с записями в Журнале поэкземплярного учета СКЗИ, эксплуатационной и технической документации к ним, ключевых документов.

Факт списания с учета ключевых носителей в Журнале поэкземплярного учета СКЗИ, эксплуатационной и технической документации к ним, ключевых документов подтверждаю:

Что такое журналы учета ключей эп

Журналы учета средств криптографической защиты информации (СКЗИ) или ключей электронной подписи (ЭП или ЭЦП) помогают следить за перемещением средств криптозащиты и ключей подписи в организации. В них отражается кто получил ключ подписи, сдал ли его при переходе на другую должность или увольнении, знаком ли сотрудник с правилами работы со средствами электронной подписи. Журналы нужны предприятиям, которые используют ЭП и СКЗИ, например, КриптоПро CSP или ViPNet CSP.

Как вести такие журналы, описано в Инструкции о безопасности хранения, обработки и передачи информации с использованием криптографических средств (приказ ФАПСИ № 152 от 13.06.2001). Разберемся, кому обязательно нужно вести их, а кому только рекомендуется это делать.

Акт об уничтожении

Последний документ, завершающий процедуру – акт об уничтожении. Утвержденной формы его нет. Документ составляется в свободной форме. Однако в нем должны присутствовать эти сведения:

Если документы направлены на макулатуру, соответствующую запись требуется внести в акт. Кроме того, к нему нужно приложить копию акта передачи.

Основные изменения в области применения электронной подписи

Федеральным законом от 27.12.2021 № 476 – ФЗ вносятся значимые изменения в области регулирования применения электронной подписи.

В целях обеспечения подготовки всех информационных систем для выполнения нового порядка, положения закона вступают в силу поэтапно:

Общие положения

Настоящая Инструкция разработана в целях регламентации действий лиц, допущенных к работе со средствами криптографической защиты информации (СКЗИ), которые осуществляют работы с применением СКЗИ.

Под работами с применением СКЗИ в настоящей Инструкции понимаются защищенное подключение к информационным системам, подписание электронных документов электронной подписью и проверка подписи, шифрование файлов другие действия согласно технической документации на СКЗИ.

Под обращением с СКЗИ в настоящей Инструкции понимается проведение мероприятий по обеспечению безопасности хранения, обработки и передачи по каналам связи с использованием СКЗИ информации ограниченного доступа.

Данная инструкция регламентирует работу с применением СКЗИ для защиты информации ограниченного доступа (включая персональные данные), не содержащей сведений, составляющих государственную тайну.

Настоящая Инструкция в своем составе, терминах и определениях основывается на положениях “Инструкции об организации и обеспечении безопасности хранения, обработки и передачи по каналам связи с использованием средств криптографической защиты информации с ограниченным доступом, не содержащей сведений, составляющих государственную тайну”, утвержденной приказом ФАПСИ от 13 июня. 2001 г.

Термины и определении

Информация ограниченного доступа – информация, доступ к которой ограничен федеральными законами;

Исходная ключевая информация – совокупность данных, предназначенных для выработки по определенным правилам криптоключей;

Ключевая информация – специальным образом организованная совокупность криптоключей, предназначенная для осуществления криптографической защиты информации в течение определенного срока;

Ключевой документ – физический носитель определенной структуры, содержащий ключевую информацию (исходную ключевую информацию), а при необходимости – контрольную, служебную и технологическую информацию.

Ключевой носитель – физический носитель определенной структуры, предназначенный для размещения на нем ключевой информации (исходной ключевой информации).

Компрометация – хищение, утрата, разглашение, несанкционированное копирование и другие происшествия, связанные с криптоключами и ключевыми носителями, в результате которых криптоключи могут стать доступными несанкционированным лицам и (или) процессам.

Криптографический ключ (криптоключ) – совокупность данных, обеспечивающая выбор одного конкретного криптографического преобразования из числа всех возможных в данной криптографической системе;

Орган криптографической защиты (ОКЗ) – структурное подразделение Организации, работник Организации или стороннее юридическое лицо, на которое возложены обязанности по разработке и осуществлении мероприятий по организации и обеспечению безопасности хранения, обработки и передачи с использованием СКЗИ информации ограниченного доступа.

Ответственный за организацию работ по криптографической защите информации (Ответственный) – сотрудник Организации, отвечающий за реализацию мероприятий, связанных с обеспечением в Организации безопасности хранения, обработки и передачи по каналам связи с использованием СКЗИ информации ограниченного доступа.

Персональный компьютер (ПК) – вычислительная машина, предназначенная для эксплуатации пользователем Организации в рамках исполнения должностных обязанностей.

Пользователи СКЗИ – работники Организации, непосредственно допущенные к работе с СКЗИ.

Средство криптографической защиты информации (СКЗИ) – совокупность аппаратных и (или) программных компонентов, предназначенных для подписания электронных документов и сообщений электронной подписью, шифрования этих документов при передаче по открытым каналам, защиты информации при передаче по каналам связи, защиты информации от несанкционированного доступа при ее обработке и хранении.

Электронная подпись – информация в электронной форме, которая присоединена к другой информации в электронной форме (подписываемой информации) или иным образом связана с такой информацией и которая используется для определения лица, подписывающего информацию.

Термины и определения

Информация ограниченного доступа – информация, доступ к которой ограничен федеральными законами;

Исходная ключевая информация – совокупность данных, предназначенных для выработки по определенным правилам криптоключей;

Ключевая информация – специальным образом организованная совокупность криптоключей, предназначенная для осуществления криптографической защиты информации в течение определенного срока;

Ключевой документ – физический носитель определенной структуры, содержащий ключевую информацию (исходную ключевую информацию), а при необходимости – контрольную, служебную и технологическую информацию.

Ключевой носитель – физический носитель определенной структуры, предназначенный для размещения на нем ключевой информации (исходной ключевой информации).

Компрометация – хищение, утрата, разглашение, несанкционированное копирование и другие происшествия, связанные с криптоключами и ключевыми носителями, в результате которых криптоключи могут стать доступными несанкционированным лицам и (или) процессам.

Криптографический ключ (криптоключ) – совокупность данных, обеспечивающая выбор одного конкретного криптографического преобразования из числа всех возможных в данной криптографической системе;

Орган криптографической защиты (ОКЗ) – структурное подразделение Организации, работник Организации или стороннее юридическое лицо, на которое возложены обязанности по разработке и осуществлении мероприятий по организации и обеспечению безопасности хранения, обработки и передачи с использованием СКЗИ информации ограниченного доступа.

Ответственный за организацию работ по криптографической защите информации (Ответственный) – сотрудник Организации, отвечающий за реализацию мероприятий связанных с обеспечением в Организации безопасности хранения, обработки и передачи по каналам связи с использованием СКЗИ информации ограниченного доступа.

Персональный компьютер (ПК) – вычислительная машина, предназначенная для эксплуатации пользователем Организации в рамках исполнения должностных обязанностей.

Пользователи СКЗИ – работники Организации, непосредственно допущенные к работе с СКЗИ.

Средство криптографической защиты информации (СКЗИ) – совокупность аппаратных и (или) программных компонентов, предназначенных для подписания электронных документов и сообщений электронной подписью, шифрования этих документов при передаче по открытым каналам, защиты информации при передаче по каналам связи, защиты информации от несанкционированного доступа при ее обработке и хранении.

Электронная подпись – информация в электронной форме, которая присоединена к другой информации в электронной форме (подписываемой информации) или иным образом связана с такой информацией и которая используется для определения лица, подписывающего информацию.

Обязанности Ответственного

При реализации мероприятий, связанных с обеспечением в Организации безопасности хранения, обработки и передачи по каналам связи с использованием СКЗИ информации ограниченного доступа, Ответственный должен руководствоваться действующим законодательством Российской Федерации, Инструкцией по обращению с СКЗИ, а также настоящей инструкцией.

На Ответственного возлагается проведение следующих мероприятий:

1) Ведение Журнала поэкземплярного учета СКЗИ, эксплуатационной и технической документации к ним, ключевых документов;

2) Хранение установочных комплектов СКЗИ, эксплуатационной и технической документации к ним;

3) Принятие ключевых документов к СКЗИ от пользователя при его увольнении или отстранении от исполнения обязанностей, связанных с использованием СКЗИ;

4) Своевременная актуализация перечня пользователей СКЗИ;

5) Ежегодная проверка наличия СКЗИ, эксплуатационной и технической документации к ним, согласно Журналу поэкземплярного учета СКЗИ.

Ответственный обязан:

1) Не разглашать информацию ограниченного доступа, к которой он допущен, в том числе сведения о криптоключах;

2) Обеспечивать сохранность носителей ключевой информации и других документов о ключах, выдаваемых с ключевыми носителями;

3) Обеспечить соблюдение требований к обеспечению с использованием СКЗИ безопасности информации ограниченного доступа;

4) Контролировать целостность печатей (пломб) на технических средствах с установленными СКЗИ;

5) Немедленно уведомлять непосредственного руководителя о фактах утраты или недостачи СКЗИ, ключевых документов к ним, ключей от помещений, хранилищ, личных печатей и о других фактах компрометации криптоключей, которые могут привести к разглашению информации ограниченного доступа, а также о причинах и условиях возможной утечки такой информации;

6) Не допускать ввод одного номера лицензии на право использования СКЗИ более чем на одно рабочее место.

Обязанности пользователей СКЗИ

Пользователи СКЗИ обязаны:

1) соблюдать конфиденциальность информации ограниченного доступа, к которой они допущены, в том числе сведения о криптоключах;

2) обеспечивать сохранность вверенных ключевых носителей и ключевой документации на них;

3) соблюдать требования безопасности информации ограниченного доступа при использовании СКЗИ;

4) незамедлительно сообщать Ответственному о ставших им известными попытках получения посторонними лицами доступа к сведениям об используемых СКЗИ, ключевым носителям и ключевой документации;

5) при увольнении или отстранении от исполнения обязанностей сдать Ответственному носители с ключевой документацией;

6) при подозрении на компрометацию ключевой документации, а также при обнаружении факта утраты или недостачи СКЗИ, ключевых носителей, ключевой документации, хранилищ, личных печатей незамедлительно уведомлять Ответственного.

Пользователям СКЗИ запрещается:

1) выводить ключевую информацию на средствах отображения информации (дисплей монитора, печатающие устройства, проекторы и т.п.);

2) оставлять ключевые носители с ключевой документацией без присмотра;

3) записывать на ключевой носитель информацию, не связанную с работой СКЗИ (текстовые и мультимедиа файлы, служебные файлы и т.п.);

4) вносить любые изменения в программное обеспечение СКЗИ;

Порядок получения допуска пользователей к работе с СКЗИ

Для получения допуска к работе с СКЗИ, работнику необходимо пройти обучение правилам работы с СКЗИ и проверку знаний.

Основанием для допуска пользователя к работе с СКЗИ является внесение его в перечень пользователей СКЗИ, утверждаемый руководителем Организации.

Контроль над реализацией данных мероприятий возлагается на Ответственного.

Ответственность пользователей СКЗИ

За нарушение установленных требований по эксплуатации криптосредств пользователь СКЗИ несет ответственность в соответствии с действующим законодательством Российской Федерации.

Права Ответственного

В рамках исполнения возложенных на него обязанностей, Ответственный имеет право:

1) Требовать от пользователей СКЗИ соблюдения положений Инструкции по обращению с СКЗИ и Инструкции пользователя СКЗИ;

2) Обращаться к непосредственному руководителю с предложением прекращения работы пользователя с СКЗИ при невыполнении им установленных требований по обращению с СКЗИ;

3) Инициировать проведение служебных расследований по фактам нарушения в Организации порядка обеспечения безопасности хранения, обработки и передачи по каналам связи с использованием СКЗИ информации ограниченного доступа.

Работа с СКЗИ

Размещение и монтаж СКЗИ, а также другого оборудования, функционирующего с СКЗИ, в помещениях пользователей СКЗИ должны свести к минимуму возможность неконтролируемого доступа посторонних лиц к указанным средствам. Техническое обслуживание такого оборудования и смена криптоключей в присутствии посторонних лиц запрещено.

Для исключения утраты ключевой информации вследствие дефектов носителей рекомендуется, после получения ключевых носителей, создать рабочие копии. Копии должны быть промаркированы и должны использоваться, учитываться и храниться в общем порядке. Все копии учитываются за отдельным номером.

Каждый ключевой документ должен быть зарегистрировать в Журнале поэкземплярного учета СКЗИ.

Передача СКЗИ, эксплуатационной и технической документации к ним, ключевых документов допускается только с разрешения руководителя организации с соответствующей пометкой в журнале поэкземплярного учета.

При обнаружении на рабочей станции с установленным СКЗИ программного обеспечения, не соответствующего объему и сложности решаемых задач на данном рабочем месте, а также вирусных программ, незамедлительно должны быть организованы работы по расследованию инцидента информационной безопасности.

Действия в случае компрометации ключей

О событиях, которые могут привести к компрометации криптоключей, их составных частей или передававшейся (хранящейся) с их использованием информации ограниченного доступа, пользователи СКЗИ обязаны сообщать Ответственному за организацию работ по криптографической защите информации.

К компрометации ключей относятся следующие события:

1) утрата носителей ключа;

2) утрата иных носителей ключа с последующим обнаружением;

3) возникновение подозрений на утечку ключевой информации или ее искажение;

4) нарушение целостности печатей на сейфах с носителями ключевой информации, если используется процедура, опечатывания сейфов;

5) утрата ключей от сейфов в момент нахождения в них носителей ключевой информации;

6) утрата ключей от сейфов в момент нахождения в них носителей ключевой информации с последующим обнаружением;

7) доступ посторонних лиц к ключевой информации;

8) другие события утери доверия к ключевой информации, согласно технической документации на СКЗИ.

В случае компрометации ключа пользователя незамедлительно должны быть приняты меры по отзыву ключа (отзыв ключа электронной подписи в удостоверяющем центре, обновление списков отозванных сертификатов, замена криптоключа пользователя и т.п.), а также проведено расследование по факту компрометации.

Визуальный осмотр ключевых носителей многократного использования посторонними лицами не следует рассматривать как подозрение в компрометации криптоключей, если при этом исключалась возможность их копирования (чтения, размножения).

Расследование инцидентов информационной безопасности, связанных с компрометацией ключевых носителей и ключевой документацией, осуществляет (обладатель скомпрометированной информации ограниченного доступа). При необходимости, привлекается орган криптографической защиты.

Порядок передачи обязанностей при смене Ответственного

При смене Ответственного должны быть внесены соответствующие изменения в Приказ об обращении с СКЗИ. Вновь назначенный Ответственный должен быть ознакомлен под роспись с настоящей Инструкцией и приступить к исполнению возложенных на него обязанностей.

Выпуск электронной подписи при оказании сервисных услуг в качестве дополнительной услуги, без надлежащего информирования заявителя («укэп в придачу»)

Современный рынок диктует условия – сервис должен быть простым, понятным и проактивным. Организации, которые оказывают предпринимателям различные услуги, будь то регистрация ККТ или помощь в оформлении расчетного счета, в борьбе за клиента стараются сделать обслуживание максимально комфортным.

При этом в погоне за простотой и удобством часто опускаются важные детали. Например, могут не обратить внимание клиента на то, что при регистрации в качестве индивидуального предпринимателя необходимо подписать от его имени электронные документы. То есть сертификат электронной подписи выпускается, но клиент даже не знает об этом.

В таких случаях заявление на выпуск УКЭП, как и согласие на обработку персональных данных присутствуют в общей массе документов, которые подписываются при заключении договора на получение услуг. Либо такого рода дополнительная услуга прописана в договоре, но при этом не привлекает внимание, так как документ объемный, формулировки – нечеткие, а представитель обслуживающей организации не дает никаких дополнительных устных пояснений.

Дальше события могут развиваться в зависимости от добросовестности организации. УКЭП могут выдать вам на носителе с пакетом документов об оказании услуги, а могут хранить ее в «облачном» хранилище организации. УКЭП могут аннулировать сразу после оказания услуги, а могут продолжить использовать ее для совершения юридически значимых действий от вашего имени.

Как избежать получения “УКЭП в придачу”:

Далее действуйте по ситуации, оценив риски возможной компрометации электронной подписи в рамках предложенных условий.

Проверить, не выпущена ли на ваше имя УКЭП, можно в личном кабинете на Едином портале государственных и муниципальных услуг (Госуслуги). В разделе «Настройки и безопасность» необходимо выбрать «Электронная подпись». Здесь содержатся данные о выдавшем на ваше имя квалифицированную электронную подпись удостоверяющем центре, ее серийном номере и сроке действия.

Если вам стало известно о выдаче УКЭП на ваше имя без вашего ведома или о факте компрометации, то НЕМЕДЛЕННО аннулируйте ее, обратившись в удостоверяющий центр, в котором данная УКЭП выпущена.

Если есть подозрение о мошенничестве с вашей электронной подписью, то обращайтесь в полицию. Если в полиции откажутся возбуждать дело, то можно обратиться в прокуратуру и Минцифры.

Доверенная третья сторона

К началу страницы

Доверенная третья сторона (ДТС) – юридическое лицо, осуществляющее деятельность по проверке электронной подписи в электронных документах в конкретный момент времени в отношении лица, подписавшего электронный документ, для обеспечения доверия при обмене данными и электронными документами.

Функции и обязанности ДТС, а также требования к средствам ДТС, определены Федеральным законом от 27.12.2021 №476-ФЗ.

Юридические лица, претендующие на выполнение функций ДТС обязаны пройти процедуру аккредитации в соответствии с Федеральным законом от 27.12.2021 № 476-ФЗ в порядке, установленном Минцифры России.

К основным функциям ДТС также относится деятельность по признанию электронных подписей, созданных в соответствии с нормами права иностранного государства и международными стандартами, которые соответствуют признакам усиленной электронной подписи.

Документальное оформление

После окончания процедуры по рассмотрению создается акт об их выделении к уничтожению. В этот акт нужно внести сведения об уничтожаемых бумагах: наименование папки с делом, срок хранения, число листов. В завершении акта председатель должен проставить свою визу. После того, как акт оформлен, можно поместить все документы в отдельный шкаф. В любое время возможно их уничтожить.

Второй документ, который требуется заполнить – приказ о назначении процедуры. В нем должна содержаться эта информация:

Приказ требуется визировать. После этого производится уничтожение.

Журнал поэкземплярного учета скзи, эксплуатационной и технической документации к ним, ключевых документов (для обладателя конфиденциальной информации)

Начат: “__” ________20__ г.Окончен: “__” ________20__ г.

| N п/п | Наименование СКЗИ, эксплуатационной и технической документации к ним, ключевых документов | Серийные номера СКЗИ, эксплуатационной и технической документации к ним, номера серий ключевых документов | Номера экземпляров (криптографические номера) ключевых документов | Отметка о получении | Отметка о выдаче | Отметка о подключении (установке) СКЗИ | Отметка об изъятии СКЗИ из аппаратных средств, уничтожении ключевых документов | Примечание | ||||||

| От кого получены | Дата и номер сопроводительного письма | Ф.И.О. пользователя СКЗИ | Дата и расписка в получении | Ф.И.О. сотрудников органа криптографической защиты, пользователя СКЗИ, произведших подключение (установку) | Дата подключения (установки) и подписи лиц, произведших подключение (установку) | Номера аппаратных средств, в которые установлены или к которым подключены СКЗИ | Дата изъятия (уничтожения) | Ф.И.О. сотрудников органа криптографической защиты, пользователя СКЗИ, производивших изъятие (уничтожение) | Номер акта или расписка об уничтожении | |||||

| 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 | 13 | 14 | 15 |

Приложение N 5к приказу ФАС Россииот 16.07.2020 N 658/20

Издание приказа

Для формирования комиссии необходимо издать приказ. Он будет иметь следующий вид:

Приказ о формировании комиссии по уничтожению документов

С целью осуществления экспертизы ценности документов, поиска бумаг, срок хранения которых истек, с их последующим уничтожением,

1. Сформировать комиссию со следующим составом участников:

Руководитель: Петров А.С. (гендиректор)

Участники: Ларина Т.А. (главбух), Никольцев П.В. (руководитель отдела кадров), Зайцева П.П. (начальник юридического отдела), Сифонов О.О. (начальник службы ДОУ)

2. Председателю комиссии выполнить инвентаризацию документов.

3. Организовать уничтожение в срок с 5 ноября 2021 года по 1 декабря 2021 года.

4. Контроль над выполнением этого приказа оставляю за собой.

Гендиректор: (подпись) А.С. Петров

Это лишь примерная форма приказа. Он может иметь другой вид. К примеру, перечень участников комиссии можно вынести в приложение к приказу.

ВАЖНО! С приказом нужно обязательно ознакомить всех лиц, которые назначены участниками комиссии.

Какие журналы учета вести

Инструкция устанавливает два типа журналов:

Способ заполнения журнала отличается в зависимости от типа СКЗИ, от того кто ведет журнал: обладатель ключей ЭП или орган криптографической защиты. Подробно детали заполнения описаны в приказе ФАПСИ № 152.

Форма журнала поэкземплярного учета для органа криптографической защиты — для лицензиатов ФCБ:

Форма журнала поэкземплярного учета для обладателей конфиденциальной информации:

Типовая форма технического (аппаратного) журнала:

Лицензиаты фсб

Эти компании оказывают платные услуги, связанные с использованием СКЗИ: их разработкой, распространением, установкой, обслуживанием и т.д. Это могут быть удостоверяющие центры, которые выпускают сертификат электронных подписей, или, например, дистрибьюторы СКЗИ.

К лицензиатам предъявляется самый большой список требований по соблюдению инструкции. Они должны создать у себя орган криптографической защиты информации, разработать свой регламент по соблюдению инструкции и вести журналы учета ключей ЭП и СКЗИ. Орган криптозащиты контролирует, как организация соблюдает инструкцию из приказа ФАПСИ №152.

Методологические рекомендации по использованию носителей ключевой информации (защищенных ключевых носителей)

Свойство экспортируемости или неэкспортируемости закрытого ключа присваивается на этапе формирования закрытого ключа и записи его на ключевой носитель. Указанное свойство может быть реализовано в средствах электронной подписи и управляться его настройками, которые следует установить до формирования закрытого ключа.

Для экспортируемых закрытых ключей доступно их копирование, что несет риски нарушения конфиденциальности закрытого ключа.

Для копирования закрытого ключа нарушителю потребуется получить физический доступ к ключевому носителю и узнать пароль (PIN-код).

Возможность копирования закрытого ключа создаёт риск возникновения неучтенных копий, усложняет контроль за его хранением, использованием и уничтожением. Также указанное усложняет определение возможного нарушителя, особенно когда нарушитель начнет использовать копию не сразу.

Неэкспортируемые закрытые ключи обладают большей защищенностью, так как записанный на ключевой носитель закрытый ключ не подлежит копированию при помощи стандартных СКЗИ. Получение доступа к такому ключу требует применения специальных средств и техники.

Извлекаемые и неизвлекаемые закрытые ключи

Для некоторых ключевых носителей существует возможность записи закрытого ключа на активные ключевые носители сторонними СКЗИ (установленными локально на компьютерное устройство или непосредственно в информационной системе удостоверяющего центра) и, в таком случае, такой носитель применяется как пассивный ключевой носитель, который может обеспечить только свойство неэкспортируемости закрытого ключа.

К извлекаемым закрытым ключам относятся все виды закрытых ключей, за исключением неизвлекаемых, включая экспортируемые и неэкспортируемые.

Виды реализации: носитель с USB интерфейсом, носитель с бесконтактным интерфейсом (NFC интерфейс), смарт-карта.

Для доступа к защищенному содержимому данного ключевого носителя необходимо ввести пароль (PIN-код). Закрытый ключ хранится в ключевом контейнере на ключевом носителе. Пароль (PIN-код), которым защищён от доступа закрытый ключ на таком носителе, при получении следует изменить, обеспечить его надежное хранение и исключить доступ к паролю любых лиц.

На ключевом носителе установлено ограничение попыток неправильного ввода пароля (PIN-кода) и при превышении такого лимита ключевой носитель блокируется. Несмотря на это пассивный ключевой носитель обладает средним уровнем защищенности от атак злоумышленников – в момент подписания документа образуется короткий промежуток времени, когда закрытый ключ находится в памяти компьютерного устройства, где существует возможность его перехвата злоумышленником с высоким уровнем технических знаний и/или с использованием специальных технических средств. Для исключения такого вида атак существует активный ключевой носитель.

Активный ключевой носитель (криптографический ключевой носитель)

Виды реализации: носитель с USB интерфейсом, носитель с бесконтактным интерфейсом (NFC интерфейс), смарт-карта.

Активный ключевой носитель содержит в себе функции СКЗИ. Закрытый ключ на таком ключевом носителе хранится в защищенном ключевом контейнере и в специальном внутреннем формате.

У такого носителя существует ряд технических преимуществ перед пассивным ключевым носителем:

Вычисление значения хэш документа может происходить на компьютерном устройстве, а итоговое формирование электронной подписи только на самом активном ключевом носителе.

Компрометация закрытого ключа на таком носителе возможна только в случае его хищения вместе с паролем (PIN-кодом).

Активный ключевой носитель (криптографический ключевой носитель) обладает высоким уровнем защищенности от атак злоумышленников. Риск атаки «подмена хэша» злоумышленником присутствует, но такие случаи крайне редки.

При выборе вида ключевого носителя для хранения закрытого ключа электронной подписи следует учитывать, что электронная подпись считается равнозначной собственноручной подписи в случаях, установленных Федеральным законом от 06.04.2021 № 63-ФЗ «Об электронной подписи». Рекомендуется использовать ключевые носители с наивысшей степенью защиты закрытого ключа.

Рекомендуется сменить пароль доступа к ключевому носителю (PIN-код), установленный его изготовителем, на уникальный – известный только владельцу электронной подписи. Рекомендуемая длина пароля – не менее 6 символов с использованием специальных символов, прописных и строчных латинских букв. Рекомендуется периодическая смена пароля.

Не рекомендуется при выборе пароля основываться на типовых шаблонах и идущих подряд на клавиатуре или алфавите символов (qwerty, abcde, 12345 и другие) на каком-либо идентификаторе, паспортных данных, кличек питомцев и подобных ассоциаций.

Не рекомендуется активировать функцию «запомнить пароль» в средствах электронной подписи и настройках программного обеспечения, которое необходимо для использования ключевого носителя.

Организационные меры предосторожности

Не рекомендуется в рамках организации процедур безопасной работы с ключевым носителем:

Рекомендуется в рамках организации процедур безопасной работы с ключевым носителем:

при потере или краже ключевого носителя незамедлительно обратиться в удостоверяющий центр, выпустивший сертификат электронной подписи, и прекратить действие такого сертификата электронной подписи, и, не дожидаясь завершения процедуры аннулирования, уведомить контрагентов о том, что утраченный сертификат с соответствующим серийным номером, считается уже недействительным.

Об обращении со средствами криптографической защиты информации

В цели исполнения требований “Инструкции об организации и обеспечении безопасности хранения, обработки и передачи по каналам связи с использованием средств криптографической защиты информации с ограниченным доступом, не содержащей сведений, составляющих государственную тайну”, утвержденной приказом ФАПСИ от 13 июня 2001 г. N 152, приказываю:

1. Назначить ответственными за организацию работ по криптографической защите информации Ответственные лица: специалиста отдела Информационной безопасности ФБУ “ИТЦ ФАС России” Калантаряна Шаварша Суреновича, специалиста отдела Информационной безопасности ФБУ “ИТЦ ФАС России” Маркелова Даниила Денисовича, ведущего специалиста отдела Информационной безопасности ФБУ “ИТЦ ФАС России” Саяпина Андрея Сергеевича.

2. Утвердить Инструкцию по обращению со средствами криптографической защиты информации (СКЗИ) (приложение N 1).

3. Утвердить Инструкцию ответственного за организацию работ по криптографической защите информации (приложение N 2).

4. Утвердить Инструкцию пользователей средств криптографической защиты информации (приложение N 3).

5. Ответственному за организацию работ по криптографической защите информации ознакомиться под роспись и руководствоваться в своей деятельности Инструкцией по обращению со средствами криптографической защиты информации и Инструкцией ответственного за организацию работ по криптографической защите информации.

6. Ответственному за организацию работ по криптографической защите информации ознакомить под роспись пользователей СКЗИ с Инструкцией по обращению с СКЗИ и Инструкцией пользователей средств криптографической защиты информации.

7. Пользователям, которым необходимо получить доступ к работе с СКЗИ, пройти обучение и проверку знаний по правилам работы с СКЗИ.

8. Утвердить форму Перечня пользователей СКЗИ (приложение N 5).

9. Утвердить форму Журнала поэкземплярного учета СКЗИ, эксплуатационной и технической документации к ним, ключевых документов (приложение N 4).

10. Утвердить форму Акта об уничтожении криптографических ключей, содержащихся на ключевых носителях и ключевых документов (приложение N 6).

11. Контроль за исполнением настоящего приказа возложить на заместителя руководителя Доценко А.В.

РуководительИ.Ю. АРТЕМЬЕВ

Приложение N 1к приказу ФАС Россииот 16.07.2020 N 658/20

Применение электронной подписи

При подписании электронного документа формируется уникальный набор символов (hash), однозначно привязанный к содержанию электронного документа и созданный средством электронной подписи путем обработки этого электронного документа с помощью различных криптографических алгоритмов. Такой уникальный набор символов неразрывно связан с электронным документом: в случае изменения электронного документа, даже незначительного, например, добавления в текст пробела, электронный документ уже не будет соответствовать этому уникальному набору символов.

Противодействие мошенничеству в области применения электронной подписи

Вы получили квалифицированный сертификат электронной подписи?

Будьте внимательны и осторожны!

Электронная подпись – это аналог собственноручной подписи, ключ к вашему имуществу, деньгам и репутации!

Поэтому если кто-то использует вашу электронную подпись вместо вас, юридически это расценят как ваши действия. В этом разделе описаны различные жизненные ситуации, которые могут привести к мошенничеству с УКЭП. ФНС России обращает внимание, что это не список потенциальных преступлений, а перечень ситуаций, когда стоит быть особенно внимательным.

Работа комиссии

Главная функция комиссии – отбор бумаг, предназначающихся для уничтожения. Рассмотрим все ее функции:

Срок хранения бумаг можно посмотреть в номенклатуре.

ВАЖНО! Уничтожаются только те бумаги, срок хранения которых завершился на начало года, в котором запланировано уничтожение.

Создание комиссии

Первый шаг – отбор бумаг. Процедура осуществляется на основании главы 4 Постановления 03-33/пс. Она предполагает обязательное формирование комиссии. Она нужна для определения того, какие документы больше не требуются. Представители комиссии проверяют срок действия той или иной бумаги.

Комиссия может функционировать на постоянной основе. Актуально это для компаний с большим документооборотом, где уничтожение бумаг – это постоянная процедура. Однако, в большинстве случаев, комиссия действует на временной основе. Участниками комиссии назначаются квалифицированные сотрудники, которые могут решать, понадобится ли та или иная бумага в дальнейшем.

Способы избавления от бумаг

Уничтожение бумаг может проводиться различными способами:

Иногда бумаги просто разрывают вручную. Если документы отправляются на макулатуру, требуется создать или накладную, или акт приема-передачи.

Срок хранения

Акты об уничтожении хранятся на постоянной основе. Под них рекомендуется создать отдельное дело. Если это дело создано, в номенклатуру требуется внести положение о нем. Если компания будет реорганизована, дело передается преемнику. Если же компания ликвидируется, оно направляется в городской архив.

Термины

Электронная подпись – это аналог собственноручной подписи для подписания электронных документов.

Сертификат ключа проверки электронной подписи (сертификат электронной подписи, квалифицированный сертификат электронной подписи) – это электронный и бумажный документ, который подтверждает связь электронной подписи с ее владельцем (человеком или организацией).

Открытый ключ (ключ проверки электронной подписи) – это уникальный набор символов (байт), сформированный средством электронной подписи и однозначно привязанный к закрытому (секретному) ключу. Открытый ключ необходим для того, чтобы любой желающий мог проверить электронную подпись на электронном документе. Он передается получателю электронного документа в составе файла электронной подписи и может быть известен всем.

Закрытый (секретный) ключ электронной подписи – это уникальный набор символов (байт), сформированный средством электронной подписи. Используется для формирования самой электронной подписи на электронном документе и хранится в зашифрованном виде на ключевом носителе. Доступ к закрытому ключу защищен паролем (PIN-кодом) и его нужно хранить в секрете.

Ключевая пара – это набор из открытого и закрытого ключей электронной подписи, однозначно привязанных к друг другу.

Ключевой носитель – это устройство для хранения закрытого ключа. Ключевой носитель внешне напоминает “флешку” для компьютера, но отличается по своим свойствам: память у него защищена паролем (PIN-кодом). Может иметь встроенное средство электронной подписи.

Средство электронной подписи – это программно-аппаратное или только программное средство, предназначенное для создания ключевой пары, формирования и проверки электронной подписи на электронном документе. Его еще называют “криптопровайдером” или СКЗИ (средством криптографической защиты информации).